Tài liệu về Nền tảng Google Maps

Tìm tài liệu phù hợp cho công việc

Khám phá, tìm hiểu và xây dựng bằng tài liệu toàn diện, mã mẫu, ứng dụng mẫu và nhiều nội dung khác.

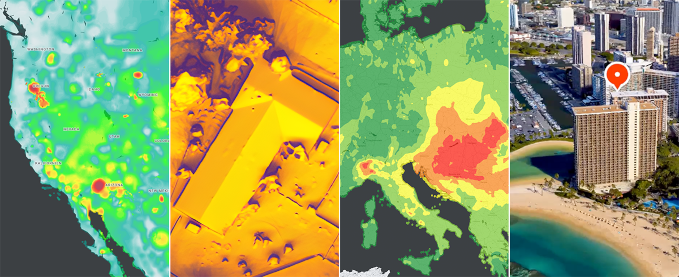

Maps

Giúp người dùng khám phá thế giới bằng các sản phẩm bản đồ tuỳ chỉnh, chi tiết.

Tuyến đường

Giúp người dùng tối ưu hoá đường đi từ A đến Z.

Địa điểm

Hiển thị cho người dùng những địa điểm và địa điểm yêu thích kèm theo thông tin chi tiết ngay trong tầm tay.

Môi trường

Giúp người dùng truy cập vào dữ liệu để ứng phó với những thách thức về khí hậu hiện nay.

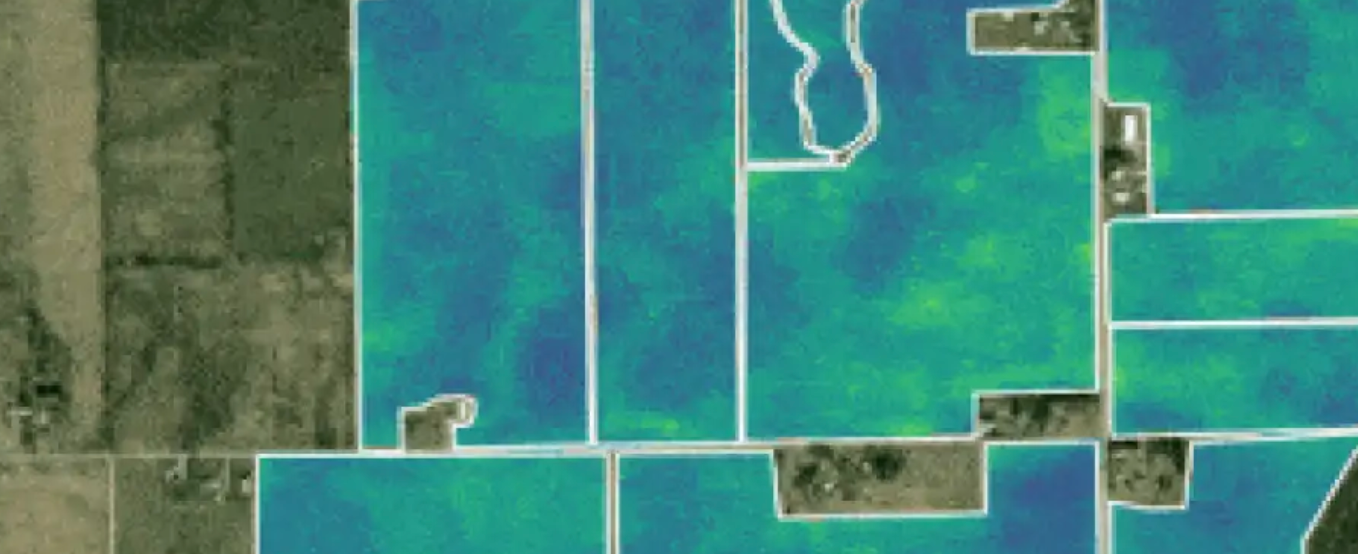

Analytics

Khám phá các công cụ và tập dữ liệu không gian địa lý giúp bạn khám phá thông tin chi tiết hữu ích về hoạt động kinh doanh và tính bền vững.

Tài liệu về Maps

SDK Maps

Mang thế giới thực đến người dùng bằng bản đồ động cho web và thiết bị di động.

Bản đồ tĩnh

Hiển thị bản đồ tĩnh trên trang web của bạn.

Hình ảnh trong Chế độ xem đường phố

Thêm hình ảnh 360° ở Chế độ xem phố vào ứng dụng.

Độ cao

Nhận độ cao của một hoặc một loạt vị trí.

Quang cảnh trên không

Tạo và hiển thị video Chế độ xem trên không được kết xuất bằng hình ảnh không gian địa lý 3D của Google.

Ô bản đồ

Cung cấp các Thẻ thông tin 3D ảnh thực, Thẻ thông tin 2D và Thẻ thông tin Chế độ xem đường phố có độ phân giải cao.

Tập dữ liệu bản đồ

Tải dữ liệu của bạn lên một tập dữ liệu để sử dụng trong ứng dụng Nền tảng Google Maps.

Tài liệu về tuyến đường

Tuyến đường

Cung cấp chỉ đường kèm thông tin giao thông theo thời gian thực cho nhiều phương tiện di chuyển, tính toán thời gian và khoảng cách di chuyển, v.v.

SDK điều hướng

Tạo trải nghiệm điều hướng động cho ứng dụng.

Con đường

Xác định các con đường lân cận và giới hạn tốc độ của các con đường đó bằng cách sử dụng toạ độ.

Tối ưu hóa tuyến đường

Tối ưu hoá tuyến đường nhiều điểm dừng một cách linh hoạt và thông minh cho một hoặc nhiều xe.

Tài liệu về Places

API và SDK địa điểm

Tích hợp Thông tin chi tiết về địa điểm, tính năng tìm kiếm, tính năng tự động hoàn thành và bản tóm tắt do AI tạo của Google vào các ứng dụng của bạn.

Places UI Kit

Mang trải nghiệm người dùng quen thuộc của Google Maps cho Địa điểm đến các trường hợp sử dụng giao diện người dùng bằng thư viện thành phần sẵn sàng sử dụng, có thể tuỳ chỉnh và tiết kiệm chi phí.

Mã hoá địa lý

Chuyển đổi tọa độ thành địa chỉ và địa chỉ thành tọa độ.

Vị trí địa lý

Vị trí gần đúng của thiết bị sử dụng trạm phát sóng di động và các nút Wi-Fi lân cận.

Xác thực địa chỉ

Xác thực địa chỉ và các thành phần của địa chỉ đó.

Múi giờ

Xác định múi giờ cho một tập hợp các tọa độ.

Places Aggregate

Cung cấp thông tin chi tiết về các địa điểm trong một khu vực cụ thể dựa trên nhiều tiêu chí.

Tài liệu về môi trường

Chất lượng không khí

Truy xuất chỉ số chất lượng không khí, chất gây ô nhiễm và khuyến nghị về sức khoẻ cho những vị trí cụ thể.

Phấn hoa

Nhận thông tin về phấn hoa ở các vị trí cụ thể, bao gồm loại, cây và chỉ số.

Năng lượng mặt trời

Tra cứu tiềm năng sử dụng năng lượng mặt trời trên mái nhà của các toà nhà cụ thể.

Thời tiết

Xem tình hình thời tiết hiện tại, thông tin dự báo hằng giờ và hằng ngày cũng như nhật ký thời tiết hằng giờ cho các vị trí cụ thể.

Tài liệu về Analytics

Google Earth

Phân tích, xây dựng và cộng tác thông qua một mô hình toàn diện, mang tính tương tác về thế giới của chúng ta.

Places Insights

Nhận thông tin chi tiết về số liệu thống kê từ dữ liệu về địa điểm và thương hiệu trên Google Maps bằng BigQuery.

Thông tin chi tiết về hình ảnh

Sử dụng hình ảnh trong Chế độ xem đường phố của Google để thu thập thông tin chi tiết về không gian địa lý.

Roads Management Insights

Truy cập, phân tích và giám sát dữ liệu đường bộ để cải thiện mạng lưới đường bộ và các tiện ích công cộng.

Bắt đầu

-

Hướng dẫn bắt đầu sử dụng

Tạo tài khoản, tạo khoá API, bật API và SDK, rồi bắt đầu xây dựng.

> Đọc hướng dẫn và bắt đầu nhanh chóng -

Xây bản đồ đầu tiên của bạn

Bạn mới sử dụng Nền tảng Google Maps? Tạo bản đồ đầu tiên có điểm đánh dấu.

> Dùng thử cho JavaScript, Android và iOS -

Tìm kiếm địa điểm

Tìm hiểu cách truy vấn cơ sở dữ liệu toàn diện của Google Maps Platform về dữ liệu phong phú về địa điểm.

> Dùng thử với Maps JavaScript API và Places API

> Nhận bản tóm tắt địa điểm dựa trên AI bằng Places API -

Xem đường đi

Giúp người dùng đến nơi họ muốn một cách nhanh chóng nhờ chỉ đường chính xác theo thời gian thực.

> Dùng thử với Routes API

Tài liệu phổ biến

Nhóm điểm đánh dấu

Sử dụng TypeScript

Tạo kiểu cho bản đồ của bạn

Sử dụng cửa sổ thông tin

Thêm tính năng tự động hoàn thành địa điểm

Mã hoá địa lý &; mã hoá địa lý ngược

Tìm chỉ đường

Đang tải thông tin chi tiết về địa điểm

Giải pháp theo ngành

Giao thông vận tải và hậu cần

Theo dõi tài sản

Trợ giúp & Hỗ trợ

Stack Overflow

Nhận trợ giúp. Cung cấp trợ giúp. Tích luỹ điểm karma trên Maps.

Công cụ dò tìm lỗi

Báo cáo lỗi hoặc mở yêu cầu về tính năng.

Trạng thái nền tảng

Tìm hiểu về các sự cố và thời điểm ngừng hoạt động của nền tảng.

Hỗ trợ

Yêu cầu nhóm Nền tảng Google Maps trợ giúp.