התוכן הזה עודכן לאחרונה בפברואר 2025, והוא מציג את המצב הקיים במועד כתיבתו. מדיניות האבטחה ומערכות האבטחה של Google עשויות להשתנות בעתיד, מכיוון שאנחנו כל הזמן פועלים לשיפור ההגנה על הלקוחות שלנו.

מבוא

הפלטפורמה של מפות Google מספקת ממשקי API וערכות SDK ללקוחות ולשותפים כדי לפתח אפליקציות לאינטרנט ולנייד באמצעות הטכנולוגיה הגיאוספציאלית של Google. הפלטפורמה של מפות Google מציעה יותר מ-50 ממשקי API וערכות SDK ללקוחות במגוון רחב של תעשיות. כלקוחות בתעשייה, אתם נדרשים לעיתים קרובות לעמוד בדרישות בנושאי אבטחה, שימוש בנתונים ורגולציה כשאתם בונים את הפתרונות שלכם. המשמעות היא שאתם צריכים לוודא שהטכנולוגיה של הצד השלישי עומדת באותן דרישות.

במאמר הזה מופיע סיכום כללי של האנשים, התהליכים והטכנולוגיות שמוצעים בפלטפורמה של מפות Google, וגם תיאור של היתרונות בשימוש בפלטפורמה. קודם כל, חשוב להבין את שני עמודי התווך הטכנולוגיים העיקריים שעליהם מבוססת הפלטפורמה של מפות Google:

- טכנולוגיות, מרכזי נתונים ותשתית שסופקו על ידי Google. פלטפורמת Google Maps פועלת באופן מלא על מרכזי נתונים ותשתית שסופקו על ידי Google. על בסיס זה, היא מבצעת ביקורות פנימיות וביקורות של צד שלישי על אמצעי האבטחה שהיא יורשת מ-Google, כדי לוודא שפלטפורמת מפות Google מיישמת בצורה נכונה את אמצעי האבטחה, התפעול והטכניים שמתוארים במסמך הזה.

- טכנולוגיה של הפלטפורמה של מפות Google. בנוסף לאמצעי הבקרה שמועברים בירושה, הפלטפורמה של מפות Google מספקת אמצעי בקרה נוספים בתחומי האבטחה, הפרטיות, הנתונים והתפעול לחבילות המוצרים של Google.

במסמך הזה מסוכמים תהליכי האבטחה ואמצעי הבקרה של הפלטפורמה של מפות Google, והם מחולקים לקבוצות הבאות:

- התמקדות באבטחה ובפרטיות בכל הרמות בארגון Google

- אבטחת חומרה ותשתית טכנית

- אבטחה תפעולית

- אמצעי בקרת אבטחה עיקריים

- אבטחה מצד הלקוח, גם באינטרנט וגם בנייד

- אישורים וביקורות נוכחיים בפלטפורמה של מפות Google

- מסגרות משפטיות נתמכות ברחבי העולם

לקוחות פוטנציאליים יכולים לפנות אל נציג המכירות של Google לקבלת מידע נוסף.

תרבות האבטחה והפרטיות של Google

האבטחה תורמת למבנה הארגוני ולתרבות הארגונית שלנו, לתעדוף ההכשרות ולתהליכי הגיוס ב-Google. היא מכתיבה את עיצוב מרכזי הנתונים של Google ואת הטכנולוגיה שהם מספקים. האבטחה היא הבסיס לפעולות היומיומיות של Google, כולל תכנון התאוששות מאסונות וניהול איומים. Google נותנת עדיפות לאבטחה באופן שבו היא מטפלת בנתונים, באמצעי הבקרה על חשבונות, בבדיקות התאימות ובאישורים בתחום. שירותי Google נועדו לספק אבטחה טובה יותר מאשר חלופות מקומיות רבות שמסתמכות על מספר ספקים ומספר פלטפורמות, שבהן האבטחה היא לרוב תהליך לא קשור. כשאתם משתמשים במוצרים של פלטפורמת מפות Google לעסק שלכם, אתם נהנים מתוכניות ומאמצעי בקרה משולבים של Google בתחום האבטחה. האבטחה נמצאת בעדיפות עליונה בפלטפורמה של מפות Google, מכיוון שאנחנו מעניקים שירותים ליותר ממיליארד משתמשים ברחבי העולם.

ביחד, Google ו-Google Maps Platform מספקות שכבות אבטחה רבות בכל החברה והארגון:

- צוות האבטחה הייעודי של Google

- צוות אבטחת המוצרים של הפלטפורמה של מפות Google

- מעורבות פעילה בקהילת המחקר הגלובלית בתחום האבטחה

- צוות הפרטיות של Google Maps Platform

- הדרכות לעובדים של Google בנושאי אבטחה ופרטיות

- מומחי ביקורת פנימית ותאימות

צוותי אבטחה ייעודיים ב-Google

Google מספקת צוותי אבטחה ייעודיים בכל החברה ובכל תחום מוצרים.

צוותי האבטחה של Google תומכים במספר תחומים ב-Google, כולל הפלטפורמה של מפות Google. צוות האבטחה כולל כמה מהמומחים המובילים בעולם לאבטחת מידע, אבטחת אפליקציות, קריפטוגרפיה ואבטחת רשתות. הפעילויות שלהם כוללות:

- מפתח, בודק ומטמיע תהליכי אבטחה. הפעולות האלה כוללות בדיקה של תוכניות האבטחה של רשתות Google ומתן ייעוץ ספציפי לפרויקטים לצוותי המוצרים וההנדסה ב-Google. לדוגמה, מומחי קריפטוגרפיה בודקים השקות של מוצרים שכוללות הטמעה של קריפטוגרפיה כחלק מההצעה.

- ניהול פעיל של איומי אבטחה. הצוות משתמש בכלים מסחריים ומותאמים אישית כדי לעקוב אחרי איומים מתמשכים ופעילות חשודה ברשתות של Google.

- מבצעת ביקורות והערכות שוטפות, ולצורך כך לפעמים מעורבים מומחים חיצוניים לביצוע הערכות אבטחה.

- מפרסם מאמרים בנושא אבטחה לקהילה הרחבה. Google מנהלת בלוג אבטחה וסדרת סרטונים ב-YouTube שבהם מוצגים כמה מהצוותים לאבטחה וההישגים שלהם.

צוות האבטחה של פלטפורמת מפות Google משתף פעולה עם צוות האבטחה של Google, ועובד בצמוד לצוות פיתוח המוצר ולצוות SRE כדי לפקח על הטמעת האבטחה. באופן ספציפי, הצוות הזה אחראי על הנושאים הבאים:

- Disaster Resilience Testing (DiRT) של Google Maps Platform, שבודק את המשכיות העסקית ואת המעבר לגיבוי במקרה של כשל במוצרים של Google Maps Platform, פועל בתשתית הזמינה מאוד של Google.

- בדיקות חדירה של צד שלישי. מוצרי Google Maps Platform עוברים בדיקות חדירה לפחות פעם בשנה כדי לשפר את רמת האבטחה של Google ולספק לכם אישור אבטחה עצמאי.

שיתוף פעולה עם קהילת המחקר בתחום האבטחה

Google מנהלת מזה זמן רב קשר הדוק עם קהילת המחקר בתחום האבטחה, ואנחנו מעריכים מאוד את עזרתה בזיהוי נקודות חולשה פוטנציאליות בפלטפורמה של מפות Google ובמוצרים אחרים של Google. צוותי האבטחה שלנו משתתפים בפעילויות מחקר והסברה לטובת כלל הקהילה באינטרנט. לדוגמה, אנחנו מפעילים את Project Zero – צוות חוקרי אבטחה שמתמקד בחקר נקודות חולשה למתקפות אפס ימים. דוגמאות למחקר הן הגילוי של נקודות החולשה Spectre, Meltdown, POODLE SSL 3.0 וסט אלגוריתמים להצפנה (cipher suite).

מהנדסי האבטחה והחוקרים של Google הם שותפים פעילים בקהילת חוקרי האבטחה האקדמיים ובקהילת המחקר בנושא פרטיות, והם גם מפרסמים מאמרים בנושאים האלה. פרסומים שקשורים לאבטחה זמינים באתר Google Research. צוותי האבטחה של Google פרסמו תיאור מפורט של שיטות העבודה והניסיון שלהם בספר Building Secure and Reliable Systems.

במסגרת תוכנית התמריצים לאיתור נקודות חולשה מוצעים תמריצים בשווי עשרות אלפי דולרים בתמורה לזיהוי נקודות חולשה מאומתות. התוכנית מעודדת חוקרים לדווח על בעיות בתכנון ובהטמעה שעלולות לסכן את נתוני הלקוחות. בשנת 2023, Google העניקה לחוקרים תמריצים בסך של יותר מ-10 מיליון דולר. כדי לעזור בשיפור האבטחה של קוד פתוח, במסגרת תוכנית התמריצים לאיתור נקודות חולשה אפשר לקבל מגוון יוזמות לחוקרים. למידע נוסף על התוכנית, כולל התגמולים שניתנו על ידי Google, מומלץ לעיין בנתונים הסטטיסטיים המרכזיים של ציידי הבאגים.

מומחי הקריפטוגרפיה שלנו משתתפים בפרויקטים מובילים בתחום הקריפטוגרפיה. לדוגמה, עיצבנו את Secure AI Framework (SAIF) כדי לעזור באבטחת מערכות AI. בנוסף, כדי להגן על חיבורי TLS מפני מתקפות קוונטיות במחשב, פיתחנו את האלגוריתם המשולב של עקומה אליפטית ופוסט-קוונטית (CECPQ2). מומחי הקריפטוגרפיה שלנו פיתחו את Tink – ספריית קוד פתוח של ממשקי API קריפטוגרפיים. אנחנו משתמשים ב-Tink גם במוצרים ובשירותים הפנימיים שלנו.

במאמר איך Google מטפלת בנקודות חולשה באבטחה מוסבר איך אפשר לדווח על בעיות אבטחה.

צוות הפרטיות הייעודי של הפלטפורמה של מפות Google

צוות הפרטיות הייעודי פועל בנפרד מארגוני אבטחה ופיתוח מוצרים. הצוות תומך ביוזמות פנימיות בנושא פרטיות שמטרתן לשפר את כל ההיבטים של הפרטיות: תהליכים קריטיים, כלים פנימיים, תשתית ופיתוח מוצרים. צוות הפרטיות מבצע את הפעולות הבאות:

- מוודא שכל השקה של מוצר GMP שמשפיע על הפרטיות כוללת סטנדרטים מחמירים של פרטיות ופרטיות מובנית באמצעות הערכה של מסמכי התכנון ובדיקה של ההשקה

- הצוות מתייעץ עם צוותי המוצרים של GMP בכל שלב בפיתוח כדי לתת ייעוץ בנושא מדיניות הפרטיות והתשתית של Google, עיצוב הפרטיות, טכנולוגיות ואמצעי בקרה לשיפור הפרטיות, והערכה וצמצום של סיכוני פרטיות.

- אחרי השקת המוצר, צוות הפרטיות מפקח על תהליכים שבודקים את איסוף הנתונים והשימוש בהם.

- מנהל מחקר מוביל על השיטות המומלצות לשמירה על פרטיות, משתתף בקבוצות עבודה בינלאומיות בנושא תקני פרטיות, ומשתתף בכנסים ובפסגות אקדמיות בנושא פרטיות. .

הדרכות לעובדים של Google בנושאי אבטחה ופרטיות

כל עובדי Google עוברים הדרכה בתחום האבטחה והפרטיות כחלק מתהליך החפיפה, והם מקבלים הכשרות בנושאי אבטחה ופרטיות לכל אורך הקריירה שלהם ב-Google. במהלך החפיפה, העובדים החדשים מביעים את הסכמתם לקוד ההתנהגות שלנו, שמדגיש את המחויבות של Google להגן על נתוני הלקוחות.

בהתאם לתפקיד המיועד, יכול להיות שהעובדים יידרשו לעבור הכשרה נוספת על היבטים מסוימים בתחום האבטחה. לדוגמה, צוות אבטחת המידע מדריך מהנדסי תוכנה חדשים על שיטות קידוד מאובטחות, תכנון מוצרים וכלים אוטומטיים לבדיקת נקודות חולשה. מהנדסי התוכנה משתתפים באופן קבוע בתדריכים בנושא אבטחה, ומקבלים ניוזלטר עם מידע על איומים חדשים, דפוסי תקיפה, שיטות לצמצום הבעיה ועוד.

אבטחה ופרטיות הן תחומים שתמיד משתנים, וברור לנו שמעורבות של עובדים ייעודיים היא אחת הדרכים המרכזיות להגברת המודעוּת. אנחנו מארחים כנסים פנימיים באופן קבוע כדי להגביר את המודעוּת ולשפר את החדשנות בנושאי אבטחה ופרטיות נתונים, וכל העובדים יכולים להשתתף בהם. אנחנו מארחים אירועים במשרדים ברחבי העולם כדי להגביר את המודעות לאבטחה ולפרטיות בכל ההיבטים, החל מפיתוח תוכנות, טיפול בנתונים ועד אכיפת המדיניות.

מומחי ביקורת פנימית ותאימות

בפלטפורמה של מפות Google פועל צוות ייעודי לביקורת פנימית, שבודק את התאימות של מוצרי Google לחוקים ולתקנות ברחבי העולם. צוות הביקורת הפנימית קובע מהם אמצעי הבקרה, התהליכים והמערכות שנדרשים כדי לעמוד בסטנדרטים המתקדמים של הביקורות, שנוצרים ומתעדכנים באופן קבוע. הצוות תומך בביקורות ובהערכות עצמאיות שמבוצעות על ידי צדדים שלישיים. מידע נוסף זמין בהמשך המאמר בקטע אישורים וביקורות בנושא אבטחה.

פלטפורמה שנבנתה עם אבטחה מהיסוד

Google מתכננת את השרתים, מערכות ההפעלה הקנייניות ומרכזי הנתונים שלה שנמצאים במיקומים גיאוגרפיים שונים על סמך העיקרון של הגנה מעמיקה. הפלטפורמה של מפות Google פועלת על תשתית טכנית שתוכננה ונבנתה כדי לפעול בצורה מאובטחת. יצרנו תשתית IT מאובטחת יותר ונוחה יותר לניהול מאשר פתרונות מסורתיים יותר שמתארחים בשרתים מקומיים או בשרתים של ספק אירוח.

מרכזי נתונים מתקדמים

ההתמקדות של Google באבטחה ובהגנה על נתונים היא אחד הקריטריונים המרכזיים שלנו לתכנון. האבטחה הפיזית במרכזי הנתונים של Google היא מודל אבטחה רב-שכבתי. האבטחה הפיזית כוללת אמצעי הגנה כמו כרטיסי גישה אלקטרוניים בהתאמה אישית, אזעקות, מחסומי גישה לרכב, גדרות היקפיות, גלאי מתכות ואמצעים ביומטריים. בנוסף, כדי לזהות פולשים ולעקוב אחריהם, Google משתמשת באמצעי אבטחה כמו מערך לזיהוי פריצות אבטחה באמצעות קרן לייזר ומעקב מסביב לשעון באמצעות מצלמות חיצוניות ופנימיות ברזולוציה גבוהה. במקרה של אירוע, יש לנו יומני גישה, רישומי פעילות וצילומי וידאו זמינים. מאבטחים מנוסים שעברו הכשרה ובדיקות רקע קפדניות מבצעים סיורים שגרתיים במרכזי הנתונים של Google. ככל שמתקרבים לקומה של מרכז הנתונים, כך גוברים אמצעי האבטחה. הגישה לקומה של מרכז הנתונים אפשרית רק דרך מסדרון מאובטח עם בקרת גישה שכוללת תגי אבטחה ואמצעים ביומטריים. רק עובדים מורשים בתפקידים ספציפיים יכולים להיכנס לקומה. פחות מאחוז אחד מעובדי Google ייכנס אי פעם לאחד ממרכזי הנתונים של Google.

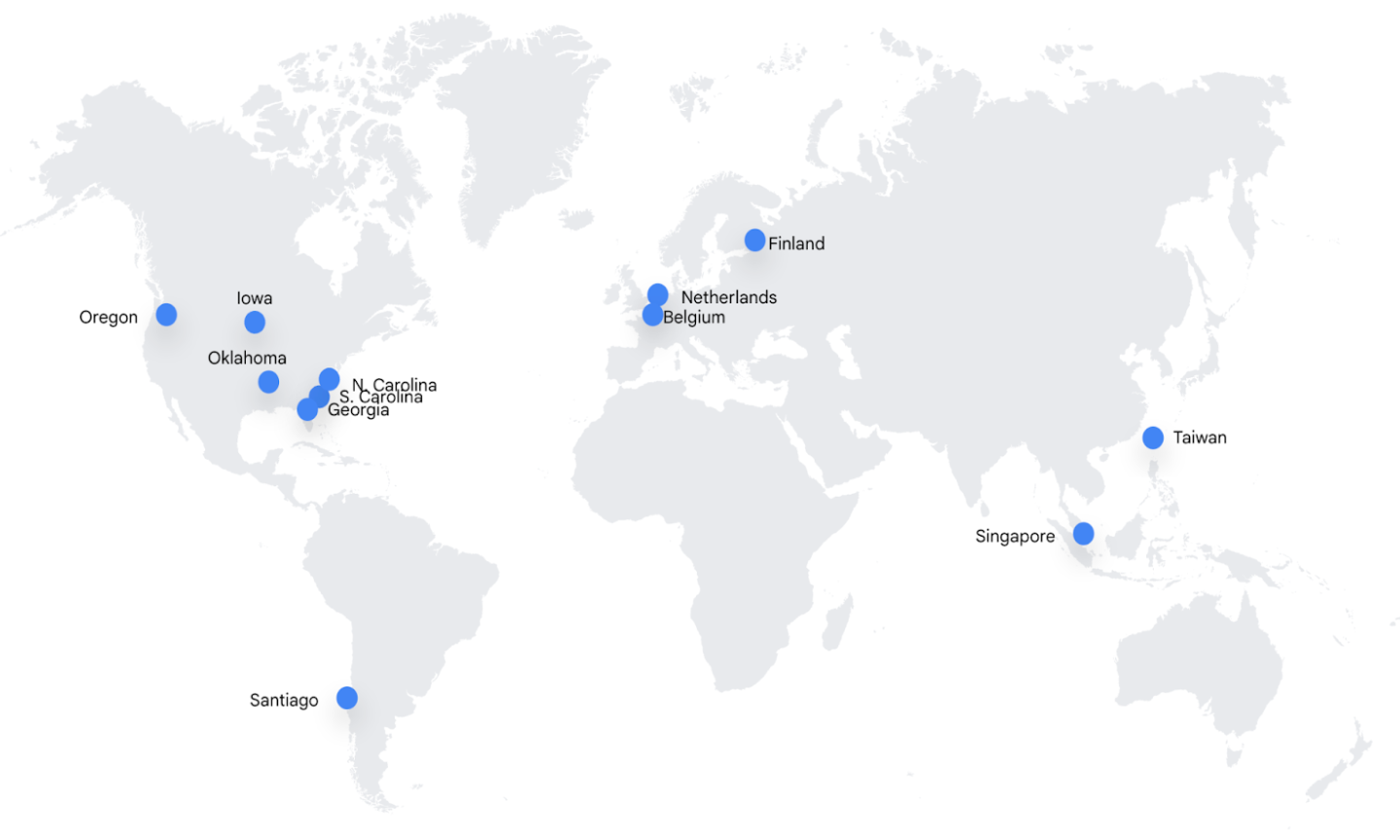

Google מפעילה מרכזי נתונים ברחבי העולם כדי למקסם את המהירות והאמינות של השירותים שלה. התשתית שלה בדרך כלל מוגדרת להעברת תנועה ממרכז הנתונים שהכי קרוב למקום שממנו התנועה מגיעה. לכן, המיקום המדויק של נתונים מ-Google Maps Platform עשוי להשתנות בהתאם למקור התנועה, והנתונים האלה עשויים להיות מטופלים על ידי שרתים שנמצאים ב-EEA ובבריטניה או להיות מועברים למדינות שלישיות. המוצרים של Google Maps Platform מוטמעים בדרך כלל במוצרים של לקוחות Google שזמינים ברחבי העולם, ולרוב הם מושכים קהל עולמי. התשתית הטכנית שתומכת במוצרים האלה פרוסה ברחבי העולם כדי לצמצם את זמן האחזור ולהבטיח יתירות של המערכות. הפלטפורמה של מפות Google משתמשת בחלק מרשת מרכזי הנתונים הגלובלית של Google, שמפורטים בהמשך:

צפון אמריקה ודרום אמריקה

אירופה

אסיה

הפעלה של מרכזי הנתונים של Google

כדי שהכול יפעל מסביב לשעון, וכדי לספק שירותים ללא הפרעות, במרכזי הנתונים של Google יש מערכות כוח ואמצעי בקרה סביבתיים עודפים. לכל רכיב קריטי יש ספק כוח ראשי וחלופי השווים בעוצמתם. גנרטורים לגיבוי יכולים לספק די והותר הספק חשמלי לשעת חירום כדי להפעיל כל אחד ממרכזי הנתונים בקיבולת מלאה. מערכות הקירור שומרות על טמפרטורה קבועה לתפעול השרתים וכל חומרה אחרת, ומפחיתות את הסיכון להפסקות זמניות בשירות. ציוד לזיהוי ולכיבוי אש עוזר למנוע נזק לחומרה. גלאי חום, גלאי אש וגלאי עשן מפעילים אזעקות שניתן לשמוע ולראות אותן במסופי הפעילות של גורמי האבטחה ובתחנות למעקב מרחוק.

Google היא החברה הראשונה מבין החברות הגדולות שמספקות שירותי אינטרנט, שקיבלה אישור חיצוני על הסטנדרטים הגבוהים של איכות סביבה, בטיחות במקום העבודה וניהול אנרגיה בכל מרכזי הנתונים שלה. לדוגמה, כדי להדגים את המחויבות של Google לשיטות ניהול אנרגיה, במרכזי הנתונים שלה באירופה קיבלה Google אישורים וולונטריים לפי תקן ISO 50001.

חומרה ותוכנה של השרת בהתאמה אישית

במרכזי הנתונים של Google יש ציוד רשת ושרתים ייעודיים שחסכוניים באנרגיה ומותאמים אישית, ואנחנו מתכננים ומייצרים אותם בעצמנו. השרתים של Google מותאמים אישית כדי לשפר את הביצועים, הקירור והיעילות האנרגטית, אבל הם מיועדים גם להגן מפני פריצות פיזיות. בשונה מרוב החומרה שזמינה באופן מסחרי, השרתים של Google לא כוללים רכיבים מיותרים כמו כרטיסי מסך, ערכות שבבים ומחברים היקפיים שעלולים ליצור נקודות חולשה. אנחנו בוחרים בקפידה את ספקי הרכיבים שאנחנו עובדים איתם ואת הרכיבים, ופועלים בשיתוף עם ספקים כדי לבקר ולאשר את מאפייני האבטחה שהרכיבים מספקים. אנחנו מתכננים צ'יפים בהתאמה אישית, כמו Titan, שמאפשרים לנו לזהות ולאמת מכשירי Google לגיטימיים ברמת החומרה, כולל את הקוד שמשמש להפעלת המכשירים האלה.

משאבי השרתים מוקצים באופן דינמי, וכך מתאפשרות גמישות בצמיחה ויכולת התאמה עצמית במהירות וביעילות, על ידי הוספה או הקצאה מחדש של המשאבים על סמך הביקוש מצד הלקוחות. סביבה הומוגנית זו מתוחזקת באמצעות תוכנה קניינית שעוקבת באופן שוטף אחרי המערכות כדי לאתר שינויים ברמה הבינארית. המנגנונים האוטומטיים לתיקון עצמי של Google נועדו לאפשר לנו לעקוב אחרי אירועים מערערי יציבות ולתקן אותם, לקבל התראות על אירועים ולעכב פריצות פוטנציאליות לרשת.

פריסה מאובטחת של שירותים

שירותי Google הם הקבצים הבינאריים של האפליקציות, שהמפתחים של Google כותבים ומריצים בתשתית של Google. כדי להתמודד עם עומס העבודה הנדרש, אלפי מכונות עשויות להריץ קבצים בינאריים של אותו השירות. שירות תזמור של אשכולות, שנקרא Borg, שולט בשירותים שפועלים ישירות בתשתית.

התשתית לא מבוססת על אמון בין השירותים שפועלים בתשתית. מודל כזה נקרא מודל אבטחה של אפס אמון. וברירת המחדל שלו היא שאין אמון באף מכשיר או משתמש, בתוך הרשת ומחוץ לה.

מאחר שהתשתית נועדה להיות מרובת דיירים (tenants), הנתונים מהלקוחות של Google (צרכנים, עסקים ואפילו הנתונים של Google) מופצים בכל התשתית המשותפת. התשתית הזו מורכבת מעשרות אלפי מכונות הומוגניות. התשתית לא מפרידה נתוני לקוחות למכונה בודדת או לקבוצת מכונות

מעקב אחרי חומרה וסילוקה

Google עוקבת בקפידה באמצעות ברקודים ותגי נכסים אחרי המיקום והסטטוס של כל הציוד במרכזי הנתונים שלה. Google התקינה גלאי מתכות ומצלמות מעקב כדי לוודא שאף ציוד לא יוצא מקומת מרכז הנתונים ללא אישור. אם רכיב כלשהו נכשל בבדיקת ביצועים בכל שלב במהלך מחזור החיים שלו, אנחנו מסירים אותו מהמלאי ומוציאים אותו משימוש.

במכשירי האחסון של Google, כולל כוננים קשיחים, כונני SSD ומודולי DIMM יציבים, נעשה שימוש בטכנולוגיות כמו FDE (הצפנת דיסק מלאה) ונעילת כונן, כדי להגן על הנתונים באחסון. כשמוציאים משימוש מכשיר אחסון, עובדים מורשים מוודאים שהדיסק נמחק על ידי כתיבת אפסים בכונן. הם גם מבצעים תהליך אימות רב-שלבי, כדי לוודא שהכונן לא מכיל נתונים. אם אי אפשר למחוק מכשיר אחסון מסיבה כלשהי, הוא נהרס פיזית. תהליך ההרס הפיזי מתחיל במכשיר שמרסק את המכשיר, ולאחר מכן מגרסה שוברת את הכונן לחתיכות קטנות שעוברות מיחזור במתקן מאובטח. כל מרכזי הנתונים פועלים בהתאם למדיניות סילוק קפדנית, ואם מתרחש משהו שונה הוא מטופל באופן מיידי.

יתרונות האבטחה של הרשת הגלובלית של Google

בפתרונות אחרים של ענן גיאו-מרחבי ופתרונות מקומיים, הנתונים עוברים בין מכשירים ברחבי האינטרנט הציבורי בנתיבים שנקראים צעדים. מספר הצעדים תלוי בנתיב האופטימלי בין ה-ISP של הלקוח למרכז הנתונים המיועד. כל צעד נוסף חושף מחדש את הנתונים לתקיפה או ליירוט. הרשת הגלובלית של Google מחוברת לרוב ספקי ה-ISP בעולם, ולכן היא מאפשרת לשפר את האבטחה של נתונים במעבר על ידי הגבלת הצעדים באינטרנט הציבורי. זאת הסיבה שהיא עוזרת להגביל את הגישה של גורמים זדוניים לנתונים.

הרשת של Google מוגנת לעומק בהגנה שכוללת כמה שכבות הגנה מפני התקפות חיצוניות על הרשת. רק שירותים ופרוטוקולים מורשים שעומדים בדרישות האבטחה של Google רשאים לעבור ביניהן, וכל השאר מושמט באופן אוטומטי. חומות אש ורשימות של בקרות גישה (ACL) משמשות לאכיפת ההפרדה של הרשת. כלל התעבורה מנותבת דרך שרתי GFE (ממשק קצה של Google) כדי לאתר ולעצור בקשות זדוניות והתקפות מניעת שירות מבוזרות (DDoS). היומנים נבדקים באופן סדיר כדי לחשוף כל ניצול של שגיאות תכנות. הגישה למכשירים ברשת מוגבלת לעובדים מורשים בלבד.

התשתית הגלובלית של Google מאפשרת לנו להפעיל את Project Shield. הפרויקט מספק הגנה בלתי מוגבלת בחינם לאתרים שחשופים למתקפות DDoS שמיועדות לצנזר מידע. Project Shield זמין לאתרי חדשות, לאתרי זכויות אדם ולאתרים למעקב אחרי דפוסי הצבעה בבחירות.

פתרונות עם זמן אחזור נמוך וזמינות גבוהה

רשת נתוני ה-IP של Google מורכבת מסיבים, מסיבים ציבוריים ומכבלים תת-ימיים משלנו. כך אנחנו יכולים לספק שירותים עם זמינות גבוהה וזמן אחזור נמוך ברחבי העולם.

Google מתכננת את רכיבי הפלטפורמה כך שיוכלו להיות יתירים מאוד. עקרון היתירות בא לידי ביטוי בתכנון השרתים של Google, בדרך שבה Google מאחסנת נתונים, בחיבור לרשת ולאינטרנט ואפילו בשירותי התוכנה עצמם. גישת "היתירות של הכול" כוללת טיפול בחריגות ויוצרת פתרון שלא תלוי בשרת מסוים, במרכז נתונים מסוים או בחיבור מסוים לרשת.

מרכזי הנתונים של Google פרוסים במיקומים גיאוגרפיים שונים כדי למזער את ההשפעות של שיבושים אזוריים, כמו אסונות טבע והפסקות זמניות בשירות המקומי, על מוצרים גלובליים. במקרה של כשל בחומרה, בתוכנה או ברשת, שירותי הפלטפורמה ורמות הבקרה מועברים באופן אוטומטי ומיידי ממתקן אחד למתקן אחר, כדי ששירותי הפלטפורמה יוכלו להמשיך לפעול ללא הפרעה.

התשתית היתירה של Google גם עוזרת לכם להגן על העסק מפני אובדן נתונים. המערכות של Google מתוכננות כך שיצמצמו את הצורך בזמני השבתה ובחלונות זמן לתחזוקה, גם כשאנחנו צריכים לתחזק את הפלטפורמה או לשדרג אותה.

אבטחה תפעולית

אבטחה היא לא מחשבה חולפת או מקרית, אלא חלק בלתי נפרד מהתפעול של Google. בקטע הזה מתוארות התוכניות של Google לניהול נקודות חולשה, למניעת תוכנות זדוניות, למעקב אחרי מצב האבטחה ולניהול אירועי אבטחה.

ניהול נקודות חולשה

במסגרת התהליך הפנימי לניהול נקודות חולשה אנחנו מחפשים באופן פעיל איומי אבטחה בכל סטאק התוכנות. בתהליך משולבים כלים שזמינים מסחרית, כלים של קוד פתוח וכלים ייעודיים פנים-ארגוניים, שכוללים:

- תהליכי בקרת איכות

- בדיקות אבטחת תוכנה

- מאמצים אוטומטיים וידניים מוגברים למניעת חדירות, כולל תרגילי צוות אדום (Red Team) נרחבים

- בדיקות חדירה חיצוניות חוזרות למוצרים של הפלטפורמה של מפות Google

- ביקורות חיצוניות חוזרות

הארגון לניהול נקודות החולשה והשותפים שלו אחראים על זיהוי של נקודות חולשה ומעקב אחריהן. מאחר שכדי לשפר את האבטחה צריך לטפל בכל הבעיות ולתקן אותן, בצינורות עיבוד הנתונים האוטומטיים נערכות בדיקות חוזרות של מצב פריסת התיקונים כדי לצמצם את נקודות החולשה, ומסומנים לבדיקה פתרונות שגויים או חלקיים.

כדי לשפר את יכולות הזיהוי, בארגון לניהול נקודות חולשה נעזרים באינדיקטורים איכותיים כדי להבדיל בין רעש לאותות שמעידים על איומים אמיתיים. הארגון גם מקיים יחסי גומלין עם התעשייה ועם קהילת הקוד הפתוח. לדוגמה, הם מפעילים את התוכנית Patch Reward Program עבור סורק אבטחת הרשת של Tsunami, שמתגמלת מפתחים שבונים בקוד פתוח כלים לזיהוי נקודות חולשה.

מניעת תוכנות זדוניות

Google שומרת על הגנה מפני תוכנות זדוניות במוצרי הליבה שלה (כמו Gmail, Google Drive, Google Chrome, YouTube, Google Ads וחיפוש Google) באמצעות מגוון טכניקות לזיהוי תוכנות זדוניות. כדי לגלות קבצים עם תוכנות זדוניות באופן יזום, אנחנו משתמשים בסריקת אינטרנט, בהפעלת קבצים, בזיהוי סטטי בהתאמה אישית, בזיהוי דינמי ובזיהוי באמצעות למידת מכונה. אנחנו גם משתמשים בכמה מנועי אנטי-וירוס.

כדי להגן על העובדים שלנו, אנחנו משתמשים ביכולות האבטחה המתקדמות המובנות של Chrome Enterprise Premium ובתכונה 'גלישה בטוחה עם הגנה משופרת' ב-Google Chrome. היכולות האלה מאפשרות זיהוי יזום של אתרי פישינג ותוכנות זדוניות בזמן שהעובדים שלנו גולשים באינטרנט. אנחנו גם מפעילים את הגדרות האבטחה המחמירות ביותר שזמינות ב-Google Workspace, כמו ארגז חול לאבטחה ב-Gmail, כדי לסרוק באופן יזום קבצים מצורפים חשודים. היומנים מהיכולות האלה מוזנים למערכות שלנו לניטור אבטחה, כפי שמתואר בקטע הבא.

ניטור לצורכי אבטחה

תוכנית הניטור לצורכי אבטחה של Google מתמקדת במידע שנאסף מתעבורת נתונים פנימית ברשת, מפעולות עובדים במערכות וממידע חיצוני על נקודות חולשה. אחת משיטות הפעולה העיקריות של Google היא לצבור ולאחסן את כל נתוני האבטחה של הטלמטריה במקום אחד, לטובת ניתוח מאוחד של נתוני האבטחה.

תעבורת הנתונים הפנימית נבחנת במקומות רבים ברשת הגלובלית של Google כדי לזהות התנהגות חשודה, למשל נוכחות של תעבורה שעלולה להעיד על חיבורים של בּוֹטנֶטִים. הניתוח הזה מבוסס על שילוב של כלים בקוד פתוח וכלים מסחריים שמאפשרים תיעוד וניתוח של תעבורת הנתונים. הוא נתמך גם על ידי מערכת מותאמת קניינית שמסתמכת על הטכנולוגיה של Google. בניתוח הרשת נעזרים בבחינה של יומני המערכת כדי לזהות התנהגות חריגה, כמו ניסיון לגשת לנתוני לקוחות.

קבוצת Threat Analysis Group ב-Google עוקבת אחרי גורמי איום והתפתחות הטקטיקות והשיטות שלהם. מהנדסי האבטחה של Google בודקים דוחות אבטחה על תעבורה נכנסת ועוקבים אחרי רשימות תפוצה ציבוריות, פוסטים בבלוגים ו-wikis. ניתוח רשתות אוטומטי וניתוח אוטומטי של יומני המערכת עוזרים לקבוע מתי איום לא ידוע עלול להתרחש. אם התהליכים האוטומטיים מזהים בעיה, היא מועברת לטיפול של צוות האבטחה של Google.

זיהוי פריצות אבטחה

Google משתמשת בצינורות מתקדמים לעיבוד נתונים כדי לשלב אותות מבוססי-מארחים במכשירים ספציפיים, אותות מבוססי-רשת מנקודות מעקב שונות בתשתית ואותות משירותי תשתית. כללים ובינת מכונה, שמתווספים לצינורות עיבוד הנתונים, מספקים למהנדסי האבטחה התפעולית אזהרות לגבי אירועים אפשריים. צוותי החקירה והתגובה לאירועים של Google מעניקים טיפול, מחקר ומענה לאירועים פוטנציאליים במשך 24 שעות ביממה, 365 ימים בשנה. Google עורכת תרגילי צוות אדום (Red Team) בנוסף לבדיקות חדירה חיצוניות, כדי למדוד ולשפר את היעילות של המנגנונים של Google לזיהוי ולתגובה.

ניהול אירועי אבטחה

ל-Google יש תהליך קפדני של ניהול אירועי אבטחה שעלולים להשפיע על הסודיות, התקינות והזמינות של המערכות והנתונים. התוכנית לניהול אירועי אבטחה של Google מבוססת על הנחיות ה-NIST לטיפול בתקריות (NIST SP 800–61). Google מספקת הדרכה לאנשי מפתח בצוות בנושאי בדיקה וטיפול בראיות כהכנה לקראת אירועים, כולל שימוש בכלים של צד שלישי ובכלים קנייניים.

Google בודקת תוכניות תגובה לאירועים בתחומים מרכזיים. בבדיקות האלה נלקחים בחשבון מגוון תרחישים, כולל איומים מבית ונקודות חולשה בתוכנה. כדי להגיע לפתרון מהיר של אירועי אבטחה, צוות האבטחה של Google זמין מסביב לשעון לכל העובדים.

מידע נוסף על תהליך התגובה לאירועי אבטחת מידע זמין במאמר ניהול אירועים בפלטפורמה של מפות Google.

שיטות לפיתוח תוכנות

Google משתמשת באמצעי הגנה על בקרת מקורות ותהליך בדיקה על ידי שני צדדים, כדי להגביל באופן יזום את ההזדמנויות ליצור נקודות חולשה. Google גם מספקת ספריות שמונעות ממפתחים להכניס סוגים מסוימים של באגים באבטחה. לדוגמה, ל-Google יש ספריות ותבניות framework שמיועדות למנוע נקודות חולשה של XSS בערכות SDK. ל-Google יש גם כלים אוטומטיים לזיהוי באגים באבטחה, כמו fuzzers, כלי ניתוח סטטיים ו-Web Security Scanners.

אמצעי הגנה על קוד מקור

קוד המקור של Google מאוחסן במאגרים שמבוססים על תקינות ומינהל מובְנים של המקור, ואפשר לערוך בהם ביקורות לגרסאות הנוכחיות והקודמות של השירות. התשתית מחייבת ליצור את הקבצים הבינאריים של השירות מקוד מקור ספציפי שכבר נבחן, אומת ונבדק. Binary Authorization for Borg (BAB) היא בדיקת אכיפה פנימית שמתבצעת בזמן הפריסה של שירות. בדיקת ה-BAB:

- מוודאת שהתצורה ותוכנת הייצור שנפרסות ב-Google נבדקו ואושרו, במיוחד במקרים שבהם יש לקוד גישה לנתוני המשתמשים

- מקפידה שהפריסות של הקוד והתצורה עומדות בסטנדרטים מינימליים מסוימים

- מגבילה את היכולת של גורמים פנימיים או יריבים לבצע שינויים זדוניים בקוד המקור, ומספקת גם נתיב פורנזי מהשירות בחזרה למקור שלו

צמצום של סיכון מבפנים

Google מגבילה את הפעילויות של העובדים שקיבלו הרשאת אדמין לתשתית, ועוקבת אחריהן באופן פעיל. אנחנו ב-Google כל הזמן חותרים לבטל את הצורך בגישה בעלת הרשאות למשימות מסוימות, ולהחליף זאת בתהליך אוטומטי שיכול להשלים את המשימות האלו באופן בטוח ומבוקר. לדוגמה, Google דורשת אישורים של שני צדדים בחלק מהפעולות, והיא משתמשת בממשקי API מוגבלים שמאפשרים ניפוי באגים בלי לחשוף מידע רגיש.

באמצעות הוּקים (hooks) בתשתית ברמה נמוכה ניתן לתעד את הכניסה של עובדי Google למידע של משתמשי קצה. צוות האבטחה של Google עוקב אחרי דפוסי הגישה וחוקר אירועים חריגים.

בדיקה של תוכנית התאוששות מאסון (DR) – DiRT

פלטפורמת Google Maps Platform מפעילה אירועי בדיקה שנתיים של התאוששות מאסון (DiRT) ברמת החברה, שנמשכים כמה ימים, כדי לוודא שהשירותים של פלטפורמת Google Maps Platform והפעילות העסקית הפנימית שלה ימשיכו לפעול במהלך אסון. הכלי DiRT פותח כדי למצוא נקודות תורפה במערכות קריטיות על ידי גרימת כשלים מכוונת, ולתקן את נקודות התורפה האלה לפני שהכשלים קורים בצורה לא מבוקרת. בדיקות DiRT בודקות את החוסן הטכני של Google על ידי פריצה למערכות פעילות, ואת העמידות התפעולית של Google על ידי מניעה מפורשת של השתתפות של אנשי צוות קריטיים, מומחים בתחום ומנהיגים. כל השירותים שזמינים לקהל הרחב צריכים לעבור בדיקות DiRT מתמשכות ופעילות, ואימות של החוסן והזמינות שלהם.

כדי להתכונן לתרגיל DiRT, Google משתמשת בקבוצת כללים עקבית בנוגע לסדרי עדיפויות, פרוטוקולי תקשורת, ציפיות להשפעה ודרישות לתכנון בדיקות, כולל תוכניות חזרה (rollback) שנבדקו ואושרו מראש. תרגילי DiRT ותרחישים לא רק יוצרים כשלים טכניים בשירות עצמו, אלא יכולים לכלול גם כשלים מתוכננים בתהליך, בזמינות של אנשי מפתח, במערכות תומכות, בתקשורת ובגישה פיזית. הכלי DiRT מאמת שהתהליכים הקיימים אכן פועלים בפועל. בנוסף, היא מבטיחה שהצוותים יעברו הכשרה מראש ויהיה להם ניסיון שהם יוכלו להסתמך עליו במהלך הפסקות שירות, שיבושים ואסונות בפועל – מעשה ידי אדם או טבעיים.

אמצעי בקרת אבטחה עיקריים

בקטע הזה מתוארים אמצעי האבטחה העיקריים שמיושמים בפלטפורמה של מפות Google כדי להגן עליה.

הצפנה

הצפנה מעניקה שכבת הגנה נוספת על הנתונים. הצפנה מבטיחה שאם תוקף ישיג גישה לנתונים, הוא לא יוכל לקרוא אותם בלי שתהיה לו גישה גם למפתחות ההצפנה. גם אם תוקף ישיג גישה לנתונים (למשל, באמצעות שימוש בחיבור הקווי בין מרכזי נתונים או גניבה של מכשיר אחסון), הוא לא יוכל להבין ולפענח אותם.

ההצפנה היא מנגנון חשוב באופן שבו Google מגינה על פרטיות הנתונים. היא מאפשרת למערכות לבצע פעולות בנתונים, למשל גיבוי, ומאפשרת למהנדסי התוכנה לתמוך בתשתית של Google בלי לאפשר גישה לתוכן של המערכות והעובדים האלה.

הצפנה במנוחה

ההצפנה 'במנוחה' שמוזכרת בקטע הזה היא הצפנה שמשמשת להגנה על נתונים שמאוחסנים בדיסק (כולל בכונני SSD) ובמדיה לגיבוי. הנתונים מוצפנים ברמת האחסון, בדרך כלל באמצעות AES256 (תקן הצפנה מתקדם). בדרך כלל הנתונים מוצפנים בכמה רמות במערך האחסון של Google בסביבת הייצור במרכזי הנתונים, כולל ברמת החומרה, בלי שהלקוחות של Google יצטרכו לבצע פעולה כלשהי.

שימוש כזה מקנה הגנה נוספת על הנתונים ומאפשר ל-Google לבחור את שיטת ההגנה האופטימלית על סמך דרישות האפליקציה. Google משתמשת בספריות קריפטוגרפיות משותפות שמשולב בהן המודול המאומת FIPS 140-2 של Google כדי להטמיע הצפנה באופן עקבי בכל המוצרים. המשמעות של שימוש עקבי בספריות משותפות היא שרק צוות קטן של קריפטוגרפים צריך להטמיע ולתחזק את הקוד הזה, שנמצא בפיקוח קפדני ועובר בדיקות קפדניות.

הגנה על נתונים במעבר

נתונים עשויים להיות חשופים לגישה לא מורשית במהלך המעבר שלהם ברחבי האינטרנט. הפלטפורמה של מפות Google תומכת בהצפנה חזקה במעבר בין המכשירים והרשתות של הלקוחות לבין שרתי ממשק הקצה של Google (GFE). Google ממליצה ללקוחות ולמפתחים להשתמש בחבילת הצפנה (cipher suite) החזקה ביותר שנתמכת על ידי Google (TLS 1.3) כשיוצרים אפליקציות, כשיטה מומלצת. יש לקוחות שמשתמשים בחבילות הצפנה ישנות יותר מסיבות שקשורות לתאימות, ולכן Google Maps Platform תומכת בתקנים החלשים האלה, אבל לא מומלץ להשתמש בהם אם אפשר. ב-Google Cloud יש אפשרויות נוספות להצפנת נתונים במעבר, כולל Cloud VPN להקמת רשתות וירטואליות פרטיות באמצעות IPSec למוצרי הפלטפורמה של מפות Google.

הגנה על נתונים במעבר בין מרכזי נתונים של Google

אבטחת שכבת התעבורה של אפליקציה (ALTS) מבטיחה שהתקינות של התעבורה ב-Google מוגנת ומוצפנת לפי הצורך. אחרי שפרוטוקול לחיצת היד בין הלקוח לשרת מסתיים, והלקוח והשרת מנהלים משא ומתן על הסודות הקריפטוגרפיים המשותפים הנדרשים להצפנה ולאימות של תעבורת הרשת, ALTS מאבטח את תעבורת ה-RPC (קריאה לשירות מרוחק) על ידי אכיפת התקינות באמצעות הסודות המשותפים שנקבעו במשא ומתן. Google תומכת במספר פרוטוקולים להבטחת תקינות, כמו AES-GMAC (תקן הצפנה מתקדם) עם מפתחות של 128 ביט. בכל פעם שתעבורת נתונים יוצאת מגבול פיזי שבשליטת Google או מטעמה, למשל בזמן מעבר ברשת WAN (רשת רחבת היקף) בין מרכזי נתונים, כל הפרוטוקולים משודרגים באופן אוטומטי כדי לספק הצפנה והבטחות לשמירה על תקינות הנתונים.

זמינות השירותים של Google Maps Platform

יכול להיות שחלק מהשירותים של Google Maps Platform לא יהיו זמינים באזורים גיאוגרפיים מסוימים. השיבושים האלה בדרך כלל זמניים ונובעים מהפסקות זמניות בפעילות הרשת, אבל חלקם קבועים ונובעים מהגבלות מצד גורמי ממשל. בדוח השקיפות המקיף של Google ובלוח הבקרה של סטטוס שירותי Google מוצגים שיבושים עדכניים ומתמשכים בתעבורת הנתונים בשירותי הפלטפורמה של מפות Google. Google מספקת את הנתונים האלה כדי לעזור לכם לנתח ולהבין את מידע הזמינות של Google.

אבטחה בצד הלקוח

האבטחה היא אחריות משותפת של ספק שירותי הענן והלקוח או השותף שמטמיעים מוצרים של Google Maps Platform. בקטע הזה מפורטות האחריות של הלקוח או השותף שצריך לקחת בחשבון כשמתכננים פתרון לפלטפורמה של מפות Google.

ממשקי JavaScript API

אתרים מאובטחים

ב-Maps JavaScript API מתפרסם אוסף המלצות שמאפשרות ללקוחות לשפר את תקן Content Security Policy (CSP) באתר שלהם כדי להימנע מפרצות אבטחה כמו XSS (cross-site scripting), קליקג'אקינג והתקפות של הזרקת נתונים. JavaScript API תומך בשני סוגים של CSP: CSP מחמיר באמצעות ערכי nonce ו-CSP של רשימת היתרים.

JavaScript מאובטח

מתבצע סריקה קבועה של ה-JavaScript כדי לאתר דפוסים מוכרים של בעיות אבטחה, והבעיות נפתרות במהירות. ה-JavaScript API מתעדכן מדי שבוע או על פי דרישה, אם מתעוררות בעיות.

אבטחת אפליקציות לנייד (MAS)

אבטחת אפליקציות לנייד (MAS) היא מאמץ פתוח, גמיש ומבוסס על מיקור המונים, שנוצר על בסיס התרומות של עשרות כותבים ובודקים מכל העולם. פרויקט הדגל OWASP Mobile Application Security (MAS) מספק תקן אבטחה לאפליקציות לנייד (OWASP MASVS) ומדריך בדיקה מקיף (OWASP MASTG) שכולל את התהליכים, הטכניקות והכלים שמשמשים במהלך בדיקת אבטחה של אפליקציה לנייד, וגם קבוצה מקיפה של תרחישי בדיקה שמאפשרת לבודקים לספק תוצאות עקביות ומלאות.

- תקן האימות של OWASP לאבטחת אפליקציות לנייד (MASVS) מספק בסיס לבדיקות אבטחה מלאות ועקביות גם ל-iOS וגם ל-Android.

- המדריך לבדיקת אבטחה של אפליקציות לנייד (MASTG) של OWASP הוא מדריך מקיף שכולל את התהליכים, הטכניקות והכלים שמשמשים במהלך ניתוח האבטחה של אפליקציות לנייד, וגם קבוצה מקיפה של תרחישי בדיקה לאימות הדרישות שמפורטות ב-MASVS.

- רשימת המשימות של OWASP בנושא אבטחת אפליקציות לנייד כוללת קישורים למקרים של בדיקות MASTG לכל אמצעי בקרה של MASVS.

- הערכות אבטחה / בדיקות חדירה: חשוב לוודא שאתם מכסים לפחות את שטח ההתקפה הרגיל, ולהתחיל להתנסות.

- תאימות לתקנים: כולל גרסאות של MASVS ו-MASTG ומזהי קומיטים.

- לומדים ומתרגלים את כישורי האבטחה בנייד.

- תוכניות לתגמול על מציאת באגים: צריך לעבור שלב אחר שלב על שטח ההתקפה בנייד.

כדאי להשתמש ב-OWASP MAS כדי לשפר את האבטחה, הבדיקות והיכולות של אימות האפליקציות ל-iOS ול-Android.

Android

כשמפתחים אפליקציות ל-Android, כדאי לעיין גם בשיטות המומלצות לפיתוח אפליקציות לקהילת Android. ההנחיות בנושא אבטחה כוללות שיטות מומלצות לאכיפת תקשורת מאובטחת, להגדרת ההרשאות הנכונות, לאחסון נתונים בטוח, לתלות בשירותים ועוד.

iOS

כשמפתחים אפליקציות ל-iOS, כדאי לעיין במדריך למתחילים בנושא תכנות מאובטח של Apple, שכולל שיטות מומלצות לפלטפורמת iOS.

איסוף נתונים, שימוש בהם ושמירה שלהם

פלטפורמת Google Maps מחויבת לשקיפות בנוגע לאיסוף נתונים, לשימוש בנתונים ולשמירת נתונים. איסוף הנתונים, השימוש בהם והשמירה שלהם ב-Google Maps Platform כפופים לתנאים ולהגבלות של Google Maps Platform, שכוללים את מדיניות הפרטיות של Google.

איסוף נתונים

הנתונים נאספים באמצעות שימוש במוצרי Google Maps Platform. כלקוחות, אתם שולטים במידע שאתם מעבירים לפלטפורמה של מפות Google באמצעות ממשקי API וערכות SDK. כל הבקשות לפלטפורמה של מפות Google מתועדות, כולל קודי סטטוס התגובה מהמוצר.

נתונים שנרשמים ביומן בפלטפורמה של מפות Google

הפלטפורמה של מפות Google מתעדת נתונים בכל חבילת המוצרים. קבצי יומן מכילים כמה רשומות, שבדרך כלל כוללות:

- מזהה חשבון שיכול להיות מפתח API, מזהה לקוח או מספר פרויקט ב-Cloud. השלב הזה נדרש לצורך תפעול, תמיכה וחיוב.

- כתובת ה-IP של השרת, השירות או המכשיר ששולחים את הבקשה. בממשקי API, חשוב לזכור שכתובת ה-IP שנשלחת לפלטפורמה של מפות Google תלויה באופן שבו מיושמת קריאת ה-API באפליקציה או בפתרון שלכם. במקרה של ערכות SDK, כתובת ה-IP של המכשיר שמבצע את הקריאה מתועדת.

- כתובת ה-URL של הבקשה, שמכילה את ה-API והפרמטרים שמועברים אל ה-API. לדוגמה, Geocoding API דורש שני פרמטרים (כתובת ומפתח API). לגיאו-קידוד יש גם מספר פרמטרים אופציונליים. כתובת ה-URL של הבקשה תכיל את כל הפרמטרים שמועברים לשירות.

- התאריך והשעה של הבקשה.

- אפליקציות אינטרנט מתעדות כותרות בקשה, שבדרך כלל כוללות נתונים כמו סוג דפדפן האינטרנט ומערכת ההפעלה.

- אפליקציות לנייד שמשתמשות ב-SDK (Android ו-iOS) מתועדות ביומן עם הגרסה, הספרייה ושם האפליקציה.

גישה ליומנים של Google Maps Platform

הגישה ליומנים מוגבלת מאוד ומאושרת רק לחברי צוות ספציפיים שיש להם צורך עסקי לגיטימי. כל בקשת גישה לקובצי היומן מתועדת למטרות ביקורת, והתיעוד הזה מאומת באמצעות ביקורות של צד שלישי לפי תקני ISO 27001 ו-SOC 2 של Google.

שימוש בנתונים

הנתונים שנאספים על ידי Google Maps Platform משמשים למטרות הבאות:

- שיפור המוצרים והשירותים של Google

- מתן תמיכה טכנית ללקוחות

- מעקב תפעולי והתראות

- שמירה על אבטחת הפלטפורמה

- תכנון הקיבולת של הפלטפורמה

חשוב לציין ש-Google לא מוכרת את המידע האישי שלכם לצדדים שלישיים, כפי שמפורט במדיניות הפרטיות של Google.

שמירה ואנונימיזציה של נתונים

נתוני משתמשים שנאספים ביומנים של Google Maps Platform עשויים להישמר למשכי זמן שונים בהתאם לצרכים העסקיים, בכפוף למדיניות בנושא אחסון ושמירה. נתוני משתמשים נשמרים רק אם יש צורך עסקי לגיטימי, והם נמחקים כשאין יותר צורך בהם למטרות שלשמן הם נאספו. השיטות המקובלות למחיקה מוגדרות באופן מדויק וכוללות את כל השכבות באמצעות איסוף אשפה. תהליכי המחיקה מנוטרים ונבדקים כדי לוודא שהם עומדים בדרישות.

יכול להיות שנשמור נתונים סטטיסטיים מצטברים ואנונימיים של שימוש שנגזרים מיומנים למשך זמן ארוך יותר. צוות הפרטיות בודק את כל תהליכי האנונימיזציה של הנתונים כדי לוודא שהם עומדים בתקן טכני מספק ומתאימים לצרכים של פרטיות, מוצרים ותקנות.

תמיכה בדרישות תאימות

פלטפורמת מפות Google עוברת באופן סדיר אימות בלתי תלוי של אמצעי האבטחה, התאימות והאיכות, ומקבלת אישורים, אימותים (attestation) ודוחות ביקורת כדי להפגין תאימות. אנחנו נבדקים בהתאם לתקנים בינלאומיים, ואלה המרכזיים שבהם:

בנוסף, ללקוחות שלנו יש גישה לדוחות SOC 2 ו-SOC 3. אנחנו גם שותפים במסגרות רגולטוריות של מדינות ותחומים ספציפיים כמו NIST 800-53 ו-TISAX (גרמניה).

במרכז המידע בנושא אבטחה ותאימות תוכלו לראות פירוט מלא של ההצעות שלנו לשמירה על תאימות.

סיכום

האבטחה היא אחד הקריטריונים המרכזיים בתכנון של התשתית, המוצרים והתפעול של Google. היקף הפעילות של Google ושיתוף הפעולה שלה עם קהילת המחקר בתחום האבטחה מאפשרים לנו לטפל בנקודות חולשה במהירות, ולרוב גם למנוע אותן לחלוטין. התשתית להפעלת השירותים של Google, כמו חיפוש Google, YouTube ו-Gmail, היא אותה תשתית שאנחנו מציעים ללקוחות שלנו, שנהנים ישירות מאמצעי הבקרה לאבטחה ומנוהלי האבטחה שלנו.

אנחנו מאמינים ש-Google יכולה לספק הגנה ברמה שאליה יכולים להגיע רק קומץ של ספקי ענן ציבורי או צוותי IT של ארגונים פרטיים. מכיוון שהגנה על נתונים היא הבסיס למודל העסקי של Google, אנחנו משקיעים באופן נרחב באבטחה, במשאבים ובמומחיות, בהיקף שאחרים לא יכולים להשתוות אליו. ההשקעה של Google מאפשרת לכם להתמקד בעסק שלכם ובחדשנות. נמשיך להשקיע בפלטפורמה כדי לאפשר לכם להפיק תועלת משירותי Google באופן מאובטח ושקוף.

המאמרים הבאים

למידע נוסף על תרבות האבטחה ופילוסופיית האבטחה שלנו, ראו Building Secure and Reliable Systems (ספר של O'Reilly).

כדי לקרוא מידע נוסף על שיטות מומלצות, אפשר לעיין בהנחיות האבטחה של הפלטפורמה של מפות Google.

מידע נוסף על כיסוי המוצרים לפי אישור תאימות זמין במאמר שירותי הפלטפורמה של מפות Google שנכללים בתוכנית התאימות.

מידע נוסף על הגישה שלנו לניהול אירועים זמין במאמר ניהול אירועים בפלטפורמה של מפות Google.