Najnowsza aktualizacja tych treści miała miejsce w lutym 2025 r. i odpowiada ówczesnemu stanowi rzeczy. Zasady i systemy zabezpieczeń Google mogą w przyszłości ulec zmianie, ponieważ stale zwiększamy poziom ochrony naszych klientów.

Wprowadzenie

Google Maps Platform udostępnia interfejsy API i pakiety SDK, które umożliwiają klientom i partnerom tworzenie aplikacji internetowych i mobilnych z wykorzystaniem technologii geoprzestrzennych Google. Google Maps Platform udostępnia ponad 50 interfejsów API i pakietów SDK dla klientów z różnych branż. Jako klient z branży musisz często spełniać wymagania dotyczące bezpieczeństwa, wykorzystania danych i przepisów podczas tworzenia rozwiązań. Obejmuje to zapewnienie, że technologia firmy zewnętrznej spełnia te same wymagania.

Ten dokument zawiera ogólne podsumowanie kontroli dotyczących osób, procesów i technologii oferowanych przez Google Maps Platform, a także opisuje korzyści wynikające z korzystania z tej platformy. Najpierw musisz poznać 2 główne filary technologiczne Google Maps Platform:

- Technologie, centra danych i infrastruktura udostępniane przez Google. Google Maps Platform działa w całości w centrach danych i infrastrukturze dostarczanych przez Google. Na tej podstawie przeprowadza wewnętrzne i zewnętrzne audyty mechanizmów kontroli bezpieczeństwa odziedziczonych po Google, aby sprawdzić, czy Google Maps Platform prawidłowo wdraża mechanizmy kontroli bezpieczeństwa, operacyjne i techniczne opisane w tym dokumencie.

- Technologia Google Maps Platform Oprócz odziedziczonych ustawień Google Maps Platform udostępnia dodatkowe ustawienia bezpieczeństwa, prywatności, danych i operacyjne dla pakietów usług Google.

W tym dokumencie znajdziesz podsumowanie procesów i kontroli bezpieczeństwa Google Maps Platform, podzielonych na te kategorie:

- Koncentracja na bezpieczeństwie i prywatności na wszystkich poziomach organizacji Google

- Infrastruktura techniczna i zabezpieczenia sprzętowe

- Bezpieczeństwo operacyjne

- Najważniejsze opcje zabezpieczeń

- Bezpieczeństwo po stronie klienta, zarówno w przypadku aplikacji internetowych, jak i mobilnych

- Aktualne certyfikaty i audyty Google Maps Platform

- Obsługiwane ramy prawne na całym świecie

Aby uzyskać więcej informacji, potencjalni klienci mogą skontaktować się z przedstawicielem handlowym Google.

Kultura Google oparta na bezpieczeństwie i prywatności

Bezpieczeństwo ma wpływ na strukturę organizacyjną, kulturę, priorytety szkoleniowe i procesy rekrutacyjne w całym Google. Ma to wpływ na projekt centrów danych Google i technologie, które są w nich stosowane. Bezpieczeństwo jest podstawą codziennej działalności Google, w tym planowania na wypadek katastrof i zarządzania zagrożeniami. Google traktuje priorytetowo bezpieczeństwo w zakresie obsługi danych, kontroli konta, audytów zgodności i certyfikatów branżowych. Usługi Google są projektowane tak, aby zapewniać lepsze zabezpieczenia niż wiele alternatywnych rozwiązań lokalnych, które korzystają z usług wielu dostawców i wielu platform, gdzie zabezpieczenia często są odrębnym procesem. Gdy korzystasz z usług Google Maps Platform w swojej firmie, możesz korzystać ze zintegrowanych programów i kontroli zabezpieczeń Google. Bezpieczeństwo jest dla Google Maps Platform priorytetem w działaniach, które obsługują ponad miliard użytkowników na całym świecie.

Google i Google Maps Platform zapewniają wielowarstwowe zabezpieczenia w całej firmie i organizacji:

- Specjalny zespół Google ds. bezpieczeństwa

- Zespół ds. bezpieczeństwa produktów Google Maps Platform

- aktywne zaangażowanie w globalną społeczność badaczy zabezpieczeń;

- Zespół ds. prywatności Google Maps Platform

- Szkolenia dla pracowników Google dotyczące bezpieczeństwa i prywatności

- specjaliści ds. audytu wewnętrznego i zgodności z przepisami;

Specjalne zespoły ds. bezpieczeństwa w Google

Google ma specjalne zespoły ds. bezpieczeństwa w całej firmie i w poszczególnych obszarach usług.

Zespoły ds. bezpieczeństwa w Google wspierają wiele usług Google, w tym Google Maps Platform. W skład zespołu ds. bezpieczeństwa wchodzą najlepsi na świecie eksperci w dziedzinie bezpieczeństwa informacji, aplikacji, kryptografii i sieci. Ich działania obejmują:

- Opracowuje, weryfikuje i wdraża procesy związane z bezpieczeństwem. Obejmuje to sprawdzanie planów bezpieczeństwa sieci Google i udzielanie zespołom ds. usług i inżynierii w Google konsultacji dotyczących konkretnych projektów. Na przykład specjaliści ds. kryptografii sprawdzają wprowadzane na rynek usługi, które wykorzystują kryptografię.

- Aktywnie zarządza zagrożeniami. Zespół ten monitoruje bieżące zagrożenia i podejrzaną aktywność w sieciach Google, korzystając zarówno z narzędzi komercyjnych, jak i niestandardowych.

- Przeprowadza regularne audyty i oceny, które mogą obejmować zaangażowanie zewnętrznych ekspertów do przeprowadzenia ocen bezpieczeństwa.

- Publikuje artykuły o bezpieczeństwie dla szerszej społeczności. Google prowadzi bloga o bezpieczeństwie i serię filmów w YouTube, w których przedstawia zespoły ds. bezpieczeństwa i ich osiągnięcia.

Zespół ds. bezpieczeństwa Google Maps Platform współpracuje z zespołem ds. bezpieczeństwa w całej firmie Google, ściślej z zespołami ds. rozwoju produktów i inżynierii niezawodności witryn, aby nadzorować wdrażanie zabezpieczeń. Ten zespół zajmuje się w szczególności:

- Testowanie odporności na katastrofy (DiRT) w Google Maps Platform, które sprawdza ciągłość działania i przełączanie awaryjne usług Google Maps Platform, jest przeprowadzane w infrastrukturze Google o wysokiej dostępności.

- Testy penetracyjne przeprowadzane przez firmy zewnętrzne. Usługi Platformy Map Google są testowane pod kątem penetracji co najmniej raz w roku, aby zwiększyć poziom bezpieczeństwa Google i zapewnić Ci niezależne potwierdzenie bezpieczeństwa.

Współpraca ze społecznością badaczy zajmujących się bezpieczeństwem

Google od dawna utrzymuje bliskie relacje ze społecznością badaczy bezpieczeństwa i bardzo ceni sobie ich pomoc w identyfikowaniu potencjalnych luk w zabezpieczeniach Google Maps Platform i innych usług Google. Nasze zespoły ds. bezpieczeństwa biorą udział w badaniach i działaniach informacyjnych, które przynoszą korzyści społeczności internetowej. Na przykład prowadzimy Project Zero, czyli zespół badaczy zajmujących się lukami w zabezpieczeniach dnia zerowego. Przykłady takich badań to odkrycie luki w zabezpieczeniach Spectre, luki Meltdown, luki POODLE SSL 3.0 i słabych punktów w zestawach szyfrów.

Inżynierowie i badacze Google ds. bezpieczeństwa aktywnie uczestniczą w działalności akademickiej społeczności zajmującej się bezpieczeństwem i ochroną prywatności oraz publikują w niej swoje prace. Publikacje związane z bezpieczeństwem znajdziesz na stronie Google Research. Zespoły Google ds. bezpieczeństwa opublikowały szczegółowy opis swoich praktyk i doświadczeń w książce Building Secure and Reliable Systems (Budowanie bezpiecznych i niezawodnych systemów).

W ramach naszego programu nagród za luki w zabezpieczeniach oferujemy nagrody w wysokości dziesiątek tysięcy dolarów za każdą potwierdzoną lukę. Program zachęca badaczy do zgłaszania problemów z projektem i wdrożeniem, które mogą zagrażać danym klientów. W 2023 roku Google przyznało badaczom nagrody pieniężne o łącznej wartości ponad 10 milionów dolarów. Aby zwiększyć bezpieczeństwo kodu open source, program ds. luk w zabezpieczeniach oferuje też różne inicjatywy dla badaczy. Więcej informacji o tym programie, w tym o nagrodach przyznanych przez Google, znajdziesz w statystykach programu Bug Hunters.

Nasi światowej klasy kryptografowie uczestniczą w najważniejszych projektach kryptograficznych. Na przykład opracowaliśmy Secure AI Framework (SAIF), aby zwiększyć bezpieczeństwo systemów AI. Oprócz tego, aby chronić połączenia TLS przed atakami komputerów kwantowych, opracowaliśmy algorytm łączący krzywą eliptyczną i metodę postkwantową (CECPQ2). Nasi kryptografowie opracowali Tink,czyli bibliotekę open source interfejsów API kryptograficznych. Korzystamy też z usługi Tink w naszych wewnętrznych produktach i usługach.

Więcej informacji o tym, jak zgłaszać problemy z zabezpieczeniami, znajdziesz w artykule Jak Google postępuje z lukami w zabezpieczeniach.

specjalny zespół ds. ochrony prywatności Google Maps Platform,

Specjalny zespół ds. prywatności działa niezależnie od zespołów ds. rozwoju produktów i bezpieczeństwa. Wspiera wewnętrzne inicjatywy dotyczące prywatności, które mają na celu ulepszenie wszystkich aspektów prywatności: kluczowych procesów, narzędzi wewnętrznych, infrastruktury i rozwoju produktów. Zespół ds. prywatności wykonuje te czynności:

- Zapewnia, że każde wprowadzenie na rynek usługi GMP, która ma wpływ na prywatność, uwzględnia rygorystyczne standardy ochrony prywatności i zasadę Privacy by Design poprzez ocenę dokumentacji projektowej i przegląd przed wprowadzeniem na rynek.

- Konsultuje się z zespołami usług GMP na każdym etapie rozwoju, aby doradzać w zakresie polityki prywatności i infrastruktury Google, projektowania z uwzględnieniem prywatności, technologii i ustawień zwiększających ochronę prywatności oraz oceny i ograniczania ryzyka związanego z prywatnością.

- Po wprowadzeniu produktu na rynek zespół ds. prywatności nadzoruje procesy weryfikacji prawidłowego zbierania i wykorzystywania danych.

- Prowadzi badania nad sprawdzonymi metodami ochrony prywatności, uczestniczy w pracach międzynarodowych grup roboczych ds. standardów ochrony prywatności oraz w akademickich szczytach i konferencjach poświęconych ochronie prywatności. .

Szkolenia dla pracowników Google dotyczące bezpieczeństwa i prywatności

Wszyscy pracownicy Google przechodzą szkolenie z zakresu bezpieczeństwa i prywatności w ramach procesu wprowadzającego, a także uczestniczą w szkoleniach z tych dziedzin przez cały okres zatrudnienia w Google. Podczas szkolenia wprowadzającego nowi pracownicy akceptują nasz Kodeks postępowania, który podkreśla zaangażowanie Google w zapewnianie bezpieczeństwa informacji o klientach.

W zależności od roli pracownicy mogą być zobowiązani do odbycia dodatkowych szkoleń dotyczących konkretnych aspektów bezpieczeństwa. Na przykład zespół ds. bezpieczeństwa informacji szkoli nowych inżynierów w zakresie bezpiecznego kodowania, projektowania produktów i automatycznych narzędzi do testowania podatności na zagrożenia. Inżynierowie uczestniczą w regularnych spotkaniach informacyjnych dotyczących bezpieczeństwa i otrzymują biuletyny dotyczące zabezpieczeń, które obejmują nowe zagrożenia, wzorce ataków, techniki ograniczania ryzyka i inne informacje.

Bezpieczeństwo i prywatność to obszary, które stale się zmieniają, dlatego zdajemy sobie sprawę, że zaangażowanie pracowników jest kluczowym sposobem na podnoszenie świadomości w tym zakresie. Regularnie organizujemy wewnętrzne konferencje otwarte dla wszystkich pracowników, aby zwiększać świadomość i promować innowacje w zakresie bezpieczeństwa i prywatności danych. W naszych biurach na całym świecie organizujemy wydarzenia, aby zwiększać świadomość w zakresie bezpieczeństwa i prywatności w kontekście tworzenia oprogramowania, przetwarzania danych i egzekwowania zasad.

specjaliści ds. audytu wewnętrznego i zgodności z przepisami;

Google Maps Platform ma specjalny wewnętrzny zespół audytorów, który sprawdza zgodność usług Google z przepisami dotyczącymi bezpieczeństwa obowiązującymi na całym świecie. W miarę tworzenia nowych standardów audytu i aktualizowania dotychczasowych standardów zespół audytu wewnętrznego określa, jakie mechanizmy kontroli, procesy i systemy są potrzebne, aby spełnić te standardy. Zespół ten wspiera niezależne audyty i oceny przeprowadzane przez podmioty zewnętrzne. Więcej informacji znajdziesz w sekcji Certyfikaty i audyty dotyczące bezpieczeństwa w dalszej części tego dokumentu.

Platforma stworzona z myślą o bezpieczeństwie

Google projektuje swoje serwery, własne systemy operacyjne i rozproszone geograficznie centra danych zgodnie z zasadą obrony warstwowej. Google Maps Platform działa w infrastrukturze technicznej zaprojektowanej i zbudowanej z myślą o bezpiecznym działaniu. Stworzyliśmy infrastrukturę IT, która jest bezpieczniejsza i łatwiejsza w zarządzaniu niż tradycyjne rozwiązania lokalne lub hostowane.

Nowoczesne centra danych

Bezpieczeństwo i ochrona danych to jedne z głównych kryteriów projektowania w Google. Fizyczne bezpieczeństwo w centrach danych Google opiera się na wielowarstwowym modelu zabezpieczeń. Zabezpieczenia fizyczne obejmują takie środki ochrony jak specjalnie zaprojektowane elektroniczne karty dostępu, alarmy, bariery dostępu dla pojazdów, ogrodzenia, wykrywacze metali i dane biometryczne. Dodatkowo, aby wykrywać i śledzić intruzów, Google stosuje środki bezpieczeństwa, takie jak wykrywanie wtargnięcia za pomocą wiązki laserowej oraz całodobowy monitoring za pomocą kamer wewnętrznych i zewnętrznych o wysokiej rozdzielczości. W przypadku incydentu dostępne są logi dostępu, zapisy aktywności i nagrania z kamery. Doświadczeni ochroniarze, którzy przeszli rygorystyczne kontrole i szkolenia, regularnie patrolują centra danych Google. Im bliżej jesteś podłogi centrum danych, tym większe są środki bezpieczeństwa. Dostęp do pomieszczeń centrum danych jest możliwy tylko przez korytarz bezpieczeństwa, w którym wdrożono wielopoziomową kontrolę dostępu za pomocą identyfikatorów i danych biometrycznych. Mogą w nim uczestniczyć tylko zatwierdzeni pracownicy z określonymi rolami. Mniej niż 1% pracowników Google kiedykolwiek odwiedzi jedno z centrów danych Google.

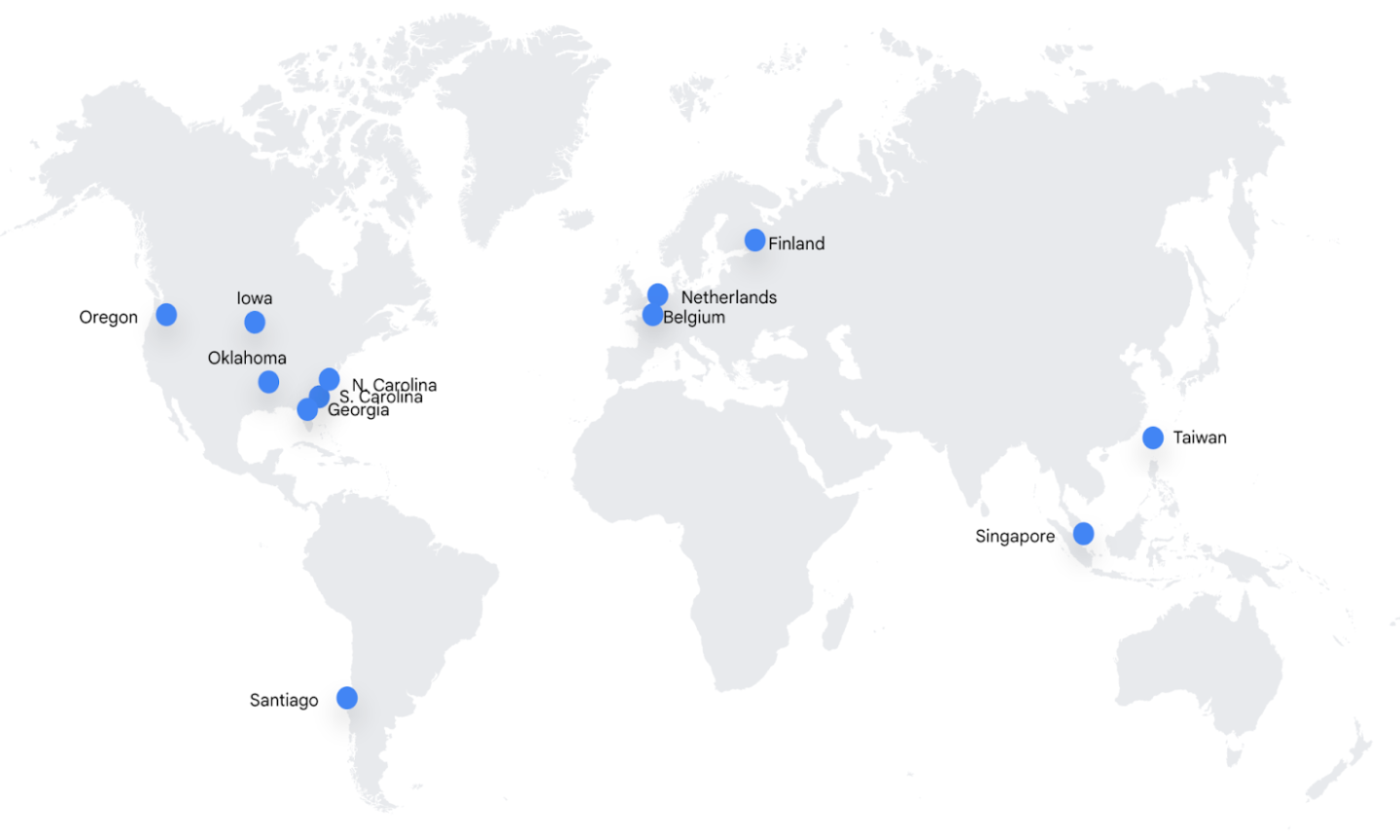

Centra danych Google są zlokalizowane na całym świecie. Ponieważ chcemy zmaksymalizować szybkość i niezawodność usług, Jej infrastruktura jest zazwyczaj skonfigurowana tak, aby obsługiwać ruch z centrum danych znajdującego się najbliżej miejsca, z którego ten ruch pochodzi. Dlatego dokładna lokalizacja danych Google Maps Platform może się różnić w zależności od tego, skąd pochodzi ruch. Dane te mogą być obsługiwane przez serwery zlokalizowane w Europejskim Obszarze Gospodarczym i Wielkiej Brytanii lub przesyłane do krajów trzecich. Oferty klientów Google, w których wdrożono usługi Google Maps Platform, są zwykle dostępne na całym świecie i często przyciągają odbiorców z różnych krajów. Infrastruktura techniczna, która obsługuje te usługi, jest wdrażana na całym świecie, aby zmniejszyć czas oczekiwania i zapewnić nadmiarowość systemów. Google Maps Platform korzysta z podzbioru sieci globalnych centrów danych Google, który jest wymieniony poniżej:

Ameryka Północna i Południowa

Europa

Azja

Zasilanie centrów danych Google

Aby zapewnić nieprzerwaną dostępność usług, centra danych Google są wyposażone w redundantne systemy zasilania i kontroli środowiska. Każdy krytyczny komponent ma podstawowe i alternatywne źródło zasilania o tej samej mocy. Generatory zapasowe mogą zapewnić wystarczającą ilość energii elektrycznej w sytuacjach awaryjnych, aby każde centrum danych działało z pełną wydajnością. Systemy chłodzenia utrzymują stałą temperaturę pracy serwerów i innego sprzętu, co zmniejsza ryzyko przerw w działaniu usług, a jednocześnie minimalizuje wpływ na środowisko. Urządzenia do wykrywania i gaszenia pożarów pomagają zapobiegać uszkodzeniom sprzętu. Czujniki ciepła, czujniki pożaru i czujniki dymu uruchamiają alarmy dźwiękowe i wizualne na konsolach operacji bezpieczeństwa i na stanowiskach zdalnego monitorowania.

Google jest pierwszą dużą firmą świadczącą usługi internetowe, która uzyskała zewnętrzny certyfikat potwierdzający wysokie standardy w zakresie ochrony środowiska, bezpieczeństwa w miejscu pracy i zarządzania energią we wszystkich centrach danych Google. Aby zademonstrować zaangażowanie Google w praktyki zarządzania energią, uzyskaliśmy dobrowolne certyfikaty ISO 50001 dla naszych centrów danych w Europie.

Niestandardowy sprzęt i oprogramowanie serwera

W centrach danych Google znajdują się specjalnie zaprojektowane serwery i urządzenia sieciowe, z których część została zaprojektowana przez Google. Serwery Google są dostosowane do maksymalizacji wydajności, chłodzenia i efektywności energetycznej, ale także zaprojektowane tak, aby chronić przed atakami polegającymi na fizycznym włamaniu. W odróżnieniu od większości dostępnych na rynku urządzeń serwery Google nie zawierają niepotrzebnych komponentów, takich jak karty graficzne, chipsety czy złącza urządzeń peryferyjnych, które mogą powodować luki w zabezpieczeniach. Google sprawdza dostawców komponentów i starannie wybiera komponenty, współpracując z dostawcami w celu audytu i weryfikacji właściwości zabezpieczeń, które są zapewniane przez komponenty. Google projektuje własne układy scalone, takie jak Titan, które pomagają nam bezpiecznie identyfikować i uwierzytelniać na poziomie sprzętu legalne urządzenia Google, w tym kod, którego te urządzenia używają do uruchamiania.

Zasoby serwera są przydzielane dynamicznie. Zapewnia nam to elastyczność w zakresie rozwoju i umożliwia szybkie i skuteczne dostosowywanie się do potrzeb klientów przez dodawanie lub przenoszenie zasobów. To homogeniczne środowisko jest utrzymywane przez oprogramowanie własne, które stale monitoruje systemy pod kątem modyfikacji na poziomie binarnym. Automatyczne mechanizmy samonaprawcze Google zostały zaprojektowane tak, aby umożliwiać nam monitorowanie i usuwanie zdarzeń destabilizujących, otrzymywanie powiadomień o incydentach oraz spowalnianie potencjalnych naruszeń bezpieczeństwa w sieci.

Bezpieczne wdrażanie usługi

Usługi Google to pliki binarne aplikacji, które deweloperzy Google piszą i uruchamiają w infrastrukturze Google. Aby obsłużyć wymaganą skalę obciążenia, tysiące maszyn może uruchamiać pliki binarne tej samej usługi. Usługa orkiestracji klastra o nazwie Borg kontroluje usługi, które działają bezpośrednio w infrastrukturze.

Infrastruktura nie zakłada żadnego zaufania między usługami działającymi w jej ramach. Ten model zaufania jest nazywany modelem zabezpieczeń opartym na zasadzie „zero zaufania”. Model bezpieczeństwa oparty na zasadzie zerowego zaufania oznacza, że żadne urządzenia ani użytkownicy nie są domyślnie traktowani jako zaufani, niezależnie od tego, czy znajdują się w sieci, czy poza nią.

Infrastruktura jest zaprojektowana jako wielodostępna, więc dane klientów Google (konsumentów, firm, a nawet same dane Google) są rozprowadzane w ramach wspólnej infrastruktury. Infrastruktura ta składa się z dziesiątek tysięcy jednorodnych maszyn. Infrastruktura nie rozdziela danych klientów na pojedynczą maszynę ani zestaw maszyn.

Śledzenie i utylizacja sprzętu

Google skrupulatnie śledzi lokalizację i stan wszystkich urządzeń w swoich centrach danych za pomocą kodów kreskowych i tagów zasobów. Google stosuje wykrywacze metalu i monitoring wideo, aby mieć pewność, że żaden sprzęt nie opuści pomieszczenia centrum danych bez zezwolenia. Jeśli w dowolnym momencie cyklu życia danego komponentu nie przejdzie on testu działania, zostanie wycofany z użycia.

Urządzenia pamięci masowej Google, w tym dyski twarde, dyski SSD i dwurzędowe moduły pamięci DIMM (non-volatile dual in-line memory modules), korzystają z technologii takich jak pełne szyfrowanie dysku (FDE) i blokowanie dysku, aby chronić dane w spoczynku. Gdy urządzenie pamięci masowej jest wycofywane z użytku, upoważnione osoby sprawdzają, czy dysk został wymazany przez zapisanie na nim zer. Przeprowadzają też wieloetapowy proces weryfikacji, aby upewnić się, że dysk nie zawiera żadnych danych. Jeśli dysku nie można wymazać z jakiegokolwiek powodu, jest on fizycznie niszczony. Fizyczne niszczenie polega na użyciu niszczarki, która rozdrabnia dysk na małe kawałki, a następnie są one poddawane recyklingowi w bezpiecznym obiekcie. Każde centrum danych przestrzega ścisłych zasad utylizacji, a wszelkie odchylenia są natychmiast usuwane.

Korzyści z globalnej sieci Google w zakresie bezpieczeństwa

W innych rozwiązaniach geoprzestrzennych w chmurze i lokalnych dane przesyłane są między urządzeniami przez internet publiczny ścieżkami zwanymi przeskokami. Liczba przeskoków zależy od optymalnej trasy między dostawcą internetu klienta a centrum danych. Każdy dodatkowy przeskok stwarza nową możliwość ataku na dane lub ich przechwycenia. Sieć globalna Google jest połączona z większością dostawców internetu na świecie, dlatego ogranicza liczbę przeskoków w internecie publicznym, a tym samym pomaga ograniczyć dostęp do tych danych osobom niepowołanym.

Sieć Google korzysta z wielu warstw zabezpieczeń, aby chronić ją przed atakami z zewnątrz. Przez tę sieć mogą przechodzić tylko autoryzowane usługi i protokoły, które spełniają wymagania Google dotyczące bezpieczeństwa. Wszystkie inne są automatycznie odrzucane. Aby wymusić segregację sieci, Google używa zapór sieciowych i list kontroli dostępu. Cały ruch jest kierowany przez serwery Google Front End (GFE), co pomaga wykrywać i zatrzymywać złośliwe żądania oraz ataki typu DDoS. Dzienniki są regularnie sprawdzane pod kątem wykorzystywania błędów programowania. Dostęp do urządzeń w sieci jest ograniczony tylko do autoryzowanych pracowników.

Globalna infrastruktura Google umożliwia nam prowadzenie Project Shield, czyli bezpłatnej i nieograniczonej ochrony witryn, które są podatne na ataki DDoS wykorzystywane do cenzurowania informacji. Usługa Project Shield jest dostępna dla witryn organizacji zajmujących się publikowaniem wiadomości, prawami człowieka i monitorowaniem wyborów.

Rozwiązania o niskich opóźnieniach i wysokiej dostępności

Sieć danych IP Google składa się z własnych światłowodów, publicznie dostępnych światłowodów i kabli podmorskich. Ta sieć umożliwia nam dostarczanie usług o wysokiej dostępności i niskich opóźnieniach na całym świecie.

Google projektuje komponenty swojej platformy w sposób zapewniający wysoki poziom redundancji. Ta redundancja dotyczy konstrukcji serwerów Google, sposobu przechowywania danych, łączności sieciowej i internetowej oraz samych usług. Ta „nadmiarowość wszystkiego” obejmuje obsługę wyjątków i tworzy rozwiązanie, które nie jest zależne od jednego serwera, centrum danych ani połączenia sieciowego.

Centra danych Google są rozproszone geograficznie, aby zminimalizować negatywny wpływ zdarzeń regionalnych, takich jak klęski żywiołowe czy lokalne awarie, na funkcjonowanie globalnych usług. W przypadku awarii sprzętu, oprogramowania lub sieci usługi platformy i platformy sterujące są automatycznie i szybko przenoszone z jednego ośrodka do drugiego, co zapewnia ich nieprzerwane działanie.

Infrastruktura Google o wysokim poziomie redundancji pomaga też chronić Twoją firmę przed utratą danych. Systemy Google są zaprojektowane tak, aby zminimalizować przestoje lub okna konserwacyjne, gdy musimy serwisować lub uaktualniać naszą platformę.

Bezpieczeństwo operacyjne

Bezpieczeństwo jest integralną częścią działalności Google, a nie dodatkiem. W tej sekcji opisujemy programy Google dotyczące zarządzania lukami w zabezpieczeniach, program zapobiegania złośliwemu oprogramowaniu, monitorowanie bezpieczeństwa i programy zarządzania incydentami.

Zarządzanie lukami w zabezpieczeniach

Wewnętrzny proces zarządzania lukami w zabezpieczeniach Google aktywnie skanuje wszystkie stosy technologii pod kątem zagrożeń. W tym procesie używamy kombinacji komercyjnych, open source i opracowanych przez nas na własne potrzeby narzędzi. Obejmuje on:

- Procesy kontroli jakości

- Kontrole bezpieczeństwa oprogramowania

- Intensywne działania związane z automatycznym i ręcznym testowaniem penetracyjnym, w tym rozbudowane ćwiczenia Red Team

- Cykliczne zewnętrzne testy penetracyjne usług Google Maps Platform

- Cykliczne audyty zewnętrzne

Organizacja zajmująca się zarządzaniem lukami w zabezpieczeniach i jej partnerzy odpowiadają za śledzenie luk w zabezpieczeniach i podejmowanie działań w ich sprawie. Bezpieczeństwo poprawia się dopiero po pełnym rozwiązaniu problemów, dlatego potoki automatyzacji stale ponownie oceniają stan wdrożenia poprawki, aby ograniczyć podatność na zagrożenia i oznaczyć nieprawidłowe lub częściowe wdrożenie.

Aby zwiększyć możliwości wykrywania, organizacja zajmująca się zarządzaniem podatnościami koncentruje się na wysokiej jakości wskaźnikach, które odróżniają szum od sygnałów wskazujących na rzeczywiste zagrożenia. Organizacja ta wspiera też interakcje z branżą i społecznością open source. Na przykład prowadzą program nagród za poprawki dla skanera zabezpieczeń sieci Tsunami, w ramach którego nagradzają deweloperów tworzących detektory luk w zabezpieczeniach o otwartym kodzie źródłowym.

Ochrona przed złośliwym oprogramowaniem

Google zapewnia ochronę przed złośliwym oprogramowaniem w przypadku naszych podstawowych usług (takich jak Gmail, Dysk Google, Google Chrome, YouTube, Google Ads i wyszukiwarka Google), które korzystają z różnych technik wykrywania złośliwego oprogramowania. Aby aktywnie wykrywać pliki ze złośliwym oprogramowaniem, używamy indeksowania stron internetowych, detonacji plików, niestandardowego wykrywania statycznego, wykrywania dynamicznego i wykrywania opartego na uczeniu maszynowym. Korzystamy też z wielu silników antywirusowych.

Aby chronić naszych pracowników, korzystamy z wbudowanych zaawansowanych funkcji zabezpieczeń Chrome Enterprise Premium i funkcji Bezpieczne przeglądanie z silniejszą ochroną w Google Chrome. Dzięki tym funkcjom możemy aktywnie wykrywać witryny wyłudzające informacje i zawierające złośliwe oprogramowanie, gdy nasi pracownicy przeglądają internet. Włączamy też najbardziej rygorystyczne ustawienia zabezpieczeń dostępne w Google Workspace, takie jak bezpieczna piaskownica Gmaila, aby aktywnie skanować podejrzane załączniki. Dzienniki z tych funkcji są przesyłane do naszych systemów monitorowania bezpieczeństwa zgodnie z opisem w sekcji poniżej.

Monitorowanie bezpieczeństwa

Program monitorowania bezpieczeństwa Google koncentruje się na informacjach zbieranych z wewnętrznego ruchu sieciowego, działań pracowników w systemach oraz zewnętrznej wiedzy o lukach w zabezpieczeniach. Jedną z podstawowych zasad Google jest agregowanie i przechowywanie wszystkich danych telemetrycznych dotyczących bezpieczeństwa w jednym miejscu w celu ujednoliconej analizy bezpieczeństwa.

W wielu punktach globalnej sieci Google ruch wewnętrzny jest sprawdzany pod kątem podejrzanych zachowań, takich jak obecność ruchu, który może wskazywać na połączenia z siecią botów. Google używa do tego celu połączenia narzędzi open source i komercyjnych. A Ta analiza jest też obsługiwana przez zastrzeżony system korelacji oparty na technologii Google. Google uzupełnia analizę sieci, sprawdzając dzienniki systemowe, aby wykrywać nietypowe zachowania, takie jak próby uzyskania dostępu do danych klientów.

Grupa ds. analizy zagrożeń w Google monitoruje podmioty zagrażające i ewolucję ich taktyk oraz technik. Inżynierowie ds. bezpieczeństwa Google sprawdzają przychodzące zgłoszenia dotyczące bezpieczeństwa i monitorują publiczne listy mailingowe, posty na blogach i wiki. Automatyczna analiza sieci i dzienników systemowych pomaga określić, kiedy może wystąpić nieznane zagrożenie. Jeśli automatyczne procesy wykryją problem, jest on przekazywany specjalistom Google do spraw bezpieczeństwa.

Wykrywanie włamań

Google korzysta z zaawansowanych potoków przetwarzania danych, aby integrować sygnały pochodzące z hostów na poszczególnych urządzeniach, sygnały sieciowe z różnych punktów monitorowania w infrastrukturze oraz sygnały z usług infrastrukturalnych. Reguły i systemy uczące się oparte na tych potokach ostrzegają inżynierów ds. bezpieczeństwa operacyjnego o możliwych incydentach. Zespoły Google ds. dochodzeń i reagowania na incydenty przez 24 godziny na dobę i 365 dni w roku przeprowadzają selekcję, dochodzenia i reagują na te potencjalne incydenty. Google przeprowadza ćwiczenia Red Team oraz zewnętrzne testy penetracyjne, aby mierzyć i zwiększać skuteczność mechanizmów wykrywania i reagowania.

Zarządzanie incydentami

Google ma rygorystyczny proces zarządzania incydentami związanymi z bezpieczeństwem, które mogą mieć wpływ na poufność, integralność lub dostępność systemów lub danych. Program Google dotyczący zarządzania incydentami związanymi z bezpieczeństwem opiera się na wytycznych NIST dotyczących postępowania w przypadku incydentów (NIST SP 800–61). Google zapewnia szkolenia dla kluczowych pracowników z zakresu kryminalistyki i postępowania z dowodami w ramach przygotowań do zdarzenia, w tym szkolenia z używania narzędzi innych firm i narzędzi własnych.

Google testuje plany reagowania na incydenty w kluczowych obszarach. Testy te uwzględniają różne scenariusze, w tym zagrożenia wewnętrzne i luki w oprogramowaniu. Aby zapewnić szybkie rozwiązywanie incydentów związanych z bezpieczeństwem, zespół ds. bezpieczeństwa Google jest dostępny dla wszystkich pracowników przez całą dobę.

Więcej informacji o naszym procesie reagowania na incydenty naruszenia ochrony danych znajdziesz w artykule Zarządzanie incydentami na platformie Google Maps.

Metody tworzenia oprogramowania

Google stosuje ochronę kontroli źródeł i dwuosobowe przeglądy, aby aktywnie ograniczać wprowadzanie luk w zabezpieczeniach. Zapewnia też biblioteki, dzięki którym programiści nie wprowadzają określonych klas błędów w zabezpieczeniach. Na przykład Google ma biblioteki i platformy zaprojektowane w celu eliminowania luk w zabezpieczeniach XSS w pakietach SDK. Google ma też zautomatyzowane narzędzia do wykrywania błędów związanych z bezpieczeństwem, takie jak fuzzery, narzędzia do analizy statycznej i skanery bezpieczeństwa internetowego.

Ochrona kodu źródłowego

Kod źródłowy Google jest przechowywany w repozytoriach z wbudowaną integralnością i zarządzaniem źródłami, co umożliwia kontrolowanie zarówno bieżących, jak i poprzednich wersji usługi. Infrastruktura wymaga, aby pliki binarne usługi były tworzone z określonego kodu źródłowego po jego sprawdzeniu, zatwierdzeniu i przetestowaniu. Binary Authorization for Borg (BAB) to wewnętrzna kontrola egzekwowania, która jest przeprowadzana podczas wdrażania usługi. BAB wykonuje te czynności:

- Zapewnia, że oprogramowanie produkcyjne i konfiguracja wdrożone w Google są sprawdzane i autoryzowane, zwłaszcza gdy kod może uzyskiwać dostęp do danych użytkownika.

- Zapewnia, że wdrożenia kodu i konfiguracji spełniają określone minimalne standardy.

- Ogranicza możliwość wprowadzania przez osobę z wewnątrz organizacji lub przeciwnika złośliwych modyfikacji kodu źródłowego, a także zapewnia ślad kryminalistyczny prowadzący od usługi do jej źródła.

Zmniejszanie ryzyka wewnętrznego

Google ogranicza i aktywnie monitoruje działania pracowników, którym przyznano dostęp administracyjny do infrastruktury. Google nieustannie pracuje nad wyeliminowaniem potrzeby przyznawania uprawnień do wykonywania określonych zadań, stosując automatyzację, która umożliwia bezpieczne i kontrolowane wykonywanie tych samych zadań. Na przykład w przypadku niektórych działań Google wymaga zatwierdzenia przez 2 strony i używa ograniczonych interfejsów API, które umożliwiają debugowanie bez ujawniania informacji poufnych.

Dostęp pracowników Google do informacji o użytkownikach jest rejestrowany za pomocą niskopoziomowych elementów infrastruktury. Zespół ds. bezpieczeństwa Google monitoruje wzorce dostępu i bada nietypowe zdarzenia.

Testowanie odtwarzania awaryjnego – DiRT

Zespół Google Maps Platform przeprowadza coroczne, obejmujące całą firmę, wielodniowe testy odzyskiwania po awarii (DiRT), aby mieć pewność, że usługi Google Maps Platform i wewnętrzne operacje biznesowe będą działać w przypadku katastrofy. DiRT został opracowany w celu znajdowania luk w zabezpieczeniach krytycznych systemów przez celowe powodowanie awarii i naprawianie tych luk, zanim awarie wystąpią w niekontrolowany sposób. Testy DiRT sprawdzają odporność techniczną Google, powodując awarie działających systemów, oraz odporność operacyjną Google, uniemożliwiając udział w nich kluczowym pracownikom, ekspertom w danej dziedzinie i liderom. Wszystkie ogólnodostępne usługi muszą być poddawane ciągłym, aktywnym testom DiRT oraz weryfikacji ich odporności i dostępności.

Przygotowując się do ćwiczeń DiRT, Google stosuje spójny zestaw zasad dotyczących priorytetów, protokołów komunikacyjnych, oczekiwań co do wpływu i wymagań dotyczących projektu testu, w tym wstępnie sprawdzonych i zatwierdzonych planów wycofania zmian. Ćwiczenia i scenariusze DiRT nie tylko wymuszają awarie techniczne w samej usłudze, ale mogą też obejmować zaprojektowane awarie w procesie, dostępności kluczowego personelu, systemach pomocniczych, komunikacji i dostępie fizycznym. DiRT sprawdza, czy wdrożone procesy działają w praktyce. Zapewnia to również, że zespoły są wstępnie przeszkolone i mają doświadczenie, z którego mogą korzystać podczas rzeczywistych awarii, zakłóceń i katastrof spowodowanych przez człowieka lub siły natury.

Najważniejsze opcje zabezpieczeń

W tej sekcji opisujemy główne środki kontroli bezpieczeństwa, które Google Maps Platform stosuje w celu ochrony swojej platformy.

Szyfrowanie

Szyfrowanie zapewnia dodatkową warstwę ochrony danych. Szyfrowanie zapewnia, że jeśli osoba przeprowadzająca atak uzyska dostęp do danych, nie będzie mogła ich odczytać bez dostępu do kluczy szyfrujących. Nawet jeśli osoba przeprowadzająca atak uzyska dostęp do danych (np. poprzez połączenie przewodowe między centrami danych lub kradzież urządzenia pamięci), nie będzie w stanie ich zrozumieć ani odszyfrować.

Szyfrowanie jest ważnym mechanizmem, który pomaga Google chronić prywatność danych. Umożliwia to systemom manipulowanie danymi, np. w celu tworzenia kopii zapasowych, a inżynierom – obsługę infrastruktury Google bez zapewniania tym systemom ani pracownikom dostępu do treści.

Szyfrowanie danych w spoczynku

Szyfrowanie „w spoczynku” w tej sekcji oznacza szyfrowanie używane do ochrony danych, które są przechowywane na dysku (w tym na dyskach SSD) lub zapasowym nośniku. Dane są szyfrowane na poziomie pamięci, zwykle przy użyciu standardu AES256 (Advanced Encryption Standard). Dane są często szyfrowane na wielu poziomach w produkcyjnym stosie pamięci masowej Google w centrach danych, w tym na poziomie sprzętu, bez konieczności podejmowania przez klientów Google jakichkolwiek działań.

Używanie wielu warstw szyfrowania zapewnia dodatkową ochronę danych i umożliwia Google wybór optymalnego podejścia w zależności od wymagań aplikacji. Google używa popularnych bibliotek kryptograficznych, które zawierają moduł Google zweryfikowany pod kątem zgodności z FIPS 140-2, aby spójnie wdrażać szyfrowanie w różnych usługach. Konsekwentne korzystanie z popularnych bibliotek oznacza, że tylko niewielki zespół kryptografów musi wdrażać i utrzymywać ten ściśle kontrolowany i sprawdzany kod.

Ochrona danych podczas przesyłania

Podczas przesyłania danych przez internet mogą one być narażone na nieautoryzowany dostęp. Google Maps Platform obsługuje silne szyfrowanie podczas przesyłania danych między urządzeniami i sieciami klientów a serwerami Google Front End (GFE) Google. Google zaleca klientom i programistom, aby podczas tworzenia aplikacji stosowali najsilniejszy obsługiwany przez Google zestaw szyfrów (TLS 1.3). Niektórzy klienci mają przypadki użycia, które ze względu na kompatybilność wymagają starszych zestawów szyfrów, dlatego Google Maps Platform obsługuje te słabsze standardy, ale nie zaleca ich używania, gdy tylko jest to możliwe. Google Cloud oferuje też dodatkowe opcje szyfrowania transportu, w tym Cloud VPN do tworzenia wirtualnych sieci prywatnych za pomocą protokołu IPsec w przypadku usług Google Maps Platform.

Ochrona danych przesyłanych między centrami danych Google

Zabezpieczenia warstwy transportu aplikacji (ALTS) zapewniają ochronę integralności ruchu Google i szyfrowanie go w razie potrzeby. Po zakończeniu protokołu uzgadniania połączenia między klientem a serwerem oraz po wynegocjowaniu przez klienta i serwer niezbędnych wspólnych tajemnic kryptograficznych do szyfrowania i uwierzytelniania ruchu sieciowego ALTS zabezpiecza ruch RPC (Remote Procedure Call) poprzez wymuszanie integralności za pomocą wynegocjowanych wspólnych tajemnic. Google obsługuje wiele protokołów gwarantujących integralność, takich jak AES-GMAC (Advanced Encryption Standard) z 128-bitowymi kluczami. Gdy ruch opuszcza fizyczne granice kontrolowane przez Google lub w jego imieniu, np. podczas przesyłania przez sieć WAN (Wide Area Network) między centrami danych, wszystkie protokoły są automatycznie uaktualniane, aby zapewnić szyfrowanie i integralność.

Dostępność usług Google Maps Platform

Niektóre usługi Platformy Map Google mogą być niedostępne we wszystkich regionach. Niektóre zakłócenia w działaniu usługi są tymczasowe (z powodu nieprzewidzianego zdarzenia, np. awarii sieci), a inne ograniczenia usługi są trwałe z powodu ograniczeń nałożonych przez rząd. W obszernym raporcie przejrzystości i panelu stanu Google znajdziesz informacje o ostatnich i bieżących zakłóceniach w ruchu do usług Google Maps Platform. Google udostępnia te dane, aby pomóc Ci analizować i interpretować informacje o czasie działania usług Google.

Zabezpieczenia po stronie klienta

Bezpieczeństwo jest wspólną odpowiedzialnością dostawcy usług w chmurze i klienta lub partnera wdrażającego usługi Google Maps Platform. W tej sekcji opisujemy obowiązki klienta lub partnera, które należy wziąć pod uwagę podczas projektowania rozwiązania Google Maps Platform.

Interfejsy JavaScript API

Bezpieczne witryny

Interfejs Maps JavaScript API publikuje zestaw rekomendacji, które umożliwiają klientowi dostosowanie zasad bezpieczeństwa treści (CSP) w witrynie, aby uniknąć luk w zabezpieczeniach, takich jak skrypty międzywitrynowe, clickjacking i ataki polegające na wstrzykiwaniu danych. Interfejs JavaScript API obsługuje 2 formy CSP: ścisłą CSP z użyciem liczb jednorazowych i CSP z listą dozwolonych.

Bezpieczny JavaScript

Kod JavaScript jest regularnie skanowany pod kątem znanych wzorców naruszających bezpieczeństwo, a problemy są szybko rozwiązywane. Interfejs JavaScript API jest udostępniany co tydzień lub na żądanie w przypadku wystąpienia problemów.

Bezpieczeństwo aplikacji mobilnych (MAS)

Mobile Application Security (MAS) to otwarte, elastyczne i oparte na współpracy społecznościowej przedsięwzięcie, które powstało dzięki wkładowi dziesiątek autorów i recenzentów z całego świata. Flagowy projekt OWASP Mobile Application Security (MAS) udostępnia standard bezpieczeństwa aplikacji mobilnych (OWASP MASVS) i kompleksowy przewodnik po testowaniu (OWASP MASTG), który obejmuje procesy, techniki i narzędzia używane podczas testu bezpieczeństwa aplikacji mobilnej, a także wyczerpujący zestaw przypadków testowych, który umożliwia testerom uzyskiwanie spójnych i kompletnych wyników.

- OWASP Mobile Application Security Verification Standard (MASVS) to podstawa do przeprowadzania kompleksowych i spójnych testów bezpieczeństwa zarówno na iOS, jak i na Androidzie.

- OWASP Mobile Application Security Testing Guide (MASTG) to kompleksowy podręcznik obejmujący procesy, techniki i narzędzia używane podczas analizy bezpieczeństwa aplikacji mobilnych, a także wyczerpujący zestaw przypadków testowych do weryfikacji wymagań wymienionych w MASVS.

- Lista kontrolna OWASP dotycząca bezpieczeństwa aplikacji mobilnych zawiera linki do przypadków testowych MASTG dla każdego elementu sterującego MASVS.

- Oceny bezpieczeństwa / testy penetracyjne: sprawdź, czy obejmujesz co najmniej standardową powierzchnię ataku, i zacznij szukać informacji.

- Zgodność ze standardami: obejmuje wersje MASVS i MASTG oraz identyfikatory zatwierdzeń.

- Ucz się i ćwicz umiejętności związane z bezpieczeństwem na urządzeniach mobilnych.

- Programy nagród za błędy: krok po kroku omów powierzchnię ataku na urządzenia mobilne.

Aby zwiększyć bezpieczeństwo, możliwości testowania i uwierzytelniania aplikacji na iOS i Androida, możesz skorzystać z OWASP MAS.

Android

Podczas tworzenia aplikacji na Androida warto też zapoznać się ze sprawdzonymi metodami dotyczącymi aplikacji społecznościowych na Androida. Wytyczne dotyczące bezpieczeństwa zawierają sprawdzone metody wymuszania bezpiecznej komunikacji, określania prawidłowych uprawnień, bezpiecznego przechowywania danych, zależności usług i innych kwestii.

iOS

Podczas tworzenia aplikacji na iOS warto zapoznać się z przewodnikiem Apple dotyczącym bezpiecznego programowania, który zawiera sprawdzone metody dotyczące platformy iOS.

Zbieranie, wykorzystywanie i przechowywanie danych

Dbamy o przejrzystość w zakresie zbierania, wykorzystywania i przechowywania danych. Gromadzenie, wykorzystywanie i przechowywanie danych przez Google Maps Platform podlega Warunkom korzystania z usługi Google Maps Platform, które obejmują Politykę prywatności Google.

Zbieranie danych

Dane są zbierane podczas korzystania z usług Google Maps Platform. Jako klient masz kontrolę nad tym, jakie informacje przesyłasz do Google Maps Platform za pomocą interfejsów API i pakietów SDK. Wszystkie żądania Google Maps Platform są rejestrowane, w tym kody stanu odpowiedzi z usługi.

Dane logowane w Google Maps Platform

Google Maps Platform rejestruje dane w całym pakiecie usług. Logi zawierają wiele wpisów, które zwykle obejmują:

- Identyfikator konta, który może być kluczem interfejsu API, identyfikatorem klienta lub numerem projektu w Cloud. Jest to wymagane w przypadku operacji, pomocy i rozliczeń.

- Adres IP serwera, usługi lub urządzenia wysyłającego żądanie. W przypadku interfejsów API pamiętaj, że adres IP wysyłany do Google Maps Platform zależy od sposobu wdrożenia wywołania interfejsu API w aplikacji lub rozwiązaniu. W przypadku pakietów SDK rejestrowany jest adres IP urządzenia, które wywołuje pakiet.

- Adres URL żądania, który zawiera interfejs API i parametry przekazywane do interfejsu API. Na przykład Geocoding API wymaga 2 parametrów (adresu i klucza interfejsu API). Geokodowanie ma też kilka opcjonalnych parametrów. Adres URL żądania będzie zawierać wszystkie parametry przekazane do usługi.

- Data i godzina przesłania prośby.

- Aplikacje internetowe rejestrują nagłówki żądań, które zwykle zawierają dane takie jak typ przeglądarki internetowej i system operacyjny.

- W przypadku aplikacji mobilnych korzystających z pakietu SDK (Android i iOS) rejestrowane są wersja, biblioteka i nazwa aplikacji.

Dostęp do logów Google Maps Platform

Dostęp do logów jest ściśle ograniczony i autoryzowany tylko dla wybranych członków zespołu, którzy mają uzasadnioną potrzebę biznesową. Każde żądanie dostępu do plików dziennika jest dokumentowane na potrzeby audytu, co jest weryfikowane w ramach audytów zewnętrznych Google ISO 27001 i SOC 2.

Użycie danych

Dane zbierane przez platformę Google Maps Platform są wykorzystywane do następujących celów:

- Ulepszanie produktów i usług Google

- zapewnianie klientom pomocy technicznej;

- Monitorowanie operacyjne i alerty

- Dbanie o bezpieczeństwo platformy

- Planowanie zapotrzebowania platformy

Pamiętaj, że Google nie sprzedaje Twoich danych osobowych osobom trzecim, co zostało opisane w Polityce prywatności Google.

Przechowywanie i anonimizacja danych

Dane użytkowników zbierane w logach Platformy Map Google mogą być przechowywane przez różny czas w zależności od potrzeb biznesowych, z zastrzeżeniem zasad przechowywania i retencji. Dane użytkownika są przechowywane tylko wtedy, gdy jest to uzasadnione z punktu widzenia biznesowego, i usuwane, gdy nie są już potrzebne do celów, w jakich zostały zebrane. Akceptowalne sposoby usuwania są ściśle określone i obejmują wszystkie warstwy za pomocą odzyskiwania pamięci. Procesy usuwania są monitorowane i weryfikowane pod kątem zgodności.

Anonimizowane, zbiorcze statystyki użytkowania pochodzące z logów mogą być przechowywane dłużej. Wszystkie procesy anonimizacji danych są sprawdzane przez zespół ds. prywatności, aby upewnić się, że spełniają one odpowiednie standardy techniczne i są dostosowane do potrzeb związanych z prywatnością, produktami i przepisami.

Spełnianie wymagań zgodności

Google Maps Platform regularnie przechodzi niezależną weryfikację dotyczącą zabezpieczeń, zgodności z wymaganiami i kontroli jakości oraz otrzymuje certyfikaty, atesty i raporty z audytów, aby wykazać zgodność z wymaganiami. Kluczowe międzynarodowe standardy, pod kątem których przeprowadzamy audyty, to:

- ISO / IEC 27001 (zarządzanie bezpieczeństwem informacji)

- ISO / IEC 27017 (bezpieczeństwo w chmurze)

- ISO / IEC 9001 (zarządzanie jakością)

Dodatkowo nasi klienci mają dostęp do raportów SOC 2 i SOC 3. Uczestniczymy też w ramach branżowych i krajowych, takich jak NIST 800-53 i TISAX (Niemcy).

Pełną listę naszych ofert dotyczących zgodności z przepisami znajdziesz w Centrum bezpieczeństwa i zgodności.

Podsumowanie

Bezpieczeństwo jest podstawowym kryterium projektowania całej infrastruktury, usług i operacji Google. Skala działalności Google i współpraca ze społecznością badaczy zajmujących się bezpieczeństwem pozwalają nam szybko reagować na luki w zabezpieczeniach, a często nawet im zapobiegać. Google udostępnia klientom tę samą infrastrukturę, na której działają jego usługi, takie jak wyszukiwarka, YouTube i Gmail. Klienci mogą dzięki temu korzystać z opcji zabezpieczeń i praktyk Google.

Google uważa, że może zaoferować poziom ochrony, z którym niewielu dostawców chmury publicznej lub prywatnych zespołów IT w przedsiębiorstwach może się równać. Ochrona danych jest podstawą działalności Google, dlatego możemy inwestować w zabezpieczenia, zasoby i wiedzę na skalę, która jest niedostępna dla innych firm. Inwestycje Google pozwalają Ci skupić się na rozwoju firmy i innowacjach. Będziemy nadal inwestować w naszą platformę, aby umożliwić Ci bezpieczne i przejrzyste korzystanie z usług Google.

Co dalej

Więcej informacji o naszej kulturze i filozofii bezpieczeństwa znajdziesz w książce Building Secure and Reliable Systems (O’Reilly).

Więcej informacji o zalecanych sprawdzonych metodach znajdziesz w przewodniku po zabezpieczeniach Google Maps Platform.

Więcej informacji o zakresie usług objętych certyfikatami zgodności znajdziesz w artykule Usługi Google Maps Platform objęte programami zgodności.

Więcej informacji o naszym podejściu do zarządzania incydentami znajdziesz w artykule Zarządzanie incydentami w Google Maps Platform.