Beim Verknüpfungstyp OAuth-basiertes Google Log-in – „Optimiert“ wird Google Log-in zusätzlich zur OAuth-basierten Kontoverknüpfung hinzugefügt. So können Google-Nutzer ihre Konten ganz einfach per Sprachbefehl verknüpfen. Außerdem können Nutzer, die sich mit einer Nicht-Google-Identität bei Ihrem Dienst registriert haben, ihre Konten verknüpfen.

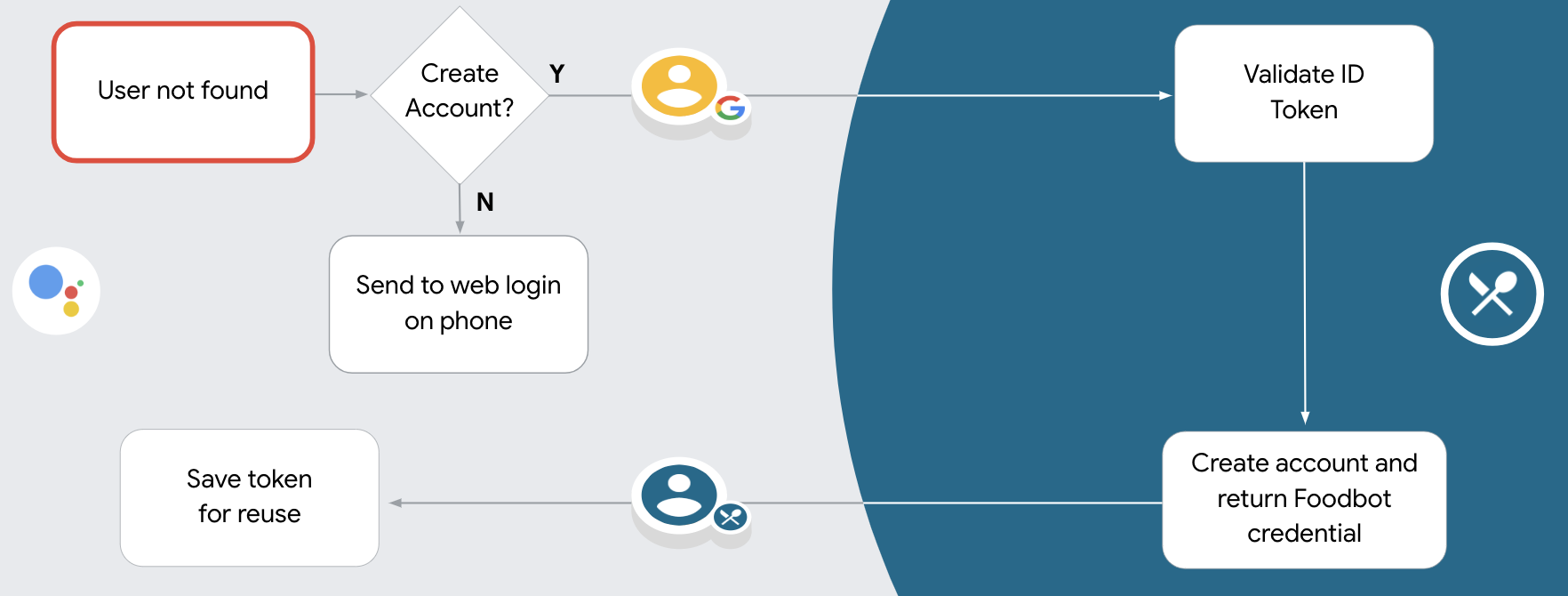

Diese Art der Verknüpfung beginnt mit der Anmeldung über Google. So können Sie prüfen, ob die Google-Profilinformationen des Nutzers in Ihrem System vorhanden sind. Wenn die Informationen des Nutzers in Ihrem System nicht gefunden werden, beginnt ein standardmäßiger OAuth-Ablauf. Der Nutzer kann auch ein neues Konto mit seinen Google-Profilinformationen erstellen.

So führen Sie die Kontoverknüpfung mit dem vereinfachten Verknüpfungstyp durch:

- Bitten Sie den Nutzer zuerst um die Einwilligung, auf sein Google-Profil zuzugreifen.

- Verwenden Sie die Informationen in seinem Profil, um den Nutzer zu identifizieren.

- Wenn in Ihrem Authentifizierungssystem keine Übereinstimmung für den Google-Nutzer gefunden wird, wird der Ablauf fortgesetzt. Das hängt davon ab, ob Sie in der Actions Console für Ihr Actions-Projekt die Erstellung von Nutzerkonten per Sprachbefehl oder nur auf Ihrer Website konfiguriert haben.

- Wenn Sie die Kontoerstellung per Sprachbefehl zulassen, müssen Sie das von Google empfangene ID-Token validieren. Anschließend können Sie einen Nutzer basierend auf den Profilinformationen im ID-Token erstellen.

- Wenn Sie die Kontoerstellung per Sprachbefehl nicht zulassen, wird der Nutzer zu einem Browser weitergeleitet, in dem er Ihre Autorisierungsseite aufrufen und den Vorgang zur Nutzererstellung abschließen kann.

Kontoerstellung per Sprachbefehl unterstützen

Wenn Sie die Erstellung von Nutzerkonten per Sprachbefehl zulassen, fragt Assistant den Nutzer, ob er Folgendes tun möchte:

- Erstellen Sie mit den Google-Kontoinformationen des Nutzers ein neues Konto in Ihrem System oder

- Melden Sie sich mit einem anderen Konto in Ihrem Authentifizierungssystem an, wenn Sie ein bestehendes Konto haben, das kein Google-Konto ist.

Wenn Sie die Reibung bei der Kontoerstellung minimieren möchten, empfiehlt es sich, die Kontoerstellung per Sprachbefehl zu ermöglichen. Der Nutzer muss den Sprachablauf nur verlassen, wenn er sich mit einem vorhandenen Konto anmelden möchte, das nicht von Google stammt.

Kontoerstellung per Sprachbefehl nicht zulassen

Wenn Sie die Erstellung von Nutzerkonten per Sprachbefehl nicht zugelassen haben, öffnet Assistant die URL der Website, die Sie für die Nutzerauthentifizierung angegeben haben. Wenn die Interaktion auf einem Gerät ohne Bildschirm stattfindet, leitet Assistant den Nutzer zu einem Smartphone weiter, um den Vorgang für die Kontoverknüpfung fortzusetzen.

Das Deaktivieren der Erstellung wird in den folgenden Fällen empfohlen:

Sie möchten nicht, dass Nutzer mit Konten, die nicht von Google stammen, ein neues Nutzerkonto erstellen, sondern dass sie stattdessen eine Verknüpfung zu ihren bestehenden Nutzerkonten in Ihrem Authentifizierungssystem herstellen. Wenn Sie beispielsweise ein Treuepunkteprogramm anbieten, möchten Sie möglicherweise dafür sorgen, dass der Nutzer die auf seinem bestehenden Konto gesammelten Punkte nicht verliert.

Sie müssen die volle Kontrolle über den Ablauf der Kontoerstellung haben. Sie können beispielsweise die Erstellung von Konten unterbinden, wenn Sie dem Nutzer während der Kontoerstellung Ihre Nutzungsbedingungen präsentieren müssen.

OAuth-basierte „Streamlined“-Verknüpfung für die Google-Anmeldung implementieren

Konten werden mit branchenüblichen OAuth 2.0-Vorgängen verknüpft. Actions on Google unterstützt den impliziten Ablauf und den Autorisierungscodefluss.

Im impliziten Codeablauf öffnet Google Ihren Autorisierungsendpunkt im Browser des Nutzers. Nach erfolgreicher Anmeldung geben Sie ein langlebiges Zugriffstoken an Google zurück. Dieses Zugriffstoken ist jetzt in jeder Anfrage enthalten, die von Assistant an Ihre Aktion gesendet wird.

Für den Autorisierungscodeablauf benötigen Sie zwei Endpunkte:

- Der Endpunkt für die Autorisierung, der für die Darstellung der Anmelde-UI für Nutzer sorgt, die noch nicht angemeldet sind, und die Einwilligung zum angeforderten Zugriff in Form eines kurzlebigen Autorisierungscodes erfasst.

- Der Endpunkt Tokenaustausch, der für zwei Arten von Austauschen verantwortlich ist:

- Tauscht einen Autorisierungscode gegen ein langlebiges Aktualisierungstoken und ein kurzlebiges Zugriffstoken aus. Dieser Austausch erfolgt, wenn der Nutzer die Kontoverknüpfung durchläuft.

- Tauscht ein langlebiges Aktualisierungstoken gegen ein kurzlebiges Zugriffstoken aus. Dieser Austausch findet statt, wenn Google ein neues Zugriffstoken benötigt, weil das abgelaufene Token abgelaufen ist.

Der implizite Codeablauf ist zwar einfacher zu implementieren, aber Google empfiehlt, dass mit dem impliziten Vorgang ausgestellte Zugriffstokens nie ablaufen, da die Verwendung des Tokenablaufs mit dem impliziten Vorgang den Nutzer zwingt, sein Konto noch einmal zu verknüpfen. Wenn Sie aus Sicherheitsgründen ein Token auslaufen müssen, sollten Sie stattdessen den Autorisierungscode-Ablauf verwenden.

Projekt konfigurieren

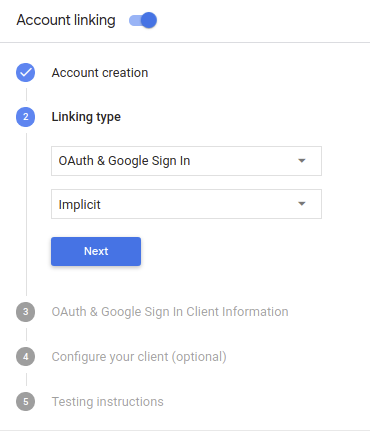

So konfigurieren Sie Ihr Projekt für die vereinfachte Verknüpfung:

- Öffnen Sie die Actions Console und wählen Sie das gewünschte Projekt aus.

- Klicken Sie auf den Tab Entwickeln und wählen Sie Kontoverknüpfung aus.

- Aktiviere den Schalter neben Kontoverknüpfung.

- Wählen Sie im Abschnitt Kontoerstellung die Option Ja aus.

Wählen Sie unter Verknüpfungstyp die Optionen OAuth & Google-Anmeldung und Implizit aus.

Führen Sie unter Client Information (Kundeninformationen) folgende Schritte aus:

- Weisen Sie Client-ID, die von Ihren Actions an Google ausgegeben wird einen Wert zu, um Anfragen von Google zu identifizieren.

- Fügen Sie die URLs für Ihre Autorisierungs- und Token-Austausch-Endpunkte ein.

Klicken Sie auf Speichern.

OAuth-Server implementieren

Ihr Dienst führt eine Autorisierung durch, um den impliziten OAuth 2.0-Vorgang zu unterstützen. Endpunkt verfügbar über HTTPS. Dieser Endpunkt ist für die Authentifizierung und Einholen der Einwilligung der Nutzer für den Datenzugriff Den Autorisierungsendpunkt Nutzern, die noch nicht angemeldet sind, wird eine Anmeldeoberfläche angezeigt und die Daten werden aufgezeichnet. Zustimmung zum angeforderten Zugriff geben.

Wenn deine Aktion eine der autorisierten APIs deines Dienstes aufrufen muss, verwendet Google an diesen Endpunkt, um die Berechtigung von Ihren Nutzern zu erhalten, diese APIs auf ihrem

Eine typische von Google initiierte Sitzung im impliziten OAuth 2.0-Vorgang hat den folgenden Ablauf:

- Google öffnet Ihren Autorisierungsendpunkt im Browser des Nutzers. Die Der Nutzer meldet sich an, wenn er noch nicht angemeldet ist, und gewährt Google Zugriff auf die Datei ihre Daten mit Ihrer API verwenden, sofern sie nicht bereits die Berechtigung erteilt haben.

- Ihr Dienst erstellt ein Zugriffstoken und gibt es an Google, indem der Browser des Nutzers mit dem Zugriffstoken zurück zu Google weitergeleitet wird an die Anfrage angehängt.

- Google ruft die APIs Ihres Dienstes auf und hängt das Zugriffstoken mit für jede Anfrage. Ihr Dienst überprüft, ob das Zugriffstoken Google autorisiert, auf die API zuzugreifen und dann den API-Aufruf abzuschließen.

Autorisierungsanfragen verarbeiten

Wenn deine Aktion die Kontoverknüpfung über einen impliziten OAuth 2.0-Vorgang durchführen muss, Google sendet den Nutzer mit einer Anfrage, die Folgendes enthält, an Ihren Autorisierungsendpunkt folgende Parameter:

| Parameter des Autorisierungsendpunkts | |

|---|---|

client_id |

Die Client-ID, die Sie Google zugewiesen haben. |

redirect_uri |

Die URL, an die Sie die Antwort auf diese Anfrage senden. |

state |

Buchhaltungswert, der unverändert an Google zurückgegeben wird Weiterleitungs-URI. |

response_type |

Der Werttyp, der in der Antwort zurückgegeben werden soll. Für den impliziten OAuth 2.0-Code

ist der Antworttyp immer token. |

Wenn Ihr Autorisierungsendpunkt beispielsweise unter https://myservice.example.com/auth verfügbar ist,

könnte eine Anfrage so aussehen:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

Führe die folgenden Schritte aus, damit der Autorisierungsendpunkt Anmeldeanfragen verarbeiten kann:

Prüfen Sie die Werte

client_idundredirect_uri, um So verhindern Sie, dass unbeabsichtigte oder falsch konfigurierte Client-Apps Zugriff gewährt werden:- Prüfen Sie, ob die

client_idmit Ihrer Client-ID übereinstimmt die Google zugewiesen sind. - Prüfen Sie, ob die in

redirect_uriangegebene URL hat das folgende Format:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- Prüfen Sie, ob die

Prüfen Sie, ob der Nutzer in Ihrem Dienst angemeldet ist. Wenn der Nutzer nicht angemeldet ist angemeldet haben, müssen Sie den Anmelde- bzw. Anmeldevorgang für den Dienst abschließen.

Generieren Sie ein Zugriffstoken, das Google für den Zugriff auf Ihre API verwendet. Die Zugriffstoken kann ein beliebiger Stringwert sein, muss aber den Wert Nutzer und den Client, für den das Token bestimmt ist, und darf nicht erraten werden.

Eine HTTP-Antwort senden, die den Browser des Nutzers an die URL weiterleitet

redirect_uriwird angegeben. Schließen Sie alle folgende Parameter im URL-Fragment:access_token: das Zugriffstoken, das Sie gerade generiert habentoken_type: der Stringbearerstate: der unveränderte Statuswert aus dem Original Anfrage Hier ein Beispiel für die resultierende URL:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Der OAuth 2.0-Weiterleitungs-Handler von Google empfängt das Zugriffstoken und bestätigt,

dass sich der Wert für state nicht geändert hat. Nachdem Google eine

Zugriffstoken für Ihren Dienst erhalten, hängt Google das Token an nachfolgende Aufrufe an.

als Teil des AppRequest an Ihre Aktion.

Automatische Verknüpfung verwenden

Nachdem der Nutzer deiner Aktion eingewilligt hat, um auf sein Google-Profil zuzugreifen, sendet eine Anfrage, die eine signierte Bestätigung der Identität des Google-Nutzers enthält. Die Assertion enthält Informationen wie die Google-Konto-ID, den Namen, und E-Mail-Adresse. Der für Ihr Projekt konfigurierte Tokenaustausch-Endpunkt für diese Anfrage.

Wenn das entsprechende Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist,

gibt der Endpunkt des Tokenaustauschs ein Token für den Nutzer zurück. Wenn das Google-Konto die

mit einem vorhandenen Nutzer übereinstimmen, gibt der Endpunkt des Tokenaustauschs den Fehler user_not_found zurück.

Die Anfrage hat das folgende Format:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

Der Endpunkt des Tokenaustauschs muss die folgenden Parameter verarbeiten können:

| Parameter für Tokenendpunkt | |

|---|---|

grant_type |

Der Tokentyp, der ausgetauscht wird. Bei diesen Anfragen

den Wert urn:ietf:params:oauth:grant-type:jwt-bearer hat. |

intent |

Bei diesen Anfragen lautet der Wert des Parameters "get". |

assertion |

Ein JSON Web Token (JWT), das eine signierte Assertion der Google der Identität des Nutzers. Das JWT enthält Informationen wie die Google Konto-ID, Name und E-Mail-Adresse |

consent_code |

Optional: Falls vorhanden, ein einmaliger Code, der angibt, dass der Der Nutzer hat deiner Aktion die Einwilligung erteilt, auf die angegebenen Bereiche zuzugreifen. |

scope |

Optional: Alle Bereiche, die Sie von Google so konfiguriert haben, dass sie von Nutzern angefordert wird. |

Wenn Ihr Tokenaustausch-Endpunkt die Verknüpfungsanfrage empfängt, sollte er Folgendes ausführen: Folgendes:

JWT-Assertion validieren und decodieren

Sie können die JWT-Assertion mit einer JWT-Decodierungsbibliothek für Ihre Sprache validieren und decodieren. Verwenden Sie die öffentlichen Schlüssel von Google (verfügbar in JWK oder PEM-Format), um die Signatur.

Nach der Decodierung sieht die JWT-Assertion so aus:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Zusätzlich zur Bestätigung der Signatur des Tokens muss der Aussteller der Assertion geprüft werden

(Feld iss) https://accounts.google.com ist und die Zielgruppe (Feld aud)

ist die Client-ID, die deiner Aktion zugewiesen ist.

Prüfen, ob das Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist

Prüfen Sie, ob eine der folgenden Bedingungen erfüllt ist:

- Die Google-Konto-ID, die Sie im Feld

subder Assertion finden, befindet sich in Ihrer Nutzerdatenbank. - Die E-Mail-Adresse in der Assertion stimmt mit einem Nutzer in Ihrer Nutzerdatenbank überein.

Wenn eine der beiden Bedingungen zutrifft, hat sich der Nutzer bereits registriert und Sie können eine ein Zugriffstoken hinzufügen.

Wenn weder die Google-Konto-ID noch die in der Assertion angegebene E-Mail-Adresse

mit einem Nutzer in Ihrer Datenbank übereinstimmt, hat sich dieser Nutzer noch nicht registriert. In diesem Fall

der Tokenaustausch-Endpunkt mit einem HTTP 401-Fehler antworten, der error=user_not_found angibt,

wie im folgenden Beispiel:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found erhält,

ruft den Endpunkt des Tokenaustauschs mit dem Wert des Parameters intent auf.

Auf create festgelegt und ein ID-Token gesendet, das die Profilinformationen des Nutzers enthält

mit der Anfrage.

Kontoerstellung über Google Log-in durchführen

Wenn ein Nutzer bei Ihrem Dienst ein Konto erstellen muss, erstellt Google ein

an Ihren Tokenaustausch-Endpunkt senden, der Folgendes angibt:

intent=create, wie im folgenden Beispiel:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

Der Parameter assertion enthält ein JSON-Webtoken (JWT), das

eine signierte Bestätigung der Identität des Google-Nutzers. Das JWT enthält Informationen

die die Google-Konto-ID, den Namen und die E-Mail-Adresse des Nutzers enthält, die Sie

um ein neues Konto für Ihren Dienst zu erstellen.

Um auf Anfragen zur Kontoerstellung zu antworten, muss Ihr Endpunkt für den Tokenaustausch Folgendes tun Folgendes:

JWT-Assertion validieren und decodieren

Sie können die JWT-Assertion mit einer JWT-Decodierungsbibliothek für Ihre Sprache validieren und decodieren. Verwenden Sie die öffentlichen Schlüssel von Google (verfügbar in JWK oder PEM-Format), um die Signatur.

Nach der Decodierung sieht die JWT-Assertion so aus:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Zusätzlich zur Bestätigung der Signatur des Tokens muss der Aussteller der Assertion geprüft werden

(Feld iss) https://accounts.google.com ist und die Zielgruppe (Feld aud)

ist die Client-ID, die deiner Aktion zugewiesen ist.

Nutzerinformationen validieren und neues Konto erstellen

Prüfen Sie, ob eine der folgenden Bedingungen erfüllt ist:

- Die Google-Konto-ID, die Sie im Feld

subder Assertion finden, befindet sich in Ihrer Nutzerdatenbank. - Die E-Mail-Adresse in der Assertion stimmt mit einem Nutzer in Ihrer Nutzerdatenbank überein.

Wenn eine der Bedingungen zutrifft, fordern Sie den Nutzer auf, sein bestehendes Konto mit zu verknüpfen.

mit einem HTTP 401-Fehler auf die Anfrage antworten und angeben,

error=linking_error und die E-Mail-Adresse des Nutzers als login_hint, wie im

folgendes Beispiel:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Wenn keine der beiden Bedingungen zutrifft, erstellen Sie mithilfe der Informationen ein neues Nutzerkonto. die im JWT bereitgestellt werden. Für neue Konten wird normalerweise kein Passwort festgelegt. Es ist empfohlen, Google Log-in auf anderen Plattformen hinzuzufügen, damit sich Nutzer anmelden können über Google für alle Oberflächen Ihrer App verfügbar. Alternativ können Sie Senden Sie dem Nutzer per E-Mail einen Link, mit dem die Passwortwiederherstellung gestartet wird, damit der Nutzer ein Passwort für die Anmeldung auf anderen Plattformen.

Wenn die Erstellung abgeschlossen ist, geben Sie ein Zugriffstoken aus und geben die Werte in einem JSON-Objekt in den Text Ihrer HTTPS-Antwort ein, wie im folgenden Beispiel:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Sprachbenutzeroberfläche für den Authentifizierungsvorgang entwerfen

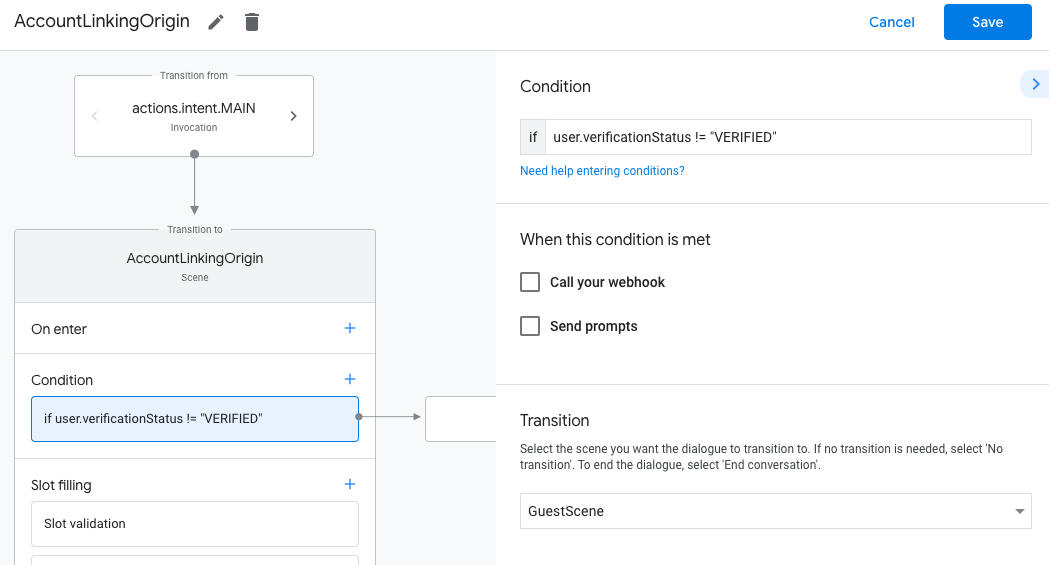

Prüfen, ob der Nutzer bestätigt ist, und den Kontoverknüpfungsvorgang starten

- Öffnen Sie Ihr Actions Builder-Projekt in der Actions Console.

- Erstellen Sie eine neue Szene, um die Kontoverknüpfung in Ihrer Aktion zu starten:

- Klicken Sie auf Szenen.

- Klicken Sie auf das Hinzufügen-Symbol (+), um eine neue Szene hinzuzufügen.

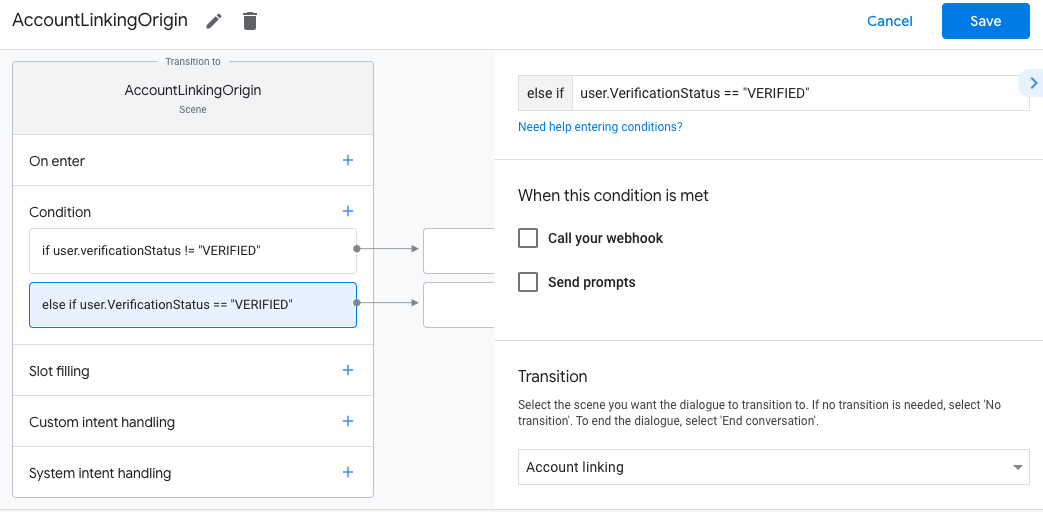

- Klicken Sie in der neu erstellten Szene auf das Symbol zum Hinzufügen add für Bedingungen.

- Fügen Sie eine Bedingung hinzu, die prüft, ob der mit der Unterhaltung verknüpfte Nutzer ein bestätigter Nutzer ist. Wenn die Prüfung fehlschlägt, kann für Ihre Aktion während der Unterhaltung keine Kontoverknüpfung durchgeführt werden. In diesem Fall sollte auf Funktionen zurückgegriffen werden, für die keine Kontoverknüpfung erforderlich ist.

- Geben Sie im Feld

Enter new expressionunter Bedingung die folgende Logik ein:user.verificationStatus != "VERIFIED" - Wählen Sie unter Übergang eine Szene aus, für die keine Kontoverknüpfung erforderlich ist, oder eine Szene, die den Einstiegspunkt für Funktionen ist, die nur für Gäste verfügbar sind.

- Geben Sie im Feld

- Klicken Sie für Bedingungen auf das Symbol zum Hinzufügen add.

- Fügen Sie eine Bedingung hinzu, um einen Vorgang für die Kontoverknüpfung auszulösen, wenn der Nutzer keine zugehörige Identität hat.

- Geben Sie im Feld

Enter new expressionunter Bedingung die folgende Logik ein::user.verificationStatus == "VERIFIED" - Wählen Sie unter Übergang die Systemszene Kontoverknüpfung aus.

- Klicken Sie auf Speichern.

- Geben Sie im Feld

Nach dem Speichern wird Ihrem Projekt eine neue Szene für die Kontoverknüpfung mit dem Namen <SceneName>_AccountLinking hinzugefügt.

Szene für die Kontoverknüpfung anpassen

- Wählen Sie unter Szenen die Systemszene für die Kontoverknüpfung aus.

- Klicken Sie auf Prompt senden und fügen Sie einen kurzen Satz hinzu, um dem Nutzer zu erklären, warum die Action auf seine Identität zugreifen muss (z. B. „Zum Speichern Ihrer Einstellungen“).

- Klicken Sie auf Speichern.

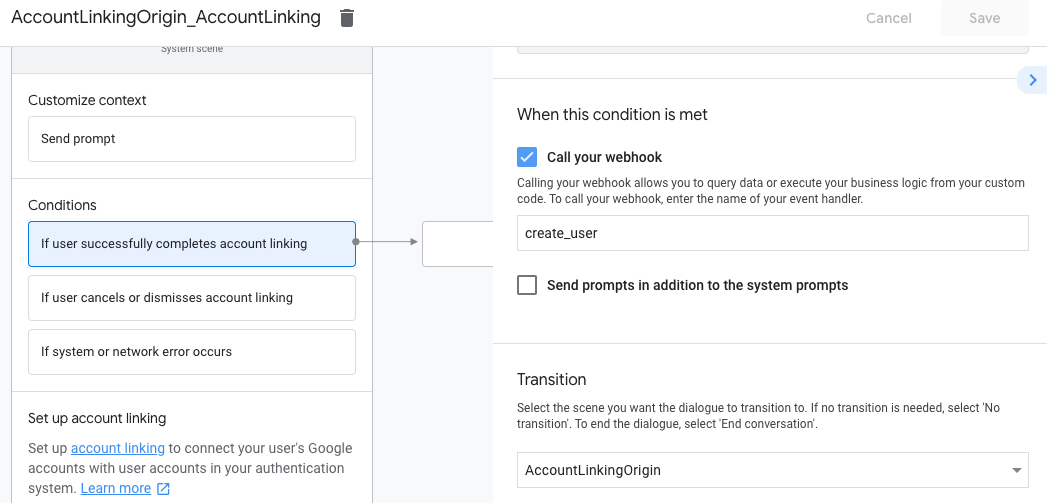

- Klicken Sie unter Bedingungen auf Wenn der Nutzer die Kontoverknüpfung erfolgreich abschließt.

- Konfigurieren Sie, wie der Ablauf fortgesetzt werden soll, wenn der Nutzer der Verknüpfung seines Kontos zustimmt. Rufen Sie den Webhook beispielsweise auf, um die erforderliche benutzerdefinierte Geschäftslogik zu verarbeiten und zur ursprünglichen Szene zurückzukehren.

- Klicken Sie auf Speichern.

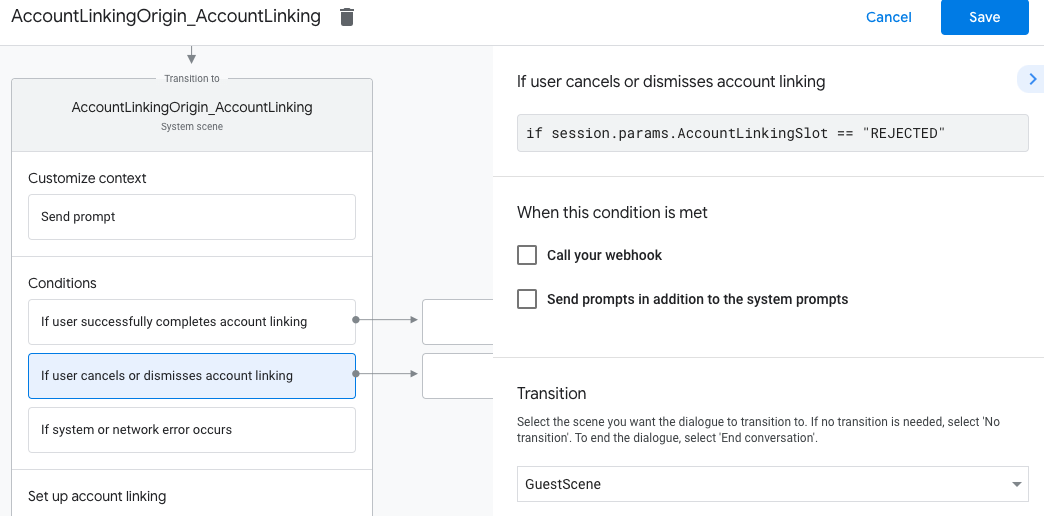

- Klicken Sie unter Bedingungen auf Wenn der Nutzer die Kontoverknüpfung abbricht oder schließt.

- Konfigurieren Sie, wie der Vorgang fortgesetzt werden soll, wenn der Nutzer der Verknüpfung seines Kontos nicht zustimmt. Senden Sie beispielsweise eine Bestätigungsnachricht und leiten Sie Nutzer zu Szenen weiter, die Funktionen bieten, für die keine Kontoverknüpfung erforderlich ist.

- Klicken Sie auf Speichern.

- Klicken Sie unter Bedingungen auf Bei System- oder Netzwerkfehler.

- Konfigurieren Sie, wie der Ablauf fortgesetzt werden soll, wenn der Ablauf für die Kontoverknüpfung aufgrund von System- oder Netzwerkfehlern nicht abgeschlossen werden kann. Senden Sie beispielsweise eine Bestätigungsnachricht und leiten Sie Nutzer zu Szenen weiter, die Funktionen bieten, für die keine Kontoverknüpfung erforderlich ist.

- Klicken Sie auf Speichern.

Datenzugriffsanfragen bearbeiten

Wenn die Assistant-Anfrage ein Zugriffstoken enthält, prüfe zuerst, ob das Zugriffstoken gültig ist und nicht abgelaufen ist. Rufe dann aus deiner Nutzerkontodatenbank das mit dem Token verknüpfte Nutzerkonto ab.