El tipo de vinculación por OAuth admite dos flujos de OAuth 2.0 estándares de la industria: los flujos de código implícito y de autorización.

En el flujo de código implícito, Google abre tu extremo de autorización en el navegador del usuario. Después de acceder correctamente, devuelves un token de acceso de larga duración a Google. Este token de acceso ahora se incluye en cada solicitud que envía el Asistente a tu acción.

En el flujo de código de autorización, necesitas dos extremos:

- El extremo authorization, que se encarga de presentar la IU de acceso a los usuarios que aún no accedieron y de registrar el consentimiento para el acceso solicitado en forma de un código de autorización de corta duración.

- El extremo de intercambio de tokens, que es responsable de dos tipos de intercambios:

- Intercambia un código de autorización por un token de actualización de larga duración y un token de acceso de corta duración. Este intercambio se produce cuando el usuario pasa por el flujo de vinculación de cuentas.

- Intercambia un token de actualización de larga duración por un token de acceso de corta duración. Este intercambio ocurre cuando Google necesita un token de acceso nuevo porque el que había vencido.

Si bien el flujo de código implícito es más fácil de implementar, Google recomienda que los tokens de acceso emitidos con el flujo implícito nunca venzan, porque el vencimiento del token con el flujo implícito obliga al usuario a vincular su cuenta nuevamente. Si necesitas el vencimiento del token por razones de seguridad, debes considerar usar el flujo de código de Auth.

Implementa la vinculación de cuentas con OAuth

Configura el proyecto

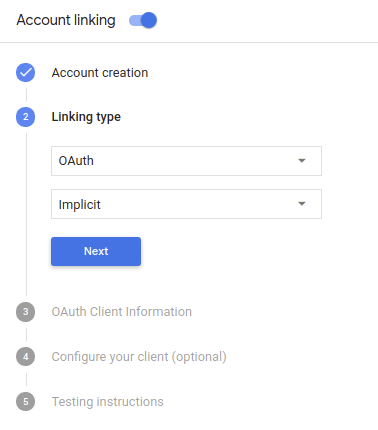

Para configurar tu proyecto de modo que use la vinculación por OAuth, sigue estos pasos:

- Abre la Consola de Actions y selecciona el proyecto que deseas usar.

- Haz clic en la pestaña Desarrollar y elige Vinculación de la cuenta.

- Activa el interruptor junto a Vinculación de cuentas.

- En la sección Creación de cuentas, selecciona No, solo quiero permitir la creación de cuentas en mi sitio web.

En Tipo de vinculación, selecciona OAuth y Implícito.

En Client Information, haz lo siguiente:

- Asigna un valor a Client ID issued by your Actions to Google para identificar las solicitudes provenientes de Google.

- Inserta las URLs de tus extremos de autorización y de intercambio de tokens.

- Haz clic en Guardar.

Implementa tu servidor de OAuth

Para admitir el flujo implícito de OAuth 2.0, tu servicio hace una autorización de destino disponible a través de HTTPS. Este extremo es responsable de autenticar y obtener el consentimiento de los usuarios para acceder a los datos. El extremo de autorización presenta una IU de acceso a los usuarios que aún no accedieron y registra el acceso solicitado.

Cuando tu acción necesita llamar a una de las APIs autorizadas de tu servicio, Google usa este extremo para obtener permiso de los usuarios para llamar a estas APIs en sus nombre.

Una sesión típica de flujo implícito de OAuth 2.0 que inicia Google tiene la siguiente flujo:

- Google abre el extremo de autorización en el navegador del usuario. El el usuario accede a la cuenta si aún no lo ha hecho y le concede a Google permiso para acceder sus datos con tu API si aún no han otorgado permiso.

- Tu servicio crea un token de acceso y lo devuelve a Google redireccionando el navegador del usuario de vuelta a Google con el token de acceso que se adjuntan a la solicitud.

- Google llama a las APIs de tu servicio y adjunta el token de acceso con cada solicitud. Tu servicio verifica que el token de acceso otorgue a Google autorización para acceder a la API y, luego, completa la llamada a la API.

Maneja solicitudes de autorización

Cuando tu acción necesite vincular cuentas mediante un flujo implícito de OAuth 2.0, Google envía al usuario a tu extremo de autorización con una solicitud que incluye los siguientes parámetros:

| Parámetros del extremo de autorización | |

|---|---|

client_id |

El ID de cliente que le asignaste a Google |

redirect_uri |

La URL a la que envías la respuesta a esta solicitud. |

state |

Un valor de contabilidad que se devuelve a Google sin modificar en el URI de redireccionamiento. |

response_type |

Es el tipo de valor que se debe mostrar en la respuesta. Para el OAuth 2.0 implícito

el tipo de respuesta siempre es token. |

Por ejemplo, si tu extremo de autorización está disponible en https://myservice.example.com/auth,

una solicitud podría verse así:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

Para que tu extremo de autorización controle las solicitudes de acceso, sigue estos pasos:

Verifica los valores

client_idyredirect_uripara evita que se otorgue acceso a apps cliente no deseadas o configuradas incorrectamente:- Confirma que

client_idcoincida con el ID de cliente que asignados a Google. - Confirma que la URL especificada por

redirect_uritiene la siguiente forma:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- Confirma que

Verifica si el usuario accedió a tu servicio. Si el usuario no está firmado completa el flujo de acceso o registro del servicio.

Genera un token de acceso que Google usará para acceder a tu API. El el token de acceso puede ser cualquier valor de cadena, pero debe representar de forma única usuario y cliente para el que es el token y no se debe poder adivinar.

Envía una respuesta HTTP que redirecciona el navegador del usuario a la URL especificadas por el parámetro

redirect_uri. Incluye todos los siguientes parámetros en el fragmento de URL:access_token: Es el token de acceso que acabas de generar.token_type: Es la cadenabearer.state: Es el valor del estado sin modificar del original. solicitud El siguiente es un ejemplo de la URL resultante:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

El controlador de redireccionamiento de OAuth 2.0 de Google recibirá el token de acceso y confirmará

que el valor de state no haya cambiado. Después de que Google obtiene una

token de acceso para tu servicio, Google adjuntará el token a las llamadas posteriores

a tu acción como parte de AppRequest.

Diseña la interfaz de usuario por voz para el flujo de autenticación

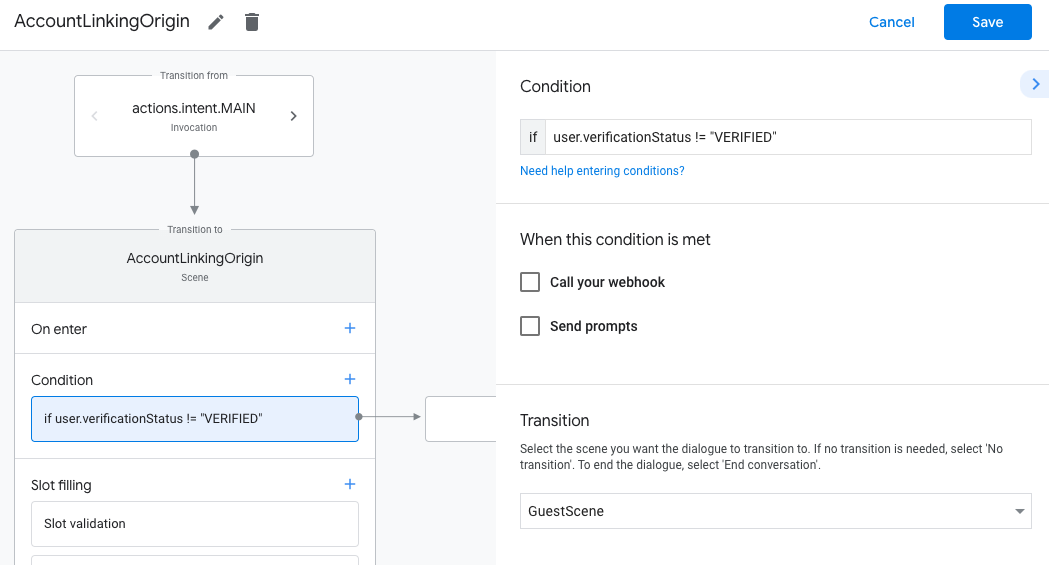

Verifica si el usuario está verificado y comienza el flujo de vinculación de cuentas

- Abre tu proyecto de Actions Builder en la Consola de Actions.

- Crea una escena nueva para iniciar la vinculación de cuentas en tu Acción:

- Haz clic en Scenes.

- Haz clic en el ícono de agregar (+) para agregar una escena nueva.

- En la escena recién creada, haz clic en el ícono de agregar add para Condiciones.

- Agrega una condición que verifique si el usuario asociado a la conversación es un usuario verificado. Si la verificación falla, tu Acción no podrá realizar la vinculación de cuentas durante la conversación y deberá recurrir a proporcionar acceso a la funcionalidad que no requiere la vinculación de cuentas.

- En el campo

Enter new expressionen Condición, ingresa la siguiente lógica:user.verificationStatus != "VERIFIED" - En Transición, selecciona una escena que no requiera la vinculación de la cuenta o una escena que sea el punto de entrada a la funcionalidad solo para invitados.

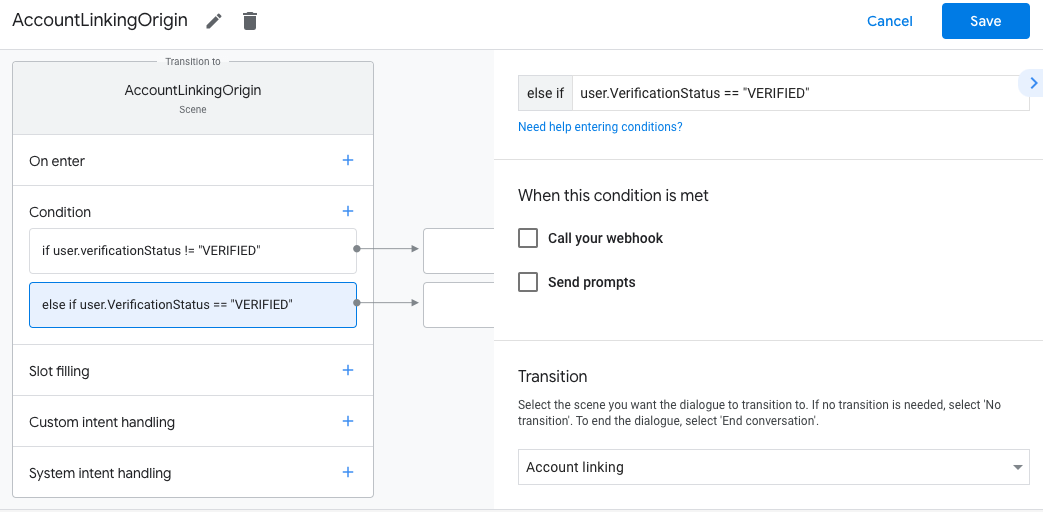

- En el campo

- Haz clic en el ícono de agregar add para Condiciones.

- Agrega una condición para activar un flujo de vinculación de cuentas si el usuario no tiene una identidad asociada.

- En el campo

Enter new expressionde Condición, ingresa la siguiente lógica:user.verificationStatus == "VERIFIED" - En Transition, selecciona la escena del sistema Account Linking.

- Haz clic en Guardar.

- En el campo

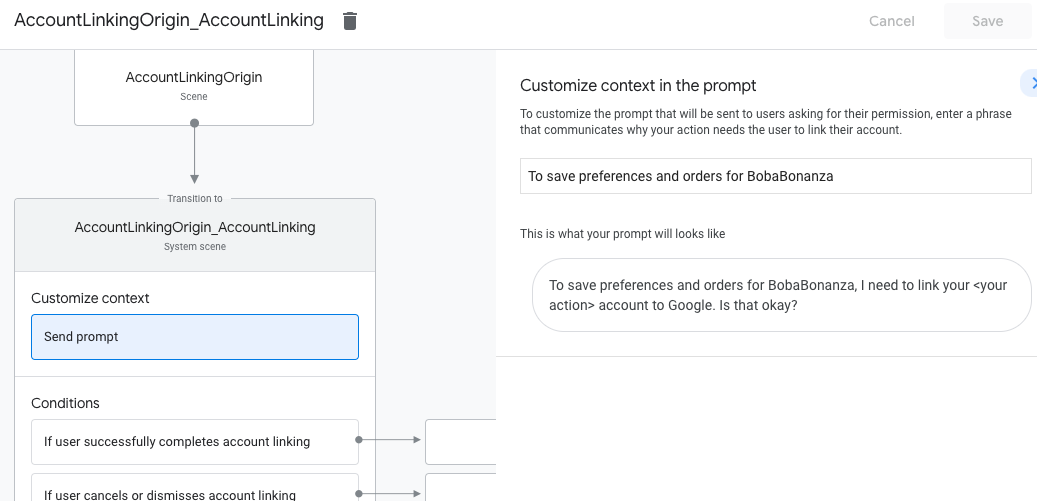

Después de guardar, se agregará a tu proyecto una nueva escena del sistema de vinculación de cuentas llamada <SceneName>_AccountLinking.

Personaliza la escena de vinculación de cuentas

- En Scenes, selecciona la escena del sistema de vinculación de cuentas.

- Haz clic en Enviar mensaje y agrega una oración breve para describirle al usuario por qué la acción necesita acceder a su identidad (por ejemplo, "Para guardar tus preferencias").

- Haz clic en Guardar.

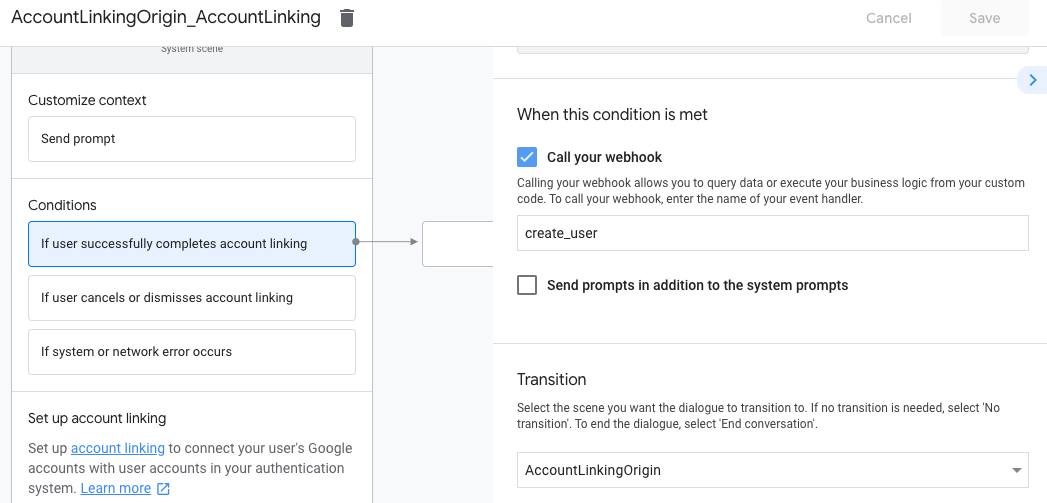

- En Condiciones, haz clic en Si el usuario completa correctamente la vinculación de la cuenta.

- Configura cómo debe continuar el flujo si el usuario acepta vincular su cuenta. Por ejemplo, llama al webhook para procesar cualquier lógica empresarial personalizada que se requiera y volver a la escena de origen.

- Haz clic en Guardar.

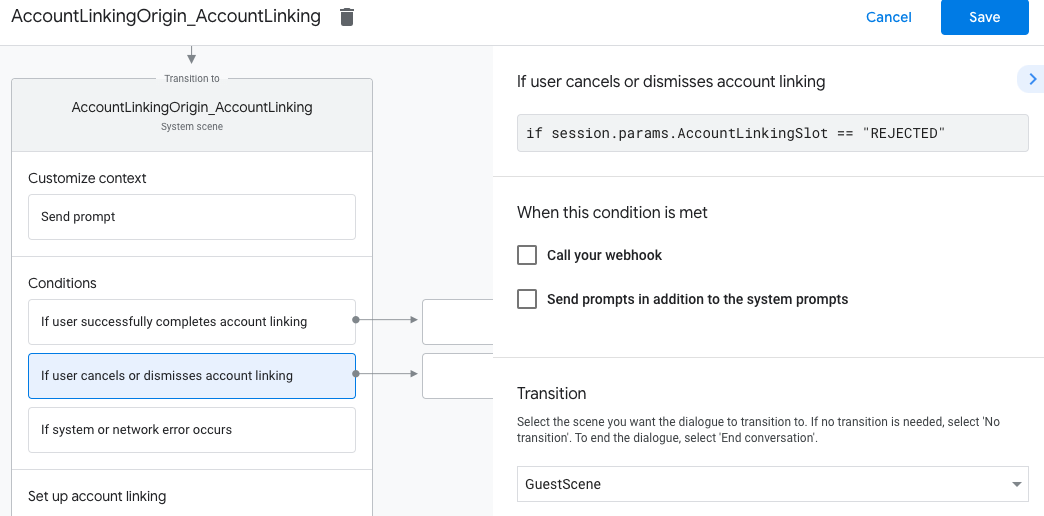

- En Condiciones, haz clic en Si el usuario cancela o descarta la vinculación de la cuenta.

- Configura cómo debe continuar el flujo si el usuario no acepta vincular su cuenta. Por ejemplo, envía un mensaje de confirmación y redirecciona a escenas que proporcionan funcionalidad que no requiere la vinculación de la cuenta.

- Haz clic en Guardar.

- En Condiciones, haz clic en Si se produce un error del sistema o de la red.

- Configura cómo debe continuar el flujo si no se puede completar el flujo de vinculación de cuentas debido a errores del sistema o de red. Por ejemplo, envía un mensaje de confirmación y redirecciona a escenas que proporcionan funcionalidad que no requiere la vinculación de la cuenta.

- Haz clic en Guardar.

Cómo controlar las solicitudes de acceso a los datos

Si la solicitud del Asistente contiene un token de acceso, primero verifica que el token de acceso sea válido (y no haya vencido) y, luego, recupera la cuenta de usuario asociada de tu base de datos.