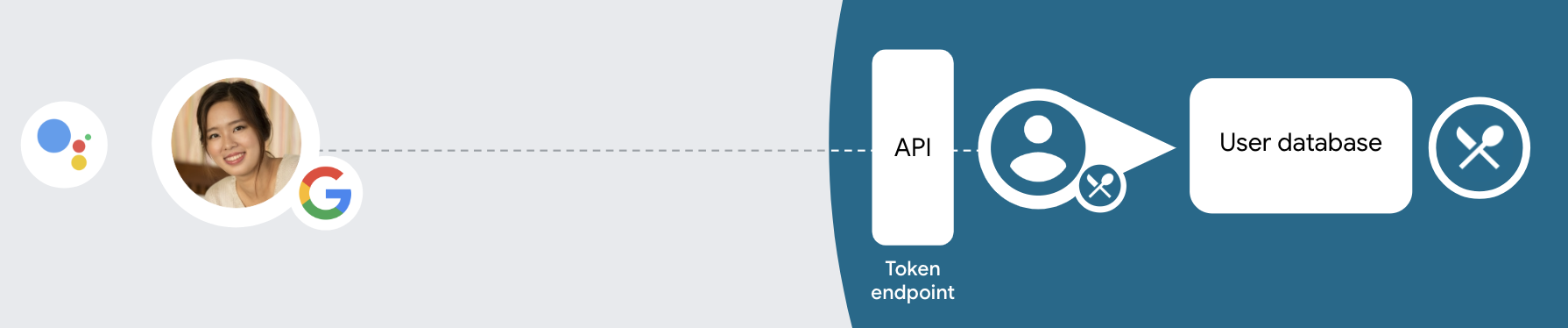

نوع پیوند «کارآمد» ورود به سیستم Google مبتنی بر OAuth، ورود به سیستم Google را به پیوند حساب مبتنی بر OAuth اضافه می کند. این پیوند بدون درز مبتنی بر صدا را برای کاربران Google فراهم میکند و همچنین پیوند حساب را برای کاربرانی که با هویت غیر Google در سرویس شما ثبتنام کردهاند، امکانپذیر میکند.

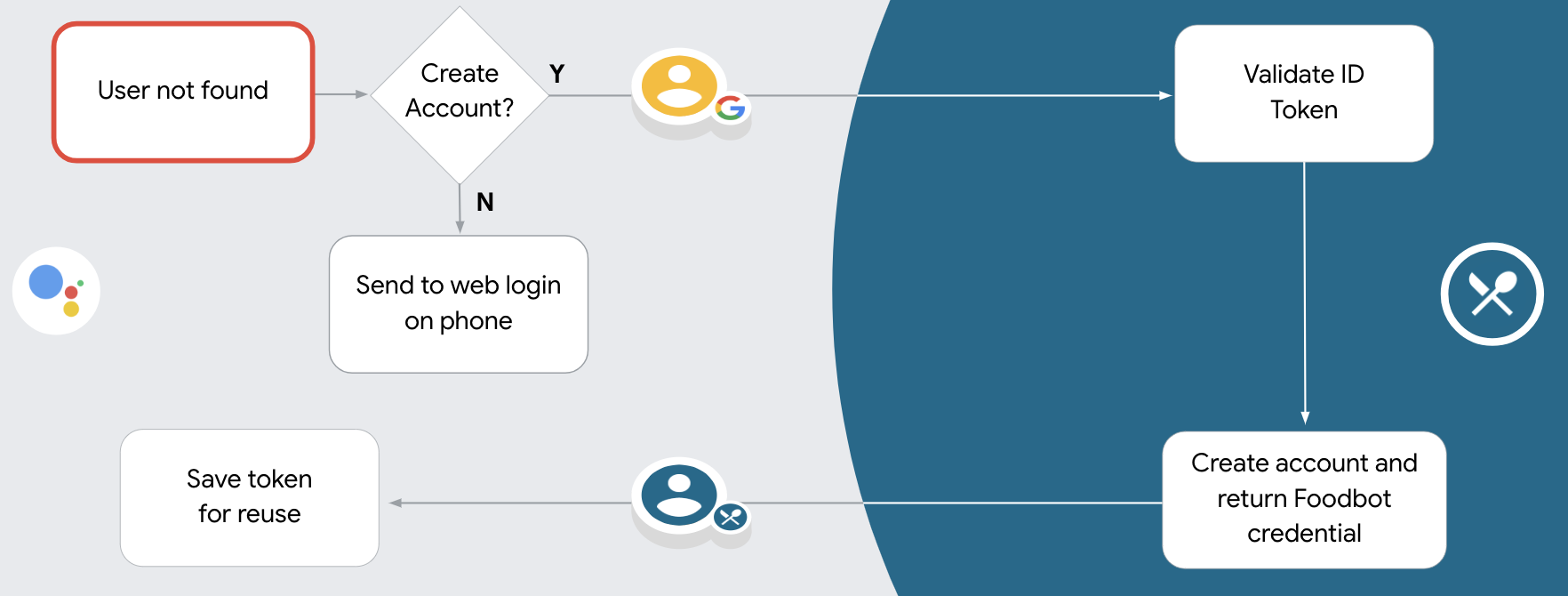

این نوع پیوند با Google Sign-In شروع می شود، که به شما امکان می دهد بررسی کنید که آیا اطلاعات نمایه Google کاربر در سیستم شما وجود دارد یا خیر. اگر اطلاعات کاربر در سیستم شما یافت نشد، یک جریان استاندارد OAuth شروع می شود. کاربر همچنین می تواند انتخاب کند که یک حساب کاربری جدید با اطلاعات نمایه Google خود ایجاد کند.

برای انجام پیوند حساب با نوع پیوند ساده، این مراحل کلی را دنبال کنید:

- ابتدا از کاربر بخواهید که رضایت خود را برای دسترسی به نمایه Google خود اعلام کند.

- از اطلاعات موجود در پروفایل خود برای شناسایی کاربر استفاده کنید.

- اگر نتوانستید مطابق با کاربر Google در سیستم احراز هویت خود پیدا کنید، جریان بسته به اینکه پروژه Actions خود را در کنسول Actions پیکربندی کرده باشید تا اجازه ایجاد حساب کاربری از طریق صدا یا فقط در وب سایت خود را بدهد، ادامه می یابد.

- اگر اجازه ایجاد حساب از طریق صدا را میدهید، رمز شناسه دریافتی از Google را تأیید کنید. سپس می توانید یک کاربر بر اساس اطلاعات نمایه موجود در رمز شناسه ایجاد کنید.

- اگر اجازه ایجاد حساب از طریق صدا را ندهید، کاربر به مرورگری منتقل میشود تا بتواند صفحه مجوز شما را بارگیری کند و جریان ایجاد کاربر را تکمیل کند.

از ایجاد حساب کاربری از طریق صدا پشتیبانی کنید

اگر اجازه ایجاد حساب کاربری از طریق صدا را بدهید، دستیار از کاربر میپرسد که آیا میخواهد کارهای زیر را انجام دهد:

- یک حساب کاربری جدید در سیستم خود با استفاده از اطلاعات حساب Google آنها ایجاد کنید، یا

- اگر آنها یک حساب غیر Google موجود دارند، با حساب دیگری وارد سیستم احراز هویت خود شوید.

اگر میخواهید اصطکاک جریان ایجاد حساب را به حداقل برسانید، اجازه ایجاد حساب از طریق صدا توصیه میشود. کاربر فقط در صورتی باید جریان صدا را ترک کند که بخواهد با استفاده از یک حساب موجود غیر Google وارد سیستم شود.

ایجاد حساب از طریق صدا را ممنوع کنید

اگر ایجاد حساب کاربری از طریق صوتی را ممنوع کرده باشید، «دستیار» نشانی وب سایتی را که برای احراز هویت کاربر ارائه کردهاید باز میکند. اگر تعامل در دستگاهی انجام میشود که صفحهنمایش ندارد، «دستیار» کاربر را به تلفنی هدایت میکند تا جریان پیوند حساب را ادامه دهد.

عدم اجازه ایجاد توصیه می شود اگر:

شما نمیخواهید به کاربرانی که دارای حسابهای غیر Google هستند اجازه ایجاد یک حساب کاربری جدید بدهید و میخواهید در عوض به حسابهای کاربری موجود خود در سیستم احراز هویت شما پیوند دهند. برای مثال، اگر یک برنامه وفاداری ارائه میدهید، ممکن است بخواهید مطمئن شوید که کاربر امتیازهای جمعشده در حساب موجود خود را از دست نمیدهد.

شما باید کنترل کامل جریان ایجاد حساب را داشته باشید. به عنوان مثال، اگر نیاز دارید شرایط خدمات خود را در حین ایجاد حساب به کاربر نشان دهید، می توانید ایجاد را ممنوع کنید.

پیوند "کارآمد" ورود به سیستم Google مبتنی بر OAuth را پیاده سازی کنید

حسابها با جریانهای استاندارد صنعتی OAuth 2.0 مرتبط هستند. Actions on Google از جریان کد ضمنی و مجوز پشتیبانی می کند.

In the implicit code flow, Google opens your authorization endpoint in the user's browser. After successful sign in, you return a long-lived access token to Google. This access token is now included in every request sent from the Assistant to your Action.

In the authorization code flow, you need two endpoints:

- The authorization endpoint, which is responsible for presenting the sign-in UI to your users that aren't already signed in and recording consent to the requested access in the form of a short-lived authorization code.

- The token exchange endpoint, which is responsible for two types of exchanges:

- Exchanges an authorization code for a long-lived refresh token and a short-lived access token. This exchange happens when the user goes through the account linking flow.

- Exchanges a long-lived refresh token for a short-lived access token. This exchange happens when Google needs a new access token because the one it had expired.

Although the implicit code flow is simpler to implement, Google recommends that access tokens issued using the implicit flow never expire, because using token expiration with the implicit flow forces the user to link their account again. If you need token expiration for security reasons, you should strongly consider using the auth code flow instead.

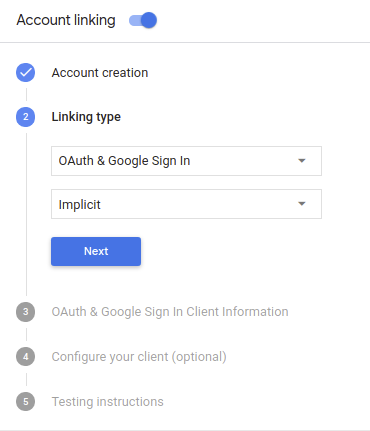

پروژه را پیکربندی کنید

برای پیکربندی پروژه خود برای استفاده از پیوند ساده، مراحل زیر را دنبال کنید:

- کنسول Actions را باز کنید و پروژه ای را که می خواهید استفاده کنید انتخاب کنید.

- روی تب Develop کلیک کنید و Account linking را انتخاب کنید.

- سوئیچ کنار Account linking را فعال کنید.

- در بخش ایجاد حساب ، بله را انتخاب کنید.

در نوع پیوند ، OAuth & Google Sign In و Implicit را انتخاب کنید.

در اطلاعات مشتری ، موارد زیر را انجام دهید:

- یک مقدار به Client ID صادر شده توسط Actions شما به Google اختصاص دهید تا درخواستهای ارسالی از Google را شناسایی کنید.

- آدرسهای اینترنتی را برای نقاط پایانی مجوز و مبادله رمز خود وارد کنید.

روی ذخیره کلیک کنید.

سرور OAuth خود را پیاده سازی کنید

برای پشتیبانی از جریان ضمنی OAuth 2.0، سرویس شما یک نقطه پایانی مجوز را توسط HTTPS در دسترس قرار می دهد. این نقطه پایانی مسئول احراز هویت و کسب رضایت از کاربران برای دسترسی به داده است. نقطه پایانی مجوز یک رابط کاربری برای ورود به سیستم به کاربرانی که قبلاً وارد سیستم نشدهاند ارائه میکند و رضایت را برای دسترسی درخواستی ثبت میکند.

وقتی Action شما نیاز به تماس با یکی از APIهای مجاز سرویس شما دارد، Google از این نقطه پایانی استفاده میکند تا از کاربران شما اجازه بگیرد تا از طرف آنها با این APIها تماس بگیرد.

یک جلسه جریان ضمنی OAuth 2.0 که توسط Google آغاز شده است دارای جریان زیر است:

- Google نقطه پایانی مجوز شما را در مرورگر کاربر باز می کند. اگر کاربر قبلاً وارد سیستم نشده باشد، به سیستم وارد میشود و اگر قبلاً مجوز نداده باشد، به Google اجازه میدهد با API شما به دادههای خود دسترسی داشته باشد.

- سرویس شما یک نشانه دسترسی ایجاد میکند و با هدایت مرورگر کاربر به Google با علامت دسترسی پیوست شده به درخواست، آن را به Google برمیگرداند.

- Google APIهای سرویس شما را فراخوانی میکند و رمز دسترسی را با هر درخواست پیوست میکند. سرویس شما تأیید میکند که نشانه دسترسی به Google مجوز دسترسی به API را میدهد و سپس تماس API را تکمیل میکند.

رسیدگی به درخواست های مجوز

هنگامی که Action شما باید پیوند حساب را از طریق جریان ضمنی OAuth 2.0 انجام دهد، Google کاربر را با درخواستی که شامل پارامترهای زیر است به نقطه پایانی مجوز شما میفرستد:

| پارامترهای نقطه پایانی مجوز | |

|---|---|

client_id | شناسه مشتری که به Google اختصاص داده اید. |

redirect_uri | آدرس اینترنتی که پاسخ این درخواست را به آن ارسال می کنید. |

state | یک مقدار حسابداری که بدون تغییر در URI تغییر مسیر به Google بازگردانده می شود. |

response_type | نوع مقداری که باید در پاسخ برگردانده شود. برای جریان ضمنی OAuth 2.0، نوع پاسخ همیشه token است. |

برای مثال، اگر نقطه پایانی مجوز شما در https://myservice.example.com/auth موجود باشد، ممکن است یک درخواست به این صورت باشد:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

برای اینکه نقطه پایانی مجوز شما به درخواستهای ورود به سیستم رسیدگی کند، مراحل زیر را انجام دهید:

برای جلوگیری از اعطای دسترسی به برنامه های مشتری ناخواسته یا پیکربندی نادرست، مقادیر

client_idوredirect_uriرا تأیید کنید:- تأیید کنید که

client_idبا شناسه مشتری که به Google اختصاص داده اید مطابقت دارد. - تأیید کنید که URL مشخص شده توسط پارامتر

redirect_uriشکل زیر را دارد:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- تأیید کنید که

بررسی کنید که آیا کاربر به سرویس شما وارد شده است یا خیر. اگر کاربر وارد سیستم نشده است، جریان ورود به سیستم یا ثبت نام سرویس خود را تکمیل کنید.

یک نشانه دسترسی ایجاد کنید که Google از آن برای دسترسی به API شما استفاده می کند. نشانه دسترسی میتواند هر مقدار رشتهای باشد، اما باید بهطور منحصربهفرد نشاندهنده کاربر و کلاینتی باشد که نشانه برای آن است و نباید قابل حدس زدن باشد.

یک پاسخ HTTP ارسال کنید که مرورگر کاربر را به URL مشخص شده توسط پارامتر

redirect_uriهدایت می کند. تمام پارامترهای زیر را در قطعه URL وارد کنید:-

access_token: نشانه دسترسی که ایجاد کردید -

token_type:bearerرشته -

state: مقدار حالت تغییر نیافته از درخواست اصلی مثال زیر نمونه ای از URL به دست آمده است:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

-

کنترلکننده تغییر مسیر OAuth 2.0 Google نشانه دسترسی را دریافت میکند و تأیید میکند که مقدار state تغییر نکرده است. پس از اینکه Google یک رمز دسترسی برای سرویس شما به دست آورد، Google این رمز را به تماسهای بعدی به Action شما به عنوان بخشی از AppRequest متصل میکند.

Handle automatic linking

After the user gives your Action consent to access their Google profile, Google sends a request that contains a signed assertion of the Google user's identity. The assertion contains information that includes the user's Google Account ID, name, and email address. The token exchange endpoint configured for your project handles that request.

If the corresponding Google account is already present in your authentication system,

your token exchange endpoint returns a token for the user. If the Google account doesn't

match an existing user, your token exchange endpoint returns a user_not_found error.

The request has the following form:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

Your token exchange endpoint must be able to handle the following parameters:

| Token endpoint parameters | |

|---|---|

grant_type |

The type of token being exchanged. For these requests, this

parameter has the value urn:ietf:params:oauth:grant-type:jwt-bearer. |

intent |

For these requests, the value of this parameter is `get`. |

assertion |

A JSON Web Token (JWT) that provides a signed assertion of the Google user's identity. The JWT contains information that includes the user's Google Account ID, name, and email address. |

consent_code |

Optional: When present, a one-time code that indicates that the user has granted consent for your Action to access the specified scopes. |

scope |

Optional: Any scopes you configured Google to request from users. |

When your token exchange endpoint receives the linking request, it should do the following:

Validate and decode the JWT assertion

You can validate and decode the JWT assertion by using a JWT-decoding library for your language. Use Google's public keys (available in JWK or PEM format) to verify the token's signature.

When decoded, the JWT assertion looks like the following example:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

In addition to verifying the token's signature, verify that the assertion's issuer

(iss field) is https://accounts.google.com and that the audience (aud field)

is the client ID assigned to your Action.

Check if the Google account is already present in your authentication system

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If either condition is true, the user has already signed up and you can issue an access token.

If neither the Google Account ID nor the email address specified in the assertion

matches a user in your database, the user hasn't signed up yet. In this case, your

token exchange endpoint should reply with a HTTP 401 error, that specifies error=user_not_found,

as in the following example:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found error, Google

calls your token exchange endpoint with the value of the intent parameter

set to create and sending an ID token that contains the user's profile information

with the request.

Handle account creation via Google Sign-In

When a user needs to create an account on your service, Google makes a

request to your token exchange endpoint that specifies

intent=create, as in the following example:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

The assertion parameter contains A JSON Web Token (JWT) that provides

a signed assertion of the Google user's identity. The JWT contains information

that includes the user's Google Account ID, name, and email address, which you can use

to create a new account on your service.

To respond to account creation requests, your token exchange endpoint must do the following:

Validate and decode the JWT assertion

You can validate and decode the JWT assertion by using a JWT-decoding library for your language. Use Google's public keys (available in JWK or PEM format) to verify the token's signature.

When decoded, the JWT assertion looks like the following example:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

In addition to verifying the token's signature, verify that the assertion's issuer

(iss field) is https://accounts.google.com and that the audience (aud field)

is the client ID assigned to your Action.

Validate user information and create new account

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If either condition is true, prompt the user to link their existing account with

their Google Account by responding to the request with an HTTP 401 error, specifying

error=linking_error and the user's email address as the login_hint, as in the

following example:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

If neither condition is true, create a new user account using the information provided in the JWT. New accounts do not typically have a password set. It is recommended that you add Google Sign In to other platforms to enable users to log in via Google across the surfaces of your application. Alternatively, you can email the user a link that starts your password recovery flow to allow the user to set a password for signing in on other platforms.

When the creation is completed, issue an access token and return the values in a JSON object in the body of your HTTPS response, like in the following example:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

رابط کاربری صوتی را برای جریان احراز هویت طراحی کنید

بررسی کنید که آیا کاربر تأیید شده است و جریان پیوند حساب را شروع کنید

- پروژه Actions Builder خود را در Actions Console باز کنید.

- یک صحنه جدید برای شروع پیوند دادن حساب در Action خود ایجاد کنید:

- روی صحنه ها کلیک کنید.

- برای افزودن یک صحنه جدید، روی نماد افزودن (+) کلیک کنید.

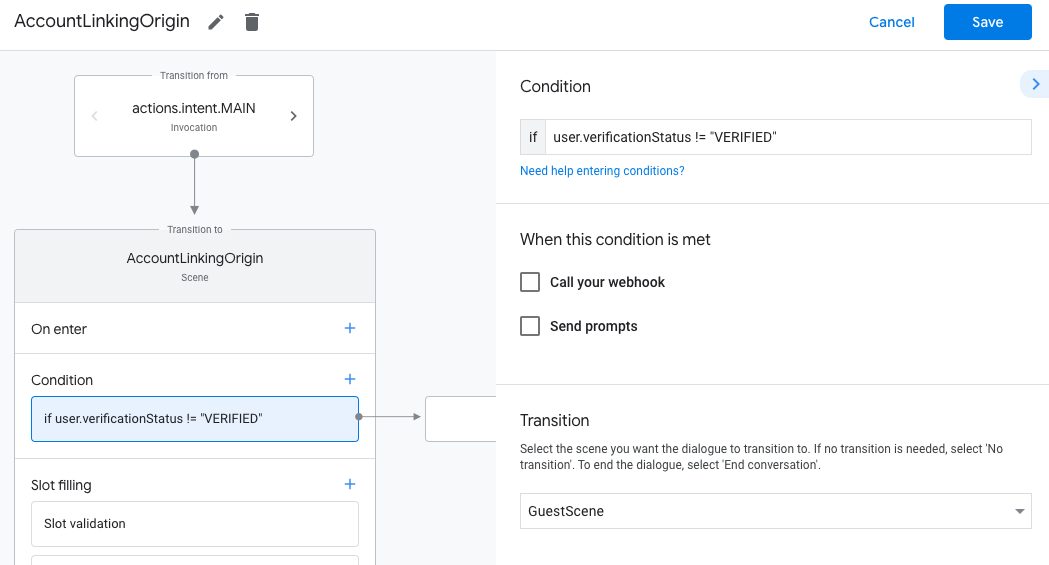

- در صحنه جدید ایجاد شده، روی نماد افزودن add برای Conditions کلیک کنید.

- شرطی اضافه کنید که بررسی کند آیا کاربر مرتبط با مکالمه یک کاربر تأیید شده است یا خیر. اگر بررسی ناموفق باشد، Action شما نمیتواند پیوند حساب را در طول مکالمه انجام دهد و باید به ارائه دسترسی به عملکردی که نیازی به پیوند حساب ندارد بازگردد.

- در قسمت

Enter new expressionدر Condition ، منطق زیر را وارد کنید:user.verificationStatus != "VERIFIED" - در بخش انتقال ، صحنهای را انتخاب کنید که نیازی به پیوند دادن حساب ندارد یا صحنهای که نقطه ورود به عملکرد فقط مهمان است.

- در قسمت

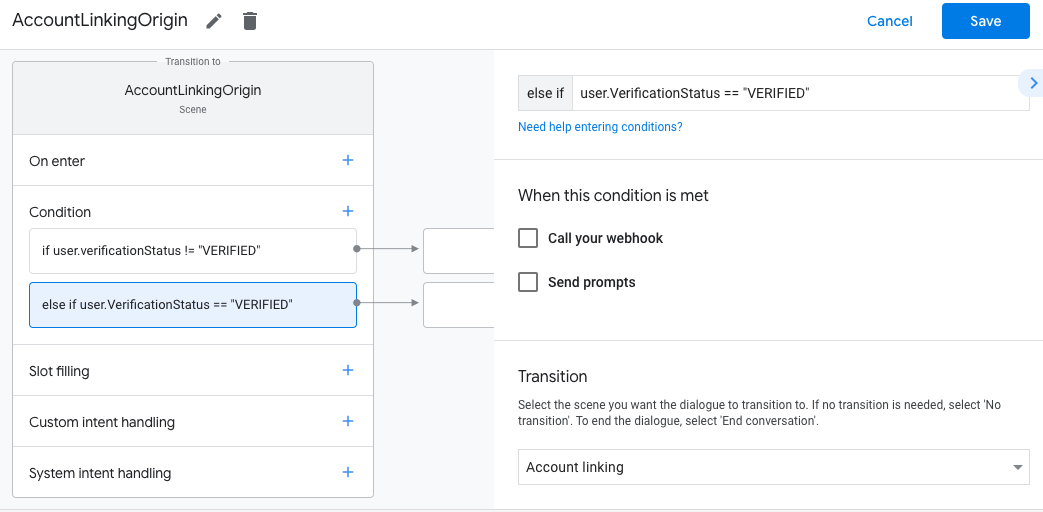

- روی نماد افزودن add برای شرایط کلیک کنید.

- در صورتی که کاربر هویت مرتبطی نداشته باشد، شرطی را برای فعال کردن جریان پیوند حساب اضافه کنید.

- در قسمت

Enter new expressionدر Condition ، منطق زیر را وارد کنید:user.verificationStatus == "VERIFIED" - در بخش Transition ، صحنه سیستم پیوند حساب را انتخاب کنید.

- روی ذخیره کلیک کنید.

- در قسمت

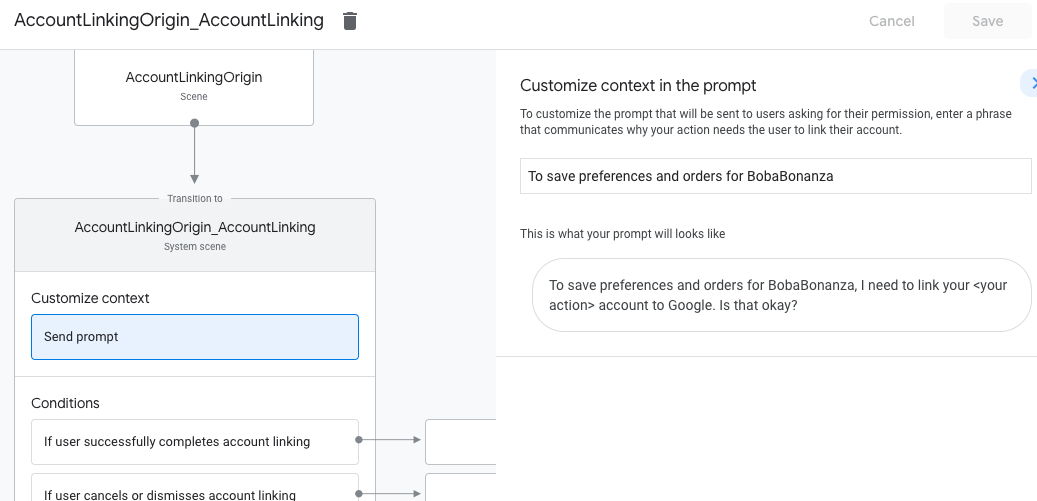

پس از ذخیره، یک صحنه سیستم پیوند حساب جدید به نام <SceneName>_AccountLinking به پروژه شما اضافه می شود.

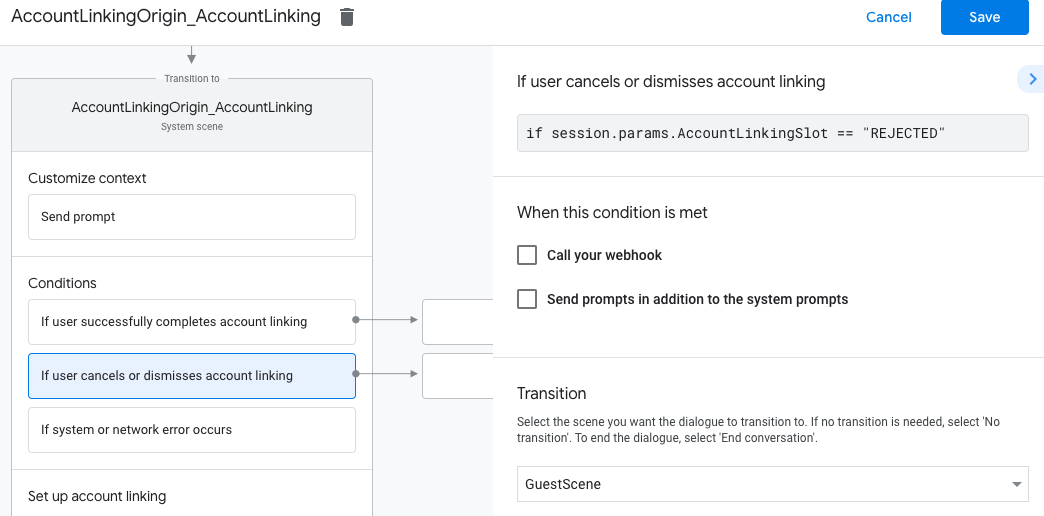

صحنه پیوند حساب را سفارشی کنید

- در بخش صحنهها ، صحنه سیستم پیوند دهنده حساب را انتخاب کنید.

- روی Send prompt کلیک کنید و یک جمله کوتاه اضافه کنید تا به کاربر توضیح دهد که چرا Action باید به هویت او دسترسی داشته باشد (به عنوان مثال "برای ذخیره تنظیمات برگزیده").

- روی ذخیره کلیک کنید.

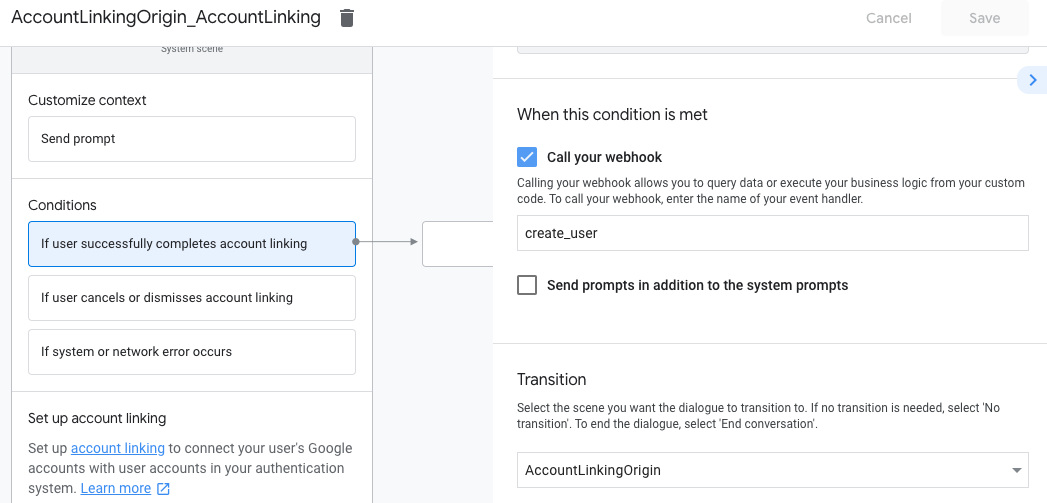

- در زیر شرایط ، روی اگر کاربر با موفقیت پیوند حساب را انجام دهد کلیک کنید.

- اگر کاربر موافقت کرد که حساب خود را پیوند دهد، نحوه جریان را پیکربندی کنید. به عنوان مثال، برای پردازش هرگونه منطق تجاری سفارشی مورد نیاز و انتقال مجدد به صحنه اصلی، وب هوک را فراخوانی کنید.

- روی ذخیره کلیک کنید.

- در زیر شرایط ، روی اگر کاربر پیوند دادن حساب را لغو یا رد کرد، کلیک کنید.

- اگر کاربر با پیوند دادن حساب خود موافقت نکرد، نحوه جریان را پیکربندی کنید. به عنوان مثال، یک پیام تأیید ارسال کنید و به صحنههایی هدایت کنید که عملکردی را ارائه میکنند که نیازی به پیوند دادن حساب ندارد.

- روی ذخیره کلیک کنید.

- در قسمت Conditions ، روی If system or network error رخ می دهد کلیک کنید.

- اگر به دلیل خطاهای سیستم یا شبکه نمیتوان جریان پیوند حساب را تکمیل کرد، نحوه انجام جریان را پیکربندی کنید. به عنوان مثال، یک پیام تأیید ارسال کنید و به صحنههایی هدایت کنید که عملکردی را ارائه میکنند که نیازی به پیوند دادن حساب ندارد.

- روی ذخیره کلیک کنید.

رسیدگی به درخواست های دسترسی به داده ها

اگر درخواست دستیار حاوی یک نشانه دسترسی است ، ابتدا بررسی کنید که رمز دسترسی معتبر است و منقضی نشده است و سپس حساب کاربری مرتبط با رمز را از پایگاه داده حساب کاربری خود بازیابی کنید.