इस कॉन्टेंट को पिछली बार फ़रवरी 2025 में अपडेट किया गया था. इसमें उस समय के हिसाब से जानकारी दी गई है, जब इसे लिखा गया था. Google की सुरक्षा से जुड़ी नीतियां और सिस्टम, आने वाले समय में बदल सकते हैं. इसकी वजह यह है कि हम अपने ग्राहकों के डेटा को सुरक्षित करने के लिए लगातार काम कर रहे हैं.

परिचय

Google Maps Platform, ग्राहकों और पार्टनर को एपीआई और एसडीके उपलब्ध कराता है. इनकी मदद से, वे Google की जियोस्पेशल टेक्नोलॉजी का इस्तेमाल करके वेब और मोबाइल ऐप्लिकेशन बना सकते हैं. Google Maps Platform, ग्राहकों को 50 से ज़्यादा एपीआई और एसडीके उपलब्ध कराता है. ये कई उद्योगों में काम आते हैं. इंडस्ट्री में ग्राहक के तौर पर, आपको अपने समाधान बनाते समय अक्सर सुरक्षा, डेटा के इस्तेमाल, और कानूनी शर्तों को पूरा करना होता है. इसमें यह पक्का करना भी शामिल है कि तीसरे पक्ष की टेक्नोलॉजी भी इन ज़रूरी शर्तों को पूरा करती हो.

इस दस्तावेज़ में, Google Maps Platform की ओर से उपलब्ध कराए जाने वाले लोगों, प्रोसेस, और टेक्नोलॉजी कंट्रोल के बारे में खास जानकारी दी गई है. साथ ही, इस प्लैटफ़ॉर्म का इस्तेमाल करने के फ़ायदों के बारे में बताया गया है. सबसे पहले, Google Maps Platform के दो मुख्य टेक्नोलॉजी पिलर के बारे में जानना ज़रूरी है:

- Google की टेक्नोलॉजी, डेटा सेंटर, और इंफ़्रास्ट्रक्चर. Google Maps Platform, पूरी तरह से Google के डेटा सेंटर और इंफ़्रास्ट्रक्चर पर काम करता है. इसके आधार पर, Google से मिले सिक्योरिटी कंट्रोल की जांच के लिए, यह कंपनी इंटरनल और तीसरे पक्ष के ऑडिट करती है. इससे यह पुष्टि की जाती है कि Google Maps Platform, इस पेपर में बताए गए सुरक्षा, ऑपरेशनल, और तकनीकी कंट्रोल को सही तरीके से लागू करता है.

- Google Maps Platform की टेक्नोलॉजी. Google Maps Platform, Google के प्रॉडक्ट सुइट के लिए, इनहेरिट किए गए कंट्रोल के अलावा सुरक्षा, निजता, डेटा, और ऑपरेशनल कंट्रोल भी उपलब्ध कराता है.

इस दस्तावेज़ में, Google Maps Platform की सुरक्षा से जुड़ी प्रोसेस और कंट्रोल के बारे में खास जानकारी दी गई है. इन्हें इस तरह से ग्रुप किया गया है:

- Google के संगठन के सभी लेवल पर सुरक्षा और निजता पर ध्यान देना

- तकनीकी इन्फ़्रास्ट्रक्चर और हार्डवेयर सुरक्षा

- ऑपरेशनल सिक्योरिटी

- सुरक्षा से जुड़े मुख्य कंट्रोल

- वेब और मोबाइल, दोनों के लिए क्लाइंट-साइड सुरक्षा

- Google Maps Platform में मौजूदा सर्टिफ़िकेट और ऑडिट

- दुनिया भर में लागू होने वाले कानूनी फ़्रेमवर्क

संभावित ग्राहक, ज़्यादा जानकारी के लिए अपने Google के बिक्री प्रतिनिधि से संपर्क कर सकते हैं.

Google की सुरक्षा और निजता पर फ़ोकस करने वाली संस्कृति

सुरक्षा, Google के संगठन के स्ट्रक्चर, संस्कृति, ट्रेनिंग की प्राथमिकताओं, और भर्ती की प्रक्रियाओं को तय करती है. इससे Google के डेटा सेंटर के डिज़ाइन और उनमें इस्तेमाल होने वाली टेक्नोलॉजी को बेहतर बनाने में मदद मिलती है. सुरक्षा, Google के रोज़मर्रा के कामों का अहम हिस्सा है. इसमें आपदा से जुड़ी योजना बनाना और खतरों को मैनेज करना शामिल है. Google, डेटा को मैनेज करने, खाते के कंट्रोल, नियमों के पालन से जुड़ी ऑडिट, और इंडस्ट्री के सर्टिफ़िकेट के मामले में सुरक्षा को प्राथमिकता देता है. Google अपनी सेवाओं को इस तरह से डिज़ाइन करता है कि वे कई ऑन-प्रिमाइसेस विकल्पों की तुलना में बेहतर सुरक्षा दे सकें. ये विकल्प, कई वेंडर और कई प्लैटफ़ॉर्म पर निर्भर होते हैं. इनमें सुरक्षा अक्सर एक अलग प्रोसेस होती है. अपने कारोबार के लिए Google Maps Platform के प्रॉडक्ट इस्तेमाल करने पर, आपको Google के इंटिग्रेटेड सुरक्षा प्रोग्राम और कंट्रोल का फ़ायदा मिलता है. Google Maps Platform, अपनी सेवाओं में सुरक्षा को प्राथमिकता देता है. इन सेवाओं का इस्तेमाल दुनिया भर में एक अरब से ज़्यादा लोग करते हैं.

Google और Google Maps Platform, कंपनी और संगठन को कई लेयर वाली सुरक्षा उपलब्ध कराते हैं:

- Google की सुरक्षा टीम

- Google Maps Platform की प्रॉडक्ट सिक्योरिटी टीम

- सुरक्षा से जुड़ी रिसर्च करने वाली ग्लोबल कम्यूनिटी के साथ मिलकर काम करना

- Google Maps Platform की निजता टीम

- Google के कर्मचारियों के लिए सुरक्षा और निजता से जुड़ी ट्रेनिंग

- इंटरनल ऑडिट और अनुपालन विशेषज्ञ

Google की सुरक्षा टीमें

Google, कंपनी के सभी प्रॉडक्ट और विभागों के लिए सुरक्षा टीमें उपलब्ध कराता है.

Google की सुरक्षा टीमें, Google के कई प्रॉडक्ट एरिया (पीए) के लिए सहायता उपलब्ध कराती हैं. इनमें Google Maps Platform भी शामिल है. सुरक्षा टीम में, सूचना सुरक्षा, ऐप्लिकेशन सुरक्षा, क्रिप्टोग्राफ़ी, और नेटवर्क सुरक्षा के क्षेत्र में काम कर रहे दुनिया के कुछ मुख्य विशेषज्ञ शामिल हैं. उनकी गतिविधियों में ये शामिल हैं:

- सुरक्षा से जुड़ी प्रोसेस बनाता है, उनकी समीक्षा करता है, और उन्हें लागू करता है. इसमें Google के नेटवर्क के लिए सुरक्षा प्लान की समीक्षा करना और Google की सभी प्रॉडक्ट और इंजीनियरिंग टीमों को प्रोजेक्ट के हिसाब से सलाह देना शामिल है. उदाहरण के लिए, क्रिप्टोग्राफ़ी के विशेषज्ञ उन प्रॉडक्ट लॉन्च की समीक्षा करते हैं जिनमें क्रिप्टोग्राफ़ी को ऑफ़र के तौर पर लागू किया जाता है.

- सुरक्षा जोखिमों को मैनेज करता है. यह टीम, कारोबारी और कस्टम टूल, दोनों का इस्तेमाल करती है. इससे Google के नेटवर्क पर मौजूद मौजूदा खतरों और संदिग्ध गतिविधियों पर नज़र रखी जाती है.

- नियमित तौर पर ऑडिट और आकलन करता है. इसमें सुरक्षा से जुड़े आकलन करने के लिए, बाहरी विशेषज्ञों को शामिल किया जा सकता है.

- ज़्यादा से ज़्यादा लोगों के लिए सुरक्षा से जुड़े लेख पब्लिश करता है. Google, सुरक्षा ब्लॉग और YouTube सीरीज़ को मैनेज करता है. इनमें सुरक्षा टीमों और उनकी उपलब्धियों के बारे में बताया जाता है.

Google Maps Platform की सुरक्षा टीम, Google की सुरक्षा टीम के साथ मिलकर काम करती है. यह टीम, प्रॉडक्ट डेवलपमेंट और एसआरई के साथ मिलकर काम करती है, ताकि सुरक्षा से जुड़ी सुविधाओं को लागू करने पर नज़र रखी जा सके. खास तौर पर, यह टीम इन चीज़ों को मैनेज करती है:

- Google Maps Platform का Disaster Resilience Testing (DiRT), Google Maps Platform के प्रॉडक्ट की बिज़नेस प्रोसेस को जारी रखने और फ़ेलओवर की जांच करता है. यह Google के हाईली अवेलेबल इन्फ़्रास्ट्रक्चर पर काम करता है.

- तीसरे पक्ष की पेनेट्रेशन टेस्टिंग. Google Maps Platform के प्रॉडक्ट की सुरक्षा की जांच, साल में कम से कम एक बार की जाती है. इससे Google की सुरक्षा को बेहतर बनाने में मदद मिलती है. साथ ही, आपको सुरक्षा से जुड़ी स्वतंत्र गारंटी मिलती है.

सुरक्षा से जुड़ी रिसर्च करने वाली कम्यूनिटी के साथ मिलकर काम करना

Google का सुरक्षा शोधकर्ताओं की कम्यूनिटी के साथ लंबे समय से करीबी संबंध है. Google, Google Maps Platform और अन्य Google प्रॉडक्ट में संभावित कमज़ोरियों की पहचान करने में उनकी मदद को बहुत अहम मानता है. हमारी सुरक्षा टीमें, ऑनलाइन कम्यूनिटी को फ़ायदा पहुंचाने के लिए रिसर्च और आउटरीच गतिविधियों में हिस्सा लेती हैं. उदाहरण के लिए, हम प्रोजेक्ट ज़ीरो चलाते हैं. यह सुरक्षा से जुड़े शोधकर्ताओं की एक टीम है. यह टीम, ज़ीरो-डे जोखिम की संभावनाओं पर रिसर्च करती है. इस रिसर्च के कुछ उदाहरणों में, Spectre एक्सप्लॉइट, Meltdown एक्सप्लॉइट, POODLE SSL 3.0 एक्सप्लॉइट, और साइफ़र सुइट की कमज़ोरियों का पता लगाना शामिल है.

Google के सुरक्षा इंजीनियर और शोधकर्ता, शिक्षा से जुड़ी सुरक्षा कम्यूनिटी और निजता से जुड़ी रिसर्च कम्यूनिटी में सक्रिय रूप से हिस्सा लेते हैं और अपने शोध पब्लिश करते हैं. सुरक्षा से जुड़े पब्लिकेशन, Google की Google Research साइट पर देखे जा सकते हैं. Google की सुरक्षा टीमों ने Building Secure and Reliable Systems किताब में, अपने तरीकों और अनुभव के बारे में पूरी जानकारी दी है.

हमारे Vulnerability Reward Program के तहत, पुष्टि की गई हर जोखिम की आशंका के लिए, दसियों हज़ार डॉलर के इनाम दिए जाते हैं. इस प्रोग्राम के तहत, शोधकर्ताओं को डिज़ाइन और लागू करने से जुड़ी उन समस्याओं की शिकायत करने के लिए कहा जाता है जिनसे ग्राहक के डेटा को खतरा हो सकता है. साल 2023 में, Google ने शोधकर्ताओं को इनाम के तौर पर 1 करोड़ डॉलर से ज़्यादा की रकम दी. ओपन-सोर्स कोड की सुरक्षा को बेहतर बनाने के लिए, Vulnerability Program, रिसर्चर को कई तरह की पहल भी उपलब्ध कराता है. इस प्रोग्राम के बारे में ज़्यादा जानने के लिए, Bug Hunters Key Stats देखें. इसमें Google की ओर से दिए गए इनाम के बारे में भी जानकारी दी गई है.

हमारे बेहतरीन क्रिप्टोग्राफ़र, इंडस्ट्री के सबसे बेहतरीन क्रिप्टोग्राफ़ी प्रोजेक्ट में हिस्सा लेते हैं. उदाहरण के लिए, हमने Secure AI Framework (SAIF) को डिज़ाइन किया है, ताकि एआई सिस्टम को सुरक्षित रखा जा सके. इसके अलावा, टीएलएस कनेक्शन को क्वांटम कंप्यूटर के हमलों से बचाने के लिए, हमने कंबाइंड एलिप्टिक-कर्व ऐंड पोस्ट-क्वांटम (CECPQ2) एल्गोरिदम बनाया है. हमारे क्रिप्टोग्राफ़र ने Tink को बनाया है. यह क्रिप्टोग्राफ़िक एपीआई की एक ओपन सोर्स लाइब्रेरी है. हम अपने इंटरनल प्रॉडक्ट और सेवाओं में भी Tink का इस्तेमाल करते हैं.

सुरक्षा से जुड़ी समस्याओं की शिकायत करने के तरीके के बारे में ज़्यादा जानने के लिए, Google सुरक्षा में जोखिम की संभावनाओं से कैसे निपटता है लेख पढ़ें.

Google Maps Platform की निजता टीम

निजता से जुड़ी टीम, प्रॉडक्ट डेवलपमेंट और सुरक्षा संगठनों से अलग काम करती है. यह निजता से जुड़ी सभी पहलुओं को बेहतर बनाने के लिए, निजता से जुड़ी आंतरिक पहलों का समर्थन करता है. जैसे: अहम प्रोसेस, इंटरनल टूल, इन्फ़्रास्ट्रक्चर, और प्रॉडक्ट डेवलपमेंट. निजता टीम ये काम करती है:

- यह पक्का करता है कि निजता पर असर डालने वाले हर GMP प्रॉडक्ट लॉन्च में, निजता के कड़े मानकों और डिज़ाइन के ज़रिए निजता को शामिल किया गया हो. इसके लिए, डिज़ाइन के दस्तावेज़ का आकलन किया जाता है और लॉन्च की समीक्षा की जाती है

- GMP की प्रॉडक्ट टीमों के साथ डेवलपमेंट के किसी भी चरण में सलाह-मशविरा करता है. जैसे, Google की निजता नीति और इन्फ़्रास्ट्रक्चर, निजता डिज़ाइन, निजता बढ़ाने वाली टेक्नोलॉजी और कंट्रोल, और निजता के जोखिम का आकलन और उसे कम करने के बारे में सलाह देना.

- प्रॉडक्ट लॉन्च होने के बाद, निजता टीम ऐसी प्रोसेस की निगरानी करती है जिनसे यह पुष्टि की जाती है कि डेटा को सही तरीके से इकट्ठा किया गया है और उसका इस्तेमाल किया गया है.

- यह निजता की सुरक्षा से जुड़े सबसे सही तरीकों पर रिसर्च करता है. साथ ही, निजता के अंतरराष्ट्रीय मानकों पर काम करने वाले वर्किंग ग्रुप में योगदान देता है. इसके अलावा, यह निजता से जुड़े ऐकडेमिक समिट और कॉन्फ़्रेंस में हिस्सा लेता है. .

Google के कर्मचारियों के लिए सुरक्षा और निजता से जुड़ी ट्रेनिंग

Google के सभी कर्मचारियों को ओरिएंटेशन प्रोसेस के दौरान, सुरक्षा और निजता से जुड़ी ट्रेनिंग दी जाती है. साथ ही, Google में काम करने के दौरान उन्हें लगातार सुरक्षा और निजता से जुड़ी ट्रेनिंग मिलती रहती है. ओरिएंटेशन के दौरान, नए कर्मचारी हमारे आचरण के नियमों से सहमत होते हैं. इसमें, Google की इस प्रतिबद्धता के बारे में बताया गया है कि वह ग्राहकों की जानकारी को सुरक्षित रखेगा.

कर्मचारियों को उनकी नौकरी की भूमिका के आधार पर, सुरक्षा के कुछ पहलुओं के बारे में अतिरिक्त ट्रेनिंग लेनी पड़ सकती है. उदाहरण के लिए, सूचना सुरक्षा टीम नए इंजीनियरों को सुरक्षित कोडिंग के तरीकों, प्रॉडक्ट डिज़ाइन, और अपने-आप कमियों की जांच करने वाले टूल के बारे में निर्देश देती है. इंजीनियर, सुरक्षा से जुड़ी नियमित ब्रीफ़िंग में हिस्सा लेते हैं. साथ ही, उन्हें सुरक्षा से जुड़े न्यूज़लेटर मिलते हैं. इनमें नए खतरों, हमले के पैटर्न, खतरों को कम करने के तरीकों वगैरह के बारे में जानकारी होती है.

सुरक्षा और निजता से जुड़े नियम लगातार बदलते रहते हैं. हम मानते हैं कि कर्मचारियों की दिलचस्पी बनाए रखना, जागरूकता बढ़ाने का एक अहम तरीका है. हम नियमित तौर पर इंटरनल कॉन्फ़्रेंस आयोजित करते हैं. ये सभी कर्मचारियों के लिए खुले होते हैं. इनका मकसद, सुरक्षा और डेटा की निजता के बारे में जागरूकता बढ़ाना और नए-नए तरीके खोजना है. हम दुनिया भर के ऑफ़िस में इवेंट आयोजित करते हैं, ताकि सॉफ़्टवेयर डेवलपमेंट, डेटा हैंडलिंग, और नीति लागू करने के दौरान सुरक्षा और निजता के बारे में जागरूकता बढ़ाई जा सके.

इंटरनल ऑडिट और अनुपालन विशेषज्ञ

Google Maps Platform के पास एक इंटरनल ऑडिट टीम है. यह टीम, दुनिया भर के सुरक्षा कानूनों और नियमों के मुताबिक Google के प्रॉडक्ट की समीक्षा करती है. ऑडिट के नए स्टैंडर्ड बनाए जाते हैं और मौजूदा स्टैंडर्ड अपडेट किए जाते हैं. ऐसे में, इंटरनल ऑडिट टीम यह तय करती है कि इन स्टैंडर्ड को पूरा करने के लिए, किन कंट्रोल, प्रोसेस, और सिस्टम की ज़रूरत है. यह टीम, तीसरे पक्षों की ओर से किए जाने वाले स्वतंत्र ऑडिट और आकलन में मदद करती है. ज़्यादा जानकारी के लिए, इस दस्तावेज़ में बाद में दिया गया सुरक्षा से जुड़े सर्टिफ़िकेट और ऑडिट सेक्शन देखें.

सुरक्षा को ध्यान में रखकर बनाया गया प्लैटफ़ॉर्म

Google, अपने सर्वर, मालिकाना हक वाले ऑपरेटिंग सिस्टम, और भौगोलिक रूप से कई जगहों पर मौजूद डेटा सेंटर को, डिफ़ेंस इन डेप्थ के सिद्धांत के तहत डिज़ाइन करता है. Google Maps Platform, एक ऐसे तकनीकी इन्फ़्रास्ट्रक्चर पर काम करता है जिसे सुरक्षित तरीके से काम करने के लिए डिज़ाइन और बनाया गया है. हमने एक ऐसा आईटी इन्फ़्रास्ट्रक्चर बनाया है जो पारंपरिक ऑन-प्रिमाइसेस या होस्ट किए गए समाधानों की तुलना में ज़्यादा सुरक्षित है और इसे मैनेज करना आसान है.

आधुनिक डेटा सेंटर

Google, डेटा की सुरक्षा और उसे सुरक्षित रखने पर पूरा ध्यान देता है. यह Google के डिज़ाइन के मुख्य सिद्धांतों में से एक है. Google के डेटा सेंटर में, बाहरी सुरक्षा के लिए कई लेयर वाला सुरक्षा मॉडल इस्तेमाल किया जाता है. फ़िज़िकल सुरक्षा में, सुरक्षा के कई उपाय शामिल हैं. जैसे, कस्टम-डिज़ाइन किए गए इलेक्ट्रॉनिक ऐक्सेस कार्ड, अलार्म, वाहन के ऐक्सेस बैरियर, पेरीमीटर फ़ेंसिंग, मेटल डिटेक्टर, और बायोमेट्रिक्स. इसके अलावा, घुसपैठियों का पता लगाने और उन्हें ट्रैक करने के लिए, Google सुरक्षा के कई तरीके अपनाता है. जैसे, लेज़र बीम इंट्रूज़न डिटेक्शन और अंदर और बाहर लगे हाई-रिज़ॉल्यूशन वाले कैमरों से हर समय निगरानी करना. किसी घटना के होने पर, ऐक्सेस लॉग, गतिविधि के रिकॉर्ड, और कैमरे की फ़ुटेज उपलब्ध होती है. अनुभवी सुरक्षा गार्ड, Google के डेटा सेंटर में नियमित तौर पर गश्त करते हैं. इन गार्ड की पूरी तरह से जांच की जाती है और इन्हें ट्रेनिंग दी जाती है. डेटा सेंटर के फ़्लोर के पास पहुंचने पर, सुरक्षा के इंतज़ाम भी बढ़ जाते हैं. डेटा सेंटर के फ़्लोर को सिर्फ़ सुरक्षा गलियारे से ऐक्सेस किया जा सकता है. यह गलियारा, सुरक्षा बैज और बायोमेट्रिक्स का इस्तेमाल करके मल्टी-फ़ैक्टर ऐक्सेस कंट्रोल लागू करता है. सिर्फ़ उन कर्मचारियों को अंदर जाने की अनुमति है जिन्हें मंज़ूरी मिली है और जिनके पास खास भूमिकाएं हैं. Google के एक प्रतिशत से भी कम कर्मचारी, Google के किसी डेटा सेंटर में जाते हैं.

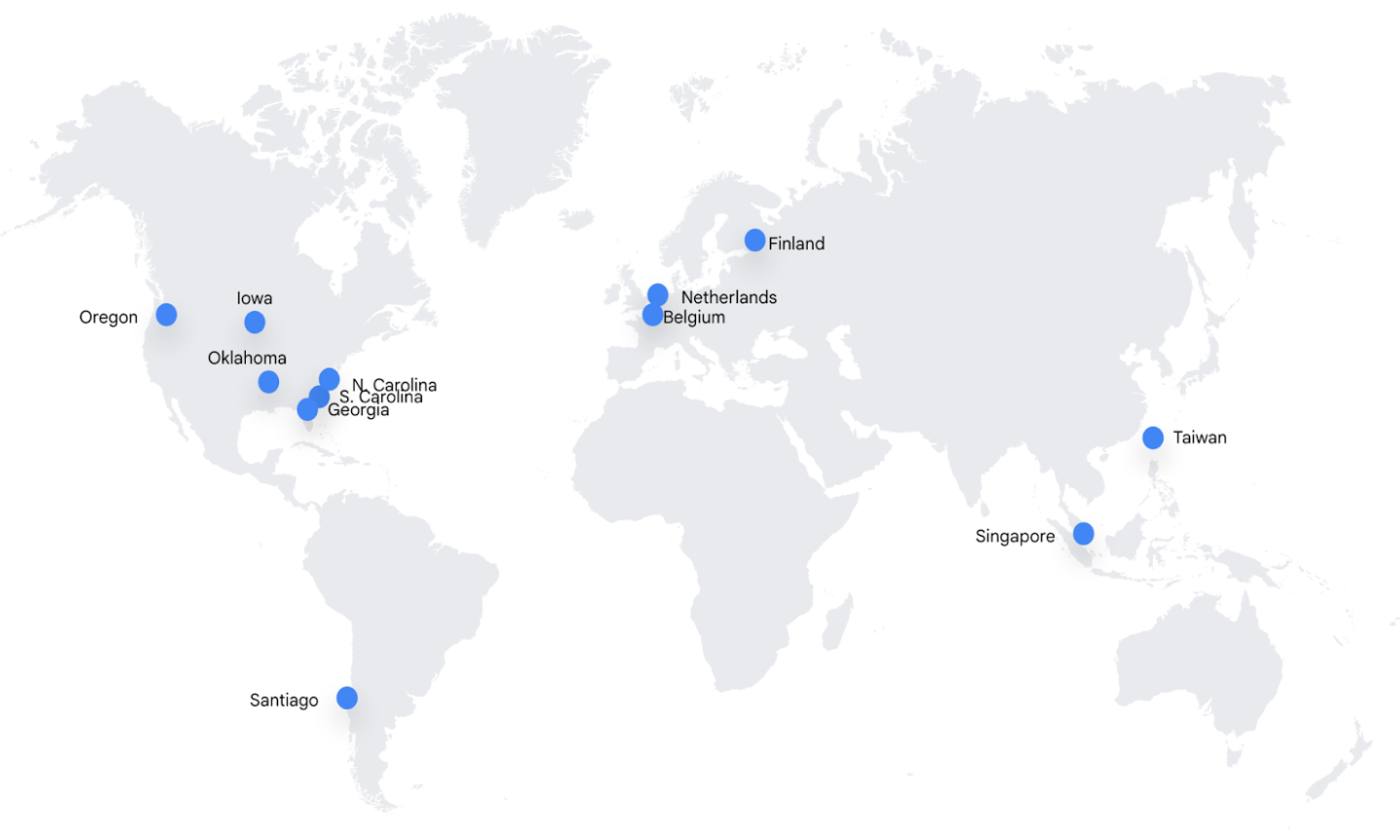

Google दुनिया भर में डेटा सेंटर चलाता है. इससे उसे अपनी सेवाओं को ज़्यादा से ज़्यादा तेज़ी से और भरोसेमंद तरीके से उपलब्ध कराने में मदद मिलती है. आम तौर पर, इसका इन्फ़्रास्ट्रक्चर इस तरह से सेट अप किया जाता है कि ट्रैफ़िक को उस डेटा सेंटर से भेजा जा सके जो ट्रैफ़िक की जगह के सबसे करीब हो. इसलिए, Google Maps Platform के डेटा की सटीक जगह की जानकारी अलग-अलग हो सकती है. यह इस बात पर निर्भर करती है कि ट्रैफ़िक कहां से आ रहा है. साथ ही, इस डेटा को ईईए और यूके में मौजूद सर्वर मैनेज कर सकते हैं या इसे तीसरे देशों में ट्रांसफ़र किया जा सकता है. Google के ग्राहकों के लिए उपलब्ध कराए जाने वाले ऑफ़र में, Google Maps Platform के प्रॉडक्ट इस्तेमाल किए जाते हैं. ये ऑफ़र आम तौर पर दुनिया भर में उपलब्ध होते हैं और अक्सर दुनिया भर के दर्शकों का ध्यान खींचते हैं. इन प्रॉडक्ट को सपोर्ट करने वाले टेक्निकल इन्फ़्रास्ट्रक्चर को दुनिया भर में डिप्लॉय किया जाता है, ताकि लेटेन्सी को कम किया जा सके और सिस्टम की रिडंडेंसी को पक्का किया जा सके. Google Maps Platform, Google के ग्लोबल डेटा सेंटर नेटवर्क के इस सबसेट का इस्तेमाल करता है. यहां दिए गए नेटवर्क का इस्तेमाल सिर्फ़ रेफ़रंस के लिए किया जाता है:

उत्तर और दक्षिण अमेरिका

यूरोप

एशिया

Google के डेटा सेंटर को बिजली देना

Google के डेटा सेंटर में, बिजली के बैकअप सिस्टम और पर्यावरण को कंट्रोल करने वाले सिस्टम मौजूद होते हैं. इससे, ये डेटा सेंटर हर समय काम करते रहते हैं और सेवाएं बिना किसी रुकावट के मिलती रहती हैं. हर ज़रूरी कॉम्पोनेंट के लिए, एक प्राइमरी और एक वैकल्पिक पावर सोर्स होता है. दोनों की क्षमता एक जैसी होती है. बैकअप जनरेटर, हर डेटा सेंटर को पूरी क्षमता से चलाने के लिए ज़रूरी आपातकालीन इलेक्ट्रिक पावर दे सकते हैं. कूलिंग सिस्टम, सर्वर और अन्य हार्डवेयर के लिए एक जैसा तापमान बनाए रखते हैं. इससे सेवा में रुकावट आने का खतरा कम हो जाता है. साथ ही, पर्यावरण पर पड़ने वाले असर को कम किया जा सकता है. आग का पता लगाने और उसे बुझाने वाले उपकरण, हार्डवेयर को खराब होने से बचाते हैं. गर्मी, आग, और धुएं का पता लगाने वाले सेंसर, सुरक्षा से जुड़ी कार्रवाइयों की कंसोल और रिमोट मॉनिटरिंग डेस्क पर सुनाई देने वाले और दिखने वाले अलार्म ट्रिगर करते हैं.

Google, इंटरनेट सेवाएं देने वाली पहली बड़ी कंपनी है जिसे अपने सभी डेटा सेंटर के लिए, पर्यावरण, ऑफ़िस में सुरक्षा, और ऊर्जा प्रबंधन के उच्च मानकों का बाहरी सर्टिफ़िकेट मिला है. उदाहरण के लिए, ऊर्जा प्रबंधन के तरीकों के लिए Google की प्रतिबद्धता को दिखाने के लिए, Google ने यूरोप में मौजूद अपने डेटा केंद्रों के लिए ISO 50001 सर्टिफ़िकेट हासिल किए हैं.

सर्वर के हार्डवेयर और सॉफ़्टवेयर को पसंद के मुताबिक बनाना

Google के डेटा सेंटर में, खास मकसद के लिए बनाए गए सर्वर और नेटवर्क उपकरण होते हैं. इनमें से कुछ को Google डिज़ाइन करता है. Google के सर्वर को परफ़ॉर्मेंस, कूलिंग, और बिजली की खपत को कम करने के लिए बनाया गया है. साथ ही, इन्हें फ़िज़िकल इंट्रूज़न हमलों से बचाने के लिए भी डिज़ाइन किया गया है. बाज़ार में उपलब्ध ज़्यादातर हार्डवेयर के उलट, Google के सर्वर में गैर-ज़रूरी कॉम्पोनेंट शामिल नहीं होते. जैसे, वीडियो कार्ड, चिपसेट या पेरिफ़ेरल कनेक्टर. इन सभी से सुरक्षा से जुड़ी समस्याएं हो सकती हैं. Google, कॉम्पोनेंट वेंडर की जांच करता है और कॉम्पोनेंट को ध्यान से चुनता है. साथ ही, वेंडर के साथ मिलकर उन सुरक्षा सुविधाओं की ऑडिट और पुष्टि करता है जो कॉम्पोनेंट से मिलती हैं. Google, Titan जैसे कस्टम चिप डिज़ाइन करता है. इससे हमें हार्डवेयर लेवल पर, Google के असली डिवाइसों की सुरक्षित तरीके से पहचान करने और उन्हें प्रमाणित करने में मदद मिलती है. इसमें वे कोड भी शामिल हैं जिनका इस्तेमाल ये डिवाइस बूट अप करने के लिए करते हैं.

सर्वर के संसाधनों को डाइनैमिक तरीके से असाइन किया जाता है. इससे हमें कारोबार को बढ़ाने में मदद मिलती है. साथ ही, हम संसाधनों को जोड़कर या फिर से बांटकर, ग्राहकों की मांग के हिसाब से जल्दी और बेहतर तरीके से बदलाव कर पाते हैं. इस एक जैसे एनवायरमेंट को मालिकाना हक वाले सॉफ़्टवेयर से मैनेज किया जाता है. यह सॉफ़्टवेयर, बाइनरी-लेवल में होने वाले बदलावों के लिए सिस्टम की लगातार निगरानी करता है. Google के ऑटोमेटेड और खुद ठीक होने वाले सिस्टम, इन कामों के लिए डिज़ाइन किए गए हैं: हमें नेटवर्क को अस्थिर करने वाले इवेंट की निगरानी करने और उन्हें ठीक करने में मदद करना, हमें डेटा से जुड़े मामलों के बारे में सूचनाएं भेजना, और नेटवर्क पर संभावित हमलों को धीमा करना.

सुरक्षित तरीके से सेवा को डिप्लॉय करना

Google की सेवाएं, ऐप्लिकेशन बाइनरी होती हैं. इन्हें Google के डेवलपर, Google के इंफ़्रास्ट्रक्चर पर लिखते और चलाते हैं. ज़रूरत के हिसाब से वर्कलोड को मैनेज करने के लिए, हज़ारों मशीनें एक ही सेवा के बाइनरी चला सकती हैं. Borg नाम की क्लस्टर ऑर्केस्ट्रेशन सेवा, उन सेवाओं को कंट्रोल करती है जो सीधे तौर पर इन्फ़्रास्ट्रक्चर पर चल रही हैं.

इन्फ़्रास्ट्रक्चर पर चल रही सेवाओं के बीच, इन्फ़्रास्ट्रक्चर किसी भी तरह के भरोसे की गारंटी नहीं देता. इस ट्रस्ट मॉडल को ज़ीरो-ट्रस्ट सुरक्षा मॉडल कहा जाता है. ज़ीरो-ट्रस्ट सुरक्षा मॉडल का मतलब है कि किसी भी डिवाइस या उपयोगकर्ता पर डिफ़ॉल्ट रूप से भरोसा नहीं किया जाता है. भले ही, वे नेटवर्क के अंदर हों या बाहर.

इस इन्फ़्रास्ट्रक्चर को मल्टी-टेनेंट के तौर पर डिज़ाइन किया गया है. इसलिए, Google के ग्राहकों (उपयोगकर्ताओं, कारोबारों, और यहां तक कि Google के अपने डेटा) का डेटा, शेयर किए गए इन्फ़्रास्ट्रक्चर में डिस्ट्रिब्यूट किया जाता है. इस इन्फ़्रास्ट्रक्चर में एक जैसी हज़ारों मशीनें शामिल हैं. इंफ़्रास्ट्रक्चर, ग्राहक के डेटा को किसी एक मशीन या मशीनों के सेट पर अलग नहीं करता

हार्डवेयर को ट्रैक करना और उसे डिस्पोज़ करना

Google, अपने डेटा सेंटर में मौजूद सभी उपकरणों की जगह और स्थिति को ट्रैक करता है. इसके लिए, वह बारकोड और ऐसेट टैग का इस्तेमाल करता है. Google, मेटल डिटेक्टर और वीडियो सर्विलेंस का इस्तेमाल करता है, ताकि यह पक्का किया जा सके कि कोई भी उपकरण, डेटा सेंटर के फ़्लोर से बिना अनुमति के न ले जाया जाए. अगर कोई कॉम्पोनेंट, अपने लाइफ़साइकल के दौरान किसी भी समय परफ़ॉर्मेंस टेस्ट पास नहीं कर पाता है, तो उसे इन्वेंट्री से हटा दिया जाता है और बंद कर दिया जाता है.

Google के स्टोरेज डिवाइस, जैसे कि हार्ड ड्राइव, सॉलिड-स्टेट ड्राइव, और नॉन-वोलेटाइल ड्यूअल इन-लाइन मेमोरी मॉड्यूल (DIMM), डेटा को सुरक्षित रखने के लिए फ़ुल डिस्क एन्क्रिप्शन (एफ़डीई) और ड्राइव लॉकिंग जैसी टेक्नोलॉजी का इस्तेमाल करते हैं. जब किसी स्टोरेज डिवाइस को बंद किया जाता है, तो अनुमति वाले लोग यह पुष्टि करते हैं कि डिस्क को मिटा दिया गया है. इसके लिए, वे ड्राइव में शून्य लिखते हैं. ये लोग, कई चरणों वाली पुष्टि की प्रोसेस भी पूरी करते हैं, ताकि यह पक्का किया जा सके कि ड्राइव में कोई डेटा मौजूद न हो. अगर किसी वजह से ड्राइव को मिटाया नहीं जा सकता, तो उसे नष्ट कर दिया जाता है. डिवाइस को नष्ट करने के लिए, श्रेडर का इस्तेमाल किया जाता है. यह ड्राइव को छोटे-छोटे टुकड़ों में तोड़ देता है. इसके बाद, इन टुकड़ों को सुरक्षित जगह पर रीसाइकल किया जाता है. हर डेटा सेंटर में, डेटा को सुरक्षित तरीके से मिटाने की नीति का पालन किया जाता है. साथ ही, किसी भी तरह की गड़बड़ी को तुरंत ठीक किया जाता है.

Google के ग्लोबल नेटवर्क की सुरक्षा से जुड़े फ़ायदे

जियोस्पेशल क्लाउड और ऑन-प्रिमाइसेस के अन्य समाधानों में, डेटा को सार्वजनिक इंटरनेट पर अलग-अलग डिवाइसों के बीच भेजा जाता है. इसे हॉप कहा जाता है. हॉप की संख्या, ग्राहक के आईएसपी और डेटा सेंटर के बीच सबसे सही रूट पर निर्भर करती है. हर अतिरिक्त हॉप से, डेटा पर हमला होने या उसे इंटरसेप्ट किए जाने की नई संभावना पैदा होती है. Google का ग्लोबल नेटवर्क, दुनिया के ज़्यादातर आईएसपी से जुड़ा होता है. इसलिए, Google का नेटवर्क सार्वजनिक इंटरनेट पर हॉप की संख्या को सीमित करता है. इससे बुरे लोगों के लिए, उस डेटा को ऐक्सेस करना मुश्किल हो जाता है.

Google का नेटवर्क, बाहरी हमलों से नेटवर्क को सुरक्षित रखने के लिए, कई लेयर वाली सुरक्षा—मज़बूत सुरक्षा—का इस्तेमाल करता है. सिर्फ़ उन सेवाओं और प्रोटोकॉल को इस नेटवर्क का इस्तेमाल करने की अनुमति है जिन्हें Google ने मंज़ूरी दी है और जो सुरक्षा से जुड़ी Google की ज़रूरी शर्तों को पूरा करते हैं. इसके अलावा, अन्य सभी सेवाओं और प्रोटोकॉल को इस नेटवर्क से अपने-आप हटा दिया जाता है. नेटवर्क को अलग-अलग हिस्सों में बांटने के लिए, Google फ़ायरवॉल और ऐक्सेस कंट्रोल लिस्ट का इस्तेमाल करता है. सभी ट्रैफ़िक को Google फ़्रंट एंड (जीएफ़ई) सर्वर के ज़रिए रूट किया जाता है, ताकि नुकसान पहुंचाने वाले अनुरोधों और डिस्ट्रिब्यूटेड डिनायल-ऑफ़-सर्विस (डीडीओएस) हमलों का पता लगाया जा सके और उन्हें रोका जा सके. लॉग की नियमित तौर पर जांच की जाती है, ताकि प्रोग्रामिंग से जुड़ी गड़बड़ियों का पता लगाया जा सके. नेटवर्क से जुड़े डिवाइसों का ऐक्सेस सिर्फ़ उन कर्मचारियों के पास होता है जिन्हें इसकी अनुमति है.

Google के ग्लोबल इन्फ़्रास्ट्रक्चर की मदद से, हम Project Shield को चला सकते हैं. यह उन वेबसाइटों को मुफ़्त में अनलिमिटेड सुरक्षा देता है जिन पर डीडीओएस हमलों का खतरा होता है. इन हमलों का इस्तेमाल, जानकारी को सेंसर करने के लिए किया जाता है. Project Shield की सेवा, खबरों, मानवाधिकारों, और चुनाव की निगरानी करने वाली वेबसाइटों के लिए उपलब्ध है.

लो लेटेंसी और ज़्यादा उपलब्धता वाले समाधान

Google के आईपी डेटा नेटवर्क में, खुद के फ़ाइबर, सार्वजनिक तौर पर उपलब्ध फ़ाइबर, और समुद्र के नीचे बिछाई गई केबल शामिल हैं. इस नेटवर्क की मदद से, हम दुनिया भर में ऐसी सेवाएं उपलब्ध करा पाते हैं जो हमेशा उपलब्ध रहती हैं और जिनमें कम समय लगता है.

Google अपने प्लैटफ़ॉर्म के कॉम्पोनेंट को इस तरह से डिज़ाइन करता है कि वे ज़्यादा से ज़्यादा काम कर सकें. यह रिडंडेंसी, Google के सर्वर डिज़ाइन, Google के डेटा स्टोरेज के तरीके, नेटवर्क और इंटरनेट कनेक्टिविटी, और सॉफ़्टवेयर सेवाओं पर लागू होती है. "हर चीज़ की रिडंडेंसी" में अपवाद हैंडलिंग शामिल है. इससे ऐसा समाधान तैयार होता है जो किसी एक सर्वर, डेटा सेंटर या नेटवर्क कनेक्शन पर निर्भर नहीं होता.

Google के डेटा सेंटर दुनिया भर में मौजूद हैं. इससे, किसी इलाके में होने वाली रुकावटों का असर, ग्लोबल प्रॉडक्ट पर कम से कम पड़ता है. जैसे, प्राकृतिक आपदाएं या स्थानीय रुकावटें. अगर हार्डवेयर, सॉफ़्टवेयर या नेटवर्क में कोई गड़बड़ी होती है, तो प्लैटफ़ॉर्म पर उपलब्ध सेवाएं और कंट्रोल प्लेन, अपने-आप और तुरंत एक डेटा सेंटर से दूसरे में शिफ़्ट हो जाते हैं. इस तरह, प्लैटफ़ॉर्म पर उपलब्ध सेवाएं बिना किसी रुकावट के लगातार काम कर सकती हैं.

Google का इंफ़्रास्ट्रक्चर, डेटा को कई जगहों पर सेव करता है. इससे आपको अपने कारोबार के डेटा को डेटा के नुकसान से बचाने में मदद मिलती है. Google के सिस्टम को इस तरह से डिज़ाइन किया गया है कि जब हमें अपने प्लैटफ़ॉर्म को अपग्रेड करना हो या उसकी सेवा देनी हो, तो डाउनटाइम या रखरखाव की अवधि कम से कम हो.

ऑपरेशनल सिक्योरिटी

सुरक्षा, Google की कार्रवाइयों का एक अहम हिस्सा है. इस सेक्शन में, Google के जोखिम प्रबंधन प्रोग्राम, मैलवेयर से बचाव करने वाले प्रोग्राम, सुरक्षा की निगरानी, और इंसिडेंट मैनेजमेंट प्रोग्राम के बारे में बताया गया है.

जोखिम की आशंका का मैनेजमेंट

Google की इंटरनल वल्नरेबिलिटी मैनेजमेंट प्रोसेस, सभी टेक्नोलॉजी स्टैक में सुरक्षा से जुड़े खतरों को स्कैन करती है. इस प्रोसेस में, कमर्शियल, ओपन सोर्स, और खास तौर पर तैयार किए गए इन-हाउस टूल का इस्तेमाल किया जाता है. इसमें ये शामिल हैं:

- क्वालिटी अश्योरेंस की प्रोसेस

- सॉफ़्टवेयर की सुरक्षा से जुड़ी समीक्षाएं

- ऑटोमेटेड और मैन्युअल तरीके से घुसपैठ करने की कोशिशें, जिनमें रेड टीम की कई गतिविधियां शामिल हैं

- Google Maps Platform के प्रॉडक्ट के लिए, बार-बार होने वाली बाहरी पेनेट्रेशन टेस्टिंग

- बार-बार होने वाले बाहरी ऑडिट

जोखिम की आशंका का मैनेजमेंट करने वाली संस्था और उसके पार्टनर, जोखिम की आशंकाओं को ट्रैक करने और उन पर फ़ॉलो अप करने के लिए ज़िम्मेदार होते हैं. सुरक्षा में सुधार तब ही होता है, जब समस्याओं को पूरी तरह से ठीक कर लिया जाता है. इसलिए, ऑटोमेशन पाइपलाइन, पैच डिप्लॉयमेंट की स्थिति का लगातार आकलन करती हैं. इससे जोखिम की आशंकाओं को कम किया जा सकता है. साथ ही, गलत या आंशिक डिप्लॉयमेंट को फ़्लैग किया जा सकता है.

खतरों का पता लगाने की क्षमताओं को बेहतर बनाने के लिए, जोखिम प्रबंधन संगठन अच्छी क्वालिटी वाले इंडिकेटर पर फ़ोकस करता है. ये इंडिकेटर, असली खतरों के बारे में बताने वाले सिग्नल से शोर को अलग करते हैं. यह संगठन, इंडस्ट्री और ओपन-सोर्स कम्यूनिटी के साथ इंटरैक्ट करने को भी बढ़ावा देता है. उदाहरण के लिए, वे Tsunami नेटवर्क सुरक्षा स्कैनर के लिए पैच रीवार्ड प्रोग्राम चलाते हैं. इसके तहत, उन डेवलपर को इनाम दिया जाता है जो जोखिम की आशंकाओं का पता लगाने वाले ओपन-सोर्स डिटेक्टर बनाते हैं.

मैलवेयर से बचाव

Google, अपने मुख्य प्रॉडक्ट (जैसे कि Gmail, Google Drive, Google Chrome, YouTube, Google Ads, और Google Search) के लिए मैलवेयर से सुरक्षा बनाए रखता है. इसके लिए, मैलवेयर का पता लगाने की कई तकनीकों का इस्तेमाल किया जाता है. मैलवेयर वाली फ़ाइलों का पहले से पता लगाने के लिए, हम वेब क्रॉलिंग, फ़ाइल डिटोनेशन, कस्टम स्टैटिक डिटेक्शन, डाइनैमिक डिटेक्शन, और मशीन लर्निंग डिटेक्शन का इस्तेमाल करते हैं. हम एक से ज़्यादा एंटीवायरस इंजन का भी इस्तेमाल करते हैं.

अपने कर्मचारियों की सुरक्षा के लिए, हम Chrome Enterprise Premium में पहले से मौजूद ऐडवांस सुरक्षा सुविधाओं का इस्तेमाल करते हैं. साथ ही, Google Chrome में सुरक्षित ब्राउज़िंग की बेहतर सुरक्षा की सुविधा का इस्तेमाल करते हैं. इन सुविधाओं की मदद से, फ़िशिंग और मैलवेयर वाली साइटों का पहले से पता लगाया जा सकता है. ऐसा तब होता है, जब हमारे कर्मचारी वेब ब्राउज़ करते हैं. हम Google Workspace में उपलब्ध सबसे बेहतर सुरक्षा सेटिंग भी चालू करते हैं. जैसे, Gmail की सिक्योरिटी सैंडबॉक्स सुविधा. इससे संदिग्ध अटैचमेंट की पहले से ही जांच की जा सकती है. इन सुविधाओं से मिले लॉग, हमारे सुरक्षा मॉनिटरिंग सिस्टम में फ़ीड किए जाते हैं. इनके बारे में यहां बताया गया है.

सुरक्षा से जुड़ी निगरानी

Google का सुरक्षा मॉनिटरिंग प्रोग्राम, इन चीज़ों से इकट्ठा की गई जानकारी पर फ़ोकस करता है: इंटरनल नेटवर्क ट्रैफ़िक, सिस्टम पर कर्मचारी की कार्रवाइयां, और सुरक्षा से जुड़ी कमियों के बारे में बाहरी जानकारी. Google का एक अहम सिद्धांत यह है कि सुरक्षा से जुड़े सभी टेलीमेट्री डेटा को एक ही जगह पर एग्रीगेट और स्टोर किया जाए, ताकि सुरक्षा से जुड़े डेटा का एक साथ विश्लेषण किया जा सके.

Google के ग्लोबल नेटवर्क में कई जगहों पर, इंटरनल ट्रैफ़िक की जांच की जाती है. इससे संदिग्ध गतिविधियों का पता चलता है. जैसे, ऐसा ट्रैफ़िक मौजूद है जो बॉटनेट कनेक्शन का संकेत दे सकता है. Google, ट्रैफ़िक को कैप्चर और पार्स करने के लिए, ओपन सोर्स और कमर्शियल टूल, दोनों का इस्तेमाल करता है. इससे Google, इस विश्लेषण को पूरा कर पाता है. Google की टेक्नोलॉजी पर आधारित मालिकाना हक वाला कोरिलेशन सिस्टम भी इस विश्लेषण में मदद करता है. Google, सिस्टम लॉग की जांच करके नेटवर्क के विश्लेषण को बेहतर बनाता है. इससे असामान्य व्यवहार का पता चलता है. जैसे, ग्राहक के डेटा को ऐक्सेस करने की कोशिशें.

Google की थ्रेट एनालिसिस ग्रुप टीम, खतरा पैदा करने वाले लोगों या ग्रुप पर नज़र रखती है. साथ ही, उनकी रणनीति और तरीकों में हो रहे बदलावों पर भी नज़र रखती है. Google में डेटा की सुरक्षा के लिए काम करने वाली इंजीनियरिंग टीम, सुरक्षा से जुड़ी रिपोर्ट की समीक्षा करती है. साथ ही, सार्वजनिक ईमेल सूचियों, ब्लॉग पोस्ट, और विकी पर नज़र रखती है. नेटवर्क का अपने-आप होने वाला विश्लेषण और सिस्टम लॉग का अपने-आप होने वाला विश्लेषण, हमें यह पता लगाने में मदद करता है कि कोई अनजान खतरा कब मौजूद हो सकता है. अगर अपने-आप होने वाली प्रोसेस में कोई समस्या मिलती है, तो इसकी सूचना Google के सुरक्षा स्टाफ़ को दी जाती है.

मैलवेयर गतिविधि की पहचान करने की सुविधा

Google, डेटा प्रोसेसिंग की बेहतर पाइपलाइन का इस्तेमाल करता है. इससे, अलग-अलग डिवाइसों पर होस्ट-आधारित सिग्नल, इंफ़्रास्ट्रक्चर में अलग-अलग मॉनिटरिंग पॉइंट से नेटवर्क-आधारित सिग्नल, और इंफ़्रास्ट्रक्चर सेवाओं से सिग्नल को इंटिग्रेट किया जाता है. इन पाइपलाइन के आधार पर बनाए गए नियमों और मशीन इंटेलिजेंस की मदद से, ऑपरेशनल सिक्योरिटी इंजीनियर को संभावित घटनाओं के बारे में चेतावनियां मिलती हैं. Google की जांच और घटना से निपटने वाली टीमें, इन संभावित घटनाओं की जांच करती हैं और इनसे जुड़े जोखिमों का आकलन करती हैं. साथ ही, इनसे निपटने के लिए 24 घंटे काम करती हैं. ये टीमें, साल के 365 दिन काम करती हैं. Google, बाहरी जोखिम की संभावना का पता लगाने वाले परीक्षण के साथ-साथ Red Team के अभ्यास भी करता है. इससे, Google के जोखिम का पता लगाने और उससे निपटने के तरीकों की परफ़ॉर्मेंस को मेज़र करने और उसे बेहतर बनाने में मदद मिलती है.

इंसिडेंट मैनेजमेंट

Google के पास सुरक्षा से जुड़ी घटनाओं के लिए, इंसिडेंट मैनेजमेंट की एक सख्त प्रक्रिया है. इससे सिस्टम या डेटा की गोपनीयता, अखंडता या उपलब्धता पर असर पड़ सकता है. सुरक्षा से जुड़े मामलों के प्रबंधन के लिए Google का प्रोग्राम, मामलों को मैनेज करने के बारे में NIST के दिशा-निर्देशों (NIST SP 800–61) के आधार पर बनाया गया है. Google, मुख्य स्टाफ़ सदस्यों को फ़ॉरेंसिक और सबूतों को मैनेज करने की ट्रेनिंग देता है. यह ट्रेनिंग, किसी इवेंट की तैयारी के लिए दी जाती है. इसमें तीसरे पक्ष और मालिकाना हक वाले टूल का इस्तेमाल करना भी शामिल है.

Google, मुख्य क्षेत्रों के लिए इंसिडेंट रिस्पॉन्स प्लान की जांच करता है. इन टेस्ट में, कई तरह के सिनारियो को ध्यान में रखा जाता है. इनमें अंदरूनी खतरों और सॉफ़्टवेयर की कमज़ोरियों से जुड़े खतरे भी शामिल हैं. सुरक्षा से जुड़ी घटनाओं को तुरंत हल करने के लिए, Google की सुरक्षा टीम सभी कर्मचारियों के लिए 24 घंटे उपलब्ध रहती है.

डेटा से जुड़ी किसी घटना के बारे में सूचना मिलने पर, हम क्या कार्रवाई करते हैं, इस बारे में ज़्यादा जानने के लिए Google Maps Platform की घटना प्रबंधन नीति देखें.

सॉफ़्टवेयर डेवलपमेंट से जुड़ी गतिविधियां

Google, सोर्स कंट्रोल की सुरक्षा और दो पक्षों की समीक्षाओं का इस्तेमाल करता है, ताकि कमज़ोरियों को पहले से ही सीमित किया जा सके. Google ऐसी लाइब्रेरी भी उपलब्ध कराता है जो डेवलपर को सुरक्षा से जुड़ी कुछ खास तरह की गड़बड़ियां करने से रोकती हैं. उदाहरण के लिए, Google के पास ऐसी लाइब्रेरी और फ़्रेमवर्क हैं जिन्हें एसडीके में XSS की कमियों को दूर करने के लिए डिज़ाइन किया गया है. Google के पास सुरक्षा से जुड़ी गड़बड़ियों का पता लगाने के लिए, ऑटोमेटेड टूल भी हैं. जैसे, फ़ज़र, स्टैटिक विश्लेषण टूल, और वेब सुरक्षा स्कैनर.

सोर्स कोड की सुरक्षा

Google का सोर्स कोड, ऐसी रिपॉज़िटरी में सेव किया जाता है जिनमें सोर्स इंटिग्रिटी और गवर्नेंस की सुविधा पहले से मौजूद होती है. इससे सेवा के मौजूदा और पिछले वर्शन, दोनों की ऑडिट करना मुमकिन हो पाता है. इन्फ़्रास्ट्रक्चर के लिए ज़रूरी है कि सेवा के बाइनरी, खास सोर्स कोड से बनाए जाएं. ऐसा तब किया जाता है, जब उनकी समीक्षा हो जाती है, उन्हें चेक इन कर लिया जाता है, और उनकी जांच कर ली जाती है. Borg के लिए बाइनरी ऑथराइज़ेशन (बीएबी), सेवा को डिप्लॉय करते समय होने वाली इंटरनल एनफ़ोर्समेंट जांच है. BAB ये काम करता है:

- यह कुकी यह पक्का करती है कि Google पर डिप्लॉय किए गए प्रोडक्शन सॉफ़्टवेयर और कॉन्फ़िगरेशन की समीक्षा की गई हो और उसे अनुमति दी गई हो. खास तौर पर, तब जब वह कोड उपयोगकर्ता के डेटा को ऐक्सेस कर सकता हो

- यह कुकी, यह पक्का करती है कि कोड और कॉन्फ़िगरेशन डिप्लॉयमेंट, कुछ ज़रूरी मानकों के मुताबिक हों

- इससे, अंदरूनी व्यक्ति या विरोधी को सोर्स कोड में नुकसान पहुंचाने वाले बदलाव करने से रोका जा सकता है. साथ ही, किसी सेवा से उसके सोर्स तक फ़ॉरेंसिक ट्रेल भी मिलती है

इनसाइडर रिस्क को कम करना

Google, उन कर्मचारियों की गतिविधियों को सीमित करता है और उन पर नज़र रखता है जिन्हें इन्फ़्रास्ट्रक्चर का एडमिन ऐक्सेस दिया गया है. Google लगातार इस बात पर काम करता है कि खास टास्क के लिए, खास अधिकारों वाले ऐक्सेस की ज़रूरत न पड़े. इसके लिए, वह ऑटोमेशन का इस्तेमाल करता है. इससे उन टास्क को सुरक्षित और कंट्रोल किए गए तरीके से पूरा किया जा सकता है. उदाहरण के लिए, Google को कुछ कार्रवाइयों के लिए दो पक्षों से अनुमति लेनी होती है. साथ ही, Google ऐसे एपीआई का इस्तेमाल करता है जो संवेदनशील जानकारी को ज़ाहिर किए बिना डीबग करने की अनुमति देते हैं.

Google के कर्मचारी ने असली उपयोगकर्ता की जानकारी को कब ऐक्सेस किया, इसकी जानकारी को लो-लेवल इंफ़्रास्ट्रक्चर हुक के ज़रिए लॉग किया जाता है. Google की सुरक्षा टीम, ऐक्सेस पैटर्न की निगरानी करती है और असामान्य घटनाओं की जांच करती है.

डिज़ास्टर रिकवरी टेस्टिंग - DiRT

Google Maps Platform, हर साल कंपनी के सभी विभागों के लिए, कई दिनों तक चलने वाले आपदा रिकवरी टेस्टिंग इवेंट (DiRT) आयोजित करता है. इससे यह पक्का किया जाता है कि आपदा के दौरान भी Google Maps Platform की सेवाएं और कारोबार से जुड़ी आंतरिक गतिविधियां जारी रहें. DiRT को इसलिए बनाया गया था, ताकि जान-बूझकर गड़बड़ियां करके, अहम सिस्टम में मौजूद जोखिम की आशंकाओं का पता लगाया जा सके. साथ ही, उन जोखिम की आशंकाओं को ठीक किया जा सके, ताकि वे अनियंत्रित तरीके से गड़बड़ियां न कर पाएं. DiRT, Google की तकनीकी क्षमता की जांच करता है. इसके लिए, वह लाइव सिस्टम को बंद कर देता है. साथ ही, Google की परिचालन क्षमता की जांच करता है. इसके लिए, वह अहम कर्मचारियों, विषय के विशेषज्ञों, और नेताओं को हिस्सा लेने से रोकता है. आम तौर पर उपलब्ध सभी सेवाओं के लिए, DiRT की टेस्टिंग और पुष्टि की प्रोसेस लगातार चालू रहनी चाहिए. इससे यह पता चलता है कि सेवाएं कितनी भरोसेमंद हैं और कितनी देर तक उपलब्ध रहती हैं.

DiRT की तैयारी के लिए, Google कुछ नियमों का पालन करता है. जैसे, प्राथमिकता तय करना, कम्यूनिकेशन प्रोटोकॉल, असर से जुड़ी उम्मीदें, और टेस्ट डिज़ाइन की ज़रूरी शर्तें. इनमें पहले से समीक्षा किए गए और मंज़ूरी पाए रोलबैक प्लान भी शामिल हैं. DiRT की एक्सरसाइज़ और स्थितियों से, न सिर्फ़ सेवा में तकनीकी गड़बड़ियां होती हैं, बल्कि प्रोसेस, मुख्य कर्मचारियों की उपलब्धता, सहायता करने वाले सिस्टम, कम्यूनिकेशन, और फ़िज़िकल ऐक्सेस में भी गड़बड़ियां हो सकती हैं. DiRT यह पुष्टि करता है कि लागू की गई प्रोसेस, असल में काम करती हैं. इससे यह भी पक्का होता है कि टीमों को पहले से ट्रेनिंग दी गई हो और उनके पास ऐसा अनुभव हो जिसका इस्तेमाल वे असल में होने वाली रुकावटों, गड़बड़ियों, और मानव निर्मित या प्राकृतिक आपदाओं के दौरान कर सकें.

सुरक्षा से जुड़े मुख्य कंट्रोल

इस सेक्शन में, सुरक्षा से जुड़े उन मुख्य कंट्रोल के बारे में बताया गया है जिन्हें Google Maps Platform, अपने प्लैटफ़ॉर्म को सुरक्षित रखने के लिए लागू करता है.

एन्क्रिप्ट (सुरक्षित) करने का तरीका

एन्क्रिप्शन, डेटा को सुरक्षित रखने के लिए सुरक्षा की एक लेयर जोड़ता है. एन्क्रिप्शन से यह पक्का होता है कि अगर किसी हमलावर को डेटा का ऐक्सेस मिल जाता है, तो वह एन्क्रिप्शन कुंजियों का ऐक्सेस पाए बिना डेटा को नहीं पढ़ सकता. अगर किसी हमलावर को डेटा का ऐक्सेस मिल जाता है (उदाहरण के लिए, डेटा सेंटर के बीच वायर कनेक्शन को ऐक्सेस करके या स्टोरेज डिवाइस चुराकर), तो भी वह डेटा को समझ या डिक्रिप्ट नहीं कर पाएगा.

एन्क्रिप्शन, Google के लिए एक अहम तरीका है. इससे Google, डेटा की निजता को सुरक्षित रखने में मदद करता है. इससे सिस्टम को डेटा में बदलाव करने की अनुमति मिलती है. उदाहरण के लिए, बैकअप के लिए. साथ ही, इंजीनियरों को Google के इन्फ़्रास्ट्रक्चर को सपोर्ट करने की अनुमति मिलती है. हालांकि, इन सिस्टम या कर्मचारियों को कॉन्टेंट का ऐक्सेस नहीं दिया जाता है.

इस्तेमाल नहीं हो रहे डेटा को एन्क्रिप्ट (सुरक्षित) करना

इस सेक्शन में "एक जगह पर सेव करके रखे गए डेटा" को एन्क्रिप्ट (सुरक्षित) करने का मतलब है कि डेटा को सुरक्षित रखने के लिए इस्तेमाल किया गया एन्क्रिप्शन. यह डेटा, किसी डिस्क (इसमें सॉलिड-स्टेट ड्राइव भी शामिल हैं) या बैकअप मीडिया पर सेव किया जाता है. डेटा को स्टोरेज लेवल पर एन्क्रिप्ट (सुरक्षित) किया जाता है. आम तौर पर, इसके लिए AES256 (ऐडवांस एन्क्रिप्शन स्टैंडर्ड) का इस्तेमाल किया जाता है. Google के डेटा सेंटर में, प्रोडक्शन स्टोरेज स्टैक में डेटा को अक्सर कई लेवल पर एन्क्रिप्ट (सुरक्षित) किया जाता है. इसमें हार्डवेयर लेवल पर एन्क्रिप्ट (सुरक्षित) करना भी शामिल है. इसके लिए, Google के ग्राहकों को कोई कार्रवाई करने की ज़रूरत नहीं होती.

एन्क्रिप्शन की कई लेयर का इस्तेमाल करने से, डेटा की सुरक्षा बेहतर होती है. साथ ही, Google को ऐप्लिकेशन की ज़रूरतों के हिसाब से सबसे सही तरीका चुनने में मदद मिलती है. Google, सामान्य क्रिप्टोग्राफ़िक लाइब्रेरी का इस्तेमाल करता है. इनमें Google के FIPS 140-2 से पुष्टि किए गए मॉड्यूल शामिल होते हैं. इससे सभी प्रॉडक्ट में एन्क्रिप्शन को एक जैसा लागू किया जा सकता है. सामान्य लाइब्रेरी का लगातार इस्तेमाल करने का मतलब है कि क्रिप्टोग्राफ़र की सिर्फ़ एक छोटी टीम को इस कोड को लागू करने और बनाए रखने की ज़रूरत है. इस कोड को बारीकी से कंट्रोल किया जाता है और इसकी समीक्षा की जाती है.

ट्रांज़िट में मौजूद डेटा की सुरक्षा करना

इंटरनेट पर डेटा ट्रांसफ़र होने के दौरान, बिना अनुमति के इसे ऐक्सेस किया जा सकता है. Google Maps Platform, ग्राहक के डिवाइसों और नेटवर्क के साथ-साथ Google के Google Front End (GFE) सर्वर के बीच ट्रांज़िट होने वाले डेटा को मज़बूत तरीके से एन्क्रिप्ट (सुरक्षित) करता है. Google का सुझाव है कि ग्राहक/डेवलपर, ऐप्लिकेशन बनाते समय Google के सबसे ज़्यादा इस्तेमाल किए जाने वाले सिफ़र सुइट (TLS 1.3) का इस्तेमाल करें. कुछ ग्राहकों के इस्तेमाल के उदाहरणों में, कंपैटिबिलिटी की वजह से पुराने सिफ़र सुइट की ज़रूरत होती है. इसलिए, Google Maps Platform इन कमज़ोर मानकों के साथ काम करता है. हालांकि, जब भी हो सके, इनका इस्तेमाल न करने का सुझाव दिया जाता है. Google Cloud, आपको ट्रांसपोर्ट लेयर पर डेटा को एन्क्रिप्ट (सुरक्षित) करने के अन्य विकल्प भी देता है. इनमें Google Maps Platform के प्रॉडक्ट के लिए, IPsec का इस्तेमाल करके वर्चुअल प्राइवेट नेटवर्क बनाने के लिए Cloud VPN शामिल है.

Google के डेटा सेंटर के बीच ट्रांसफ़र किए जा रहे डेटा को सुरक्षित रखना

ऐप्लिकेशन लेयर ट्रांसपोर्ट सिक्योरिटी (एएलटीएस) यह पक्का करती है कि Google के ट्रैफ़िक की अखंडता सुरक्षित रहे और ज़रूरत के मुताबिक उसे एन्क्रिप्ट (सुरक्षित) किया जाए. क्लाइंट और सर्वर के बीच हैंडशेक प्रोटोकॉल पूरा होने के बाद, क्लाइंट और सर्वर नेटवर्क ट्रैफ़िक को एन्क्रिप्ट (सुरक्षित) करने और उसकी पुष्टि करने के लिए, क्रिप्टोग्राफ़िक की ज़रूरी जानकारी शेयर करते हैं. इसके बाद, ALTS, आरपीसी (रिमोट प्रोसीजर कॉल) ट्रैफ़िक को सुरक्षित करता है. इसके लिए, वह शेयर की गई जानकारी का इस्तेमाल करके, डेटा के साथ छेड़छाड़ नहीं होने देता. Google, इंटिग्रिटी की गारंटी देने वाले कई प्रोटोकॉल का इस्तेमाल करता है. जैसे, 128-बिट कुंजियों के साथ AES-GMAC (ऐडवांस एन्क्रिप्शन स्टैंडर्ड). जब भी ट्रैफ़िक, Google के कंट्रोल में मौजूद किसी फ़िज़िकल बाउंड्री से बाहर जाता है, तो सभी प्रोटोकॉल अपने-आप अपग्रेड हो जाते हैं. उदाहरण के लिए, डेटा सेंटर के बीच WAN (वाइड एरिया नेटवर्क) पर ट्रांज़िट के दौरान ऐसा होता है. इससे, डेटा को एन्क्रिप्ट (सुरक्षित) करने और उसकी अखंडता बनाए रखने की गारंटी मिलती है.

Google Maps Platform की सेवा की उपलब्धता

ऐसा हो सकता है कि Google Maps Platform की कुछ सेवाएं, सभी देशों/इलाकों में उपलब्ध न हों. सेवा में कुछ रुकावटें कुछ समय के लिए होती हैं. जैसे, नेटवर्क में खराबी आने जैसी अप्रत्याशित घटना की वजह से. हालांकि, सेवा से जुड़ी अन्य पाबंदियां, सरकार की ओर से लगाई गई पाबंदियों की वजह से हमेशा के लिए होती हैं. Google की पारदर्शिता रिपोर्ट और स्थिति डैशबोर्ड में, Google Maps Platform की सेवाओं में हाल ही में और मौजूदा समय में आ रही रुकावटों के बारे में पूरी जानकारी मिलती है. Google, यह डेटा इसलिए उपलब्ध कराता है, ताकि आप Google के अपटाइम की जानकारी का विश्लेषण कर सकें और उसे समझ सकें.

क्लाइंट-साइड सुरक्षा

सुरक्षा की ज़िम्मेदारी, Cloud Service Provider और Google Maps Platform के प्रॉडक्ट इस्तेमाल करने वाले ग्राहक/पार्टनर, दोनों की होती है. इस सेक्शन में, ग्राहक/पार्टनर की उन ज़िम्मेदारियों के बारे में बताया गया है जिन पर Google Maps Platform का समाधान तैयार करते समय ध्यान दिया जाना चाहिए.

JavaScript API

सुरक्षित साइट्स

Maps JavaScript API, सुझावों का एक सेट पब्लिश करता है. इससे ग्राहक, अपनी साइट की कॉन्टेंट की सुरक्षा के लिए नीति (सीएसपी) को बेहतर बना सकता है. इससे क्रॉस-साइट स्क्रिप्टिंग, क्लिकजैकिंग, और डेटा इंजेक्शन जैसे हमलों से बचा जा सकता है. JavaScript API, सीएसपी के दो फ़ॉर्मैट के साथ काम करता है: नॉनस का इस्तेमाल करने वाला स्ट्रिक्ट सीएसपी और अनुमति वाली सूची वाला सीएसपी.

सुरक्षित JavaScript

JavaScript को सुरक्षा से जुड़ी समस्याओं के लिए नियमित रूप से स्कैन किया जाता है. साथ ही, समस्याओं को तुरंत ठीक किया जाता है. JavaScript API को हर हफ़्ते रिलीज़ किया जाता है. हालांकि, अगर कोई समस्या आती है, तो इसे मांग पर भी रिलीज़ किया जा सकता है.

मोबाइल ऐप्लिकेशन सिक्योरिटी (एमएएस)

मोबाइल ऐप्लिकेशन सुरक्षा (एमएएस) एक ओपन सोर्स, तेज़ी से काम करने वाला, और क्राउडसोर्सिंग वाला प्रोजेक्ट है. इसमें दुनिया भर के कई लेखकों और समीक्षकों ने योगदान दिया है. OWASP Mobile Application Security (MAS) का फ़्लैगशिप प्रोजेक्ट, मोबाइल ऐप्लिकेशन के लिए सुरक्षा मानक (OWASP MASVS) और जांच से जुड़ी पूरी गाइड (OWASP MASTG) उपलब्ध कराता है. इसमें मोबाइल ऐप्लिकेशन की सुरक्षा जांच के दौरान इस्तेमाल की जाने वाली प्रोसेस, तकनीक, और टूल के साथ-साथ टेस्ट केस का पूरा सेट शामिल होता है. इससे टेस्टर को एक जैसे और पूरे नतीजे मिलते हैं.

- OWASP Mobile Application Security Verification Standard (MASVS), iOS और Android, दोनों के लिए पूरी और एक जैसी सुरक्षा जांच के लिए एक बेसलाइन उपलब्ध कराता है.

- OWASP Mobile Application Security Testing Guide (MASTG) एक पूरी गाइड है. इसमें मोबाइल ऐप्लिकेशन की सुरक्षा का विश्लेषण करने के दौरान इस्तेमाल की जाने वाली प्रोसेस, तकनीक, और टूल के बारे में बताया गया है. साथ ही, इसमें MASVS में बताई गई ज़रूरी शर्तों की पुष्टि करने के लिए, टेस्ट केस का पूरा सेट भी दिया गया है.

- OWASP की मोबाइल ऐप्लिकेशन सुरक्षा जांच सूची में, हर MASVS कंट्रोल के लिए MASTG टेस्ट केस के लिंक शामिल होते हैं.

- सुरक्षा का आकलन / पेनटेस्ट: पक्का करें कि आपने कम से कम स्टैंडर्ड अटैक सरफेस को कवर किया हो और एक्सप्लोर करना शुरू कर दिया हो.

- स्टैंडर्ड के मुताबिक होना: इसमें MASVS और MASTG के वर्शन और कमिट आईडी शामिल हैं.

- मोबाइल सुरक्षा से जुड़ी अपनी स्किल्स को सीखें और उनकी प्रैक्टिस करें.

- बग बाउंटी: मोबाइल ऐप्लिकेशन पर होने वाले हमलों की जगह के बारे में चरण दर चरण जानकारी दें.

अपने iOS और Android ऐप्लिकेशन की सुरक्षा, टेस्टिंग, और पुष्टि करने की सुविधाओं को बेहतर बनाने के लिए, OWASP MAS का इस्तेमाल करें.

Android

Android ऐप्लिकेशन डेवलप करते समय, Android कम्यूनिटी ऐप्लिकेशन के सबसे सही तरीकों के बारे में भी जानें. सुरक्षा से जुड़े दिशा-निर्देशों में, सुरक्षित कम्यूनिकेशन लागू करने, सही अनुमतियां तय करने, डेटा को सुरक्षित तरीके से सेव करने, सेवा की निर्भरताओं वगैरह के बारे में सबसे सही तरीकों से जुड़ी सलाह दी गई है.

iOS

iOS ऐप्लिकेशन डेवलप करते समय, Apple की Introduction to Secure Coding Guide को ध्यान में रखें. इसमें iOS प्लैटफ़ॉर्म के लिए सबसे सही तरीके दिए गए हैं.

डेटा इकट्ठा करना, उसका इस्तेमाल करना, और उसे बनाए रखना

Google Maps Platform, डेटा इकट्ठा करने, डेटा इस्तेमाल करने, और डेटा को बनाए रखने के बारे में पारदर्शिता बनाए रखने के लिए प्रतिबद्ध है. Google Maps Platform के डेटा को इकट्ठा करने, इस्तेमाल करने, और सेव करके रखने पर Google Maps Platform की सेवा की शर्तें लागू होती हैं. इसमें Google की निजता नीति भी शामिल है.

डेटा संग्रह

Google Maps Platform के प्रॉडक्ट इस्तेमाल करने पर, डेटा इकट्ठा किया जाता है. ग्राहक के तौर पर, आपके पास यह कंट्रोल होता है कि आपको एपीआई और एसडीके के ज़रिए Google Maps Platform को कौनसी जानकारी भेजनी है. Google Maps Platform के सभी अनुरोधों को लॉग किया जाता है. इनमें प्रॉडक्ट से मिले रिस्पॉन्स स्टेटस कोड भी शामिल होते हैं.

Google Maps Platform का लॉग किया गया डेटा

Google Maps Platform, प्रॉडक्ट सुइट में मौजूद सभी प्रॉडक्ट का डेटा लॉग करता है. लॉग में कई एंट्री होती हैं. इनमें आम तौर पर ये शामिल होती हैं:

- खाता आइडेंटिफ़ायर. यह एपीआई पासकोड, क्लाइंट आईडी या Cloud प्रोजेक्ट नंबर हो सकता है. यह जानकारी, कार्रवाइयों, सहायता, और बिलिंग के लिए ज़रूरी है.

- अनुरोध करने वाले सर्वर, सेवा या डिवाइस का आईपी पता. एपीआई के लिए ध्यान दें कि Google Maps Platform को भेजा गया आईपी पता, इस बात पर निर्भर करेगा कि आपके ऐप्लिकेशन/समाधान में एपीआई इनवोकेशन को कैसे लागू किया गया है. एसडीके के लिए, अनुरोध करने वाले डिवाइस का आईपी पता लॉग किया जाता है.

- अनुरोध यूआरएल, जिसमें एपीआई और एपीआई को पास किए जा रहे पैरामीटर शामिल होते हैं. उदाहरण के लिए, Geocoding API के लिए दो पैरामीटर (पता और एपीआई पासकोड) ज़रूरी होते हैं. जियोकोडिंग में कई वैकल्पिक पैरामीटर भी होते हैं. अनुरोध यूआरएल में, सेवा को भेजे गए सभी पैरामीटर शामिल होंगे.

- अनुरोध करने की तारीख और समय.

- वेब ऐप्लिकेशन के अनुरोध हेडर लॉग किए जाते हैं. इनमें आम तौर पर, वेब ब्राउज़र और ऑपरेटिंग सिस्टम के टाइप जैसे डेटा शामिल होते हैं.

- एसडीके टूल का इस्तेमाल करने वाले मोबाइल ऐप्लिकेशन (Android और iOS) के लिए, वर्शन, लाइब्रेरी, और ऐप्लिकेशन का नाम लॉग किया जाता है.

Google Maps Platform के लॉग ऐक्सेस करना

लॉग का ऐक्सेस बहुत सीमित होता है. यह ऐक्सेस सिर्फ़ उन टीम सदस्यों को अनुमति दी जाती है जिन्हें कारोबार से जुड़ी ज़रूरत होती है. लॉग फ़ाइलों के लिए किए गए हर ऐक्सेस अनुरोध को ऑडिट के मकसद से रिकॉर्ड किया जाता है. इसकी पुष्टि Google के ISO 27001 और SOC 2 के तीसरे पक्ष के ऑडिट से की जाती है.

डेटा का इस्तेमाल

Google Maps Platform से इकट्ठा किए गए डेटा का इस्तेमाल इन कामों के लिए किया जाता है:

- Google के प्रॉडक्ट और सेवाओं को बेहतर बनाना

- ग्राहकों को तकनीकी सहायता देना

- ऑपरेशनल मॉनिटरिंग और सूचनाएं

- प्लैटफ़ॉर्म की सुरक्षा बनाए रखना

- प्लैटफ़ॉर्म की कपैसिटी प्लानिंग

कृपया ध्यान दें कि Google, आपकी निजी जानकारी को तीसरे पक्षों को नहीं बेचता है. इस बारे में Google की निजता नीति में बताया गया है.

डेटा का रखरखाव और पहचान छिपाना

Google Maps Platform के लॉग में इकट्ठा किए गए उपयोगकर्ता के डेटा को कारोबार की ज़रूरतों के आधार पर अलग-अलग समय तक सेव करके रखा जा सकता है. हालांकि, यह डेटा को सेव करके रखने और उसके रखरखाव से जुड़ी नीतियों के मुताबिक होना चाहिए. उपयोगकर्ता का डेटा सिर्फ़ तब तक सेव रखा जाता है, जब तक कारोबार की कोई ज़रूरी ज़रूरत पूरी न हो जाए. जब डेटा को इकट्ठा करने के मकसद पूरे हो जाते हैं, तो उसे मिटा दिया जाता है. डेटा मिटाने के मान्य तरीके तय किए गए हैं. इनमें गार्बेज कलेक्शन के ज़रिए सभी लेयर मिटाना शामिल है. डेटा मिटाने की प्रक्रियाओं की निगरानी की जाती है और उनकी पुष्टि की जाती है, ताकि यह पक्का किया जा सके कि इनका पालन किया जा रहा है.

पहचान ज़ाहिर न करने वाले और इस्तेमाल के कुल आंकड़ों को ज़्यादा समय तक सेव करके रखा जा सकता है. ये आंकड़े, लॉग से लिए जाते हैं. निजता टीम, पहचान छिपाने से जुड़े सभी डेटा की समीक्षा करती है. इससे यह पक्का किया जाता है कि डेटा, तकनीकी मानकों के मुताबिक है. साथ ही, निजता, प्रॉडक्ट, और कानूनी ज़रूरतों को पूरा करने के लिए सही है.

अनुपालन से जुड़ी ज़रूरी शर्तों को पूरा करने में मदद

Google Maps Platform की नियमित रूप से स्वतंत्र तौर पर पुष्टि की जाती है कि वह सुरक्षा, नियमों का पालन, और क्वालिटी कंट्रोल से जुड़े नियमों का पालन ठीक से कर रहा है या नहीं. साथ ही, नियमों का पालन करने के लिए, इसे सर्टिफ़िकेट, पुष्टि, और ऑडिट रिपोर्ट मिलती हैं. हमारा ऑडिट, इन मुख्य अंतरराष्ट्रीय मानकों के आधार पर किया जाता है:

- ISO / IEC 27001 (सूचना सुरक्षा प्रबंधन)

- ISO / IEC 27017 (क्लाउड सुरक्षा)

- आईएसओ / आईईसी 9001 (क्वालिटी मैनेजमेंट)

इसके अलावा, हमारे ग्राहकों के लिए एसओसी 2 और एसओसी 3 रिपोर्ट उपलब्ध हैं. हम देश और उद्योग के हिसाब से बनाए गए फ़्रेमवर्क में भी हिस्सा लेते हैं. जैसे, NIST 800-53 और TISAX (जर्मनी).

हम जिन नियमों, कानूनों, और स्टैंडर्ड का पालन करने में आपकी मदद करते हैं उनके बारे में ज़्यादा जानने के लिए, सुरक्षा और अनुपालन संसाधन केंद्र पर जाएं.

खास जानकारी

Google के सभी इंफ़्रास्ट्रक्चर, प्रॉडक्ट, और ऑपरेशन के लिए, सुरक्षा को मुख्य तौर पर ध्यान में रखा जाता है. Google के पास बड़े पैमाने पर काम करने की क्षमता है. साथ ही, वह सुरक्षा से जुड़ी रिसर्च करने वाले समुदाय के साथ मिलकर काम करता है. इससे हमें सुरक्षा से जुड़ी कमियों को तुरंत ठीक करने में मदद मिलती है. साथ ही, कई बार हम इन कमियों को पूरी तरह से ठीक कर पाते हैं. Google अपनी सेवाओं, जैसे कि Search, YouTube, और Gmail को उसी इन्फ़्रास्ट्रक्चर पर चलाता है जिसे वह अपने ग्राहकों के लिए उपलब्ध कराता है. इससे ग्राहकों को Google के सुरक्षा कंट्रोल और तरीकों का सीधा फ़ायदा मिलता है.

Google का मानना है कि वह सुरक्षा का ऐसा लेवल दे सकता है जो कुछ ही सार्वजनिक क्लाउड सेवा देने वाली कंपनियां या निजी उद्यम की आईटी टीमें दे सकती हैं. डेटा की सुरक्षा, Google के कारोबार का अहम हिस्सा है. इसलिए, हम सुरक्षा, संसाधनों, और विशेषज्ञता में बड़े पैमाने पर निवेश कर सकते हैं. ऐसा कोई और नहीं कर सकता. Google के निवेश से, आपको अपने कारोबार और इनोवेशन पर ध्यान देने में मदद मिलती है. हम अपने प्लैटफ़ॉर्म में निवेश करना जारी रखेंगे, ताकि आपको Google की सेवाओं का फ़ायदा सुरक्षित और पारदर्शी तरीके से मिल सके.

आगे क्या करना है

सुरक्षा से जुड़े हमारे कल्चर और फ़िलॉसफ़ी के बारे में ज़्यादा जानने के लिए, Building Secure and Reliable Systems (O'Reilly book) पढ़ें.

सुझाए गए सबसे सही तरीकों के बारे में ज़्यादा जानने के लिए, Google Maps Platform की सुरक्षा से जुड़ी गाइडलाइन पढ़ें.

अनुपालन सर्टिफ़िकेट के तहत आने वाले प्रॉडक्ट के बारे में ज़्यादा जानने के लिए, अनुपालन प्रोग्राम के दायरे में आने वाली Google Maps Platform Services देखें.

हम समस्याओं को कैसे मैनेज करते हैं, इस बारे में ज़्यादा जानने के लिए Google Maps Platform की समस्या मैनेज करने की नीति पढ़ें.