이 문서에서는 TV, 게임 콘솔, 프린터와 같은 기기에서 실행되는 애플리케이션을 통해 Google API에 액세스하기 위해 OAuth 2.0 승인을 구현하는 방법을 설명합니다. 더 구체적으로 말하면 이 흐름은 브라우저에 액세스할 수 없거나 입력 기능이 제한된 기기를 위해 설계되었습니다.

OAuth 2.0을 사용하면 사용자가 사용자 이름, 비밀번호, 기타 정보를 비공개로 유지하면서 특정 데이터를 애플리케이션과 공유할 수 있습니다. 예를 들어 TV 애플리케이션은 OAuth 2.0을 사용하여 Google Drive에 저장된 파일을 선택할 수 있는 권한을 획득할 수 있습니다.

이 흐름을 사용하는 애플리케이션은 개별 기기에 배포되므로 앱이 비밀을 유지할 수 없다고 가정합니다. 사용자가 앱에 있거나 앱이 백그라운드에서 실행되는 동안 Google API에 액세스할 수 있습니다.

대안

브라우저와 전체 입력 기능에 액세스할 수 있는 Android, iOS, macOS, Linux, Windows(유니버설 Windows 플랫폼 포함)와 같은 플랫폼용 앱을 작성하는 경우 모바일 및 데스크톱 애플리케이션용 OAuth 2.0 흐름을 사용하세요. (앱이 그래픽 인터페이스가 없는 명령줄 도구인 경우에도 이 흐름을 사용해야 합니다.)

Google 계정으로 사용자를 로그인하고 JWT ID 토큰을 사용하여 기본 사용자 프로필 정보를 가져오려는 경우 TV 및 제한된 입력 기기에서의 로그인을 참고하세요.

기본 요건

프로젝트에 API 사용 설정

Google API를 호출하는 애플리케이션은 API Console에서 해당 API를 사용 설정해야 합니다.

프로젝트에서 API를 사용 설정하려면 다음 단계를 따르세요.

- Google API Console에서Open the API Library 를 사용합니다.

- If prompted, select a project, or create a new one.

- API Library 에는 사용 가능한 모든 API가 제품군과 인기도를 기준으로 분류되어 있습니다. 사용 설정하려는 API가 목록에 없는 경우 검색을 사용하여 찾거나 속한 제품군에서 모두 보기를 클릭합니다.

- 사용 설정하려는 API를 선택한 다음 사용 설정 버튼을 클릭합니다.

- If prompted, enable billing.

- If prompted, read and accept the API's Terms of Service.

승인 사용자 인증 정보 만들기

OAuth 2.0을 사용하여 Google API에 액세스하는 애플리케이션에는 Google의 OAuth 2.0 서버에 애플리케이션을 식별하는 승인 사용자 인증 정보가 있어야 합니다. 다음 단계에서는 프로젝트의 사용자 인증 정보를 만드는 방법을 설명합니다. 그러면 애플리케이션에서 사용자 인증 정보를 사용하여 해당 프로젝트에 사용 설정된 API에 액세스할 수 있습니다.

- Go to the Clients page.

- 클라이언트 만들기를 클릭합니다.

- TV 및 입력 제한 기기 애플리케이션 유형을 선택합니다.

- OAuth 2.0 클라이언트의 이름을 지정하고 만들기를 클릭합니다.

액세스 범위 식별

범위를 사용 설정하면 애플리케이션은 필요한 리소스에 대한 액세스만 요청하고 사용자는 애플리케이션에 부여하는 액세스 양을 제어할 수 있습니다. 따라서 요청된 범위 수와 사용자 동의를 얻을 가능성 간에 역관계가 있을 수 있습니다.

OAuth 2.0 승인을 구현하기 전에 앱에서 액세스 권한이 필요한 범위를 지정하는 것이 좋습니다.

설치된 앱 또는 기기의 허용된 범위 목록을 참고하세요.

OAuth 2.0 액세스 토큰 가져오기

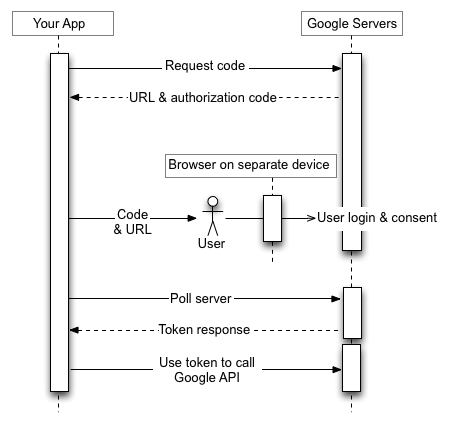

애플리케이션이 입력 기능이 제한된 기기에서 실행되더라도 사용자는 이 승인 흐름을 완료하기 위해 입력 기능이 더 풍부한 기기에 별도로 액세스해야 합니다. 흐름에는 다음 단계가 있습니다.

- 애플리케이션은 애플리케이션이 액세스 권한을 요청할 범위를 식별하는 요청을 Google의 승인 서버에 전송합니다.

- 서버는 기기 코드, 사용자 코드 등 후속 단계에서 사용되는 여러 정보를 응답합니다.

- 사용자가 별도의 기기에서 입력하여 앱을 승인할 수 있는 정보를 표시합니다.

- 애플리케이션이 Google 승인 서버를 폴링하여 사용자가 앱을 승인했는지 확인합니다.

- 사용자가 입력 기능이 더 풍부한 기기로 전환하고 웹브라우저를 실행한 다음, 3단계에 표시된 URL로 이동하여 3단계에 표시된 코드도 입력합니다. 그러면 사용자가 애플리케이션에 대한 액세스 권한을 부여하거나 거부할 수 있습니다.

- 폴링 요청에 대한 다음 응답에는 앱이 사용자를 대신하여 요청을 승인하는 데 필요한 토큰이 포함됩니다. (사용자가 애플리케이션에 대한 액세스를 거부한 경우 응답에 토큰이 포함되지 않습니다.)

아래 이미지는 이 프로세스를 보여줍니다.

다음 섹션에서 각 단계를 자세히 설명합니다. 기기가 보유할 수 있는 다양한 기능과 런타임 환경을 고려할 때 이 문서에 표시된 예에서는 curl 명령줄 유틸리티를 사용합니다. 이러한 예는 다양한 언어와 런타임으로 쉽게 포팅할 수 있어야 합니다.

1단계: 기기 및 사용자 코드 요청

이 단계에서 기기는 https://oauth2.googleapis.com/device/code에서 Google의 승인 서버로 HTTP POST 요청을 전송합니다. 이 요청은 애플리케이션과 애플리케이션이 사용자를 대신하여 액세스하려는 액세스 범위도 식별합니다.

device_authorization_endpoint 메타데이터 값을 사용하여 탐색 문서에서 이 URL을 검색해야 합니다. 다음 HTTP 요청 매개변수를 포함합니다.

| 매개변수 | |

|---|---|

client_id |

필수

애플리케이션의 클라이언트 ID입니다. 이 값은 Cloud Console Clients page에서 확인할 수 있습니다. |

scope |

필수

애플리케이션이 사용자를 대신하여 액세스할 수 있는 리소스를 식별하는 공백으로 구분된 범위 목록입니다. 이러한 값은 Google이 사용자에게 표시하는 동의 화면에 정보를 제공합니다. 설치된 앱 또는 기기의 허용된 범위 목록을 참고하세요. 범위를 사용 설정하면 애플리케이션은 필요한 리소스에 대한 액세스만 요청하고 사용자는 애플리케이션에 부여하는 액세스 양을 제어할 수 있습니다. 따라서 요청된 범위의 수와 사용자 동의를 얻을 가능성 사이에는 역관계가 있습니다. |

예

다음 스니펫은 샘플 요청을 보여줍니다.

POST /device/code HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded client_id=client_id&scope=email%20profile

다음은 동일한 요청을 전송하는 curl 명령어의 예입니다.

curl -d "client_id=client_id&scope=email%20profile" \

https://oauth2.googleapis.com/device/code

2단계: 승인 서버 응답 처리

인증 서버는 다음 응답 중 하나를 반환합니다.

성공 응답

요청이 유효하면 응답은 다음 속성이 포함된 JSON 객체입니다.

| 속성 | |

|---|---|

device_code |

승인을 요청하는 앱을 실행하는 기기를 식별하기 위해 Google에서 고유하게 할당하는 값입니다. 사용자는 더 풍부한 입력 기능을 갖춘 다른 기기에서 해당 기기를 승인합니다. 예를 들어 사용자는 노트북이나 휴대전화를 사용하여 TV에서 실행되는 앱을 승인할 수 있습니다. 이 경우 device_code는 TV를 식별합니다.

이 코드를 사용하면 앱을 실행하는 기기에서 사용자가 액세스를 허용했는지 거부했는지 안전하게 확인할 수 있습니다. |

expires_in |

device_code 및 user_code이 유효한 시간(초)입니다. 이 시간 내에 사용자가 승인 흐름을 완료하지 않고 기기에서 사용자의 결정에 관한 정보를 가져오기 위해 폴링하지도 않는 경우 1단계부터 이 프로세스를 다시 시작해야 할 수 있습니다. |

interval |

기기가 폴링 요청 사이에 대기해야 하는 시간(초)입니다. 예를 들어 값이 5이면 기기는 5초마다 Google의 승인 서버에 폴링 요청을 전송해야 합니다. 자세한 내용은 3단계를 참고하세요. |

user_code |

애플리케이션이 액세스를 요청하는 범위를 Google에 식별하는 대소문자를 구분하는 값입니다. 사용자 인터페이스는 사용자에게 입력 기능이 더 풍부한 별도의 기기에 이 값을 입력하라고 안내합니다. 그런 다음 Google은 이 값을 사용하여 사용자에게 애플리케이션에 대한 액세스 권한을 부여하라는 메시지를 표시할 때 올바른 범위 집합을 표시합니다. |

verification_url |

사용자가 별도의 기기에서 user_code를 입력하고 애플리케이션에 대한 액세스를 승인하거나 거부하기 위해 이동해야 하는 URL입니다. 사용자 인터페이스에도 이 값이 표시됩니다. |

다음 스니펫은 샘플 응답을 보여줍니다.

{ "device_code": "4/4-GMMhmHCXhWEzkobqIHGG_EnNYYsAkukHspeYUk9E8", "user_code": "GQVQ-JKEC", "verification_url": "https://www.google.com/device", "expires_in": 1800, "interval": 5 }

할당량 초과 응답

기기 코드 요청이 클라이언트 ID와 연결된 할당량을 초과하면 다음 오류가 포함된 403 응답이 수신됩니다.

{ "error_code": "rate_limit_exceeded" }

이 경우 백오프 전략을 사용하여 요청 비율을 줄입니다.

3단계: 사용자 코드 표시

2단계에서 획득한 verification_url 및 user_code을 사용자에게 표시합니다. 두 값 모두 US-ASCII 문자 집합의 인쇄 가능한 문자를 포함할 수 있습니다. 사용자에게 표시되는 콘텐츠는 별도의 기기에서 verification_url로 이동하여 user_code을 입력하도록 안내해야 합니다.

다음 규칙을 염두에 두고 사용자 인터페이스 (UI)를 디자인하세요.

user_codeuser_code는 'W' 크기 문자 15개를 처리할 수 있는 필드에 표시해야 합니다. 즉,WWWWWWWWWWWWWWW코드를 올바르게 표시할 수 있다면 UI가 유효한 것이므로 UI에서user_code이 표시되는 방식을 테스트할 때 해당 문자열 값을 사용하는 것이 좋습니다.user_code는 대소문자를 구분하며 대소문자를 변경하거나 다른 서식 문자를 삽입하는 등 어떤 식으로든 수정해서는 안 됩니다.

verification_urlverification_url을 표시하는 공간은 길이가 40자인 URL 문자열을 처리할 수 있을 만큼 넓어야 합니다.- 표시를 위해 스키마를 선택적으로 삭제하는 경우를 제외하고는

verification_url를 어떤 방식으로든 수정해서는 안 됩니다. 표시상의 이유로 URL에서 스킴(예:https://)을 삭제할 계획이라면 앱이http및https변형을 모두 처리할 수 있는지 확인하세요.

4단계: Google 승인 서버 폴링

사용자가 별도의 기기를 사용하여 verification_url로 이동하고 액세스 권한을 부여 (또는 거부)하므로 사용자가 액세스 요청에 응답할 때 요청 기기에 자동으로 알림이 전송되지 않습니다. 따라서 요청 기기는 사용자가 요청에 응답한 시점을 확인하기 위해 Google의 승인 서버를 폴링해야 합니다.

요청 기기는 사용자가 액세스 요청에 응답했음을 나타내는 응답을 수신할 때까지 또는

2단계에서 획득한 device_code 및 user_code가 만료될 때까지 폴링 요청을 계속 전송해야 합니다. 2단계에서 반환된 interval는 요청 사이에 대기해야 하는 시간(초)을 지정합니다.

폴링할 엔드포인트의 URL은 https://oauth2.googleapis.com/token입니다. 폴링 요청에는 다음 매개변수가 포함됩니다.

| 매개변수 | |

|---|---|

client_id |

애플리케이션의 클라이언트 ID입니다. 이 값은 Cloud Console Clients page에서 확인할 수 있습니다. |

client_secret |

제공된 client_id의 클라이언트 보안 비밀번호입니다. 이 값은 Cloud Console

Clients page에서 확인할 수 있습니다. |

device_code |

2단계에서 승인 서버가 반환한 device_code입니다. |

grant_type |

이 값을 urn:ietf:params:oauth:grant-type:device_code로 설정합니다. |

예

다음 스니펫은 샘플 요청을 보여줍니다.

POST /token HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded client_id=client_id& client_secret=client_secret& device_code=device_code& grant_type=urn%3Aietf%3Aparams%3Aoauth%3Agrant-type%3Adevice_code

다음은 동일한 요청을 전송하는 curl 명령어의 예입니다.

curl -d "client_id=client_id&client_secret=client_secret& \

device_code=device_code& \

grant_type=urn%3Aietf%3Aparams%3Aoauth%3Agrant-type%3Adevice_code" \

-H "Content-Type: application/x-www-form-urlencoded" \

https://oauth2.googleapis.com/token5단계: 사용자가 액세스 요청에 응답

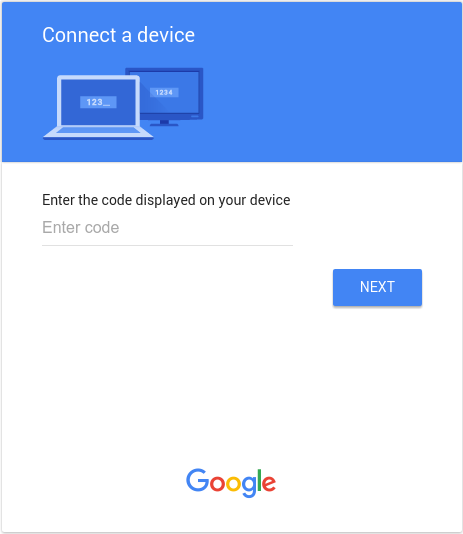

다음 이미지는 사용자가 3단계에서 표시한 verification_url로 이동할 때 표시되는 페이지와 유사한 페이지를 보여줍니다.

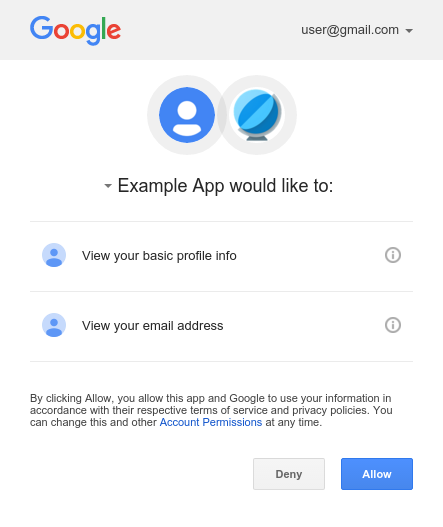

user_code를 입력하고 아직 로그인하지 않은 경우 Google에 로그인하면 사용자에게 아래와 같은 동의 화면이 표시됩니다.

6단계: 폴링 요청에 대한 응답 처리

Google의 승인 서버는 각 폴링 요청에 다음 응답 중 하나로 응답합니다.

액세스 권한이 부여됨

사용자가 동의 화면에서 Allow를 클릭하여 기기에 대한 액세스 권한을 부여한 경우 응답에 액세스 토큰과 갱신 토큰이 포함됩니다. 토큰을 사용하면 기기에서 사용자를 대신하여 Google API에 액세스할 수 있습니다. (응답의 scope 속성은 기기에서 액세스할 수 있는 API를 결정합니다.)

이 경우 API 응답에는 다음 필드가 포함됩니다.

| 필드 | |

|---|---|

access_token |

Google API 요청을 승인하기 위해 애플리케이션에서 전송하는 토큰입니다. |

expires_in |

액세스 토큰의 남은 수명(초)입니다. |

refresh_token |

새 액세스 토큰을 획득하는 데 사용할 수 있는 토큰입니다. 갱신 토큰은 사용자가 액세스 권한을 취소하거나 갱신 토큰이 만료될 때까지 유효합니다. 갱신 토큰은 항상 기기에 반환됩니다. |

refresh_token_expires_in |

새로고침 토큰의 남은 수명(초)입니다. 이 값은 사용자가 시간 기반 액세스를 부여한 경우에만 설정됩니다. |

scope |

access_token에 의해 부여된 액세스 범위입니다. 공백으로 구분되고 대소문자를 구분하는 문자열 목록으로 표현됩니다. |

token_type |

반환된 토큰의 유형입니다. 이때 이 필드의 값은 항상 Bearer으로 설정됩니다. |

다음 스니펫은 샘플 응답을 보여줍니다.

{ "access_token": "1/fFAGRNJru1FTz70BzhT3Zg", "expires_in": 3920, "scope": "openid https://www.googleapis.com/auth/userinfo.profile https://www.googleapis.com/auth/userinfo.email", "token_type": "Bearer", "refresh_token": "1/xEoDL4iW3cxlI7yDbSRFYNG01kVKM2C-259HOF2aQbI" }

액세스 토큰의 수명은 제한되어 있습니다. 애플리케이션이 장기간 API에 액세스해야 하는 경우 갱신 토큰을 사용하여 새 액세스 토큰을 가져올 수 있습니다. 애플리케이션에 이러한 유형의 액세스가 필요한 경우 나중에 사용할 수 있도록 갱신 토큰을 저장해야 합니다.

액세스가 거부됨

사용자가 기기에 대한 액세스 권한 부여를 거부하면 서버 응답에 403 HTTP 응답 상태 코드 (Forbidden)가 있습니다. 응답에는 다음 오류가 포함됩니다.

{ "error": "access_denied", "error_description": "Forbidden" }

승인 대기 중

사용자가 아직 승인 흐름을 완료하지 않은 경우 서버는 428 HTTP 응답 상태 코드 (Precondition Required)를 반환합니다. 응답에는 다음 오류가 포함됩니다.

{ "error": "authorization_pending", "error_description": "Precondition Required" }

너무 자주 폴링

기기에서 너무 자주 폴링 요청을 보내면 서버에서 403 HTTP 응답 상태 코드 (Forbidden)를 반환합니다. 응답에는 다음 오류가 포함됩니다.

{ "error": "slow_down", "error_description": "Forbidden" }

기타 오류

또한 승인 서버는 폴링 요청에 필수 매개변수가 누락되었거나 매개변수 값이 잘못된 경우 오류를 반환합니다. 이러한 요청에는 일반적으로 400(Bad Request) 또는 401 (Unauthorized) HTTP 응답 상태 코드가 있습니다. 이러한 오류에는 다음이 포함됩니다.

| 오류 | HTTP 상태 코드 | 설명 |

|---|---|---|

admin_policy_enforced |

400 |

Google 계정의 Google Workspace 관리자 정책으로 인해 요청된 하나 이상의 범위를 승인할 수 없습니다. 관리자가 OAuth 클라이언트 ID에 대한 액세스 권한이 명시적으로 부여될 때까지 범위에 대한 액세스를 제한하는 방법에 대한 자세한 내용은 Google Workspace 관리자 도움말 문서 Google Workspace 데이터에 액세스할 수 있는 서드 파티 및 내부 앱 제어하기를 참고하세요. |

invalid_client |

401 |

OAuth 클라이언트를 찾을 수 없습니다. 예를 들어 OAuth 클라이언트 유형이 잘못되었습니다. 클라이언트 ID의 애플리케이션 유형이 TV 및 입력 제한 기기로 설정되어 있는지 확인합니다. |

invalid_grant |

400 |

code 매개변수 값이 잘못되었거나, 이미 사용되었거나, 파싱할 수 없습니다. |

unsupported_grant_type |

400 |

grant_type 매개변수 값이 잘못되었습니다. |

org_internal |

403 |

요청의 OAuth 클라이언트 ID가 특정 Google Cloud 조직의 Google 계정에 대한 액세스를 제한하는 프로젝트에 속합니다. OAuth 애플리케이션의 사용자 유형 구성을 확인합니다. |

Google API 호출

애플리케이션이 액세스 토큰을 획득한 후 API에 필요한 액세스 범위가 부여된 경우 토큰을 사용하여 지정된 사용자 계정을 대신하여 Google API를 호출할 수 있습니다. 이렇게 하려면 access_token 쿼리 매개변수 또는 Authorization HTTP 헤더 Bearer 값을 포함하여 API에 대한 요청에 액세스 토큰을 포함합니다. 가능한 경우 HTTP 헤더를 사용하는 것이 좋습니다. 쿼리 문자열은 서버 로그에 표시되는 경향이 있기 때문입니다. 대부분의 경우 클라이언트 라이브러리를 사용하여 Google API 호출을 설정할 수 있습니다 (예: Drive Files API 호출).

OAuth 2.0 Playground에서 모든 Google API를 사용해 보고 범위를 확인할 수 있습니다.

HTTP GET 예

Authorization: Bearer HTTP 헤더를 사용하여

drive.files 엔드포인트 (Drive Files API)를 호출하는 것은 다음과 같을 수 있습니다. 자체 액세스 토큰을 지정해야 합니다.

GET /drive/v2/files HTTP/1.1 Host: www.googleapis.com Authorization: Bearer access_token

다음은 access_token 쿼리 문자열 매개변수를 사용하여 인증된 사용자에 대해 동일한 API를 호출하는 것입니다.

GET https://www.googleapis.com/drive/v2/files?access_token=access_token

curl 예

curl 명령줄 애플리케이션으로 이러한 명령어를 테스트할 수 있습니다. 다음은 HTTP 헤더 옵션을 사용하는 예입니다 (권장).

curl -H "Authorization: Bearer access_token" https://www.googleapis.com/drive/v2/files

또는 쿼리 문자열 매개변수 옵션을 사용할 수 있습니다.

curl https://www.googleapis.com/drive/v2/files?access_token=access_token

액세스 토큰 갱신

액세스 토큰은 주기적으로 만료되어 관련 API 요청에 대한 잘못된 사용자 인증 정보가 됩니다. 토큰과 연결된 범위의 오프라인 액세스를 요청한 경우에는 사용자에게 권한을 요청하지 않고 액세스 토큰을 갱신할 수 있습니다 (사용자가 없는 경우 포함).

액세스 토큰을 새로고침하려면 애플리케이션이 다음 매개변수가 포함된 HTTPS POST 요청을 Google의 승인 서버 (https://oauth2.googleapis.com/token)로 전송합니다.

| 필드 | |

|---|---|

client_id |

API Console에서 가져온 클라이언트 ID입니다. |

client_secret |

선택사항

API Console에서 가져온 클라이언트 보안 비밀번호입니다. |

grant_type |

OAuth 2.0 사양에 정의된 대로 이 필드의 값은 refresh_token로 설정해야 합니다. |

refresh_token |

승인 코드 교환에서 반환된 갱신 토큰입니다. |

다음 스니펫은 샘플 요청을 보여줍니다.

POST /token HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded client_id=your_client_id& refresh_token=refresh_token& grant_type=refresh_token

사용자가 애플리케이션에 부여된 액세스 권한을 취소하지 않는 한 토큰 서버는 새 액세스 토큰이 포함된 JSON 객체를 반환합니다. 다음 스니펫은 샘플 응답을 보여줍니다.

{ "access_token": "1/fFAGRNJru1FTz70BzhT3Zg", "expires_in": 3920, "scope": "https://www.googleapis.com/auth/drive.metadata.readonly https://www.googleapis.com/auth/calendar.readonly", "token_type": "Bearer" }

발급되는 갱신 토큰 수에는 제한이 있습니다. 클라이언트/사용자 조합당 하나의 제한이 있고 모든 클라이언트에서 사용자당 하나의 제한이 있습니다. 갱신 토큰은 장기 스토리지에 저장하고 유효한 동안 계속 사용해야 합니다. 애플리케이션에서 너무 많은 갱신 토큰을 요청하면 이러한 한도에 도달할 수 있으며, 이 경우 이전 갱신 토큰이 작동하지 않습니다.

토큰 취소

사용자가 애플리케이션에 부여된 액세스 권한을 취소하고 싶어 하는 경우도 있습니다. 사용자는 계정 설정을 방문하여 액세스 권한을 취소할 수 있습니다. 자세한 내용은 내 계정에 액세스할 수 있는 서드 파티 사이트 및 앱의 사이트 또는 앱 액세스 권한 삭제 섹션 지원 문서를 참고하세요.

애플리케이션이 자신에게 부여된 액세스 권한을 프로그래매틱 방식으로 취소할 수도 있습니다. 프로그래매틱 취소는 사용자가 구독을 취소하거나 애플리케이션을 삭제하거나 앱에 필요한 API 리소스가 크게 변경된 경우에 중요합니다. 즉, 삭제 프로세스의 일부에는 이전에 애플리케이션에 부여된 권한이 삭제되도록 하는 API 요청이 포함될 수 있습니다.

프로그래매틱 방식으로 토큰을 취소하려면 애플리케이션이 https://oauth2.googleapis.com/revoke에 요청을 보내고 토큰을 매개변수로 포함합니다.

curl -d -X -POST --header "Content-type:application/x-www-form-urlencoded" \

https://oauth2.googleapis.com/revoke?token={token}토큰은 액세스 토큰 또는 갱신 토큰일 수 있습니다. 토큰이 액세스 토큰이고 해당 갱신 토큰이 있는 경우 갱신 토큰도 취소됩니다.

취소가 성공적으로 처리되면 응답의 HTTP 상태 코드는 200입니다. 오류 조건의 경우 오류 코드와 함께 HTTP 상태 코드 400가 반환됩니다.

허용된 범위

기기의 OAuth 2.0 흐름은 다음 범위에만 지원됩니다.

OpenID Connect, Google 로그인

emailopenidprofile

Drive API

https://www.googleapis.com/auth/drive.appdatahttps://www.googleapis.com/auth/drive.file

YouTube API

https://www.googleapis.com/auth/youtubehttps://www.googleapis.com/auth/youtube.readonly

시간 기반 액세스

시간 기반 액세스를 사용하면 사용자가 특정 작업을 완료하기 위해 제한된 기간 동안 앱에 데이터 액세스 권한을 부여할 수 있습니다. 동의 흐름 중에 일부 Google 제품에서 시간 기반 액세스를 사용할 수 있으며, 사용자는 제한된 기간 동안 액세스 권한을 부여할 수 있습니다. 예를 들어 일회성 데이터 전송을 지원하는 Data Portability API가 있습니다.

사용자가 애플리케이션에 시간 기반 액세스 권한을 부여하면 지정된 기간이 지난 후 갱신 토큰이 만료됩니다. 특정 상황에서는 갱신 토큰이 더 일찍 무효화될 수 있습니다. 자세한 내용은 이 사례를 참고하세요. 승인 코드 교환 응답에서 반환되는 refresh_token_expires_in 필드는 이러한 경우 갱신 토큰이 만료될 때까지 남은 시간을 나타냅니다.

계정 간 보안 구현

사용자 계정을 보호하기 위해 취해야 하는 추가 단계는 Google의 교차 계정 보호 서비스를 활용하여 교차 계정 보호를 구현하는 것입니다. 이 서비스를 사용하면 사용자 계정의 주요 변경사항에 관한 정보를 애플리케이션에 제공하는 보안 이벤트 알림을 구독할 수 있습니다. 그런 다음 이 정보를 사용하여 이벤트에 대응하는 방식에 따라 조치를 취할 수 있습니다.

Google의 교차 계정 보호 서비스에서 앱으로 전송하는 이벤트 유형의 예는 다음과 같습니다.

-

https://schemas.openid.net/secevent/risc/event-type/sessions-revoked -

https://schemas.openid.net/secevent/oauth/event-type/token-revoked -

https://schemas.openid.net/secevent/risc/event-type/account-disabled

교차 계정 보호를 구현하는 방법과 사용 가능한 이벤트의 전체 목록은 교차 계정 보호로 사용자 계정 보호 페이지 를 참고하세요.