Ce contenu a été mis à jour pour la dernière fois en février 2024 et représente la situation au moment où il a été rédigé. Les règles et les systèmes de sécurité Google peuvent changer par la suite, car nous améliorons continuellement la protection de nos clients.

Introduction

Google Maps Platform fournit des API et des SDK aux clients et partenaires pour leur permettre de développer des applications Web et mobiles à l'aide de la technologie géospatiale de Google. Google Maps Platform propose plus de 50 API et SDK pour les clients opérant dans divers secteurs. En tant que client, vous devez souvent respecter des exigences liées à la sécurité, à l'utilisation des données et à la réglementation lorsque vous concevez vos solutions. Vous devez y compris vous assurer que votre technologie tierce respecte ces mêmes exigences.

Dans ce document, vous trouverez un récapitulatif général des contrôles proposés par Google Maps Platform au niveau des personnes, des processus et des technologies, ainsi qu'une description des avantages d'utiliser la plate-forme. Tout d'abord, il est important de comprendre les deux principaux piliers technologiques sur lesquels repose Google Maps Platform :

- Technologies, centres de données et infrastructure fournis par Google : le fonctionnement de Google Maps Platform repose entièrement sur l'infrastructure et les centres de données fournis par Google. Des audits internes et tiers sont appliqués aux contrôles de sécurité hérités de Google pour s'assurer que Google Maps Platform implémente correctement les contrôles techniques, opérationnels et de sécurité décrits dans cet article.

- Technologie Google Maps Platform : en plus des contrôles hérités, Google Maps Platform fournit des contrôles supplémentaires concernant la sécurité, la confidentialité, les données et les opérations pour les suites de produits Google.

Ce document récapitule les contrôles et processus de sécurité de Google Maps Platform, regroupés comme suit :

- Priorité à la sécurité et à la confidentialité à tous les niveaux de l'organisation de Google

- Sécurité de l'infrastructure technique et du matériel

- Sécurité opérationnelle

- Principaux contrôles de sécurité

- Sécurité côté client (Web et mobile)

- Certifications et audits actuels dans Google Maps Platform

- Cadres légaux acceptés (à l'échelle mondiale)

Pour plus d'informations, les clients potentiels peuvent contacter leur conseiller commercial Google.

Google : une organisation axée sur la sécurité et la confidentialité

La sécurité détermine la structure organisationnelle, la culture, les priorités de formation et les processus de recrutement de Google. Elle oriente la conception des centres de données Google et de la technologie qu'ils fournissent. La sécurité est au cœur des opérations quotidiennes de Google, y compris pour la planification des sinistres et la gestion des menaces. Google priorise la sécurité dans son approche des données, de contrôle des comptes, des audits de conformité et des certifications sectorielles. Google conçoit ses services pour offrir un niveau de sécurité supérieur à celui de nombreuses alternatives sur site qui reposent sur plusieurs fournisseurs et plates-formes, où la sécurité est souvent un processus dissocié. Lorsque vous utilisez les produits Google Maps Platform pour votre entreprise, vous bénéficiez des contrôles et des programmes de sécurité intégrés de Google. Google Maps Platform considère la sécurité comme une priorité pour ses opérations, qui s'adressent à plus d'un milliard d'utilisateurs à travers le monde.

Ensemble, Google et Google Maps Platform proposent plusieurs couches de sécurité à l'échelle de l'entreprise et de l'organisation :

- Équipes Google dédiées à la sécurité

- Équipe de sécurité des produits Google Maps Platform

- Participation active à la communauté mondiale des chercheurs en sécurité

- Équipe Google Maps Platform chargée des questions de confidentialité

- Formation des employés Google à la sécurité et la confidentialité

- Spécialistes de l'audit interne et de la conformité

Équipes Google dédiées à la sécurité

Chez Google, des équipes sont chargées de la sécurité à l'échelle de l'entreprise et des différents groupes de produits.

L'équipe de sécurité globale de Google est compétente pour différents groupes de produits Google, dont Google Maps Platform. Elle inclut certains des plus grands experts mondiaux en sécurité des informations, sécurité des applications, cryptographie et sécurité réseau. Voici quelques-unes des activités dont elle est chargée :

- Développement, vérification et mise en œuvre des processus de sécurité : il s'agit notamment d'examiner les plans de sécurité pour les réseaux Google et de fournir des conseils pour chaque projet aux équipes Google chargées des produits et de l'ingénierie. Par exemple, les spécialistes de la cryptographie vérifient les lancements de produits qui intègrent la cryptographie dans leur offre.

- Gestion active des menaces de sécurité : l'équipe utilise des outils commerciaux et personnalisés pour surveiller les menaces en cours et l'activité suspecte sur les réseaux Google.

- Évaluations et audits de routine : peuvent donner lieu à une collaboration avec des experts externes pour réaliser des vérifications de sécurité.

- Publication d'articles sur la sécurité auprès de la communauté élargie : Google propose un blog sur la sécurité et une série YouTube mettant en avant plusieurs équipes de sécurité spécifiques et certaines de leurs réalisations.

L'équipe de sécurité Google Maps Platform travaille avec l'équipe de sécurité globale de Google. Elle collabore plus étroitement avec les équipes de développement produit et d'ingénierie SRE pour superviser la mise en œuvre de la sécurité. Plus précisément, cette équipe gère les activités suivantes :

- Tests de reprise après sinistre (DiRT, Disaster Recovery Testing) de Google Maps Platform : ils consistent à tester la continuité des activités et le basculement des produits Google Maps Platform, et sont effectués sur l'infrastructure à disponibilité élevée de Google.

- Tests d'intrusion tiers : ces tests sont effectués sur les produits Google Maps Platform au moins une fois par an afin d'améliorer la stratégie de sécurité de Google et d'offrir une assurance de sécurité indépendante.

Collaboration avec la communauté des chercheurs en sécurité

Google entretient depuis longtemps des relations privilégiées avec la communauté des chercheurs en sécurité. Leur aide nous est précieuse pour identifier les failles potentielles dans Google Maps Platform et d'autres produits Google.

- Collaboration avec la communauté en ligne par le biais de Project Zero. Project Zero est une équipe de chercheurs en sécurité chargés d'identifier les failles zero-day. Elle a par exemple découvert les codes d'exploitation Spectre, Meltdown et POODLE SSL 3.0, ainsi que les faiblesses des suites de chiffrement.

- Recherche universitaire : les chercheurs et ingénieurs sécurité de Google participent activement à la communauté universitaire dédiée à la sécurité et à la communauté des chercheurs spécialisés dans la confidentialité, et y effectuent des publications. Vous trouverez des publications sur la sécurité sur le site Google Research. Les équipes de sécurité Google ont publié un compte-rendu détaillé de leurs pratiques et expériences dans l'ouvrage Building Secure and Reliable Systems.

- Programme de récompenses pour la détection de failles : Google Maps Platform participe au Programme de récompenses pour la détection de failles, qui offre des récompenses de plusieurs milliers de dollars pour chaque faille confirmée. Ce programme incite les chercheurs à signaler les problèmes de conception et d'implémentation susceptibles de présenter un risque pour les données client. En 2022, Google a versé plus de 11,9 millions de dollars de récompenses aux chercheurs. Pour en savoir plus sur ce programme, y compris sur les récompenses offertes par Google, consultez les statistiques clés de Bug Hunters. Pour plus d'informations sur le signalement de problèmes de sécurité, consultez How Google handles security vulnerabilities.

- Études Open Source sur la sécurité : les ingénieurs Google organisent également des projets Open Source et des conférences universitaires, et y participent. Pour améliorer le code Open Source, le Programme de récompenses pour la détection de failles propose aussi de subventionner des projets Open Source.

- Cryptographie : les spécialistes Google de la cryptographie, extrêmement compétents, ont réussi à protéger les connexions TLS contre les attaques d'ordinateurs quantiques et à développer l'algorithme CECPQ2 (Combined Elliptic-Curve and Post-Quantum 2). Ils ont également créé Tink, une bibliothèque Open Source d'API de cryptographie. Google utilise aussi Tink dans ses produits et services internes.

Équipe Google Maps Platform dédiée à la confidentialité

L'équipe dédiée à la confidentialité est indépendante des services de sécurité et de développement de produits. Elle soutient des initiatives internes pour améliorer toutes les composantes de la confidentialité : processus critiques, outils internes, infrastructure et développement de produits. L'équipe responsable des questions de confidentialité est plus précisément chargée des tâches suivantes :

- Elle s'assure que les lancements de produits respectent des normes de confidentialité strictes concernant la collecte de données. Elle participe à chaque lancement de produit Google en vérifiant les documents de conception et en effectuant des revues de code.

- Après le lancement du produit, l'équipe responsable des questions de confidentialité supervise les processus automatisés qui vérifient en permanence la collecte et l'utilisation appropriées des données.

- Elle réalise des études sur les bonnes pratiques en termes de confidentialité.

Formation des employés Google à la sécurité et la confidentialité

Le secteur de la sécurité et de la confidentialité évolue constamment, et Google est conscient de la nécessité de mobiliser des employés dédiés pour améliorer la sensibilisation à ce sujet. Tous les employés de Google suivent des formations sur la sécurité et la confidentialité lors de leur intégration, et ils bénéficient de formations continues et obligatoires dans ce domaine tout au long de leur carrière chez Google.

- Pendant l'intégration : les nouveaux employés acceptent le Code de conduite de Google, qui met en avant l'engagement de Google à sécuriser les informations sur les clients.

- Formations spécialisées selon le poste : certains postes nécessitent une formation sur des aspects spécifiques de la sécurité. Par exemple, l'équipe chargée de la sécurité des informations forme les nouveaux ingénieurs sur les pratiques de codage sécurisé, la conception des produits et les outils de test automatique des failles. Les ingénieurs assistent régulièrement à des présentations sur la sécurité. Ils reçoivent aussi des newsletters sur la sécurité qui couvrent les nouvelles menaces, les schémas d'attaque, les techniques d'atténuation des risques et plus encore.

- Événements réguliers : Google anime régulièrement des conférences internes ouvertes à tous les employés pour les sensibiliser et stimuler l'innovation en termes de sécurité et de confidentialité des données. Google organise des événements dans ses différents bureaux à travers le monde afin de mieux faire connaître les questions de sécurité et de confidentialité concernant le développement logiciel, le traitement des données et l'application des règles.

Spécialistes de l'audit interne et de la conformité

Google Maps Platform dispose d'une équipe d'audit interne dédiée qui vérifie si les produits Google sont conformes aux lois et règlements sur la sécurité à travers le monde. L'équipe d'audit interne tient compte de la création et de la mise à jour des normes d'audit pour déterminer quels contrôles, processus et systèmes l'aideront à respecter ces normes. Cette équipe participe au bon déroulement des audits indépendants et des évaluations par des tiers. Pour en savoir plus, consultez la section de ce document consacrée aux audits et certifications de sécurité.

Une plate-forme centrée sur la sécurité

Pour concevoir ses serveurs, ses systèmes d'exploitation propriétaires et ses centres de données répartis dans différents endroits, Google utilise le principe de défense en profondeur. Google Maps Platform est exécuté sur une infrastructure technique conçue et fabriquée pour fonctionner de manière sécurisée. Nous avons créé une infrastructure IT plus sécurisée et facile à gérer que les solutions traditionnelles hébergées ou sur site.

Centres de données de pointe

L'importance particulière accordée à la sécurité et à la protection des données fait partie des principaux critères de conception de Google. La sécurité physique dans les centres de données Google correspond à un modèle de sécurité multicouche. Elle inclut des protections telles que des cartes d'accès électroniques conçues sur mesure, des alarmes, des barrières pour contrôler l'accès des véhicules, des clôtures de sécurité, des détecteurs de métaux et des technologies biométriques. De plus, pour détecter et suivre les intrus, Google utilise des mesures de sécurité comme la détection des intrusions par faisceau laser et une surveillance 24h/24 et 7j/7 par des caméras haute résolution à l'intérieur et à l'extérieur. Les journaux d'accès, les relevés d'activité et les enregistrements des caméras sont disponibles en cas d'incident. Des agents de sécurité expérimentés, dont les antécédents ont été scrupuleusement vérifiés et qui ont suivi une formation, font des rondes régulières dans les centres de données de Google. Plus vous approchez du centre de données, plus la sécurité est renforcée. Il n'est possible d'accéder au centre de données que par un couloir de sécurité où nous avons mis en place un contrôle d'accès multifacteur, basé sur des badges de sécurité et une identification biométrique. Seuls les employés approuvés qui détiennent un rôle spécifique peuvent y accéder. Moins de 1 % des employés Google pénétreront dans l'un des centres de données de Google au cours de leur carrière.

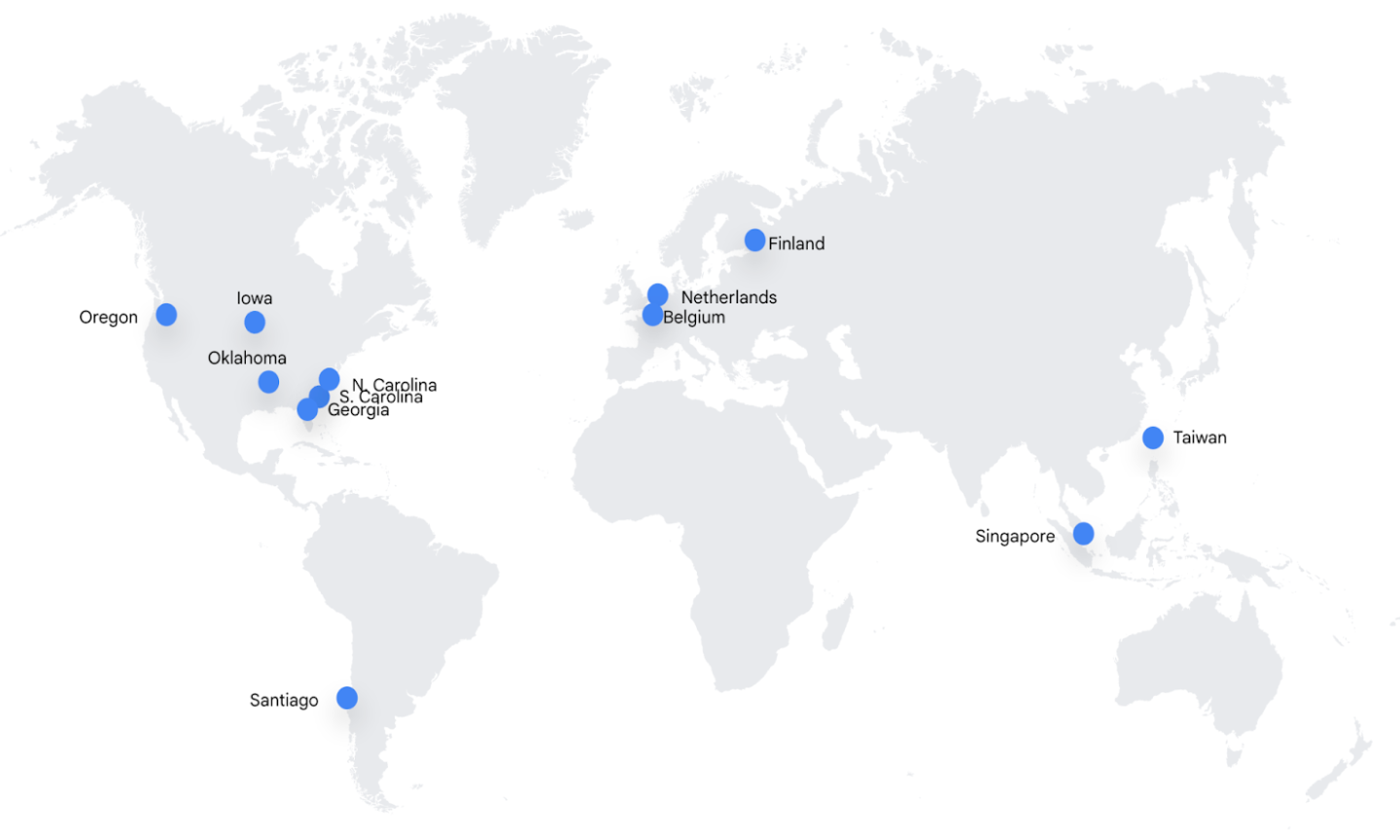

Google gère des centres de données dans le monde entier afin de maximiser la vitesse et la fiabilité de ses services. Son infrastructure est généralement configurée de manière à diffuser le trafic depuis le centre de données le plus proche de son point d'origine. Par conséquent, la localisation précise des données Google Maps Platform peut varier en fonction d'où provient ce trafic, et ces données peuvent être traitées par des serveurs situés dans l'EEE ou au Royaume-Uni, ou transférées vers des pays tiers. Les offres proposées par des clients de Google dans lesquelles des produits Google Maps Platform sont implémentés sont généralement disponibles à l'échelle mondiale et souvent utilisées partout dans le monde. L'infrastructure technique sur laquelle s'appuient ces produits est déployée à travers le monde pour réduire la latence et assurer la redondance des systèmes. Google Maps Platform utilise un sous-ensemble du réseau mondial de centres de données Google, dont vous trouverez la liste ci-dessous :

Amérique du Nord et du Sud

Europe

Asie

Alimentation des centres de données Google

Pour assurer un fonctionnement 24h/24 et 7j/7 et fournir des services sans interruption, les centres de données Google disposent de contrôles environnementaux et de systèmes d'alimentation redondants. Chaque composant critique possède une source d'alimentation principale ainsi qu'une source alternative, de puissance égale. En cas d'urgence, les groupes électrogènes de secours peuvent fournir suffisamment d'énergie électrique pour faire fonctionner chaque centre de données à pleine capacité. Les systèmes de refroidissement maintiennent une température de fonctionnement constante pour les serveurs et autres équipements, ce qui atténue le risque d'interruption de service tout en réduisant l'impact environnemental. Les dispositifs de détection et d'extinction des incendies nous aident à éviter les dommages matériels. Les détecteurs de chaleur, d'incendie et de fumée déclenchent des alarmes sonores et visuelles dans les consoles de gestion des opérations de sécurité et dans les centres de surveillance à distance.

Google est la première entreprise de services Internet de premier plan à avoir obtenu une certification externe pour ses normes élevées en termes d'environnement, de sécurité sur le lieu de travail et de gestion de l'énergie dans ses centres de données. Par exemple, pour démontrer l'engagement de Google en faveur des pratiques de gestion de l'énergie, Google a obtenu les certifications liées à la norme volontaire ISO 50001 pour ses centres de données en Europe.

Matériel et logiciel serveur personnalisé

Les centres de données Google sont dotés d'équipements réseau et de serveurs sur mesure, dont certains sont conçus par Google. Même si les serveurs Google sont personnalisés pour maximiser les performances, le refroidissement et l'efficacité énergétique, ils sont aussi conçus pour aider Google à se protéger contre les attaques par intrusion physique. Contrairement à la plupart des équipements disponibles dans le commerce, les serveurs Google n'incluent pas de composants inutiles comme des cartes vidéo, des chipsets ou des connecteurs de périphériques, qui peuvent tous générer des failles. Google examine attentivement les différents fournisseurs et choisit minutieusement les composants, en collaborant avec des professionnels pour évaluer et valider les fonctionnalités de sécurité intégrées dans les composants. Google conçoit des puces électroniques personnalisées, comme Titan, qui nous aident à identifier et authentifier de façon sécurisée les appareils Google légitimes au niveau matériel, y compris le code utilisé par ces appareils pour démarrer.

Les ressources serveur sont allouées de manière dynamique. Cela nous confère de la flexibilité pour nous développer. Nous pouvons aussi nous adapter rapidement et efficacement à la demande des clients en ajoutant ou en réaffectant des ressources. La maintenance de cet environnement homogène est assurée par des logiciels propriétaires qui surveillent en permanence les systèmes en quête de modifications binaires. Les mécanismes automatisés Google d'auto-rétablissement sont conçus pour nous permettre de surveiller et de résoudre des événements déstabilisants, de recevoir des notifications sur les incidents et de ralentir les mises en danger potentielles du réseau.

Déploiement sécurisé des services

Les services Google sont les binaires d'application que les développeurs Google conçoivent et exécutent sur notre infrastructure. Pour gérer l'ampleur de la charge de travail requise, des milliers de serveurs peuvent exécuter des binaires du même service. Un service d'orchestration de clusters, appelé Borg, contrôle les services exécutés directement sur l'infrastructure.

L'infrastructure ne présume aucune confiance préalable entre les services exécutés sur l'infrastructure. Ce modèle de confiance est appelé modèle de sécurité "zéro confiance". Un modèle de sécurité zéro confiance signifie qu'aucun appareil ni utilisateur n'est approuvé par défaut, qu'il se trouve à l'intérieur ou à l'extérieur du réseau.

L'infrastructure étant conçue pour être mutualisée, les données des clients de Google (consommateurs, entreprises et même les propres données de Google) sont réparties sur une infrastructure partagée. Cette infrastructure est composée de dizaines de milliers de serveurs homogènes. L'infrastructure ne sépare pas les données client sur un seul serveur ou un seul ensemble de serveurs.

Suivi et destruction du matériel

Google suit méticuleusement la position et l'état de tous les équipements de ses centres de données grâce à des codes-barres et des identifiants d'appareil. Google déploie des détecteurs de métaux et une solution de surveillance vidéo pour vérifier qu'aucun équipement n'est emporté en dehors du centre de données sans autorisation. Lorsqu'un composant rate un test de performance au cours de son cycle de vie, il est retiré de l'inventaire et mis hors service.

Les périphériques de stockage de Google, y compris les disques durs, les disques durs SSD et les modules de mémoire double en ligne non volatile (NVDIMM, Non-Volatile Dual In-line Memory Module) utilisent des technologies comme le chiffrement de disque (FDE, Full Disk Encryption) et le verrouillage de disque pour protéger les données au repos. Lorsqu'un périphérique de stockage est supprimé, les personnes autorisées vérifient que le disque est bien effacé en le remplissant de zéros sur le lecteur. Elles procèdent également à une vérification en plusieurs étapes pour s'assurer que le disque ne contient aucune donnée. Si un disque ne peut pas être effacé pour une raison quelconque, il est physiquement détruit. La destruction physique est effectuée à l'aide d'un broyeur qui décompose le disque en petits fragments, qui sont ensuite recyclés dans une infrastructure sécurisée. Chaque centre de données respecte une politique de destruction très stricte et tout écart fait l'objet de mesures immédiates.

Avantages du réseau mondial de Google en termes de sécurité

Pour d'autres solutions géospatiales dans le cloud et sur site, les données sont acheminées entre les appareils sur l'Internet public dans des chemins appelés sauts. Le nombre de sauts dépend de la route optimale entre le FAI du client et le centre de données. Chaque saut effectué augmente le risque que les données soient attaquées ou interceptées. Le réseau mondial de Google étant lié à la plupart des FAI dans le monde, il limite les sauts sur l'Internet public et nous aide donc à restreindre l'accès des personnes malintentionnées à ces données.

Le réseau de Google utilise plusieurs couches de défense (défense en profondeur) pour nous aider à la protéger contre les attaques externes. Seuls les services et les protocoles autorisés répondant aux exigences de Google en termes de sécurité peuvent passer par ce réseau. Tous les autres éléments sont automatiquement ignorés. Pour appliquer la ségrégation réseau, Google utilise des pare-feu et des listes de contrôle d'accès. L'ensemble du trafic est acheminé par des serveurs GFE (Google Front End) pour nous aider à détecter et arrêter les requêtes malveillantes et les attaques par déni de service distribué (DDoS, Distributed Denial Of Service). Les journaux sont régulièrement examinés afin de détecter toute exploitation d’erreurs de programmation. Seuls les employés autorisés peuvent accéder aux appareils en réseau.

L'infrastructure mondiale de Google nous permet d'exécuter Project Shield. Ce service fournit une protection sans frais et illimitée aux sites Web qui sont vulnérables aux attaques DDoS utilisées pour censurer des informations. Project Shield est disponible, par exemple, pour les sites Web d'actualités et liés aux droits de l'homme, et pour ceux dédiés à la surveillance des élections.

Solutions à disponibilité élevée et à faible latence

Le réseau Google de données IP est composé de ses propres liaisons par fibre optique, de la fibre publique et de câbles sous-marins. Cela nous permet de fournir dans le monde entier des services à disponibilité élevée et à faible latence.

Google conçoit les composants de sa plate-forme de manière à garantir un niveau de redondance élevé. Cette redondance s'applique à la conception des serveurs de Google, au stockage des données, à la connectivité réseau et Internet, ainsi qu'aux services logiciels. Cette "redondance intégrale" inclut la gestion des exceptions et crée une solution qui ne dépend pas d'un serveur, d'un centre de données ni d'une connexion réseau unique.

Les centres de données Google sont répartis dans différents endroits pour minimiser les conséquences de dysfonctionnements potentiels au niveau régional sur les produits à l'échelle mondiale, par exemple en cas de catastrophes naturelles ou de pannes locales. Dans le cas d'une panne matérielle, logicielle ou de réseau, les services et les plans de contrôle sont automatiquement et rapidement permutés vers d'autres sites pour que les services de la plate-forme ne soient pas interrompus.

L'infrastructure Google à haute redondance vous aide également à protéger votre entreprise contre la perte de données. Les systèmes Google sont conçus pour minimiser les temps d'arrêt et les intervalles de maintenance lorsque nous devons assurer la maintenance ou mettre à niveau notre plate-forme.

Sécurité opérationnelle

La sécurité fait partie intégrante des opérations de Google, et ce, dès le départ. Cette section décrit les programmes Google dédiés à la gestion des failles, la prévention des logiciels malveillants, la surveillance de la sécurité et la gestion des incidents.

Gestion des failles

Le processus interne Google de gestion des failles recherche activement les menaces de sécurité dans toutes les piles technologiques. Il utilise une combinaison d'outils commerciaux, Open Source et internes sur mesure, et comprend les éléments suivants :

- Processus d'assurance qualité

- Contrôles de la sécurité logicielle

- Tests d'intrusion intensifs automatisés et manuels, y compris des exercices Red Team de grande ampleur

- Tests d'intrusion externe réguliers pour les produits Google Maps Platform

- Audits externes réguliers

Le service de gestion des failles et ses partenaires sont chargés du suivi des failles. Comme la sécurité ne s'améliore qu'une fois les problèmes entièrement résolus, les pipelines d'automatisation réévaluent en permanence l'état des failles, vérifient les correctifs et signalent les résolutions incorrectes ou partielles.

Surveillance de la sécurité

Le programme Google de surveillance de la sécurité est axé sur les informations recueillies à partir de différentes sources (trafic réseau interne, actions des employés sur les systèmes et connaissances externes sur les failles). L'un des principes fondamentaux de Google consiste à agréger et à stocker toutes les données télémétriques de sécurité dans un emplacement unique afin d'unifier l'analyse de la sécurité.

En de nombreux points du réseau mondial de Google, le trafic interne est inspecté pour détecter tout comportement suspect, tel que la présence de trafic indiquant des connexions à des botnets. Google utilise une combinaison d'outils Open Source et commerciaux afin de capturer et d'analyser le trafic pour pouvoir effectuer cette analyse. Un système de corrélation propriétaire s'appuyant sur le meilleur de la technologie Google contribue également à cette analyse. L'analyse du réseau est complétée par la vérification des journaux système, ce qui permet d'identifier les comportements inhabituels comme les tentatives d'accès aux données client.

L'équipe Google chargée d'analyser les menaces surveille les acteurs des menaces et l'évolution de leurs tactiques et techniques. Chez Google, les ingénieurs en sécurité examinent les rapports de sécurité entrants et surveillent les listes de diffusion, les articles de blogs et les wikis publics. L'analyse automatisée du réseau et des journaux système nous aide à déterminer à quel moment une menace inconnue risque de se présenter. Si les processus automatisés détectent un problème, ils le transmettent aux employés Google chargés de la sécurité.

Détection des intrusions

Google utilise des pipelines de traitement de données sophistiqués pour intégrer des signaux basés sur l'hôte concernant des appareils individuels, des signaux basés sur le réseau provenant de différents points de surveillance dans l'infrastructure, ainsi que des signaux émis par les services d'infrastructure. Des règles et des fonctionnalités d'intelligence artificielle articulées autour de ces pipelines avertissent les ingénieurs en sécurité opérationnelle en cas de possibles incidents. Les équipes Google d'investigation et de réponse aux incidents trient ce type d'événements potentiels, les examinent et agissent 24h/24, 7j/7 et 365 jours par an. En plus des tests d'intrusion externe, Google effectue des exercices Red Team pour mesurer et améliorer l'efficacité de ses mécanismes de détection et de réponse.

Gestion des incidents

Google applique un processus rigoureux de gestion des incidents pour les événements liés à la sécurité pouvant affecter la confidentialité, l'intégrité ou la disponibilité des systèmes ou des données. Le programme de gestion des incidents de sécurité Google s'articule autour des recommandations NIST sur la gestion des incidents (NIST SP 800-61). Les employés clés de Google sont formés à l'investigation numérique et au traitement des preuves en préparation d'un événement, y compris à l'utilisation d'outils tiers et propriétaires

Google teste des plans de réponse aux incidents pour des domaines clés. Ces tests tiennent compte de divers scénarios, tels que la présence de menaces internes et de failles logicielles. Pour permettre de résoudre rapidement les incidents de sécurité, l'équipe de sécurité de Google se tient à disposition de tous les employés, 24h/24 et 7j/7.

Pratiques de développement logiciel

Google s'efforce de limiter de manière proactive l'introduction de failles à l'aide de protections par contrôle du code source et d'examens par deux parties. Il fournit également des bibliothèques qui empêchent les développeurs d'introduire certaines classes de bugs de sécurité. Par exemple, Google utilise des bibliothèques et des frameworks conçus pour éliminer les failles XSS dans les applications Web. Il utilise aussi des outils automatisés permettant de détecter les bugs de sécurité (fuzzers, outils d'analyse statique, analyseurs de sécurité Web, etc.).

Protection du code source

Le code source de Google est stocké dans des dépôts dotés d'une intégrité de la source et d'une gouvernance intégrées, où les versions actuelles et antérieures du service peuvent être auditées. L'infrastructure nécessite que les binaires d'un service soient créés à partir d'un code source spécifique, après examen, évaluation et test. L'autorisation binaire pour Borg (BAB, Binary Authorization for Borg) correspond à une vérification interne des mesures d'application qui a lieu lorsqu'un service est déployé. L'autorisation binaire pour Borg effectue les opérations suivantes :

- Elle s'assure que les logiciels de production et la configuration déployés chez Google sont examinés et autorisés, en particulier lorsque le code peut accéder aux données utilisateur.

- Elle s'assure que les déploiements de code et de configuration respectent au minimum certaines normes.

- Elle limite la capacité d'un initié ou d'une personne mal intentionnée à apporter des modifications malveillantes au code source, et elle fournit un outil permettant de tracer un service jusqu'à sa source.

Réduction des risques internes

Google limite et surveille activement les activités des employés qui bénéficient d'un accès administrateur à l'infrastructure. Google s'efforce continuellement d'éliminer le besoin d'accès privilégié pour des tâches particulières en utilisant l'automatisation afin d'accomplir les mêmes tâches de manière sûre et contrôlée. Par exemple, Google exige des approbations à deux parties pour certaines actions et utilise des API limitées qui permettent le débogage sans exposer d'informations sensibles.

L'accès des employés Google aux informations sur les utilisateurs finaux est enregistré avec des hooks d'infrastructure de bas niveau. L'équipe Google chargée de la sécurité surveille les modèles d'accès et examine les événements inhabituels.

Tests de reprise après sinistre

Chaque année, Google Maps Platform effectue des tests de reprise après sinistre sur plusieurs jours à l'échelle de l'entreprise pour s'assurer que ses services et opérations métier internes continuent de fonctionner en cas de sinistre. Ces tests ont été mis au point pour détecter les failles dans les systèmes critiques en provoquant intentionnellement des dysfonctionnements et pour corriger ces failles avant que des dysfonctionnements se produisent de façon incontrôlée. L'approche consiste à tester la robustesse technique de Google en interrompant les systèmes en cours d'exécution et à tester sa résilience opérationnelle en empêchant explicitement la participation du personnel essentiel, des experts du domaine et des responsables. Tous les services généralement disponibles sont requis pour effectuer des tests de reprise après sinistre actifs et continus, et pour valider la résilience et la disponibilité de ces services.

Pour se préparer aux tests de reprise après sinistre, Google utilise un ensemble de règles cohérent axé sur la priorisation,

les protocoles de communication, les prévisions d'impact et les exigences de conception des tests, y compris des plans de rollback vérifiés et approuvés en amont. Les exercices et scénarios utilisés pour ces tests déclenchent non seulement des défaillances techniques volontairement dans le service lui-même, mais ils peuvent aussi inclure des dysfonctionnements délibérés concernant le processus, la disponibilité du personnel essentiel, les systèmes connexes, les communications et l'accès physique. Les tests de reprise après sinistre permettent de confirmer que les processus en place fonctionnent réellement dans la pratique. Ils permettent aussi de s'assurer que les équipes ont reçu une formation préalable et pourront se servir de leur expérience en cas d'indisponibilités, d'interruptions ou de sinistres réels, qu'ils soient naturels ou d'origine humaine.

Principaux contrôles de sécurité

Cette section décrit les principaux contrôles de sécurité mis en place par Google Maps Platform pour protéger sa plate-forme.

Chiffrement

Le chiffrement ajoute une couche de défense pour la protection des données. Il permet de s'assurer que si un pirate informatique accède aux données, il ne pourra pas les lire sans se procurer les clés de chiffrement. Même si un pirate réussit à atteindre vos données (par exemple, en accédant à la connexion filaire entre les centres de données ou en volant un périphérique de stockage), il ne pourra pas les comprendre ni les déchiffrer.

Le chiffrement fait partie des outils essentiels avec lesquels Google protège la confidentialité des données. Il permet aux systèmes de manipuler les données (par exemple, pour les sauvegarder) et aux ingénieurs d'assurer l'assistance de l'infrastructure de Google, sans que ces systèmes ou employés ne puissent accéder aux contenus.

Chiffrement au repos

Dans cette section, le "chiffrement au repos" désigne le chiffrement utilisé pour protéger les données stockées sur un disque (y compris un disque dur SSD) ou un support de sauvegarde. Les données sont chiffrées au niveau du stockage, en utilisant généralement la norme AES256 (Advanced Encryption Standard). Les données sont souvent chiffrées à plusieurs niveaux de la pile de stockage de production Google dans les centres de données, y compris au niveau matériel, sans nécessiter aucune action des clients Google. Ces différentes couches de chiffrement

offrent une protection redondante des données et permettent à Google de choisir l'approche la mieux adaptée aux exigences de l'application. Google utilise des bibliothèques cryptographiques standards qui intègrent le module validé FIPS 140-2 de Google pour implémenter le chiffrement de façon homogène dans ses produits. Comme Google utilise systématiquement des bibliothèques standards, une petite équipe de spécialistes du chiffrement suffit pour implémenter et gérer ce code étroitement contrôlé et révisé.

Protection des données en transit

Les données peuvent être vulnérables face aux accès non autorisés lorsqu'elles transitent sur Internet. Google Maps Platform offre un chiffrement renforcé en transit entre les appareils et réseaux des clients et les serveurs Google Front End (GFE). Google recommande aux clients/développeurs d'utiliser la suite de chiffrement la plus forte acceptée par Google (TLS 1.3) lorsqu'ils créent des applications. Les cas d'utilisation de certains clients nécessitent des suites de chiffrement plus anciennes pour des raisons de compatibilité. C'est pourquoi Google Maps Platform accepte ces normes moins strictes, mais recommande de ne pas les utiliser dans la mesure du possible. Google Cloud propose également d'autres options de chiffrement du transport, y compris Cloud VPN afin d'établir des réseaux privés virtuels en utilisant IPsec pour les produits Google Maps Platform.

Protection des données en transit entre les centres de données Google

Le système ALTS (Application Layer Transport Security) s'assure que l'intégrité du trafic Google est protégée et chiffrée si nécessaire. Une fois que le protocole handshake entre le client et le serveur est terminé, et que le client et le serveur ont négocié les secrets cryptographiques partagés nécessaires au chiffrement et à l'authentification du trafic réseau, ALTS sécurise le trafic d'appel de procédure à distance (RPC, Remote Procedure Call) en forçant l'intégrité à l'aide des secrets partagés négociés. Google accepte plusieurs protocoles pour les garanties d'intégrité, comme AES-GMAC (Advanced Encryption Standard), avec des clés 128 bits. Dès que le trafic sort d'une limite physique contrôlée par ou au nom de Google (par exemple, en transit sur le réseau étendu (WAN, Wide Area Network) entre des centres de données), tous les protocoles sont mis à niveau automatiquement afin de fournir des garanties de chiffrement et d'intégrité.

Disponibilité du service Google Maps Platform

Il est possible que certains de nos services Google Maps Platform ne soient pas disponibles dans toutes les zones géographiques. Certaines interruptions de service sont temporaires (en raison d'un événement imprévu, comme une panne de réseau), mais d'autres limites de service sont définitives en raison de restrictions imposées par le gouvernement. Le rapport "Transparence des informations" complet et le tableau de bord d'état de Google indiquent les perturbations récentes et actuelles du trafic liées aux services Google Maps Platform. Google fournit ces données pour vous aider à analyser et à comprendre les informations sur le temps d'activité de Google.

Sécurité côté client

La responsabilité de la sécurité est partagée entre un fournisseur de services cloud et le client/partenaire qui implémente les produits Google Maps Platform. Cette section décrit les responsabilités du client/partenaire à prendre en compte lors de la conception d'une solution Google Maps Platform.

API JavaScript

Sécurisation des sites

L'API Maps JavaScript publie un ensemble de recommandations qui permet à un client d'affiner la stratégie CSP (Content Security Policy) de son site afin d'éviter les failles comme le script intersites, le détournement de clic et les attaques par injection de données. L'API JavaScript accepte deux types de CSP : les CSP strictes utilisant des nonces et les CSP par liste d'autorisation.

Sécurisation de JavaScript

JavaScript est régulièrement analysé pour détecter les "anti-patterns" de sécurité, et les problèmes sont rapidement résolus. Une nouvelle version de l'API JavaScript est publiée chaque semaine ou à la demande si un problème survient.

Mobile Application Security (MAS)

Mobile Application Security (MAS) est une initiative ouverte, agile et basée sur le crowdsourcing, à laquelle contribuent des dizaines d'auteurs et de réviseurs du monde entier. Le projet phare, OWASP Mobile Application Security (MAS), propose une norme de sécurité pour les applications mobiles (OWASP MASVS) et un guide de test complet (OWASP MASTG). Celui-ci porte sur les processus, techniques et outils utilisés lors d'un test de sécurité d'une application mobile, et inclut un ensemble exhaustif de scénarios de test permettant aux testeurs de fournir des résultats complets et cohérents.

- La norme OWASP Mobile Application Security Verification Standard (MASVS) sert de référence pour réaliser des tests de sécurité complets et cohérents sur iOS et Android.

- OWASP Mobile Application Security Testing Guide (MASTG) est un manuel complet portant sur les processus, techniques et outils utilisés lors de l'analyse de sécurité des applications mobiles, et inclut un ensemble complet de scénarios de test permettant de vérifier les exigences listées dans MASVS.

- La OWASP Mobile Application Security Checklist comporte des liens vers les scénarios de test MASTG pour chaque contrôle MASVS.

- Évaluations de sécurité/tests d'intrusion : assurez-vous de couvrir au moins la surface d'attaque standard et commencez votre investigation.

- Norme standard : inclut les versions MASVS et MASTG et les ID de commit.

- Acquérez et développez des compétences en sécurité des appareils mobiles.

- Primes aux bugs : avancez progressivement pour couvrir la surface d'attaque des mobiles.

Envisagez d'utiliser le projet OWASP MAS pour améliorer les fonctionnalités de sécurité, de test et d'authentification de vos applications iOS et Android.

Android

Lorsque vous développez des applications Android, vous devez aussi tenir compte des bonnes pratiques de la communauté Android. Les Consignes de sécurité incluent les bonnes pratiques à suivre pour implémenter des communications sécurisées, la définition des autorisations appropriées, le stockage sécurisé des données, les dépendances des services et plus encore.

iOS

Lorsque vous développez des applications iOS, consultez le document Introduction to Secure Coding Guide d'Apple, qui inclut les bonnes pratiques dédiées à la plate-forme iOS.

Collecte, utilisation et conservation des données

Google Maps Platform s'engage à faire preuve de transparence concernant la collecte, l'utilisation et la conservation des données en respectant les Conditions d'utilisation de Google Maps Platform, qui incluent les Règles de confidentialité de Google.

Collecte des données

Les données sont collectées en utilisant les produits Google Maps Platform. En tant que client, vous contrôlez les informations que vous transmettez à Google Maps Platform via les API et les SDK. Toutes les requêtes Google Maps Platform sont enregistrées avec les codes d'état des réponses du produit.

Données Google Maps Platform enregistrées

Google Maps Platform enregistre les données dans la suite de produits. Les journaux comportent plusieurs entrées, dont généralement les suivantes :

- L'identifiant de compte, qui peut être une clé API, un ID client ou un numéro de projet Cloud. Cet identifiant est obligatoire pour les opérations, l'assistance et la facturation.

- L'adresse IP du serveur, service ou appareil à l'origine de la requête. Pour les API, notez que l'adresse IP envoyée à Google Maps Platform dépendra de la façon dont l'appel d'API est implémenté dans votre application/solution. Pour les SDK, c'est l'adresse IP de l'appareil à l'origine de l'appel qui est enregistrée.

- L'URL de la requête, qui inclut l'API et les paramètres transmis à l'API. Par exemple, l'API Geocoding nécessite deux paramètres (adresse et clé API) et comporte aussi différents paramètres facultatifs. L'URL de la requête contient tous les paramètres transmis au service.

- La date et l'heure de la requête.

- Pour les applications Web, les en-têtes de requête enregistrés incluent généralement des données comme le type de navigateur Web et de système d'exploitation.

- Pour les applications mobiles utilisant un SDK, le nom d'application, la bibliothèque et la version Google Play sont enregistrés.

Accès aux journaux Google Maps Platform

L'accès aux journaux est très limité et seulement accordé aux membres des équipes spécifiques démontrant un besoin opérationnel légitime. Chaque demande d'accès aux fichiers journaux est enregistrée pour les audits tiers de type ISO 27001 et SOC 2 réalisés pour le compte de Google.

Utilisation des données

Les données collectées par Google Maps Platform sont utilisées aux fins suivantes :

- Amélioration des produits et services Google

- Assistance technique fournie aux clients

- Surveillance et alertes opérationnelles

- Sécurité de la plate-forme

- Planification de la capacité de la plate-forme

Veuillez noter que Google Maps Platform ne vend jamais de données liées aux activités des utilisateurs à des tiers, comme indiqué dans les Règles de confidentialité de Google.

Conservation et anonymisation des données

La durée de conservation des données collectées dans les journaux Google Maps Platform peut varier selon les besoins commerciaux. Elle est soumise aux règles de Google en matière d'anonymisation et de masquage des données. Les adresses IP sont anonymisées automatiquement dès que possible (une partie de l'adresse IP est supprimée). Les statistiques d'utilisation globales anonymisées provenant des journaux peuvent être conservées indéfiniment.

Audits et certifications (sécurité, secteur, haute disponibilité et environnement)

ISO 27001

L'Organisation internationale de normalisation (ISO) est une ONG internationale et indépendante constituée de 163 organismes nationaux de normalisation. La famille de normes ISO/IEC 27000 aide les organisations à gérer la sécurité de leurs actifs informationnels.

La norme ISO/IEC 27001 décrit les exigences applicables à un système de gestion de la sécurité des informations, fournit un ensemble de bonnes pratiques et détaille les contrôles de sécurité permettant de gérer les risques liés à l'information.

Google Maps Platform et l'infrastructure commune de Google sont certifiés conformes à la norme ISO/IEC 27001. Bien qu'elle n'impose aucun contrôle spécifique concernant la sécurité des informations, la norme 27001 décrit un système et une checklist qui permettent à Google de proposer un modèle de gestion de la sécurité complet et toujours plus performant.

Vous pouvez télécharger et consulter la certification ISO 27001 de Google Maps Platform dans le gestionnaire des rapports de conformité Google.

SOC 2 Type II

Le rapport SOC 2 a été élaboré sur la base des critères de services de confiance (TSC, Trust Service Criteria) du Conseil des normes d'audit de l'AICPA (American Institute of Certified Public Accountants). Ce rapport vise à évaluer les systèmes d'information d'une organisation en termes de sécurité, de disponibilité, d'intégrité du traitement, de confidentialité et de vie privée. Les rapports SOC 2 Type II sont publiés deux fois par an, autour des mois de juin et décembre.

Vous pouvez télécharger et consulter le rapport d'audit SOC 2 Type II de Google Maps Platform dans le gestionnaire des rapports de conformité Google.

Cloud Security Alliance (CSA)

La Cloud Security Alliance (1, 2) est une organisation à but non lucratif dont la mission est "de promouvoir les bonnes pratiques pour assurer la sécurité dans les environnements de cloud computing et de fournir des informations sur la façon d'utiliser le cloud computing pour sécuriser toutes les autres formes d'informatique".

Le programme STAR (Security, Trust, and Assurance Registry) de la CSA est conçu pour vous aider à évaluer et sélectionner un fournisseur de services cloud en suivant trois étapes (auto-évaluation, audit tiers et surveillance continue).

Google soutient la CSA, est membre de l'International Standardization Council (ISC) et fait partie des fondateurs du centre d'excellence RGPD de la CSA.

ISO 22301:2019

L'Organisation internationale de normalisation (ISO) est une ONG internationale et indépendante constituée de 163 organismes nationaux de normalisation.

ISO 22301:2019 est une norme internationale dédiée au management de la continuité des activités. Elle est conçue pour aider les organisations à implémenter, gérer et améliorer un système de gestion visant à éviter les perturbations, s'y préparer, y répondre et se rétablir lorsqu’elles se produisent.

Les centres de données sur lesquels reposent les produits Google Maps Platform ont été certifiés conformes aux normes ISO 22301:2019 et BS EN ISO 22301:2019 après avoir été audités par un auditeur tiers indépendant. La conformité des centres de données Google avec ces normes montre que les sites hébergeant les produits et services Google répondent aux exigences définies par les normes ISO 22301:2019 et BS EN ISO 22301:2019.

ISO 50001

L'Organisation internationale de normalisation (ISO) est une ONG internationale et indépendante constituée de 163 organismes nationaux de normalisation.

ISO 50001:2018 est une norme internationale de gestion de l'énergie. Elle vise à aider les organisations à implémenter, gérer et améliorer leur système de gestion afin d'intégrer la gestion de l'énergie dans leurs efforts globaux pour améliorer la qualité et la gestion environnementale.

Les centres de données EMEA de Google utilisés par Google Maps Platform ont été certifiés conformes à la norme ISO 50001:2018 après avoir été audités par un auditeur tiers indépendant. La conformité des centres de données Google avec la norme ISO 50001:2018 montre que les emplacements concernés hébergeant des produits et services Google répondent aux exigences définies par la norme ISO 50001:2018.

Cadres juridiques acceptés

Vous trouverez ci-dessous un récapitulatif des engagements contractuels en vigueur dans le monde.

Engagements contractuels européens

Cette section décrit les engagements contractuels européens.

Règlement général sur la protection des données (RGPD) de l'UE

Le Règlement général sur la protection des données (RGPD) est une législation sur la confidentialité qui, le 25 mai 2018, a remplacé la Directive 95/46/CE sur la protection des données du 24 octobre 1995. Le RGPD définit des exigences spécifiques pour les entreprises et les organisations établies en Europe ou proposant leurs services à des utilisateurs en Europe. Google Maps Platform encourage les initiatives qui priorisent la sécurité et la confidentialité des données à caractère personnel des utilisateurs, et qui permettent de les améliorer. Notre volonté est que les clients Google Maps Platform puissent utiliser nos services en toute confiance, au regard des exigences du RGPD. Si vous devenez partenaire de Google Maps Platform, nous soutiendrons vos efforts de mise en conformité avec le RGPD de différentes manières :

- Nous nous engageons dans nos contrats à respecter le RGPD en ce qui concerne le traitement des données à caractère personnel dans tous les services Google Maps Platform.

- Nous fournissons la documentation et les ressources nécessaires pour vous aider à évaluer la confidentialité des services Google.

- Nous continuons de faire évoluer les capacités de Google en fonction des changements apportés aux réglementations.

Décisions d'adéquation (EEE, Royaume-Uni, Suisse et UE)

Comme indiqué dans les Règles de confidentialité de Google, la Commission européenne a déterminé que certains pays en dehors de l'Espace économique européen (EEE) protègent de manière adéquate les informations personnelles, ce qui signifie que les données peuvent être transférées de l'Islande, du Liechtenstein, de la Norvège et de l'Union européenne (UE) vers ces pays. Le Royaume-Uni et la Suisse ont adopté des mécanismes d'adéquation similaires.

Clauses contractuelles types (CCT) pour l'Union européenne

La Commission européenne a publié de nouvelles CCT pour l'UE visant à favoriser la protection des données européennes, en complément des anciennes CCT. Google a intégré les CCT dans ses contrats Google Maps Platform pour protéger les données et respecter les exigences de la législation européenne sur la confidentialité. Comme les CCT précédentes, ces clauses peuvent être utilisées pour faciliter les transferts de données respectant la loi.

Loi sur la protection des données au Royaume-Uni (Data Protection Act)

Le Data Protection Act de 2018 est l'équivalent du Règlement général sur la protection des données (RGPD) au Royaume-Uni. "RGPD du Royaume-Uni" désigne le RGPD de l'UE tel qu'amendé et incorporé dans la législation du Royaume-Uni en application de la loi sur le retrait de l'Union européenne (European Union Withdrawal Act) de 2018, ainsi que la législation secondaire applicable conformément à cette loi.

Loi fédérale sur la protection des données (Suisse)

La Loi suisse sur la protection des données, officiellement appelée "Loi fédérale sur la protection des données" (LPD), est une réglementation qui vise à protéger la confidentialité et les droits fondamentaux des personnes lors du traitement de leurs données.

Engagements contractuels non européens

Cette section décrit les engagements contractuels non européens.

Loi brésilienne sur la protection des données (LGPD, Lei Geral de Proteção de Dados)

La LGPD brésilienne (Lei Geral de Proteção de Dados) est une loi sur la confidentialité des données qui régit, entre autres, le traitement des données à caractère personnel par les entreprises et les organisations établies au Brésil ou proposant leurs services à des utilisateurs au Brésil. La LGPD est actuellement en vigueur et vise à garantir les éléments suivants :

- Réglementer la manière dont les entreprises et les organisations peuvent collecter, utiliser et traiter les données à caractère personnel

- Compléter ou remplacer les lois fédérales sectorielles sur la confidentialité afin d'accroître la responsabilité (accountability)

- Autoriser l'application d'amendes aux entreprises et organisations qui ne respectent pas ses obligations

- Permettre la création d'une autorité chargée de la protection des données

- Imposer des règles sur le transfert des données à caractère personnel collectées sur le territoire du Brésil

Google propose des produits et des solutions que vous pouvez utiliser pour votre stratégie de conformité avec la LGPD :

- Des fonctionnalités de sécurité et de confidentialité qui vous aident à garantir votre conformité avec la LGPD, et à améliorer la protection et la gestion des données à caractère personnel

- Des services et infrastructures intégrés qui assurent la sécurité du traitement des données et l'adoption de pratiques appropriées en matière de confidentialité

- Une évolution continue des capacités et des produits de Google en fonction des modifications du paysage réglementaire

Les clients Google Maps Platform doivent évaluer leurs processus de traitement des données à caractère personnel et déterminer si les exigences du LGPD leur sont applicables. Google vous recommande de consulter un expert juridique pour obtenir des conseils quant aux exigences spécifiques du LGPD qui s'appliquent à votre organisation, car le présent site ne constitue pas un avis juridique.

Engagements contractuels des États américains

Loi du Connecticut sur la confidentialité des données et la surveillance en ligne

La Loi du Connecticut sur la confidentialité des données et la surveillance en ligne (publiée sous le numéro 22015) est entrée en vigueur le 1er janvier 2023. Pour en savoir plus, reportez-vous aux Conditions Google relatives à la protection des données Responsable du traitement-Responsable du traitement.

Loi sur la protection des données personnelles du consommateur en Californie (CCPA, California Consumer Privacy Act)

Le California Consumer Privacy Act (CCPA) (1, 2) est une loi sur la confidentialité des données qui offre différentes protections aux consommateurs californiens, dont le droit d'accéder à leurs informations personnelles, de les supprimer et de s'opposer à leur "vente". Depuis le 1er janvier 2020, les entreprises qui collectent les informations personnelles des résidents californiens et qui atteignent certains seuils (revenu, volume de traitement des données, etc.) devront respecter ces obligations. Le California Privacy Rights Act (CPRA) est une loi sur la confidentialité des données qui modifie et élargit la loi CCPA. Il est entré en vigueur le 1er janvier 2023. Google s'engage à aider ses clients à respecter leurs obligations conformément à ces réglementations sur les données en mettant à leur disposition des outils pratiques et en intégrant des mesures renforcées de protection de la confidentialité et de la sécurité dans ses services et contrats. Vous trouverez plus d'informations sur vos obligations en tant qu'entreprise en vertu de la loi CCPA sur le site Web du bureau du procureur général de Californie. Pour en savoir plus, reportez-vous aux Conditions Google relatives à la protection des données Responsable du traitement-Responsable du traitement.

Loi sur la protection des données personnelles au Colorado (CPA, Colorado Privacy Act)

Le Colorado Privacy Act, paragraphe 6-1-1301 et suivants des Statuts révisés du Colorado, est entré en vigueur le 1er janvier 2023. Cette loi crée des droits au respect de la confidentialité des données à caractère personnel et s'applique aux entités légales qui exercent des activités ou proposent des produits ou services commerciaux ciblant intentionnellement les résidents du Colorado et qui :

- contrôlent ou traitent les données à caractère personnel d'au moins 100 000 consommateurs par année civile ; ou

- génèrent des revenus en vendant des données à caractère personnel et contrôlent ou traitent les données à caractère personnel d'au moins 25 000 consommateurs.

Pour en savoir plus, reportez-vous aux Conditions Google relatives à la protection des données Responsable du traitement-Responsable du traitement.

Loi sur la protection des données personnelles du consommateur de l'Utah (UCPA, Utah Consumer Privacy Act)

L'Utah Consumer Privacy Act, paragraphe 13-61-101 et suivants du code de l'Utah annoté, est entré en vigueur le 1er janvier 2023. L'UCPA s'applique à la vente de données à caractère personnel et de publicité ciblée, et définit ce qui constitue une vente : "l'échange de données à caractère personnel moyennant une contrepartie monétaire versée par un responsable du traitement à un tiers".

Pour en savoir plus, reportez-vous aux Conditions Google relatives à la protection des données Responsable du traitement-Responsable du traitement.

Loi sur la protection des données personnelles du consommateur en Virginie (VCDPA, Virginia Consumer Data Protection Act)

Le Virginia Consumer Data Protection Act ("VCDPA") est entré en vigueur le 1er janvier 2023. Cette loi accorde certains droits aux résidents de Virginie concernant les données à caractère personnel collectées par les entreprises conformément aux conditions spécifiées dans la loi.

Pour en savoir plus, reportez-vous aux Conditions Google relatives à la protection des données Responsable du traitement-Responsable du traitement.

Synthèse

Toute l'infrastructure de Google, ainsi que l'ensemble de ses produits et opérations, sont conçus en portant une attention particulière à la sécurité. Grâce à l'étendue des opérations de Google et à sa collaboration avec la communauté des chercheurs en sécurité, nous pouvons souvent éviter les failles et, le cas échéant, y remédier rapidement. Google exécute ses propres services, comme la recherche, YouTube et Gmail, sur la même infrastructure que celle mise à la disposition de ses clients, qui bénéficient directement des pratiques et contrôles de sécurité de Google.

Google pense pouvoir offrir un niveau de protection avec lequel peu de fournisseurs de services cloud publics et d'équipes informatiques d'entreprises privées sont capables de rivaliser. Google place la protection des données au cœur de sa démarche dans le but d'investir dans la sécurité, d'acquérir des ressources et d'étendre son expertise à une échelle inégalée. Grâce à cet investissement, vous pouvez vous concentrer davantage sur votre activité et vos efforts d'innovation. Nous continuerons à investir dans notre plate-forme pour vous permettre de profiter des services Google de manière transparente et sécurisée.