Este contenido se actualizó por última vez en febrero de 2024 y representa el estado actual del momento en que se redactó. En adelante, es posible que cambien las políticas y los sistemas de seguridad de Google, ya que mejoramos continuamente la protección de nuestros clientes.

Introducción

Google Maps Platform proporciona APIs y SDKs para que los clientes y los socios puedan desarrollar aplicaciones web y para dispositivos móviles aprovechando la tecnología geoespacial de Google. En particular, Google Maps Platform abarca más de 50 APIs y SDKs para clientes en muchas industrias. Normalmente, como cliente del sector empresarial, tienes que cumplir requisitos de seguridad, uso de datos y otros regulatorios cuando compilas tus soluciones. Esto incluye la obligación de garantizar que tu tecnología externa satisfaga esos mismos requisitos.

En este documento se ofrece un resumen importante acerca de los controles de Google Maps Platform relacionados con el personal, los procesos y las tecnologías, lo que a su vez incluye diversas descripciones en cuanto a los beneficios de la plataforma. En primer lugar, es importante comprender los dos pilares tecnológicos principales sobre los que se erige Google Maps Platform:

- Tecnologías, infraestructura y centros de datos proporcionados por Google. Google Maps Platform opera íntegramente con infraestructura y centros de datos proporcionados por Google. Sobre esta base, Google Maps Platform aplica auditorías internas y externas a los controles de seguridad que hereda de Google para validar la implementación correcta de los controles técnicos, operativos y de seguridad que se describen en este documento.

- Tecnología de Google Maps Platform. Además de los controles heredados, Google Maps Platform incluye otros controles operativos, de datos, de privacidad y de seguridad para los paquetes de productos de Google.

Este documento resume los procesos y controles de seguridad de Google Maps Platform, agrupados de la siguiente manera:

- Enfoque en la seguridad y la privacidad en todos los niveles de la organización de Google

- Seguridad del hardware y de la infraestructura técnica

- Seguridad operativa

- Controles de seguridad fundamentales

- Seguridad del cliente en aplicaciones web y para dispositivos móviles

- Certificaciones y auditorías vigentes en Google Maps Platform

- Marcos legales compatibles a nivel global

Para obtener información adicional, los clientes potenciales pueden comunicarse con un representante de ventas de Google.

Organización de Google centrada en la seguridad y la privacidad

La seguridad es la base de la estructura organizativa, la cultura, las prioridades de capacitación y los procesos de contratación de Google. También determina el diseño de los centros de datos de Google y la tecnología que proporcionan. Por otro lado, la seguridad respalda las operaciones cotidianas de Google, lo que incluye la administración de amenazas y la planificación de recuperación ante desastres. Google prioriza la seguridad en la administración de los datos, los controles de cuentas, las auditorías de cumplimiento y las certificaciones del sector. Además, Google diseña sus servicios para proporcionar un mejor nivel de seguridad que el de muchas alternativas locales que dependen de varios proveedores y varias plataformas donde la seguridad suele representar un proceso falto de conexión. Cuando utilizas los productos de Google Maps Platform en tu empresa, puedes aprovechar los beneficios de los programas y controles de seguridad integrada de Google. Así Google Maps Platform da prioridad a la seguridad en sus operaciones, que son útiles para más de mil millones de usuarios en todo el mundo.

Conjuntamente, Google y Google Maps Platform proporcionan múltiples capas de seguridad en toda la empresa y la organización:

- Equipo de seguridad específico de Google

- Equipo de seguridad de productos de Google Maps Platform

- Participación activa en la comunidad global de investigación en temas de seguridad

- Equipo de Privacidad de Google Maps Platform

- Capacitación sobre seguridad y privacidad para empleados de Google

- Especialistas en auditoría interna y cumplimiento

Equipos de seguridad específicos de Google

Google cuenta con equipos de seguridad específicos en toda la empresa y en las áreas de productos.

Los equipos de seguridad de Google ofrecen asistencia para muchas áreas de productos de Google, lo que incluye Google Maps Platform. El equipo de seguridad integra algunos de los expertos más destacados del mundo en el ámbito de seguridad de la información, seguridad para aplicaciones, criptografía y seguridad de redes. Entre otras, sus actividades son las siguientes:

- Desarrolla, revisa y aplica procesos de seguridad. Esto incluye revisar los planes de seguridad de las redes de Google y brindar asesoramiento específico para cada proyecto de los equipos de ingeniería y de productos de Google. Por ejemplo, los especialistas en criptografía revisan los lanzamientos de productos que implementan la criptografía como parte de la solución.

- Administra de forma activa las amenazas a la seguridad. Con herramientas tanto comerciales como personalizadas, el equipo monitorea las amenazas en curso y la actividad sospechosa en las redes de Google.

- Ejecuta auditorías y evaluaciones de rutina. Esto puede consistir en contratar a expertos externos para llevar a cabo evaluaciones de seguridad.

- Publica artículos sobre seguridad para la comunidad en general. Google tiene un blog de seguridad y una serie de YouTube en los que se destacan varios de los equipos de seguridad específicos y sus logros.

El equipo de seguridad de Google Maps Platform colabora con el equipo de seguridad de Google y trabaja de cerca en el desarrollo de productos y la SRE para supervisar la implementación de medidas de seguridad. En concreto, este equipo administra lo siguiente:

- Pruebas de recuperación ante desastres (DiRT) de Google Maps Platform (se ejecutan en la infraestructura con alta disponibilidad de Google), en las que se somete a prueba la continuidad empresarial y la conmutación por error de los productos de Google Maps Platform

- Pruebas de penetración externas, en las que se somete a prueba la penetración de los productos de Google Maps Platform, como mínimo, una vez por año para reforzar la postura de seguridad de Google y proporcionarte controles de seguridad independientes

Colaboración con la comunidad de investigación en temas de seguridad

Desde hace mucho tiempo, Google mantiene una estrecha relación con la comunidad de investigación en temas de seguridad y valora en gran medida sus aportes para identificar vulnerabilidades potenciales en Google Maps Platform y otros productos de Google.

- Colaboración de la comunidad en línea con Project Zero. El equipo Project Zero está compuesto por investigadores en seguridad consagrados a explorar las vulnerabilidades de día cero. Algunos ejemplos de esta investigación son el descubrimiento del exploit Spectre, el exploit Meltdown, el exploit POODLE SSL 3.0 y las vulnerabilidades del conjunto de algoritmos de cifrado.

- Investigación académica. Los ingenieros e investigadores en seguridad de Google participan activamente y publican artículos en la comunidad académica en temas de seguridad y la comunidad de investigación sobre privacidad. Las publicaciones relacionadas con la seguridad están disponibles en el sitio de Google Research de Google. Los equipos de seguridad de Google publicaron, en el libro Building Secure and Reliable Systems, una exposición exhaustiva de su experiencia y sus actividades.

- Programa de recompensas por detección de vulnerabilidades. Google Maps Platform participa en el Programa de recompensas por detección de vulnerabilidades, que ofrece decenas de miles de dólares en recompensas por cada vulnerabilidad confirmada. El programa fomenta que los investigadores informen problemas en el diseño y la implementación que podrían poner en riesgo los datos de los clientes. En 2022, Google recompensó a los investigadores con más de USD 11.9 millones en premios. Para obtener más información sobre este programa y las recompensas de Google ya otorgadas, consulta la pestaña Key Stats de Bug Hunters. En el artículo How Google handles security vulnerabilities, también puedes consultar detalles adicionales para informar problemas de seguridad.

- Investigación sobre seguridad de código abierto. Los ingenieros de Google también participan en proyectos de código abierto y conferencias académicas que organizan por sí mismos. Para mejorar el código abierto, el Programa de recompensas por detección de vulnerabilidades también otorga subvenciones para proyectos de código abierto.

- Criptografía. Los criptógrafos de primer nivel de Google se encargaron de proteger las conexiones TLS contra ataques de computación cuántica y desarrollaron el algoritmo combinado de curva elíptica y seguridad poscuántica (CECPQ2). Además, los criptógrafos de Google desarrollaron Tink, que es una biblioteca de código abierto de APIs criptográficas. Google también utiliza Tink en sus productos y servicios internos.

Equipo de Privacidad específico de Google Maps Platform

El equipo de Privacidad específico opera de forma independiente de las organizaciones de seguridad y desarrollo de productos. En particular, desarrolla iniciativas internas sobre privacidad para mejorar todos los aspectos relacionados: procesos críticos, herramientas internas, infraestructura y desarrollo de productos. Cabe destacar las siguientes actividades del equipo de Privacidad:

- Garantiza que los lanzamientos de productos incorporen estándares de privacidad adecuados en torno a la recopilación de datos. Además, interviene en cada lanzamiento de producto de Google a través de la documentación del diseño y las revisiones de código.

- Después de un lanzamiento de producto, supervisa los procesos automatizados que verifican de forma constante una adecuada recopilación y uso de datos.

- Realiza investigaciones sobre las prácticas recomendadas de la privacidad.

Capacitación sobre seguridad y privacidad para empleados de Google

La seguridad y la privacidad constituyen un área en constante evolución, por lo que Google entiende que el compromiso asiduo de los empleados es un medio clave para promover la concientización. Todos los empleados de Google deben completar cursos de capacitación sobre seguridad y privacidad no solo como parte del proceso de orientación inicial, sino también de forma constante y obligatoria a lo largo de su trayectoria en Google.

- Proceso de orientación inicial. Los empleados nuevos deben aceptar el Código de Conducta de Google, en el que se resalta el compromiso de Google de mantener segura la información de los clientes.

- Capacitación especializada por función laboral. Determinadas funciones laborales exigen la capacitación en aspectos específicos relacionados con la seguridad. Por ejemplo, el equipo de seguridad de la información instruye a los ingenieros nuevos en las prácticas seguras de programación, el diseño de productos y las herramientas automatizadas de prueba de vulnerabilidades. Los ingenieros asisten a sesiones periódicas sobre seguridad y reciben boletines informativos relacionados que incluyen las novedades sobre amenazas, patrones de ataque, técnicas de mitigación y mucho más.

- Eventos permanentes. Para fomentar la concientización y la innovación en seguridad y privacidad de los datos, Google organiza habitualmente conferencias internas a las que pueden asistir todos los empleados. Además, Google lleva a cabo eventos en todas las oficinas globales para promover una mayor conciencia de la seguridad y la privacidad en el desarrollo de software, el procesamiento de datos y la aplicación de políticas.

Especialistas en auditoría interna y cumplimiento

Google Maps Platform tiene un equipo específico de auditoría interna que revisa el cumplimiento de los productos de Google con las leyes y reglamentaciones de seguridad vigentes en todo el mundo. A medida que se crean nuevos estándares de auditoría y se actualizan los existentes, el equipo de auditoría interna resuelve los controles, procesos y sistemas que son necesarios para cumplir esos estándares. Este equipo también encarga a terceros la ejecución de auditorías y evaluaciones independientes. Para obtener más información, consulta la sección de certificaciones y auditorías de seguridad más abajo en este documento.

Plataforma diseñada con la seguridad como eje central

Google adopta el principio de defensa en profundidad al diseñar sus servidores, sistemas operativos propios y centros de datos distribuidos geográficamente. Google Maps Platform se ejecuta en una infraestructura técnica diseñada y compilada para funcionar de forma segura. Creamos una infraestructura de TI que es más segura y fácil de administrar que las soluciones locales o alojadas más tradicionales.

Centros de datos de última generación

El enfoque de Google en la seguridad y la protección de los datos es uno de los criterios de diseño principales de Google. La seguridad física en los centros de datos de Google es un modelo de seguridad en capas y abarca protecciones como, por ejemplo, tarjetas de acceso electrónicas de diseño personalizado, alarmas, barreras de acceso para vehículos, cercas perimetrales, detectores de metales y datos biométricos. Además, para detectar y rastrear a los intrusos, Google aplica diversas medidas de seguridad, como la detección de intrusiones con rayos láser y el monitoreo las 24 horas, todos los días, con cámaras interiores y exteriores de alta resolución. Si se produce un incidente, es posible consultar los registros de acceso y de actividad, así como las grabaciones de las cámaras. Después de superar las etapas rigurosas de capacitación y verificación de antecedentes, varios guardias de seguridad con experiencia siguen una rutina de vigilancia en los centros de datos de Google. Cuanto más se acerca una persona al área del centro de datos, más rigurosas se vuelven las medidas de seguridad. Solo se puede acceder al área del centro de datos por un corredor de seguridad en el que se aplica un control de acceso de varios factores, con credenciales de seguridad y datos biométricos. El ingreso está reservado exclusivamente para los empleados autorizados con funciones específicas. En efecto, menos del uno por ciento de los empleados de Google accederán a alguno de los centros de datos de Google.

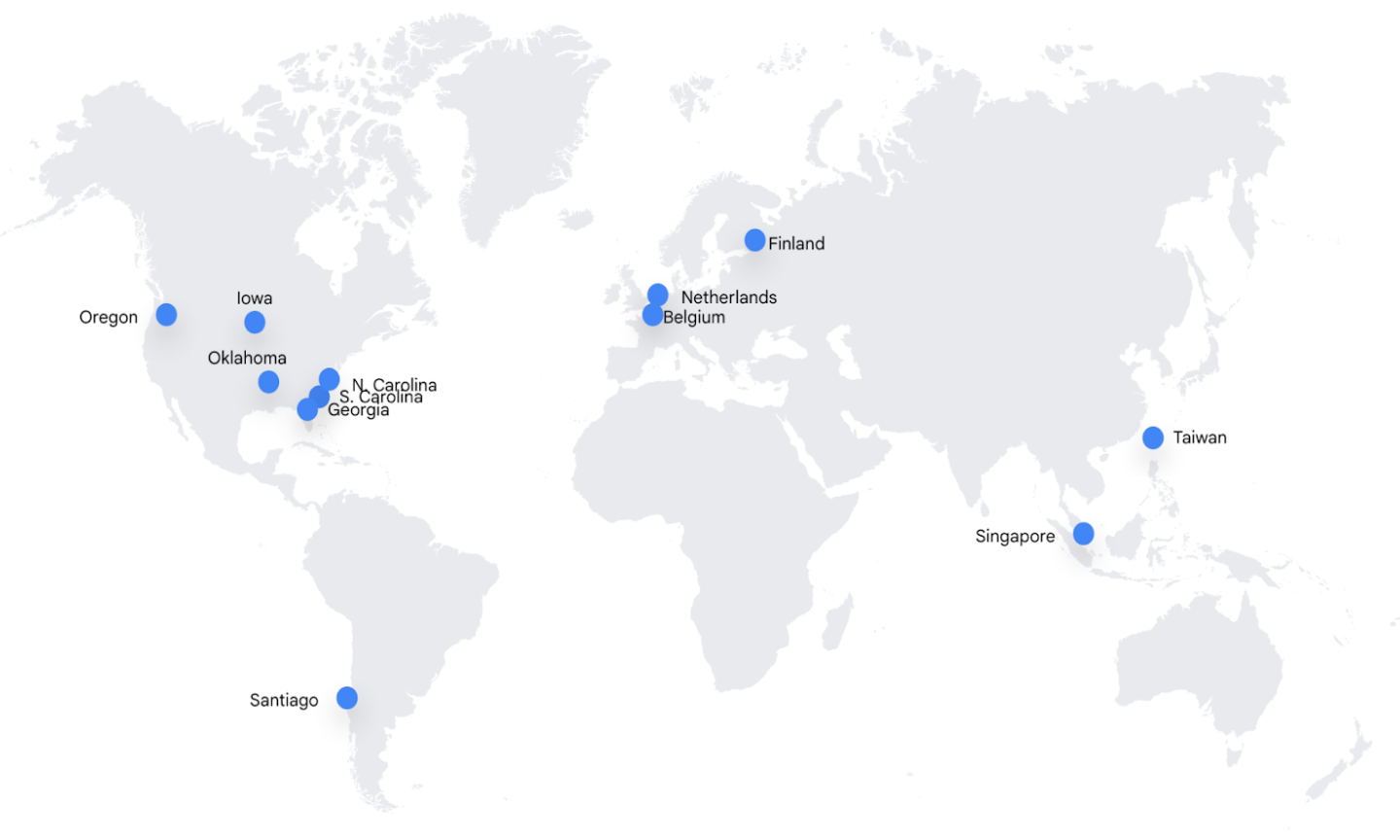

Google opera centros de datos alrededor del mundo para maximizar la rapidez y la confiabilidad de sus servicios. Su infraestructura está diseñada generalmente para prestar servicio desde el centro de datos más cercano al lugar en el que se origina el tráfico. En consecuencia, la ubicación precisa de los datos de Google Maps Platform puede variar en función del lugar de origen de ese tráfico, por lo que tales datos podrían procesarse a través de servidores ubicados en el EEE y el Reino Unido, o bien transferirse a otros países. Las soluciones de los clientes de Google en lugares en los que se implementan los productos de Google Maps Platform están generalmente disponibles en todo el mundo y suelen atraer a un público global. La infraestructura técnica que respalda esos productos se implementa a nivel global para reducir la latencia y garantizar la redundancia de los sistemas. Google Maps Platform utiliza un subconjunto de la Red Global de Centros de Datos de Google, indicado a continuación a modo de referencia:

América del Norte y del Sur

Europa

Asia

Suministro de energía de los centros de datos de Google

Para mantener un buen funcionamiento las 24 horas, todos los días, y brindar servicios ininterrumpidos, los centros de datos de Google utilizan controles medioambientales y sistemas de energía redundantes. Cada componente fundamental tiene una fuente de alimentación principal y una auxiliar, ambas con igual potencia. Para hacer funcionar cada centro de datos a la máxima capacidad, los generadores de respaldo pueden suministrar suficiente energía eléctrica en caso de emergencia. Por su parte, los sistemas de enfriamiento mantienen una temperatura de funcionamiento constante en los servidores y en otros tipos de hardware, lo que reduce el riesgo de interrupciones de los servicios y al mismo tiempo permite minimizar el impacto ambiental. Además, para evitar cualquier daño del hardware, se utilizan dispositivos de detección y extinción de incendios. Los detectores de calor, humo y fuego activan alarmas sonoras y visuales en las consolas de operaciones de seguridad y en los puestos de vigilancia remota.

Google es la primera empresa de servicios de Internet de más alto nivel en obtener una certificación externa de los estándares estrictos utilizados en todos sus centros de datos en relación con la administración de energía, la seguridad en el lugar de trabajo y el medio ambiente. Por ejemplo, para demostrar su compromiso con las prácticas de administración de energía, Google obtuvo certificaciones opcionales según la norma ISO 50001 para sus centros de datos en Europa.

Hardware y software de servidores personalizados

Los centros de datos de Google utilizan equipos de redes y servidores especiales, algunos de ellos diseñados por Google. Si bien tienen una configuración personalizada para maximizar el rendimiento, la capacidad de enfriamiento y la eficiencia energética, los servidores de Google también están diseñados para brindar protección contra ataques físicos por intrusión. A diferencia de la mayor parte del hardware disponible en el mercado, los servidores de Google no incluyen componentes innecesarios, como tarjetas de video, chipsets o conectores para periféricos, ya que pueden generar vulnerabilidades. Google evalúa a los proveedores de componentes y selecciona con cuidado los componentes por sus propiedades de seguridad siguiendo un proceso de auditoría y validación al respecto en colaboración con esos proveedores. Google diseña chips personalizados, como Titan, que ayudan a identificar y autenticar de manera segura dispositivos legítimos de Google a nivel del hardware, incluido el código que utilizan esos dispositivos para iniciarse.

Los recursos de los servidores se asignan de forma dinámica, lo que nos brinda la flexibilidad necesaria para el crecimiento y nos permite agregar o reasignar recursos para adaptarnos con rapidez y eficiencia a la demanda de los clientes. El mantenimiento de este entorno homogéneo se realiza con software propio que controla constantemente los sistemas para detectar modificaciones a nivel binario. Los mecanismos automatizados de Google tienen capacidad de recuperación autónoma y están diseñados para permitirnos monitorear y corregir eventos desestabilizadores, recibir notificaciones de incidentes y ralentizar cualquier suceso comprometedor en la red.

Implementación segura de servicios

Los servicios de Google son los objetos binarios de aplicaciones que los desarrolladores de Google codifican y ejecutan en la infraestructura de Google. Para manejar la escala requerida de la carga de trabajo, es posible que miles de máquinas ejecuten objetos binarios de un mismo servicio. Borg, un servicio de organización de clústeres, controla los servicios que se ejecutan directamente en la infraestructura.

La infraestructura no supone ninguna confianza entre los servicios que se ejecutan en ella, lo que se conoce como modelo de seguridad de confianza cero. Este tipo de modelo implica que ningún dispositivo o usuario es de confianza de forma predeterminada, sin importar si se halla dentro o fuera de la red.

Dado que la infraestructura está diseñada con una arquitectura multiusuario, los datos de los clientes de Google (es decir, los usuarios, las empresas y hasta los datos propios de Google) se distribuyen en toda la infraestructura compartida. Esta infraestructura está compuesta por decenas de miles de máquinas homogéneas y no segrega los datos de los clientes en una máquina individual o un conjunto de máquinas.

Seguimiento y eliminación del hardware

Google utiliza códigos de barras y etiquetas de activos para hacer un seguimiento minucioso de la ubicación y el estado de todos los equipos de sus centros de datos. Además, Google tiene instalados detectores de metales y sistemas de vigilancia por video para garantizar que no salga ningún equipo del área del centro de datos sin autorización. Cualquier componente que, durante su ciclo de vida, no pasa una prueba de rendimiento se quita del inventario y se retira del entorno de producción.

Los dispositivos de almacenamiento de Google, como los discos duros, las unidades de estado sólido y los módulos de memoria en línea dual no volátil (DIMM), utilizan tecnologías como la encriptación de disco completo (FDE) y el bloqueo de la unidad para proteger los datos en reposo. Cuando se retira un dispositivo de almacenamiento, las personas autorizadas verifican que se borre el disco con la escritura de ceros en la unidad. También realizan un proceso de verificación en varios pasos para asegurarse de que no quede ningún dato en la unidad. Cualquier unidad que no se puede borrar por algún motivo se destruye físicamente. La destrucción física se realiza con una trituradora que rompe el disco en pequeños pedazos, que luego se reciclan en una instalación segura. Cada centro de datos cumple con políticas de eliminación estrictas, y cualquier desviación al respecto se aborda de manera inmediata.

Beneficios de la red global de Google para la seguridad

En otras soluciones geoespaciales locales y de la nube, los datos fluyen entre los dispositivos en todo el Internet público por rutas que se conocen como saltos. La cantidad de saltos depende de la ruta óptima entre el ISP del cliente y el centro de datos, y cada salto adicional ofrece una nueva oportunidad de ataque o intercepción de los datos. Como está vinculada a la mayoría de los ISP de todo el mundo, la red global de Google limita los saltos en todo el Internet público y, por lo tanto, ayuda a restringir el acceso de agentes maliciosos a esos datos.

La red de Google emplea muchas capas de defensa —defensa en profundidad— para brindar protección contra ataques externos. Solo pueden atravesar esa red los servicios y protocolos autorizados que satisfacen los requisitos de seguridad de Google: todo lo demás se rechaza automáticamente. Además, Google utiliza firewalls y listas de control de acceso para aplicar de manera forzosa la segregación de la red. Todo el tráfico se enruta a través de servidores que utilizan el Google Front End (GFE) para detectar y detener las solicitudes maliciosas y los ataques de denegación de servicio distribuido (DDoS). Los registros se examinan de manera rutinaria para identificar cualquier explotación de posibles errores de programación, y el acceso a los dispositivos conectados a la red está restringido únicamente a los empleados autorizados.

La infraestructura global de Google nos permite ejecutar Project Shield, que brinda protección ilimitada y gratuita para sitios web que son vulnerables a los ataques DDoS dirigidos a censurar la información. Project Shield está disponible para sitios web de noticias, de derechos humanos y de control de procesos electorales.

Soluciones con baja latencia y alta disponibilidad

La red de datos IP de Google utiliza tanto su fibra óptica propia como la que se halla disponible públicamente, además de los cables submarinos. Esta red nos permite entregar servicios con baja latencia y alta disponibilidad en todo el mundo.

Google diseña los componentes de su plataforma para que sean altamente redundantes. La redundancia abarca el diseño de los servidores de Google, su método de almacenamiento de datos, la conectividad de red (incluida la conexión a Internet) y los servicios de software en sí mismos. Esta "redundancia en todo" incluye el manejo de excepciones y crea una solución que no depende de un solo servidor, centro de datos o conexión de red.

Los centros de datos de Google están distribuidos geográficamente para minimizar los efectos que las interrupciones regionales (como los desastres naturales o los cortes de energía locales) pueden tener en los productos globales. Si falla el hardware, el software o una red, los servicios de la plataforma y los planos de control pasan de forma automática y rápida de una instalación a otra para que esos servicios puedan continuar sin interrupción.

La infraestructura altamente redundante de Google también te ayuda a proteger tu empresa contra la pérdida de datos. Además, los sistemas de Google están diseñados para minimizar el tiempo de inactividad o los períodos de mantenimiento cuando necesitamos hacer ajustes o actualizaciones en nuestra plataforma.

Seguridad operativa

La seguridad es esencial en las operaciones de Google, por lo que no constituye una idea de último momento. En esta sección se describen los programas de Google relacionados con la administración de vulnerabilidades, la prevención de software malicioso, la supervisión de seguridad y la administración de incidentes.

Administración de vulnerabilidades

En Google, el proceso interno de administración de vulnerabilidades analiza activamente todas las pilas tecnológicas para detectar amenazas a la seguridad. Con una combinación de herramientas comerciales, otras de código abierto y algunas internas diseñadas especialmente, ese proceso abarca lo siguiente:

- Procedimientos de control de calidad

- Revisiones de seguridad del software

- Pruebas intensivas de penetración manuales y automáticas, incluidos ejercicios exhaustivos de equipo rojo

- Pruebas de penetración externas recurrentes con los productos de Google Maps Platform

- Auditorías externas recurrentes

La organización de administración de vulnerabilidades y sus socios son responsables de detectarlas y hacer un seguimiento al respecto. Dado que la seguridad solo mejora después de que se abordan los problemas en su totalidad, las canalizaciones de automatización vuelven a evaluar de forma continua el estado de una vulnerabilidad, verifican los parches y marcan cualquier resolución incorrecta o parcial.

Supervisión de seguridad

El programa de supervisión de seguridad de Google se centra en la información obtenida del tráfico interno de red y las acciones de los empleados en los sistemas, así como de los conocimientos externos sobre las vulnerabilidades. Un principio central de Google es agregar y almacenar todos los datos de telemetría de seguridad en una sola ubicación para unificar el análisis de seguridad.

En muchos puntos de la red global de Google, el tráfico interno se inspecciona para detectar cualquier comportamiento sospechoso, como una presencia de tráfico que indique una posible conexión a un botnet. Para realizar ese análisis, Google utiliza una combinación de herramientas comerciales y de código abierto que le permiten detectar y analizar el tráfico. El análisis también es posible gracias a un sistema de correlación propio, desarrollado sobre la base de la tecnología de Google. Además, Google complementa el análisis de la red con el examen de los registros del sistema para identificar comportamientos inusuales, como los intentos de acceso a datos de los clientes.

El Grupo de Análisis de Amenazas de Google supervisa a los agentes de amenazas y la evolución de sus técnicas y tácticas. En particular, los ingenieros de seguridad de Google revisan informes de seguridad entrantes y monitorean listas de distribución públicas, entradas de blog y wikis. El análisis automatizado de la red y de los registros del sistema ayuda a determinar cuándo podría haber una amenaza desconocida. Así, cuando detectan un problema, los procesos automatizados lo derivan al personal de seguridad de Google.

Detección de intrusiones

Google dispone de canalizaciones sofisticadas de procesamiento de datos para integrar indicadores basados en el host, relacionados con dispositivos específicos; indicadores basados en la red, procedentes de varios puntos de supervisión de la infraestructura, y otros indicadores de los servicios de esa infraestructura. Desarrolladas sobre la base de esas canalizaciones, las reglas y la inteligencia artificial envían advertencias a los ingenieros de seguridad operativa sobre posibles incidentes. En Google, los equipos de investigación y respuesta ante incidentes se encargan de clasificar, examinar y resolver esos incidentes potenciales las 24 horas, los 365 días del año. Además de las pruebas de penetración externas, Google lleva a cabo ejercicios de equipo rojo para medir y mejorar la eficacia de sus mecanismos de detección y respuesta.

Administración de incidentes

Google emplea un proceso riguroso de administración de incidentes para los eventos de seguridad que podrían perjudicar la confidencialidad, la integridad o la disponibilidad de los datos o los sistemas. El programa de administración de incidentes de seguridad de Google está estructurado en torno a los lineamientos de NIST sobre el manejo de incidentes (NIST SP 800-61). Además, Google brinda a miembros clave del personal capacitación sobre investigación forense y recopilación de pruebas como parte de los preparativos para eventos determinados, lo que incluye el uso de herramientas propias y externas.

En áreas clave, Google somete a prueba los planes de respuesta ante incidentes evaluando diversas situaciones, lo que incluye las vulnerabilidades del software y las amenazas que surgen de las actividades de los usuarios con información privilegiada. El equipo de seguridad de Google está disponible para todos los empleados las 24 horas, todos los días, para garantizar una resolución rápida de los incidentes de seguridad.

Prácticas de desarrollo de software

Google dispone de revisiones bilaterales y protecciones de control del código fuente para limitar de forma proactiva la inserción de vulnerabilidades, además de que cuenta con bibliotecas que impiden que los desarrolladores introduzcan determinadas clases de errores que afectan la seguridad. Por ejemplo, hay bibliotecas y frameworks de Google que están diseñados para eliminar las vulnerabilidades por XSS en los SDKs. Google también cuenta con herramientas automatizadas (como fuzzers, herramientas de análisis estático y analizadores de seguridad web) para detectar errores que comprometen la seguridad.

Protecciones del código fuente

El código fuente de Google se almacena en repositorios configurados con medidas de integridad y control, lo que permite auditar las versiones actual y anteriores del servicio. La infraestructura exige que los objetos binarios de un servicio se compilen a partir de un código fuente específico después de su revisión, registro y prueba de funcionamiento. Por otro lado, la Autorización Binaria para Borg (BAB) es una verificación interna de aplicación forzosa que se ejecuta cuando se implementa un servicio y que realiza lo siguiente:

- Garantiza que la configuración y el software de producción que se implementan en Google sean objeto de revisión y autorización, sobre todo cuando el código puede acceder a datos de los usuarios.

- Garantiza que las implementaciones de la configuración y del código satisfagan determinados estándares mínimos.

- Limita la capacidad de un adversario o cualquier usuario con información privilegiada para hacer modificaciones maliciosas en el código fuente y también proporciona un rastro de pruebas que va desde el servicio mismo hasta su código fuente.

Reducción del riesgo por las actividades de los usuarios con información privilegiada

Google limita y monitorea activamente las actividades de los empleados que tienen acceso de administrador a la infraestructura, además de tratar constantemente de evitar la necesidad de cualquier privilegio de acceso a tareas específicas aplicando medios automatizados que pueden realizar esas mismas tareas de forma segura y controlada. Por ejemplo, Google requiere aprobaciones bilaterales para algunas acciones y utiliza APIs limitadas para permitir depuraciones sin exponer la información sensible.

El acceso de los empleados de Google a la información de los usuarios finales se registra con hooks de bajo nivel de la infraestructura. Además, el equipo de seguridad de Google monitorea los patrones de acceso y se encarga de investigar los eventos inusuales.

Pruebas de recuperación ante desastres (DiRT)

Para garantizar la disponibilidad de sus servicios y la continuidad de las operaciones comerciales internas en caso de desastre, Google Maps Platform ejecuta anualmente, en toda la empresa, eventos de varios días para hacer pruebas de recuperación ante desastres (DiRT), desarrolladas para detectar vulnerabilidades en sistemas críticos provocando errores intencionales y para corregir esas vulnerabilidades antes de que los errores ocurran de forma descontrolada. Con las DiRT se provocan brechas en sistemas en producción para evaluar la solidez técnica de Google y se restringe categóricamente la participación de líderes, expertos de área y personal decisivo para conocer la resiliencia operativa de Google. Además, todos los servicios generalmente disponibles se deben someter a las DiRT de forma activa y periódica para validar su resiliencia y disponibilidad.

Como preparación para un ejercicio de DiRT, Google utiliza un conjunto de reglas coherentes en relación con el orden de prioridad,

los protocolos de comunicación, las expectativas de impacto y los requisitos de diseño de las pruebas, que deben incluir planes de reversión revisados y aprobados con anterioridad. Los ejercicios y entornos de DiRT no solo fuerzan errores técnicos en el servicio mismo, sino que también pueden provocar trastornos deliberados en el proceso, la disponibilidad de personal clave, los sistemas de respaldo, las comunicaciones y el acceso físico. Las DiRT validan que los procesos utilizados funcionen correctamente en el entorno real. También garantizan que los equipos reciban capacitación previa y tengan la experiencia necesaria que necesitarán durante cualquier corte, interrupción o desastre natural o artificial.

Controles de seguridad fundamentales

En esta sección se describen los controles de seguridad principales que implementa Google Maps Platform para proteger su plataforma.

Encriptación

La encriptación agrega una capa de defensa para proteger los datos y garantiza que cualquier atacante, en caso de obtener acceso a esos datos, no pueda leerlos si no cuenta con acceso también a las claves de encriptación. Aun si un atacante obtiene acceso a los datos (por ejemplo, usando la conexión de cables entre los centros de datos o sustrayendo un dispositivo de almacenamiento), no podrá entenderlos ni desencriptarlos.

La encriptación es un mecanismo importante con el que Google ayuda a proteger la privacidad de los datos. En particular, permite que los sistemas manipulen los datos —por ejemplo, para crear copias de seguridad— y que los ingenieros mantengan la infraestructura de Google, sin necesidad de que esos sistemas o empleados tengan acceso al contenido.

Encriptación en reposo

En esta sección, la encriptación "en reposo" hace referencia a medios de encriptación que se utilizan para proteger los datos almacenados en un disco (incluidas las unidades de estado sólido) o en un soporte de copia de seguridad. Los datos se encriptan a nivel del almacenamiento, por lo general con AES256 (Estándar de encriptación avanzada). También se suelen encriptar a varios niveles en la pila de almacenamiento de producción de Google que se utiliza en los centro de datos, lo que incluye a nivel del hardware, sin requerir ninguna acción de los clientes de Google. Usar varias capas de encriptación

brinda una protección de datos redundante y permite que Google elija el enfoque óptimo según los requisitos de la aplicación. Google utiliza bibliotecas criptográficas comunes que incorporan el módulo FIPS 140-2 validado de Google para implementar la encriptación de forma coherente en todos los productos. Gracias al uso coherente de las bibliotecas comunes, el código correspondiente, controlado y revisado de forma estricta, se puede implementar y mantener con un equipo reducido de criptógrafos.

Protección de datos en tránsito

A medida que fluyen por Internet, los datos pueden ser vulnerables a cualquier acceso no autorizado. Google Maps Platform ofrece una encriptación potente que va desde las redes y los dispositivos del cliente hasta los servidores de Google que utilizan el Google Front End (GFE). Como práctica recomendada, Google sugiere que los clientes o desarrolladores utilicen el conjunto de algoritmos de cifrado más potente y compatible de Google (TLS 1.3) al crear aplicaciones. Dado que algunos clientes tienen casos de uso que, por motivos de compatibilidad, exigen conjuntos de algoritmos de cifrado más antiguos, Google Maps Platform admite esos estándares más débiles, pero recomienda no utilizarlos de ser posible. Google Cloud también te ofrece opciones adicionales de encriptación de transporte, lo que incluye Cloud VPN para establecer redes privadas virtuales con IPsec para los productos de Google Maps Platform.

Protección de datos en tránsito entre los centros de datos de Google

La Seguridad de transporte de la capa de la aplicación (ALTS) garantiza que la integridad del tráfico de Google quede protegida y encriptada según sea necesario. Después de que el cliente y el servidor completan un protocolo de enlace y negocian los secretos criptográficos compartidos que sean necesarios para encriptar y autenticar el tráfico de red, la ALTS impone la integridad para proteger el tráfico de RPC (llamada de procedimiento remoto) usando esos secretos. Google admite diversos protocolos para garantizar la integridad, como AES-GMAC (Estándar de encriptación avanzada), con claves de 128 bits. Cuando el tráfico sale de un límite físico controlado por Google o en su nombre (por ejemplo, en tránsito a través de una WAN, o red de área extensa, entre los centros de datos), todos los protocolos se actualizan automáticamente para brindar garantías de encriptación y de integridad.

Disponibilidad de los servicios de Google Maps Platform

Algunos servicios de Google Maps Platform podrían no estar disponibles en todas las ubicaciones geográficas. Si bien algunas interrupciones de los servicios son temporales (por cualquier evento imprevisto, como una interrupción de la red), hay otras limitaciones de los servicios que son permanentes debido a restricciones impuestas por el Gobierno. El Informe de transparencia y el Panel de estado de Google muestran información integral sobre las interrupciones actuales y recientes del tráfico a los servicios de Google Maps Platform. Google proporciona esa información para ayudarte a analizar y comprender los datos sobre el tiempo de actividad de Google.

Seguridad del cliente

La seguridad constituye una responsabilidad compartida entre un proveedor de servicios en la nube y el cliente o socio que implementa los productos de Google Maps Platform. En esta sección se detallan las responsabilidades del cliente o socio que se deberían tener en cuenta al diseñar una solución de Google Maps Platform.

APIs de JavaScript

Sitios seguros

La API de Maps JavaScript publica un conjunto de recomendaciones que permiten al cliente precisar la Política de Seguridad del Contenido (CSP) de su sitio para evitar vulnerabilidades como, por ejemplo, las secuencias de comandos entre sitios, el clickjacking y los ataques de inyección de datos. En concreto, la API de JavaScript admite dos tipos de CSP: por un lado, una CSP estricta con nonces y, por otro, una CSP con lista de entidades permitidas.

Código JavaScript seguro

El código JavaScript se analiza periódicamente para detectar antipatrones de seguridad conocidos, y los problemas se solucionan con rapidez. La API de JavaScript se lanza con una cadencia semanal o bajo demanda por si surge cualquier problema.

Mobile Application Security (MAS)

Mobile Application Security (MAS) es una iniciativa ágil de código abierto y participación colectiva, desarrollada con las contribuciones de decenas de autores y revisores de todo el mundo. El proyecto insignia Mobile Application Security (MAS) de OWASP incluye un estándar de seguridad de aplicaciones para dispositivos móviles (MASVS de OWASP) y una guía integral de pruebas (MASTG de OWASP) que abarca los procesos, las técnicas y las herramientas que se utilizan durante una prueba de seguridad de una aplicación para dispositivos móviles, además de un conjunto exhaustivo de casos de prueba para que los verificadores puedan presentar resultados completos y coherentes.

- Mobile Application Security Verification Standard (MASVS) de OWASP proporciona un modelo de referencia para realizar pruebas de seguridad completas y coherentes con iOS y Android.

- Mobile Application Security Testing Guide (MASTG) de OWASP es un manual integral que abarca los procesos, las técnicas y las herramientas que se utilizan durante el análisis de seguridad de aplicaciones para dispositivos móviles, con un conjunto exhaustivo de casos de prueba para verificar los requisitos establecidos en MASVS.

- Mobile Application Security Checklist de OWASP presenta vínculos a los casos de prueba incluidos en MASTG para cada control de MASVS.

- Evaluaciones de seguridad o pruebas de penetración: Asegúrate de abarcar la superficie de ataque estándar y comienza la exploración.

- Cumplimiento del estándar: Esto incluye las versiones de MASVS y MASTG, así como los IDs de confirmación.

- Infórmate y practica tus habilidades de seguridad para dispositivos móviles.

- Recompensas por detección de errores: Sigue un método paso a paso para abarcar la superficie de ataque de dispositivos móviles.

Considera aprovechar MAS de OWASP para mejorar tu capacidad de autenticación, prueba y seguridad de aplicaciones para iOS y Android.

Android

Al desarrollar aplicaciones para Android, otro recurso que vale la pena considerar son las prácticas recomendadas de la comunidad de Android. Los Lineamientos de seguridad ofrecen orientación relacionada con las prácticas recomendadas para aplicar de manera forzosa comunicaciones seguras y definir los permisos adecuados, un almacenamiento de datos seguro, las dependencias de los servicios y mucho más.

iOS

Cuando desarrolles aplicaciones para iOS, ten en cuenta la Introduction to Secure Coding Guide de Apple, una guía en la que se incluyen las prácticas recomendadas para la plataforma iOS.

Recopilación, uso y retención de datos

Google Maps Platform adopta un compromiso de transparencia en relación con la recopilación, el uso y la retención de datos. Estos tres aspectos de Google Maps Platform se hallan sujetos a las Condiciones del Servicio de Google Maps Platform, que a su vez incorporan la Política de Privacidad de Google.

Recopilación de datos

Los datos se recopilan cuando se utilizan los productos de Google Maps Platform. Como cliente, tienes el control de la información que transmites a Google Maps Platform a través de las APIs y los SDKs. Todas las solicitudes enviadas a Google Maps Platform se registran como corresponde, lo que incluye los códigos de estado de respuesta del producto específico.

Datos registrados en Google Maps Platform

Google Maps Platform registra los datos de todo el paquete de productos. Los registros contienen diversas entradas que, en general, abarcan lo siguiente:

- Identificador de cuenta, que puede consistir en una clave de API, un ID de cliente o un número de proyecto de Cloud (este dato es necesario para las operaciones, la asistencia y la facturación)

- Dirección IP del dispositivo, servicio o servidor solicitante (cabe destacar que, para las APIs, la dirección IP enviada a Google Maps Platform dependerá de cómo se implemente la invocación de API en tu aplicación o solución, mientras que, para los SDKs, se registra la dirección IP del dispositivo de invocación)

- URL de solicitud, que contiene no solo la API y los parámetros que se pasan a esa API (por ejemplo, la API de Geocoding exige dos parámetros: la dirección y la clave de API, pero también tiene varios parámetros opcionales), sino también, potencialmente, todos los parámetros pasados al servicio

- Fecha y hora de la solicitud

- Encabezados de la solicitud (para las aplicaciones web) que suelen incluir datos como, por ejemplo, el tipo de navegador web y sistema operativo

- Nombre de aplicación, biblioteca y versión de Google Play (para las aplicaciones para dispositivos móviles que usan un SDK)

Acceso a los registros de Google Maps Platform

El acceso a los registros está altamente restringido y queda autorizado únicamente para miembros específicos del equipo que tienen una necesidad comercial legítima. Cada solicitud de acceso a los archivos de registro se documenta con fines de auditoría y se verifica en procesos de auditoría externa establecidos por Google conforme a la norma ISO 27001 y el informe SOC 2.

Uso de datos

Los datos recopilados por Google Maps Platform se usan para los siguientes propósitos:

- Mejorar los productos y servicios de Google

- Brindar asistencia técnica a los clientes

- Proporcionar supervisión y alertas operativas

- Mantener la seguridad de la plataforma

- Planificar la capacidad de la plataforma

Ten en cuenta que Google Maps Platform no vende a terceros los datos sobre las operaciones de los usuarios, tal como se documenta en la Política de Privacidad de Google.

Retención y anonimización de datos

Los datos que se recopilan en los registros de Google Maps Platform se pueden retener durante períodos diversos, según las necesidades comerciales, y están sujetos a las políticas de anonimización y ocultación de datos. Las direcciones IP se anonimizan lo antes posible automáticamente (se borra una parte de la dirección IP). Por su parte, las estadísticas de uso agregadas y anonimizadas que se derivan de los registros se pueden retener por tiempo indefinido.

Certificaciones y auditorías de seguridad, industria, alta disponibilidad y administración del medio ambiente

ISO 27001

La Organización Internacional de Normalización (ISO) está constituida como independiente y no gubernamental, integrada por 163 organismos nacionales de normalización de todo el mundo. La familia de normas ISO/IEC 27000 ayuda a las organizaciones a mantener la seguridad de sus recursos de información.

En particular, la norma ISO/IEC 27001 establece los requisitos de un sistema de administración de seguridad de la información (ISMS), especifica un conjunto de prácticas recomendadas y explica los controles de seguridad que pueden ayudar a administrar los riesgos de la información.

Google Maps Platform y la infraestructura común de Google cuentan con la certificación de cumplimiento de la norma ISO/IEC 27001. Si bien la norma 27001 no exige controles específicos de seguridad de la información, el marco de trabajo y la lista de tareas que establece en relación con los controles permiten que Google garantice un modelo integral de administración de seguridad que mejora constantemente.

En el Administrador de informes de cumplimiento de Google, puedes descargar y consultar la certificación ISO 27001 de Google Maps Platform.

SOC 2 de tipo II

El SOC 2 es un informe basado en los criterios de servicios de confianza (TSC) establecidos por la Auditing Standards Board del American Institute of Certified Public Accountants (AICPA). El propósito de ese informe es evaluar los sistemas de información de una organización en lo que se refiere a la seguridad, la disponibilidad, la integridad del procesamiento, la confidencialidad y la privacidad. Los informes SOC 2 de tipo II se publican anualmente alrededor de junio y diciembre.

En el Administrador de informes de cumplimiento de Google, puedes descargar y consultar el informe de auditoría SOC 2 de tipo II de Google Maps Platform.

Cloud Security Alliance (CSA)

Cloud Security Alliance (1, 2) es una organización sin fines de lucro cuya misión es "promover las prácticas recomendadas para garantizar la seguridad en los entornos de computación en la nube y brindar educación acerca de los usos relacionados con ese ámbito para asegurar todos los demás métodos de computación".

En CSA, el programa vinculado al registro de seguridad, confianza y aseguramiento (CSA STAR) está diseñado para ayudarte a evaluar y seleccionar un proveedor de servicios en la nube con un programa en tres pasos de autoevaluación, auditoría externa y supervisión continua.

Google también es patrocinador de CSA y participa como miembro del International Standardization Council (ISC) y miembro fundador del centro de excelencia del RGPD.

ISO 22301:2019

La Organización Internacional de Normalización (ISO) está constituida como independiente y no gubernamental, integrada por 163 organismos nacionales de normalización de todo el mundo.

La norma ISO 22301:2019 tiene alcance internacional y define la administración de la continuidad empresarial para ayudar a las organizaciones a implementar, mantener y mejorar su sistema de administración con la finalidad de evitar o resolver las posibles interrupciones con una buena preparación o capacidad de recuperación.

Los centros de datos que prestan servicio a los productos de Google Maps Platform obtuvieron la certificación de cumplimiento de la norma ISO 22301:2019, incluida la versión británica BS EN ISO 22301:2019, después de superar una auditoría realizada por un auditor externo independiente. Para los centros de datos de Google, el cumplimiento de esas normas demuestra que las ubicaciones que alojan productos y servicios de Google satisfacen los requisitos establecidos (ISO 22301:2019 y BS EN ISO 22301:2019).

ISO 50001

La Organización Internacional de Normalización (ISO) está constituida como independiente y no gubernamental, integrada por 163 organismos nacionales de normalización de todo el mundo.

La norma ISO 50001:2018 tiene alcance internacional y define la administración de energía para ayudar a las organizaciones a implementar, mantener y mejorar su sistema de administración con la finalidad de integrar, en sus iniciativas globales, una buena administración de energía que favorezca la calidad y la administración del medio ambiente.

Los centros de datos de Google en EMEA que se utilizan en Google Maps Platform obtuvieron la certificación de cumplimiento de la norma ISO 50001:2018 después de superar una auditoría realizada por un auditor externo independiente. Para los centros de datos de Google, el cumplimiento de esa norma demuestra que las ubicaciones consideradas que alojan productos y servicios de Google satisfacen los requisitos establecidos (ISO 50001:2018).

Marcos legales compatibles

A continuación se indican las obligaciones contractuales a nivel global.

Obligaciones contractuales que emanan de Europa

En esta sección se describen las obligaciones contractuales europeas.

Reglamento General de Protección de Datos (RGPD) de la UE

El Reglamento General de Protección de Datos (RGPD) es una legislación relacionada con la privacidad que reemplazó, el 25 de mayo de 2018, reemplazó la Directiva 95/46/CE de protección de datos del 24 de octubre de 1995. El RGPD fija requisitos específicos para empresas y organizaciones establecidas en Europa o que prestan servicios a usuarios en dicho continente. Google Maps Platform respeta las iniciativas que priorizan y optimizan la seguridad y la privacidad de los datos personales de los clientes, por lo que se orienta a que puedas usar con confianza, como cliente de Google Maps Platform, servicios de Google a la luz de los requisitos del RGPD. Si asumes un objetivo conjunto con Google Maps Platform, te ayudará en tus iniciativas de cumplimiento del RGPD de las siguientes maneras:

- Consignación de contratos de Google para satisfacer el RGPD en relación con el tratamiento de datos personales realizado por Google en todos los servicios de Google Maps Platform

- Disponibilidad de documentación y recursos para realizar una evaluación de privacidad de los servicios de Google

- Desarrollo constante de las capacidades de Google a medida que cambie el panorama regulatorio

Decisiones de adecuación de la UE, el EEE, Suiza y el Reino Unido

Tal como se documenta en la Política de Privacidad de Google, la Comisión Europea estableció que ciertos países que no pertenecen al Espacio Económico Europeo (EEE) protegen la información personal de forma adecuada, por lo que los datos se pueden transferir desde la Unión Europea (UE), Islandia, Liechtenstein y Noruega hacia esos países. El Reino Unido y Suiza implementaron mecanismos de adecuación similares.

Cláusulas de Contrato Estándar de la UE

La Comisión Europea publicó nuevas SCC de la UE para proteger los datos en Europa junto con las SCC. Por su parte, Google incorporó las SCC en sus contratos de Google Maps Platform para proteger los datos y satisfacer los requisitos de la legislación europea en materia de privacidad. Al igual que con las SCC anteriores, estas cláusulas se pueden utilizar para facilitar una transferencia legítima de los datos.

Ley de Protección de Datos del Reino Unido

En el Reino Unido, la Ley de Protección de Datos de 2018 constituye la homologación del Reglamento General de Protección de Datos (RGPD). Toda mención al "RGPD del Reino Unido" hace referencia al RGPD de la UE conforme a su modificación e incorporación en el derecho británico bajo la Ley de la Unión Europea (Retirada) de 2018 y la legislación supletoria aplicable.

Ley Federal de Protección de Datos (FDPA) de Suiza

La Ley de Protección de Datos de Suiza, conocida oficialmente como Ley Federal de Protección de Datos (FADP), constituye una reglamentación para la protección de datos de las personas que tiene por objeto garantizar sus derechos fundamentales y de privacidad al procesarse su información.

Obligaciones contractuales que emanan de territorios fuera de Europa

En esta sección se describen las obligaciones contractuales de territorios no europeos.

Lei Geral de Proteção de Dados (LGPD)

Como ley de privacidad de los datos, la Lei Geral de Proteção de Dados (LGPD) de Brasil rige el procesamiento de datos personales realizado por empresas y organizaciones establecidas o que prestan servicios a usuarios en ese país, entre otros casos. En vigencia actualmente, la LGPD ofrece las siguientes protecciones:

- Regula la forma en que las empresas y organizaciones pueden recopilar, usar y procesar los datos personales.

- Complementa o reemplaza las leyes de privacidad sectoriales y federales existentes para aumentar la responsabilidad.

- Autoriza que se multe a las empresas y organizaciones que no cumplan con los requisitos.

- Permite la creación de una agencia de protección de datos.

- Impone reglas para la transferencia de datos personales recopilados en Brasil.

Google ofrece productos y soluciones que puedes aprovechar como parte de tu estrategia de cumplimiento de la LGPD:

- Funciones de seguridad y privacidad para satisfacer la LGPD, así como para proteger y administrar mejor los datos personales

- Infraestructura y servicios diseñados para garantizar la seguridad en el procesamiento de datos y la implementación de prácticas de privacidad apropiadas

- Desarrollo constante de los productos y las capacidades de Google a medida que cambie el panorama regulatorio

Los clientes de Google Maps Platform tienen que evaluar su procesamiento de datos personales para determinar si los requisitos establecidos por la LGPD son aplicables a su situación. Teniendo en cuenta que este sitio no ofrece asesoramiento legal, Google te recomienda que consultes a un experto en asuntos jurídicos para obtener orientación sobre los requisitos específicos de la LGPD aplicables a tu organización.

Obligaciones contractuales que emanan de territorios estatales de EE.UU.

Ley de Connecticut sobre la Privacidad de los Datos y la Supervisión en Línea

La Ley de Connecticut sobre la Privacidad de los Datos y la Supervisión en Línea (ley púb. nº 22015) entró en vigencia el 1 de enero de 2023. Para obtener más información, consulta las Condiciones de Protección de Datos entre Responsables del Tratamiento de Datos de Google.

Ley de Privacidad del Consumidor de California (CCPA)

Como ley de privacidad de los datos, la Ley de Privacidad del Consumidor de California (CCPA, 1, 2) brinda a los consumidores de ese territorio diversas protecciones de la privacidad, incluido el derecho de acceder a su información personal, borrarla y rechazar su "venta". A partir del 1 de enero de 2020, las empresas que recopilan información personal de los residentes de California y alcanzan umbrales determinados (por ejemplo, de ingresos o de volumen de procesamiento de datos) deben satisfacer esas obligaciones. Por su parte, la Ley de Derechos de Privacidad de California (CPRA) es una ley de privacidad de los datos que modifica y amplía las disposiciones de la CCPA. Esta ley entró en vigencia el 1 de enero de 2023. Google asume el compromiso firme de ayudar a sus clientes a satisfacer sus obligaciones en virtud de dichas reglamentaciones de datos, por lo que ofrece herramientas convenientes y agrega protecciones de privacidad y seguridad avanzadas a los servicios y contratos disponibles. En el sitio web de la Oficina del Fiscal General de California, puedes consultar más información sobre tus responsabilidades como empresa conforme a la CCPA. Para obtener más información, consulta las Condiciones de Protección de Datos entre Responsables del Tratamiento de Datos de Google.

Ley de Privacidad de Colorado (CPA)

La Ley de Privacidad de Colorado (Estatutos Revisados de Colorado, art. 6-1-1301 y ss.) entró en vigencia el 1 de enero de 2023. Esta ley establece derechos de privacidad de los datos personales y rige la actividad de las entidades legales que realizan negocios o que producen productos o servicios comerciales orientados deliberadamente a los residentes de Colorado, con el siguiente alcance:

- Control o procesamiento de datos personales de al menos 100,000 consumidores por año calendario

- Ingresos derivados de la venta de datos personales y control o procesamiento de datos personales de al menos 25,000 consumidores

Para obtener más información, consulta las Condiciones de Protección de Datos entre Responsables del Tratamiento de Datos de Google.

Ley de Privacidad del Consumidor de Utah (UCPA)

La Ley de Privacidad del Consumidor de Utah (Código Anotado de Utah, art. 13-61-101 y ss.) entró en vigencia el 1 de enero de 2023. La UCPA rige la venta de datos personales y la publicidad dirigida, y define lo que constituye o no una venta: "el intercambio de datos personales por una prestación pecuniaria entre un responsable del tratamiento de datos y un tercero".

Para obtener más información, consulta las Condiciones de Protección de Datos entre Responsables del Tratamiento de Datos de Google.

Ley de Protección de Datos del Consumidor de Virginia (VCDPA)

La Ley de Protección de Datos del Consumidor de Virginia ("VCDPA") entró en vigencia el 1 de enero de 2023. Esta ley asigna ciertos derechos a los residentes de Virginia en relación con los datos personales recopilados por empresas de acuerdo con las condiciones establecidas.

Para obtener más información, consulta las Condiciones de Protección de Datos entre Responsables del Tratamiento de Datos de Google.

Resumen

La seguridad es uno de los criterios de diseño principales de toda la infraestructura, los productos y las operaciones de Google. El alcance de las operaciones de Google y su colaboración con la comunidad de investigación en temas de seguridad nos permiten abordar las vulnerabilidades con rapidez y, con frecuencia, evitarlas por completo. Google administra sus propios servicios, como la Búsqueda, YouTube y Gmail, en la misma infraestructura que pone a disposición de sus clientes, quienes pueden beneficiarse directamente de los controles y las prácticas de seguridad de Google.

Google tiene la convicción de que es capaz de ofrecer un nivel de protección que pueden igualar pocos proveedores de servicios en la nube pública o equipos de TI de empresas privadas. Dado que proteger los datos es un aspecto fundamental del negocio de Google, realizamos inversiones importantes en seguridad, recursos y conocimientos técnicos a un nivel que no pueden igualar los demás. Las inversiones de Google te liberan para que puedas centrarte en tu empresa y tus proyectos de innovación. Como siempre, seguiremos invirtiendo en nuestra plataforma para que puedas beneficiarte de los servicios de Google de una manera segura y transparente.