כדי לרשום ארגון חדש באמצעות מסוף ה-EMM, עליך ליצור

קישור לארגונים.

המשאב Enterprises מייצג

הקישור בין EMM לבין ארגון. נשתמש במופע שלו כדי

להפעיל פעולות בשם הארגון.

ב-Play EMM API יש שלוש דרכים ליצירת מופע קישור ארגוני:

הרשמה של דומיינים מנוהלים של Google – אפשר להשתמש בשיטה הזו במקום בשתי השיטות האחרות. ארגונים שיש להם דומיין וארגון קיימים של Google שהם לא עובדים איתם Google תשתמש באותו ממשק משתמש של הרשמה. התהליך שהם עוברים בממשק המשתמש בהתאם למצב ולצרכים שלהם. הארגון לא צריך לקבל אסימון EMM מראש.

הרשמה לחשבונות Google Play מנוהלים — ארגון רוצה להשתמש בחשבונות מנוהלים של Google Play. אפשר לשלב ממשק המשתמש של Google להרשמה ל-Android, עם מסוף ה-EMM, ולספק לארגונים דרך מהירה ליצור מכונה לקישור ארגוניים שמקשרת אותם ספק ה-EMM כך משתמשים ומכשירים יכולים להשתמש בחשבונות Google Play מנוהלים. הגישה הזו נקראת לפעמים יוזמת EMM ב-API התיעוד. השיטה הזו הוצאה משימוש ומיועדת לדומיין Google המנוהל ההרשמה הקודמת.

רישום של דומיינים מנוהלים של Google – לארגון יש דומיין מנוהל של Google. אדמינים ב-IT השלימו ביצוע משימות ידניות, כמו אימות הבעלות על הדומיין מול Google, קבלת אסימון EMM ויצירת חשבון שירות ארגוני. בגישה הזאת מכונה לפעמים ביוזמת Google במסמכי התיעוד של ה-API.

אפשר לתמוך בכל אחת מהגישות במסוף ה-EMM באמצעות

מקור מידע Enterprises. טבלה 1

מציג את הפעולות והשדות הרלוונטיים של המשאב הזה לצורך קישור

ארגונים ל-EMM.

טבלה 1: ממשקי API של Enterprise ותהליכי קישור חלופיים

| חשבון ארגוני של חשבונות Google Play לארגונים | דומיין Google מנוהל | תיאור | |

|---|---|---|---|

| שדה | |||

| id [מזהה] | מזהה ייחודי של הארגון, שהוחזר בעקבות שיחות מסוג enroll ו-completeSignup. | ||

| סיווג | מזהה את סוג המשאב באמצעות ערך מחרוזת קבוע, {9} androidenterprise#enterpriseenterprise. | ||

| שם | ארגון משויך

עם האובייקט enterprise. | ||

| primaryDomain | לא מוגדר | כי ארגונים בחשבונות Google Play מנוהלים לא קשורים זה לזה למודל הדומיין של Google, השדה הזה רלוונטי רק לחשבונות Google מנוהלים דומיינים. | |

| אדמין[] | לא הגדרה | לאדמין ב-IT שנרשם ל-Android באמצעות תהליך הרשמה ביוזמת EMM הופך למנהל המערכת (הבעלים) של קישור לארגונים. באמצעות מסוף Google Play לארגונים, מנהל ה-IT יכול להזמין למשתמשים אחרים בארגון שישתתפו במשימות ניהול. צפייה Google מנוהלת מרכז העזרה של Play | |

| administrator[].email | לא מוגדר | ||

| שיטות | |||

| completeSignup | קיבלת completionToken

ו-enterpriseToken, הפונקציה מחזירה משאב Enterprises

גוף התגובה. | ||

| generateSignupUrl | בהינתן callbackUrl,

מחזירה כתובת URL ו-completionToken. | ||

| הרשמה | רושם את המתקשר ל-EMM האסימון יישלח יחד עם הבקשה. | ||

| getServiceAccount | החזרת חשבון שירות פרטי הכניסה. | ||

| setAccount | הגדרת החשבון שישמש לבצע אימות ל-API בתור הארגון. | ||

| ביטול הרשמה | ספקי EMM יכולים לנתק את הקישור סוג של ארגון שמשתמש בביטול הרשמה. יש להפעיל באמצעות ה-EMM של ה-MSA ולא של פרטי הכניסה של ה-ESA. | ||

הרשמה לחשבונות Google Play לארגונים

שיטת ההרשמה הזו הוצאה משימוש. משתמשים ב הרשמה לדומיין מנוהל של Google במקום זאת.

הרשמה של דומיין Google מנוהל

יש לך אפשרות לשלב את תהליך ההרשמה במסוף ה-EMM:

אדמין ב-IT יוזם את תהליך היצירה של ארגון. כדי לעשות את זה, צוות admin:

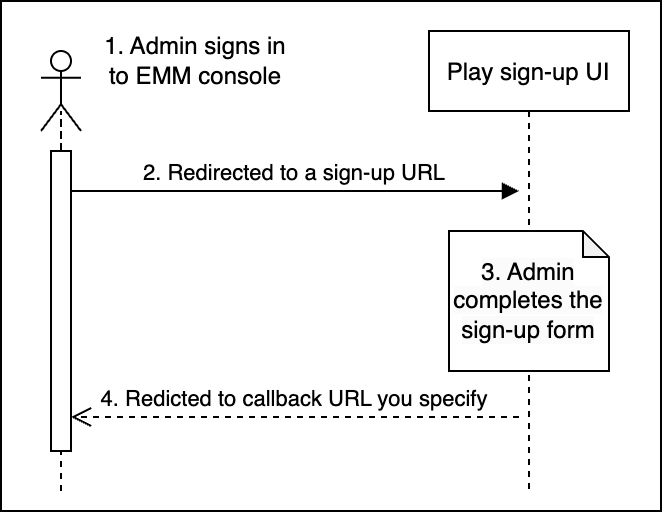

- כניסה למסוף ה-EMM.

- לוחץ או בוחר באפשרות הגדרת Android (לדוגמה) ומפנה אל ממשק משתמש להרשמה שמתארח ב-Google.

- הצגת פרטים על הארגון בממשק המשתמש של ההרשמה.

- מפנה למסוף ה-EMM שלך.

כתובת האימייל של האדמין ב-IT מקושרת עכשיו לחשבון Google שהוא אדמין לדומיין Google מנוהל.

שיטה מומלצת: יש לפעול לפי האבטחה של Google כדי לעזור לשמור על חשבון האדמין מאובטח.

דרישות מוקדמות

לאדמינים ב-IT

גישה למסוף ה-EMM ולהרשאות הנדרשות כדי בחירה במסוף (ניהול Android, למשל, כאפשרות תפריט).

כתובת אימייל בעבודה. הכתובת הזו צריכה להיות חלק מדומיין בבעלות של ארגון, ולא דומיין משותף כמו Gmail.com

למסוף ה-EMM

כדי להטמיע את תהליך ההרשמה לדומיין מנוהל של Google, יש להשתמש במסוף ה-EMM חייב להיות מסוגל:

שימוש בפרטי הכניסה של ה-MSA כשמפעילים קריאות בממשקי ה-API של Play EMM. הודעה חיונית של Google בנוגע לשירות משמש לביצוע פעולות רבות מטעם אדמין ב-IT, עד חשבון השירות הארגוני (ESA) של הארגון הוגדר.

טיפול בהפניה אוטומטית דרך כתובת URL מאובטחת לאתר חיצוני ש-Google סיפקה, כדי להתחיל את תהליך ההרשמה ולהשלים את תהליך הרישום.

ניתן להגדיר אותם באמצעות פרטי כניסה של ESA לאחר ההרשמה. כי ה-EMM שלך מסוף יכול לשמש כדי ליצור ארגונים רבים בכל ארגון נתון באתר, צריכה להיות לך דרך לשייך כל

enterpriseIdלשירות משלו החשבון ופרטי הכניסה. כדאי ליצור חשבונות שירות לארגון באמצעות התקשרות אלEnterprises.getServiceAccountוטיפול בניהול מפתחות באמצעותServiceaccountkeysממשקי API. מידע נוסף זמין בקטע יצירה פרוגרמטית של חשבונות שירות ארגוניים אפשר לקבל פרטים נוספים.

בתהליך ההרשמה ל-Android עליך לספק שירות מאובטח (https) עבור לשימוש במסוף שלך בזמן הריצה. כתובת ה-URL של השירות המאובטח הזה יכולה להיות כתובת URL מקומית ויכול לכלול מידע על הסשן או פרטים מזהים ייחודיים אחרים, כל עוד תקין כדי שהמערכת תוכל לנתח אותו. לדוגמה:

https://localhost:8080/enrollmentcomplete?session=12345

תהליך הרישום

תהליך ההרשמה אמור להימשך פחות מ-5 דקות. השלבים הבאים

ההנחה היא שהשרת שמארח את callbackUrl פועל באופן תקין. השלבים הבאים

נצא גם מנקודת הנחה שהמסוף שלכם כולל רכיב בממשק המשתמש, כמו אפשרות בחירה בתפריט

כאפשרות ניהול Android, שמתחילה את תהליך ההרשמה כאשר

אדמין ב-IT מאומת בוחר באפשרות.

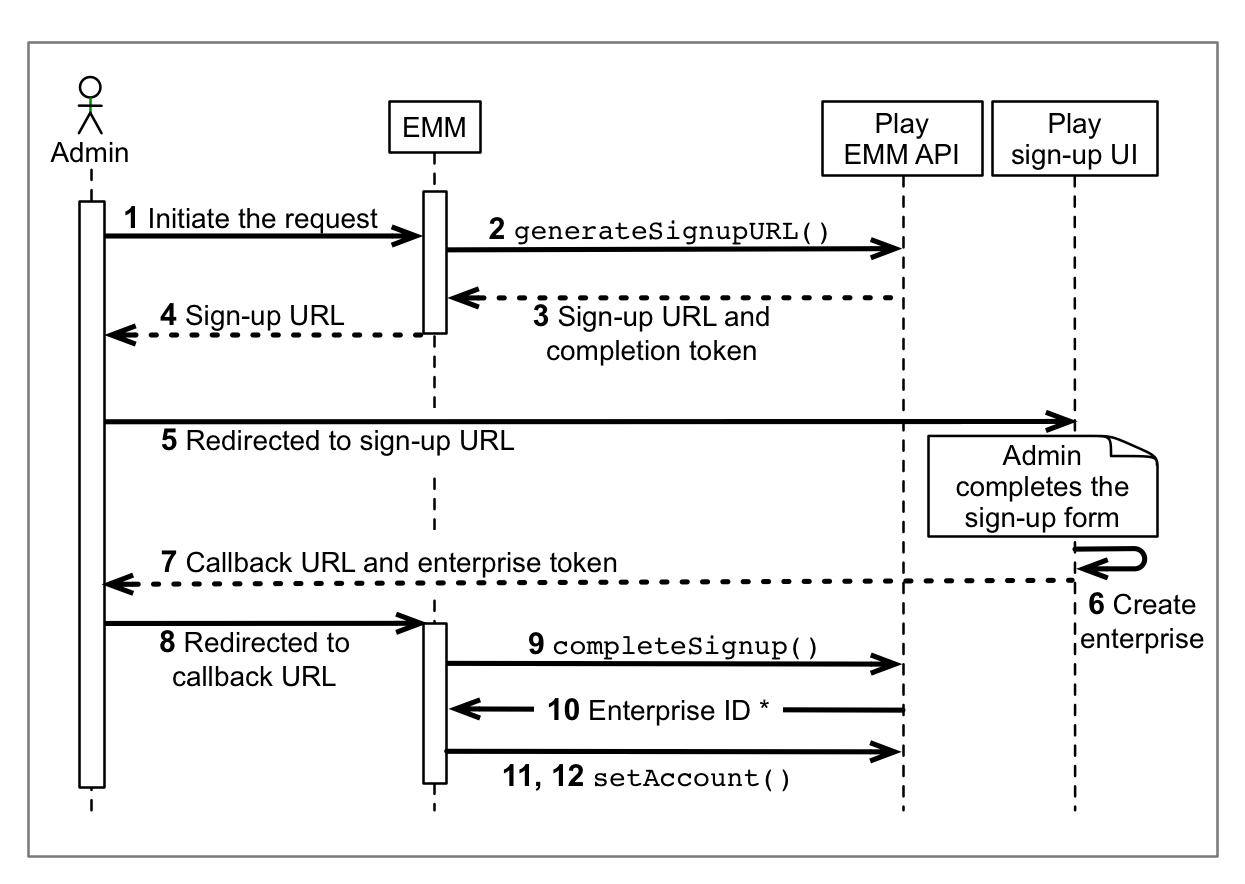

אדמין ב-IT יוזם בקשת הרשמה במסוף ה-EMM.

התקשרות אל

Enterprises.generateSignupUrlעםcallbackURLבתור הפרמטר היחיד. דוגמה:https://localhost:8080/enrollcomplete?session=12345

התגובה תכיל כתובת URL להרשמה (תקפה למשך 30 דקות) אסימון השלמה. מחלצים ושומרים את אסימון ההשלמה.

שיטה מומלצת: כדאי לשייך את אסימון ההשלמה לאדמין ב-IT אישר את ההרשמה.

צריך לחלץ את

urlמהתשובהgenerateSignupURL.מתבצעת הפניה לכתובת ה-URL שחולץ בשלב 4.

מנהל ה-IT מבצע את תהליך ההגדרה בממשק המשתמש של ההרשמה כדי ליצור קישור ארגוני:

האדמין ב-IT מזין פרטים על עצמו ועל הארגון שלו, מגדיר סיסמה אם אין לו עדיין חשבון Google.

למנהל ה-IT מוצג שם ה-EMM, והוא מאשר ש הארגון יהיה מקושר ל-EMM הזה.

האדמין ב-IT מסכים לתנאים ולהגבלות של Google.

ממשק המשתמש של ההרשמה יוצר כתובת URL לקריאה חוזרת על סמך כתובת ה-URL שצוינה בשלב 2.

ממשק המשתמש של ההרשמה מפנה את האדמין ב-IT אל כתובת ה-URL לקריאה חוזרת (callback). חילוץ ושמירה את האסימון של הארגון לכתובת ה-URL. דוגמה:

https://localhost:8080/enrollcomplete?session=12345&enterpriseToken=5h3jCC903lop1

קוראים לפונקציה

Enterprises.completeSignup, מעבירים אתcompletionToken(שלב 3) ואתenterpriseToken(שלב 8).הקריאה מחזירה מופע אחד (

Enterprises) בגוף התשובה. אחסוןid,nameוכתובת האימייל של האדמין (אם קיים) לשימוש עתידי.יוצרים חשבון שירות ארגוני (ESA). פרטי הכניסה ל-ESA מופיעים בפורמט כתובת אימייל ומפתח פרטי. יש שתי דרכים ליצור ESA:

- שיטה מומלצת: יוצרים את ה-ESA באופן פרוגרמטי, באמצעות ממשק ה-API של Play EMM.

- הצגת דף שמורה לאדמין ב-IT ליצור ESA ב-Google מסוף API. מידע נוסף זמין בקטע יצירת שירות חשבון לקבלת מידע מפורט יותר (צריך להנחות את מנהל המערכת לבחור project > הרשאת עריכה בתור התפקיד ולבדוק את ההורדה של המפתח הפרטי ). לאחר שהאדמין ב-IT יוצר ESA, צריך להגדיר את המסוף עם פרטי הכניסה למפתח הפרטי של ה-ESA

באמצעות פרטי הכניסה של הסכם השירות הראשי (MSA), התקשרו

setAccountכדי להגדיר ה-ESA של הארגון הזה.

תהליך הרישום הושלם

- הדומיין החדש של Google המנוהל מקושר ל-EMM.

- חשבון Google של האדמין ב-IT מוגדר כאדמין של הדומיין יכולים לגשת אל https://play.google.com/work אל לנהל את האפליקציות של הארגון.

- מסוף ה-EMM יכול להשתמש ב-ESA כדי לנהל את נתוני הארגון באמצעות ממשק ה-API של Google Play ל-EMM.

יצירת אפליקציות ESA באופן פרוגרמטי

כדי לפשט את ניהול המפתחות ל-ESA, משתמשים ב-Google Play EMM API כדי ליצור חשבונות שירות לארגונים במקום מסוף Google Cloud. שירות חשבונות שנוצרו באמצעות ממשק ה-API של Play EMM:

- לא גלויים באף פרויקט במסוף Cloud ששייך אליו. את/ה או הארגון; הם חייבים להיות מנוהלים באופן פרוגרמטי.

- נמחקים כשאתם לבטל את ההרשמה של הארגון.

כדי ליצור חשבון שירות באופן פרוגרמטי:

התקשרות אל

Enterprises.getServiceAccountעםenterpriseId(ראו שלב 10 בקטע הרשמה תהליך סיום) ומציינים את סוג המפתח (keyType) הרצוי (googleCredentials, pkcs12). המערכת תחזיר את השם של חשבון השירות ומפתח פרטי לשירות (באותם הפורמטים שהוחזרו על ידי מסוף Google API).התקשרות אל

Enterprises.setAccountולהגדיר את חשבון השירות עבור הארגון.

שיטה מומלצת:תמיכה בכך שאדמין ב-IT ישנה את פרטי הכניסה של ה-ESA. לבצע

שבמסוף ה-EMM, יש להשתמש ב-ESA הקיים כדי להתקשר אל setAccount.

ניהול מפתחות של חשבונות שירות

חשבונות השירות שהוחזרו

Enterprises.getServiceAccount

נוצרות בשקיפות על ידי Google. בתור EMM, אין לך גישה אליהם

חשבונות. אבל אפשר לשלב

Serviceaccountkeys

ממשק API למסוף כדי לאפשר לארגונים לנהל בעצמם

אפליקציות ESA ומפתחות שנוצרו באופן פרוגרמטי.

ממשק API של Serviceaccountkeys

שמאפשר לארגון להוסיף, למחוק ולהציג את פרטי הכניסה הפעילים

את חשבונות השירות שלהם. צריך להפעיל את ממשקי ה-API האלה אם הם מורשים בתור ה-ESA

שהוגדרה לארגון, ושצריך ליצור את ה-ESA

החל מ-getServiceAccount. במילים אחרות, אחרי שארגון מתקשר

Enterprises.setAccount

(באמצעות חשבון השירות שנוצר על ידי

Enterprises.getServiceAccount),

רק לארגון הזה מותר להפעיל שיחות

API של Serviceaccountkeys

לנהל את החשבון.

טבלה 2. API של Serviceaccountkeys

| שדות | |

| id [מזהה] | מזהה מחרוזת ייחודי אטום ל-ServiceAccountKey שהוקצה על ידי השרת. |

| סיווג | מזהה את המשאב באמצעות המחרוזת הקבועה

androidenterprise#serviceAccountKey |

| סוג | פורמט הקובץ של נתוני המפתח שנוצרו. ערכים קבילים:

|

| נתונים | מחרוזת שמורכבת מגוף פרטי הכניסה הפרטיים חדש. מאוכלס בעת היצירה. לא נשמר על ידי Google. |

| שיטות | |

| delete | להסיר ולבטל את התוקף של פרטי הכניסה שצוינו עבור

חשבון שירות (מצוין עם enterpriseId ו-keyId).

|

| insert | יצירת פרטי כניסה חדשים לחשבון השירות שמשויכים לארגון. |

| list | הצגת רשימה של כל פרטי הכניסה הפעילים של חשבון השירות שמשויכים לארגון. הפונקציה מחזירה רק את המזהה וסוג המפתח. |

התראות

אפשר לקבל התראות מאפליקציות ESA שנוצרו באופן פרוגרמטי:

התקשרות אל Enterprises.pullNotificationSet.

למידע נוסף על הגדרת התראות EMM

אפשר לקבל מידע נוסף.

רישום של דומיין Google מנוהל

כדי לנהל מכשירים ששייכים לדומיין מנוהל של Google, צריך ליצור חשבון (שנקרא 'קישור') בין מסוף ה-EMM לארגון Google.

דרישות מוקדמות

לארגון צריכים להיות דומיין Google מנוהל, אסימון הרשמה של EMM חשבון שירות ארגוני (ESA). הוראות לאדמינים ב-IT הפרטים האלה זמינים במרכז העזרה של Android Enterprise מרכז.

דומיין מנוהל של Google

אם האדמין ב-IT בארגון הצהיר בעלות על חשבון מנוהל בדומיין כשהם נרשמים ל-Google Workspace, הם יכולים להפעיל את Android ממסוף Google Admin. אם לארגון אין דומיין Google מנוהל, מנהל ה-IT שלו חייב לעבור דרך אתר אינטרנט חד-פעמי את תהליך הרישום ב-Google.

אסימון EMM

מנהלי IT יכולים לקבל אסימון EMM מסוף Google Admin (בקטע מכשירים > ניידים ו נקודות קצה > הגדרות > שילובי צד שלישי).

ESA

האדמין ב-IT בארגון יכול ליצור את ה-ESA, בדרך כלל דרך במסוף Google Cloud בפרויקט שמשויך למסוף ה-EMM. הודעת ESA כולל שם, מזהה ומפתח שמאמת את החשבון עבור פעולות שבוצעו בשמם. הפורמט של המזהה דומה לזה של כתובת אימייל, עם השם של חשבון השירות לפני הסמל @ ושם הפרויקט יחד עם מידע על שירותי Google (לדוגמה, some-orgs-esa@myemmconsole313302.iam.gserviceaccount.com).

תהליך הרישום

- אדמין ב-IT מקבל אסימון EMM ממסוף Google Admin.

- מנהל ה-IT משתף איתך את אסימון ה-EMM, שמאפשר לך לנהל Android בדומיין שלהם.

- באמצעות מסוף ה-EMM, יש להשתמש באסימון ה-EMM כדי להתקשר

Enterprises.enrollהקישור בין פתרון Android של הארגון לדומיין Google שלו מקושר.- ה-method

enrollמחזירהenterpriseIdייחודי, שאפשר לאחזר. מאוחר יותר (לדומיינים מנוהלים בלבד של Google) באמצעותlist. - אפשר גם לשמור פרטים על הקישור (

enterpriseId,primaryDomain) במאגר נתונים כדי להימנע מביצוע קריאות ל-API כדי להשיג אותן פרטים. בתרחיש של חשבונות Google, של הארגוןprimaryDomainהוא המפתח הייחודי שמזהה את הארגון ל-EMM Google.

- ה-method

- כדי לבצע קריאות ספציפיות לארגון ל-Google Play EMM API:

- צריך ליצור ESA בשם הארגון או שאדמין יוצר ה-ESA, ואז משתף אתכם.

- אפשר להתקשר דרך מסוף ה-EMM

setAccount, באמצעותenterpriseIdוכתובת האימייל של ה-ESA. הפעולה הזו מפעילה את ה-ESA כדי לבצע אימות ל-API בתור הארגון.

דוגמה

הנה דוגמה לרישום ארגון, בהינתן primaryDomainName,

serviceAccountEmail, authenticationToken:

public void bind(String primaryDomainName, String serviceAccountEmail,

String authenticationToken) throws IOException {

Enterprise enterprise = new Enterprise();

enterprise.setPrimaryDomain(primaryDomainName);

Enterprise result = androidEnterprise.enterprises()

.enroll(authenticationToken, enterprise)

.execute();

EnterpriseAccount enterpriseAccount = new EnterpriseAccount();

enterpriseAccount.setAccountEmail(serviceAccountEmail);

androidEnterprise.enterprises()

.setAccount(result.getId(), enterpriseAccount)

.execute();

}הדוגמה הזו משתמשת בספריית הלקוח של Java וב

סיווג שירות אחד (AndroidEnterprise) מתוך

com.google.api.services.androidenterprise.model

חבילה. תוכלו לסכם את התהליך שמוצג בדוגמה בשלבים הבאים:

- יצירת אובייקט

AndroidEnterpriseחדש עם הפרמטרים סופק על ידיbind, מחלקה של מודלים שמכילה את שם הדומיין הראשי, כתובת האימייל של חשבון השירות ואסימון ההרשמה ל-EMM. - מציינים את שם הדומיין הראשי של האובייקט הארגוני החדש שנוצר.

- קוראים לשיטת הרישום כדי לספק את האובייקט הארגוני ואת אסימון הרישום.

- יצירת אובייקט EnterpriseAccount חדש עם מזהה ה-ESA של הלקוח

(

serviceAccountEmail). - כדי להגדיר את החשבון, מספקים גם את השדה

enterpriseId(המוחזר בשלב 3) ו-enterpriseAccount.

אפשר גם לשמור מידע על הקישור (enterpriseId,

primaryDomain) במאגר נתונים כדי להימנע מביצוע קריאות ל-API כדי להשיג אותן

פרטים. בתרחיש של חשבונות Google, הערך של primaryDomain של הארגון הוא

המפתח הייחודי שמזהה את הארגון ל-EMM ול-Google.

הגדרה של פריסה מקומית

אם ארגון דורש שהנתונים שלו יישארו באתר ולא יהיו זמינים לך, עליך תצטרכו לוודא שהשרתים שלכם אף פעם לא יראו קבוצה פעילה של פרטי כניסה הודעת ESA. כדי לעשות זאת, צריך ליצור ולאחסן באתר פרטי כניסה של ESA:

- משלימים את תהליך ההרשמה:

- כפי שמתואר בשלב 11, צריך להשתמש ב-MSA כדי להתקשר אל

getServiceAccount. הזה יצירת פרטי כניסה ל-ESA. - כמו שמוצג בשלב 12, צריך להשתמש ב-

setAccountב-ESA כדי להגדיר אותו כ-ESA לארגון הזה.

- כפי שמתואר בשלב 11, צריך להשתמש ב-MSA כדי להתקשר אל

- מעבירים את ה-ESA לשרת המקומי של הארגון.

- צריך לבצע את השלבים הבאים בשרת המקומי :

- התקשרות אל

Serviceaccountkeys.insertכדי ליצור מקש ה-ESA. המפתח הפרטי הזה לא מאוחסן בשרתי Google, מוחזר פעם אחת בלבד, בעת יצירת החשבון. הוא לא נגיש בדרך אחרת. - משתמשים בפרטי הכניסה החדשים של ה-ESA כדי להתקשר

Serviceaccountkeys.listהפעולה הזו תחזיר את פרטי הכניסה של חשבון השירות הפעיל. - שיחת טלפון

Serviceaccountkeys.deleteלמחיקת כל פרטי הכניסה מלבד פרטי הכניסה של ה-ESA שנוצר באופן מקומי. - (אופציונלי) התקשרות

Serviceaccountkeys.listכדי לאמת שפרטי הכניסה שנמצאים כרגע בשימוש בארגון הם היחידים פרטי הכניסה התקפים של חשבון השירות.

- התקשרות אל

השרת המקומי הוא עכשיו השרת היחיד עם פרטי כניסה של ESA. רק

ל-ESA שנוצר באמצעות getServiceAccount יש גישה

ServiceAccountKeys - ה-MSA שלך לא מורשה לקרוא לו.

שיטה מומלצת: אל תאחסנו את פרטי הכניסה של חשבון השירות הראשי (MSA) ב- באתר. שימוש ב-ESA נפרד לכל פריסה מקומית.

ביטול הרשמה, רישום מחדש או מחיקה של קישור ארגוני

ביטול הרשמה

כדי לבטל את הקישור של ארגון לפתרון ה-EMM, יש להשתמש ב-

unenroll ארגון

הקישור לא נמחק לאחר ביטול ההרשמה, אלא המשתמשים שמנוהלים על ידי EMM וכל

נתוני המשתמשים הקשורים שלהם נמחקים אחרי 30 ימים. לדוגמה

הטמעה:

public void unbind(String enterpriseId) throws IOException {

androidEnterprise.enterprises().unenroll(enterpriseId).execute();

}

שיטה מומלצת: אם יש לכם מאגר נתונים לשם הארגון ולארגון

למיפוי של מזהים מקושרים, יש למחוק את המידע ממאגר הנתונים אחרי הקריאה

unenroll.

הרשמה מחדש

אדמין ב-IT יכול לרשום מחדש ארגון באמצעות enterpriseId הקיים שלו. שפת תרגום

לעשות זאת, הם נכנסים באמצעות חשבון ברמת בעלים ופועלים בהתאם לטופס ההרשמה

התהליך.

תהליך ההרשמה מחדש שקוף מנקודת המבט שלך: אין דרך לקבוע אם אסימון הארגון המוחזר בכתובת ה-URL להפניה אוטומטית (שלב 8) הוא ארגון חדש או ארגון שכבר נרשם בעבר בארגון אחר EMM.

אם ארגון כלשהו נרשם בעבר באמצעות פתרון ה-EMM, יכול להיות יכולת לזהות את מזהה הקישור של הארגון. אפשר לשחזר משתמשים שמנוהלים על ידי EMM ונתוני משתמשים קשורים אם אדמין ב-IT רושם מחדש ארגון של פחות מ-30 ימים אחרי שההרשמה שלך בוטלה. אם ארגון רשומים ב-EMM אחר, מזהי המשתמשים של משתמשים שמנוהלים על ידי EMM לא תהיה לך גישה ל-EMM אחר. הסיבה לכך היא שמזהי המשתמשים האלה ספציפי ל-EMM.

מחיקה

אדמין ב-IT יכול למחוק את הארגון שלו מ-Google Play לארגונים. בטווח של 24

שעות הפעילות של הארגון, נתונים, חשבונות, הקצאות של רישיונות

המשאבים הופכים להיות לא נגישים לאדמין, למשתמשי הקצה ולך. בתור

תוצאה, הקריאות שלך ל-API יחזירו קוד סטטוס של תגובת HTTP 404 Not Found

לפרמטר enterpriseId. כדי לטפל בשגיאה הזו במסוף ה-EMM,

לבקש אישור מהאדמין ב-IT לפני שמסירים שיוך כלשהו אל

של הארגון.