Eine Web-API für die datenschutzfreundliche Identitätsföderation.

Was ist FedCM?

FedCM (Federated Credential Management) ist ein datenschutzfreundlicher Ansatz für föderierte Identitätsdienste (z. B. „Anmelden mit...“), mit dem sich Nutzer auf Websites anmelden können, ohne ihre personenbezogenen Daten an den Identitätsdienst oder die Website weiterzugeben.

Implementierungsstatus

- Status der Chrome-Plattform

- FedCM wurde in Chrome 108 ausgeliefert.

- Das FedCM-Angebot kann öffentlich diskutiert werden.

- FedCM wird von anderen Browsern noch nicht unterstützt.

- Mozilla implementiert einen Prototyp für Firefox und Apple hat allgemeine Unterstützung und Interesse an der Zusammenarbeit am Vorschlag von FedCM zum Ausdruck gebracht.

In Zukunft planen wir, eine Reihe neuer Funktionen einzuführen. Diese basieren auf dem Feedback, das wir von Identitätsanbietern (IdP), vertrauenden Parteien (RP) und Browseranbietern erhalten haben. Wir hoffen, dass Identitätsanbieter FedCM einführen, beachten Sie jedoch, dass FedCM noch eine API ist, die noch aktiv weiterentwickelt wird, und dass abwärtsinkompatible Änderungen bis zum 4. Quartal 2023 erwartet werden.

Um die Herausforderungen bei der Bereitstellung abwärtsinkompatibler Änderungen zu minimieren, haben wir derzeit zwei Empfehlungen für Identitätsanbieter:

- Abonnieren Sie unseren Newsletter, um Sie über die Weiterentwicklung der API auf dem Laufenden zu halten.

- Wir empfehlen IdPs, die FedCM API über JavaScript SDKs zu verteilen, während die API reif ist, und RPs von selbst gehosteten SDKs abzuhalten. Dadurch wird sichergestellt, dass IdPs Änderungen vornehmen können, wenn sich die API weiterentwickelt, ohne alle ihre vertrauenden Parteien um eine erneute Bereitstellung bitten zu müssen.

Wozu brauchen wir FedCM?

In den letzten zehn Jahren hat die Identitätsföderation eine zentrale Rolle dabei gespielt, die Messlatte für die Authentifizierung im Web im Hinblick auf Vertrauenswürdigkeit, Nutzerfreundlichkeit (z. B. passwortlose Einmalanmeldung) und Sicherheit (z. B. bessere Widerstandsfähigkeit gegen Phishing- und Credential Stuffing-Angriffe) im Vergleich zu Nutzernamen und Passwörtern pro Website zu erhöhen.

Bei der Identitätsföderation verwendet ein RP (vertrauenswürdige Partei) einen IdP (Identitätsanbieter), um dem Nutzer ein Konto bereitzustellen, ohne dass ein neuer Nutzername und ein neues Passwort erforderlich sind.

Leider werden die Mechanismen, auf die sich die Identitätsföderation stützt (iFrames, Weiterleitungen und Cookies), aktiv missbraucht, um Nutzer im Web zu verfolgen. Da der User-Agent nicht zwischen Identitätsföderation und Tracking unterscheiden kann, erschweren die Schutzmaßnahmen für die verschiedenen Arten von Missbrauch die Bereitstellung der Identitätsföderation.

Die Federated Credential Management API (FedCM) bietet eine anwendungsfallspezifische Abstraktion für föderierte Identitätsflüsse im Web. Dazu wird ein browsergestütztes Dialogfeld eingeblendet, über das Nutzer Konten von IdPs auswählen können, um sich bei Websites anzumelden.

FedCM umfasst mehrere Schritte, um die Identität im Web zu verbessern. Im ersten Schritt konzentrieren wir uns darauf, die Auswirkungen der Einstellung von Drittanbieter-Cookies auf die föderierte Identität zu reduzieren. Weitere Informationen finden Sie im Abschnitt „Roadmap“.

Welche Auswirkungen wird das voraussichtlich haben?

Durch den Einsatz der Community und unsere Forschung haben wir herausgefunden, dass es einige Integrationen im Zusammenhang mit Identitätsföderation gibt, die von der Einstellung von Drittanbieter-Cookies betroffen sind:

- Front-Channel-Abmeldung von OpenID Connect

- OpenID Connect-Sitzungsverwaltung

- iFrame-basierte Verlängerung von Hintergrundtokens

- iFrame-basierte Anmelde-Widgets

Das erste Ziel von FedCM ist es, die Auswirkungen der Einstellung von Drittanbieter-Cookies auf die Identitätsföderation zu reduzieren. Oben finden Sie eine Liste der Bereiche, von denen wir erwarten, dass sie betroffen sein werden. Falls es weitere Anwendungsfälle gibt, die wir nicht aufgeführt haben, möchten wir Sie bitten, sich mit uns in Verbindung zu setzen und Feedback zu geben.

Wer sollte FedCM nutzen?

Wir gehen davon aus, dass FedCM nur dann nützlich für Sie ist, wenn alle folgenden Bedingungen zutreffen:

- Sie sind ein Identitätsanbieter (Identity Provider, IdP).

- Sie sind von der Einstellung der Drittanbieter-Cookies betroffen.

- Ihre RPs sind Websites von Drittanbietern. Wenn es sich bei Ihren RPs um relevante Websites handelt, sind Sets ähnlicher Websites für Sie möglicherweise besser geeignet.

Sie sind ein IdP

FedCM erfordert die Unterstützung eines Identitätsanbieters. Eine vertrauende Partei kann FedCM nicht unabhängig nutzen. Wenn Sie ein RP sind, können Sie Ihren IdP um eine Anleitung bitten.

Sie sind von der Einstellung von Drittanbieter-Cookies betroffen

Sie sollten FedCM nur verwenden, wenn Ihre aktuelle Integration von der Einstellung von Drittanbieter-Cookies betroffen ist.

Wenn Sie sich nicht sicher sind, ob Ihre Identitätsföderation nach der Einstellung von Drittanbieter-Cookies in Chrome weiterhin funktioniert, können Sie die Wirkung auf einer Website testen, indem Sie Drittanbieter-Cookies in Chrome blockieren.

Wenn keine Auswirkungen auf Ihre Identitätsföderation ohne Drittanbieter-Cookies erkennbar sind, können Sie Ihre aktuelle Integration ohne FedCM weiter verwenden.

Wenn Sie nicht sicher sind, was Sie prüfen sollen, lesen Sie die Informationen zu den bekannten Features, auf die sich die Einstellung voraussichtlich auswirken wird.

Ihre RPs sind Drittanbieter

Wenn Sie ein Identitätsanbieter sind, dessen RPs eine eigene Beziehung zum IdP haben, sollten Gruppen ähnlicher Websites die bessere Option sein. Über Gruppen ähnlicher Websites (RWS) können Organisationen Beziehungen zwischen Websites angeben, sodass Browser den Zugriff auf Drittanbieter-Cookies zu bestimmten Zwecken in begrenztem Umfang zulassen. So können Drittanbieter-Cookies bei Gruppen sinnvoll zusammenhängender Websites funktionieren, auch wenn Drittanbieter-Cookies eingestellt werden.

Wie interagieren Nutzer mit FedCM?

Derzeit konzentriert sich FedCM hauptsächlich darauf, die Auswirkungen der Einstellung von Drittanbieter-Cookies abzuschwächen. Nutzer können FedCM in den Chrome-Nutzereinstellungen aktivieren oder deaktivieren.

FedCM ist protokollunabhängig und bietet die folgenden Funktionen zur Authentifizierung.

In unserer Demo erfährst du, wie es funktioniert.

Bei einer vertrauenden Partei anmelden

Wenn der Nutzer auf die Website der vertrauenden Partei (RP) gelangt, wird ein FedCM-Anmeldedialogfeld angezeigt, wenn er beim IdP angemeldet ist.

Wenn der Nutzer im RP beim IdP kein Konto hat, wird ein Anmeldedialogfeld mit zusätzlichem Offenlegungstext wie den Nutzungsbedingungen und einer Datenschutzerklärung des RP angezeigt, sofern angegeben.

Der Nutzer kann die Anmeldung durch Tippen auf Weiter als... abschließen. Wenn der Vorgang erfolgreich ist, speichert der Browser die Tatsache, dass der Nutzer ein föderiertes Konto im RP bei dem IdP erstellt hat.

RPs sollten auch in Browsern funktionieren, die FedCM nicht unterstützen. Nutzer sollten einen vorhandenen Anmeldeprozess ohne FedCM verwenden können. Weitere Informationen zur Anmeldung in FedCM

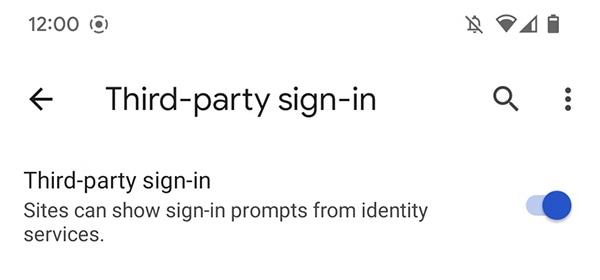

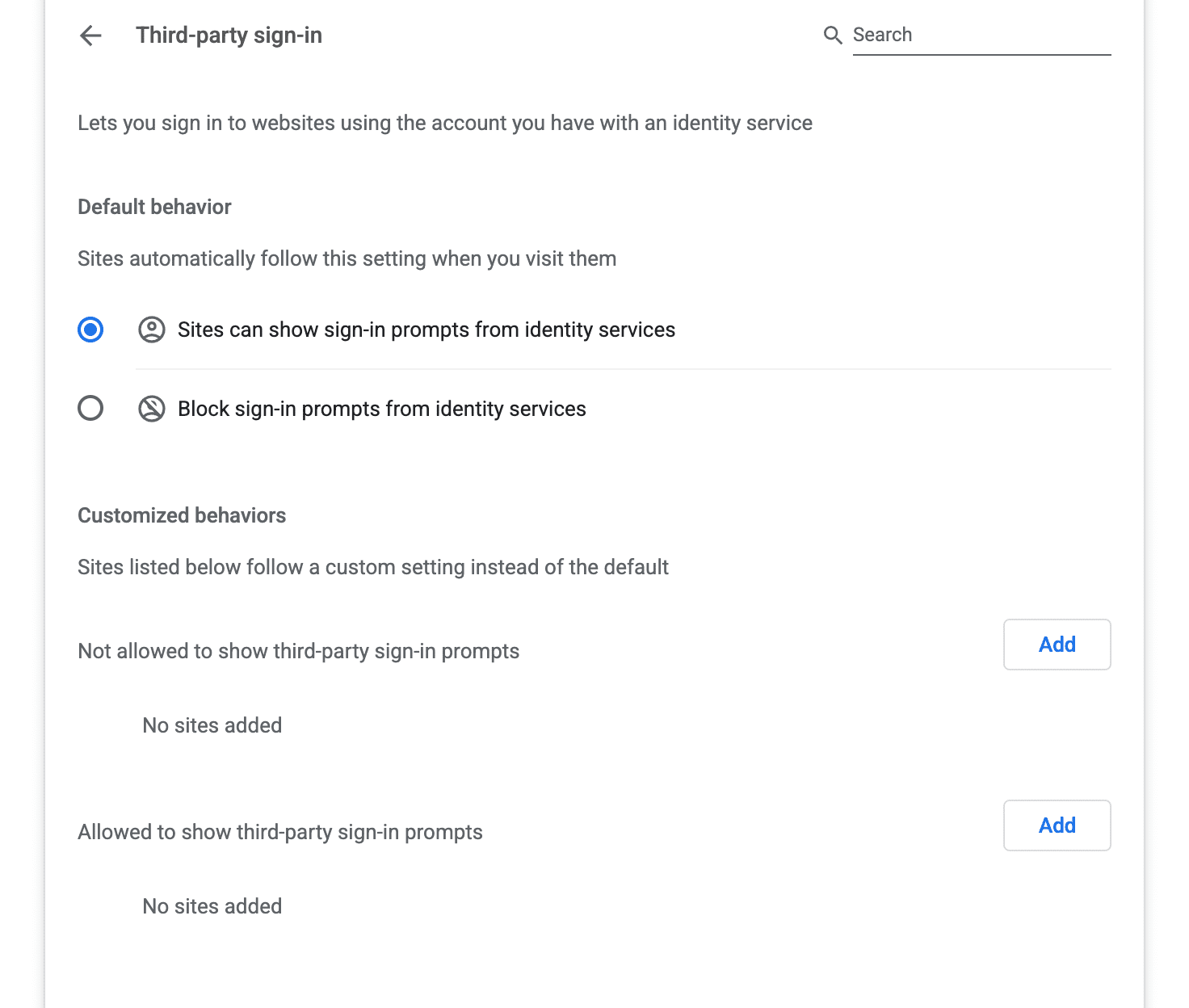

Einstellung zum Aktivieren oder Deaktivieren von FedCM

Nutzer können FedCM in den Einstellungen von Chrome unter Android aktivieren oder deaktivieren. Rufen Sie Einstellungen > Website-Einstellungen > Drittanbieter-Anmeldung auf und stellen Sie den Schieberegler auf „Ein“.

Dasselbe gilt für Chrome auf dem Computer unter chrome://settings/content/federatedIdentityApi.

Roadmap

Wir arbeiten daran, eine Reihe von Änderungen auf den FedCM hinzuweisen.

Auf Grundlage des Feedbacks wurden bereits mehrere Aktualisierungen vorgenommen. Es wird erwartet, dass es sich bis zum 4. Quartal 2023 weiter entwickelt, um sich zumindest zu stabilisieren. Weitere Informationen finden Sie unter „Aktualisierungen“.

- Änderungsprotokoll: Updates der Federated Credential Management API

Es gibt einige Dinge, die uns bekannt sind und die noch erledigt werden müssen, darunter Probleme, von denen wir von IdPs, RPs und Browseranbietern gehört haben. Wir glauben, dass wir wissen, wie wir diese Probleme lösen können:

- Unterstützung für ursprungsübergreifende iFrames: IdPs können FedCM über einen ursprungsübergreifenden iFrame aufrufen (Update).

- Personalisierte Schaltfläche: IdPs können die Identität eines wiederkehrenden Nutzers auf der Anmeldeschaltfläche in einem ursprungsübergreifenden iFrame des IdP anzeigen lassen (Update).

- Messwertendpunkt: Stellt Leistungsmesswerte für IdPs bereit.

Darüber hinaus gibt es ungelöste Probleme, die wir aktiv untersuchen, einschließlich bestimmter Angebote, die wir evaluieren oder Prototypen erstellen:

- CORS: Wir besprechen mit Apple und Mozilla, um die Spezifikation von FedCM-Abrufen zu verbessern.

- Multiple-IdP API: Wir arbeiten an Möglichkeiten, mehrere IdPs für die gemeinsame Nutzung in der FedCM-Kontoauswahl zu unterstützen.

- IdP Sign-in Status API: Mozilla hat ein Problem mit zeitbasierten Angriffen festgestellt. Wir suchen derzeit nach Möglichkeiten, wie ein IdP den Browser proaktiv über den Anmeldestatus des Nutzers benachrichtigen kann, um das Problem zu beheben. (Update)

- In IdP API anmelden: Zur Unterstützung verschiedener Szenarien bietet der Browser eine Benutzeroberfläche für den Nutzer, der nicht beim IdP angemeldet ist, ohne das RP zu verlassen.

Basierend auf dem Feedback von Mozilla, Apple und TAG-Prüfern sind schließlich einige Dinge noch zu erledigen. Wir arbeiten daran, die besten Lösungen für diese offenen Fragen zu finden:

- Verständnis für Nutzer und Abgleichsabsicht verbessern: Wie Mozilla angemerkt, möchten wir gerne weitere UX-Formulierungen, Oberflächen und Triggerkriterien untersuchen.

- Identitätsattribute und selektive Offenlegung: Wie unsere TAG-Prüfer bereits mitgeteilt haben, möchten wir einen Mechanismus anbieten, mit dem selektiv mehr oder weniger Identitätsattribute wie E-Mail-Adressen, Altersgruppen, Telefonnummern usw. geteilt werden können.

- Anheben der Datenschutzeigenschaften: Wie Mozilla hier vorgeschlagen, möchten wir weiter an Mechanismen für bessere Datenschutzgarantien arbeiten, wie IdP-Blindheit und gerichtete Kennungen.

- Beziehung zu WebAuthn: Wie von Apple vorgeschlagen, freuen wir uns sehr über die Fortschritte bei Passkeys und die Arbeit an einer kohärenten und zusammenhängenden Erfahrung zwischen FedCM, Passwords, WebAuthn und WebOTP.

- Anmeldestatus: Wie Apple in der Login Status API der Privacy CG vorgeschlagen hat, sind wir der Meinung, dass der Anmeldestatus des Nutzers eine nützliche Information ist, die Browsern helfen kann, fundierte Entscheidungen zu treffen, und wir sind gespannt, welche Möglichkeiten sich daraus ergeben. (Update)

- Unternehmen und Bildungseinrichtungen: Wie aus der FedID CG hervorgeht, gibt es immer noch viele Anwendungsfälle, die von FedCM nicht unterstützt werden, an denen wir gerne arbeiten würden, wie die Front-Channel-Abmeldung (die Fähigkeit eines IdP, ein Signal an RPs zu senden, um sich abzumelden) und die Unterstützung für SAML.

- Beziehung zu mDLs/VCs/usw.: Arbeite weiter daran, zu verstehen, wie diese in FedCM passen, z. B. mit der Mobile Document Request API.

FedCM API verwenden

Sie benötigen sowohl auf dem IdP als auch auf dem RP in Chrome einen sicheren Kontext (HTTPS oder localhost), um FedCM verwenden zu können.

Für die Einbindung in FedCM müssen Sie eine bekannte Datei, eine Konfigurationsdatei und Endpunkte für Kontenliste, Assertion-Ausstellung und optional Client-Metadaten erstellen. Auf dieser Grundlage stellt FedCM JavaScript APIs zur Verfügung, mit denen sich RPs über den IdP anmelden können.

Informationen zur Verwendung der FedCM API finden Sie im FedCM-Entwicklerleitfaden.

Reagieren und Feedback geben

- GitHub Lesen Sie die Erklärung, heben Sie Probleme vor und folgen Sie der Diskussion.

- Entwicklersupport: Hier kannst du Fragen stellen und an Diskussionen zum Privacy Sandbox-Entwicklersupport-Repository teilnehmen.

Einhaltung der E-Privacy-Gesetze

Die Verwendung von FedCM als IdP oder RP umfasst die Speicherung von Informationen auf dem Endgerät eines Nutzers oder den Zugriff auf bereits darin gespeicherte Informationen. Daher unterliegt eine Aktivität den ePrivacy-Gesetzen im Europäischen Wirtschaftsraum (EWR) und im Vereinigten Königreich, für die in der Regel die Einwilligung des Nutzers erforderlich ist. Sie müssen selbst prüfen, ob die Verwendung von FedCM für die Bereitstellung eines vom Nutzer explizit angeforderten Onlinedienstes unbedingt erforderlich und daher von der Einwilligungsanforderung ausgenommen ist. Weitere Informationen finden Sie in den häufig gestellten Fragen zur Compliance in der Privacy Sandbox.