Dokumentasi

Google Maps Platform

Menemukan dokumentasi yang tepat untuk pekerjaan tersebut

Menjelajahi, mempelajari, dan berkreasi dengan dokumentasi komprehensif, kode contoh, aplikasi contoh, dan lainnya.

Maps

Bantu pengguna menjelajahi dunia dengan produk peta kustom yang mendetail.

Rute

Bantu pengguna Anda mengoptimalkan rute dari A ke Z.

Tempat

Tampilkan tempat dan lokasi menarik kepada pengguna dengan detail yang mudah diakses.

Lingkungan

Membantu pengguna mengakses data untuk merespons tantangan iklim saat ini.

Analytics

Temukan set data dan alat geospasial yang memungkinkan Anda mengungkap insight bisnis dan keberlanjutan yang efektif.

Dokumentasi Maps

SDK Maps

Hadirkan dunia nyata kepada pengguna Anda menggunakan peta dinamis untuk web dan perangkat seluler.

Peta statis

Tampilkan peta statis di situs Anda.

Gambar Street View

Tambahkan gambar Street View 360° ke aplikasi Anda.

Elevation

Dapatkan ketinggian untuk satu atau serangkaian lokasi.

Tampilan Udara

Buat dan tampilkan video Tampilan Udara yang dirender menggunakan citra geospasial 3D Google.

Petak Peta

Menyediakan Ubin 3D Fotorealistik beresolusi tinggi, Ubin 2D, dan Ubin Street View.

Maps Datasets

Upload data Anda ke set data untuk digunakan di aplikasi Google Maps Platform.

Dokumentasi rute

Rute

Memberikan rute dengan lalu lintas real-time untuk beberapa moda transportasi, menghitung waktu dan jarak perjalanan, dan lainnya.

Navigation SDK

Buat pengalaman navigasi dinamis untuk aplikasi Anda.

Jalan

Mengidentifikasi jalan di sekitar dan batas kecepatannya menggunakan koordinat.

Pengoptimalan Rute

Optimalkan rute multi-stop secara fleksibel dan cerdas untuk satu atau beberapa kendaraan.

Dokumentasi Places

Places API & Places SDK

Integrasikan Place Details, Place Search, Place Autocomplete, dan ringkasan buatan AI Google ke aplikasi Anda.

Places UI Kit

Hadirkan pengalaman pengguna Google Maps yang sudah dikenal untuk Places ke kasus penggunaan frontend Anda dengan library komponen yang siap digunakan, dapat disesuaikan, dan hemat biaya.

Geocoding

Ubah koordinat menjadi alamat dan alamat menjadi koordinat.

Geolocation

Dapatkan perkiraan lokasi perangkat menggunakan menara BTS dan node Wi-Fi di sekitar.

Validasi Alamat

Validasi alamat dan komponennya.

Zona Waktu

Tentukan zona waktu untuk serangkaian koordinat.

Agregat Tempat

Memberikan insight tentang tempat dalam area tertentu berdasarkan kriteria yang berbeda-beda.

Dokumentasi lingkungan

Kualitas Udara

Dapatkan indeks kualitas udara, polutan, dan rekomendasi kesehatan untuk lokasi tertentu.

Serbuk Sari

Dapatkan informasi serbuk sari untuk lokasi tertentu, termasuk jenis, tanaman, dan indeks.

Tenaga surya

Cari potensi energi surya di atap untuk bangunan tertentu.

Cuaca

Dapatkan kondisi cuaca saat ini, prakiraan cuaca per jam dan harian, serta histori cuaca per jam untuk lokasi tertentu.

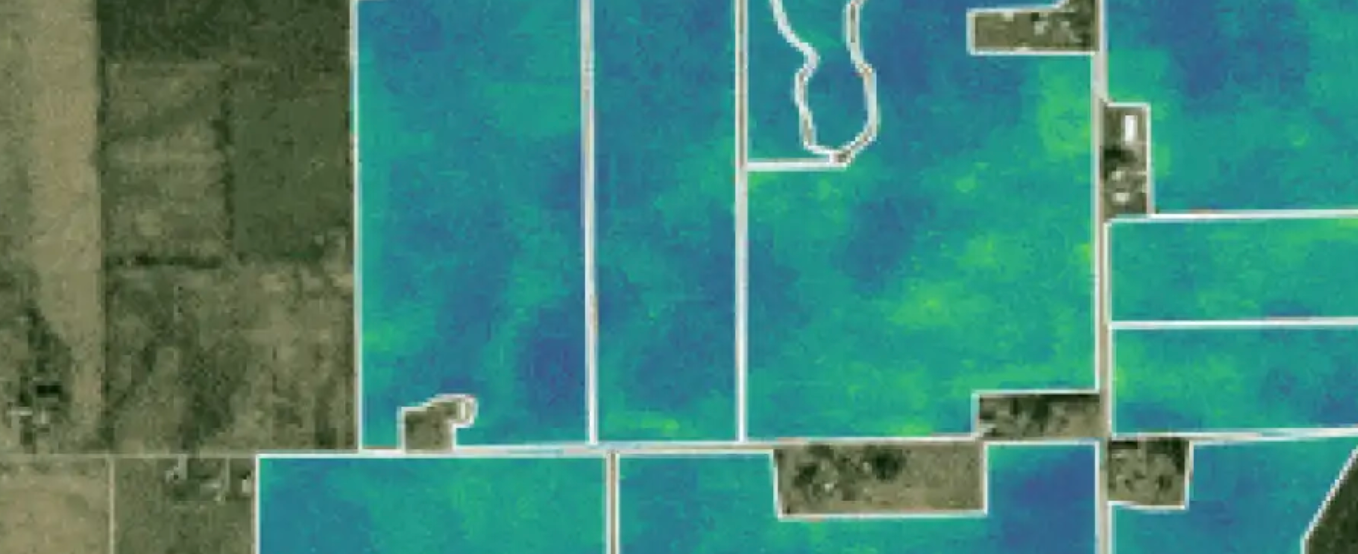

Dokumentasi Analytics

Google Earth

Analisis, buat, dan berkolaborasi menggunakan model dunia yang komprehensif dan interaktif.

Places Insights

Dapatkan insight statistik dari data tempat dan merek Google Maps, menggunakan BigQuery.

Insight Citra

Gunakan gambar Google Street View untuk mendorong insight geospasial.

Insight Pengelolaan Jalan

Mengakses, menganalisis, dan memantau data jalan untuk meningkatkan kualitas jaringan jalan dan utilitas publik.

Mulai

-

Panduan memulai

Buat akun, buat kunci API, aktifkan API dan SDK, lalu mulai berkreasi.

> Baca panduannya lalu mulai dengan cepat -

Membuat peta pertama

Baru menggunakan Google Maps Platform? Buat peta pertama Anda dengan penanda.

> Cobalah untuk JavaScript, Android, dan iOS -

Menelusuri Tempat

Pelajari cara mengkueri database komprehensif Google Maps Platform yang berisi data tempat yang lengkap.

> Cobalah dengan Maps JavaScript API dan Places API

> Dapatkan ringkasan tempat yang didukung AI dengan Places API -

Melihat rute

Arahkan pengguna ke tempat yang akan mereka kunjungi dengan cepat menggunakan petunjuk real-time yang akurat.

> Cobalah dengan Routes API

Dokumen populer

Pengelompokan penanda

Menggunakan TypeScript

Menata gaya peta Anda

Menggunakan jendela info

Menambahkan Place Autocomplete

Geocoding & geocoding terbalik

Mendapatkan rute

Mendapatkan detail Tempat

Solusi industri

Transportasi dan Logistik

Pelacakan aset

Bantuan & Dukungan

Stack Overflow

Dapatkan bantuan. Berikan Bantuan. Ciptakan siklus timbal balik di Maps.

Issue Tracker

Laporkan bug atau ajukan permintaan fitur.

Status platform

Cari tahu insiden platform dan pemadaman layanan.

Dukungan

Dapatkan bantuan dari tim Google Maps Platform.