Google의 OAuth 2.0 API는 인증과 승인에 모두 사용할 수 있습니다. 이 문서에서는 OpenID Connect 사양을 준수하며 OpenID 인증을 받은 인증을 위한 OAuth 2.0 구현에 대해 설명합니다. OAuth 2.0을 사용하여 Google API에 액세스의 문서도 이 서비스에 적용됩니다. 이 프로토콜을 대화형으로 살펴보려면 Google OAuth 2.0 Playground를 사용하는 것이 좋습니다. Stack Overflow에 대한 도움말을 보려면 질문에 'google-oauth'를 지정하세요.

OAuth 2.0 설정

애플리케이션에서 사용자 로그인을 위해 Google의 OAuth 2.0 인증 시스템을 사용하려면 Google API Console 에서 프로젝트를 설정하여 OAuth 2.0 사용자 인증 정보를 가져오고 리디렉션 URI를 설정하고 선택적으로 사용자 동의 화면에 표시되는 브랜드 정보를 맞춤설정해야 합니다. 또한 API Console 를 사용하여 서비스 계정을 만들고, 결제를 사용 설정하고, 필터링을 설정하고, 기타 작업을 수행할 수 있습니다. 자세한 내용은 Google API Console 도움말을 참고하세요.

OAuth 2.0 사용자 인증 정보 가져오기

사용자를 인증하고 Google API에 액세스하려면 클라이언트 ID와 클라이언트 보안 비밀번호를 포함한 OAuth 2.0 사용자 인증 정보가 필요합니다.

지정된 OAuth 2.0 자격 증명에 대한 클라이언트 ID 및 클라이언트 암호를 보려면 다음 텍스트를 클릭하십시오. 자격 증명 선택 . 열리는 창에서 프로젝트 및 원하는 자격 증명을 선택한 다음 보기 를 클릭하십시오.

또는 API Console 의 Credentials (인증 정보) 페이지 에서 고객 ID와 고객 비밀번호를 확인하십시오.

- Go to the Credentials page.

- 신임 정보 또는 연필 ( create ) 아이콘을 클릭하십시오. 고객 ID와 비밀번호는 페이지 상단에 있습니다.

리디렉션 URI 설정

API Console 에 설정한 리디렉션 URI에 따라 Google에서 인증 요청에 응답을 보내는 위치가 결정됩니다.

지정된 OAuth 2.0 자격 증명에 대한 리디렉션 URI를 만들거나 보거나 편집하려면 다음을 수행하십시오.

- Go to the Credentials page.

- 페이지의 OAuth 2.0 클라이언트 ID 섹션에서 신임 정보를 클릭하십시오.

- 리디렉션 URI를 보거나 편집하십시오.

자격 증명 페이지에 OAuth 2.0 클라이언트 ID 섹션이 없으면 프로젝트에 OAuth 자격 증명이없는 것입니다. 자격 증명 을 만들려면 자격 증명 만들기를 클릭합니다.

사용자 동의 화면 맞춤설정

사용자를 위한 OAuth 2.0 인증 환경에는 사용자가 공개하는 정보와 적용되는 약관을 설명하는 동의 화면이 포함됩니다. 예를 들어 사용자가 로그인할 때 이메일 주소 및 기본 계정 정보에 대한 액세스 권한을 앱에 부여하라는 메시지가 표시될 수 있습니다. 이 정보에 관한 액세스 권한을 요청하려면 앱의 인증 요청에 포함된 scope 매개변수를 사용해야 합니다. 범위를 사용하여 다른 Google API에 대한 액세스를 요청할 수도 있습니다.

사용자 동의 화면에는 제품 이름, 로고, 홈페이지 URL과 같은 브랜드 정보도 표시됩니다. 개발자가 API Console에서 브랜드 정보를 제어합니다.

프로젝트의 동의 화면을 활성화하려면 :

- 열기 Consent Screen page 에서 Google API Console .

- If prompted, select a project, or create a new one.

- 양식을 작성하고 저장을 클릭 하십시오 .

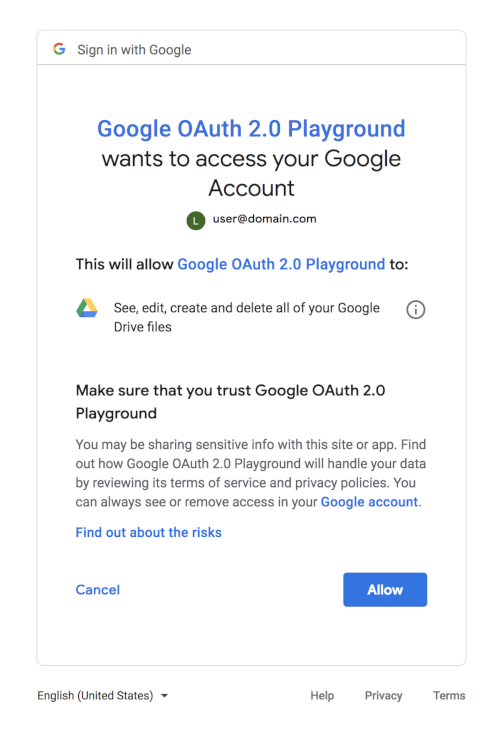

다음 동의 대화상자에서는 OAuth 2.0과 Google Drive 범위의 조합이 요청에 있을 때 사용자에게 표시되는 내용을 보여줍니다. (이 일반 대화상자는 Google OAuth 2.0 플레이그라운드를 사용하여 생성되었으므로 API Console에서 설정될 브랜드 정보는 포함되지 않습니다.)

서비스 액세스

Google 및 서드 파티는 사용자 인증 및 Google API 액세스 권한 획득과 같은 많은 구현 세부정보를 처리하는 데 사용할 수 있는 라이브러리를 제공합니다. 예를 들어 Google ID 서비스 및 다양한 플랫폼에서 사용할 수 있는 Google 클라이언트 라이브러리가 있습니다.

라이브러리를 사용하지 않으려는 경우에는 사용 가능한 라이브러리의 기반이 되는 HTTP 요청 흐름을 설명하는 이 문서의 나머지 부분에 있는 안내를 따르세요.

사용자 인증

사용자 인증에는 ID 토큰을 얻고 검증하는 과정이 포함됩니다. ID 토큰은 인터넷에서 ID 어설션을 공유할 때 사용하도록 설계된 OpenID Connect의 표준화된 기능입니다.

사용자를 인증하고 ID 토큰을 얻는 데 가장 일반적으로 사용되는 접근 방식을 '서버' 흐름과 '암시적' 흐름이라고 합니다. 서버 흐름을 통해 애플리케이션의 백엔드 서버가 브라우저 또는 휴대기기를 사용하는 사람의 신원을 확인할 수 있습니다. 암시적 흐름은 클라이언트 측 애플리케이션 (일반적으로 브라우저에서 실행되는 JavaScript 앱)이 백엔드 서버를 통하지 않고 직접 API에 액세스해야 하는 경우에 사용됩니다.

이 문서에서는 사용자 인증을 위한 서버 흐름을 실행하는 방법을 설명합니다. 암시적 흐름은 클라이언트 측에서 토큰을 처리하고 사용할 때 보안 위험이 있기 때문에 훨씬 더 복잡합니다. 암시적 흐름을 구현해야 하는 경우 Google ID 서비스를 사용하는 것이 좋습니다.

서버 흐름

이러한 프로토콜을 사용하고 사용자를 인증할 수 있도록 API Console에서 앱을 설정해야 합니다. 사용자가 Google 계정으로 로그인하려고 하면 다음을 수행해야 합니다.

- 위조 방지 상태 토큰 만들기

- Google에 인증 요청 보내기

- 위조 방지 상태 토큰 확인

code을(를) 액세스 토큰 및 ID 토큰으로 교환- ID 토큰에서 사용자 정보 가져오기

- 사용자 인증하기

1. 위조 방지 상태 토큰 만들기

요청 위조 공격을 방지하여 사용자의 보안을 보호해야 합니다. 첫 번째 단계는 앱과 사용자의 클라이언트 간에 상태를 보유하는 고유한 세션 토큰을 만드는 것입니다. 나중에 이 고유한 세션 토큰을 Google OAuth 로그인 서비스에서 반환한 인증 응답과 일치시켜 사용자가 악의적인 공격자가 아닌지 확인해 보세요. 이러한 토큰을 CSRF(교차 사이트 요청 위조) 토큰이라고도 합니다.

상태 토큰에는 고품질 랜덤 숫자 생성기를 사용하여 생성된 30자 정도의 문자열을 사용하는 것이 좋습니다. 또 다른 하나는 백엔드에서 비밀로 유지되는 키로 일부 세션 상태 변수를 서명하여 생성된 해시입니다.

다음 코드는 고유한 세션 토큰을 생성하는 방법을 보여줍니다.

2,399필리핀

이 샘플을 사용하려면 PHP용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

// Create a state token to prevent request forgery.

// Store it in the session for later validation.

$state = bin2hex(random_bytes(128/8));

$app['session']->set('state', $state);

// Set the client ID, token state, and application name in the HTML while

// serving it.

return $app['twig']->render('index.html', array(

'CLIENT_ID' => CLIENT_ID,

'STATE' => $state,

'APPLICATION_NAME' => APPLICATION_NAME

));

Java

이 샘플을 사용하려면 Java용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

// Create a state token to prevent request forgery.

// Store it in the session for later validation.

String state = new BigInteger(130, new SecureRandom()).toString(32);

request.session().attribute("state", state);

// Read index.html into memory, and set the client ID,

// token state, and application name in the HTML before serving it.

return new Scanner(new File("index.html"), "UTF-8")

.useDelimiter("\\A").next()

.replaceAll("[{]{2}\\s*CLIENT_ID\\s*[}]{2}", CLIENT_ID)

.replaceAll("[{]{2}\\s*STATE\\s*[}]{2}", state)

.replaceAll("[{]{2}\\s*APPLICATION_NAME\\s*[}]{2}",

APPLICATION_NAME);

Python

이 샘플을 사용하려면 Python용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

# Create a state token to prevent request forgery.

# Store it in the session for later validation.

state = hashlib.sha256(os.urandom(1024)).hexdigest()

session['state'] = state

# Set the client ID, token state, and application name in the HTML while

# serving it.

response = make_response(

render_template('index.html',

CLIENT_ID=CLIENT_ID,

STATE=state,

APPLICATION_NAME=APPLICATION_NAME))

2. Google에 인증 요청 보내기

다음 단계는 적절한 URI 매개변수를 사용하여 HTTPS GET 요청을 작성하는 것입니다.

이 프로세스의 모든 단계에서 HTTP가 아닌 HTTPS가 사용된다는 점에 유의하세요. HTTP 연결은 거부됩니다. authorization_endpoint 메타데이터 값을 사용하여 검색 문서에서 기본 URI를 검색해야 합니다. 다음 설명에서는 기본 URI가 https://accounts.google.com/o/oauth2/v2/auth이라고 가정합니다.

기본 요청의 경우 다음 매개변수를 지정합니다.

client_id: API Console Credentials page 에서 가져옵니다.response_type: 기본 승인 코드 흐름 요청에서code여야 합니다.response_type에서 자세히 알아보세요.scope: 기본 요청에서openid email여야 합니다.scope에서 자세히 알아보세요.redirect_uri는 Google에서 응답을 수신할 서버의 HTTP 엔드포인트여야 합니다. 이 값은 Credentials page에서 구성한 OAuth 2.0 클라이언트의 승인된 리디렉션 URI 중 하나와 정확히 일치해야 합니다. API Console이 값이 승인된 URI와 일치하지 않으면 요청이redirect_uri_mismatch오류와 함께 실패합니다.state에는 위조 방지 고유 세션 토큰의 값과 사용자가 애플리케이션으로 돌아올 때 컨텍스트를 복구하는 데 필요한 기타 정보(예: 시작 URL)가 포함되어야 합니다.state에서 자세히 알아보세요.nonce은 앱에서 생성되는 임의의 값으로, 존재할 경우 재생 보호 기능을 사용 설정합니다.login_hint는 사용자의 이메일 주소 또는 사용자의 Google ID에 해당하는sub문자열일 수 있습니다.login_hint를 제공하지 않고 사용자가 현재 로그인되어 있는 경우 동의 화면에는 사용자의 이메일 주소를 앱에 릴리스하기 위한 승인 요청이 포함됩니다(login_hint에서 자세히 알아보기).hd매개변수를 사용하여 Google Workspace 또는 Cloud 조직과 연결된 특정 도메인 사용자의 OpenID Connect 흐름을 최적화합니다 (hd에서 자세히 알아보기).

다음은 가독성을 위해 줄바꿈과 공백이 있는 전체 OpenID Connect 인증 URI의 예입니다.

https://accounts.google.com/o/oauth2/v2/auth? response_type=code& client_id=424911365001.apps.googleusercontent.com& scope=openid%20email& redirect_uri=https%3A//oauth2.example.com/code& state=security_token%3D138r5719ru3e1%26url%3Dhttps%3A%2F%2Foauth2-login-demo.example.com%2FmyHome& login_hint=jsmith@example.com& nonce=0394852-3190485-2490358& hd=example.com

앱에서 사용자와 관련된 새로운 정보를 요청하거나 이전에 승인하지 않은 계정 액세스 권한을 요청하는 경우 사용자가 동의해야 합니다.

3. 위조 방지 상태 토큰 확인

응답은 요청에 지정한 redirect_uri로 전송됩니다. 모든 응답은 아래와 같이 쿼리 문자열로 반환됩니다.

https://oauth2.example.com/code?state=security_token%3D138r5719ru3e1%26url%3Dhttps%3A%2F%2Foa2cb.example.com%2FmyHome&code=4/P7q7W91a-oMsCeLvIaQm6bTrgtp7&scope=openid%20email%20https://www.googleapis.com/auth/userinfo.email

서버에서 Google로부터 수신한 state가 1단계에서 만든 세션 토큰과 일치하는지 확인해야 합니다. 이러한 왕복 인증을 통해 악성 스크립트가 아닌 사용자가 요청을 실행하고 있는지 확인할 수 있습니다.

다음 코드는 1단계에서 만든 세션 토큰을 확인하는 방법을 보여줍니다.

2,399필리핀

이 샘플을 사용하려면 PHP용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

// Ensure that there is no request forgery going on, and that the user

// sending us this connect request is the user that was supposed to.

if ($request->get('state') != ($app['session']->get('state'))) {

return new Response('Invalid state parameter', 401);

}

Java

이 샘플을 사용하려면 Java용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

// Ensure that there is no request forgery going on, and that the user

// sending us this connect request is the user that was supposed to.

if (!request.queryParams("state").equals(

request.session().attribute("state"))) {

response.status(401);

return GSON.toJson("Invalid state parameter.");

}

Python

이 샘플을 사용하려면 Python용 Google API 클라이언트 라이브러리를 다운로드해야 합니다.

# Ensure that the request is not a forgery and that the user sending

# this connect request is the expected user.

if request.args.get('state', '') != session['state']:

response = make_response(json.dumps('Invalid state parameter.'), 401)

response.headers['Content-Type'] = 'application/json'

return response

4. code를 액세스 토큰 및 ID 토큰으로 교환

응답에는 서버에서 액세스 토큰 및 ID 토큰과 교환할 수 있는 일회성 승인 코드인 code 매개변수가 포함됩니다. 서버에서 HTTPS POST 요청을 전송하여 이 교환을 수행합니다. POST 요청은 토큰 엔드포인트로 전송되며 token_endpoint 메타데이터 값을 사용하여 검색 문서에서 검색해야 합니다. 다음 설명에서는 엔드포인트가 https://oauth2.googleapis.com/token이라고 가정합니다. 요청은 POST 본문에 다음 매개변수를 포함해야 합니다.

| 필드 | |

|---|---|

code |

초기 요청에서 반환되는 승인 코드 |

client_id |

OAuth 2.0 사용자 인증 정보 가져오기에 설명된 대로 API Console Credentials page에서 가져온 클라이언트 ID입니다. |

client_secret |

OAuth 2.0 사용자 인증 정보 가져오기에 설명된 대로 API Console Credentials page에서 가져온 클라이언트 보안 비밀번호입니다. |

redirect_uri |

리디렉션 URI 설정에 설명된 대로 API Console

Credentials page에 지정된 지정된 client_id의 승인된 리디렉션 URI입니다. |

grant_type |

이 필드에는

OAuth 2.0 사양에 정의된 대로 authorization_code 값을 포함해야 합니다. |

실제 요청은 다음 예시와 같습니다.

POST /token HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded code=4/P7q7W91a-oMsCeLvIaQm6bTrgtp7& client_id=your-client-id& client_secret=your-client-secret& redirect_uri=https%3A//oauth2.example.com/code& grant_type=authorization_code

이 요청에 대한 성공적인 응답에는 JSON 배열에 다음 필드가 포함됩니다.

| 필드 | |

|---|---|

access_token |

Google API로 보낼 수 있는 토큰입니다. |

expires_in |

액세스 토큰의 남은 수명(초)입니다. |

id_token |

Google에서 디지털 방식으로 서명한 사용자에 대한 ID 정보가 포함된 JWT입니다. |

scope |

공백으로 구분되고 대소문자를 구분하는 문자열 목록으로 표현되는 access_token에서 부여하는 액세스 범위입니다. |

token_type |

반환된 토큰의 유형을 식별합니다. 이 시점에서 이 필드의 값은 항상 Bearer입니다.

|

refresh_token |

(선택사항)

이 필드는 인증 요청에서 |

5. ID 토큰에서 사용자 정보 가져오기

ID 토큰은 암호화 방식으로 서명된 Base64로 인코딩된 JSON 객체인 JWT(JSON 웹 토큰)입니다. 일반적으로는 사용하기 전에 ID 토큰을 검증하는 것이 중요하지만, 중개자 없는 HTTPS 채널을 통해 Google과 직접 통신하고 클라이언트 보안 비밀번호를 사용하여 Google에 본인 인증을 하므로 실제로 Google에서 보낸 토큰임을 확신할 수 있습니다. 서버가 앱의 다른 구성요소에 ID 토큰을 전달하는 경우 다른 구성요소에서 ID 토큰을 사용하기 전에 토큰의 유효성을 검사하는 것이 매우 중요합니다.

대부분의 API 라이브러리는 base64url로 인코딩된 값을 디코딩하고 내부 JSON을 파싱하는 작업과 유효성 검사를 결합하므로 ID 토큰의 클레임에 액세스할 때 토큰의 유효성을 검사하게 될 수 있습니다.

ID 토큰의 페이로드

ID 토큰은 이름/값 쌍 집합을 포함하는 JSON 객체입니다. 다음은 가독성을 고려하여 형식이 지정된 예입니다.

{

"iss": "https://accounts.google.com",

"azp": "1234987819200.apps.googleusercontent.com",

"aud": "1234987819200.apps.googleusercontent.com",

"sub": "10769150350006150715113082367",

"at_hash": "HK6E_P6Dh8Y93mRNtsDB1Q",

"hd": "example.com",

"email": "jsmith@example.com",

"email_verified": "true",

"iat": 1353601026,

"exp": 1353604926,

"nonce": "0394852-3190485-2490358"

}

Google ID 토큰에는 소유권 주장이라고 하는 다음 필드가 포함될 수 있습니다.

| 소유권 주장 | 제공된 전화번호 | 설명 |

|---|---|---|

aud |

항상 | 이 ID 토큰의 대상입니다. 애플리케이션의 OAuth 2.0 클라이언트 ID 중 하나여야 합니다. |

exp |

항상 | ID 토큰을 수락해서는 안 되는 만료 시간 또는 그 이후입니다. Unix 시간 (정수 초)으로 표시됩니다. |

iat |

항상 | ID 토큰이 발급된 시간입니다. Unix 시간 (정수 초)으로 표시됩니다. |

iss |

항상 | 응답의 발급기관 식별자입니다. Google ID 토큰의 경우 항상 https://accounts.google.com 또는 accounts.google.com입니다. |

sub |

항상 | 사용자의 식별자로, 모든 Google 계정에서 고유하며 재사용되지 않습니다. Google 계정은 서로 다른 시점에 여러 이메일 주소를 가질 수 있지만 sub 값은 변경되지 않습니다. 애플리케이션 내에서 sub를 사용자의 고유 식별자 키로 사용합니다. 최대 길이는 255자(대소문자를 구분하는 ASCII 문자)입니다. |

at_hash |

액세스 토큰 해시입니다. 액세스 토큰이 ID 토큰에 연결되었는지 검증합니다. 서버 흐름에서 ID 토큰이 access_token 값으로 발행되면 이 클레임은 항상 포함됩니다. 이 클레임은 교차 사이트 요청 위조 공격으로부터 보호하기 위한 대체 메커니즘으로 사용할 수 있지만 1단계와 3단계를 따를 경우 액세스 토큰을 확인할 필요가 없습니다. |

|

azp |

승인된 발표자의 client_id입니다. 이 클레임은 ID 토큰을 요청하는 당사자가 ID 토큰의 잠재고객과 다른 경우에만 필요합니다. Google에서 웹 애플리케이션과 Android 앱이 OAuth 2.0 client_id는 다르지만 동일한 Google API 프로젝트를 공유하는 하이브리드 앱이 이에 해당할 수 있습니다. |

|

email |

사용자의 이메일 주소 요청에 email 범위를 포함한 경우에만 제공됩니다. 이 클레임의 값은 이 계정에 고유하지 않을 수 있으며 시간이 지남에 따라 변경될 수 있으므로 이 값을 사용자 레코드에 연결하기 위한 기본 식별자로 사용해서는 안 됩니다. 또한 email 클레임의 도메인을 사용하여 Google Workspace 또는 Cloud 조직의 사용자를 식별할 수 없습니다. 대신 hd 클레임을 사용하세요. |

|

email_verified |

사용자의 이메일 주소가 확인된 경우 true이고, 그렇지 않은 경우 false입니다. | |

family_name |

사용자의 성입니다. name 클레임이 있는 경우 제공될 수도 있습니다. |

|

given_name |

사용자의 이름 또는 이름입니다. name 클레임이 있는 경우 제공될 수도 있습니다. |

|

hd |

사용자의 Google Workspace 또는 Cloud 조직과 연결된 도메인입니다. 사용자가 Google Cloud 조직에 속한 경우에만 제공됩니다. 리소스에 대한 액세스를 특정 도메인의 구성원으로 제한하는 경우에는 이 클레임을 확인해야 합니다. 이 소유권이 주장되지 않으면 계정이 Google에서 호스팅하는 도메인에 속하지 않는다는 의미입니다. | |

locale |

BCP 47 언어 태그로 표시되는 사용자의 언어.

name 클레임이 있는 경우 제공될 수도 있습니다. |

|

name |

표시 가능한 형식으로 된 사용자의 전체 이름입니다. 다음과 같은 경우 제공될 수 있습니다.

|

|

nonce |

인증 요청에서 앱이 제공하는 nonce 값입니다.

한 번만 표시되도록 하여 재생 공격으로부터 보호해야 합니다. |

|

picture |

사용자 프로필 사진의 URL입니다. 다음과 같은 경우 제공될 수 있습니다.

|

|

profile |

사용자 프로필 페이지의 URL입니다. 다음과 같은 경우 제공될 수 있습니다.

|

6. 사용자 인증

ID 토큰에서 사용자 정보를 가져온 후 앱의 사용자 데이터베이스를 쿼리해야 합니다. 사용자가 데이터베이스에 이미 있는 경우 Google API 응답으로 모든 로그인 요구사항이 충족되면 해당 사용자에 대한 애플리케이션 세션을 시작해야 합니다.

사용자 데이터베이스에 사용자가 없는 경우 신규 사용자 가입 절차로 사용자를 리디렉션해야 합니다. Google에서 받은 정보를 바탕으로 사용자를 자동 등록할 수도 있고 적어도 등록 양식에 필요한 많은 필드를 미리 입력할 수도 있습니다. ID 토큰의 정보 외에도 사용자 프로필 엔드포인트에서 추가 사용자 프로필 정보를 얻을 수 있습니다.

고급 주제

다음 섹션에서는 Google OAuth 2.0 API를 더 자세히 설명합니다. 이 정보는 인증 및 승인에 대한 고급 요구사항이 있는 개발자를 대상으로 합니다.

다른 Google API에 액세스

인증에 OAuth 2.0을 사용하는 것의 이점 중 하나는 애플리케이션에서 사용자를 인증할 때

동시에 다른 Google API (예: YouTube, Google 드라이브, 캘린더, 연락처)를

사용할 수 있는 권한을 얻을 수 있다는 점입니다. 이렇게 하려면 Google에 전송하는 인증 요청에 필요한 다른 범위를 포함합니다. 예를 들어 인증 요청에 사용자의 연령대를 추가하려면 openid email https://www.googleapis.com/auth/profile.agerange.read의 범위 매개변수를 전달합니다. 사용자에게 동의 화면에 적절한 메시지가 표시됩니다. Google에서 받은 액세스 토큰을 사용하면 요청하여 부여된 액세스 범위와 관련된 모든 API에 액세스할 수 있습니다.

갱신 토큰

API 액세스 요청에서 code 교환 중에 갱신 토큰이 반환되도록 요청할 수 있습니다. 갱신 토큰을 사용하면 사용자가 애플리케이션에

존재하지 않는 동안 앱에서 Google API에 계속 액세스할 수 있습니다. 갱신 토큰을 요청하려면 인증 요청에서 access_type 매개변수를 offline로 설정합니다.

고려사항:

- 코드 교환 흐름을 처음 실행할 때만 갱신 토큰을 얻을 수 있으므로 갱신 토큰을 안전하고 영구적으로 저장해야 합니다.

- 발급되는 갱신 토큰 수에는 제한이 있습니다. 클라이언트/사용자 조합당 한도 1개와 모든 클라이언트에서 사용자당 한도 1개입니다. 애플리케이션에서 갱신 토큰을 너무 많이 요청하면 이러한 한도에 도달할 수 있으며 이 경우 이전 갱신 토큰이 작동하지 않습니다.

자세한 내용은 액세스 토큰 갱신(오프라인 액세스)을 참조하세요.

재동의 메시지 표시

인증 요청에서 prompt 매개변수를 consent로 설정하여 앱을 다시 승인하라는 메시지를 사용자에게 표시할 수 있습니다. prompt=consent가 포함되면 이전에 모든 범위가 Google API 프로젝트에 부여되었더라도 앱에서 액세스 범위 승인을 요청할 때마다 동의 화면이 표시됩니다. 이러한 이유로 필요한 경우에만 prompt=consent를 포함합니다.

prompt 매개변수에 대한 자세한 내용은 인증 URI 매개변수 테이블의 prompt를 참조하세요.

인증 URI 매개변수

다음 표에는 Google의 OAuth 2.0 인증 API에서 허용하는 매개변수에 대한 보다 자세한 설명이 나와 있습니다.

| 매개변수 | 필수 | 설명 |

|---|---|---|

client_id |

(필수) | OAuth 2.0 사용자 인증 정보 가져오기에 설명된 대로 API Console Credentials page에서 가져온 클라이언트 ID 문자열입니다. |

nonce |

(필수) | 재생 보호를 사용 설정하는 앱에서 생성되는 임의의 값입니다. |

response_type |

(필수) | 값이 code이면 기본 승인 코드 흐름을 시작하고, 토큰을 가져오려면 토큰 엔드포인트에 POST를 요구합니다. 값이 token id_token 또는 id_token token이면 암시적 흐름이 시작되어 리디렉션 URI에서 JavaScript를 사용하여 URI #fragment 식별자에서 토큰을 검색해야 합니다. |

redirect_uri |

(필수) | 응답이 전송되는 위치를 결정합니다. 이 매개변수의 값은 HTTP 또는 HTTPS 스키마, 대소문자, 후행 '/'(있는 경우)를 포함하여 API Console Credentials page 에서 설정한 승인된 리디렉션 값 중 하나와 정확하게 일치해야 합니다. |

scope |

(필수) | 범위 매개변수는

범위 인수는 이러한 OpenID 관련 범위 외에 다른 범위 값도 포함할 수 있습니다. 모든 범위 값은 공백으로 구분해야 합니다. 예를 들어 사용자의 Google Drive에 파일별로 액세스하려는 경우 범위 매개변수는 사용 가능한 범위에 대한 자세한 내용은 Google API의 OAuth 2.0 범위 또는 사용하려는 Google API의 문서를 참조하세요. |

state |

(선택사항이지만 적극 권장됨) | 프로토콜에서 왕복되는 불투명 문자열입니다. 즉, 기본 흐름과 암시적 흐름의 URI

|

access_type |

(선택사항) | 허용되는 값은 offline 및 online입니다. 효과는 오프라인 액세스에 설명되어 있습니다. 액세스 토큰을 요청 중인 경우 offline 값이 지정되지 않으면 클라이언트에서 갱신 토큰을 수신하지 않습니다. |

display |

(선택사항) | 승인 서버가 인증 및 동의 사용자 인터페이스 페이지를 표시하는 방법을 지정하기 위한 ASCII 문자열 값입니다. page, popup, touch, wap 값은 지정되고 Google 서버에서 허용되지만 동작에는 영향을 미치지 않습니다. |

hd |

(선택사항) | Google Cloud 조직이 소유한 계정의 로그인 프로세스를 간소화합니다. Google Cloud 조직 도메인 (예: mycollege.edu)을 포함하면 계정 선택 UI가 해당 도메인의 계정에 최적화되어야 함을 나타낼 수 있습니다. 일반적으로 하나의 Google Cloud 조직 도메인 대신 Google Cloud 조직 계정에 맞게 최적화하려면 클라이언트 측 요청은 수정될 수 있으므로 이 UI 최적화에 의존하여 앱에 액세스할 수 있는 사용자를 제어하지 마세요. 반환된 ID 토큰에 예상과 일치하는 |

include_granted_scopes |

(선택사항) | 이 매개변수에 true 값이 제공되고 승인 요청이 승인되면 승인에는 다른 범위의 사용자/애플리케이션 조합에 부여된 이전 승인이 포함됩니다. 증분 승인을 참조하세요.

설치된 앱 흐름으로는 증분 인증을 수행할 수 없습니다. |

login_hint |

(선택사항) | 앱이 인증하려는 사용자를 알면 이 매개변수를 인증 서버에 힌트로 제공할 수 있습니다. 이 힌트를 전달하면 계정 선택기가 표시되지 않고 로그인 양식의 이메일 상자가 미리 채워지거나 적절한 세션 (사용자가 멀티 로그인을 사용 중인 경우)을 선택하므로 앱에서 잘못된 사용자 계정에 로그인할 때 발생하는 문제를 방지할 수 있습니다.

값은 이메일 주소 또는 사용자의 Google ID에 해당하는 sub 문자열일 수 있습니다. |

prompt |

(선택사항) | 승인 서버가 사용자에게 재인증 및 동의를 요청하는 메시지를 표시하는지 여부를 지정하는 문자열 값의 공백으로 구분된 목록입니다. 가능한 값은 다음과 같습니다.

값을 지정하지 않고 사용자가 이전에 액세스를 승인한 적이 없으면 사용자에게 동의 화면이 표시됩니다. |

ID 토큰 검증

Google에서 직접 가져온 것이 아닌 경우 서버의 모든 ID 토큰을 검증해야 합니다. 예를 들어 서버는 클라이언트 앱에서 수신한 모든 ID 토큰이 진짜인지 확인해야 합니다.

다음은 서버로 ID 토큰을 보낼 수 있는 일반적인 상황입니다.

- 인증이 필요한 요청과 함께 ID 토큰 전송 ID 토큰은 요청을 한 특정 사용자와 해당 ID 토큰이 부여된 클라이언트를 알려줍니다.

ID 토큰은 민감하며 가로채면 오용될 수 있습니다. 이러한 토큰은 HTTPS를 통해서나 POST 데이터를 통해서만 전송하거나 요청 헤더 내에서만 전송하는 방식으로 안전하게 처리되도록 해야 합니다. 서버에 ID 토큰을 저장하는 경우 안전하게 저장해야 합니다.

ID 토큰이 유용한 한 가지 이유는 앱의 다양한 구성요소에 ID 토큰을 전달할 수 있다는 점입니다. 이러한 구성요소는 앱과 사용자를 인증하는 간단한 인증 메커니즘으로 ID 토큰을 사용할 수 있습니다. 하지만 ID 토큰의 정보를 사용하거나 이를 사용자가 인증한 어설션으로 사용하려면 먼저 반드시 유효성을 검사해야 합니다.

ID 토큰을 검증하려면 여러 단계를 거쳐야 합니다.

- 발급기관에서 ID 토큰에 올바르게 서명했는지 확인합니다. Google에서 발급한 토큰은 검색 문서의

jwks_uri메타데이터 값에 지정된 URI에 있는 인증서 중 하나를 사용하여 서명됩니다. - ID 토큰의

iss클레임 값이https://accounts.google.com또는accounts.google.com와 같은지 확인합니다. - ID 토큰의

aud클레임 값이 앱의 클라이언트 ID와 같은지 확인합니다. - ID 토큰의 만료 시간 (

exp클레임)이 지나지 않았는지 확인합니다. - 요청에 hd 매개변수 값을 지정한 경우 ID 토큰에 Google Cloud 조직과 연결된 허용된 도메인과 일치하는

hd클레임이 있는지 확인합니다.

2~5단계에는 매우 간단한 문자열 및 날짜 비교만 포함되어 있으므로 여기서는 자세히 설명하지 않습니다.

첫 번째 단계는 더 복잡하며 암호화 서명 확인이 포함됩니다. 디버깅 목적으로 Google의 tokeninfo 엔드포인트를 사용하여 서버나 기기에 구현된 로컬 처리와 비교할 수 있습니다. ID 토큰의 값이 XYZ123이라고 가정합니다. 그런 다음 URI https://oauth2.googleapis.com/tokeninfo?id_token=XYZ123를 역참조합니다. 토큰 서명이 유효하면 디코딩된 JSON 객체 양식의 JWT 페이로드가 응답이 됩니다.

tokeninfo 엔드포인트는 디버깅에 유용하지만 프로덕션 용도로는 키 엔드포인트에서 Google의 공개 키를 검색하고 로컬에서 유효성 검사를 수행합니다. jwks_uri 메타데이터 값을 사용하여 검색 문서에서 키 URI를 검색해야 합니다. 디버깅 엔드포인트에 대한 요청이 제한되거나 간헐적인 오류가 발생할 수 있습니다.

Google에서 공개 키를 자주 변경하지 않으므로 HTTP 응답의 캐시 지시문을 사용하여 공개 키를 캐시할 수 있으며 대부분의 경우 tokeninfo 엔드포인트를 사용하는 것보다 훨씬 효율적으로 로컬 유효성 검사를 수행할 수 있습니다. 이 검증을 위해서는 인증서를 검색 및 파싱하고 적절한 암호화 호출을 실행하여 서명을 확인해야 합니다. 다행히 이 작업을 수행하는 데 유용한 다양한 언어로 잘 디버깅된 라이브러리가 있습니다 (jwt.io 참조).

사용자 프로필 정보 가져오기

사용자에 대한 추가 프로필 정보를 가져오려면 액세스 토큰(인증 흐름 중에 애플리케이션이 수신)과 OpenID Connect 표준을 사용하면 됩니다.

OpenID를 준수하려면 인증 요청에

openid profile범위 값을 포함해야 합니다.사용자의 이메일 주소를 포함하려면 추가 범위 값

email을 지정하면 됩니다.profile와email를 모두 지정하려면 인증 요청 URI에 다음 매개변수를 포함하면 됩니다.scope=openid%20profile%20email

- 승인 헤더에 액세스 토큰을 추가하고 userinfo 엔드포인트에 HTTPS

GET요청을 보냅니다. 이 요청은userinfo_endpoint메타데이터 값을 사용하여 검색 문서에서 검색해야 합니다. userinfo 응답에는OpenID Connect Standard Claims에 설명된 대로 사용자에 관한 정보와 Discovery 문서의claims_supported메타데이터 값이 포함됩니다. 사용자 또는 사용자의 조직에서 특정 필드를 제공하거나 보류하도록 선택할 수 있으므로 승인된 액세스 범위의 모든 필드에 대한 정보를 얻지 못할 수 있습니다.

Discovery 문서

OpenID Connect 프로토콜에서는 사용자를 인증하고 토큰, 사용자 정보, 공개 키를 포함한 리소스를 요청하기 위해 여러 엔드포인트를 사용해야 합니다.

구현을 간소화하고 유연성을 높이기 위해 OpenID Connect에서는 키-값 쌍이 포함된 잘 알려진 위치에서 발견된 JSON 문서인 '검색 문서'의 사용을 허용합니다. 이 문서는 승인, 토큰, 취소, 사용자 정보, 공개 키 엔드포인트의 URI를 비롯한 OpenID Connect 제공업체의 구성에 관한 세부정보를 제공합니다. Google의 OpenID Connect 서비스 검색 문서는 다음에서 검색할 수 있습니다.

https://accounts.google.com/.well-known/openid-configuration

Google의 OpenID Connect 서비스를 사용하려면 검색 문서 URI(https://accounts.google.com/.well-known/openid-configuration)를 애플리케이션에 하드 코딩해야 합니다.

애플리케이션이 문서를 가져오고 응답에 캐싱 규칙을 적용한 다음 필요에 따라 문서에서 엔드포인트 URI를 검색합니다. 예를 들어, 코드는 사용자를 인증하기 위해 authorization_endpoint 메타데이터 값(아래 예에서는 https://accounts.google.com/o/oauth2/v2/auth)을 Google에 전송되는 인증 요청의 기본 URI로 검색합니다.

다음은 이러한 문서의 예입니다. 필드 이름은 OpenID Connect Discovery 1.0에 지정된 이름입니다(의미는 해당 문서 참조). 이 값은 실제 Google Discovery 문서의 최신 버전에서 복사되어 있지만, 실제 설명을 위한 것으로 변경될 수 있습니다.

{

"issuer": "https://accounts.google.com",

"authorization_endpoint": "https://accounts.google.com/o/oauth2/v2/auth",

"device_authorization_endpoint": "https://oauth2.googleapis.com/device/code",

"token_endpoint": "https://oauth2.googleapis.com/token",

"userinfo_endpoint": "https://openidconnect.googleapis.com/v1/userinfo",

"revocation_endpoint": "https://oauth2.googleapis.com/revoke",

"jwks_uri": "https://www.googleapis.com/oauth2/v3/certs",

"response_types_supported": [

"code",

"token",

"id_token",

"code token",

"code id_token",

"token id_token",

"code token id_token",

"none"

],

"subject_types_supported": [

"public"

],

"id_token_signing_alg_values_supported": [

"RS256"

],

"scopes_supported": [

"openid",

"email",

"profile"

],

"token_endpoint_auth_methods_supported": [

"client_secret_post",

"client_secret_basic"

],

"claims_supported": [

"aud",

"email",

"email_verified",

"exp",

"family_name",

"given_name",

"iat",

"iss",

"locale",

"name",

"picture",

"sub"

],

"code_challenge_methods_supported": [

"plain",

"S256"

]

}

Discovery 문서의 값을 캐시하여 HTTP 왕복을 방지할 수 있습니다. 표준 HTTP 캐싱 헤더가 사용되며 이를 준수해야 합니다.

클라이언트 라이브러리

다음 클라이언트 라이브러리를 사용하면 널리 사용되는 프레임워크와 통합하여 OAuth 2.0을 더 간단하게 구현할 수 있습니다.

OpenID Connect 규정 준수

Google의 OAuth 2.0 인증 시스템은 OpenID Connect Core 사양의 필수 기능을 지원합니다. OpenID Connect와 함께 작동하도록 설계된 모든 클라이언트는 이 서비스와 상호 운용되어야 합니다(OpenID 요청 객체 제외).