EMM 콘솔을 통해 새 조직을 등록하려면

엔터프라이즈 바인딩

Enterprises 리소스는

EMM과 조직 간의 결합 그 인스턴스를 사용하여

조직을 대신하여 작업을 호출할 수 있습니다

Play EMM API는 엔터프라이즈 결합 인스턴스를 만드는 세 가지 방법을 제공합니다.

관리 Google 도메인 가입 - 이 메서드를 다른 두 메서드 대신 사용할 수 있습니다. 기존 관리 Google 도메인 및 조직을 처음 사용하는 경우 Google은 동일한 가입 UI를 사용합니다. 사용자가 UI를 통해 거치는 여정은 상황에 따라 달라질 수 있습니다 조직에서는 미리 EMM 토큰 받기

관리 Google Play 계정 가입 - 조직에서 관리 Google Play 계정을 사용하려고 합니다. 사용자는 EMM 콘솔을 사용한 Google의 Android 가입 UI를 통해 조직에 이를 바인딩하는 엔터프라이즈 바인딩 인스턴스를 빠르게 만들 수 있는 방법은 설정할 수 있습니다. 이렇게 하면 사용자와 기기에서 관리 Google Play 계정이 사용 설정됩니다. 이 방식을 API에서는 EMM에 의해 시작이라고 합니다. 문서를 참조하세요. 이 방법은 관리 Google 도메인을 위해 지원 중단되었습니다. 이전 가입 방법을 참고하세요.

관리 Google 도메인 등록 - 조직에 기존 관리 Google 도메인이 있습니다. IT 관리자 완료 Google에 도메인 소유권을 확인하는 것과 같은 여러 수동 작업, EMM 토큰, 엔터프라이즈 서비스 계정 만들기 이 접근 방식은 API 문서에서는 Google에서 시작이라고도 합니다.

다음을 사용하여 EMM 콘솔에서 두 접근 방식 중 하나를 지원할 수 있습니다.

Enterprises 리소스 표 1

- 바인딩을 위해 이 리소스의 관련 필드 및 작업을 보여줍니다.

조직을 EMM으로 전환했습니다.

표 1: Enterprise API 및 대체 바인딩 프로세스

| 기업용 Managed Google Play 계정 | 관리 Google 도메인 | 설명 | |

|---|---|---|---|

| 필드 | |||

| id | 조직의 고유 식별자로, enroll 및 completeSignup 호출에서 반환됩니다. | ||

| kind | 고정 문자열 값 **Androidenterprise#enterpriseenterprise' | ||

| 이름 | 연결된 조직

enterprise 객체로 대체합니다. | ||

| primaryDomain | 설정되지 않음 | 기업에서는 Managed Google Play 계정을 연결할 수 있지만 이 필드는 관리 Google 있습니다. | |

| 관리자[] | 비 설정 | 다음을 사용하여 Android에 가입하는 IT 관리자는 EMM에서 시작한 가입 절차가 엔터프라이즈 바인딩 IT 관리자는 관리 Google Play Console을 사용하여 사용자를 초대할 수 있습니다. 조직 내 다른 사용자가 관리 작업에 참여할 수 있도록 권한을 부여할 수 있습니다. 자세한 내용은 관리 Google Play 고객센터를 참고하세요. | |

| administrator[].email | 설정되지 않음 | ||

| 메서드 | |||

| completeSignup | completionToken가 주어짐

enterpriseToken가 포함되어 있으면

응답 본문입니다. | ||

| generateSignupUrl | callbackUrl가 주어지면

URL과 completionToken를 반환합니다. | ||

| enroll | EMM에 발신자를 등록합니다. 토큰이 요청과 함께 제출됩니다. | ||

| getServiceAccount | 서비스 계정을 반환합니다. 사용자 인증 정보를 제공합니다 | ||

| setAccount | 사용할 계정을 설정합니다. API에 엔터프라이즈로 인증해야 합니다 | ||

| unenroll | EMM은 엔터프라이즈 유형에서 사용할 수 있습니다. EMM을 사용하여 호출해야 함 사용자 인증 정보를 제공해야 합니다 | ||

관리 Google Play 계정 가입

이 가입 방법은 지원 중단되었습니다. 사용 관리 Google 도메인 가입 방법을 대신 사용합니다.

관리 Google 도메인 가입

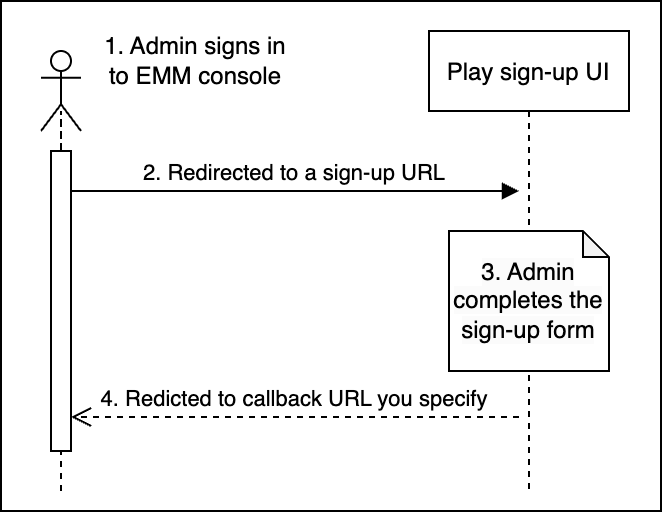

EMM 콘솔에서 가입 절차를 통합할 수 있습니다.

IT 관리자가 기업을 만드는 프로세스를 시작합니다. 이를 위해 IT팀은 관리자:

- EMM 콘솔에 로그인합니다.

- Android 구성을 클릭하거나 선택 (예:)하면 Google에서 호스팅하는 가입 UI를 제공합니다.

- 등록 UI에서 기업에 대한 세부정보를 제공합니다.

- EMM 콘솔로 리디렉션됩니다.

IT 관리자의 이메일 주소가 관리자인 Google 계정에 연결되었습니다. Google 계정을 만들 수 있습니다

권장사항: Google 보안 가이드라인을 준수하여 관리자 계정 보안을 강화해야 합니다.

기본 요건

IT 관리자용

EMM 콘솔에 대한 액세스 및 적절한 선택 (예: 메뉴 선택으로 Android 관리)을 클릭합니다.

직장 이메일 주소입니다. 이 URL은 Gmail.com과 같은 공유 도메인이 아닌 조직 단위)

EMM 콘솔

관리 Google 도메인 가입 과정을 구현하려면 EMM 콘솔을 사용해야 합니다. 다음을 수행할 수 있어야 합니다.

Play EMM API에서 호출을 호출할 때 MSA 사용자 인증 정보를 사용합니다. 내 MSA IT 관리자를 대신하여 여러 작업을 호출하는 데 사용됩니다. 조직의 엔터프라이즈 서비스 계정 (ESA)이 설정되어 있어야 합니다.

보안 URL을 통해 Google에서 제공하는 외부 사이트로의 리디렉션을 가입 절차를 시작하고 등록 절차를 완료합니다.

등록 후 ESA 사용자 인증 정보로 구성할 수 있습니다. EMM에서 콘솔을 사용하여 특정 조직의 리소스 내에 많은 기업을 사이트에서 각

enterpriseId을(를) 자체 서비스와 연결할 방법이 필요합니다. 계정 및 사용자 인증 정보를 제공합니다. 서비스 계정을 만들어Enterprises.getServiceAccount를 호출하여 조직을 구성하는 방법을 알아보세요. 키 관리 기능을 사용하여ServiceaccountkeysAPI. 프로그래매틱 방식으로 엔터프라이즈 서비스 계정 만들기를 참조하세요. 를 참조하세요.

Android 가입 과정에서는 Android에 보안 (https) 서비스를 제공해야 합니다. 확인할 수 있습니다. 이 보안 서비스의 URL은 로컬 URL일 수 있습니다. 이때 세션 또는 기타 고유한 식별 정보를 포함할 수 시스템이 파싱할 수 있도록 올바른 형식을 갖추어야 합니다. 예를 들면 다음과 같습니다.

https://localhost:8080/enrollmentcomplete?session=12345

등록 프로세스

가입 절차는 5분 미만으로 설계되어 있습니다. 아래 단계

callbackUrl를 호스팅하는 서버가 실행 중이라고 가정합니다. 이 단계

또한 콘솔에 메뉴 선택과 같은 UI 구성요소가 포함되어 있다고 가정합니다.

Android 관리 옵션을 옵션으로 제공합니다.

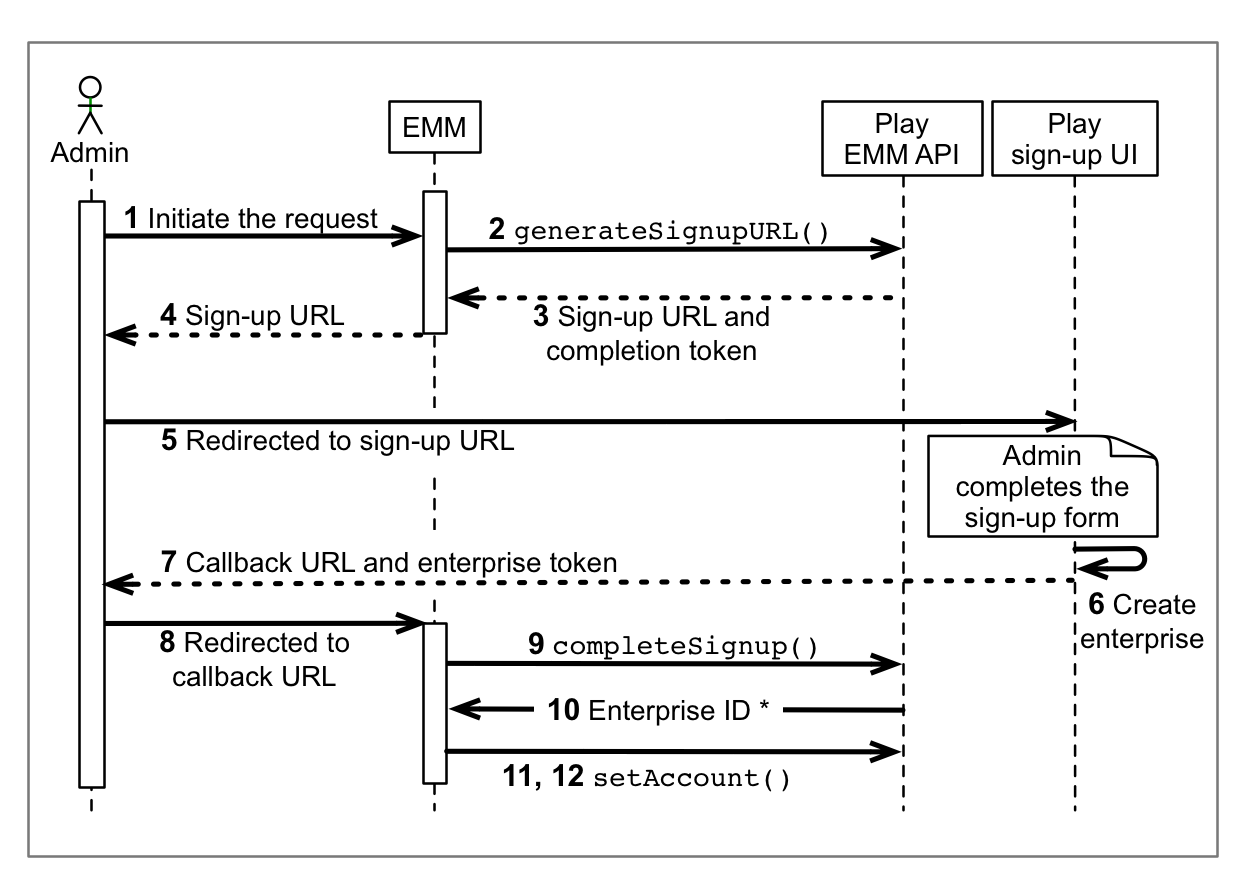

인증된 IT 관리자가 옵션을 선택합니다.

- </ph>

IT 관리자가 EMM 콘솔에서 등록 요청을 시작합니다.

Enterprises.generateSignupUrl를 호출합니다.callbackURL를 유일한 매개변수로 사용합니다. 예:https://localhost:8080/enrollcomplete?session=12345

응답에는 가입 URL (30분 동안 유효)과 완료 토큰입니다. 완료 토큰을 추출하고 저장합니다.

권장사항: 완료 토큰을 가입 절차를 시작했습니다.

generateSignupURL응답에서url를 추출합니다.4단계에서 추출한 URL로 리디렉션합니다.

IT 관리자는 가입 UI의 설정 흐름에 따라 엔터프라이즈 바인딩:

IT 관리자가 자신과 조직에 대한 세부정보를 입력하고 에서 비밀번호를 설정합니다.

IT 관리자에게 EMM 이름이 표시되고 관리자가 조직이 이 EMM으로 바인드됩니다.

IT 관리자가 Google 서비스 약관에 동의합니다.

가입 UI가 2단계에서 지정한 URL을 기반으로 콜백 URL을 생성합니다.

가입 UI가 IT 관리자를 콜백 URL로 리디렉션합니다. 추출 및 저장 기업 토큰을 URL에 추가합니다 예:

https://localhost:8080/enrollcomplete?session=12345&enterpriseToken=5h3jCC903lop1

Enterprises.completeSignup를 호출합니다.completionToken(3단계) 및enterpriseToken(8단계) 전달이 호출은

Enterprises인스턴스 응답 본문에서 찾을 수 있습니다.id,name, 관리자 이메일 (다음의 경우 있습니다.엔터프라이즈 서비스 계정 (ESA)을 만듭니다. ESA 크리덴셜은 이메일 주소 및 개인 키입니다. ESA를 만드는 방법에는 두 가지가 있습니다.

- 권장사항: 프로그래매틱 방식으로 ESA 만들기 Play EMM API를 사용합니다.

- IT 관리자가 Google 관리 콘솔에서 ESA를 생성하도록 안내하는 페이지 표시 확인할 수 있습니다 서비스 만들기를 참조하세요. 계정 자세한 내용을 보려면 (관리자가 프로젝트 > 편집자를 역할로 지정하고 비공개 키 다운로드를 확인합니다. 체크박스) IT 관리자가 ESA를 만든 후 다음을 사용하여 콘솔을 구성합니다. ESA의 비공개 키 인증 정보를

MSA 사용자 인증 정보를 사용하여 다음을 호출합니다.

setAccount설정 담당하고 있습니다.

등록 절차가 완료되었습니다.

- 새 관리 Google 도메인이 EMM에 바인딩됩니다.

- IT 관리자의 Google 계정이 도메인의 관리자로 설정되어 있는 경우 https://play.google.com/work에 액세스하여 조직의 앱을 관리합니다.

- EMM 콘솔에서는 ESA를 사용하여 다음을 통해 조직의 데이터를 관리할 수 있습니다. Google Play EMM API

프로그래매틱 방식으로 ESA 만들기

ESA를 위한 키 관리를 간소화하려면 Google Play EMM API를 사용하여 조직의 서비스 계정을 만들 수 있습니다 서비스 Play EMM API를 통해 생성된 계정:

- 다음에 속한 Cloud 콘솔 프로젝트에 표시되지 않습니다. 귀하 또는 조직 프로그래매틱 방식으로 관리해야 합니다.

- 삭제 시 등록 해제하고 되었습니다.

프로그래매틱 방식으로 서비스 계정을 생성하려면 다음 안내를 따르세요.

Enterprises.getServiceAccount를 호출합니다.enterpriseId(등록 프로세스) 원하는 키 유형 (keyType)(googleCredentials, pkcs12)을 지정합니다. 시스템에서 서비스 계정 이름과 서비스의 비공개 키를 반환합니다. Google API 콘솔에서 반환한 것과 동일한 형식으로 되어 있습니다.Enterprises.setAccount를 호출합니다. 조직의 서비스 계정을 설정합니다

권장사항: IT 관리자가 ESA 사용자 인증 정보를 변경하도록 지원합니다. 해야 할 일

EMM 콘솔에서 설정하려면 기존 ESA를 사용하여 setAccount를 호출합니다.

서비스 계정 키 관리

다음에서 반환된 서비스 계정은

Enterprises.getServiceAccount 드림

Google이 투명하게 생성합니다. EMM은 다음에 액세스할 수 없습니다.

있습니다. 그러나

Serviceaccountkeys 드림

API를 콘솔로 연결하여 조직이 자체 관리 작업을

프로그래매틱 방식으로 생성된 ESA 및 키입니다.

Serviceaccountkeys API

이를 통해 조직은 해당 클러스터에 대한 활성 크리덴셜을

각 서비스 계정을

관리할 수 있습니다 이러한 API는 ESA로 승인된 상태에서 호출해야 합니다.

ESA가 생성되었으며

최저가: getServiceAccount 즉, 조직에서

Enterprises.setAccount 드림

(서비스 계정을 사용하여

Enterprises.getServiceAccount),

해당 조직만

Serviceaccountkeys API를

계정을 관리할 수 있습니다.

표 2. Serviceaccountkeys API

| 필드 | |

| id | ServiceAccountKey의 불투명한 고유 문자열 식별자입니다. 확인할 수 있습니다 |

| kind | 고정 문자열을 사용하여 리소스를 식별합니다.

androidenterprise#serviceAccountKey |

| 유형 | 생성된 키 데이터의 파일 형식입니다. 사용 가능한 값은 다음과 같습니다.

|

| 데이터 | 비공개 사용자 인증 정보의 본문을 구성하는 문자열입니다. 파일에서 참조됩니다. 생성 시 채워집니다. Google에 저장되지 않습니다. |

| 메서드 | |

| delete | 다음에 대해 지정된 사용자 인증 정보를 삭제하고 무효화합니다.

enterpriseId 및 keyId로 지정된 서비스 계정

|

| insert | 서비스 계정의 새 사용자 인증 정보 생성 엔터프라이즈와 연결되어 있습니다. |

| list | 서비스 계정의 모든 활성 사용자 인증 정보 나열 엔터프라이즈와 연결되어 있습니다. ID와 키 유형만 반환합니다. |

알림

프로그래매틱 방식으로 생성된 ESA로부터 알림을 받는 방법은 다음과 같습니다.

Enterprises.pullNotificationSet 호출

EMM 알림 설정하기를 참고하세요.

를 참조하세요.

관리 Google 도메인 등록

관리 Google 도메인에 속한 기기를 관리하려면 EMM 콘솔, 조직 및 Google

기본 요건

조직에 관리 Google 도메인, EMM 등록 토큰, 엔터프라이즈 서비스 계정 (ESA) IT 관리자를 위한 안내 세부정보는 Android Enterprise 도움말 중앙으로 이동합니다.

관리 Google 도메인

조직의 IT 관리자가 Google Workspace에 가입할 때 Android용 관리할 수 있습니다. 조직에 별도의 관리 Google 도메인을 사용하는 경우 IT 관리자가 일회성 웹을 통해 Google에 등록할 수 있습니다.

EMM 토큰

IT 관리자는 Google 관리 콘솔 (기기 > 모바일 및 엔드포인트 > 설정 > 서드 파티 통합).

ESA

조직의 IT 관리자는 일반적으로 다음을 통해 ESA를 만들 수 있습니다. EMM 콘솔과 연결된 프로젝트의 Google Cloud 콘솔 ESA 수행한 작업에 대해 계정을 인증하는 이름, ID, 키가 있어야 합니다. 위임할 수 있습니다 ID는 이메일 주소와 비슷한 형식으로 @ 기호 앞에 오는 서비스 계정의 이름 및 프로젝트 이름 Google 서비스 정보 (예: some-orgs-esa@myemmconsole313302.iam.gserviceaccount.com).

등록 프로세스

- IT 관리자는 Google 관리 콘솔에서 EMM 토큰을 받습니다.

- IT 관리자가 EMM 토큰을 관리자와 공유하여 관리 권한을 부여합니다. Android를 선택했습니다.

- EMM 콘솔을 통해 EMM 토큰을 사용하여

Enterprises.enroll이렇게 하면 조직의 Android 솔루션이 Google 도메인에 바인딩됩니다.enroll메서드는 개발자가 가져올 수 있는 고유한enterpriseId를 반환합니다. 나중에 (관리 Google 도메인만 해당)list메서드를 사용하여 지도 가장자리에 패딩을 추가할 수 있습니다.- 필요한 경우 결합에 대한 정보 (

enterpriseId,primaryDomain)를 사용하여 이러한 객체를 얻기 위해 API를 호출하지 않도록 할 수 있습니다. 확인하세요. Google 계정 시나리오에서 조직의primaryDomain은(는) EMM에 대해 조직을 식별하고 Google

- 조직별로 Google Play EMM API를 호출하려면 다음 단계를 따르세요.

<ph type="x-smartling-placeholder">

- </ph>

- 사용자가 조직을 대신하여 ESA를 만들거나 관리자가 게시자에게 공유할 수 있습니다.

- EMM 콘솔을 통해

setAccount, 사용 ESA의enterpriseId및 이메일 주소입니다. 이를 통해 ESA는 API에 엔터프라이즈로 인증해야 합니다

예

다음은 primaryDomainName가 지정된 경우 조직을 등록하는 예입니다.

serviceAccountEmail, authenticationToken:

public void bind(String primaryDomainName, String serviceAccountEmail,

String authenticationToken) throws IOException {

Enterprise enterprise = new Enterprise();

enterprise.setPrimaryDomain(primaryDomainName);

Enterprise result = androidEnterprise.enterprises()

.enroll(authenticationToken, enterprise)

.execute();

EnterpriseAccount enterpriseAccount = new EnterpriseAccount();

enterpriseAccount.setAccountEmail(serviceAccountEmail);

androidEnterprise.enterprises()

.setAccount(result.getId(), enterpriseAccount)

.execute();

}이 예에서는 Java용 클라이언트 라이브러리와

AndroidEnterprise 서비스 클래스를

com.google.api.services.androidenterprise.model

패키지에서 찾을 수 있습니다. 샘플에 표시된 절차는 다음 단계로 요약할 수 있습니다.

- 매개변수를 사용하여 새

AndroidEnterprise객체를 만듭니다. 기본 도메인 이름이 포함된 모델 클래스인bind에서 제공 서비스 계정 이메일 주소, EMM 등록 토큰 - 새로 만든 엔터프라이즈 객체의 기본 도메인 이름을 지정합니다.

- 등록 메서드를 호출하여 엔터프라이즈 객체 및 등록 토큰을 제공합니다.

- 고객의 ESA ID로 새 EnterpriseAccount 객체 만들기

(

serviceAccountEmail) enterpriseId(3단계에서 반환됨)를 모두 제공하여 계정을 설정합니다.enterpriseAccount필드가 포함됩니다.

필요한 경우 결합에 대한 정보 (enterpriseId,

primaryDomain)를 사용하여 이러한 객체를 얻기 위해 API를 호출하지 않도록 할 수 있습니다.

확인하세요. Google 계정 시나리오에서 조직의 primaryDomain는 다음과 같습니다.

EMM 및 Google에 조직을 식별하는 고유 키를 제공해야 합니다.

온프레미스 배포 설정

조직이 사용자가 액세스할 수 없도록 데이터를 사이트에 보관해야 하는 경우, 여러분의 서버가 해당 리소스에 대한 활성 자격 증명을 절대로 보지 않도록 유럽우주기구(ESA). 이렇게 하려면 사이트에 ESA 사용자 인증 정보 세트를 생성하고 저장합니다.

- 등록 절차를 완료합니다.

<ph type="x-smartling-placeholder">

- </ph>

- 11단계에 표시된 대로 MSA를 사용하여

getServiceAccount를 호출합니다. 이 ESA 크리덴셜을 생성합니다. - 12단계에 표시된 것처럼 ESA에서

setAccount를 사용하여 ESA로 설정합니다. 이 조직에 적용됩니다.

- 11단계에 표시된 대로 MSA를 사용하여

- ESA를 조직의 온프레미스 서버로 전달합니다.

- 온프레미스 서버에서 다음 단계를 수행합니다.

<ph type="x-smartling-placeholder">

- </ph>

Serviceaccountkeys.insert를 호출합니다. 새로운 키를 누릅니다. 이 비공개 키는 Google 서버에 저장되지 않으며 계정이 생성될 때 한 번만 반환됩니다. 액세스할 수 없습니다. 있습니다.- 새 ESA 사용자 인증 정보를 사용하여 다음을 호출합니다.

Serviceaccountkeys.list그러면 활성 서비스 계정 사용자 인증 정보가 반환됩니다. - 전화걸기

Serviceaccountkeys.delete드림 사용 설정한 ESA 크리덴셜을 제외한 모든 크리덴셜을 온프레미스 데이터 웨어하우스를 가져올 수 있습니다 - (선택사항) 전화 걸기

Serviceaccountkeys.list드림 현재 온프레미스에서 사용 중인 사용자 인증 정보가 사용자 인증 정보를 제공해야 합니다

이제 온프레미스 서버는 ESA 사용자 인증 정보를 가진 유일한 서버입니다. 하나의

getServiceAccount을(를) 통해 생성된 ESA는 액세스 가능

ServiceAccountKeys: MSA에서 호출할 수 없습니다.

권장사항: 마스터 서비스 계정 (MSA) 사용자 인증 정보를 있습니다 온프레미스 배포마다 별도의 ESA 사용

엔터프라이즈 바인딩 등록 해제, 재등록, 삭제

등록 취소

EMM 솔루션에서 조직을 결합 해제하려면 다음을 사용하세요.

unenroll 기업

등록 해제해도 결합은 삭제되지 않지만 EMM 관리 사용자 및 모든

관련 사용자 데이터가 30일 후에 삭제됩니다. 예를 들면 다음과 같습니다.

구현:

public void unbind(String enterpriseId) throws IOException {

androidEnterprise.enterprises().unenroll(enterpriseId).execute();

}

권장사항: 조직 이름 및 기업에 대한 데이터 스토어가 있는 경우

바인딩 ID 매핑을 사용하는 경우, 호출 후 데이터 저장소에서 정보를 삭제합니다.

unenroll입니다.

재등록

IT 관리자는 기존 enterpriseId을 사용하여 기업을 재등록할 수 있습니다. 받는사람

소유자 수준 계정으로 로그인하고 등록

절차에 따라 다릅니다.

등록 절차는 투명하게 운영됩니다. 리디렉션 URL (8단계)에서 반환된 엔터프라이즈 토큰이 새 조직 또는 이전에 다른 조직으로 등록된 조직 EMM.

이전에 EMM 솔루션에 등록된 조직은 다음과 같을 수 있습니다. 엔터프라이즈 바인딩 ID를 인식할 수 있습니다. EMM 관리 사용자를 복원할 수 있습니다. IT 관리자가 조직을 30개 이하로 재등록하는 경우 및 관련 사용자 데이터 일 후에 만료됩니다. 조직이 이전에 다른 EMM으로 등록된 경우, 다른 EMM에는 액세스할 수 없습니다. 이는 이러한 사용자 ID가 EMM 관련.

삭제

IT 관리자는 관리 Google Play에서 조직을 삭제할 수 있습니다. 24 이내

운영 시간, 계정, 라이선스 할당 및 기타

관리자, 최종 사용자, 사용자가 리소스에 액세스할 수 없게 됩니다.

API 호출이 HTTP 404 Not Found 응답 상태 코드를 반환합니다.

(enterpriseId 매개변수의 경우) EMM 콘솔에서 이 오류를 처리하려면 다음 단계를 따르세요.

IT 관리자에게 확인을 요청한 후

되었습니다.