APIهای گوگل از پروتکل OAuth 2.0 برای احراز هویت و مجوزدهی استفاده میکنند. گوگل از سناریوهای رایج OAuth 2.0 مانند سناریوهای مربوط به وب سرور، سمت کلاینت، برنامههای نصب شده و برنامههای دستگاه با ورودی محدود پشتیبانی میکند.

برای شروع، اعتبارنامههای کلاینت OAuth 2.0 را از ... دریافت کنید. Google API Console سپس برنامه کلاینت شما یک توکن دسترسی از سرور احراز هویت گوگل درخواست میکند، یک توکن از پاسخ استخراج میکند و توکن را به API گوگل که میخواهید به آن دسترسی داشته باشید ارسال میکند. برای نمایش تعاملی استفاده از OAuth 2.0 با گوگل (شامل گزینه استفاده از اعتبارنامههای کلاینت خودتان)، با OAuth 2.0 Playground آزمایش کنید.

این صفحه مروری بر سناریوهای احراز هویت OAuth 2.0 که گوگل پشتیبانی میکند، ارائه میدهد و پیوندهایی به محتوای دقیقتر ارائه میدهد. برای جزئیات بیشتر در مورد استفاده از OAuth 2.0 برای احراز هویت، به OpenID Connect مراجعه کنید.

مراحل اساسی

همه برنامهها هنگام دسترسی به API گوگل با استفاده از OAuth 2.0 از یک الگوی اساسی پیروی میکنند. در سطح بالا، پنج مرحله را دنبال میکنید:

۱. اعتبارنامههای OAuth 2.0 را از [لینک] دریافت کنید. Google API Console.

بازدید کنید Google API Console برای دریافت اعتبارنامههای OAuth 2.0 مانند شناسه کلاینت و رمز کلاینت که هم برای گوگل و هم برای برنامه شما شناخته شده هستند. مجموعه مقادیر بسته به نوع برنامهای که میسازید متفاوت است. به عنوان مثال، یک برنامه جاوا اسکریپت به رمز نیاز ندارد، اما یک برنامه وب سرور به آن نیاز دارد.

شما باید یک کلاینت OAuth مناسب برای پلتفرمی که برنامه شما روی آن اجرا خواهد شد، ایجاد کنید، برای مثال:

۲. یک توکن دسترسی از سرور احراز هویت گوگل دریافت کنید.

قبل از اینکه برنامه شما بتواند با استفاده از یک API گوگل به دادههای خصوصی دسترسی پیدا کند، باید یک توکن دسترسی دریافت کند که دسترسی به آن API را اعطا میکند. یک توکن دسترسی واحد میتواند درجات مختلفی از دسترسی را به چندین API اعطا کند. یک پارامتر متغیر به نام scope ، مجموعه منابع و عملیاتی را که یک توکن دسترسی اجازه میدهد، کنترل میکند. در طول درخواست توکن دسترسی، برنامه شما یک یا چند مقدار را در پارامتر scope ارسال میکند.

روشهای مختلفی برای ارسال این درخواست وجود دارد و بسته به نوع برنامهای که میسازید، متفاوت هستند. به عنوان مثال، یک برنامه جاوا اسکریپت ممکن است با استفاده از هدایت مرورگر به گوگل، درخواست توکن دسترسی کند، در حالی که یک برنامه نصب شده روی دستگاهی که مرورگر ندارد، از درخواستهای سرویس وب استفاده میکند. برای اطلاعات بیشتر در مورد نحوه ارسال درخواست، به سناریوها و راهنماهای پیادهسازی دقیق برای هر نوع برنامه مراجعه کنید.

برخی از درخواستها نیاز به یک مرحله احراز هویت دارند که در آن کاربر با حساب گوگل خود وارد سیستم میشود. پس از ورود به سیستم، از کاربر پرسیده میشود که آیا مایل به اعطای یک یا چند مجوزی است که برنامه شما درخواست میکند. این فرآیند رضایت کاربر نامیده میشود.

اگر کاربر حداقل یک مجوز اعطا کند، سرور مجوز گوگل یک توکن دسترسی (یا یک کد مجوز که برنامه شما میتواند برای دریافت توکن دسترسی از آن استفاده کند) و لیستی از محدودههای دسترسی اعطا شده توسط آن توکن را برای برنامه شما ارسال میکند. اگر کاربر مجوز را اعطا نکند، سرور خطایی را برمیگرداند.

معمولاً بهترین روش این است که درخواست دسترسی به محدودهها به صورت تدریجی، در زمانی که دسترسی مورد نیاز است، انجام شود، نه اینکه از قبل درخواست شود. برای مثال، برنامهای که میخواهد از ذخیره یک رویداد در تقویم پشتیبانی کند، نباید تا زمانی که کاربر دکمه "افزودن به تقویم" را فشار نداده است، درخواست دسترسی به تقویم گوگل را داشته باشد. به مجوز افزایشی مراجعه کنید.

۳. محدودههای دسترسی اعطا شده توسط کاربر را بررسی کنید.

محدودههای موجود در پاسخ توکن دسترسی را با محدودههای مورد نیاز برای دسترسی به ویژگیها و عملکردهای برنامه خود که به دسترسی به یک API گوگل مرتبط وابسته است، مقایسه کنید. هر ویژگی از برنامه خود را که بدون دسترسی به API مرتبط قادر به کار نیست، غیرفعال کنید.

ممکن است محدودهای که در درخواست شما گنجانده شده است با محدودهای که در پاسخ شما گنجانده شده است، مطابقت نداشته باشد، حتی اگر کاربر تمام محدودههای درخواستی را اعطا کرده باشد. برای محدودههای مورد نیاز برای دسترسی، به مستندات هر API گوگل مراجعه کنید. یک API ممکن است چندین مقدار رشته محدوده را به یک محدوده دسترسی نگاشت کند و برای تمام مقادیر مجاز در درخواست، همان رشته محدوده را برگرداند. مثال: API Google People ممکن است محدودهای به آدرس https://www.googleapis.com/auth/contacts را برگرداند، زمانی که یک برنامه از کاربر درخواست میکند محدودهای به آدرس https://www.google.com/m8/feeds/ را مجاز کند. متد people.updateContact در API Google People نیاز به محدودهای به آدرس https://www.googleapis.com/auth/contacts دارد.

۴. توکن دسترسی را به یک API ارسال کنید.

پس از اینکه یک برنامه یک توکن دسترسی دریافت کرد، آن را در یک هدر درخواست مجوز HTTP به یک API گوگل ارسال میکند. ارسال توکنها به عنوان پارامترهای رشته پرسوجوی URI امکانپذیر است، اما ما آن را توصیه نمیکنیم، زیرا پارامترهای URI میتوانند در فایلهای لاگی قرار گیرند که کاملاً ایمن نیستند. همچنین، یک روش خوب REST این است که از ایجاد نامهای غیرضروری برای پارامترهای URI خودداری کنید.

توکنهای دسترسی فقط برای مجموعهای از عملیات و منابع شرح داده شده در scope درخواست توکن معتبر هستند. برای مثال، اگر یک توکن دسترسی برای API تقویم گوگل صادر شود، به API مخاطبین گوگل دسترسی نمیدهد. با این حال، میتوانید آن توکن دسترسی را چندین بار برای عملیات مشابه به API تقویم گوگل ارسال کنید.

۵. در صورت لزوم، توکن دسترسی را بهروزرسانی کنید.

توکنهای دسترسی طول عمر محدودی دارند. اگر برنامه شما نیاز به دسترسی به یک API گوگل فراتر از طول عمر یک توکن دسترسی داشته باشد، میتواند یک توکن بهروزرسانی (refresh token) دریافت کند. یک توکن بهروزرسانی به برنامه شما اجازه میدهد تا توکنهای دسترسی جدید را دریافت کند.

سناریوها

این سناریوها نحوه استفاده از OAuth 2.0 را برای درخواست کدهای مجوز و دریافت توکنهای دسترسی و بهروزرسانی برای انواع مختلف برنامهها شرح میدهند.

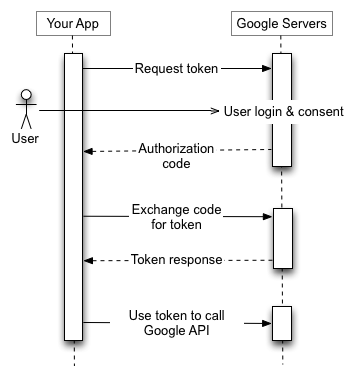

برنامههای کاربردی وب سرور

نقطه پایانی Google OAuth 2.0 از برنامههای وب سروری که از زبانها و چارچوبهایی مانند PHP، Java، Go، Python، Ruby و ASP.NET استفاده میکنند، پشتیبانی میکند.

توالی مجوزدهی زمانی آغاز میشود که برنامه شما مرورگر را به یک URL گوگل هدایت میکند؛ URL شامل پارامترهای پرسوجو است که نوع دسترسی مورد درخواست را نشان میدهد. گوگل احراز هویت کاربر، انتخاب جلسه و رضایت کاربر را مدیریت میکند. نتیجه یک کد مجوزدهی است که برنامه میتواند آن را با یک توکن دسترسی و یک توکن بهروزرسانی مبادله کند.

برنامه باید توکن بهروزرسانی را برای استفادههای بعدی ذخیره کند و از توکن دسترسی برای دسترسی به API گوگل استفاده کند. پس از انقضای توکن دسترسی، برنامه از توکن بهروزرسانی برای دریافت توکن جدید استفاده میکند.

برای جزئیات بیشتر، به استفاده از OAuth 2.0 برای برنامههای وب سرور مراجعه کنید.

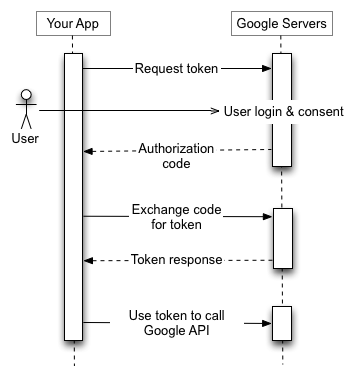

برنامههای نصب شده

نقطه پایانی Google OAuth 2.0 از برنامههایی که روی دستگاههایی مانند رایانهها، دستگاههای تلفن همراه و تبلتها نصب میشوند، پشتیبانی میکند. وقتی از طریق ... یک شناسه کلاینت ایجاد میکنید Google API Console مشخص کنید که این یک برنامه نصب شده است، سپس Android، Chrome Extension، iOS، Universal Windows Platform (UWP) یا Desktop app را به عنوان نوع برنامه انتخاب کنید.

این فرآیند منجر به یک شناسه کلاینت و در برخی موارد، یک رمز کلاینت میشود که شما آن را در کد منبع برنامه خود جاسازی میکنید. (در این زمینه، رمز کلاینت بدیهی است که به عنوان یک راز تلقی نمیشود.)

توالی مجوزدهی زمانی آغاز میشود که برنامه شما مرورگر را به یک URL گوگل هدایت میکند؛ URL شامل پارامترهای پرسوجو است که نوع دسترسی مورد درخواست را نشان میدهد. گوگل احراز هویت کاربر، انتخاب جلسه و رضایت کاربر را مدیریت میکند. نتیجه یک کد مجوزدهی است که برنامه میتواند آن را با یک توکن دسترسی مبادله کند. برنامه باید توکن دسترسی را قبل از قرار دادن آن در درخواست API گوگل، اعتبارسنجی کند. هنگامی که توکن منقضی میشود، برنامه این فرآیند را تکرار میکند.

به صورت اختیاری، یک سرور backend میتواند کد مجوز را با یک توکن refresh جایگزین کند و آن را در یک مکان امن ذخیره کند. پس از انقضای توکن دسترسی، سرور backend از توکن refresh برای دریافت یک توکن جدید برای برنامه استفاده میکند.

برای جزئیات بیشتر، به بخش «مجاز کردن دسترسی به دادههای کاربر گوگل برای اندروید» و بخش «OAuth 2.0 برای برنامههای iOS و دسکتاپ» مراجعه کنید.

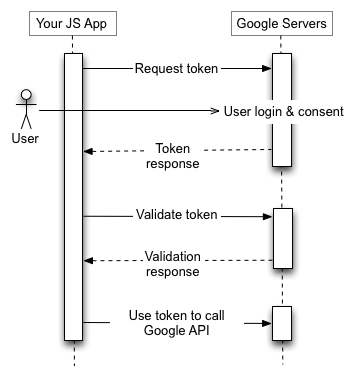

برنامههای سمت کلاینت (جاوااسکریپت)

نقطه پایانی Google OAuth 2.0 از برنامههای جاوا اسکریپت که در مرورگر اجرا میشوند، پشتیبانی میکند.

توالی مجوزدهی زمانی آغاز میشود که برنامه شما مرورگر را به یک URL گوگل هدایت میکند؛ URL شامل پارامترهای پرسوجو است که نوع دسترسی مورد درخواست را نشان میدهد. گوگل احراز هویت کاربر، انتخاب جلسه و رضایت کاربر را مدیریت میکند.

نتیجه یک توکن دسترسی است که کلاینت باید قبل از قرار دادن آن در درخواست API گوگل، آن را اعتبارسنجی کند. وقتی توکن منقضی شود، برنامه این فرآیند را تکرار میکند.

برای جزئیات بیشتر، به استفاده از OAuth 2.0 برای برنامههای سمت کلاینت مراجعه کنید.

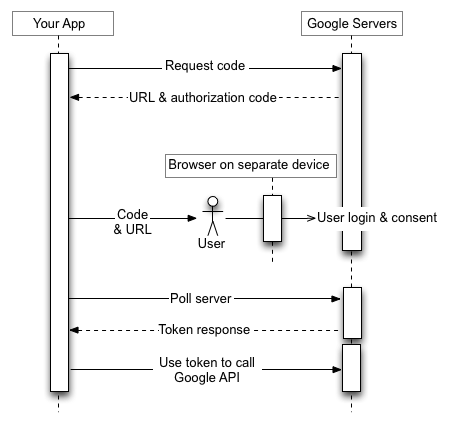

کاربردها در دستگاههای با ورودی محدود

نقطه پایانی Google OAuth 2.0 از برنامههایی که روی دستگاههای با ورودی محدود مانند کنسولهای بازی، دوربینهای فیلمبرداری و چاپگرها اجرا میشوند، پشتیبانی میکند.

توالی مجوزدهی با ارسال درخواست وب سرویس توسط برنامه به یک URL گوگل برای دریافت کد مجوز آغاز میشود. پاسخ شامل چندین پارامتر از جمله یک URL و کدی است که برنامه به کاربر نشان میدهد.

کاربر URL و کد را از دستگاه دریافت میکند، سپس به یک دستگاه یا رایانه جداگانه با قابلیتهای ورودی غنیتر سوئیچ میکند. کاربر یک مرورگر را باز میکند، به URL مشخص شده میرود، وارد سیستم میشود و کد را وارد میکند.

در همین حال، برنامه در یک بازه زمانی مشخص، یک URL گوگل را بررسی میکند. پس از تأیید دسترسی توسط کاربر، پاسخ از سرور گوگل حاوی یک توکن دسترسی و توکن تازهسازی است. برنامه باید توکن تازهسازی را برای استفادههای بعدی ذخیره کند و از توکن دسترسی برای دسترسی به API گوگل استفاده کند. پس از انقضای توکن دسترسی، برنامه از توکن تازهسازی برای دریافت یک توکن جدید استفاده میکند.

برای جزئیات بیشتر، به استفاده از OAuth 2.0 برای دستگاهها مراجعه کنید.

حسابهای خدماتی

APIهای گوگل مانند Prediction API و Google Cloud Storage میتوانند بدون دسترسی به اطلاعات کاربر، از طرف برنامه شما عمل کنند. در این شرایط، برنامه شما باید هویت خود را به API اثبات کند، اما رضایت کاربر ضروری نیست. به طور مشابه، در سناریوهای سازمانی، برنامه شما میتواند درخواست دسترسی تفویضشده به برخی منابع را داشته باشد.

برای این نوع تعاملات سرور به سرور، به یک حساب کاربری سرویس نیاز دارید، که حسابی است که به جای یک کاربر نهایی، متعلق به برنامه شماست. برنامه شما APIهای گوگل را از طرف حساب کاربری سرویس فراخوانی میکند و نیازی به رضایت کاربر نیست. (در سناریوهای غیر از حساب کاربری سرویس، برنامه شما APIهای گوگل را از طرف کاربران نهایی فراخوانی میکند و گاهی اوقات رضایت کاربر لازم است.)

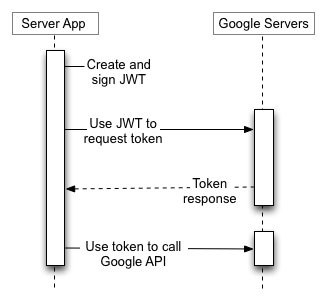

اعتبارنامههای یک حساب کاربری سرویس، که از ... دریافت میکنید Google API Console، شامل یک آدرس ایمیل تولید شده منحصر به فرد، یک شناسه کلاینت و حداقل یک جفت کلید عمومی/خصوصی است. شما از شناسه کلاینت و یک کلید خصوصی برای ایجاد یک JWT امضا شده و ساخت یک درخواست توکن دسترسی در قالب مناسب استفاده میکنید. سپس برنامه شما درخواست توکن را به سرور مجوزدهی Google OAuth 2.0 ارسال میکند که یک توکن دسترسی را برمیگرداند. برنامه از توکن برای دسترسی به یک API گوگل استفاده میکند. هنگامی که توکن منقضی میشود، برنامه این فرآیند را تکرار میکند.

برای جزئیات بیشتر، به مستندات حساب سرویس مراجعه کنید.

اندازه توکن

توکنها میتوانند از نظر اندازه، تا محدودیتهای زیر، متفاوت باشند:

توکنهای دسترسی که توسط API سرویس توکن امنیتی گوگل کلود برگردانده میشوند، ساختاری مشابه توکنهای دسترسی گوگل API OAuth 2.0 دارند، اما محدودیتهای اندازه توکن متفاوتی دارند. برای جزئیات بیشتر، به مستندات API مراجعه کنید.

گوگل حق تغییر اندازه توکن را در این محدودهها برای خود محفوظ میدارد و برنامه شما باید بر این اساس از اندازههای متغیر توکن پشتیبانی کند.

انقضای توکن بهروزرسانی

شما باید کد خود را طوری بنویسید که احتمال از کار افتادن توکن بهروزرسانی اعطا شده را پیشبینی کند. یک توکن بهروزرسانی ممکن است به یکی از دلایل زیر از کار بیفتد:

به یک پروژه پلتفرم ابری گوگل که صفحه رضایت OAuth آن برای نوع کاربر خارجی پیکربندی شده و وضعیت انتشار آن «در حال آزمایش» است، یک توکن بهروزرسانی صادر میشود که ظرف ۷ روز منقضی میشود، مگر اینکه تنها محدودههای OAuth درخواستی زیرمجموعهای از نام، آدرس ایمیل و پروفایل کاربر باشند (از طریق محدودههای userinfo.email, userinfo.profile, openid یا معادلهای OpenID Connect آنها).

در حال حاضر محدودیت ۱۰۰ توکن بهروزرسانی برای هر حساب گوگل به ازای هر شناسه کلاینت OAuth 2.0 وجود دارد. در صورت رسیدن به این محدودیت، ایجاد یک توکن بهروزرسانی جدید، قدیمیترین توکن بهروزرسانی را بدون هشدار بهطور خودکار باطل میکند. این محدودیت برای حسابهای سرویس اعمال نمیشود.

همچنین محدودیت بیشتری در تعداد کل توکنهای بهروزرسانی که یک حساب کاربری یا حساب سرویس میتواند در بین همه کلاینتها داشته باشد، وجود دارد. اکثر کاربران عادی از این محدودیت تجاوز نمیکنند، اما حساب یک توسعهدهنده که برای آزمایش یک پیادهسازی استفاده میشود، ممکن است از این محدودیت تجاوز کند.

اگر نیاز به تأیید چندین برنامه، ماشین یا دستگاه دارید، یک راه حل این است که تعداد کلاینتهایی را که به ازای هر حساب گوگل تأیید میکنید به ۱۵ یا ۲۰ محدود کنید. اگر مدیر Google Workspace هستید، میتوانید کاربران دیگری با امتیازات مدیریتی ایجاد کنید و از آنها برای تأیید برخی از کلاینتها استفاده کنید.

مدیریت سیاستهای کنترل جلسه برای سازمانهای مبتنی بر پلتفرم ابری گوگل (GCP)

مدیران سازمانهای GCP ممکن است هنگام دسترسی کاربران به منابع GCP، با استفاده از ویژگی کنترل جلسه Google Cloud ، نیاز به احراز هویت مجدد مکرر کاربران داشته باشند. این خطمشی بر دسترسی به کنسول Google Cloud، SDK Google Cloud (که با نام gcloud CLI نیز شناخته میشود) و هر برنامه OAuth شخص ثالثی که به محدوده Cloud Platform نیاز دارد، تأثیر میگذارد. اگر کاربری خطمشی کنترل جلسه داشته باشد، پس از انقضای مدت جلسه، فراخوانیهای API شما خطایی مشابه آنچه در صورت لغو توکن refresh رخ میدهد، ایجاد میکنند - فراخوانی با خطایی از نوع invalid_grant ناموفق خواهد بود. فیلد error_subtype میتواند برای تمایز بین یک توکن لغو شده و یک خرابی ناشی از خطمشی کنترل جلسه (به عنوان مثال، "error_subtype": "invalid_rapt" ) استفاده شود. از آنجایی که مدت زمان جلسه میتواند بسیار محدود باشد (بین ۱ ساعت تا ۲۴ ساعت)، این سناریو باید با راهاندازی مجدد یک جلسه احراز هویت به طرز ماهرانهای مدیریت شود.

به همین ترتیب، شما نباید از اعتبارنامههای کاربر برای استقرار سرور به سرور استفاده کنید یا استفاده از آنها را تشویق کنید. اگر اعتبارنامههای کاربر برای کارها یا عملیات طولانی مدت روی سرور مستقر شوند و مشتری سیاستهای کنترل جلسه را روی چنین کاربرانی اعمال کند، برنامه سرور با شکست مواجه خواهد شد زیرا پس از انقضای مدت زمان جلسه، هیچ راهی برای تأیید مجدد کاربر وجود نخواهد داشت.

برای اطلاعات بیشتر در مورد نحوه کمک به مشتریان خود در استقرار این ویژگی، به این مقاله راهنمای متمرکز بر مدیریت مراجعه کنید.

کتابخانههای کلاینت

کتابخانههای کلاینت زیر با چارچوبهای محبوب ادغام میشوند که پیادهسازی OAuth 2.0 را سادهتر میکند. به مرور زمان ویژگیهای بیشتری به کتابخانهها اضافه خواهد شد.

- کتابخانه احراز هویت گوگل برای جاوا

- کتابخانه کلاینت API گوگل برای پایتون

- کتابخانه کلاینت API گوگل برای دارت

- کتابخانه کلاینت API گوگل برای Go

- کتابخانه کلاینت API گوگل برای دات نت

- کتابخانه کلاینت API گوگل برای روبی

- کتابخانه کلاینت API گوگل برای PHP

- کتابخانه کلاینت API گوگل برای جاوا اسکریپت

- GTMAppAuth - کتابخانه کلاینت OAuth برای مک و iOS

برای

برای