Com a vinculação de conta, os titulares de Contas do Google podem se conectar aos seus serviços de forma rápida, fácil e segura. Você pode implementar a vinculação de Contas do Google para compartilhar os dados de um usuário da sua plataforma com apps e serviços do Google.

O protocolo seguro OAuth 2.0 permite vincular com segurança a Conta do Google de um usuário à conta dele na sua plataforma, concedendo acesso a aplicativos e dispositivos do Google aos seus serviços.

Os usuários podem vincular ou desvincular as contas e criar uma nova conta na sua plataforma com a vinculação de Contas do Google.

Casos de uso

Confira alguns motivos para implementar a vinculação de Contas do Google:

Compartilhe os dados de um usuário da sua plataforma com os apps e serviços do Google.

Assista seus vídeos e filmes usando o Google TV.

Gerenciar e controlar dispositivos conectados da Casa inteligente do Google usando o app Google Home e o Google Assistente: "Ok Google, ligue as luzes".

Crie experiências e funcionalidades personalizadas do Google Assistente com as Ações de conversa, "Ok Google, peça meu pedido de sempre no Starbucks".

Permita que os usuários ganhem prêmios assistindo transmissões ao vivo qualificadas no YouTube depois de vincular a Conta do Google a uma conta de um parceiro de distribuição de itens.

Preencha novas contas durante a inscrição com dados compartilhados consensualmente de um perfil da Conta do Google.

Recursos compatíveis

Estes recursos são compatíveis com a vinculação de contas do Google:

Compartilhe seus dados de forma rápida e fácil usando o fluxo OAuth Linking implícito.

Melhore a segurança com o fluxo do código de autorização de vinculação do OAuth.

Faça login de usuários existentes ou registre novos usuários verificados do Google na sua plataforma, obtenha o consentimento deles e compartilhe dados com segurança usando a Vinculação simplificada.

Reduza a complexidade com o App Flip. Em um app confiável do Google, basta um toque para abrir o app verificado para Android ou iOS e conceder o consentimento do usuário e vincular contas.

Melhore a privacidade do usuário definindo escopos personalizados para compartilhar apenas os dados necessários e aumente a confiança do usuário definindo claramente como os dados são usados.

O acesso a dados e serviços hospedados na sua plataforma pode ser revogado ao desvincular contas. A implementação de um endpoint de revogação de token opcional permite que você fique em sincronia com os eventos iniciados pelo Google, enquanto a proteção entre contas (RISC, na sigla em inglês) permite notificar o Google sobre qualquer evento de desvinculação que ocorra na plataforma.

Fluxos de vinculação de contas

Há três fluxos de vinculação de Contas do Google, todos baseados em OAuth, que exigem que você gerencie ou controle endpoints de autorização e troca de tokens compatíveis com o OAuth 2.0.

Durante o processo de vinculação, você emite tokens de acesso para Contas do Google individuais depois de receber o consentimento dos proprietários para vincular as contas e compartilhar dados.

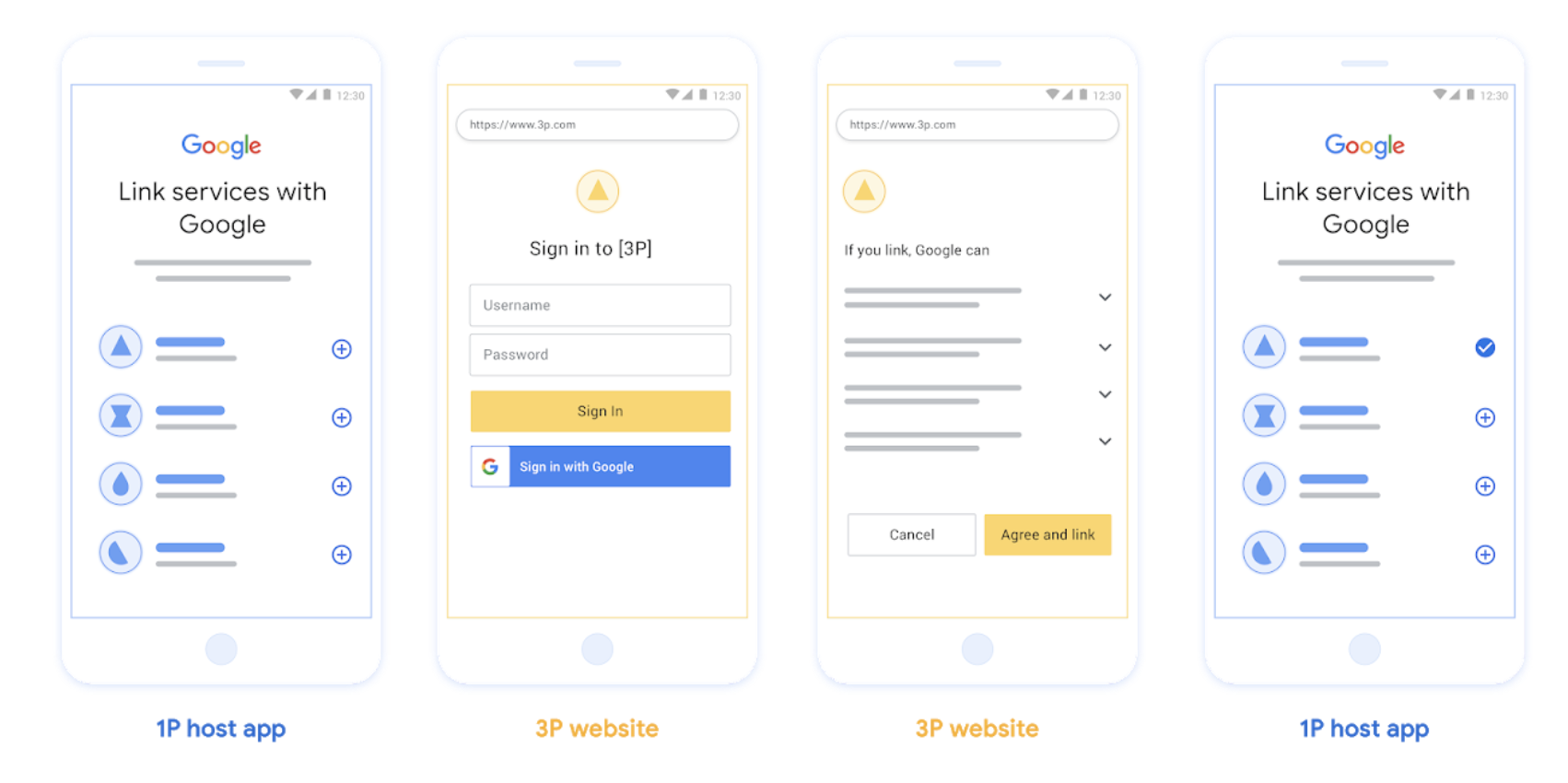

Vinculação do OAuth ("OAuth da Web")

Esse é o fluxo básico de OAuth que envia os usuários ao seu site para vinculação. O usuário é redirecionado para seu site para fazer login na conta. Depois de fazer login, o usuário autoriza o compartilhamento dos dados dele no seu serviço com o Google. Nesse momento, a Conta do Google do usuário e seu serviço são vinculados.

A Vinculação OAuth oferece suporte ao código de autorização e aos fluxos OAuth implícitos. Seu serviço precisa hospedar um endpoint de autorização compatível com o OAuth 2.0 para o fluxo implícito e expor um endpoint de autorização e troca de token ao usar o fluxo do código de autorização.

Figura 1. Vinculação de contas no smartphone de um usuário com o OAuth da Web

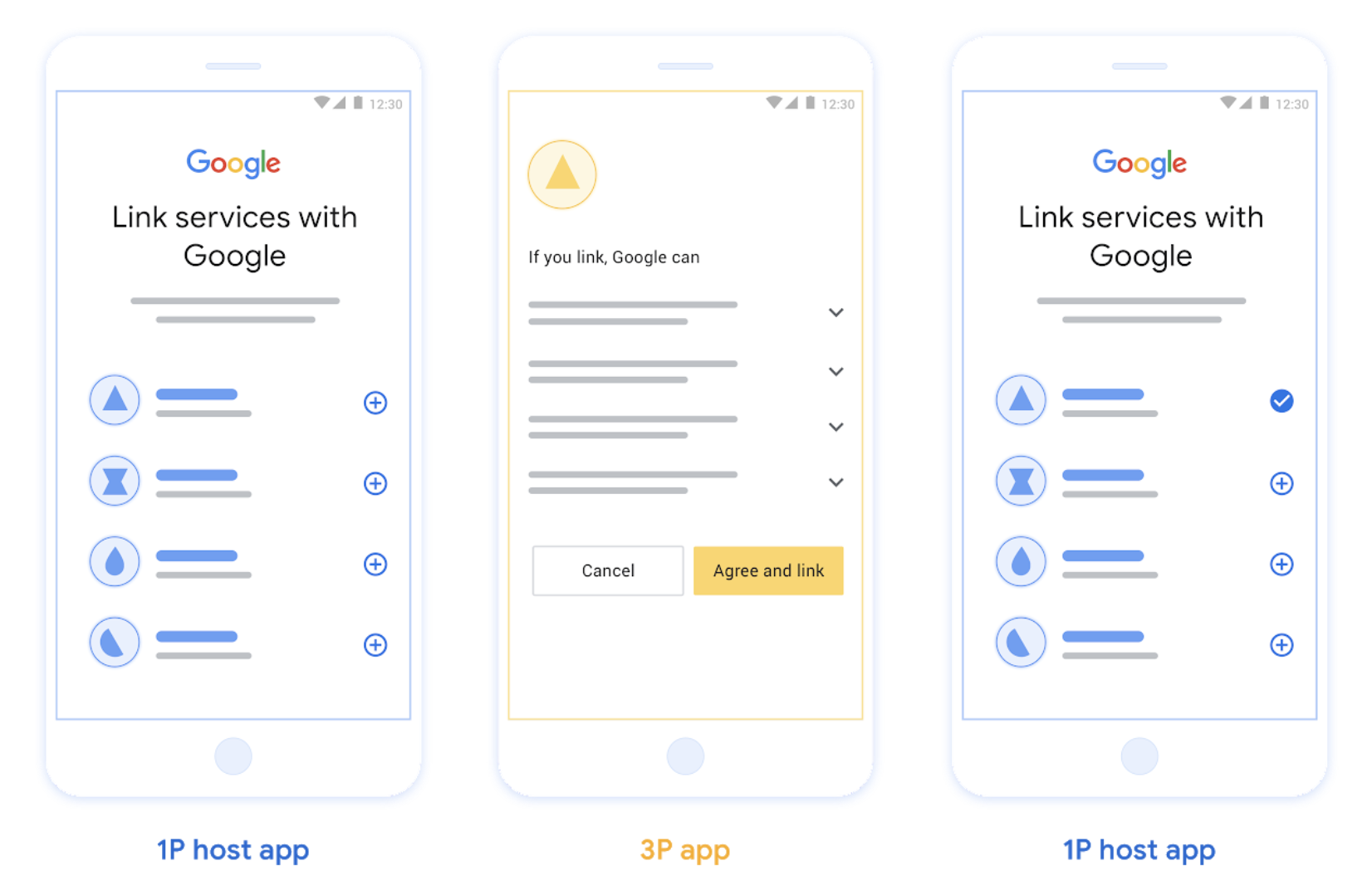

Vinculação de apps com base em OAuth ('App Flip')

Um fluxo OAuth que envia os usuários ao seu app para vinculação.

A vinculação de apps com base no OAuth orienta os usuários ao navegar entre seus apps móveis Android ou iOS verificados e a plataforma do Google para analisar as mudanças propostas de acesso aos dados e conceder o consentimento para vincular a conta na sua plataforma à Conta do Google. Para ativar a alternância de app, seu serviço precisa oferecer suporte à vinculação OAuth ou vinculação de login do Google baseada em OAuth usando o fluxo do código de autorização.

O recurso App Flip é compatível com Android e iOS.

Como funciona:

O Google app verifica se o app está instalado no dispositivo do usuário:

- Se o app for encontrado, o usuário será "redirecionado" para ele. O app coleta o consentimento do usuário para vincular a conta ao Google e, em seguida, "volta" para a plataforma do Google.

- Se o app não for encontrado ou se ocorrer um erro durante o processo de vinculação de flip do app, o usuário será redirecionado para o fluxo simplificado ou OAuth da Web.

Figura 2. Vinculação de conta no smartphone de um usuário com o App Flip

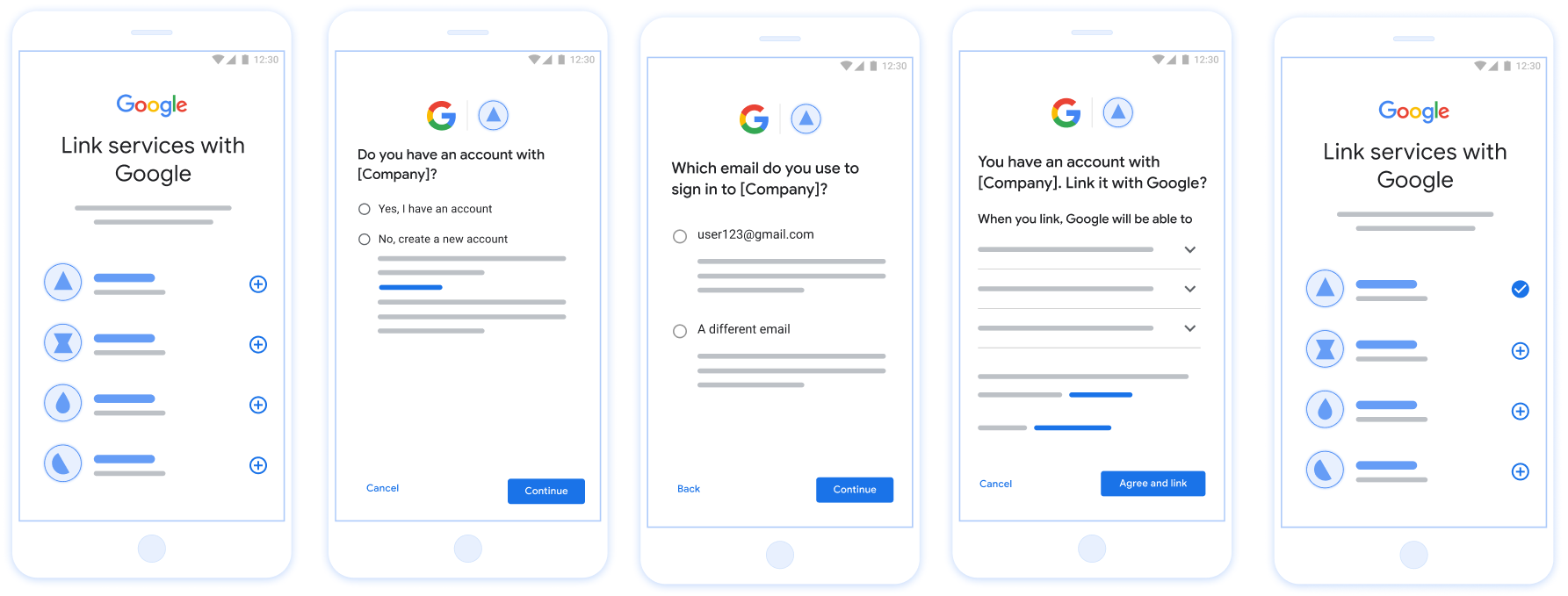

Vinculação simplificada baseada em OAuth ('simplificada')

A vinculação simplificada do Login do Google baseada em OAuth adiciona o Login do Google à vinculação OAuth, permitindo que os usuários concluam o processo de vinculação sem sair da plataforma do Google, reduzindo a fricção e a desistência. A vinculação simplificada baseada em OAuth

oferece a melhor experiência do usuário com login, criação de conta e

vinculação de contas simplificados, combinando o Login do Google com a vinculação OAuth. Seu serviço

precisa oferecer suporte a endpoints de autorização e troca de token compatíveis com o OAuth 2.0.

Além disso, o endpoint de troca de token precisa oferecer suporte a

asserções de JSON Web Token

(JWT) e implementar as

intenções check,

create

e get.

Como funciona:

O Google declara a conta do usuário e transmite estas informações para você:

- Se o usuário tiver uma conta no seu banco de dados, ele vai vincular a Conta do Google à conta no seu serviço.

- Se não houver uma conta para o usuário no seu banco de dados, ele poderá criar uma nova conta de terceiros com as informações fornecidas pelo Google : e-mail, nome e foto do perfil. Ou ele pode fazer login e vincular outro e-mail (para isso, ele precisa fazer login no seu serviço usando o Web OAuth).

Figura 3. Vinculação de conta no smartphone de um usuário com a vinculação simplificada

Qual fluxo você deve usar?

Recomendamos implementar todos os fluxos para garantir que os usuários tenham a melhor experiência de vinculação. Os fluxos simplificados e de alternância de app reduzem a dificuldade de vinculação, já que os usuários podem concluir o processo em poucas etapas. A vinculação do OAuth da Web tem o menor nível de esforço e é um bom lugar para começar, depois de adicionar os outros fluxos de vinculação.

Como trabalhar com tokens

A vinculação de Contas do Google é baseada no padrão do setor OAuth 2.0.

Você emite tokens de acesso para Contas do Google individuais depois de receber o consentimento dos proprietários para vincular as contas e compartilhar dados.

Token types

OAuth 2.0 uses strings called tokens to communicate between the user agent, the client application, and the OAuth 2.0 server.

Three types of OAuth 2.0 tokens can be used during account linking:

Authorization code. A short-lived token that can be exchanged for an access and a refresh token. For security purposes, Google calls your authorization endpoint to obtain a single use or very short-lived code.

Access token. A token that grants the bearer access to a resource. To limit exposure that could result from the loss of this token, it has a limited lifetime, usually expiring after an hour or so.

Refresh token. A long-lived token that can be exchanged for a new access token when an access token expires. When your service integrates with Google, this token is exclusively stored and used by Google. Google calls your token exchange endpoint to exchange refresh tokens for access tokens, which are in turn used to access user data.

Token handling

Race conditions in clustered environments and client-server exchanges can result in complex timing and error handling scenarios when working with tokens. For example:

- You receive a request for a new access token, and you issue a new access token. Concurrently, you receive a request for access to your service's resource using the previous, unexpired access token.

- Your refresh token reply is yet to be received (or is never received) by Google. Meanwhile, the previously valid refresh token is used in a request from Google.

Requests and replies can arrive in any order, or not at all due to asynchronous services running in a cluster, network behavior, or other means.

Immediate and fully consistent shared state both within, and between, your and Google's token handling systems cannot be guaranteed. Multiple valid, unexpired tokens can coexist within or across systems short period of time. To minimize negative user impact we recommend you do the following:

- Accept unexpired access tokens, even after a newer token is issued.

- Use alternatives to Refresh Token Rotation.

- Support multiple, concurrently valid access and refresh tokens. For security, you should limit the number of tokens and token lifetime.

Maintenance and outage handling

During maintenance or unplanned outages Google might be unable to call your authorization or token exchange endpoints to obtain access and refresh tokens.

Your endpoints should respond with a 503 error code and empty body. In this

case, Google retries failed token exchange requests for a limited time. Provided

that Google is later able to obtain refresh and access tokens, failed requests

are not visible to users.

Failing requests for an access token result in a visible error, if initiated by a user. Users will be required to retry linking failures if the implicit OAuth 2.0 flow is used.

Recommendations

There are many solutions to minimize maintenance impact. Some options to consider:

Maintain your existing service and route a limited number of requests to your newly updated service. Migrate all requests only after confirming expected functionality.

Reduce the number of token requests during the maintenance period:

Limit maintenance periods to less than the access token lifetime.

Temporarily increase the access token lifetime:

- Increase token lifetime to greater than maintenance period.

- Wait twice the duration of your access token lifetime, enabling users to exchange short lived tokens for longer duration tokens.

- Enter maintenance.

- Respond to token requests with a

503error code and empty body. - Exit maintenance.

- Decrease token lifetime back to normal.

Como se registrar no Google

Vamos precisar de detalhes da sua configuração do OAuth 2.0 e compartilhar credenciais para ativar a vinculação de conta. Consulte registro para mais detalhes.