Podsumowanie

Obsługa zarządzania urządzeniami mobilnymi w Androidzie 2.2 została wprowadzona na Androidzie. Od tego czasu potrzeby firm zmieniły się. Urządzenia coraz częściej korzystają z bardziej poufnych zasobów i są wykorzystywane w szerszej gamie przypadków użycia niż oryginalny interfejs API administratora urządzeń na Androidzie. Oto kilka przykładów:

- Oddzielenie danych służbowych od danych osobistych w przypadku wdrożeń mieszanych lub własnych.

- Dystrybucja aplikacji biznesowych i zarządzanie ich danymi w Google Play oraz zarządzanie potrzebnymi kontami Google.

- Blokowanie urządzeń w kiosku w celu dostosowania ich do konkretnych zastosowań.

- Zarządzanie certyfikatami umożliwiające dostęp do zasobów zabezpieczonych przez PKI.

- Ustanowienie sieci VPN dla poszczególnych aplikacji i profili w celu obsługi zdalnych aplikacji firmowych przy jednoczesnej ochronie prywatności.

Jednocześnie firmy domagały się relacji bardziej zaufania niż ta, którą zaprojektowano z myślą o korzystaniu z funkcji administratora urządzeń. Administrator urządzenia może włączyć dowolną aplikację autoryzowaną przez użytkownika, więc nie obsługuje kilku zastosowań w firmie, takich jak:

- Ustawianie ochrony przed przywróceniem do ustawień fabrycznych, aby urządzenia były zarządzane i można je było przywrócić po odejściu pracownika.

- Bezpieczne resetowanie haseł na zaszyfrowanych urządzeniach.

- Zablokuj możliwość usunięcia administratora urządzenia (ze względów bezpieczeństwa ta opcja zostanie usunięta w Nougat).

- Skonfigurowanie kodów dostępu zdefiniowanych przez administratora w celu zablokowania użytkownikowi dostępu do urządzenia (usunięto w Androidzie 7.0 Nougat ze względów bezpieczeństwa).

Od momentu wprowadzenia w Androidzie 5.0 trybów zarządzanego urządzenia (właściciela urządzenia) i profilu służbowego (właściciela profilu) jest uważane za starsze podejście do zarządzania urządzeniem. Administrator urządzenia nie jest w stanie sprostać obecnym wymaganiom biznesowym, dlatego zalecamy klientom i partnerom wdrożenie trybów zarządzanych urządzeń i profili służbowych, aby od tej pory zarządzać swoimi urządzeniami. W związku z tym przejściem i skupieniem naszych zasobów na obecnych funkcjach zarządzania w Androidzie 9.0 wycofaliśmy z Androida 9.0 funkcję administratora urządzeń do celów biznesowych. Usuniemy te funkcje w wersji 10.0.

Wycofane zasady

W Androidzie 9.0 poniższe zasady są oznaczane jako wycofane po wywołaniu ich przez administratora urządzenia, ale interfejsy API nadal działają.

USES_POLICY_DISABLE_CAMERAUSES_POLICY_DISABLE_KEYGUARD_FEATURESUSES_POLICY_EXPIRE_PASSWORDUSES_POLICY_LIMIT_PASSWORD

Począwszy od wersji Androida 10.0 wymienione wyżej zasady powodują wywołanie SecurityException po wywołaniu przez administratora urządzenia w aplikacjach kierowanych na poziom API 29.

W Androidzie 11.0 po wywołaniu przez administratora urządzenia komponent USES_POLICY_RESET_PASSWORD jest oznaczony jako wycofany i przestaje działać.

W przypadku aplikacji kierowanych na poziom API 24 i wyższy poziom zostanie wygenerowany SecurityException.

Niektóre aplikacje używają administratora urządzenia do administrowania urządzeniem klienta, na przykład do blokowania i czyszczenia utraconego urządzenia. Te zasady będą nadal dostępne, aby to umożliwić:

Aktualizowanie implementacji

Aby zastąpić zasady dotyczące zabezpieczeń i haseł oznaczone jako wycofane w sekcji powyżej, aplikacje – w tym te, które zarządzają wdrożeniami Exchange ActiveSync, powinny używać metody opisanej w sekcji Sprawdzanie jakości blokady ekranu.

Harmonogramy

Android 9.0: po aktualizacji dokumentacji administrator urządzenia został oznaczony jako wycofany do użytku w firmach. Dotychczasowe funkcje nadal działają w przypadku aplikacji kierowanych na interfejs API na poziomie 28, ale odradzamy ich używanie. Wszyscy partnerzy i klienci powinni przejść na profile służbowe lub w pełni zarządzane urządzenia przed opublikowaniem Androida 10.0.

Android 10.0: powyższe zasady nie będą już dostępne dla DPC kierowanych na poziom API 29.

Co to oznacza dla administratorów IT

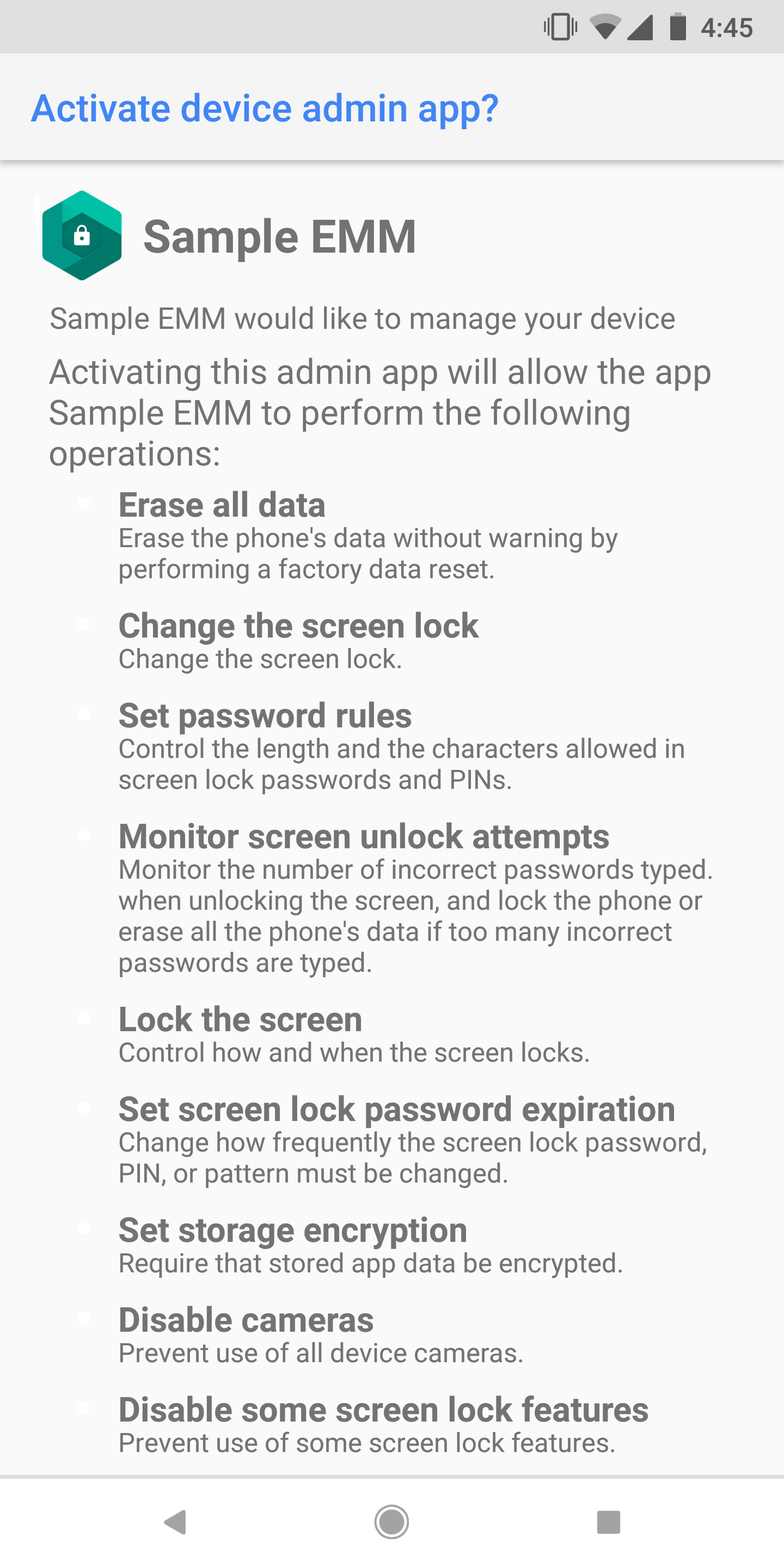

Zalecamy partnerom i klientom rozpoczęcie przygotowania na tę zmianę już teraz. Użycie funkcji Administrator urządzenia można zidentyfikować na ekranie (przykład na Rys. 1) podczas aktywowania zarządzania urządzeniem:

Jeśli obecnie do zarządzania urządzeniami używasz administratora urządzenia, masz 2 możliwości przejścia na obecne interfejsy API do zarządzania Androidem na 2 sposoby. Aby zarejestrować urządzenie na potrzeby zarządzania, musisz wybrać dostawcę usług EMM (Enterprise Mobility Management – zarządzanie urządzeniami mobilnymi w firmie), który obsługuje profil służbowy na Androidzie (właściciel profilu) lub tryb urządzenia zarządzanego (właściciela urządzenia). Klienci powinni wybrać tryb zarządzania, który najlepiej pasuje do ich wdrożenia. W niektórych przypadkach można stosować obie strategie jednocześnie.

Lista zgodnych ofert jest dostępna tutaj. Dostawca oprogramowania EMM może podać Ci konkretne wskazówki na temat swojej oferty produktów.

Zarządzanie urządzeniami osobistymi (przynieś własne)

Urządzenia osobiste są obsługiwane w trybie profilu służbowego na Androidzie. Profile służbowe są wdrażane przez dostawców usług EMM, aby zapewnić kontener na poziomie systemu operacyjnego, który oddziela aplikacje służbowe od osobistych oraz dane na urządzeniach użytkownika. Organizacje mogą korzystać z możliwości wdrażania aplikacji za pomocą zarządzanego Sklepu Google Play i jednocześnie mieć większą pewność, że dane nie zostaną przypadkowo lub celowo udostępnione nieautoryzowanym aplikacjom. Administratorzy IT mogą też selektywnie czyścić dane firmowe niezależnie od plików użytkownika, jeśli opuści on organizację.

Zarządzanie urządzeniami należącymi do firmy

Urządzenia z Androidem należące do firmy są obsługiwane przez wdrażanie urządzeń w trybie zarządzanego urządzenia. Zarządzane urządzenie jest rejestrowane przy użyciu dostawcy usług EMM, który umożliwia pełne zarządzanie cyklem życia urządzenia z Androidem i znajdujących się na nim danych. Obejmuje to blokadę funkcji sprzętu, ochronę przed przywróceniem do ustawień fabrycznych i wyrejestrowaniem, zdalne zdalne czyszczenie i resetowanie całego urządzenia, a także dostosowywanie aplikacji, w tym obsługę wdrożeń w trybie kiosku lub pojedynczych aplikacji. Ogólnie rzecz biorąc, organizacje korzystające z trybu urządzenia zarządzanego administrują co najmniej 1 z 3 typów wdrożeń, ale mogą one być łączone i dopasowane w całej flocie organizacji w zależności od wymagań:

- Tylko praca: tylko wdrożenia są zwykle kierowane do pracowników, którzy korzystają z urządzeń do różnych aplikacji. Ta metoda nie obsługuje użytku osobistego.

- Możliwość zastosowania osobistego: wdrożenia z możliwością osobistego zastosowania zwykle są kierowane do pracowników, którzy mają urządzenie dostarczone przez pracodawcę, ale chcą mieć jednocześnie możliwość korzystania z aplikacji osobistych na urządzeniu. Wdrożenie profilu służbowego na zarządzanym urządzeniu umożliwia pracownikom uruchamianie aplikacji służbowych wraz z aplikacjami osobistymi bez naruszania danych firmowych.

- Dedykowane urządzenia: specjalne wdrożenia urządzeń obejmują urządzenia zarządzane, nazywane też urządzeniami należącymi do firmy, jednorazowym lub „COSU”, które blokują sprzęt i aplikacje w celu dostosowania urządzenia do konkretnych zadań wykonywanych przez pracownika.

Zalecamy wdrażanie urządzeń należących do firmy jako urządzeń zarządzanych, ponieważ umożliwia to zarządzanie całym cyklem życia urządzenia, w tym pełnym czyszczeniem pamięci urządzeń i resetowaniem ich do ustawień fabrycznych.

Wskazówki dla klientów dotyczące migracji

PWU: dostęp administratora urządzenia do wdrożeń profilu służbowego

Zalecamy używanie profili służbowych na wszystkich urządzeniach należących do firmy. Migracja ze starszego administratora urządzenia do profilu służbowego można przeprowadzić w minimalnym stopniu. W tym celu wystarczy zainstalować profil służbowy na urządzeniach osobistych lub rejestrować nowe urządzenia za pomocą profili służbowych, gdy istniejące urządzenia będą wycofywane z floty.

Urządzenia należące do firmy: administrator urządzenia zarządzanego

Zalecamy skonfigurowanie urządzeń należących do firmy jako urządzeń w pełni zarządzanych. Migracja urządzenia z administratora urządzenia na urządzenie zarządzane wymaga przywrócenia ustawień fabrycznych. Ponieważ jest to bardziej uciążliwe dla użytkowników, zalecamy stopniowe wdrażanie tej funkcji – nowe urządzenia są rejestrowane jako w pełni zarządzane, a istniejące urządzenia pozostają na koncie administratora urządzenia.

Typy migracji

Niektóre ogólne strategie migracji są pokrótce zdefiniowane jako:

Ogromny wybuch: co najmniej jedna duża część dużej grupy użytkowników jest proszona o przejście na urządzenie zarządzane lub profil służbowy.

Wdrożenie stopniowe: nowi użytkownicy i nowe urządzenia są konfigurowane przy użyciu nowych trybów zarządzania podczas ich rejestrowania. Starsze urządzenia tego rodzaju starzeją się floty i występują w sposób naturalny.

Najczęstsze pytania

A co ze starszymi urządzeniami?

Po wprowadzeniu Androida 10.0 wszystkie urządzenia z tym systemem powinny obsługiwać tryby urządzenia zarządzanego lub profilu służbowego. Starsze urządzenia można przenieść w sposób opisany wcześniej lub do czasu ich zastąpienia za pomocą administratora urządzenia.

Co zrobić, jeśli mam aplikacje inne niż EMM, które korzystają z administratora urządzenia?

Czasami aplikacje takie jak aplikacje pocztowe mogą zostać administratorami urządzenia w odpowiedzi na zasady przedsiębiorstwa egzekwowane na serwerach poczty e-mail. Podlegają one tym samym ograniczeniom co w wersji Androida 10.0 i mogą zostać administratorami urządzenia, ale nie będą mogły egzekwować zasad dotyczących haseł ani ograniczeń sprzętowych. W zależności od przypadku użycia aplikacje te mogą:

- Samodzielnie wzbogacsz swój profil służbowy (zostań DPC).

- Poproś użytkownika o skonfigurowanie aplikacji w innym dostawcy usług EMM (w razie potrzeby pod kontrolą innego DPC).

- zdecydować się na wdrożenie własnych ograniczeń dotyczących haseł (w aplikacji),

Zalecamy, aby aplikacje miały mechanizm wykrywania, czy urządzenie jest zarządzane przez dostawcę usług EMM, i przekazywania go do zarządzania dostawcy usług EMM. Wykrywanie to można osiągnąć za pomocą wymiany tokenów w narzędziu Zarządzanie konfiguracją urządzeń mobilnych (MCM).

Co się stanie po opublikowaniu Androida 10.0?

Wycofane działania przestaną działać i zwróci wyjątek zabezpieczeń w przypadku aplikacji na Androida 10.0 kierowanych na ten poziom interfejsu API.