Краткое содержание

Первоначально Android представила поддержку управления мобильными устройствами в Android 2.2. С тех пор потребности предприятий изменились. Устройства все чаще получают доступ к более конфиденциальным ресурсам и используются в более широком спектре случаев, чем был разработан исходный API-интерфейс администратора устройств Android. Некоторые из этих вариантов использования включают в себя:

- Отделение рабочих данных от личных данных при смешанном использовании или развертываниях BYOD.

- Распространение бизнес-приложений и управление их данными через Google Play и управление необходимыми для этого аккаунтами Google.

- Блокировка устройств в киоске, чтобы адаптировать их для использования в конкретных приложениях.

- Управление сертификатами для обеспечения доступа к защищенным ресурсам PKI.

- Создание VPN для каждого приложения и профиля для поддержки удаленных корпоративных приложений при одновременной защите конфиденциальности.

В то же время предприятия потребовали более высокого уровня доверия, чем предполагалось для администратора устройства. Поскольку администратор устройства может быть включен любым приложением, авторизованным пользователем, он не поддерживает некоторые варианты корпоративного использования, такие как:

- Настройка защиты от сброса к заводским настройкам (FRP), чтобы устройства оставались управляемыми и могли быть восстановлены после ухода сотрудников.

- Безопасный сброс паролей устройств на зашифрованных устройствах.

- Запретить удаление администратора устройства (удалено в Nougat по соображениям безопасности).

- Создание паролей, определяемых администратором, для блокировки доступа пользователя к устройству (удалено в Android 7.0 Nougat по соображениям безопасности).

Администрирование устройства считается устаревшим подходом к управлению с тех пор, как в Android 5.0 были представлены режимы управляемого устройства (владелец устройства) и рабочего профиля (владелец профиля). Поскольку администрирование устройств не очень хорошо подходит для поддержки современных требований предприятия, мы рекомендуем клиентам и партнерам использовать режимы управляемого устройства и рабочего профиля для управления своими устройствами. Чтобы поддержать этот переход и сосредоточить наши ресурсы на текущих функциях управления Android, мы прекратили поддержку администратора устройства для корпоративного использования в выпуске Android 9.0 и удалим эти функции в выпуске Android 10.0.

Устаревшие правила

С выпуском Android 9.0 следующие политики помечаются как устаревшие при вызове администратором устройства, но в остальном API продолжают работать.

-

USES_POLICY_DISABLE_CAMERA -

USES_POLICY_DISABLE_KEYGUARD_FEATURES -

USES_POLICY_EXPIRE_PASSWORD -

USES_POLICY_LIMIT_PASSWORD

Начиная с выпуска Android 10.0, вышеупомянутые политики будут вызывать SecurityException при вызове администратором устройства в приложениях, ориентированных на уровень API 29 .

С выпуском Android 11.0 USES_POLICY_RESET_PASSWORD помечается как устаревший при вызове администратором устройства и перестает работать. Он выдаст SecurityException для приложений, ориентированных на уровень API 24 и выше.

Некоторые приложения используют администратор устройства для администрирования потребительских устройств, например, для блокировки и очистки потерянного устройства. Для этого по-прежнему будут доступны следующие политики:

Обновите свою реализацию

Чтобы заменить политики защиты ключей и паролей, отмеченные как устаревшие в разделе выше, приложения, включая те, которые управляют развертываниями Exchange ActiveSync, должны использовать метод, описанный в разделе Проверка качества блокировки экрана .

Сроки

Android 9.0 : администратор устройства помечен как устаревший для корпоративного использования в результате обновлений документации. Существующая функциональность продолжает работать для приложений, ориентированных на уровень API 28, хотя ее использование не рекомендуется. Всем партнерам и клиентам следует перейти на рабочие профили или полностью управляемые устройства до выпуска Android 10.0.

Android 10.0 : вышеуказанные политики больше не будут доступны для ЦОД, ориентированных на уровень API 29 .

Что это означает для ИТ-администраторов

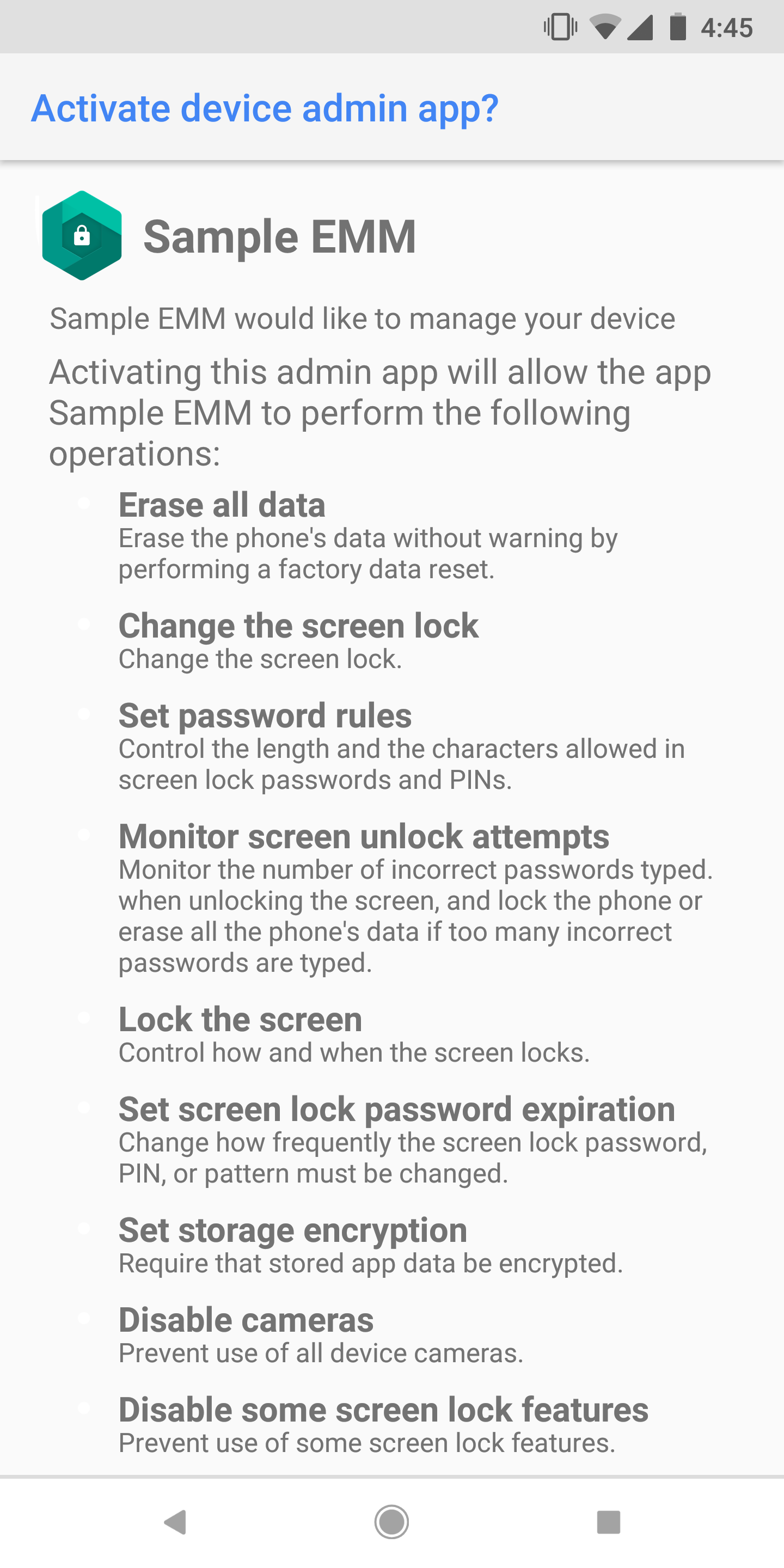

Мы рекомендуем партнерам и клиентам уже сейчас начать готовиться к этим изменениям. Использование администратора устройства можно определить по экрану (см. пример на рисунке 1 ) при активации управления вашим устройством:

Если вы в настоящее время используете администратор устройства для управления своими устройствами, доступны две стратегии перехода на текущие API управления Android. Чтобы зарегистрировать устройство для управления, вам понадобится поставщик Enterprise Mobility Management (EMM), который поддерживает либо рабочий профиль Android (владелец профиля), либо режим управляемого устройства (владелец устройства). Клиентам следует выбрать режим управления, который лучше всего подходит для их развертывания. В некоторых случаях обе стратегии могут использоваться одновременно.

Список совместимых предложений доступен здесь . Ваш поставщик программного обеспечения EMM может предоставить конкретные рекомендации по своим продуктам.

Управление личными (приносимыми с собой) устройствами

Персональные устройства поддерживаются в режиме рабочего профиля Android. Рабочий профиль развертывается EMM для предоставления контейнера уровня ОС, который обеспечивает разделение между работой пользователя и личными приложениями и данными на их устройствах. Организации получают выгоду от возможности развертывания приложений с помощью управляемого Google Play, а также от большей уверенности в том, что данные не будут случайно или целенаправленно переданы неавторизованным приложениям. ИТ-администраторы также могут выборочно стирать корпоративные данные независимо от собственных файлов пользователя, если он покинет организацию.

Управление устройствами, принадлежащими компании

Корпоративные устройства Android поддерживаются путем развертывания устройств в режиме управляемого устройства. Управляемое устройство регистрируется с помощью EMM, который обеспечивает полное управление жизненным циклом устройства Android и его данных. Сюда входит блокировка аппаратных функций, защита от сброса настроек и отмены регистрации; административное удаленное удаление и сброс всего устройства; и адаптация приложений, включая поддержку развертывания в киосках или отдельных приложений. Как правило, организации, использующие режим управляемых устройств, администрируют как минимум один из трех типов развертывания, хотя их можно смешивать и сопоставлять по всему парку устройств в зависимости от их требований:

- Только работа. Развертывания только для работы обычно предназначены для работников, которые используют устройство для различных приложений. Личное использование не поддерживается этим методом.

- Личное использование. Развертывания с личным включением обычно предназначены для работников, которым работодатель предоставил устройство, но которые хотят иметь возможность также использовать личные приложения на этом устройстве. Развертывание рабочего профиля на управляемом устройстве позволяет сотруднику запускать рабочие приложения наряду с личными без ущерба для корпоративных данных.

- Выделенное устройство. Развертывание выделенных устройств обычно включает в себя управляемые устройства, иногда называемые «корпоративными, одноразовыми» или «COSU», которые блокируют оборудование и приложения, чтобы адаптировать устройство к конкретным рабочим функциям, которые должен выполнять сотрудник.

Мы рекомендуем развертывать корпоративные устройства в качестве управляемых устройств, поскольку это позволяет управлять всем жизненным циклом устройства, включая политику полной очистки устройства и восстановления заводских настроек.

Руководство по миграции для клиентов

BYOD: администратор устройства для развертывания рабочего профиля.

Мы рекомендуем использовать рабочие профили для всех личных устройств. Переход от устаревшего администратора устройства к рабочему профилю может быть осуществлен с минимальными нарушениями. Это можно решить либо путем принудительной установки рабочего профиля на личных устройствах, либо путем регистрации новых устройств с рабочим профилем по мере того, как существующие устройства постепенно выводятся из парка.

Корпоративные устройства: от администратора устройства к управляемому устройству

Мы рекомендуем настраивать корпоративные устройства как полностью управляемые. Для переноса устройства из режима администратора устройства в управляемое устройство требуется сброс настроек к заводским. Поскольку это создает больше неудобств для пользователей, мы предлагаем поэтапное внедрение, при котором новые устройства регистрируются как полностью управляемые, а существующие устройства остаются в системе администратора устройства.

Виды миграции

Некоторые общие стратегии миграции кратко определяются как:

Большой взрыв: большому количеству существующих пользователей предлагается перейти на управляемое устройство или рабочий профиль в рамках одной или нескольких крупных волн обновлений.

Поэтапное внедрение: новым пользователям и новым устройствам настраиваются новые режимы управления по мере их регистрации. Старые устройства администрирования устройств устаревают из-за естественного износа.

Часто задаваемые вопросы

А как насчет старых устройств?

Когда выйдет Android 10.0, мы ожидаем, что все устройства под его управлением будут поддерживать режимы управляемого устройства или рабочего профиля. Старые устройства можно перенести, как описано ранее, или управлять ими с помощью администратора устройства, пока они не будут заменены.

Что делать, если у меня есть приложения, не предоставленные EMM, которые используют администратор устройства?

Иногда такие приложения, как приложение электронной почты, могут стать администраторами устройства в ответ на корпоративные политики, применяемые на серверах электронной почты. На эти приложения будут распространяться те же ограничения, что и с выпуском Android 10.0: они могут стать администраторами устройства, но не смогут применять политики паролей или аппаратные ограничения. В зависимости от варианта использования эти приложения могут:

- Сами раздуйте рабочий профиль (станьте ЦОД).

- Предложите пользователю настроить приложение в другом EMM (при необходимости под управлением другого ЦОД).

- Выберите реализацию собственных (в приложении) ограничений пароля.

Мы рекомендуем, чтобы в этих приложениях был механизм, позволяющий определять, находится ли устройство под управлением EMM, и передавать управление им поставщику EMM. Это обнаружение может быть достигнуто посредством обмена токенами через Mobile Configuration Management (MCM).

Что произойдет, когда выйдет Android 10.0?

Устаревшие варианты поведения перестанут работать и будут возвращать исключение безопасности для приложений под управлением Android 10.0, ориентированных на этот уровень API.