כחלק מההשקעה המתמשכת של Google בשקיפות של המוצרים שלה, אנחנו מוסיפים שקיפות לשני קובצי APK חדשים של שירותי מערכת של Google: Android System SafetyCore (com.google.android.safetycore) ו-Android System Key Verifier (com.google.android.contactkeys). קובצי ה-APK האלה מפעילים את ההגנה מתוכן רגיש ואת התכונה לאימות מפתחות קריפטוגרפיים ב-Google Messages. יומן השקיפות שפרסמנו כדי לאמת את הטענות שלנו לגבי קובצי ה-APK האלה.

לאור ההתפתחויות בתחום ה-AI, אנחנו מוסיפים עכשיו שקיפות גם לקובצי ה-APK הבאים:

- Private Compute Services (com.google.android.as.oss)

חבילות כלולות

בקטע הזה מתוארות חבילות שנכללות ביומן השקיפות, וגם מפתחות החתימה של שקיפות הקוד שלהן.

Android System SafetyCore

Android System SafetyCore (com.google.android.safetycore) הוא רכיב של מערכת Android שמספק תשתית להגנה על משתמשים במכשיר, תוך שמירה על הפרטיות, עבור אפליקציות.

הקוד בחבילת ה-APK הזו חתום כרגע באמצעות המפתח הבא שמתואר באישור הזה:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUf3otg1DSj4EfxlP2OjAapoQ/moEwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTI0MDcxNzIwNDQzMFoYDzIwNTQwNzE3MjA0NDMwWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQCw93tMu9bD3tAfP1XDj2Y/vvBqDTvi86HesUK8gq0M7kxttep0BP2AkZS5AdVa

DNW6kuMhUN1XOao/Ib/mpgdi3pK6w0WDIlpHsg3coRuCxeniROw3+XUSLNox1mqfLSgHNg9gNoxK

dUyGf8nEIYVgLBUH8OX2oKeirRT7DyR64uVJmts0B0RvNt5VfP5vf6KFpa0prqCNGqQLHLyev3g/

35RH1oAVVsjZnylDYAm9qdAVugL0sgExY01vRNluZZKJuItNpdt+AMOTgStZAEwkhAg7pMbNF27g

AJDCC+XDS16/x1Jnxc+Exlw66aHB++1+dFK/rYkbB+ql4dHjs/LTGqPIeUuE3Xd7UkguKZRRLNtI

Ls9DP1UYuQGZ1IQ9kQamkxScNFgNmymkgTXhBajDKSPy4jb2t5yLHTIJn0OvyMLg2J7/ImHHmc99

07OuXCfy55aW99lqaYsc+rLPOHFi6GjvTUkkyxXqJlhQYb9uQznxkqsfbnBefxCCO924uVIwWDlt

rA+mQ3Bw7TNgb3NmKUmUrmFaRBmrAxnag/jj0N4ff7vXVBR0WkXpb3qRPlSvsEXGYOWPJtc2+U2Q

IFcNyEeu6zWD5yYIcnoX1go2zEVt99b1AFsN0zRWo0mNyeLizDNiDkGT9AtB8rdajhchDqfmZGGX

XqhhJVT9IRMBFQIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBQY4GYL4FxVcxk2Euj8

otSQHVYz7zAfBgNVHSMEGDAWgBQY4GYL4FxVcxk2Euj8otSQHVYz7zANBgkqhkiG9w0BAQsFAAOC

AgEAoDuItwszr0yIPcvn/l3s5xZs+3rXe52KcY+ZgMVyM4q5CTEHwX89+K+hMFMTqp8vkrLhjnhz

/SYEY0ZXMQsQ0GWrMHbfIbzUsLhIoMBYn1JA+AH+CCZIYo9GbxaCqu4KJPQNC7sqA3goWf6UqHya

rj8wzXT5+qmOVwBUHgQUap5406/DaPqU0g+w4+hiV/zI67ugWU1z+6WElYIsXjN59zA5rVIJTdnV

w04RNK5fldWUsbkPGQ7hwoyJG4wZewCZ0sU4NUqVecb8z52hdlGj15+rUhDJq0pbDRjFEnulfUFJ

gA5s6iosSYyXrGQgE6NOszxu7nMvSg7MPrS7GQUMnaadQAye/7ELBY4jxlHMOAuj9iwz2Asjuy0a

ye64nfcYBbFSIzV7xRgeUJy42jyRq9ZoILU9fW/I4rHNIcntgB2POpzFOZrKXLC/B8rHKZT9AZOd

iXEKqFRBnHEaGy+MARO7guCQLO8XIVQixDHWS6OJRIvw0LKaf4dSlCxcUEpYSSHJmt6JMOujapCa

JmKz7K+wZWSClJnrc0HhJnZFt6S3TakZx7ALVi0SqxBaxHYFieSn9rmXHOWrSxEz5cmASnsfqnc0

w//Yhjm+gGOmLs/5TzrCyYvYt8Ynsd1G1GHipwc8JXGxLqbOPrNcUpjM65m+sshERIua30du0GOm

4ZM=

-----END CERTIFICATE-----

Android System Key Verifier

קובץ ה-APK של Android System Key Verifier (com.google.android.contactkeys) הוא שירות לאימות אנשי קשר ב-Android. היא מאפשרת למשתמשים לאמת את המפתחות הציבוריים של אנשי הקשר שלהם ולוודא שהם מתקשרים עם מי שאליו הם רוצים לשלוח הודעה. השירות הוא מערכת מאוחדת לאימות של מפתחות ציבוריים באפליקציות שונות, שמשתמשת באימות באמצעות סריקת קוד QR או השוואה בין מספרים.

הקוד בחבילת ה-APK הזו חתום כרגע באמצעות המפתח הבא שמתואר באישור הזה:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUQwApn2X0vcGMw/VyRoUQkFXuekYwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTI0MDczMTE5MzY0MVoYDzIwNTQwNzMxMTkzNjQxWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQDKZqLKu5eeBir6muCiQ5vGQxIDzZcQhLZLpbAkVBNKcrpjgMB6ef0JvrKBnmzN

tHzgExjv4jzyZ1UnU8kaTinVWZF5F9unwuH/957zpc9Ja/JDioGn0V0Q4fgCfIaCLxj4GxK9ywby

TMBWg4ZN0nzcNTCX7ygSzZa24qSq/zOJd2wcO6RxO6MOS2TJPBABA1Wi6l7R/ldXDvzy/3doy5VU

4SElcwWosLFr4jORKGK4R0en96722skXCfl3kNz0J/aIUohdd3cggRnUX7N7tz1nlJpKmDFKeuKn

4lTITUf0MKWzs6PKabyoHzJZYf3XNN88cDy41wR9lsA33DSutuS2tQ2wUlXHfzikZVoI/kCANLW1

2ew3Wo+1D/qYhWXDzO8eM/c4R17vpzSt3kl/2IkYVuHvp1S4luY0DT3S9rKYg630BO+ubEg5NaMt

hGpCAcfMu8WUbdpWxIvdHPM8mQZbzSB2r5eON7ufzq3pB9pwKvslpdNtINvrKtZCrMSqTTqVI2dL

8d8YWIFHYySgKZFKNNcG0Y/OapbAy8zoQZT8oz4P0lWCTVcCoh/54jCBdAKUO+LOm3ATMzw/v57o

g1Lr0wTM7YjFkToGI/dytMyEFkG3fGxYcgzkn3pu0EoQ4FsrnL3jHcIKPCX6wSykXzODVwPLoO3z

YQHn1i0dxzIkKwIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBQU/Oocht8Ntbcrqvx5

xljCPmYp1DAfBgNVHSMEGDAWgBQU/Oocht8Ntbcrqvx5xljCPmYp1DANBgkqhkiG9w0BAQsFAAOC

AgEAaWxz1VV1hUE+A/rQZNfNe2IH1B9f+4QCSF/VRmEOfSUB346cZgtSMkGpirXOczu0FExUAWzc

9GDV+w59P0YZ37IgB9l8nFh6qW9oCTBp3IOitvfKrz4x6GDhx6iU4j7WU60ezQZKnnchh4fIvraA

vy3m6/PLr6cbIvlHsUqCtt0gbNyj+fAgxJtbDSkqMwxYBOaOhQYQepkQuYD+juO08knwzMy5yFPL

MWBuhdB9Mqvv3l1MNcOB1Y+8RJGTp66ft1pVE2zuBDgix8m/Hizuewlws5xzLap/Rcx2BCHIFBlW

k4VbSZ6ERtkb/uh/q30psrBxcROxDR1LbynvPsayC+0pUjXCMVD7de3+HkeKiAT+OPQf8EAx2bMx

Nyz858lpVX9Eh92Q5jE/sxLvij3T6rBUBdatfpuE1dxGlpHNL7NVOEQpDOCZi9jSPstAoKYdtEzk

Im85maujM8udLoexXBTLgwYc/9Zz0nJXuVQJYyon70thXTrBc43gmi646rU4YFFhIei9N4dUQNgO

fxCGd8y8L8fTFAWQm9YQ7x7uxwjkalCh/ahRDtCdyk/ab8mHl/V1M5gkylUW6lt0Ba8Yw6j8PWqc

+io39beMlVWMfwj5mO2MTIKmUChUxULvQPcR46hve5mhSVZeBohPWnrc6B5XTf/4siWWRu0rYBD8

PLM=

-----END CERTIFICATE-----

Private Compute Services

קובץ ה-APK של Private Compute Services (com.google.android.as.oss) הוא שירות מערכת שמחיל אמצעי הגנה על הפרטיות של נתוני משתמשים שמשמשים תכונות מבוססות-AI במכשיר עם Android. Private Compute Services משמש כשער מאובטח וניתן לביקורת עבור אפליקציות של Private Compute Core (PCC), כמו Android System Intelligence (AiAi), שמטפלות בנתונים רגישים במכשיר, כדי לגשת למשאבי רשת. הספרייה של Astrea מספקת ממשקי API מוגדרים היטב ששומרים על הפרטיות למשימות כמו הורדות HTTP ולמידה משותפת (Federated), והקוד שלה זמין לציבור. כך משתמשים וחוקרים יכולים לוודא שהנתונים מטופלים באופן ששומר על הפרטיות.

הקוד בחבילת ה-APK הזו חתום כרגע באמצעות המפתח הבא שמתואר באישור הזה:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUPIfmnXD2AYeVSlyU47VpvrSddBYwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTIwMTEwMjE2NDYxMFoYDzIwNTAxMTAyMTY0NjEwWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQCo3fIiBMXusWZ08FYKRgvgwSELjnUaf/F7D5EwsDmVDRbetIb10S8o/Utk09Nu

5peG1ayrtVyYXV3vHEi6T/3VFniAnaRMOsBT0DsMilTzgTemZcelEMx6wr2TOH0jLtnrgNdcikfW

gmEv3ierkxVuT23fckwyjk5R9nNJkU7s3lLTVFnjRFt+Z5xFFYRrWVqLgS5RObvHMwbggmoTMUcv

cTFPEMKrZPmF8jJeg9JP4U28sL3Hk+eh3fwoVuahBfYnObHWR/bxqNvIsR1tH918cy7pNtfWfgdT

QQxOVz+xPYOv6AHh6CNwHWM2dhQH6EmIwyXdG3D/GKcde1OUrQp5C/F+ToD4rw+LMP0WCW//RIsR

mvCZKvPiii2lEJQh/+akwwUbovhXey6iGC9HYCQYxyYztu2LAkAEV2s5nLPgrV2s65AROy4qd3Bk

NxKgabqwls0Ho66Lb3OGbLNBcx7YOa/gA+AzwocftsJGPLcQCTf0R7eeDGbRnkJF8OihmU8kQ9L/

K/oLPhAyix197rzmsJyMn0M0e2l1ZhWFSrTVkW7mTbq2F8hHqBNkSQwRkHJqYp7Bpwgw9eo3HuJ/

cXZQMVFWZYPMIEJ4A4qhTAhR5MjhWm0NE/v+MjyDLqri9oNC4MlldbHp5qivufz61FNrSADSViub

DGjfrzxeqNOukwIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBTNbZUz0f2Sk7M+FVHq

3n9q0zceWTAfBgNVHSMEGDAWgBTNbZUz0f2Sk7M+FVHq3n9q0zceWTANBgkqhkiG9w0BAQsFAAOC

AgEAgZg6oZVgXN1yU3Uc92NH/BnkSOkMwJzKFD9wyiHnjruGLl0pOa4C4cJDMvyfdg2BYDVmWLF+

Sx8z9KZH3ghfC5QVTaZARyS5k9rAOfpEndGXBHGZEcUYi1MHeRpsdeW2xxv6WtOgS53QaAd1PjF3

SFiKwspfVdjDIHiiAmCydCcKagqDvdvsQueAzHAZVOMTzKHfYaSLA5KkJF753SRuh4JnUAvbasYA

AdyDYe85ZS5/g6+3kF0bERA2226Rrm8r2QgLhn6lSq9G3Db69oqO2zIUdcBNsog9IBnTUrs9VRrY

9kz793vM9DM1RjEng454XXKg6MUB3xv2xchPBsLcZcn9pyoUhCiCObuawLB2IxnuHBfsAwqge5pX

EKND3jW3d3RBHYGu5EVBVk2nxc1EzJfO1uFk1AWaLMhWZMw49QIvp9PljJ57TB/6H1REtkxbhIDP

cf/JWMx6ugaPod75mJHiQLmBCJ1OcUMOKBsX5heB3GwVma28/wjraMb/30xsGKUHtNVm5r+TykKs

r56j6FXw3DTmcbNTKZ926Z6+GzkBhY87mY3PLzFBtkAV8kGcXUgBOrXPHiVsBPLq3N3rM2pjfsMu

d7chNImj0JZvQ0xRieCyp31fy9BaFxdXesTw7xg7lRjHQ9ZVRqnbAwVdAQGFbRp9ndOkTr7i+xzC

asY=

-----END CERTIFICATE-----

מודל איומים

אפשר להשתמש במערכות שקיפות כדי לזהות מתקפות על שרשרת האספקה, וכך למנוע אותן. הנה כמה דוגמאות.

נניח שתוקף משנה באופן זדוני קובץ APK של שירותי מערכת של Google ואפילו מצליח לחתום עליו באמצעות מפתח החתימה שמשמש את Google Play. כל מי שמקבל את קובץ ה-APK הזדוני יכול לשלוח שאילתה ליומן השקיפות של הקובץ הבינארי כדי לאמת את האותנטיות של קובץ ה-APK. הם יראו ש-Google לא הוסיפה את מטא-נתוני ה-APK המתאימים ליומן, וידעו שלא כדאי לסמוך על ה-APK שנפרץ.

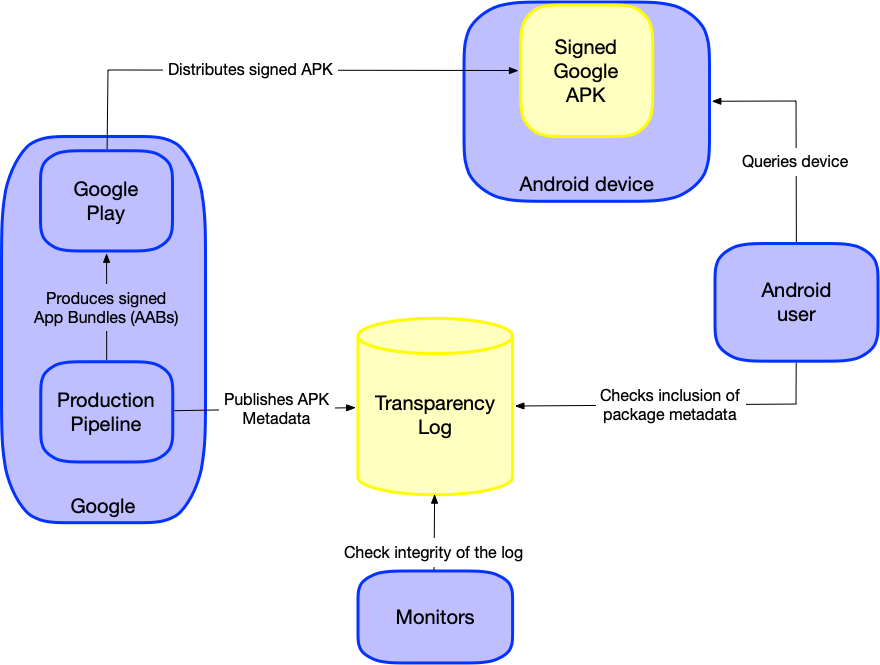

הפרסום ביומן הוא תהליך נפרד מתהליך השחרור עם חתימה (כפי שמוצג בתרשים המערכת האקולוגית), ולכן הוא מקשה על התוקף מעבר לפריצה של המפתח.

אנחנו מתכננים לשלב את היומן הזה גם ברשת ציבורית של עדים באמצעות פרוטוקול עדים סטנדרטי. עם זאת, אנחנו ממליצים לצדדים חיצוניים ועצמאיים לעקוב אחרי השלמות של היומן הזה שזמין לכולם. הגורמים האלה יכולים לאשר שהיומן הוא רק להוספה, ולדווח על כל שינוי לא מורשה.

הקיום של מערכת שקיפות כזו והאפשרות הנוספת לגלות מתקפות מרתיעים פעילות זדונית. אם קובץ APK נפרץ אבל המשתמשים בוטחים רק בקבצים שמופיעים ביומן, קובץ ה-APK שנפרץ צריך להיות חשוף לציבור. כך גדל הסיכוי לגלות שקובץ ה-APK שנפרץ קיים, ואפשר לפעול להסרת ההפצה שלו.

מודל המתלונן

מודל התובע הוא מסגרת שמשמשת להגדרת תפקידים וארטיפקטים במערכת שניתן לאמת. במקרה של שקיפות של חבילות APK בשירותי המערכת של Google, הטענה שלנו היא שהגיבוב של קבצים בינאריים חתומים שמתועדים ביומן הזה מייצג קוד רשמי של חבילות APK בשירותי המערכת של Google.

- ClaimGoogleSystemServicesApk: (I, Google, claim that

$codeSignatureis for$googleSystemServicesApk), where:-

$codeSignatureהוא אסימון רשת מבוסס JSON (JWT) חתום שמכיל רשימה של קובצי DEX וספריות מקומיות, וגיבובים תואמים שנכללים בגרסה ספציפית של$googleSystemServicesApk. -

$googleSystemServicesApkהיא חבילת Android (APK) מתוך קבוצת החבילות הבאה:{Android System SafetyCore (com.google.android.safetycore), Android System Key Verifier (com.google.android.contactkeys)}

-

כל מי שיש לו עותק של $googleSystemServicesApk יכול לאמת את הטענה שלמעלה,

ואנחנו מתארים את התהליך הזה בפירוט מלא בדף האימות.

תוכן היומן

כש-Google משיקה גרסה חדשה של קובצי ה-APK שמופיעים למעלה, היא מוסיפה רשומה תואמת ליומן השקיפות של חבילות APK בשירותי המערכת של Google.

כל רשומה ביומן הזה מכילה ארבעה פריטי מטא-נתונים של APK:

- הגיבוב של חתימת הקוד של קובץ APK שפותח על ידי Google. זו מחרוזת הקסדצימלית של הגיבוב SHA256 של אסימון שקיפות קוד (שנקרא גם Code Transparency JWT).

- התיאור של סוג הגיבוב שלמעלה. זו מחרוזת.

- שם החבילה של ה-APK. זו מחרוזת.

- מספר הגרסה (versionCode) של ה-APK. זה מספר שלם.

הפורמט של רשומה ביומן הוא שרשור של ארבעת פריטי המידע עם תו של שורה חדשה (\n), כמו בדוגמה הבאה:

hash\nSHA256(Signed Code Transparency JWT)\npackage_name\npackage_version\n

שימו לב שבגרסה הזו אנחנו בודקים את השימוש בשקיפות קוד.

כלומר, במקום הגיבוב של ה-APK, אנחנו מתעדים את התקציר של טוקן השקיפות של הקוד.

לכן, תיאור הגיבוב קבוע כרגע כ-SHA256(Signed Code Transparency JWT).

בנוסף, הדוגמה הזו ממחישה דרך שבה מפתחי אפליקציות יכולים להשתמש בשקיפות קוד כשהמפתחות לחתימת האפליקציה נשמרים ב-Google Play.

תרשים של המערכת האקולוגית