Como parte de la inversión continua de Google en la transparencia de sus productos, agregamos transparencia a dos nuevos APKs de servicios del sistema de Google: Android System SafetyCore (com.google.android.safetycore) y Android System Key Verifier (com.google.android.contactkeys). Estos APKs habilitan las alertas de contenido sensible y la función de verificación de claves criptográficas en Mensajes de Google, respectivamente. El registro de transparencia que publicamos para verificar las afirmaciones que hacemos con respecto a estos APKs.

En vista de los avances en la IA, ahora también agregamos transparencia a los siguientes APKs:

- Private Compute Services (com.google.android.as.oss)

Paquetes cubiertos

En esta sección, se describen los paquetes que se incluyen en el registro de transparencia y sus respectivas claves de firma de transparencia del código.

Android System SafetyCore

Android System SafetyCore (com.google.android.safetycore) es un componente del sistema Android que proporciona infraestructura de protección del usuario en el dispositivo que preserva la privacidad para las apps.

Actualmente, el código de este APK está firmado con la siguiente clave que se describe en este certificado:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUf3otg1DSj4EfxlP2OjAapoQ/moEwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTI0MDcxNzIwNDQzMFoYDzIwNTQwNzE3MjA0NDMwWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQCw93tMu9bD3tAfP1XDj2Y/vvBqDTvi86HesUK8gq0M7kxttep0BP2AkZS5AdVa

DNW6kuMhUN1XOao/Ib/mpgdi3pK6w0WDIlpHsg3coRuCxeniROw3+XUSLNox1mqfLSgHNg9gNoxK

dUyGf8nEIYVgLBUH8OX2oKeirRT7DyR64uVJmts0B0RvNt5VfP5vf6KFpa0prqCNGqQLHLyev3g/

35RH1oAVVsjZnylDYAm9qdAVugL0sgExY01vRNluZZKJuItNpdt+AMOTgStZAEwkhAg7pMbNF27g

AJDCC+XDS16/x1Jnxc+Exlw66aHB++1+dFK/rYkbB+ql4dHjs/LTGqPIeUuE3Xd7UkguKZRRLNtI

Ls9DP1UYuQGZ1IQ9kQamkxScNFgNmymkgTXhBajDKSPy4jb2t5yLHTIJn0OvyMLg2J7/ImHHmc99

07OuXCfy55aW99lqaYsc+rLPOHFi6GjvTUkkyxXqJlhQYb9uQznxkqsfbnBefxCCO924uVIwWDlt

rA+mQ3Bw7TNgb3NmKUmUrmFaRBmrAxnag/jj0N4ff7vXVBR0WkXpb3qRPlSvsEXGYOWPJtc2+U2Q

IFcNyEeu6zWD5yYIcnoX1go2zEVt99b1AFsN0zRWo0mNyeLizDNiDkGT9AtB8rdajhchDqfmZGGX

XqhhJVT9IRMBFQIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBQY4GYL4FxVcxk2Euj8

otSQHVYz7zAfBgNVHSMEGDAWgBQY4GYL4FxVcxk2Euj8otSQHVYz7zANBgkqhkiG9w0BAQsFAAOC

AgEAoDuItwszr0yIPcvn/l3s5xZs+3rXe52KcY+ZgMVyM4q5CTEHwX89+K+hMFMTqp8vkrLhjnhz

/SYEY0ZXMQsQ0GWrMHbfIbzUsLhIoMBYn1JA+AH+CCZIYo9GbxaCqu4KJPQNC7sqA3goWf6UqHya

rj8wzXT5+qmOVwBUHgQUap5406/DaPqU0g+w4+hiV/zI67ugWU1z+6WElYIsXjN59zA5rVIJTdnV

w04RNK5fldWUsbkPGQ7hwoyJG4wZewCZ0sU4NUqVecb8z52hdlGj15+rUhDJq0pbDRjFEnulfUFJ

gA5s6iosSYyXrGQgE6NOszxu7nMvSg7MPrS7GQUMnaadQAye/7ELBY4jxlHMOAuj9iwz2Asjuy0a

ye64nfcYBbFSIzV7xRgeUJy42jyRq9ZoILU9fW/I4rHNIcntgB2POpzFOZrKXLC/B8rHKZT9AZOd

iXEKqFRBnHEaGy+MARO7guCQLO8XIVQixDHWS6OJRIvw0LKaf4dSlCxcUEpYSSHJmt6JMOujapCa

JmKz7K+wZWSClJnrc0HhJnZFt6S3TakZx7ALVi0SqxBaxHYFieSn9rmXHOWrSxEz5cmASnsfqnc0

w//Yhjm+gGOmLs/5TzrCyYvYt8Ynsd1G1GHipwc8JXGxLqbOPrNcUpjM65m+sshERIua30du0GOm

4ZM=

-----END CERTIFICATE-----

Android System Key Verifier

El APK de Android System Key Verifier (com.google.android.contactkeys) es un servicio para la verificación de contactos en Android. Permite que un usuario verifique las claves públicas de un contacto para confirmar que se está comunicando con la persona a la que le quiere enviar un mensaje. El servicio es un sistema unificado para la verificación de claves públicas en diferentes apps, que usa la verificación a través del escaneo de códigos QR o la comparación de números.

Actualmente, el código de este APK está firmado con la siguiente clave que se describe en este certificado:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUQwApn2X0vcGMw/VyRoUQkFXuekYwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTI0MDczMTE5MzY0MVoYDzIwNTQwNzMxMTkzNjQxWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQDKZqLKu5eeBir6muCiQ5vGQxIDzZcQhLZLpbAkVBNKcrpjgMB6ef0JvrKBnmzN

tHzgExjv4jzyZ1UnU8kaTinVWZF5F9unwuH/957zpc9Ja/JDioGn0V0Q4fgCfIaCLxj4GxK9ywby

TMBWg4ZN0nzcNTCX7ygSzZa24qSq/zOJd2wcO6RxO6MOS2TJPBABA1Wi6l7R/ldXDvzy/3doy5VU

4SElcwWosLFr4jORKGK4R0en96722skXCfl3kNz0J/aIUohdd3cggRnUX7N7tz1nlJpKmDFKeuKn

4lTITUf0MKWzs6PKabyoHzJZYf3XNN88cDy41wR9lsA33DSutuS2tQ2wUlXHfzikZVoI/kCANLW1

2ew3Wo+1D/qYhWXDzO8eM/c4R17vpzSt3kl/2IkYVuHvp1S4luY0DT3S9rKYg630BO+ubEg5NaMt

hGpCAcfMu8WUbdpWxIvdHPM8mQZbzSB2r5eON7ufzq3pB9pwKvslpdNtINvrKtZCrMSqTTqVI2dL

8d8YWIFHYySgKZFKNNcG0Y/OapbAy8zoQZT8oz4P0lWCTVcCoh/54jCBdAKUO+LOm3ATMzw/v57o

g1Lr0wTM7YjFkToGI/dytMyEFkG3fGxYcgzkn3pu0EoQ4FsrnL3jHcIKPCX6wSykXzODVwPLoO3z

YQHn1i0dxzIkKwIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBQU/Oocht8Ntbcrqvx5

xljCPmYp1DAfBgNVHSMEGDAWgBQU/Oocht8Ntbcrqvx5xljCPmYp1DANBgkqhkiG9w0BAQsFAAOC

AgEAaWxz1VV1hUE+A/rQZNfNe2IH1B9f+4QCSF/VRmEOfSUB346cZgtSMkGpirXOczu0FExUAWzc

9GDV+w59P0YZ37IgB9l8nFh6qW9oCTBp3IOitvfKrz4x6GDhx6iU4j7WU60ezQZKnnchh4fIvraA

vy3m6/PLr6cbIvlHsUqCtt0gbNyj+fAgxJtbDSkqMwxYBOaOhQYQepkQuYD+juO08knwzMy5yFPL

MWBuhdB9Mqvv3l1MNcOB1Y+8RJGTp66ft1pVE2zuBDgix8m/Hizuewlws5xzLap/Rcx2BCHIFBlW

k4VbSZ6ERtkb/uh/q30psrBxcROxDR1LbynvPsayC+0pUjXCMVD7de3+HkeKiAT+OPQf8EAx2bMx

Nyz858lpVX9Eh92Q5jE/sxLvij3T6rBUBdatfpuE1dxGlpHNL7NVOEQpDOCZi9jSPstAoKYdtEzk

Im85maujM8udLoexXBTLgwYc/9Zz0nJXuVQJYyon70thXTrBc43gmi646rU4YFFhIei9N4dUQNgO

fxCGd8y8L8fTFAWQm9YQ7x7uxwjkalCh/ahRDtCdyk/ab8mHl/V1M5gkylUW6lt0Ba8Yw6j8PWqc

+io39beMlVWMfwj5mO2MTIKmUChUxULvQPcR46hve5mhSVZeBohPWnrc6B5XTf/4siWWRu0rYBD8

PLM=

-----END CERTIFICATE-----

Private Compute Services

El APK de Private Compute Services (com.google.android.as.oss) es un servicio del sistema que aplica protecciones de privacidad para los datos del usuario que usan las funciones basadas en IA en un dispositivo con Android. Private Compute Services actúa como una puerta de enlace segura y auditable para las aplicaciones de Private Compute Core (PCC), como Android System Intelligence (AiAi), que manejan datos sensibles en el dispositivo para acceder a los recursos de red. Al proporcionar APIs bien definidas y que priorizan la privacidad para tareas como las descargas HTTP y el aprendizaje federado, y al hacer que su código esté disponible públicamente, Astrea permite que los usuarios y los investigadores verifiquen que los datos se manejan de una manera que preserva la privacidad.

Actualmente, el código de este APK está firmado con la siguiente clave que se describe en este certificado:

-----BEGIN CERTIFICATE-----

MIIFyDCCA7CgAwIBAgIUPIfmnXD2AYeVSlyU47VpvrSddBYwDQYJKoZIhvcNAQELBQAwdDELMAkG

A1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWExFjAUBgNVBAcTDU1vdW50YWluIFZpZXcxFDAS

BgNVBAoTC0dvb2dsZSBJbmMuMRAwDgYDVQQLEwdBbmRyb2lkMRAwDgYDVQQDEwdBbmRyb2lkMCAX

DTIwMTEwMjE2NDYxMFoYDzIwNTAxMTAyMTY0NjEwWjB0MQswCQYDVQQGEwJVUzETMBEGA1UECBMK

Q2FsaWZvcm5pYTEWMBQGA1UEBxMNTW91bnRhaW4gVmlldzEUMBIGA1UEChMLR29vZ2xlIEluYy4x

EDAOBgNVBAsTB0FuZHJvaWQxEDAOBgNVBAMTB0FuZHJvaWQwggIiMA0GCSqGSIb3DQEBAQUAA4IC

DwAwggIKAoICAQCo3fIiBMXusWZ08FYKRgvgwSELjnUaf/F7D5EwsDmVDRbetIb10S8o/Utk09Nu

5peG1ayrtVyYXV3vHEi6T/3VFniAnaRMOsBT0DsMilTzgTemZcelEMx6wr2TOH0jLtnrgNdcikfW

gmEv3ierkxVuT23fckwyjk5R9nNJkU7s3lLTVFnjRFt+Z5xFFYRrWVqLgS5RObvHMwbggmoTMUcv

cTFPEMKrZPmF8jJeg9JP4U28sL3Hk+eh3fwoVuahBfYnObHWR/bxqNvIsR1tH918cy7pNtfWfgdT

QQxOVz+xPYOv6AHh6CNwHWM2dhQH6EmIwyXdG3D/GKcde1OUrQp5C/F+ToD4rw+LMP0WCW//RIsR

mvCZKvPiii2lEJQh/+akwwUbovhXey6iGC9HYCQYxyYztu2LAkAEV2s5nLPgrV2s65AROy4qd3Bk

NxKgabqwls0Ho66Lb3OGbLNBcx7YOa/gA+AzwocftsJGPLcQCTf0R7eeDGbRnkJF8OihmU8kQ9L/

K/oLPhAyix197rzmsJyMn0M0e2l1ZhWFSrTVkW7mTbq2F8hHqBNkSQwRkHJqYp7Bpwgw9eo3HuJ/

cXZQMVFWZYPMIEJ4A4qhTAhR5MjhWm0NE/v+MjyDLqri9oNC4MlldbHp5qivufz61FNrSADSViub

DGjfrzxeqNOukwIDAQABo1AwTjAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBTNbZUz0f2Sk7M+FVHq

3n9q0zceWTAfBgNVHSMEGDAWgBTNbZUz0f2Sk7M+FVHq3n9q0zceWTANBgkqhkiG9w0BAQsFAAOC

AgEAgZg6oZVgXN1yU3Uc92NH/BnkSOkMwJzKFD9wyiHnjruGLl0pOa4C4cJDMvyfdg2BYDVmWLF+

Sx8z9KZH3ghfC5QVTaZARyS5k9rAOfpEndGXBHGZEcUYi1MHeRpsdeW2xxv6WtOgS53QaAd1PjF3

SFiKwspfVdjDIHiiAmCydCcKagqDvdvsQueAzHAZVOMTzKHfYaSLA5KkJF753SRuh4JnUAvbasYA

AdyDYe85ZS5/g6+3kF0bERA2226Rrm8r2QgLhn6lSq9G3Db69oqO2zIUdcBNsog9IBnTUrs9VRrY

9kz793vM9DM1RjEng454XXKg6MUB3xv2xchPBsLcZcn9pyoUhCiCObuawLB2IxnuHBfsAwqge5pX

EKND3jW3d3RBHYGu5EVBVk2nxc1EzJfO1uFk1AWaLMhWZMw49QIvp9PljJ57TB/6H1REtkxbhIDP

cf/JWMx6ugaPod75mJHiQLmBCJ1OcUMOKBsX5heB3GwVma28/wjraMb/30xsGKUHtNVm5r+TykKs

r56j6FXw3DTmcbNTKZ926Z6+GzkBhY87mY3PLzFBtkAV8kGcXUgBOrXPHiVsBPLq3N3rM2pjfsMu

d7chNImj0JZvQ0xRieCyp31fy9BaFxdXesTw7xg7lRjHQ9ZVRqnbAwVdAQGFbRp9ndOkTr7i+xzC

asY=

-----END CERTIFICATE-----

Modelo de amenazas

Los sistemas de transparencia se pueden usar para detectar y, por lo tanto, disuadir los ataques a la cadena de suministro. Ilustraremos esto con algunos ejemplos.

Supongamos que un atacante modifica de forma maliciosa un APK de los servicios del sistema de Google y hasta logra firmarlo con la clave de firma que usa Google Play. Cualquier persona que reciba el APK malicioso puede consultar el registro de transparencia binaria para verificar su autenticidad. Verificarán que Google no agregó los metadatos del APK correspondientes al registro y sabrán que no deben confiar en el APK vulnerado.

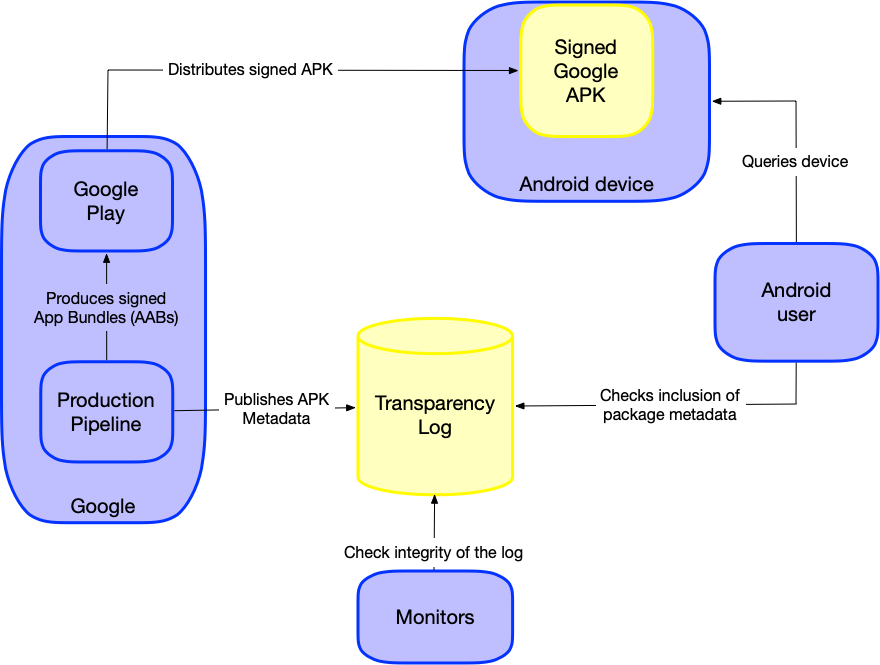

Dado que la publicación en el registro es un proceso independiente del proceso de lanzamiento con firma (como se ilustra en el Diagrama del ecosistema), esto eleva el nivel de exigencia para el atacante más allá de solo vulnerar la clave.

Si bien planeamos integrar este registro en una red pública de testigos con un protocolo de testigos estándar, alentamos a terceros externos e independientes a supervisar la integridad de este registro disponible públicamente. Estas partes pueden certificar la propiedad de solo agregar del registro y denunciar cualquier manipulación.

La existencia de un sistema de transparencia de este tipo y la capacidad de descubrir ataques adicionales desalientan la actividad maliciosa. Si se vulnera un APK, pero los usuarios solo confían en los que se encuentran en el registro, el APK vulnerado debería exponerse públicamente. Esto aumenta la probabilidad de descubrir que existe el APK vulnerado y se pueden tomar medidas para quitar su distribución.

Modelo de solicitante

El Modelo de Solicitante es un marco de trabajo que se usa para definir roles y artefactos en un sistema verificable. En el caso del registro de transparencia del APK de los servicios del sistema de Google, la afirmación que hacemos es que el hash de los archivos binarios firmados que se registran en este registro representa el código oficial de los respectivos APKs de los servicios del sistema de Google.

- ClaimGoogleSystemServicesApk: (Yo, Google, afirmo que

$codeSignaturees para$googleSystemServicesApk), donde:$codeSignaturees un token web JSON (JWT) firmado que contiene una lista de archivos DEX y bibliotecas nativas, así como sus hashes correspondientes, incluidos en una versión específica de$googleSystemServicesApk.$googleSystemServicesApkes un paquete de Android (APK) del siguiente conjunto de paquetes:{Android System SafetyCore (com.google.android.safetycore), Android System Key Verifier (com.google.android.contactkeys)}

Cualquier persona que tenga una copia de $googleSystemServicesApk puede verificar la afirmación anterior, y describimos este proceso con todo detalle en la página de verificación.

Contenido del registro

Cuando Google lanza una nueva versión de los APKs mencionados anteriormente, agrega una entrada correspondiente al registro de transparencia del APK de los servicios del sistema de Google.

Cada entrada de este registro contiene cuatro elementos de metadatos del APK:

- Es el hash de la firma de código de un APK desarrollado por Google. Es una cadena hexadecimal del resumen SHA256 de un token de transparencia de código (también conocido como JWT de transparencia de código).

- Es la descripción del tipo de hash anterior. Es una cadena.

- Es el nombre del paquete del APK. Es una cadena.

- Número de versión (versionCode) del APK. Es un número entero.

El formato de una entrada de registro es la concatenación de los cuatro fragmentos de información con un carácter de nueva línea (\n), como se ilustra a continuación:

hash\nSHA256(Signed Code Transparency JWT)\npackage_name\npackage_version\n

Ten en cuenta que, en este lanzamiento, experimentamos con el uso de la transparencia de código.

Esto significa que, en lugar del hash del APK, registramos el resumen del token de transparencia de código.

Por lo tanto, la descripción del hash actualmente se fija como SHA256(Signed Code Transparency JWT).

Además, esto demuestra una forma en que los desarrolladores de apps pueden utilizar la transparencia del código cuando Google Play conserva sus claves de firma de apps.

Diagrama del ecosistema