این توضیح دهنده فنی که قرار است در پروژه متن باز اندروید (AOSP) پیاده سازی شود، انگیزه شخصی سازی روی دستگاه (ODP)، اصول طراحی که توسعه آن را هدایت می کند، حفظ حریم خصوصی آن از طریق مدل محرمانه بودن، و چگونگی کمک به اطمینان از تجربه خصوصی قابل تایید

ما قصد داریم با سادهسازی مدل دسترسی به دادهها و اطمینان از اینکه تمام دادههای کاربر که از مرز امنیتی خارج میشوند به طور متفاوت خصوصی در سطح هر (کاربر، پذیرنده، مدل_نمونه) به این هدف دست یابیم (گاهی اوقات در متن زیر به سطح کاربر کوتاه میشود) .

تمام کدهای مربوط به خروجی دادههای کاربر نهایی بالقوه از دستگاههای کاربر نهایی، منبع باز و قابل تأیید توسط نهادهای خارجی خواهد بود. در مراحل اولیه پیشنهاد ما، ما به دنبال ایجاد علاقه و جمعآوری بازخورد برای پلتفرمی هستیم که فرصتهای شخصیسازی روی دستگاه را تسهیل میکند. از ذینفعان مانند کارشناسان حفظ حریم خصوصی، تحلیلگران داده ها و متخصصان امنیت دعوت می کنیم تا با ما در ارتباط باشند.

چشم انداز

شخصی سازی روی دستگاه برای محافظت از اطلاعات کاربران نهایی در برابر مشاغلی طراحی شده است که با آنها تعاملی نداشته اند. کسبوکارها ممکن است به سفارشیسازی محصولات و خدمات خود برای کاربران نهایی ادامه دهند (مثلاً با استفاده از مدلهای یادگیری ماشین خصوصی ناشناس و متفاوت)، اما نمیتوانند سفارشیسازیهای دقیق انجامشده برای کاربر نهایی را ببینند (این نه تنها به قانون سفارشیسازی ایجاد شده توسط مالک کسبوکار، بلکه بر اساس ترجیح کاربر نهایی فردی) مگر اینکه تعامل مستقیمی بین کسبوکار و کاربر نهایی وجود داشته باشد. اگر کسبوکاری مدلهای یادگیری ماشینی یا تحلیلهای آماری را تولید کند، ODP به دنبال آن است که با استفاده از مکانیسمهای مربوط به حریم خصوصی متفاوت، مطمئن شود که آنها به درستی ناشناس هستند.

برنامه فعلی ما این است که ODP را در چندین نقطه عطف بررسی کنیم که ویژگی ها و عملکردهای زیر را پوشش می دهد. ما همچنین از افراد علاقه مند دعوت می کنیم تا به طور سازنده هر ویژگی یا جریان کاری اضافی را برای ادامه این کاوش پیشنهاد دهند:

- یک محیط سندباکس که در آن تمام منطق کسب و کار در آن گنجانده شده و اجرا میشود و به تعداد زیادی سیگنال کاربر نهایی اجازه میدهد تا در حالی که خروجیها را محدود میکند، وارد جعبه شنی شوند.

ذخیره داده های رمزگذاری شده سرتاسر برای:

- کنترل های کاربر و سایر داده های مربوط به کاربر. این میتواند توسط کاربر نهایی ارائه شود یا توسط کسبوکارها جمعآوری و استنباط شود، همراه با کنترلهای زمان حیات (TTL)، خطمشیهای حذف، خطمشیهای حفظ حریم خصوصی و موارد دیگر.

- تنظیمات کسب و کار ODP الگوریتم هایی را برای فشرده سازی یا مبهم کردن این داده ها ارائه می دهد.

- نتایج پردازش تجاری این نتایج می تواند:

- به عنوان ورودی در دورهای بعدی پردازش مصرف می شود،

- نویز بر اساس مکانیسمهای مربوط به حریم خصوصی دیفرانسیل و آپلود در نقاط پایانی واجد شرایط.

- با استفاده از جریان آپلود مطمئن در محیطهای اجرایی مورد اعتماد (TEE) بارگذاریهای کاری منبع باز با مکانیزمهای مرکزی دیفرانسیل حریم خصوصی مناسب آپلود شد.

- به کاربران نهایی نشان داده شده است.

APIهای طراحی شده برای:

- به روز رسانی 2(a)، دسته ای یا افزایشی.

- 2(b) را به صورت دوره ای، دسته ای یا افزایشی به روز کنید.

- آپلود 2(c)، با مکانیسم های نویز مناسب در محیط های تجمع قابل اعتماد. چنین نتایجی ممکن است برای دورهای پردازش بعدی به 2 (b) تبدیل شود.

اصول طراحی

سه ستون وجود دارد که ODP به دنبال ایجاد تعادل است: حریم خصوصی، انصاف، و سودمندی.

مدل داده برجدار برای حفاظت از حریم خصوصی پیشرفته

ODP از Privacy by Design پیروی می کند و با محافظت از حریم خصوصی کاربر نهایی به عنوان پیش فرض طراحی شده است.

ODP انتقال پردازش شخصی سازی به دستگاه کاربر نهایی را بررسی می کند. این رویکرد حریم خصوصی و سودمندی را با حفظ دادهها در دستگاه تا حد امکان متعادل میکند و فقط در صورت لزوم آنها را در خارج از دستگاه پردازش میکند. ODP بر روی موارد زیر تمرکز دارد:

- کنترل دستگاه داده های کاربر نهایی، حتی زمانی که دستگاه را ترک می کند. مقاصد باید تأیید شوند. محیطهای اجرایی قابل اعتماد ارائهشده توسط ارائهدهندگان ابر عمومی که کدهای ODP تألیف شده را اجرا میکنند.

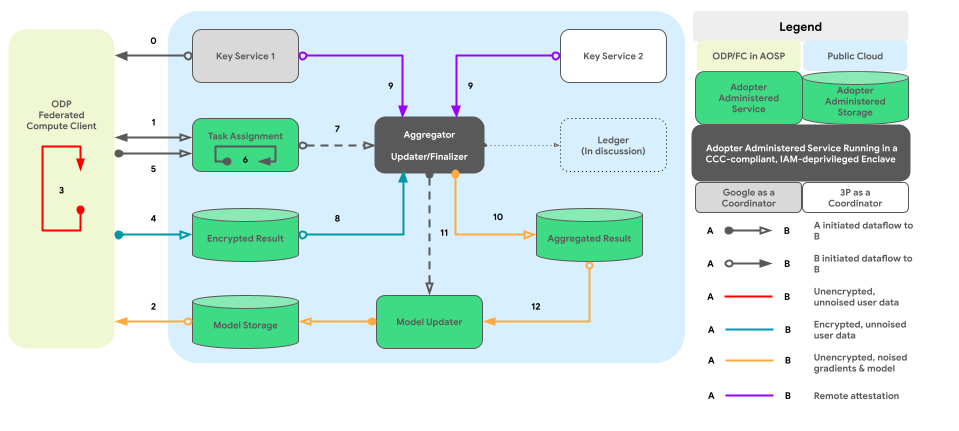

- قابلیت تأیید دستگاه از آنچه برای داده های کاربر نهایی در صورت خروج از دستگاه رخ می دهد. ODP بارهای کاری محاسباتی فدرال و منبع باز را برای هماهنگ کردن یادگیری ماشین بین دستگاهی و تجزیه و تحلیل آماری برای پذیرندگان خود فراهم می کند. دستگاه کاربر نهایی تأیید میکند که چنین بارهای کاری در محیطهای اجرایی مطمئن بدون تغییر اجرا میشوند.

- حفظ حریم خصوصی فنی تضمین شده (به عنوان مثال، تجمع، نویز، حریم خصوصی دیفرانسیل) خروجی هایی که از مرزهای کنترل شده/تأییدپذیر توسط دستگاه خارج می شوند.

در نتیجه، شخصیسازی مختص دستگاه خواهد بود.

علاوه بر این، کسبوکارها به اقدامات حفظ حریم خصوصی نیز نیاز دارند که پلتفرم باید به آنها توجه کند. این مستلزم حفظ داده های تجاری خام در سرورهای مربوطه است. برای رسیدن به این هدف، ODP از مدل داده زیر استفاده می کند:

- هر منبع داده خام یا در دستگاه یا سمت سرور ذخیره می شود و امکان یادگیری و استنتاج محلی را فراهم می کند.

- ما الگوریتمهایی را برای تسهیل تصمیمگیری در چندین منبع داده، مانند فیلتر کردن بین دو مکان داده متفاوت یا آموزش یا استنتاج در منابع مختلف، ارائه خواهیم کرد.

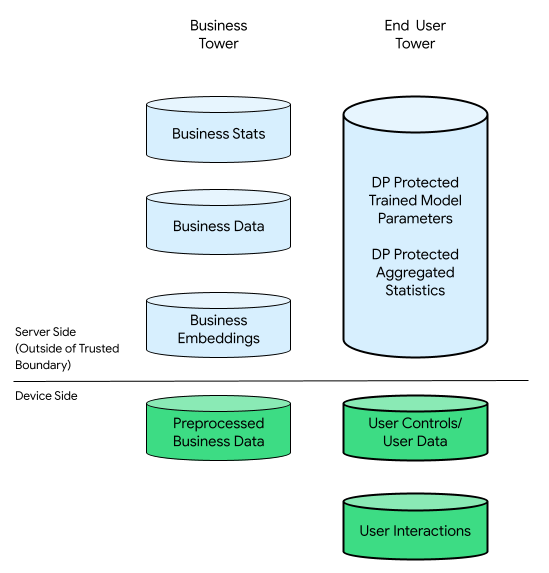

در این زمینه، یک برج تجاری و یک برج کاربر نهایی می تواند وجود داشته باشد:

برج کاربر نهایی شامل داده های ارائه شده توسط کاربر نهایی (به عنوان مثال، اطلاعات حساب و کنترل)، داده های جمع آوری شده مربوط به تعاملات کاربر نهایی با دستگاه خود، و داده های مشتق شده (به عنوان مثال، علایق و ترجیحات) استنباط شده توسط کسب و کار. داده های استنباط شده اعلان های مستقیم هیچ کاربر را بازنویسی نمی کند.

برای مقایسه، در یک زیرساخت ابر محور، تمام داده های خام از برج کاربر نهایی به سرورهای کسب و کار منتقل می شود. برعکس، در یک زیرساخت دستگاه محور، تمام دادههای خام از برج کاربر نهایی در مبدأ خود باقی میمانند، در حالی که دادههای کسبوکار در سرورها ذخیره میشوند.

شخصیسازی روی دستگاه بهترینهای هر دو جهان را تنها با فعال کردن کد منبع باز تأیید شده برای پردازش دادههایی که پتانسیل ارتباط با کاربران نهایی در TEE را با استفاده از کانالهای خروجی خصوصیتر دارند، ترکیب میکند.

مشارکت عمومی فراگیر برای راه حل های عادلانه

هدف ODP تضمین یک محیط متعادل برای همه شرکت کنندگان در یک اکوسیستم متنوع است. ما پیچیدگی این اکوسیستم را که متشکل از بازیگران مختلفی است که خدمات و محصولات متفاوتی را ارائه می دهند، تشخیص می دهیم.

برای الهام بخشیدن به نوآوری، ODP API هایی را ارائه می دهد که می توانند توسط توسعه دهندگان و کسب و کارهایی که آنها نمایندگی می کنند پیاده سازی کنند. شخصیسازی روی دستگاه، ادغام یکپارچه این پیادهسازیها را در حین مدیریت نسخهها، نظارت، ابزارهای توسعهدهنده و ابزارهای بازخورد تسهیل میکند. شخصی سازی روی دستگاه هیچ منطق تجاری مشخصی ایجاد نمی کند . بلکه به عنوان یک کاتالیزور برای خلاقیت عمل می کند.

ODP می تواند الگوریتم های بیشتری را در طول زمان ارائه دهد. همکاری با اکوسیستم در تعیین سطح مناسب ویژگیها و به طور بالقوه ایجاد سقف معقول منابع دستگاه برای هر کسب و کار شرکتکننده ضروری است. ما بازخورد اکوسیستم را پیشبینی میکنیم تا به ما کمک کند موارد استفاده جدید را شناسایی و اولویتبندی کنیم.

ابزار توسعه دهنده برای بهبود تجربه کاربر

با ODP هیچ از دست دادن داده رویداد یا تأخیر مشاهده وجود ندارد، زیرا همه رویدادها به صورت محلی در سطح دستگاه ثبت می شوند. هیچ خطای اتصال وجود ندارد و همه رویدادها با یک دستگاه خاص مرتبط هستند. در نتیجه، همه رویدادهای مشاهده شده به طور طبیعی یک توالی زمانی را تشکیل می دهند که منعکس کننده تعاملات کاربر است.

این فرآیند ساده، نیاز به پیوستن یا مرتب سازی مجدد داده ها را از بین می برد و امکان دسترسی تقریباً لحظه ای و بدون اتلاف داده های کاربر را فراهم می کند. به نوبه خود، این ممکن است ابزاری را که کاربران نهایی هنگام درگیر شدن با محصولات و خدمات مبتنی بر داده درک می کنند، افزایش دهد و به طور بالقوه منجر به سطوح رضایت بالاتر و تجربیات معنادارتر شود. با ODP، کسب و کارها می توانند به طور موثری با نیازهای کاربران خود سازگار شوند.

مدل حریم خصوصی: حریم خصوصی از طریق محرمانگی

بخشهای بعدی مدل مصرفکننده-تولیدکننده را بهعنوان مبنای این تحلیل حریم خصوصی و حریم خصوصی محیط محاسباتی در مقابل دقت خروجی مورد بحث قرار میدهند.

مدل مصرف کننده-تولیدکننده به عنوان مبنای این تحلیل حریم خصوصی

ما از مدل مصرف کننده-تولیدکننده برای بررسی تضمین حریم خصوصی از طریق محرمانه بودن استفاده خواهیم کرد. محاسبات در این مدل بهعنوان گرههایی در یک گراف غیر چرخه مستقیم (DAG) که از گرهها و زیرگرافها تشکیل شده است، نشان داده میشوند. هر گره محاسباتی دارای سه جزء است: ورودی های مصرف شده، خروجی های تولید شده و ورودی های نگاشت محاسباتی به خروجی ها.

در این مدل، حفاظت از حریم خصوصی برای هر سه مؤلفه اعمال می شود:

- حریم خصوصی ورودی گره ها می توانند دو نوع ورودی داشته باشند. اگر ورودی توسط یک گره قبلی ایجاد شود، از قبل دارای ضمانتهای حفظ حریم خصوصی خروجی آن قبلی است. در غیر این صورت، ورودیها باید خطمشیهای ورودی داده را با استفاده از موتور سیاست پاک کنند.

- حریم خصوصی خروجی خروجی ممکن است نیاز به خصوصی سازی داشته باشد، مانند آنچه که توسط Differential Privacy (DP) ارائه می شود.

- محرمانه بودن محیط محاسباتی محاسبات باید در یک محیط ایمن مهر و موم شده انجام شود و اطمینان حاصل شود که هیچ کس به حالت های واسطه در یک گره دسترسی ندارد. فنآوریهایی که این امکان را فراهم میکنند شامل محاسبات فدرال (FC)، محیطهای اجرای معتمد مبتنی بر سختافزار (TEE)، محاسبات چند جانبه ایمن (sMPC)، رمزگذاری همومورفیک (HPE) و غیره هستند. شایان ذکر است که حریم خصوصی از طریق محرمانگی از ایالتهای واسطه محافظت میکند و همه خروجیهایی که از مرز محرمانه خارج میشوند هنوز باید توسط مکانیزمهای Differential Privacy محافظت شوند. دو ادعای مورد نیاز عبارتند از:

- محرمانه بودن محیط ها، حصول اطمینان از خروج تنها خروجی های اعلام شده از محیط و

- درستی، امکان کسر دقیق ادعاهای حریم خصوصی خروجی از ادعاهای حریم خصوصی ورودی را فراهم می کند. Soundness اجازه می دهد تا اموال حریم خصوصی در DAG منتشر شود.

یک سیستم خصوصی حریم خصوصی ورودی، محرمانه بودن محیط محاسباتی و حریم خصوصی خروجی را حفظ می کند. با این حال، تعداد کاربردهای مکانیزم های حریم خصوصی متفاوت را می توان با مهر و موم کردن پردازش های بیشتر در یک محیط محاسباتی محرمانه کاهش داد.

این مدل دو مزیت اصلی دارد. اول، اکثر سیستم ها، بزرگ و کوچک، می توانند به عنوان یک DAG نمایش داده شوند. دوم، پردازش پس از DP [بخش 2.1] و ترکیب لم 2.4 در پیچیدگی ویژگی های حریم خصوصی متمایز، ابزارهای قدرتمندی را برای تجزیه و تحلیل (بدترین حالت) حریم خصوصی و مبادله دقت برای یک نمودار کامل به ارمغان می آورد:

- پس از پردازش تضمین میکند که وقتی یک مقدار خصوصی میشود، اگر از دادههای اصلی دوباره استفاده نشود، نمیتوان آن را «غیرخصوصیسازی» کرد. تا زمانی که تمام ورودی های یک گره خصوصی هستند، خروجی آن صرف نظر از محاسبات آن خصوصی است.

- Advanced Composition تضمین می کند که اگر هر بخش گراف DP باشد، نمودار کلی نیز هست، به طور موثر ε و δ خروجی نهایی نمودار را به ترتیب تقریباً با ε√κ محدود می کند، با فرض اینکه یک گراف دارای واحد κ و خروجی هر واحد است (ε) ، δ)-DP .

این دو ویژگی به دو اصل طراحی برای هر گره تبدیل می شوند:

- خاصیت 1 (از پس پردازش) اگر ورودی های یک گره همه DP باشد، خروجی آن DP است، با هرگونه منطق تجاری دلخواه اجرا شده در گره، و از "سس های مخفی" مشاغل پشتیبانی می کند.

- خاصیت 2 (از ترکیب پیشرفته) اگر ورودی های یک گره همه DP نباشد، خروجی آن باید مطابق با DP باشد. اگر یک گره محاسباتی گرهای است که روی محیطهای اجرایی مطمئن اجرا میشود و حجمهای کاری و پیکربندیهای ارائهشده توسط شخصیسازی روی دستگاه منبع باز را اجرا میکند، محدودیتهای DP محکمتر ممکن است. در غیر این صورت، شخصی سازی روی دستگاه ممکن است نیاز به استفاده از محدودیت های DP در بدترین حالت داشته باشد. به دلیل محدودیتهای منابع، محیطهای اجرایی مورد اعتماد ارائه شده توسط یک ارائهدهنده ابر عمومی در ابتدا در اولویت قرار خواهند گرفت.

حریم خصوصی محیط محاسباتی در مقابل دقت خروجی

از این پس، شخصیسازی روی دستگاه بر افزایش امنیت محیطهای محاسباتی محرمانه و اطمینان از غیرقابل دسترس ماندن حالتهای میانی تمرکز خواهد کرد. این فرآیند امنیتی، که به عنوان مهر و موم شناخته میشود، در سطح زیرگراف اعمال میشود و به چندین گره اجازه میدهد با هم DP سازگار شوند. این بدان معنی است که ویژگی 1 و ویژگی 2 که قبلاً ذکر شد در سطح زیرگراف اعمال می شود.

البته خروجی نمودار نهایی، خروجی 7، به ازای هر ترکیب، DP است. این بدان معناست که در مجموع 2 DP برای این نمودار وجود خواهد داشت. در مقایسه با 3 کل (محلی) DP در صورت عدم استفاده از آب بندی.

اساساً، با ایمن کردن محیط محاسباتی و حذف فرصتهایی برای دشمنان برای دسترسی به ورودیها و حالتهای میانی یک نمودار یا زیرگراف، اجرای DP مرکزی (یعنی خروجی یک محیط مهر و موم شده مطابق با DP است) را امکانپذیر میسازد که میتواند دقت را در مقایسه با آن بهبود بخشد. با Local DP (یعنی ورودی های فردی با DP سازگار هستند). این اصل اساس در نظر گرفتن FC، TEEs، sMPCs، و HPEs به عنوان فناوریهای حفظ حریم خصوصی است. به فصل 10 در پیچیدگی حریم خصوصی متفاوت مراجعه کنید.

یک مثال خوب و کاربردی، آموزش مدل و استنتاج است. در بحثهای زیر فرض میشود که (1)، جمعیت آموزشی و جمعیت استنتاج همپوشانی دارند، و (2)، هر دو ویژگی و برچسبها دادههای کاربر خصوصی را تشکیل میدهند. ما می توانیم DP را برای همه ورودی ها اعمال کنیم:

شخصیسازی روی دستگاه میتواند DP محلی را به برچسبها و ویژگیهای کاربر قبل از ارسال به سرورها اعمال کند. این رویکرد هیچ الزامی را بر محیط اجرای سرور یا منطق تجاری آن تحمیل نمی کند.

این طرح شخصی سازی روی دستگاه فعلی است.

خصوصی قابل تایید

هدف شخصیسازی روی دستگاه، خصوصی بودن قابل تأیید است. تمرکز آن بر تأیید آنچه در دستگاه های کاربر اتفاق می افتد قرار می دهد. ODP کدی را می نویسد که داده های خروجی از دستگاه های کاربر نهایی را پردازش می کند و از معماری RFC 9334 Remote ATtestation ProcedureS (RATS) NIST استفاده می کند تا تأیید کند که چنین کدی بدون تغییر در یک سرور غیرمجاز و منطبق با کنسرسیوم محاسباتی محرمانه اجرا می شود. این کدها منبع باز و برای تأیید شفاف برای ایجاد اعتماد در دسترس خواهند بود. چنین اقداماتی می تواند به افراد اطمینان دهد که داده های آنها محافظت می شود و کسب و کارها می توانند بر اساس پایه ای قوی از تضمین حریم خصوصی شهرت خود را ایجاد کنند.

کاهش میزان داده های خصوصی جمع آوری و ذخیره شده یکی دیگر از جنبه های حیاتی شخصی سازی روی دستگاه است. با استفاده از فناوریهایی مانند محاسبات فدرال و حریم خصوصی متفاوت، که امکان افشای الگوهای دادههای ارزشمند را بدون افشای جزئیات حساس فردی یا اطلاعات قابل شناسایی فراهم میکند، به این اصل پایبند است.

حفظ یک مسیر حسابرسی که فعالیت های مربوط به پردازش و اشتراک گذاری داده ها را ثبت می کند، یکی دیگر از جنبه های کلیدی حریم خصوصی قابل تأیید است. این امکان ایجاد گزارش های حسابرسی و شناسایی آسیب پذیری ها را فراهم می کند و تعهد ما را به حفظ حریم خصوصی نشان می دهد.

ما از کارشناسان، مقامات، صنایع و افراد برای حفظ حریم خصوصی درخواست همکاری سازنده داریم تا به ما در بهبود مستمر طراحی و اجرا کمک کنند.

نمودار زیر مسیر کد را برای تجمیع بین دستگاه ها و نویز در هر حریم خصوصی متفاوت نشان می دهد.

طراحی سطح بالا

چگونه می توان حریم خصوصی از طریق محرمانگی را اجرا کرد؟ در سطح بالا، یک موتور خط مشی ایجاد شده توسط ODP که در یک محیط مهر و موم شده اجرا می شود، به عنوان مؤلفه اصلی نظارت بر هر گره/گره فرعی در حالی که وضعیت DP ورودی و خروجی آنها را ردیابی می کند، عمل می کند:

- از دیدگاه موتور سیاست، دستگاه ها و سرورها یکسان رفتار می کنند. دستگاهها و سرورهایی که موتور خطمشی یکسان را اجرا میکنند، از نظر منطقی یکسان در نظر گرفته میشوند، زمانی که موتورهای خطمشی آنها به طور متقابل تأیید شود.

- در دستگاهها، ایزولهسازی از طریق فرآیندهای ایزوله AOSP (یا pKVM در طولانیمدت پس از بالا رفتن دسترسی) به دست میآید. در سرورها، جداسازی متکی به یک "طرف مورد اعتماد" است، که یا یک TEE به علاوه سایر راه حل های مهر و موم فنی ترجیح داده می شود، یک توافق نامه قراردادی، یا هر دو.

به عبارت دیگر، تمام محیط های مهر و موم شده که موتور خط مشی پلت فرم را نصب و راه اندازی می کنند، بخشی از پایگاه محاسباتی قابل اعتماد (TCB) ما در نظر گرفته می شوند. داده ها می توانند بدون نویز اضافی با TCB منتشر شوند. هنگامی که داده ها از TCB خارج می شوند، DP باید اعمال شود.

طراحی سطح بالای شخصی سازی روی دستگاه به طور موثر دو عنصر اساسی را ادغام می کند:

- معماری فرآیند زوجی برای اجرای منطق تجاری

- خطمشیها و موتور خطمشی برای مدیریت دادههای ورودی، خروجی و عملیات مجاز.

این طراحی منسجم به کسبوکارها زمینه بازی برابری را ارائه میکند که در آن میتوانند کد اختصاصی خود را در یک محیط اجرایی قابل اعتماد اجرا کنند و به دادههای کاربر که بررسیهای خطمشی مناسب را پاک کردهاند دسترسی داشته باشند.

بخش های بعدی این دو جنبه کلیدی را گسترش خواهند داد.

معماری فرآیندهای زوجی برای اجرای منطق تجاری

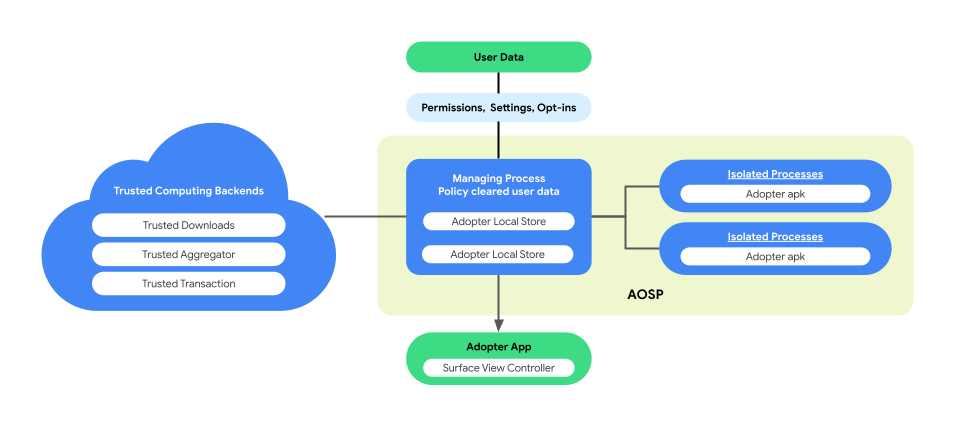

شخصی سازی روی دستگاه یک معماری فرآیند جفتی را در AOSP معرفی می کند تا حریم خصوصی کاربر و امنیت داده ها را در طول اجرای منطق تجاری افزایش دهد. این معماری شامل:

فرآیند مدیریت این فرآیند IsolatedProcesses را ایجاد و مدیریت میکند و تضمین میکند که آنها در سطح فرآیند ایزوله باقی میمانند و دسترسی محدود به APIهای لیست مجاز و بدون مجوز شبکه یا دیسک است. ManagingProcess جمع آوری تمام داده های کسب و کار، تمام داده های کاربر نهایی و خط مشی آنها را برای کد کسب و کار پاک می کند، و آنها را برای اجرا به IsolatedProcesses هدایت می کند. علاوه بر این، تعامل بین IsolatedProcesses و سایر فرآیندها مانند system_server را واسطه می کند.

IsolatedProcess. این فرآیند که بهعنوان ایزوله تعیین شده است (

isolatedprocess=trueدر مانیفست)، دادههای تجاری، دادههای کاربر نهایی پاکشده توسط خطمشی و کد کسبوکار را از ManagingProcess دریافت میکند. آنها به کد کسب و کار اجازه می دهند تا بر روی داده های خود و داده های کاربر نهایی پاک شده توسط خط مشی کار کند. IsolatedProcess به طور انحصاری با ManagingProcess برای ورود و خروج بدون مجوز اضافی ارتباط برقرار می کند.

معماری فرآیند جفتی فرصتی را برای تأیید مستقل سیاستهای حفظ حریم خصوصی دادههای کاربر نهایی بدون نیاز به کسبوکارها برای منبع باز منطق یا کد کسبوکار خود فراهم میکند. با حفظ استقلال IsolatedProcesses توسط ManagingProcess، و اجرای موثر منطق تجاری توسط IsolatedProcesses، این معماری راه حل ایمن و کارآمدتری را برای حفظ حریم خصوصی کاربر در طول شخصی سازی تضمین می کند.

شکل زیر این معماری فرآیند جفتی را نشان می دهد.

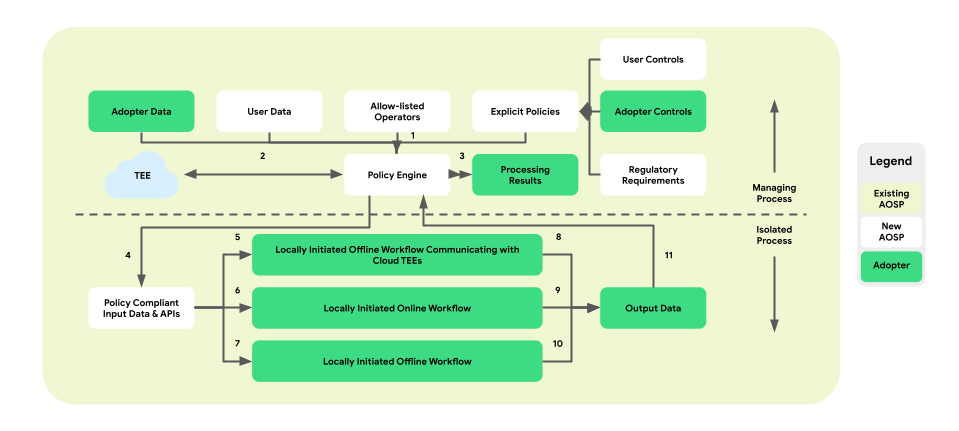

سیاست ها و موتورهای خط مشی برای عملیات داده

شخصی سازی روی دستگاه یک لایه اجرای سیاست بین پلتفرم و منطق تجاری را معرفی می کند. هدف، ارائه مجموعهای از ابزارها است که کنترلهای کاربر نهایی و کسبوکار را در تصمیمهای خطمشی متمرکز و عملی ترسیم میکند. سپس این خطمشیها بهطور جامع و قابل اعتماد در سراسر جریانها و کسبوکارها اجرا میشوند.

در معماری فرآیند زوجی، موتور خط مشی در ManagingProcess قرار دارد و بر ورود و خروج کاربر نهایی و داده های تجاری نظارت می کند. همچنین عملیات فهرست شده مجاز را به IsolatedProcess عرضه می کند. مناطق تحت پوشش نمونه شامل احترام به کنترل کاربر نهایی، حفاظت از کودک، جلوگیری از به اشتراک گذاری داده های بدون رضایت، و حریم خصوصی تجاری است.

این معماری اجرای سیاست شامل سه نوع جریان کاری است که می توان از آنها استفاده کرد:

- گردشهای کاری آفلاین و محلی با ارتباطات Trusted Execution Environment (TEE):

- جریان های بارگیری داده ها: دانلودهای قابل اعتماد

- جریان های بارگذاری داده ها: تراکنش های قابل اعتماد

- گردشهای کاری آنلاین که به صورت محلی آغاز شده است:

- جریان خدمات در زمان واقعی

- استنتاج جریان دارد

- گردشهای کاری آفلاین که به صورت محلی آغاز شده است:

- جریانهای بهینهسازی: آموزش مدل روی دستگاه که از طریق یادگیری فدرال (FL) اجرا میشود

- جریان های گزارش: تجمیع بین دستگاه ها از طریق تجزیه و تحلیل فدرال (FA) پیاده سازی شده است

شکل زیر معماری را از منظر سیاست ها و موتورهای سیاست نشان می دهد.

- دانلود: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- خدمت: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- بهینه سازی: 2 (طرح آموزشی را ارائه می دهد) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- گزارش: 3 (طرح تجمیع را ارائه می دهد) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

به طور کلی، معرفی لایه اجرای سیاست و موتور خط مشی در معماری فرآیند زوجی On-Device Personalization یک محیط ایزوله و حفظ حریم خصوصی را برای اجرای منطق تجاری تضمین می کند و در عین حال دسترسی کنترل شده به داده ها و عملیات ضروری را فراهم می کند.

سطوح API لایه بندی شده

شخصی سازی روی دستگاه یک معماری API لایه بندی شده را برای مشاغل علاقه مند فراهم می کند. لایه بالایی شامل برنامه هایی است که برای موارد استفاده خاص ساخته شده اند. کسبوکارهای بالقوه میتوانند دادههای خود را به این برنامهها که به APIهای لایه بالا معروف هستند، متصل کنند. API های لایه بالا بر روی API های لایه میانی ساخته شده اند.

با گذشت زمان، انتظار داریم APIهای لایه بالایی بیشتری اضافه کنیم. هنگامی که یک API لایه بالا برای یک مورد خاص در دسترس نیست، یا زمانی که API های لایه بالایی موجود به اندازه کافی انعطاف پذیر نیستند، کسب و کارها می توانند مستقیماً API های لایه میانی را پیاده سازی کنند، که قدرت و انعطاف پذیری را از طریق برنامه نویسی اولیه ارائه می دهد.

نتیجه

شخصیسازی روی دستگاه یک پیشنهاد تحقیقاتی در مراحل اولیه برای جلب علاقه و بازخورد در مورد راهحلی بلندمدت است که نگرانیهای مربوط به حریم خصوصی کاربر نهایی را با جدیدترین و بهترین فناوریهایی که انتظار میرود کاربرد بالایی داشته باشند، برطرف میکند.

ما می خواهیم با ذینفعانی مانند کارشناسان حریم خصوصی، تحلیلگران داده و کاربران نهایی بالقوه تعامل داشته باشیم تا اطمینان حاصل کنیم که ODP نیازهای آنها را برآورده می کند و نگرانی های آنها را برطرف می کند.