如果您過去曾使用 GoogleAuthUtil.getToken 或 Plus.API 整合 Google 登入功能,應遷移至最新的 Sign-In API,以提升安全性並改善使用者體驗。

從存取權杖反模式遷移

請勿將使用 GoogleAuthUtil.getToken 取得的存取權杖做為身分斷言傳送至後端伺服器,因為您無法輕鬆驗證權杖是否已核發至後端,導致攻擊者難以插入存取權杖。

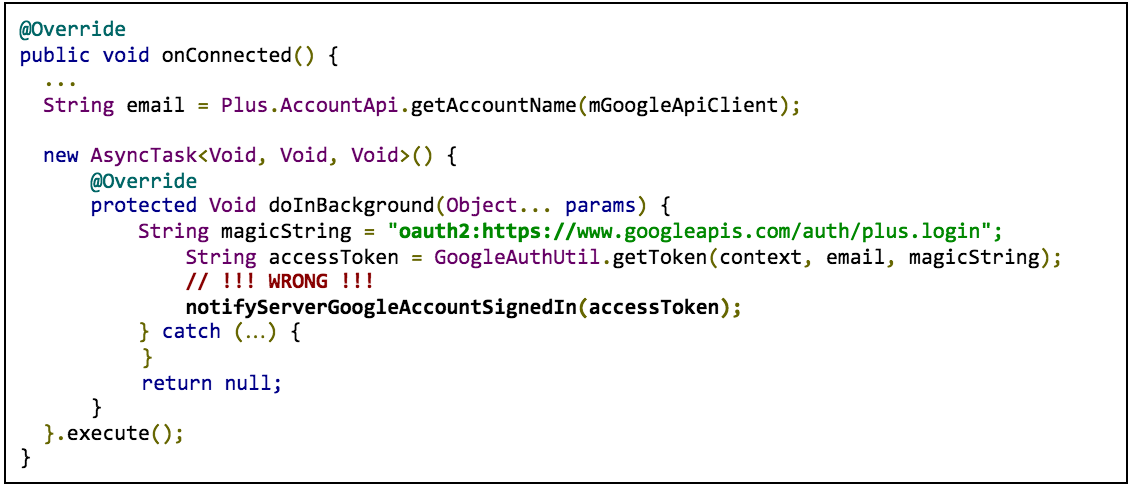

舉例來說,如果您的 Android 程式碼如下所示,則應將應用程式遷移至目前的最佳做法。

在這個範例中,存取權杖要求會使用 oauth2: 加上範圍字串,做為 GoogleAuthUtil.getToken 呼叫 (oauth2:https://www.googleapis.com/auth/plus.login) 的 scope 參數。

請使用 ID 權杖流程或驗證碼流程,不要使用 GoogleAuthUtil.getToken 取得的存取權杖進行驗證。

遷移至 ID 權杖流程

如果您只需要使用者 ID、電子郵件地址、名稱或個人資料相片網址,請使用ID 權杖流程。

如要改用 ID 權杖流程,請進行下列變更:

Android 用戶端

- 移除

GET_ACCOUNTS(聯絡人) 權限 (如果您要求移除) - 將使用

GoogleAuthUtil、Plus.API、AccountPicker.newChooseAccountIntent()或AccountManager.newChooseAccountIntent()的任何程式碼切換為使用GoogleSignInOptions.Builder.requestIdToken(...)設定的Auth.GOOGLE_SIGN_IN_API。

伺服器端

- 為ID 權杖驗證建立新端點

- 在用戶端應用程式遷移完成後關閉舊端點

遷移至伺服器驗證碼流程

如果您的伺服器需要存取其他 Google API (例如 Google 雲端硬碟、YouTube 或聯絡人),請使用伺服器驗證碼流程。

如要改用伺服器驗證碼流程,請進行下列變更:

Android 用戶端

- 根據您的要求移除

GET_ACCOUNTS(聯絡人) 權限 - 使用

GoogleSignInOptions.Builder.requestServerAuthCode(...)設定,將使用GoogleAuthUtil、Plus.API、AccountPicker.newChooseAccountIntent()或AccountManager.newChooseAccountIntent()的任何程式碼切換至Auth.GOOGLE_SIGN_IN_API。

伺服器端

- 為伺服器驗證碼流程建立新的端點

- 在用戶端應用程式遷移完成後關閉舊端點

您仍然可以在新端點與新端點之間共用 API 存取邏輯。例如:

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest(...); String accessToken = tokenResponse.getAccessToken(); String refreshToken = tokenResponse.getRefreshToken(); Long expiresInSeconds = tokenResponse.getExpiresInSeconds(); // Shared by your old and new implementation, old endpoint can pass null for refreshToken private void driveAccess(String refreshToken, String accessToken, Long expiresInSeconds) { GoogleCredential credential = new GoogleCredential.Builder() .setTransPort(...) ... .build(); credential.setAccessToken(accessToken); credential.setExpiresInSeconds(expiresInSeconds); credential.setRefreshToken(refreshToken); }

從 GoogleAuthUtil ID 權杖流程遷移

如果您使用 GoogleAuthUtil 取得 ID 權杖,請遷移至新的 Sign-In API ID 權杖流程。

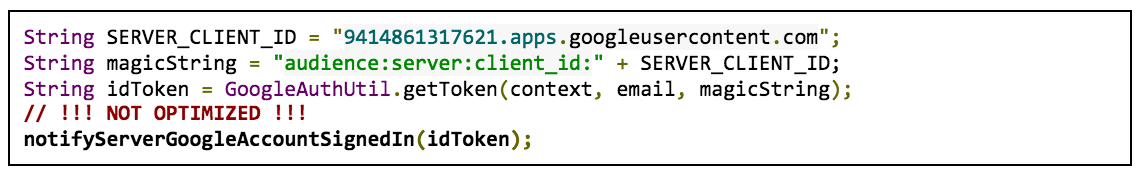

舉例來說,如果您的 Android 程式碼如下所示,則應進行遷移:

在這個範例中,ID 權杖要求會使用 audience:server:client_id 和網頁伺服器的用戶端 ID,做為 GoogleAuthUtil.getToken 呼叫的「範圍」參數 (audience:server:client_id:9414861317621.apps.googleusercontent.com)。

新的 Sign-In API ID 權杖流程具備下列優點:

- 輕輕一按即可登入

- 您的伺服器可以取得使用者個人資料資訊,而不需要額外的網路呼叫

如要改用 ID 權杖流程,請進行下列變更:

Android 用戶端

- 移除

GET_ACCOUNTS(聯絡人) 權限 (如果您要求移除) - 將使用

GoogleAuthUtil、Plus.API、AccountPicker.newChooseAccountIntent()或AccountManager.newChooseAccountIntent()的任何程式碼切換為使用GoogleSignInOptions.Builder.requestIdToken(...)設定的Auth.GOOGLE_SIGN_IN_API。

伺服器端

新的 Sign-In API 會發出符合 OpenID Connect 規格的 ID 權杖,這與使用已淘汰格式的 GoogleAuthUtil.getToken 不同。特別是,核發者現在是 https://accounts.google.com,並包含 https 結構定義。

在遷移過程中,伺服器需要驗證舊版和新版 Android 用戶端的 ID 權杖。如要驗證憑證的兩種格式,請根據您使用的用戶端程式庫 (如果有) 進行變更:

- Java (Google API 用戶端程式庫):升級至 1.21.0 以上版本

- PHP (Google API 用戶端程式庫):如果您使用的是 v1,請升級至 1.1.6 以上版本;如果您使用的是 v2,請升級至 2.0.0-RC1 以上版本

- Node.js:升級至 0.9.7 以上版本

- Python 或您自己的實作:接受以下兩個發布者:

https://accounts.google.com和accounts.google.com

從 GoogleAuthUtil 伺服器驗證碼流程遷移

如果您使用 GoogleAuthUtil 取得伺服器授權碼,應遷移至新的 Sign-In API 授權碼流程。

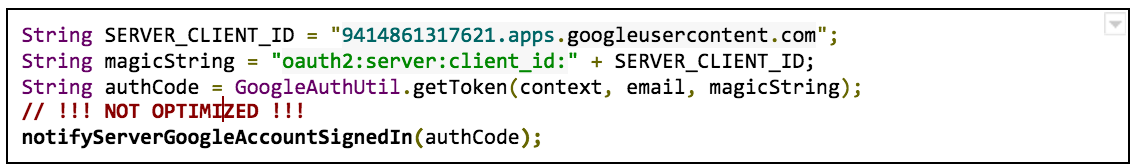

舉例來說,如果您的 Android 程式碼如下所示,則應進行遷移:

在本範例中,伺服器驗證碼要求會使用 oauth2:server:client_id + 網路伺服器的用戶端 ID,做為 GoogleAuthUtil.getToken 呼叫 (oauth2:server:client_id:9414861317621.apps.googleusercontent.com) 的 scope 參數。

新的 Sign-In API 驗證碼流程有下列優點:

- 輕輕一按即可登入

- 如果您按照下方的遷移指南操作,在進行驗證碼交換時,您的伺服器就能取得包含使用者個人資料的 ID 權杖

如要改用新的驗證碼流程,請進行下列變更:

Android 用戶端

- 根據您的要求移除

GET_ACCOUNTS(聯絡人) 權限 - 使用

GoogleSignInOptions.Builder.requestServerAuthCode(...)設定,將使用GoogleAuthUtil、Plus.API、AccountPicker.newChooseAccountIntent()或AccountManager.newChooseAccountIntent()的任何程式碼切換至Auth.GOOGLE_SIGN_IN_API。

伺服器端

請保留目前的程式碼,但在建構 GoogleAuthorizationCodeTokenRequest 物件時,請將 https://oauth2.googleapis.com/token 指定為權杖伺服器端點,這樣您就能取得含有使用者電子郵件、使用者 ID 和個人資料資訊的 ID 權杖,而無需進行其他網路呼叫。這個端點完全支援回溯相容性,因此下列程式碼適用於從舊版和新版 Android 用戶端實作中擷取的伺服器驗證碼。

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest( transport, jsonFactory, // Use below for tokenServerEncodedUrl parameter "https://oauth2.googleapis.com/token", clientSecrets.getDetails().getClientId(), clientSecrets.getDetails().getClientSecret(), authCode, REDIRECT_URI) .execute(); ... // You can also get an ID token from auth code exchange. GoogleIdToken googleIdToken = tokenResponse.parseIdToken(); GoogleIdTokenVerifier verifier = new GoogleIdTokenVerifier.Builder(transport, jsonFactory) .setAudience(Arrays.asList(SERVER_CLIENT_ID)) .setIssuer("https://accounts.google.com") .build(); // Refer to ID token documentation to see how to get data from idToken object. GoogleIdToken idToken = verifier.verify(idTokenString); ...