如果應用程式要求存取消費者資料的權限,就必須符合特定 Google API (接受 機密或 受限制 範圍的 API) 的規定。這些受限範圍的額外規定要求應用程式證明屬於允許的類型,並提交額外審查,包括可能的安全性評估。

API 中受限範圍的適用性,主要取決於在應用程式中提供相關功能所需的存取程度:僅限讀取、僅限寫入、讀取和寫入等。

使用 OAuth 2.0 向 Google 帳戶取得存取這類資料的權限時,您會使用稱為「範圍」的字串,指定要存取的資料類型和存取程度。如果應用程式要求機密或 受限制的範圍,您必須完成驗證程序,除非應用程式的使用方式符合 例外情況。

受限範圍的數量比敏感範圍少。如要查看目前機密和受限制的範圍清單,請參閱 OAuth API 驗證常見問題。這些範圍可廣泛存取 Google 使用者資料,因此您必須先通過範圍驗證程序,才能向任何 Google 帳戶要求這些範圍。如要瞭解這項規定,請參閱 Google API 服務使用者資料政策和特定 API 範圍的額外規定,或 產品專屬的 Google 開發人員頁面。如果您在伺服器上儲存或傳輸受限制範圍資料,則必須完成安全性評估。

瞭解受限制的範圍

如果應用程式要求任何受限制範圍,且不符合例外情況,您必須遵守 Google API 服務使用者資料政策的特定 API 範圍附加規定,或產品Google 開發人員頁面上的產品特定規定,這需要更全面的審查程序。

瞭解範圍使用情形

- 查看應用程式目前或預計使用的範圍。如要查看現有的範圍用量,請檢查應用程式的原始碼,找出隨授權要求傳送的任何範圍。

- 確認要求的每個範圍都是應用程式功能預期動作的必要條件,且使用的權限是提供功能所需的最低限度。Google API 通常會在產品的 Google 開發人員頁面上,提供端點的參考說明文件,包括呼叫端點或特定屬性所需的範圍。如要進一步瞭解應用程式呼叫的 API 端點所需存取範圍,請參閱這些端點的參考說明文件。 For example, for an app that only uses Gmail APIs to occasionally send emails on a user's behalf, don't request the scope that provides full access to the user's email data.

- 您從 Google API 取得的資料,只能用於符合 API 政策的用途,以及您在應用程式動作和隱私權政策中向使用者聲明的方式。

- 請參閱 API 說明文件,進一步瞭解各個範圍,包括可能的 sensitive or restricted 狀態。

- 在 Cloud Console的 Data Access page 中,宣告應用程式使用的所有範圍。您指定的範圍會歸入機密或受限制的類別,以突顯任何額外驗證需求。

- 找出最符合整合服務所用資料的範圍、瞭解其用途、重新確認測試環境中的一切運作正常,然後準備提交驗證。

請務必將完成驗證所需的時間納入應用程式或任何需要新範圍的新功能發布計畫。如果應用程式從伺服器存取或有權存取 Google 使用者資料,就必須遵守其中一項額外規定。在這些情況下,系統必須每年接受 Google 核准的獨立第三方評估人員進行安全性評估。因此,受限制範圍的驗證程序可能需要數週才能完成。請注意,如果品牌資訊自上次通過 OAuth 同意畫面驗證後有所變更,所有應用程式都必須先完成品牌驗證步驟,這通常需要 2 到 3 個工作天。

允許的應用程式類型

特定應用程式類型可存取各產品的受限範圍。如要查看應用程式類型,請前往特定產品的 Google 開發人員頁面 (例如 Gmail API 政策)。

您有責任瞭解並判斷應用程式類型。 不過,如果您真的不確定應用程式類型,可以在提交應用程式以供驗證時,針對「您會使用哪些功能?」問題選取任何選項。Google API 驗證團隊會判斷應用程式類型。

Security assessment

凡是要求存取 Google 使用者受限資料,且可從第三方伺服器或透過第三方伺服器存取資料的應用程式,都必須接受 Google 安全性評估人員的評估。這項評估可驗證所有存取 Google 使用者資料的應用程式,確保這些應用程式有能力安全地處理資料,並在使用者要求時刪除使用者資料,進而保障 Google 使用者資料安全。

為確保安全性評估標準一致,我們採用 App Defense Alliance 和 雲端應用程式安全性評估架構 (CASA)。

如先前所述,如要繼續存取任何已驗證的受限範圍,應用程式必須至少每 12 個月重新驗證是否符合規定,並完成安全評估 (自評估人員的評估函 (LOA) 核准日期起算)。如果應用程式新增了受限範圍,且先前安全評估未涵蓋該範圍,則可能需要重新評估應用程式。

Google 審查團隊會在應用程式需要重新認證時,透過電子郵件通知您。為確保團隊成員收到這項年度強制措施的通知,請將其他 Google 帳戶以「擁有者」或「編輯者」身分與 Cloud Console 專案建立關聯。此外,這項功能也有助於更新 Google Cloud Console OAuth Branding page中指定的使用者支援和開發人員聯絡電子郵件地址。

驗證前準備步驟

凡是使用 Google API 要求存取資料的應用程式,都必須完成下列步驟,才能完成品牌驗證:

- 確認您的應用程式不屬於「驗證規定例外情形」一節中的任何用例。

- 請確保應用程式符合相關聯 API 或產品的品牌宣傳規定。舉例來說,請參閱 Google 登入範圍的品牌宣傳指南。

- 在 Google Search Console 中,驗證專案授權網域的擁有權。使用與 API Console 專案相關聯的 Google 帳戶,並擔任擁有者或編輯者。

- 請確認 OAuth 同意畫面上的所有品牌資訊 (例如應用程式名稱、支援電子郵件、首頁 URI、隱私權政策 URI 等) 均如實呈現應用程式的身分。

應用程式首頁規定

請確認首頁符合下列規定:

- 首頁必須開放所有人存取,不能僅限網站登入使用者存取。

- 首頁與受審應用程式的關聯性必須清楚明確。

- Google Play 商店的應用程式資訊頁面或 Facebook 粉絲專頁連結,不視為有效的應用程式首頁。

應用程式隱私權政策連結規定

請確認應用程式的隱私權政策符合下列規定:

- 隱私權政策必須向使用者顯示,且與應用程式首頁位於相同網域,並連結至 Google API Console的 OAuth 同意畫面。請注意,首頁必須包含應用程式功能說明,以及隱私權政策和服務條款 (選填) 的連結。

- 隱私權政策必須揭露應用程式存取、使用、儲存或分享 Google 使用者資料的方式。 The privacy policy must comply with the Google API Services User Data Policy and the Limited Use requirements for restricted scopes. 您使用 Google 使用者資料時,必須遵守已發布隱私權政策揭露的做法。

- Review example cases of privacy policies that don't meet the Limited Use requirements.

如何將應用程式送交驗證

Google Cloud Console 專案可整理您所有 Cloud Console 資源。專案是由一組相關聯的 Google 帳戶 (具有執行專案作業的權限)、一組已啟用的 API,以及這些 API 的計費、驗證和監控設定組成。舉例來說,專案可以包含一或多個 OAuth 用戶端、設定這些用戶端使用的 API,以及設定OAuth 同意畫面,在使用者授權存取應用程式前顯示。

如果任何 OAuth 用戶端尚未準備好用於正式環境,建議您從要求驗證的專案中刪除這些用戶端。你可以在 Clients page中執行這項操作。

如要提交驗證,請按照下列步驟操作:

- 請確保應用程式符合《Google API 服務條款》和《Google API 服務使用者資料政策》的規定。

- 請在 Cloud Console中,將專案相關聯帳戶的擁有者和編輯者角色,以及 OAuth 同意畫面中的使用者支援電子郵件地址和開發人員聯絡資訊,維持在最新狀態。確保團隊成員能收到新規定通知。

- 前往 OAuth Cloud Console驗證中心。

- 按一下「專案選取器」按鈕。

-

在隨即顯示的「Select from」對話方塊中,選取所需專案。如果找不到專案,但知道專案 ID,可以在瀏覽器中依下列格式建構網址:

https://console.developers.google.com/auth/branding?project=[PROJECT_ID]

將 [PROJECT_ID] 替換為要使用的專案 ID。

- 選取「編輯應用程式」按鈕。

- 在 OAuth 同意畫面頁面輸入必要資訊,然後選取「儲存並繼續」按鈕。

- 使用「新增或移除範圍」按鈕,宣告應用程式要求的所有範圍。系統會在「非敏感範圍」部分預先填入 Google 登入所需的初始範圍。新增的範圍會分類為非敏感範圍 sensitive, or restricted。

- 針對應用程式中的相關功能,您最多可以提供三個相關說明文件的連結。

-

在後續步驟中,提供系統要求的應用程式相關額外資訊。

- Ensure your app complies with the Additional requirements for specific API scopes, which includes undergoing an annual security assessment if your app accesses restricted scope Google users' data from or through a third-party server.

- Ensure your app is one of the allowed types specified in the Limited Use section of the Additional requirements for specific API scopes page.

- If your app is a task automation platform, your demonstration video must showcase how multiple API workflows are created and automated, and in which directions user data flows.

-

Prepare a video that fully demonstrates how a user initiates and grants access to the requested scopes and shows, in detail, the usage of the granted sensitive and restricted scopes in the app. Upload the video to YouTube Studio and set Visibility as Unlisted. You need to provide a link to the demonstration video in the YouTube link field.

- Show the OAuth grant process that users will experience, in English. This includes the consent flow and, if you use Google Sign-In, the sign-in flow.

- Show that the OAuth consent screen correctly displays the App Name.

- Show that the browser address bar of the OAuth consent screen correctly includes your app's OAuth client ID.

- To show how the data will be used, demonstrate the functionality that's enabled by each sensitive and restricted scope that you request.

- If you use multiple clients, and therefore have multiple OAuth client IDs, show how the data is accessed on each OAuth client.

- Select your permitted application type from the "What features will you use?" list.

- Describe how you will use the restricted scopes in your app and why more limited scopes aren't sufficient.

- 如果您提供的應用程式設定需要驗證,您可以提交應用程式進行驗證。填妥必填欄位,然後按一下「提交」,即可開始驗證程序。

提交應用程式後,Google 信任與安全團隊會透過電子郵件追蹤後續情況,並提供任何所需資訊或必須完成的步驟。請檢查「開發人員聯絡資訊」部分中的電子郵件地址,以及 OAuth 同意畫面的支援電子郵件,確認是否有要求提供額外資訊的通知。您也可以查看專案的 OAuth 同意畫面頁面,確認專案目前的審查狀態,包括我們是否正在等待您的回覆,因此暫停審查程序。

驗證規定例外狀況

如果應用程式將用於下列章節所述的任何情境,您就不必將應用程式送交審查。

個人使用

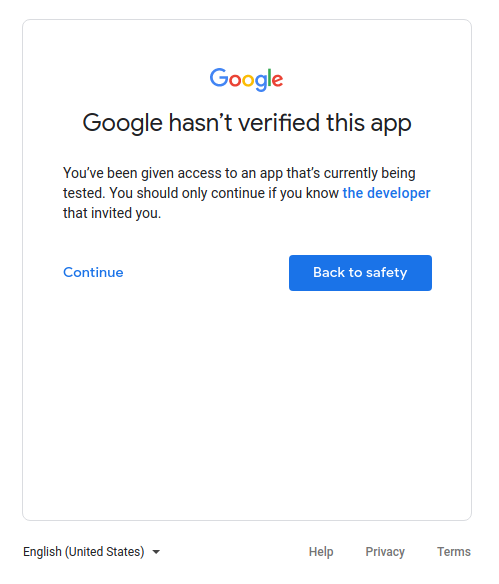

舉例來說,如果您的應用程式只有您自己使用,或是只有少數使用者,且您認識這些使用者,您和少數使用者可能願意略過「未經驗證的應用程式」畫面,並授予個人帳戶應用程式存取權。

用於開發、測試或暫存層級的專案

為遵守 Google OAuth 2.0 政策,建議您為測試和實際工作環境建立不同的專案。建議您只在想讓擁有 Google 帳戶的所有使用者都能存取應用程式時,才提交應用程式以供驗證。因此,如果應用程式處於開發、測試或預備環境階段,則不需要驗證。

如果應用程式處於開發或測試階段,您可以將「發布狀態」保留在預設的「測試中」設定。這項設定表示應用程式仍在開發階段,只有新增至測試使用者清單的使用者才能存取。您必須管理參與應用程式開發或測試的 Google 帳戶清單。

僅限服務擁有的資料

如果應用程式只使用服務帳戶存取自己的資料,且不會存取任何使用者資料 (連結至 Google 帳戶),則無須申請驗證。

如要瞭解服務帳戶,請參閱 Google Cloud 說明文件中的「服務帳戶」。如需如何使用服務帳戶的操作說明,請參閱「針對伺服器對伺服器應用程式使用 OAuth 2.0」一文。

僅限內部使用

也就是說,只有 Google Workspace 或 Cloud Identity 機構中的使用者才能使用該應用程式。專案必須由機構擁有,且 OAuth 同意畫面需設為內部使用者類型。在這種情況下,您的應用程式可能需要經過機構管理員核准。詳情請參閱「Google Workspace 的其他注意事項」。

- 進一步瞭解公開和內部應用程式。

- 如要瞭解如何將應用程式標示為內部應用程式,請參閱常見問題解答: 如何將應用程式標示為僅限內部使用?

全網域安裝

如果您打算讓應用程式只鎖定 Google Workspace 或 Cloud Identity 機構的使用者,並一律使用網域範圍安裝,則應用程式不需要進行品牌驗證。不過,如果應用程式使用 受限制或敏感範圍,則必須 驗證應用程式。這是因為全網域安裝可讓網域管理員授權第三方和內部應用程式存取使用者資料。只有機構管理員帳戶可以將應用程式加入允許清單,供網域內使用。

請參閱常見問題,瞭解如何將應用程式設為全網域安裝。我的應用程式有來自其他 Google Workspace 網域的企業帳戶使用者。