Geçiş anahtarları

Giriş

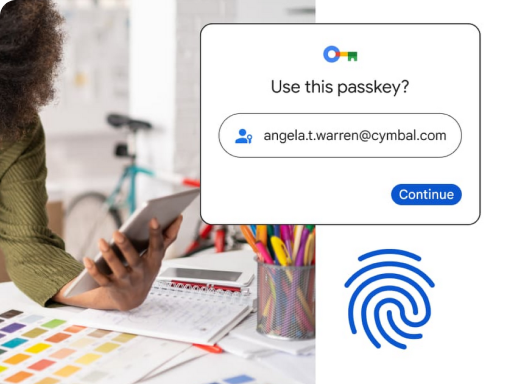

Geçiş anahtarları, şifrelere kıyasla daha güvenli ve kolay bir alternatiftir. Geçiş anahtarları sayesinde kullanıcılar, uygulamalarda ve web sitelerinde biyometrik sensör (ör. parmak izi veya yüz tanıma), PIN ya da desen kullanarak oturum açabilir. Böylece şifreleri hatırlamak ve yönetmek zorunda kalmazlar.

Hem geliştiriciler hem de kullanıcılar şifrelerden nefret eder: Şifreler, kötü bir kullanıcı deneyimi sunar, dönüşüm sürecinde sorunlara yol açar ve hem kullanıcılar hem de geliştiriciler için güvenlik sorumluluğu oluşturur. Android ve Chrome'daki Google Şifre Yöneticisi, otomatik doldurma özelliği sayesinde sürtünmeyi azaltır. Dönüşüm ve güvenlikte daha da fazla iyileştirme arayan geliştiriciler için geçiş anahtarları ve kimlik federasyonu, sektörün modern yaklaşımlarıdır.

Geçiş anahtarları, kimlik avı saldırılarına karşı güçlü koruma sağlar ve oturum açma sırasında SMS veya uygulama tabanlı tek kullanımlık şifre kodları isteme ihtiyacını ortadan kaldırabilir. Geçiş anahtarları standartlaştırıldığından, tek bir uygulama kullanıcının tüm cihazlarında, farklı tarayıcılarda ve işletim sistemlerinde şifresiz deneyim sağlar.

Hem geliştiriciler hem de kullanıcılar şifrelerden nefret eder: Şifreler, kötü bir kullanıcı deneyimi sunar, dönüşüm sürecinde sorunlara yol açar ve hem kullanıcılar hem de geliştiriciler için güvenlik sorumluluğu oluşturur. Android ve Chrome'daki Google Şifre Yöneticisi, otomatik doldurma özelliği sayesinde sürtünmeyi azaltır. Dönüşüm ve güvenlikte daha da fazla iyileştirme arayan geliştiriciler için geçiş anahtarları ve kimlik federasyonu, sektörün modern yaklaşımlarıdır.

Geçiş anahtarları, kimlik avı saldırılarına karşı güçlü koruma sağlar ve oturum açma sırasında SMS veya uygulama tabanlı tek kullanımlık şifre kodları isteme ihtiyacını ortadan kaldırabilir. Geçiş anahtarları standartlaştırıldığından, tek bir uygulama kullanıcının tüm cihazlarında, farklı tarayıcılarda ve işletim sistemlerinde şifresiz deneyim sağlar.

Geçiş anahtarları daha kolaydır

Kullanıcılar oturum açmak için bir hesap seçebilir. Kullanıcı adını yazmanız gerekmez.

Kullanıcılar, cihazın ekran kilidini (ör. parmak izi sensörü, yüz tanıma veya PIN) kullanarak kimlik doğrulaması yapabilir.

Geçiş anahtarı oluşturulup kaydedildikten sonra kullanıcı, yeni bir cihaza sorunsuz bir şekilde geçebilir ve her cihazda kurulum gerektiren geleneksel biyometrik kimlik doğrulamanın aksine, yeniden kaydolmasına gerek kalmadan cihazı hemen kullanabilir.

Geçiş anahtarları daha güvenlidir

Geçiş anahtarları, kullanıcıları kimlik avı saldırılarına karşı korur. Geçiş anahtarları yalnızca kayıtlı web sitelerinde ve uygulamalarda çalışır. Tarayıcı veya işletim sistemi doğrulamayı yaptığından kullanıcılar, kimlik doğrulama için yanıltıcı bir siteye yönlendirilemez.

Geliştiriciler, sunucuya şifre yerine yalnızca ortak anahtar kaydeder. Bu da kötü niyetli kişilerin sunuculara sızmasının çok daha zor olduğu ve güvenlik ihlali durumunda çok daha az temizlik yapılması gerektiği anlamına gelir.

Geçiş anahtarları, SMS gönderme ihtiyacını ortadan kaldırarak maliyetleri düşürür. Bu nedenle, kimlik doğrulama için daha güvenli ve uygun maliyetli bir yöntemdir.

Şifre nedir?

Geçiş anahtarı, kullanıcı hesabına ve web sitesine ya da uygulamaya bağlı bir dijital kimliktir. Geçiş anahtarları, kullanıcıların kullanıcı adı veya şifre girmeden ya da ek bir kimlik doğrulama öğesi sağlamadan kimlik doğrulaması yapmasına olanak tanır. Bu teknoloji, şifreler gibi eski kimlik doğrulama mekanizmalarının yerini almayı amaçlar.

Kullanıcılar geçiş anahtarlarını kullanan bir hizmette oturum açmak istediğinde tarayıcıları veya işletim sistemleri doğru geçiş anahtarını seçip kullanmalarına yardımcı olur. Bu deneyim, kayıtlı şifrelerin bugünkü işleyiş şekline benzer. Geçiş anahtarını yalnızca gerçek sahibinin kullanabilmesi için sistem, kullanıcılardan cihazlarının kilidini açmalarını ister. Bu işlem, biyometrik sensör (ör. parmak izi veya yüz tanıma), PIN ya da desen kullanılarak yapılabilir.

Bir web sitesi veya uygulama için geçiş anahtarı oluşturmak isteyen kullanıcıların önce ilgili web sitesine veya uygulamaya geçiş anahtarı kaydetmesi gerekir.

- Uygulamaya gidin ve mevcut oturum açma yöntemini kullanarak oturum açın.

- Geçiş anahtarı oluştur düğmesini tıklayın.

- Yeni geçiş anahtarında depolanan bilgileri kontrol edin.

- Geçiş anahtarını oluşturmak için cihazın ekran kilidini açın.

Oturum açmak için bu web sitesine veya uygulamaya döndüklerinde aşağıdaki adımları uygulayabilirler:

- İlgili uygulamaya gidin.

- Otomatik doldurma iletişim kutusunda geçiş anahtarlarının listesini göstermek için hesap adı alanına dokunun.

- Kullanıcının geçiş anahtarını seçin.

- Giriş işlemini tamamlamak için cihazın ekran kilidini açın.

Kendiniz deneyin

Bu demoda geçiş anahtarlarını deneyebilirsiniz.

Şifrelerin işleyiş şekli

Geçiş anahtarları senkronize edilmeden önce cihazda güvenli bir şekilde şifrelenir ve yeni cihazlarda şifrelerinin çözülmesi gerekir. Geçiş anahtarları, Google Şifre Yöneticisi gibi şifre yöneticilerinde saklanabilir. Bu yöneticiler, aynı Google Hesabı'nda oturum açılmış kullanıcının Android cihazları ve Chrome tarayıcıları arasında geçiş anahtarlarını senkronize eder. Android OS 14 veya sonraki sürümleri kullananlar, geçiş anahtarlarını uyumlu bir üçüncü taraf şifre yöneticisinde de saklayabilir.

Kullanıcılar, geçiş anahtarlarını yalnızca kullanılabildikleri cihazlarda kullanmakla sınırlı değildir. Telefonlarda kullanılabilen geçiş anahtarları, dizüstü bilgisayarla senkronize edilmemiş olsa bile dizüstü bilgisayarda oturum açarken kullanılabilir. Bunun için telefonun dizüstü bilgisayarın yakınında olması ve kullanıcının telefonda oturum açmayı onaylaması gerekir. Geçiş anahtarları FIDO standartlarına göre oluşturulduğundan tüm tarayıcılar tarafından kullanılabilir.

Kullanıcılar, geçiş anahtarlarını yalnızca kullanılabildikleri cihazlarda kullanmakla sınırlı değildir. Telefonlarda kullanılabilen geçiş anahtarları, dizüstü bilgisayarla senkronize edilmemiş olsa bile dizüstü bilgisayarda oturum açarken kullanılabilir. Bunun için telefonun dizüstü bilgisayarın yakınında olması ve kullanıcının telefonda oturum açmayı onaylaması gerekir. Geçiş anahtarları FIDO standartlarına göre oluşturulduğundan tüm tarayıcılar tarafından kullanılabilir.

Gizlilik avantajları

Önemli: Geçiş anahtarları, kullanıcı gizliliği göz önünde bulundurularak tasarlanmıştır. Son kullanıcıların dile getirebileceği çeşitli endişeler aşağıda yer almaktadır.Geliştiriciler, kullanıcılarını rahatlatmak için kullanıcı arayüzüne güven verici bir mesaj eklemeli (ör. "Geçiş anahtarlarıyla kullanıcının biyometrik bilgileri hiçbir zaman web sitesine veya uygulamaya açıklanmaz. Biyometrik materyal, kullanıcının kişisel cihazından hiçbir zaman ayrılmaz") ve daha fazla açıklama içeren bir SSS veya destek makalesi oluşturmalıdır.

Biyometri ile oturum açma, kullanıcılara hassas bilgilerin sunucuya gönderildiği gibi yanlış bir izlenim verebilir. Gerçekte, biyometrik materyal kullanıcının kişisel cihazından asla dışarı çıkmaz.

Geçiş anahtarları, kullanıcıların veya cihazların siteler arasında izlenmesine izin vermez. Aynı geçiş anahtarı asla birden fazla sitede kullanılmaz. Geçiş anahtarı protokolleri, sitelerle paylaşılan hiçbir bilginin izleme vektörü olarak kullanılamayacağı şekilde dikkatlice tasarlanır.

Geçiş anahtarı yöneticileri, geçiş anahtarlarını yetkisiz erişime ve kullanıma karşı korur. Örneğin, Google Şifre Yöneticisi, geçiş anahtarı sırlarını uçtan uca şifreler. Bu veriler yalnızca kullanıcı tarafından erişilebilir ve kullanılabilir. Google'ın sunucularında yedeklenmiş olsalar bile Google, kullanıcıların kimliğine bürünmek için bu verileri kullanamaz.

Güvenlik avantajları

Geçiş anahtarları bir web sitesinin veya uygulamanın kimliğine bağlı olduğundan kimlik avı saldırılarına karşı dirençlidir. Tarayıcı ve işletim sistemi, geçiş anahtarının yalnızca oluşturulduğu web sitesi veya uygulamayla kullanılabilmesini sağlar. Bu sayede kullanıcılar, gerçek web sitesine veya uygulamaya giriş yapmaktan kurtulur.

-

Geçiş anahtarları, ortak anahtar kriptografisini kullanır.

Ortak anahtar kriptografisi, olası veri ihlallerinden kaynaklanan tehdidi azaltır. Kullanıcı bir site veya uygulamayla geçiş anahtarı oluşturduğunda, kullanıcının cihazında ortak-özel anahtar çifti oluşturulur. Yalnızca ortak anahtar site tarafından saklanır ancak bu tek başına saldırgan için işe yaramaz. Saldırgan, kimlik doğrulamanın tamamlanması için gereken ve sunucuda depolanan verilerden kullanıcının özel anahtarını türetemez. -

Kimlik avı saldırılarına karşı dirençlidir.

Geçiş anahtarları bir web sitesinin veya uygulamanın kimliğine bağlı olduğundan kimlik avı saldırılarına karşı dirençlidir. Tarayıcı ve işletim sistemi, geçiş anahtarının yalnızca oluşturulduğu web sitesi veya uygulamayla kullanılabilmesini sağlar. Bu sayede kullanıcılar, gerçek web sitesine veya uygulamaya giriş yapmaktan kurtulur.

Geçiş anahtarlarını uygulama

Başlamaya hazır mısınız? Aşağıdaki uygulama kılavuzlarımızı kullanarak Android, web ve iOS'te geçiş anahtarları uygulayabilirsiniz.

Sunucu tarafı

Sunucular için uygulama kılavuzu.

Android

Android için uygulama kılavuzu.

Web

Web için uygulama kılavuzu.

iOS

iOS için uygulama kılavuzu.

Ek kaynaklar

- Geçiş Anahtarlarıyla İlgili Başarılı Örnekler

- Kullanım alanları

- Geçiş anahtarları güvenen taraflar için geliştirici kılavuzu

- Geçiş anahtarı güncellemeleri hakkında bildirim almak için Google geçiş anahtarları geliştirici bültenine abone olun.