Hesap bağlama, Google Hesabı sahiplerinin hizmetlerinize hızlı, sorunsuz ve güvenli bir şekilde bağlanmasını sağlar. Kullanıcının platformunuzdaki verilerini Google uygulamaları ve hizmetleriyle paylaşmak için Google Hesabı Bağlantısı'nı uygulamayı seçebilirsiniz.

Güvenli OAuth 2.0 protokolü, bir kullanıcının Google Hesabını platformunuzdaki hesabına güvenli bir şekilde bağlamanıza olanak tanır. Böylece Google uygulamaları ve cihazları, hizmetlerinize erişim izni alır.

Kullanıcılar, Google Hesabı Bağlama özelliğiyle hesaplarını bağlayabilir veya bağlantılarını kaldırabilir ve isteğe bağlı olarak platformunuzda yeni hesap oluşturabilir.

Kullanım alanları

Google Hesabı Bağlantısı'nı uygulamanın bazı nedenleri şunlardır:

Platformunuzdaki bir kullanıcının verilerini Google uygulamaları ve hizmetleriyle paylaşabilirsiniz.

Google TV'yi kullanarak video ve film içeriklerinizi oynatabilirsiniz.

Google Home uygulamasını ve Google Asistan'ı kullanarak Google Akıllı Ev'e bağlı cihazları yönetin ve kontrol edin. "Ok Google, ışıkları aç" demeniz yeterlidir.

Sohbet İşlemleri ile kullanıcıya özel Google Asistan deneyimleri ve işlevleri oluşturun. Örneğin, "Ok Google, Starbucks'tan her zamanki siparişimi ver".

Kullanıcıların, Google Hesaplarını bir ödül iş ortağı hesabına bağladıktan sonra YouTube'da uygun canlı yayınları izleyerek ödül kazanmasını sağlayın.

Kayıt sırasında yeni hesapları, Google Hesabı profilinden rızayla paylaşılan verilerle önceden doldurabilirsiniz.

Desteklenen özellikler

Google Hesabı Bağlantısı şu özellikleri destekler:

OAuth Bağlantısı örtük akışını kullanarak verilerinizi hızlı ve kolay bir şekilde paylaşın.

OAuth Bağlantı yetkilendirme kodu akışı ile daha iyi güvenlik sağlayın.

Mevcut kullanıcıların oturumunu açın veya platformunuza Google tarafından doğrulanmış yeni kullanıcılar kaydedin, kullanıcıların iznini alın ve basitleştirilmiş bağlantı ile verileri güvenli bir şekilde paylaşın.

Uygulama Flip ile zorlukları azaltın. Güvenilir bir Google uygulamasından tek dokunuşla doğrulanmış Android veya iOS uygulamanızı güvenli bir şekilde açabilir, kullanıcı izni verebilir ve hesapları bağlayabilirsiniz.

Yalnızca gerekli verileri paylaşmak için özel kapsamlar tanımlayarak kullanıcı gizliliğini iyileştirin, verilerinin nasıl kullanıldığını net bir şekilde tanımlayarak kullanıcı güvenini artırın.

Platformunuzda barındırılan verilere ve hizmetlere erişim, hesapların bağlantısı kaldırılarak iptal edilebilir. İsteğe bağlı bir jeton iptal uç noktası uygulamak, Google tarafından başlatılan etkinliklerle senkronize kalmanızı sağlar. Hesaplar Arası Koruma (RISC) ise platformunuzda gerçekleşen bağlantı kaldırma etkinliklerini Google'a bildirmenize olanak tanır.

Hesap bağlama akışları

Hepsi OAuth tabanlı olan ve OAuth 2.0 uyumlu yetkilendirme ve jeton değişimi uç noktalarını yönetmenizi veya kontrol etmenizi gerektiren 3 Google Hesabı Bağlama akışı vardır.

Bağlantı işlemi sırasında, hesap sahiplerinden hesaplarını bağlama ve veri paylaşma izni aldıktan sonra her bir Google Hesabı için Google'a erişim jetonları gönderirsiniz.

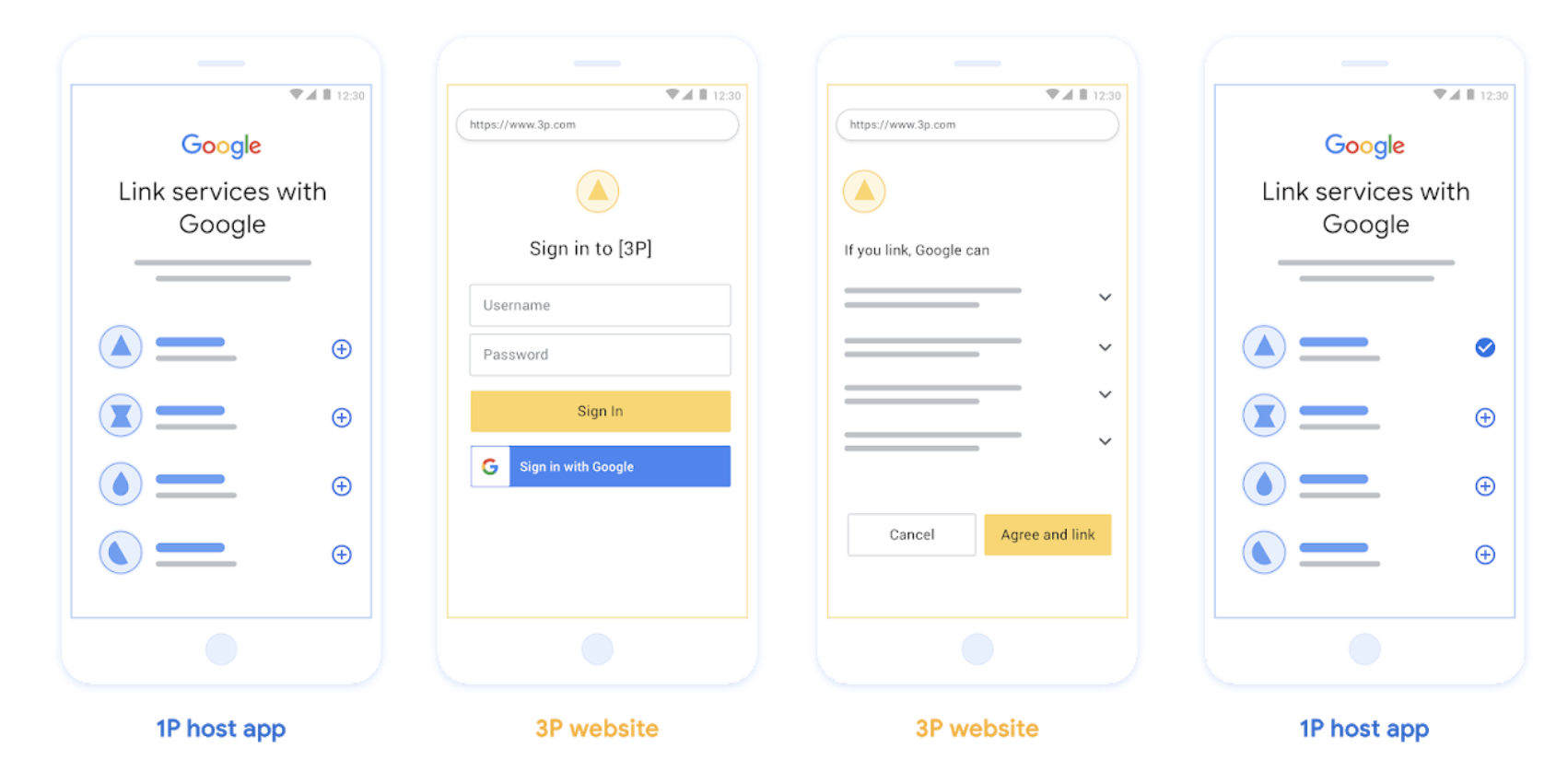

OAuth Bağlantısı ("Web OAuth")

Bu, kullanıcıları bağlantı oluşturmak için web sitenize yönlendiren temel OAuth akışı'dır. Kullanıcı, hesabında oturum açmak için web sitenize yönlendirilir. Oturum açtıktan sonra kullanıcı, hizmetinizdeki verilerinin Google ile paylaşılmasına izin verir. Bu noktada kullanıcının Google Hesabı ile hizmetiniz bağlanır.

OAuth Bağlama, yetkilendirme kodunu ve dolaylı OAuth akışlarını destekler. Hizmetiniz, gizli akış için OAuth 2.0 uyumlu bir yetkilendirme uç noktası barındırmalı ve yetkilendirme kodu akışı kullanılırken hem yetkilendirme hem de jeton değişimi uç noktası sağlamalıdır.

Şekil 1. Web OAuth ile kullanıcının telefonunda hesap bağlama

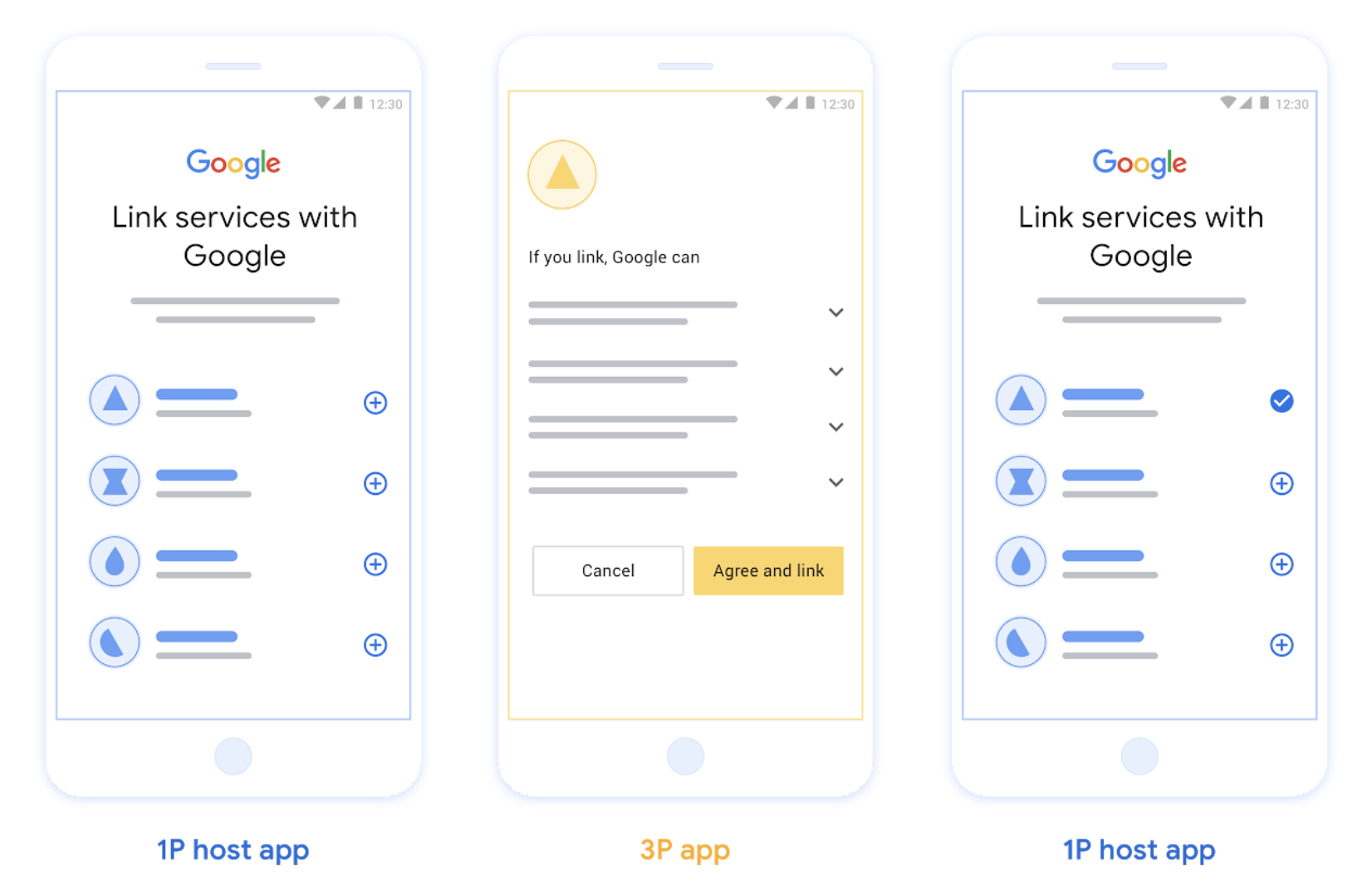

OAuth tabanlı uygulama bağlama ("uygulama bağlama")

Bağlantı oluşturmak için kullanıcıları uygulamanıza yönlendiren bir OAuth akışı.

OAuth tabanlı uygulama geçişi bağlama, kullanıcıların doğrulanmış Android veya iOS mobil uygulamalarınız ile Google'ın platformu arasında geçiş yaparken önerilen veri erişimi değişikliklerini incelemelerine ve platformunuzdaki hesaplarını Google Hesaplarıyla bağlama izni vermelerine rehberlik eder. Uygulama Flip'i etkinleştirmek için hizmetinizin yetkilendirme kodu akışını kullanarak OAuth Bağlantısı veya OAuth tabanlı Google ile Oturum Açma Bağlantısı'nı desteklemesi gerekir.

Uygulama Flip, hem Android hem de iOS'te desteklenir.

İşleyiş şekli:

Google uygulaması, uygulamanızın kullanıcının cihazında yüklü olup olmadığını kontrol eder:

- Uygulama bulunursa kullanıcı uygulamanıza "yönlendirilir". Uygulamanız, hesabı Google'a bağlamak için kullanıcıdan izin alır ve ardından kullanıcıyı Google yüzeyine "geri yönlendirir".

- Uygulama bulunamazsa veya uygulama çevirme bağlantısı işlemi sırasında bir hata oluşursa kullanıcı, basitleştirilmiş veya web OAuth akışına yönlendirilir.

Şekil 2. Uygulama Flip ile kullanıcının telefonunda hesap bağlama

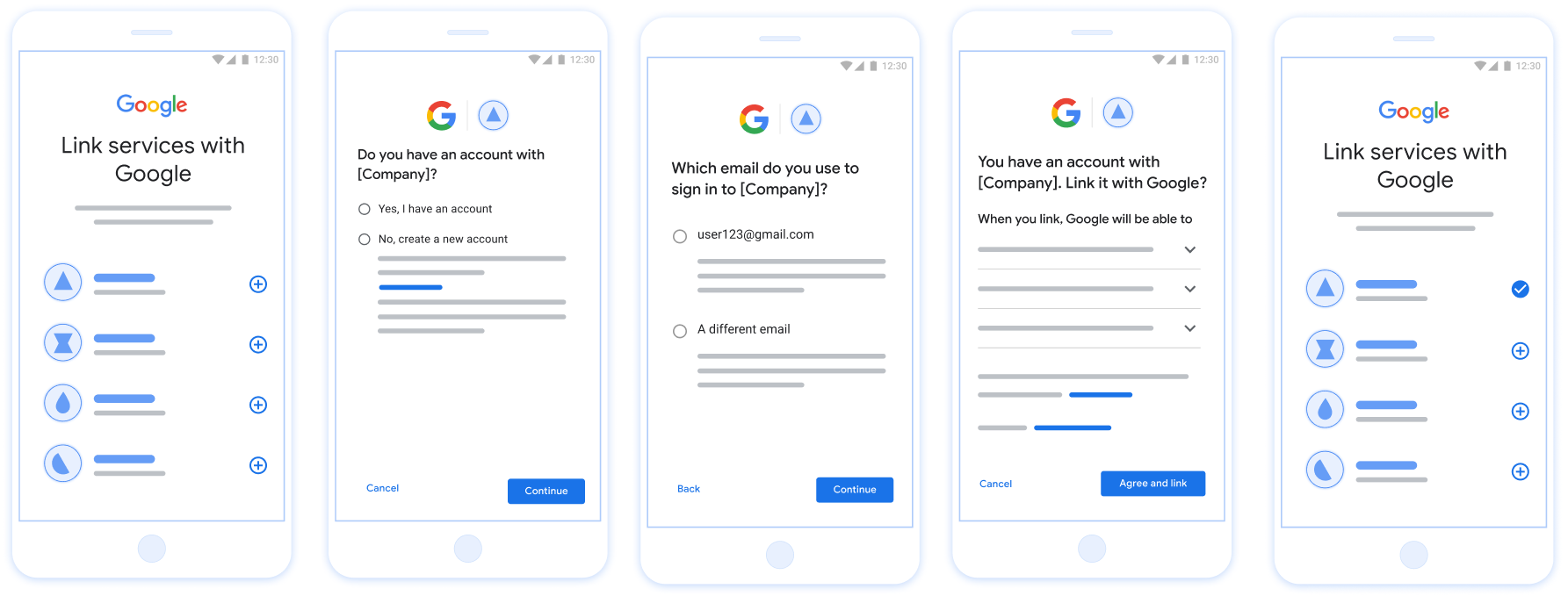

OAuth tabanlı basitleştirilmiş bağlantı ("Basitleştirilmiş")

OAuth tabanlı Google ile oturum açma özelliğiyle bağlantıyı kolaylaştırma, OAuth bağlantısına Google ile oturum açma özelliğini ekleyerek kullanıcıların Google platformundan ayrılmadan bağlantı oluşturma işlemini tamamlamasını sağlar. Böylece, kullanıcıların bağlantı oluşturma işleminde karşılaştıkları zorluklar ve bağlantı oluşturma işlemini yarıda bırakma oranları azaltılır. OAuth tabanlı basitleştirilmiş bağlantı, Google ile oturum açma özelliğini OAuth bağlantısıyla birleştirerek sorunsuz oturum açma, hesap oluşturma ve hesap bağlama işlemleriyle en iyi kullanıcı deneyimini sunar. Hizmetiniz, OAuth 2.0 uyumlu yetkilendirme ve jeton değişimi uç noktalarını desteklemelidir.

Ayrıca, jeton değişimi uç noktanız JSON Web Jetonu (JWT) iddialarını desteklemeli ve check, create ve get intent'lerini uygulamalıdır.

İşleyiş şekli:

Google, kullanıcı hesabını doğrular ve aşağıdaki bilgileri size iletir:

- Kullanıcının veritabanınızda bir hesabı varsa kullanıcı, Google Hesabını hizmetinizdeki hesabına başarıyla bağlar.

- Kullanıcının veritabanınızda hesabı yoksa kullanıcı, Google'ın sağladığı bilgilerle (e-posta, ad ve profil resmi) yeni bir üçüncü taraf hesabı oluşturabilir veya oturum açıp başka bir e-posta ile bağlantı kurmayı seçebilir (bu durumda kullanıcının Web OAuth üzerinden hizmetinizde oturum açması gerekir).

Şekil 3. Basitleştirilmiş Bağlantı ile kullanıcının telefonunda hesap bağlama

Hangi akışı kullanmalısınız?

Kullanıcıların en iyi bağlantı deneyimini yaşamasını sağlamak için tüm akışları uygulamanızı öneririz. Basitleştirilmiş ve uygulama çevirme akışları, kullanıcıların bağlantı oluşturma işlemini çok az adımda tamamlayabilmesi sayesinde bağlantı oluşturma sürecinin zorluklarını azaltır. Web OAuth bağlantısı, en az çaba gerektiren bağlantı yöntemidir ve başlamak için iyi bir yerdir. Daha sonra diğer bağlantı akışlarını ekleyebilirsiniz.

Jetonlarla çalışma

Google Hesabı Bağlama, OAuth 2.0 endüstri standardını temel alır.

Hesap sahiplerinden hesaplarını bağlama ve veri paylaşma izni aldıktan sonra, Google Hesapları için Google'a erişim jetonları gönderirsiniz.

Jeton türleri

OAuth 2.0, kullanıcı aracısı, istemci uygulaması ve OAuth 2.0 sunucusu arasında iletişim kurmak için jeton adı verilen dizeleri kullanır.

Hesap bağlama sırasında üç tür OAuth 2.0 jetonu kullanılabilir:

Yetkilendirme kodu. Erişim ve yenileme jetonuyla değiştirilebilen kısa ömürlü bir jeton. Google, güvenlik nedeniyle tek kullanımlık veya çok kısa ömürlü bir kod almak için yetkilendirme uç noktanızı çağırır.

Erişim jetonu. Taşıyıcıya bir kaynağa erişim izni veren jeton. Bu jetonun kaybedilmesinden kaynaklanabilecek karşılaşmayı sınırlandırmak için jetonun süresi sınırlıdır ve bu süre genellikle bir saat kadar sürer.

Yenileme jetonu. Erişim jetonunun süresi dolduğunda yeni bir erişim jetonuyla değiştirilebilen uzun ömürlü bir jeton. Hizmetiniz Google ile entegre olduğunda bu jeton yalnızca Google tarafından saklanır ve kullanılır. Google, yenileme jetonlarını erişim jetonlarıyla değiştirmek için jeton değişimi uç noktanızı çağırır. Erişim jetonları da kullanıcı verilerine erişmek için kullanılır.

Jetonları işleme

Kümelenmiş ortamlar ve istemci-sunucu değişimlerindeki yarış koşulları, jetonlarla çalışırken karmaşık zamanlama ve hata işleme senaryolarına neden olabilir. Örneğin:

- Yeni bir erişim jetonu için istek alırsınız ve yeni bir erişim jetonu yayınlarsınız. Eşzamanlı olarak önceki, süresi dolmamış erişim jetonunu kullanarak hizmetinizin kaynağına erişim isteği alırsınız.

- Yenileme jetonu yanıtınız Google tarafından henüz alınmadı (veya hiç alınmadı). Bu sırada, daha önce geçerli olan yenileme jetonu Google'dan gelen bir istekte kullanılır.

İstekler ve yanıtlar, kümede çalışan asenkron hizmetler, ağ davranışı veya başka nedenlerle herhangi bir sırada gelebilir ya da hiç gelmemiş olabilir.

Hem sizin hem de Google'ın jeton işleme sistemleri arasında ve bunların içinde anında ve tamamen tutarlı bir paylaşılan durum garanti edilemez. Birden fazla geçerli ve süresi dolmamış jeton, kısa bir süre boyunca sistemlerde veya sistemler arasında birlikte bulunabilir. Kullanıcılar üzerindeki olumsuz etkiyi en aza indirmek için aşağıdakileri yapmanızı öneririz:

- Daha yeni bir jeton verildikten sonra bile süresi dolmamış erişim jetonlarını kabul edin.

- Yenileme Jetonu Rotasyonu'nun alternatiflerini kullanın.

- Eşzamanlı olarak geçerli olan birden fazla erişim ve yenileme jetonunu destekleme. Güvenlik için jeton sayısını ve jeton ömrünü sınırlamanız gerekir.

Bakım ve kesinti yönetimi

Google, bakım veya planlanmamış kesintiler sırasında erişim ve yenileme jetonları almak için yetkilendirme veya jeton değişimi uç noktalarınızı çağıramayabilir.

Uç noktalarınız 503 hata kodu ve boş bir gövdeyle yanıt vermelidir. Bu durumda Google, başarısız jeton değişimi isteklerini sınırlı bir süre için yeniden dener. Google'ın daha sonra yenileme ve erişim jetonları alabilmesi koşuluyla, başarısız istekler kullanıcılara gösterilmez.

Kullanıcı tarafından başlatılan erişim jetonu istekleri başarısız olursa görünür bir hatayla karşılaşılır. Örtük OAuth 2.0 akışı kullanılıyorsa kullanıcıların bağlantı oluşturma hatalarını yeniden denemesi gerekir.

Öneriler

Bakım çalışmalarının etkisini en aza indirmek için birçok çözüm vardır. Göz önünde bulundurabileceğiniz bazı seçenekler:

Mevcut hizmetinizi koruyun ve sınırlı sayıda isteği yeni güncellenen hizmetinize yönlendirin. Tüm istekleri yalnızca beklenen işlevselliği onayladıktan sonra taşıyın.

Bakım dönemi boyunca jeton isteklerinin sayısını azaltın:

Bakım dönemlerini erişim jetonu kullanım ömründen kısa olacak şekilde sınırlayın.

Erişim jetonunun geçerlilik süresini geçici olarak artırın:

- Jeton ömrünü bakım süresinden daha uzun olacak şekilde artırın.

- Erişim jetonunun kullanım süresinin iki katı kadar bekleyin. Böylece kullanıcıların kısa ömürlü jetonları daha uzun süreli jetonlarla değiştirebilmelerini sağlar.

- Bakım bölümüne girin.

- Jeton isteklerine

503hata kodu ve boş gövde ile yanıt verin. - Bakımdan çıkın.

- Jeton ömrünü tekrar normale döndürün.

Google'a kaydolun

Hesap bağlamayı etkinleştirmek için OAuth 2.0 kurulumunuzun ayrıntılarına ve kimlik bilgilerinizi paylaşmanıza ihtiyacımız var. Ayrıntılar için kayıt bölümüne bakın.