Chaves de acesso

Introdução

As chaves de acesso são uma alternativa mais segura e fácil de usar do que as senhas. Com as chaves de acesso, os usuários podem fazer login em apps e sites com um sensor biométrico (como impressão digital ou reconhecimento facial), um PIN ou um padrão. Assim, eles não precisam mais ficar se lembrando das senhas ou gerenciar essas informações.

Desenvolvedores e usuários não gostam de senhas: elas oferecem uma experiência ruim, aumentam o atrito na conversão e criam responsabilidade de segurança para usuários e desenvolvedores. O Gerenciador de senhas do Google no Android e no Chrome reduz o atrito com o preenchimento automático. Para desenvolvedores que buscam melhorias ainda maiores na conversão e na segurança, as chaves de acesso e a federação de identidade são as abordagens modernas do setor.

As chaves de acesso oferecem proteção robusta contra ataques de phishing e podem eliminar a necessidade de solicitar senhas únicas por SMS ou baseadas em apps no login. Como as chaves de acesso são padronizadas, uma única implementação permite uma experiência sem senha em todos os dispositivos de um usuário, em diferentes navegadores e sistemas operacionais.

Desenvolvedores e usuários não gostam de senhas: elas oferecem uma experiência ruim, aumentam o atrito na conversão e criam responsabilidade de segurança para usuários e desenvolvedores. O Gerenciador de senhas do Google no Android e no Chrome reduz o atrito com o preenchimento automático. Para desenvolvedores que buscam melhorias ainda maiores na conversão e na segurança, as chaves de acesso e a federação de identidade são as abordagens modernas do setor.

As chaves de acesso oferecem proteção robusta contra ataques de phishing e podem eliminar a necessidade de solicitar senhas únicas por SMS ou baseadas em apps no login. Como as chaves de acesso são padronizadas, uma única implementação permite uma experiência sem senha em todos os dispositivos de um usuário, em diferentes navegadores e sistemas operacionais.

As chaves de acesso são mais fáceis

Os usuários podem selecionar uma conta para fazer login. Não é necessário digitar o nome de usuário.

Os usuários podem se autenticar usando o bloqueio de tela do dispositivo, como um sensor de impressão digital, reconhecimento facial ou PIN.

Depois que uma chave de acesso é criada e registrada, o usuário pode mudar para um novo dispositivo e usá-lo imediatamente sem precisar se registrar novamente. Isso é diferente da autenticação biométrica tradicional, que exige configuração em cada dispositivo.

As chaves de acesso são mais seguras

As chaves de acesso protegem os usuários contra ataques de phishing. As chaves de acesso funcionam apenas nos sites e apps registrados. Um usuário não pode ser enganado para fazer a autenticação em um site enganoso porque o navegador ou o SO processa a verificação.

Os desenvolvedores salvam apenas uma chave pública no servidor em vez de uma senha. Isso significa que há muito menos valor para um invasor invadir servidores e muito menos limpeza a ser feita em caso de violação.

As chaves de acesso reduzem os custos porque não é necessário enviar SMS, o que as torna um meio de autenticação mais seguro e econômico.

O que são senhas de acesso?

Uma chave de acesso é uma credencial digital vinculada a uma conta de usuário e a um site ou aplicativo. Com as chaves de acesso, os usuários podem se autenticar sem precisar inserir um nome de usuário ou senha nem fornecer um fator de autenticação extra. Essa tecnologia tem como objetivo substituir mecanismos de autenticação legados, como senhas.

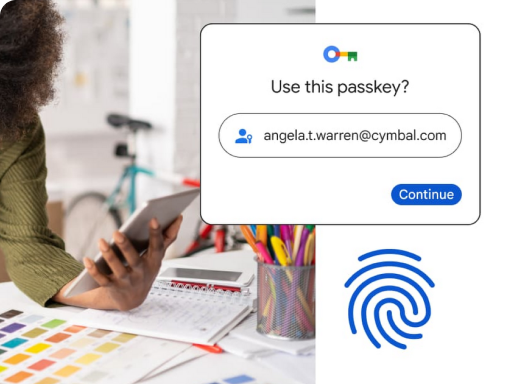

Quando um usuário quer fazer login em um serviço que usa chaves de acesso, o navegador ou sistema operacional ajuda a selecionar e usar a chave certa. A experiência é semelhante ao funcionamento das senhas salvas hoje. Para garantir que apenas o proprietário legítimo possa usar uma chave de acesso, o sistema vai pedir que ele desbloqueie o dispositivo. Isso pode ser feito com um sensor biométrico (como impressão digital ou reconhecimento facial), um PIN ou um padrão.

Para criar uma chave de acesso para um site ou aplicativo, primeiro o usuário precisa registrar uma chave de acesso nesse site ou aplicativo.

- Acesse o aplicativo e faça login usando o método atual.

- Clique no botão "Criar uma chave de acesso".

- Verifique as informações armazenadas com a nova chave de acesso.

- Use o desbloqueio de tela do dispositivo para criar a chave de acesso.

Quando voltarem ao site ou app para fazer login, eles poderão seguir estas etapas:

- Acesse o aplicativo.

- Toque no campo de nome da conta para mostrar uma lista de chaves de acesso em uma caixa de diálogo de preenchimento automático.

- Selecione a chave de acesso.

- Use o desbloqueio de tela do dispositivo para concluir o login.

Sua vez de tentar

Você pode testar as chaves de acesso nesta demonstração

Como funcionam as senhas?

As chaves de acesso são criptografadas com segurança no dispositivo antes de serem sincronizadas e precisam ser descriptografadas em novos dispositivos. As chaves de acesso podem ser armazenadas em gerenciadores de senhas, como o Gerenciador de senhas do Google, que sincroniza as chaves entre os dispositivos Android e navegadores Chrome do usuário conectados à mesma Conta do Google. Os usuários com o Android OS 14 ou versões mais recentes também podem armazenar as chaves de acesso em um gerenciador de senhas de terceiros compatível.

Os usuários não precisam usar as chaves de acesso apenas no dispositivo em que elas estão disponíveis. As chaves de acesso disponíveis em smartphones podem ser usadas ao fazer login em um laptop, mesmo que não estejam sincronizadas com ele. Basta que o smartphone esteja perto do laptop e que o usuário aprove o login no smartphone. Como as chaves de acesso são criadas com base nos padrões FIDO, todos os navegadores podem adotá-las.

Os usuários não precisam usar as chaves de acesso apenas no dispositivo em que elas estão disponíveis. As chaves de acesso disponíveis em smartphones podem ser usadas ao fazer login em um laptop, mesmo que não estejam sincronizadas com ele. Basta que o smartphone esteja perto do laptop e que o usuário aprove o login no smartphone. Como as chaves de acesso são criadas com base nos padrões FIDO, todos os navegadores podem adotá-las.

Benefícios de privacidade

Importante: as chaves de acesso foram criadas com foco na privacidade do usuário. Confira abaixo algumas dúvidas que os usuários finais podem ter. Para tranquilizar os usuários, os desenvolvedores precisam adicionar uma mensagem reconfortante à interface (por exemplo, "Com as chaves de acesso, as informações biométricas do usuário nunca são reveladas ao site ou ao app. O material biométrico nunca sai do dispositivo pessoal do usuário") e criar um artigo de suporte ou perguntas frequentes explicando mais.

Porque o login com biometria pode dar aos usuários a falsa impressão de que informações sensíveis estão sendo enviadas ao servidor. Na verdade, o material biométrico nunca sai do dispositivo pessoal do usuário.

As chaves de acesso por si só não permitem rastrear usuários ou dispositivos entre sites. A mesma chave de acesso nunca é usada com mais de um site. Os protocolos de chaves de acesso são cuidadosamente projetados para que nenhuma informação compartilhada com sites possa ser usada como um vetor de rastreamento.

Os gerenciadores de chaves de acesso protegem as chaves contra acesso e uso não autorizados. Por exemplo, o Gerenciador de senhas do Google criptografa os secrets de chaves de acesso de ponta a ponta. Somente o usuário pode acessar e usar esses dados. Embora eles sejam armazenados em backup nos servidores do Google, o Google não pode usá-los para se passar por usuários.

Benefícios de segurança

Como as chaves de acesso estão vinculadas à identidade de um site ou app, elas são resistentes a ataques de phishing. O navegador e o sistema operacional garantem que uma chave de acesso só possa ser usada com o site ou app que a criou. Isso libera os usuários da responsabilidade de fazer login no site ou app genuíno.

-

As chaves de acesso usam criptografia de chave pública.

A criptografia de chave pública reduz a ameaça de possíveis violações de dados. Quando um usuário cria uma chave de acesso com um site ou aplicativo, isso gera um par de chaves pública e privada no dispositivo dele. Apenas a chave pública é armazenada pelo site, mas isso por si só é inútil para um invasor. Um invasor não pode derivar a chave privada do usuário dos dados armazenados no servidor, o que é necessário para concluir a autenticação. -

Resistente a ataques de phishing

Como as chaves de acesso estão vinculadas à identidade de um site ou app, elas são resistentes a ataques de phishing. O navegador e o sistema operacional garantem que uma chave de acesso só possa ser usada com o site ou app que a criou. Isso libera os usuários da responsabilidade de fazer login no site ou app genuíno.

Implementar chaves de acesso

Pronto para começar? É possível implementar chaves de acesso no Android, na Web e no iOS usando os guias de implementação abaixo.

Lado do servidor

Guia de implementação para servidores.

Android

Guia de implementação para Android.

Web

Guia de implementação para a Web.

iOS

Guia de implementação para iOS.

Recursos adicionais

- Estudos de caso de chaves de acesso

- Casos de uso

- Guia para desenvolvedores de chaves de acesso para partes confiáveis

- Inscreva-se na newsletter para desenvolvedores de chaves de acesso do Google e receba notificações sobre atualizações.