Klucze dostępu

Wprowadzenie

Klucze dostępu to bezpieczniejsza i łatwiejsza w obsłudze alternatywa dla haseł. Dzięki kluczom dostępu użytkownicy mogą logować się w aplikacjach i na stronach internetowych za pomocą czujnika biometrycznego (na przykład przy użyciu odcisku palca lub funkcji rozpoznawania twarzy), kodu PIN lub wzoru, dzięki czemu nie muszą zapamiętywać haseł ani nimi zarządzać.

Deweloperzy i użytkownicy nie lubią haseł: pogarszają one komfort użytkowania, utrudniają konwersję i stwarzają zagrożenie dla bezpieczeństwa zarówno użytkowników, jak i deweloperów. Menedżer haseł Google na Androidzie i w Chrome zmniejsza trudności dzięki autouzupełnianiu. Deweloperzy, którzy chcą jeszcze bardziej zwiększyć liczbę konwersji i poziom bezpieczeństwa, mogą skorzystać z kluczy dostępu i federacji tożsamości, które są nowoczesnymi rozwiązaniami w branży.

Klucze dostępu zapewniają solidną ochronę przed atakami phishingowymi i mogą wyeliminować konieczność wyświetlania prośby o podanie jednorazowych kodów dostępu wysyłanych SMS-em lub z aplikacji podczas logowania. Klucze dostępu są standardowe, więc jedna implementacja umożliwia logowanie bez hasła na wszystkich urządzeniach użytkownika, w różnych przeglądarkach i systemach operacyjnych.

Deweloperzy i użytkownicy nie lubią haseł: pogarszają one komfort użytkowania, utrudniają konwersję i stwarzają zagrożenie dla bezpieczeństwa zarówno użytkowników, jak i deweloperów. Menedżer haseł Google na Androidzie i w Chrome zmniejsza trudności dzięki autouzupełnianiu. Deweloperzy, którzy chcą jeszcze bardziej zwiększyć liczbę konwersji i poziom bezpieczeństwa, mogą skorzystać z kluczy dostępu i federacji tożsamości, które są nowoczesnymi rozwiązaniami w branży.

Klucze dostępu zapewniają solidną ochronę przed atakami phishingowymi i mogą wyeliminować konieczność wyświetlania prośby o podanie jednorazowych kodów dostępu wysyłanych SMS-em lub z aplikacji podczas logowania. Klucze dostępu są standardowe, więc jedna implementacja umożliwia logowanie bez hasła na wszystkich urządzeniach użytkownika, w różnych przeglądarkach i systemach operacyjnych.

Klucze dostępu są łatwiejsze

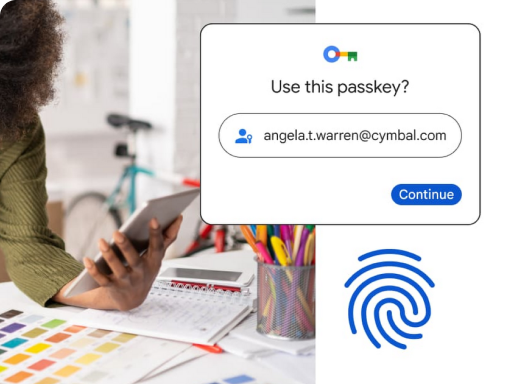

Użytkownicy mogą wybrać konto, za pomocą którego chcą się zalogować. Wpisanie nazwy użytkownika nie jest wymagane.

Użytkownicy mogą uwierzytelniać się za pomocą blokady ekranu urządzenia, np. czytnika linii papilarnych, funkcji rozpoznawania twarzy lub kodu PIN.

Po utworzeniu i zarejestrowaniu klucza dostępu użytkownik może bezproblemowo przełączyć się na nowe urządzenie i od razu z niego korzystać bez konieczności ponownej rejestracji (w przeciwieństwie do tradycyjnego uwierzytelniania biometrycznego, które wymaga konfiguracji na każdym urządzeniu).

Klucze dostępu są bezpieczniejsze

Klucze dostępu chronią użytkowników przed atakami phishingowymi. Klucze dostępu działają tylko w zarejestrowanych witrynach i aplikacjach. Użytkownik nie może zostać oszukany i zmuszony do uwierzytelnienia się w zwodniczej witrynie, ponieważ weryfikacją zajmuje się przeglądarka lub system operacyjny.

Deweloperzy zapisują na serwerze tylko klucz publiczny zamiast hasła, co oznacza, że serwery są znacznie mniej atrakcyjne dla hakerów, a w przypadku naruszenia bezpieczeństwa wymagają znacznie mniej pracy przy usuwaniu skutków.

Klucze dostępu obniżają koszty, ponieważ nie trzeba wysyłać SMS-ów. Dzięki temu są bezpieczniejszym i bardziej opłacalnym sposobem uwierzytelniania.

Co to są klucze?

Klucz dostępu to cyfrowe dane logowania powiązane z kontem użytkownika oraz witryną lub aplikacją. Klucze dostępu umożliwiają uwierzytelnianie bez konieczności wpisywania nazwy użytkownika lub hasła ani podawania dodatkowego etapu uwierzytelniania. Ta technologia ma zastąpić starsze mechanizmy uwierzytelniania, takie jak hasła.

Gdy użytkownik chce zalogować się w usłudze, która korzysta z kluczy dostępu, przeglądarka lub system operacyjny pomogą mu wybrać i użyć odpowiedniego klucza dostępu. Działa to podobnie jak zapisane hasła. Aby mieć pewność, że klucza dostępu może używać tylko jego właściciel, system poprosi go o odblokowanie urządzenia. Może to być czujnik biometryczny (np. czytnik odcisków palców lub rozpoznawanie twarzy), kod PIN lub wzór.

Aby utworzyć klucz dostępu do witryny lub aplikacji, użytkownik musi najpierw zarejestrować klucz dostępu w tej witrynie lub aplikacji.

- Otwórz aplikację i zaloguj się za pomocą dotychczasowej metody logowania.

- Kliknij przycisk Utwórz klucz dostępu.

- Sprawdź informacje przechowywane w ramach nowego klucza dostępu.

- Aby utworzyć klucz dostępu, odblokuj ekran urządzenia.

Gdy użytkownik wróci do tej witryny lub aplikacji, aby się zalogować, może wykonać te czynności:

- Przejdź do aplikacji.

- Kliknij pole nazwy konta, aby wyświetlić listę kluczy dostępu w oknie autouzupełniania.

- Wybierz klucz dostępu.

- Aby dokończyć logowanie, odblokuj ekran urządzenia.

Wypróbuj

W tej wersji demonstracyjnej możesz wypróbować klucze dostępu

Jak działają klucze?

Klucze dostępu są bezpiecznie szyfrowane na urządzeniu przed synchronizacją i wymagają odszyfrowania na nowych urządzeniach. Klucze dostępu można przechowywać w menedżerach haseł, takich jak Menedżer haseł Google, który synchronizuje klucze dostępu między urządzeniami z Androidem i przeglądarkami Chrome, na których użytkownik jest zalogowany na to samo konto Google. Użytkownicy Androida 14 lub nowszego mogą też przechowywać klucze dostępu w kompatybilnym menedżerze haseł innej firmy.

Użytkownicy nie są ograniczeni do używania kluczy dostępu tylko na urządzeniu, na którym są dostępne. Klucze dostępu dostępne na telefonach można wykorzystywać podczas logowania się na laptopie, nawet jeśli nie są z nim zsynchronizowane. Wystarczy, że telefon będzie w pobliżu laptopa, a użytkownik zatwierdzi logowanie na telefonie. Klucze dostępu są oparte na standardach FIDO, więc mogą być używane we wszystkich przeglądarkach.

Użytkownicy nie są ograniczeni do używania kluczy dostępu tylko na urządzeniu, na którym są dostępne. Klucze dostępu dostępne na telefonach można wykorzystywać podczas logowania się na laptopie, nawet jeśli nie są z nim zsynchronizowane. Wystarczy, że telefon będzie w pobliżu laptopa, a użytkownik zatwierdzi logowanie na telefonie. Klucze dostępu są oparte na standardach FIDO, więc mogą być używane we wszystkich przeglądarkach.

Korzyści związane z prywatnością

Ważne: klucze dostępu zostały zaprojektowane z myślą o ochronie prywatności użytkowników. Poniżej znajdziesz kilka obaw, które mogą zgłaszać użytkownicy.Aby ich uspokoić, deweloperzy powinni dodać do interfejsu użytkownika komunikat uspokajający (np. „W przypadku kluczy dostępu informacje biometryczne użytkownika nigdy nie są ujawniane witrynie ani aplikacji. Materiały biometryczne nigdy nie opuszczają urządzenia osobistego użytkownika”) oraz utworzyć artykuł z odpowiedziami na najczęstsze pytania lub artykuł pomocy, w którym wyjaśnią więcej.

Ponieważ logowanie za pomocą danych biometrycznych może wywoływać u użytkowników fałszywe wrażenie, że wysyłają na serwer informacje poufne. W rzeczywistości dane biometryczne nigdy nie opuszczają urządzenia osobistego użytkownika.

Same klucze dostępu nie umożliwiają śledzenia użytkowników ani urządzeń w różnych witrynach. Ten sam klucz dostępu nigdy nie jest używany w więcej niż 1 witrynie. Protokoły kluczy dostępu są starannie zaprojektowane, aby żadne informacje udostępniane witrynom nie mogły być używane jako wektor śledzenia.

Menedżerowie kluczy dostępu chronią klucze dostępu przed nieuprawnionym dostępem i użyciem. Na przykład Menedżer haseł Google szyfruje klucze dostępu na całej drodze. Tylko użytkownik może uzyskać do nich dostęp i z nich korzystać. Chociaż są one przechowywane na serwerach Google, Google nie może ich używać do podszywania się pod użytkowników.

Korzyści związane z bezpieczeństwem

Klucze dostępu są powiązane z tożsamością witryny lub aplikacji, dlatego są odporne na ataki phishingowe. Przeglądarka i system operacyjny zapewniają, że klucza dostępu można używać tylko w witrynie lub aplikacji, w której został utworzony. Dzięki temu użytkownicy nie muszą logować się w prawdziwej witrynie ani aplikacji.

-

Klucze dostępu korzystają z kryptografii klucza publicznego.

Kryptografia klucza publicznego zmniejsza zagrożenie potencjalnymi naruszeniami bezpieczeństwa danych. Gdy użytkownik tworzy klucz dostępu w witrynie lub aplikacji, na jego urządzeniu generowana jest para kluczy publicznego i prywatnego. Witryna przechowuje tylko klucz publiczny, ale sam w sobie jest on bezużyteczny dla atakującego. Atakujący nie może uzyskać klucza prywatnego użytkownika z danych przechowywanych na serwerze, który jest wymagany do ukończenia uwierzytelniania. -

Odporność na ataki typu phishing

Klucze dostępu są powiązane z tożsamością witryny lub aplikacji, dlatego są odporne na ataki phishingowe. Przeglądarka i system operacyjny zapewniają, że klucza dostępu można używać tylko w witrynie lub aplikacji, w której został utworzony. Dzięki temu użytkownicy nie muszą logować się w prawdziwej witrynie ani aplikacji.

Wdrażanie kluczy dostępu

Zaczynamy? Klucze dostępu możesz wdrożyć na Androidzie, w internecie i na iOS, korzystając z naszych przewodników po wdrożeniu poniżej.

Po stronie serwera

Przewodnik po implementacji na serwerach.

Android

Przewodnik po implementacji na Androidzie

Web

Przewodnik po implementacji w przypadku internetu.

iOS

Przewodnik po implementacji na iOS.

Dodatkowe materiały

- Studia przypadków dotyczące kluczy dostępu

- Przypadki użycia

- Klucze dostępu – przewodnik dla deweloperów

- Zasubskrybuj newsletter dla deweloperów dotyczący kluczy dostępu Google, aby otrzymywać powiadomienia o nowościach związanych z kluczami dostępu.