पासकी

शुरुआती जानकारी

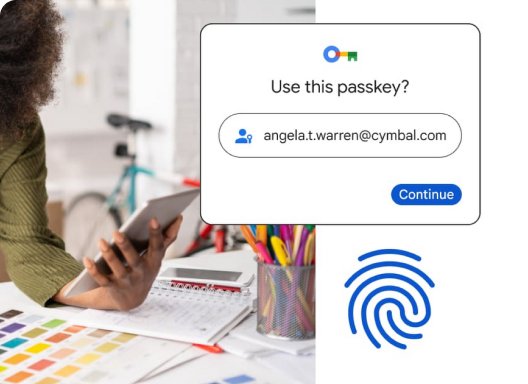

पासकी, पासवर्ड का सुरक्षित और आसान विकल्प है. पासकी की मदद से, उपयोगकर्ता बायोमेट्रिक सेंसर (जैसे- फ़िंगरप्रिंट या चेहरे की पहचान), पिन या पैटर्न का इस्तेमाल करके, ऐप्लिकेशन और वेबसाइटों में साइन इन कर सकते हैं. इससे उन्हें पासवर्ड याद रखने और मैनेज करने की ज़रूरत नहीं पड़ती.

डेवलपर और उपयोगकर्ता, दोनों को पासवर्ड पसंद नहीं होते: इनसे उपयोगकर्ता अनुभव खराब होता है, कन्वर्ज़न में मुश्किल आती है, और उपयोगकर्ताओं और डेवलपर, दोनों के लिए सुरक्षा से जुड़ी समस्याएं पैदा होती हैं. Android और Chrome में Google Password Manager, ऑटोमैटिक भरने की सुविधा के ज़रिए पासवर्ड भरने की प्रक्रिया को आसान बनाता है. अगर डेवलपर को कन्वर्ज़न और सुरक्षा में और सुधार करना है, तो पासकी और आइडेंटिटी फ़ेडरेशन, इंडस्ट्री के आधुनिक तरीके हैं.

पासकी, फ़िशिंग हमलों से मज़बूत सुरक्षा देती हैं. साथ ही, ये साइन-इन के समय एसएमएस या ऐप्लिकेशन पर आधारित एक बार इस्तेमाल होने वाले पासकोड के लिए प्रॉम्प्ट करने की ज़रूरत को खत्म कर सकती हैं. पासकी स्टैंडर्ड होती हैं. इसलिए, इन्हें एक बार लागू करने पर, उपयोगकर्ता को अपने सभी डिवाइसों पर बिना पासवर्ड के साइन इन करने की सुविधा मिलती है. साथ ही, अलग-अलग ब्राउज़र और ऑपरेटिंग सिस्टम पर भी यह सुविधा मिलती है.

डेवलपर और उपयोगकर्ता, दोनों को पासवर्ड पसंद नहीं होते: इनसे उपयोगकर्ता अनुभव खराब होता है, कन्वर्ज़न में मुश्किल आती है, और उपयोगकर्ताओं और डेवलपर, दोनों के लिए सुरक्षा से जुड़ी समस्याएं पैदा होती हैं. Android और Chrome में Google Password Manager, ऑटोमैटिक भरने की सुविधा के ज़रिए पासवर्ड भरने की प्रक्रिया को आसान बनाता है. अगर डेवलपर को कन्वर्ज़न और सुरक्षा में और सुधार करना है, तो पासकी और आइडेंटिटी फ़ेडरेशन, इंडस्ट्री के आधुनिक तरीके हैं.

पासकी, फ़िशिंग हमलों से मज़बूत सुरक्षा देती हैं. साथ ही, ये साइन-इन के समय एसएमएस या ऐप्लिकेशन पर आधारित एक बार इस्तेमाल होने वाले पासकोड के लिए प्रॉम्प्ट करने की ज़रूरत को खत्म कर सकती हैं. पासकी स्टैंडर्ड होती हैं. इसलिए, इन्हें एक बार लागू करने पर, उपयोगकर्ता को अपने सभी डिवाइसों पर बिना पासवर्ड के साइन इन करने की सुविधा मिलती है. साथ ही, अलग-अलग ब्राउज़र और ऑपरेटिंग सिस्टम पर भी यह सुविधा मिलती है.

पासकी इस्तेमाल करना आसान है

उपयोगकर्ता, साइन इन करने के लिए कोई खाता चुन सकते हैं. उपयोगकर्ता नाम टाइप करने की ज़रूरत नहीं है.

उपयोगकर्ता, डिवाइस के स्क्रीन लॉक का इस्तेमाल करके अपनी पहचान की पुष्टि कर सकते हैं. जैसे, फ़िंगरप्रिंट सेंसर, चेहरे की पहचान या पिन.

पासकी बनाने और रजिस्टर करने के बाद, उपयोगकर्ता आसानी से किसी नए डिवाइस पर स्विच कर सकता है. साथ ही, उसे फिर से रजिस्टर करने की ज़रूरत नहीं होती. हालांकि, बायोमेट्रिक पुष्टि करने के पारंपरिक तरीके में, हर डिवाइस पर सेटअप करना ज़रूरी होता है.

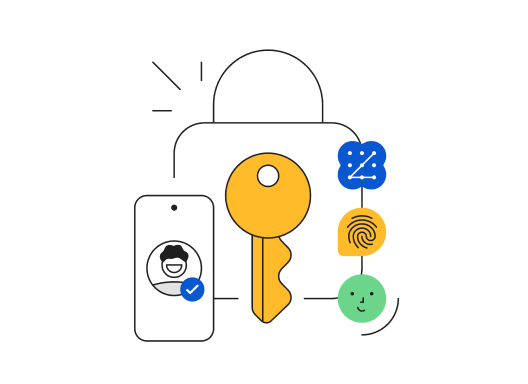

पासकी ज़्यादा सुरक्षित होती हैं

पासकी, उपयोगकर्ताओं को फ़िशिंग हमलों से बचाती हैं. पासकी, रजिस्टर की गई वेबसाइटों और ऐप्लिकेशन पर ही काम करती हैं. किसी व्यक्ति को धोखेबाज़ी वाली साइट पर पुष्टि करने के लिए गुमराह नहीं किया जा सकता, क्योंकि ब्राउज़र या ओएस पुष्टि की प्रोसेस को मैनेज करता है.

डेवलपर, सर्वर पर सिर्फ़ सार्वजनिक पासकोड सेव करते हैं, पासवर्ड नहीं. इसका मतलब है कि किसी बुरे व्यक्ति के लिए सर्वर को हैक करना बहुत मुश्किल हो जाता है. साथ ही, डेटा के उल्लंघन की स्थिति में, बहुत कम डेटा को मिटाना पड़ता है.

पासकी से, एसएमएस भेजने की ज़रूरत नहीं पड़ती. इसलिए, इससे लागत कम हो जाती है. साथ ही, पुष्टि करने के लिए यह ज़्यादा सुरक्षित और किफ़ायती तरीका है.

पासवर्ड क्या होते हैं?

पासकी एक डिजिटल क्रेडेंशियल है. यह किसी उपयोगकर्ता खाते और वेबसाइट या ऐप्लिकेशन से जुड़ी होती है. पासकी की मदद से, उपयोगकर्ता नाम या पासवर्ड डाले बिना और किसी अतिरिक्त पुष्टि करने वाले फ़ैक्टर के बिना, उपयोगकर्ताओं की पुष्टि की जा सकती है. इस टेक्नोलॉजी का मकसद, पुष्टि करने के पुराने तरीकों को बदलना है. जैसे, पासवर्ड.

जब कोई व्यक्ति पासकी का इस्तेमाल करने वाली किसी सेवा में साइन इन करना चाहता है, तो उसका ब्राउज़र या ऑपरेटिंग सिस्टम, उसे सही पासकी चुनने और उसका इस्तेमाल करने में मदद करेगा. यह सुविधा, सेव किए गए पासवर्ड की तरह ही काम करती है. यह पक्का करने के लिए कि पासकी का इस्तेमाल सिर्फ़ असली मालिक कर सके, सिस्टम उसे अपना डिवाइस अनलॉक करने के लिए कहेगा. यह पुष्टि, बायोमेट्रिक सेंसर (जैसे- फ़िंगरप्रिंट या चेहरे की पहचान), पिन या पैटर्न की मदद से की जा सकती है.

किसी वेबसाइट या ऐप्लिकेशन के लिए पासकी बनाने से पहले, उपयोगकर्ता को उस वेबसाइट या ऐप्लिकेशन पर पासकी रजिस्टर करनी होगी.

- ऐप्लिकेशन पर जाएं और साइन इन करने के मौजूदा तरीके का इस्तेमाल करके साइन इन करें.

- 'पासकी बनाएं' बटन पर क्लिक करें.

- नई पासकी के साथ सेव की गई जानकारी देखें.

- पासकी बनाने के लिए, डिवाइस के स्क्रीन लॉक का इस्तेमाल करें.

जब वे साइन इन करने के लिए इस वेबसाइट या ऐप्लिकेशन पर वापस आते हैं, तो वे यह तरीका अपना सकते हैं:

- ऐप्लिकेशन पर जाएं.

- खाते के नाम वाले फ़ील्ड पर टैप करें. इससे, अपने-आप भरने वाले डायलॉग बॉक्स में पासकी की सूची दिखेगी.

- उनकी पासकी चुनें.

- लॉगिन प्रोसेस पूरी करने के लिए, डिवाइस के स्क्रीन लॉक का इस्तेमाल करें.

खुद आज़माएं

इस डेमो में पासकी आज़माई जा सकती हैं

पासकी कैसे काम करती हैं?

पासकी को सिंक करने से पहले, डिवाइस पर सुरक्षित तरीके से एन्क्रिप्ट (सुरक्षित) किया जाता है. साथ ही, नए डिवाइसों पर पासकी को डिक्रिप्ट (सुरक्षित तरीके से एन्क्रिप्ट किए गए डेटा को सामान्य फ़ॉर्मैट में बदलना) करना ज़रूरी होता है. पासकी को Google Password Manager जैसे पासवर्ड मैनेजर में सेव किया जा सकता है. यह पासवर्ड मैनेजर, एक ही Google खाते से साइन इन किए गए उपयोगकर्ता के Android डिवाइसों और Chrome ब्राउज़र के बीच पासकी को सिंक करता है. Android OS 14 या इसके बाद के वर्शन का इस्तेमाल करने वाले लोग, तीसरे पक्ष के साथ काम करने वाले पासवर्ड मैनेजर में भी पासकी सेव कर सकते हैं.

उपयोगकर्ता, पासकी का इस्तेमाल सिर्फ़ उस डिवाइस पर नहीं कर सकते जिस पर वे उपलब्ध हैं. फ़ोन पर उपलब्ध पासकी का इस्तेमाल, लैपटॉप में लॉग इन करने के लिए किया जा सकता है. भले ही, पासकी को लैपटॉप के साथ सिंक न किया गया हो. हालांकि, इसके लिए ज़रूरी है कि फ़ोन, लैपटॉप के आस-पास हो और उपयोगकर्ता, फ़ोन पर साइन इन करने के अनुरोध को स्वीकार करे. पासकी, फ़ाइडो स्टैंडर्ड के हिसाब से बनाई जाती हैं. इसलिए, सभी ब्राउज़र इन्हें इस्तेमाल कर सकते हैं.

उपयोगकर्ता, पासकी का इस्तेमाल सिर्फ़ उस डिवाइस पर नहीं कर सकते जिस पर वे उपलब्ध हैं. फ़ोन पर उपलब्ध पासकी का इस्तेमाल, लैपटॉप में लॉग इन करने के लिए किया जा सकता है. भले ही, पासकी को लैपटॉप के साथ सिंक न किया गया हो. हालांकि, इसके लिए ज़रूरी है कि फ़ोन, लैपटॉप के आस-पास हो और उपयोगकर्ता, फ़ोन पर साइन इन करने के अनुरोध को स्वीकार करे. पासकी, फ़ाइडो स्टैंडर्ड के हिसाब से बनाई जाती हैं. इसलिए, सभी ब्राउज़र इन्हें इस्तेमाल कर सकते हैं.

निजता से जुड़े फ़ायदे

अहम जानकारी: पासकी को उपयोगकर्ता की निजता को ध्यान में रखकर डिज़ाइन किया गया है. यहां कुछ ऐसी समस्याएं दी गई हैं जिनके बारे में उपयोगकर्ता शिकायत कर सकते हैं. अपने उपयोगकर्ताओं को भरोसा दिलाने के लिए, डेवलपर को यूज़र इंटरफ़ेस (यूआई) में एक भरोसेमंद मैसेज जोड़ना चाहिए. उदाहरण के लिए, "पासकी की मदद से, उपयोगकर्ता की बायोमेट्रिक जानकारी को कभी भी वेबसाइट या ऐप्लिकेशन के साथ शेयर नहीं किया जाता. बायोमेट्रिक डेटा कभी भी उपयोगकर्ता के निजी डिवाइस से बाहर नहीं जाता". इसके अलावा, उन्हें ज़्यादा जानकारी देने के लिए अक्सर पूछे जाने वाले सवाल (एफ़एक्यू) या सहायता लेख बनाना चाहिए.

बायोमेट्रिक तरीके से साइन इन करने पर, उपयोगकर्ताओं को यह गलतफ़हमी हो सकती है कि इससे संवेदनशील जानकारी सर्वर को भेजी जा रही है. असल में, बायोमेट्रिक डेटा कभी भी उपयोगकर्ता के निजी डिवाइस से बाहर नहीं जाता.

पासकी की मदद से, अलग-अलग साइटों पर उपयोगकर्ताओं या डिवाइसों को ट्रैक नहीं किया जा सकता. एक ही पासकी का इस्तेमाल एक से ज़्यादा साइटों पर नहीं किया जाता. पासकी प्रोटोकॉल को इस तरह से डिज़ाइन किया गया है कि साइटों के साथ शेयर की गई किसी भी जानकारी का इस्तेमाल, ट्रैकिंग वेक्टर के तौर पर न किया जा सके.

पासकी मैनेजर, पासकी को बिना अनुमति के ऐक्सेस करने और इस्तेमाल करने से बचाते हैं. उदाहरण के लिए, Google Password Manager, पासकी के सीक्रेट को पूरी तरह से एन्क्रिप्ट (सुरक्षित) करता है. सिर्फ़ उपयोगकर्ता ही इन्हें ऐक्सेस और इस्तेमाल कर सकता है. साथ ही, भले ही इनका बैक अप Google के सर्वर पर लिया जाता हो, लेकिन Google इनका इस्तेमाल उपयोगकर्ताओं की पहचान चुराने के लिए नहीं कर सकता.

सुरक्षा से जुड़े फ़ायदे

पासकी, किसी वेबसाइट या ऐप्लिकेशन की पहचान से जुड़ी होती हैं. इसलिए, इन पर फ़िशिंग हमलों का असर नहीं होता. ब्राउज़र और ऑपरेटिंग सिस्टम यह पक्का करते हैं कि पासकी का इस्तेमाल सिर्फ़ उस वेबसाइट या ऐप्लिकेशन के साथ किया जा सकता है जिसने उन्हें बनाया है. इससे उपयोगकर्ताओं को असली वेबसाइट या ऐप्लिकेशन में साइन इन करने की ज़रूरत नहीं पड़ती.

-

पासकी, सार्वजनिक पासकोड क्रिप्टोग्राफ़ी का इस्तेमाल करती हैं.

सार्वजनिक पासकोड क्रिप्टोग्राफ़ी की मदद से, डेटा के संभावित उल्लंघन से जुड़े जोखिम को कम किया जा सकता है. जब कोई उपयोगकर्ता किसी साइट या ऐप्लिकेशन के लिए पासकी बनाता है, तो उसके डिवाइस पर सार्वजनिक और निजी कुंजी का जोड़ा जनरेट होता है. साइट सिर्फ़ सार्वजनिक कोड को सेव करती है. हालांकि, इससे हमलावर को कोई फ़ायदा नहीं होता. हमलावर, सर्वर पर सेव किए गए डेटा से उपयोगकर्ता की निजी कुंजी का पता नहीं लगा सकता. पुष्टि करने की प्रक्रिया पूरी करने के लिए, इस कुंजी की ज़रूरत होती है. -

फ़िशिंग हमलों से सुरक्षित

पासकी, किसी वेबसाइट या ऐप्लिकेशन की पहचान से जुड़ी होती हैं. इसलिए, इन पर फ़िशिंग हमलों का असर नहीं होता. ब्राउज़र और ऑपरेटिंग सिस्टम यह पक्का करते हैं कि पासकी का इस्तेमाल सिर्फ़ उस वेबसाइट या ऐप्लिकेशन के साथ किया जा सकता है जिसने उन्हें बनाया है. इससे उपयोगकर्ताओं को असली वेबसाइट या ऐप्लिकेशन में साइन इन करने की ज़रूरत नहीं पड़ती.

पासकी लागू करना

क्या आप इसे इस्तेमाल करने के लिए तैयार हैं? यहां दी गई पासकी लागू करने से जुड़ी हमारी गाइड का इस्तेमाल करके, Android, वेब, और iOS पर पासकी लागू की जा सकती हैं.

सर्वर साइड

सर्वर के लिए लागू करने की गाइड.

Android

Android के लिए लागू करने की गाइड.

Web

वेब के लिए लागू करने की गाइड.

iOS

iOS के लिए, लागू करने के बारे में जानकारी देने वाली गाइड.

अन्य संसाधन

- पासकी से जुड़ी केस स्टडी

- इस्तेमाल के उदाहरण

- पासकी रिलाइंग पार्टी के लिए डेवलपर गाइड

- पासकी से जुड़े अपडेट की सूचना पाने के लिए, Google पासकी डेवलपर न्यूज़लेटर की सदस्यता लें.