מפתחות גישה

מבוא

מפתחות גישה הם חלופה בטוחה ופשוטה יותר לסיסמאות. מפתחות גישה מאפשרים למשתמשים להיכנס לאפליקציות ולאתרים באמצעות חיישן ביומטרי (כמו טביעת אצבע או זיהוי פנים), קוד אימות או קו ביטול נעילה, בלי שהם צריכים לזכור ולנהל סיסמאות.

מפתחים ומשתמשים כאחד שונאים סיסמאות: הן יוצרות חוויית משתמש גרועה, הן מוסיפות חיכוך בתהליך ההמרה והן יוצרות אחריות אבטחה גם למשתמשים וגם למפתחים. מנהל הסיסמאות של Google ב-Android וב-Chrome מצמצם את החיכוך באמצעות מילוי אוטומטי. מפתחות גישה ואיחוד זהויות הם הגישות המודרניות בתעשייה למפתחים שמחפשים שיפורים נוספים בהמרות ובאבטחה.

מפתחות גישה מספקים הגנה חזקה מפני התקפות פישינג, ויכולים לבטל את הצורך בהצגת בקשה לקודי אימות חד-פעמיים שמבוססים על SMS או על אפליקציה בכניסה לחשבון. מפתחות גישה הם סטנדרטיים, ולכן הטמעה אחת שלהם מאפשרת חוויה ללא סיסמה בכל המכשירים של המשתמש, בדפדפנים ובמערכות הפעלה שונות.

מפתחים ומשתמשים כאחד שונאים סיסמאות: הן יוצרות חוויית משתמש גרועה, הן מוסיפות חיכוך בתהליך ההמרה והן יוצרות אחריות אבטחה גם למשתמשים וגם למפתחים. מנהל הסיסמאות של Google ב-Android וב-Chrome מצמצם את החיכוך באמצעות מילוי אוטומטי. מפתחות גישה ואיחוד זהויות הם הגישות המודרניות בתעשייה למפתחים שמחפשים שיפורים נוספים בהמרות ובאבטחה.

מפתחות גישה מספקים הגנה חזקה מפני התקפות פישינג, ויכולים לבטל את הצורך בהצגת בקשה לקודי אימות חד-פעמיים שמבוססים על SMS או על אפליקציה בכניסה לחשבון. מפתחות גישה הם סטנדרטיים, ולכן הטמעה אחת שלהם מאפשרת חוויה ללא סיסמה בכל המכשירים של המשתמש, בדפדפנים ובמערכות הפעלה שונות.

מפתחות גישה הם נוחים יותר

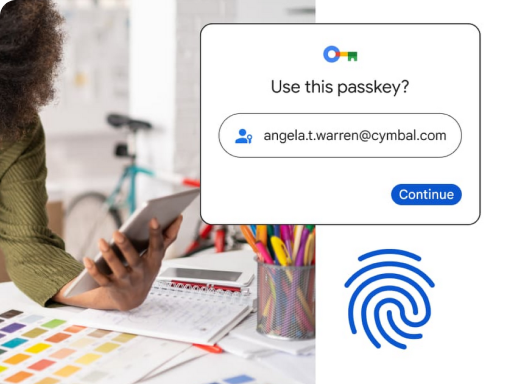

המשתמשים יכולים לבחור חשבון כדי להיכנס איתו. אין צורך להקליד את שם המשתמש.

המשתמשים יכולים לבצע אימות באמצעות נעילת המסך של המכשיר, כמו חיישן טביעת אצבע, זיהוי פנים או קוד אימות.

אחרי שיוצרים ומגדירים מפתח גישה, המשתמש יכול לעבור למכשיר חדש ולהשתמש בו באופן מיידי בלי להירשם מחדש (בניגוד לאימות ביומטרי רגיל, שדורש הגדרה בכל מכשיר).

מפתחות גישה בטוחים יותר

מפתחות גישה מגנים על המשתמשים מפני התקפות פישינג. מפתחות גישה פועלים רק באתרים ובאפליקציות שבהם הם נרשמו. אי אפשר להערים על משתמשים כדי שיבצעו אימות באתר מטעה, כי הדפדפן או מערכת ההפעלה מטפלים באימות.

המפתחים שומרים בשרת רק מפתח ציבורי במקום סיסמה, ולכן לגורם זדוני יש הרבה פחות סיבות לפרוץ לשרתים, וגם אם מתרחש פריצה, יש הרבה פחות פעולות ניקוי לבצע.

מפתחות גישה מפחיתים את העלויות כי לא צריך לשלוח הודעות SMS, ולכן הם אמצעי אימות בטוח וחסכוני יותר.

מהם כרטיסים?

מפתח גישה הוא אמצעי זיהוי דיגיטלי שמקושר לחשבון משתמש ולאתר או לאפליקציה. מפתחות גישה מאפשרים למשתמשים לבצע אימות בלי להזין שם משתמש או סיסמה, או לספק גורם אימות נוסף. הטכנולוגיה הזו נועדה להחליף מנגנוני אימות מדור קודם, כמו סיסמאות.

כשמשתמש רוצה להיכנס לשירות שמשתמש במפתחות גישה, הדפדפן או מערכת ההפעלה עוזרים לו לבחור ולהשתמש במפתח הגישה הנכון. החוויה דומה לאופן שבו סיסמאות שמורות פועלות היום. כדי לוודא שרק הבעלים החוקי יכול להשתמש במפתח הגישה, המערכת תבקש ממנו לבטל את נעילת המכשיר. האימות יכול להתבצע באמצעות חיישן ביומטרי (כמו טביעת אצבע או זיהוי פנים), קוד אימות או קו ביטול נעילה.

כדי ליצור מפתח גישה לאתר או לאפליקציה, המשתמש צריך קודם לרשום מפתח גישה באתר או באפליקציה.

- עוברים לאפליקציה ונכנסים באמצעות שיטת הכניסה הקיימת.

- לוחצים על הלחצן 'יצירת מפתח גישה'.

- בודקים את המידע שיישמר לגבי מפתח הגישה החדש.

- כדי ליצור את מפתח הגישה, מבטלים את הנעילה של המסך במכשיר.

כשהם יחזרו לאתר או לאפליקציה כדי להיכנס לחשבון, הם יוכלו לפעול לפי השלבים הבאים:

- עוברים אל האפליקציה.

- מקישים על שדה שם החשבון כדי להציג רשימה של מפתחות גישה בתיבת דו-שיח של מילוי אוטומטי.

- בוחרים את מפתח הגישה שלו.

- כדי להשלים את ההתחברות, מבטלים את הנעילה של המסך במכשיר.

התנסות עצמית

התנסות בהדגמה של מפתח גישה

איך עובדים מפתחות גישה?

מפתחות הגישה מוצפנים באופן מאובטח במכשיר לפני שהם מסונכרנים, וצריך לפענח אותם במכשירים חדשים. אפשר לאחסן מפתחות גישה במנהלי סיסמאות כמו מנהל הסיסמאות של Google, שמסנכרן מפתחות גישה בין מכשירי Android ודפדפני Chrome של המשתמש שמחוברים לאותו חשבון Google. משתמשים עם מערכת הפעלה Android 14 ואילך יכולים גם לבחור לאחסן את מפתחות הגישה שלהם במנהל סיסמאות תואם של צד שלישי.

המשתמשים לא מוגבלים לשימוש במפתחות הגישה רק במכשיר שבו הם זמינים – אפשר להשתמש במפתחות גישה שזמינים בטלפונים כדי להיכנס למחשב נייד, גם אם מפתח הגישה לא מסונכרן עם המחשב הנייד, כל עוד הטלפון נמצא ליד המחשב הנייד והמשתמש מאשר את הכניסה בטלפון. מפתחות הגישה מבוססים על תקני FIDO, ולכן כל הדפדפנים יכולים לתמוך בהם.

המשתמשים לא מוגבלים לשימוש במפתחות הגישה רק במכשיר שבו הם זמינים – אפשר להשתמש במפתחות גישה שזמינים בטלפונים כדי להיכנס למחשב נייד, גם אם מפתח הגישה לא מסונכרן עם המחשב הנייד, כל עוד הטלפון נמצא ליד המחשב הנייד והמשתמש מאשר את הכניסה בטלפון. מפתחות הגישה מבוססים על תקני FIDO, ולכן כל הדפדפנים יכולים לתמוך בהם.

היתרונות של שמירה על הפרטיות

חשוב: מפתחות הגישה תוכננו תוך התחשבות בפרטיות המשתמשים. בהמשך מפורטות כמה בעיות שמשתמשי קצה עשויים להעלות. כדי להרגיע את המשתמשים, המפתחים צריכים להוסיף הודעה מרגיעה לממשק המשתמש (למשל, "עם מפתחות גישה, המידע הביומטרי של המשתמש אף פעם לא נחשף לאתר או לאפליקציה. חומר ביומטרי אף פעם לא יוצא מהמכשיר האישי של המשתמש") וליצור שאלות נפוצות או מאמר תמיכה עם הסברים נוספים.

הסיבה לכך היא שהתחברות באמצעות נתונים ביומטריים עלולה ליצור אצל המשתמשים רושם מוטעה כאילו המידע הרגיש נשלח לשרת. בפועל, חומר ביומטרי אף פעם לא יוצא מהמכשיר האישי של המשתמש.

מפתחות גישה לבדם לא מאפשרים לעקוב אחרי משתמשים או מכשירים בין אתרים. לעולם לא נעשה שימוש באותו מפתח גישה ביותר מאתר אחד. הפרוטוקולים של מפתחות הגישה מתוכננים בקפידה כך שאי אפשר להשתמש במידע שמשותף עם האתרים כווקטור מעקב.

מנהלי מפתחות גישה מגנים על מפתחות הגישה מפני גישה ושימוש לא מורשים. לדוגמה, מנהל הסיסמאות של Google מצפין את הסודות של מפתחות הגישה מקצה לקצה. רק המשתמש יכול לגשת אליהם ולהשתמש בהם, ולמרות שהם מגובים בשרתי Google, Google לא יכולה להשתמש בהם כדי להתחזות למשתמשים.

יתרונות האבטחה

מפתחות גישה קשורים לזהות של אתר או אפליקציה, ולכן הם עמידים בפני התקפות פישינג. הדפדפן ומערכת ההפעלה מוודאים שאפשר להשתמש במפתח גישה רק באתר או באפליקציה שבהם הוא נוצר. כך המשתמשים לא צריכים לדאוג להתחבר לאתר או לאפליקציה המקוריים.

-

מפתחות גישה מבוססים על קריפטוגרפיה של מפתח ציבורי.

קריפטוגרפיה של מפתח ציבורי מפחיתה את האיום של פריצות פוטנציאליות לנתונים. כשמשתמש יוצר מפתח גישה באתר או באפליקציה, נוצר במכשיר שלו זוג מפתחות – מפתח פרטי ומפתח ציבורי. האתר שומר רק את המפתח הציבורי, אבל הוא לבדו לא מועיל לתוקף. תוקף לא יכול לגזור את המפתח הפרטי של המשתמש מהנתונים שמאוחסנים בשרת, שנדרש כדי להשלים את האימות. -

עמידות בפני התקפות פישינג

מפתחות גישה קשורים לזהות של אתר או אפליקציה, ולכן הם עמידים בפני התקפות פישינג. הדפדפן ומערכת ההפעלה מוודאים שאפשר להשתמש במפתח גישה רק באתר או באפליקציה שבהם הוא נוצר. כך המשתמשים לא צריכים לדאוג להתחבר לאתר או לאפליקציה המקוריים.

מקורות מידע נוספים

- מקרים לדוגמה של שימוש במפתחות גישה

- תרחישים לדוגמה

- מפתחות גישה מדריך למפתחים עבור צדדים מסתמכים

- כדי לקבל עדכונים לגבי מפתחות גישה, אפשר להירשם ל ניוזלטר למפתחים של Google בנושא מפתחות גישה.