La vinculación de cuentas permite que los titulares de las Cuentas de Google se conecten de forma rápida, fluida y segura a tus servicios. Puedes implementar la vinculación de Cuentas de Google para compartir los datos de un usuario provenientes de tu plataforma con las apps y los servicios de Google.

El protocolo OAuth 2.0 seguro te permite vincular de forma segura la Cuenta de Google de un usuario con su cuenta en tu plataforma, lo que otorga acceso a tus servicios a las aplicaciones y los dispositivos de Google.

Los usuarios pueden vincular o desvincular sus cuentas y, de manera opcional, crear una cuenta nueva en tu plataforma con la vinculación de Cuentas de Google.

Casos de uso

Algunos de los motivos para implementar la vinculación de Cuentas de Google son los siguientes:

Comparte los datos de un usuario desde tu plataforma con las apps y los servicios de Google.

Reproduce tus videos y películas con Google TV.

Administrar y controlar los dispositivos conectados a Google Smart Home mediante la app de Google Home y Asistente de Google, di "Hey Google, enciende las luces".

Crea experiencias y funciones personalizadas de Asistente de Google para usuarios con Acciones de conversación y "Hey Google, pide lo de siempre en Starbucks".

Permite que los usuarios ganen recompensas por mirar transmisiones en vivo aptas en YouTube después de vincular su Cuenta de Google con una cuenta de socio de recompensas.

Prepropaga las cuentas nuevas durante el registro con datos compartidos consensuadamente de un perfil de Cuenta de Google.

Funciones admitidas

Las siguientes funciones son compatibles con la vinculación de Cuentas de Google:

Comparte tus datos de forma rápida y sencilla mediante el flujo implícito de la vinculación de OAuth.

Proporciona mayor seguridad con el flujo de código de autorización de la vinculación de OAuth.

Permite el acceso de usuarios existentes o el registro de nuevos usuarios verificados por Google en tu plataforma, obtén su consentimiento y comparte datos de forma segura con la vinculación optimizada.

Reduce los inconvenientes con Cambio de app. En una app de Google de confianza, con solo presionar una vez, se abre de forma segura tu app verificada para Android o iOS, y con solo presionar una vez se otorga el consentimiento del usuario y se vinculan las cuentas.

Mejora la privacidad del usuario mediante la definición de permisos personalizados para compartir solo los datos necesarios y aumenta la confianza de los usuarios mediante la definición clara de cómo se usan sus datos.

El acceso a los datos y servicios alojados en tu plataforma se puede revocar mediante la desvinculación de las cuentas. La implementación de un extremo de revocación de tokens opcional te permite mantenerte en sincronización con los eventos iniciados por Google, mientras que la protección entre cuentas (RISC) te permite notificar a Google sobre cualquier evento de desvinculación que ocurra en tu plataforma.

Flujos de vinculación de cuentas

Existen 3 flujos de vinculación de Cuentas de Google, todos basados en OAuth y requieren que administres o controles los extremos de autorización y de intercambio de tokens que cumplen con OAuth 2.0.

Durante el proceso de vinculación, emites tokens de acceso a Google para Cuentas de Google individuales después de obtener el consentimiento de los titulares de las cuentas para vincular sus cuentas y compartir datos.

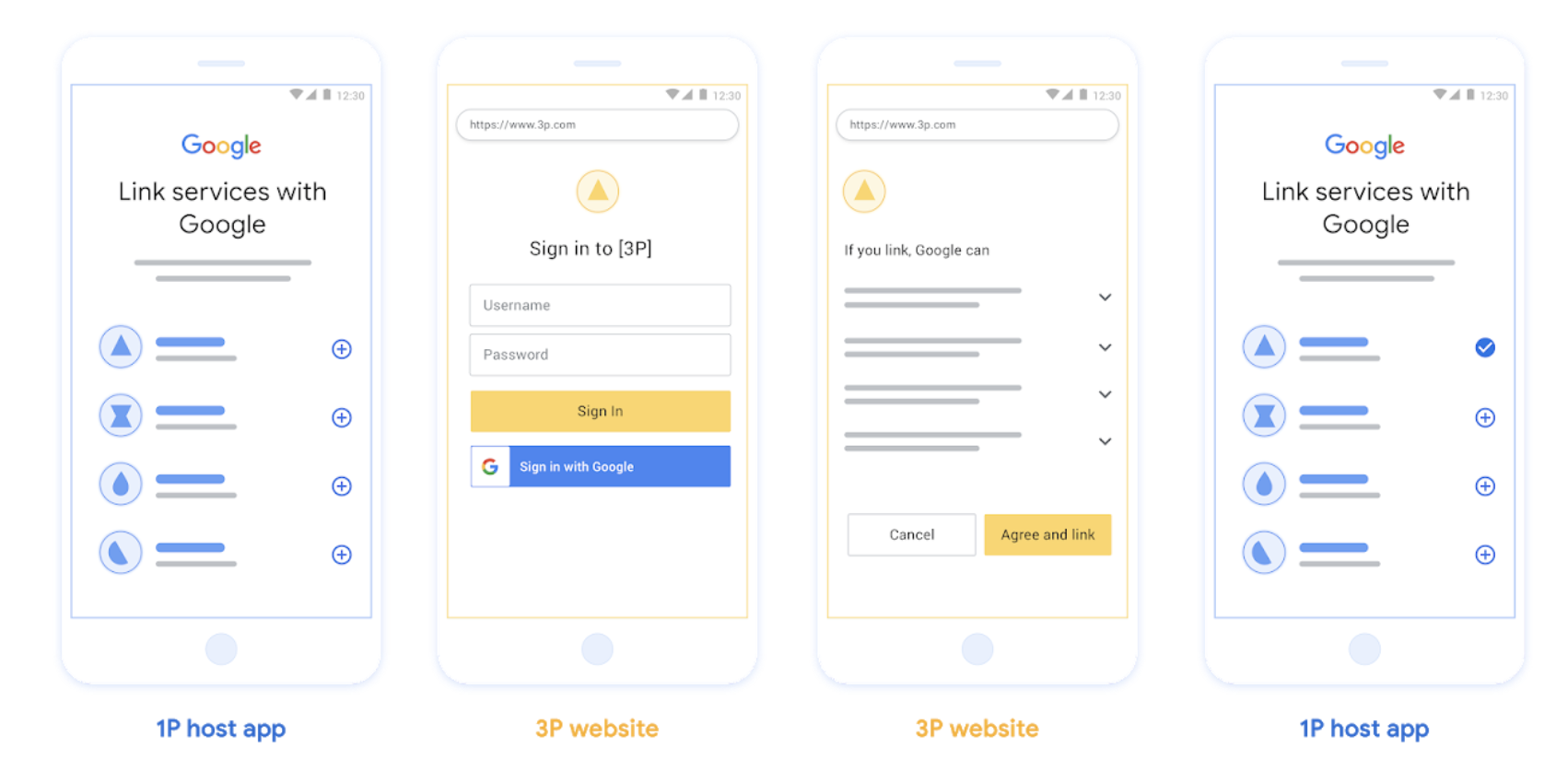

Vinculación con OAuth ("Web OAuth")

Este es el flujo de OAuth básico que envía a los usuarios a tu sitio web para vincularlo. Se redirecciona al usuario a tu sitio web para que acceda a su cuenta. Una vez que accede, el usuario da su consentimiento para compartir sus datos en tu servicio con Google. En ese momento, la Cuenta de Google del usuario y tu servicio estarán vinculados.

La vinculación de OAuth admite el código de autorización y los flujos de OAuth implícitos. Tu servicio debe alojar un extremo de autorización que cumpla con OAuth 2.0 para el flujo implícito y debe exponer un extremo de autorización y un extremo de intercambio de tokens cuando se use el flujo de código de autorización.

Figura 1: Vinculación de cuentas en el teléfono de un usuario con OAuth web

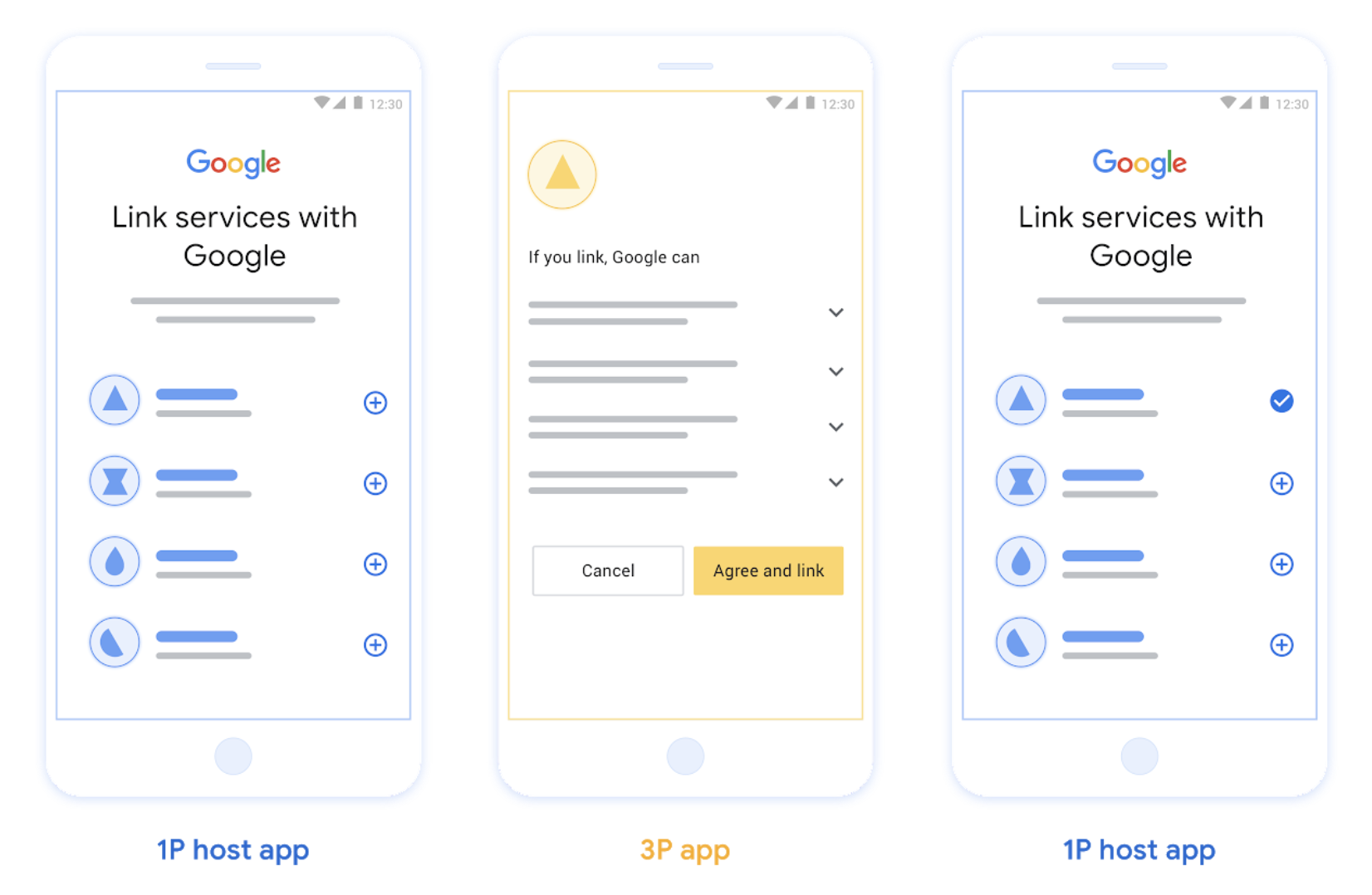

Vinculación de cambio de app basada en OAuth ("Cambio de app")

Un flujo de OAuth que envía a los usuarios a tu app para su vinculación

La vinculación de apps basada en OAuth guía a los usuarios a medida que se mueven entre tus apps para dispositivos móviles para Android o iOS verificadas y la plataforma de Google a fin de revisar los cambios propuestos en el acceso a los datos y otorgar su consentimiento para vincular su cuenta en tu plataforma con su Cuenta de Google. Para habilitar App Flip, tu servicio debe ser compatible con la vinculación de OAuth o la vinculación de Acceso con Google basada en OAuth mediante el flujo de código de autorización.

Cambio de app es compatible con Android y iOS.

Cómo funciona:

Google app verifica si tu app está instalada en el dispositivo del usuario:

- Si se encuentra la app, el usuario "gira" la app. Tu app obtiene su consentimiento para vincular la cuenta con Google y, luego, "regresa" a la plataforma de Google.

- Si no se encuentra la app o se produce un error durante el proceso de vinculación de cambio de app, se redirecciona al usuario al flujo optimizado o web de OAuth.

Figura 2. Vinculación de cuentas en el teléfono de un usuario con Cambio de app

Vinculación optimizada basada en OAuth ("Optimizada")

La vinculación optimizada del Acceso con Google basado en OAuth agrega el Acceso con Google a la vinculación de OAuth, lo que permite a los usuarios completar el proceso de vinculación sin salir de la plataforma de Google, lo que reduce las fricciones y los abandonos. La vinculación optimizada basada en OAuth ofrece la mejor experiencia del usuario con un acceso fluido, la creación de cuentas y la vinculación de cuentas mediante la combinación del Acceso con Google y la vinculación de OAuth. El servicio debe admitir extremos de intercambio de tokens y de autorización que cumplan con OAuth 2.0.

Además, el extremo de intercambio de tokens debe admitir aserciones de JSON Web Token (JWT) y, además, implementar los intents check, create y get.

Cómo funciona:

Google confirma la cuenta de usuario y te pasa esta información:

- Si existe una cuenta para el usuario en tu base de datos, este vinculará correctamente su Cuenta de Google con su cuenta en tu servicio.

- Si no existe una cuenta para el usuario en tu base de datos, este puede crear una nueva cuenta de terceros con la información afirmada que proporciona Google : correo electrónico, nombre y foto de perfil, o elegir acceder y vincularlo con otro correo electrónico (esto requerirá que acceda a tu servicio mediante OAuth web).

Figura 3. Vinculación de cuentas en el teléfono de un usuario con la vinculación optimizada

¿Qué flujo deberías usar?

Recomendamos implementar todos los flujos para garantizar que los usuarios obtengan la mejor experiencia de vinculación. Los flujos optimizado y de cambio de app reducen la fricción de la vinculación, ya que los usuarios pueden completar el proceso en muy pocos pasos. La vinculación de OAuth para la Web ofrece el mínimo esfuerzo y es un buen punto de partida. Luego, puedes agregar otros flujos de vinculación.

Trabaja con tokens

La vinculación de Cuentas de Google se basa en el estándar de la industria OAuth 2.0.

Emites tokens de acceso a Google para Cuentas de Google individuales después de obtener el consentimiento de los titulares de las cuentas para vincular sus cuentas y compartir datos.

Token types

OAuth 2.0 uses strings called tokens to communicate between the user agent, the client application, and the OAuth 2.0 server.

Three types of OAuth 2.0 tokens can be used during account linking:

Authorization code. A short-lived token that can be exchanged for an access and a refresh token. For security purposes, Google calls your authorization endpoint to obtain a single use or very short-lived code.

Access token. A token that grants the bearer access to a resource. To limit exposure that could result from the loss of this token, it has a limited lifetime, usually expiring after an hour or so.

Refresh token. A long-lived token that can be exchanged for a new access token when an access token expires. When your service integrates with Google, this token is exclusively stored and used by Google. Google calls your token exchange endpoint to exchange refresh tokens for access tokens, which are in turn used to access user data.

Token handling

Race conditions in clustered environments and client-server exchanges can result in complex timing and error handling scenarios when working with tokens. For example:

- You receive a request for a new access token, and you issue a new access token. Concurrently, you receive a request for access to your service's resource using the previous, unexpired access token.

- Your refresh token reply is yet to be received (or is never received) by Google. Meanwhile, the previously valid refresh token is used in a request from Google.

Requests and replies can arrive in any order, or not at all due to asynchronous services running in a cluster, network behavior, or other means.

Immediate and fully consistent shared state both within, and between, your and Google's token handling systems cannot be guaranteed. Multiple valid, unexpired tokens can coexist within or across systems short period of time. To minimize negative user impact we recommend you do the following:

- Accept unexpired access tokens, even after a newer token is issued.

- Use alternatives to Refresh Token Rotation.

- Support multiple, concurrently valid access and refresh tokens. For security, you should limit the number of tokens and token lifetime.

Maintenance and outage handling

During maintenance or unplanned outages Google might be unable to call your authorization or token exchange endpoints to obtain access and refresh tokens.

Your endpoints should respond with a 503 error code and empty body. In this

case, Google retries failed token exchange requests for a limited time. Provided

that Google is later able to obtain refresh and access tokens, failed requests

are not visible to users.

Failing requests for an access token result in a visible error, if initiated by a user. Users will be required to retry linking failures if the implicit OAuth 2.0 flow is used.

Recommendations

There are many solutions to minimize maintenance impact. Some options to consider:

Maintain your existing service and route a limited number of requests to your newly updated service. Migrate all requests only after confirming expected functionality.

Reduce the number of token requests during the maintenance period:

Limit maintenance periods to less than the access token lifetime.

Temporarily increase the access token lifetime:

- Increase token lifetime to greater than maintenance period.

- Wait twice the duration of your access token lifetime, enabling users to exchange short lived tokens for longer duration tokens.

- Enter maintenance.

- Respond to token requests with a

503error code and empty body. - Exit maintenance.

- Decrease token lifetime back to normal.

Registrarse en Google

Necesitaremos detalles de tu configuración de OAuth 2.0 y compartir las credenciales para habilitar la vinculación de cuentas. Consulta el artículo sobre registro para obtener más información.