Les comptes sont associés à l'aide des flux implicites et codes d'autorisation OAuth 2.0 standards dans l'industrie. Votre service doit prendre en charge les points de terminaison d'autorisation et d'échange de jetons conformes à OAuth 2.0.

Dans le flux implicite, Google ouvre votre point de terminaison d'autorisation dans le navigateur de l'utilisateur. Une fois la connexion réussie, vous renvoyez un jeton d'accès à durée de vie prolongée à Google. Ce jeton d'accès est désormais inclus dans chaque requête envoyée par Google.

Dans le flux code d'autorisation, vous avez besoin de deux points de terminaison:

Le point de terminaison d'autorisation, qui présente l'UI de connexion à vos utilisateurs qui ne sont pas encore connectés. Le point de terminaison d'autorisation crée également un code d'autorisation de courte durée pour enregistrer le consentement des utilisateurs à l'accès demandé.

Le point de terminaison échange de jetons, qui est responsable de deux types d'échanges:

- Échange un code d'autorisation contre un jeton d'actualisation de longue durée et un jeton d'accès de courte durée. Cet échange se produit lorsque l'utilisateur suit le parcours d'association de compte.

- Échange un jeton d'actualisation à longue durée de vie contre un jeton d'accès à courte durée de vie. Cet échange se produit lorsque Google a besoin d'un nouveau jeton d'accès, car celui-ci a expiré.

Choisir un flux OAuth 2.0

Bien que le flux implicite soit plus simple à implémenter, Google recommande que les jetons d'accès émis par le flux implicite n'expirent jamais. En effet, l'utilisateur est obligé d'associer à nouveau son compte après l'expiration d'un jeton avec le flux implicite. Si vous avez besoin d'une expiration des jetons pour des raisons de sécurité, nous vous recommandons vivement d'utiliser plutôt le flux avec code d'autorisation.

Principes de conception

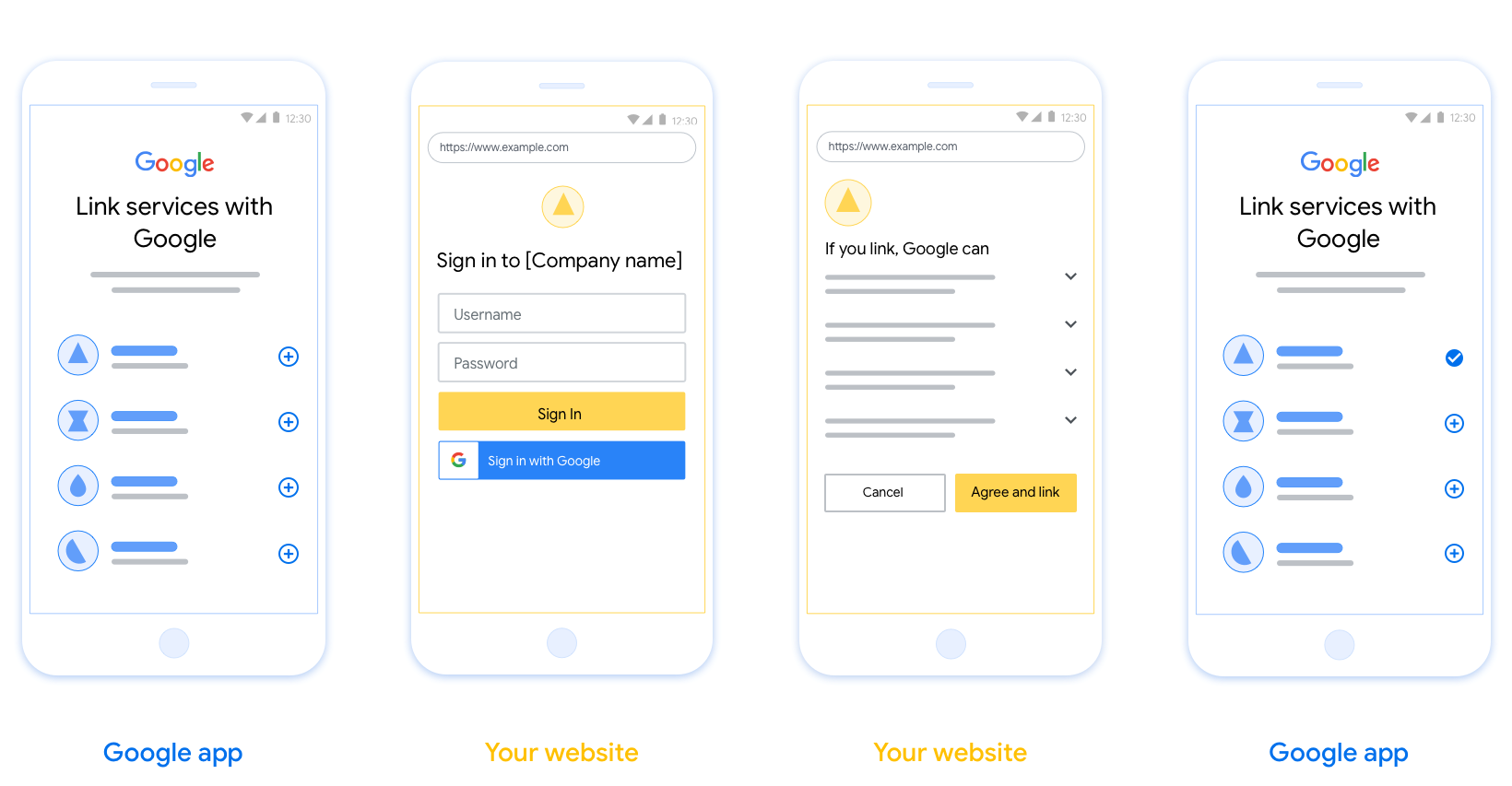

Cette section décrit les exigences de conception et les recommandations concernant l'écran utilisateur que vous hébergez pour les flux d'association OAuth. Une fois qu'elle est appelée par l'application Google, votre plate-forme affiche une page de connexion à Google et un écran de consentement pour l'association de compte à l'utilisateur. L'utilisateur est redirigé vers l'application Google après avoir donné son autorisation pour associer des comptes.

Conditions requises

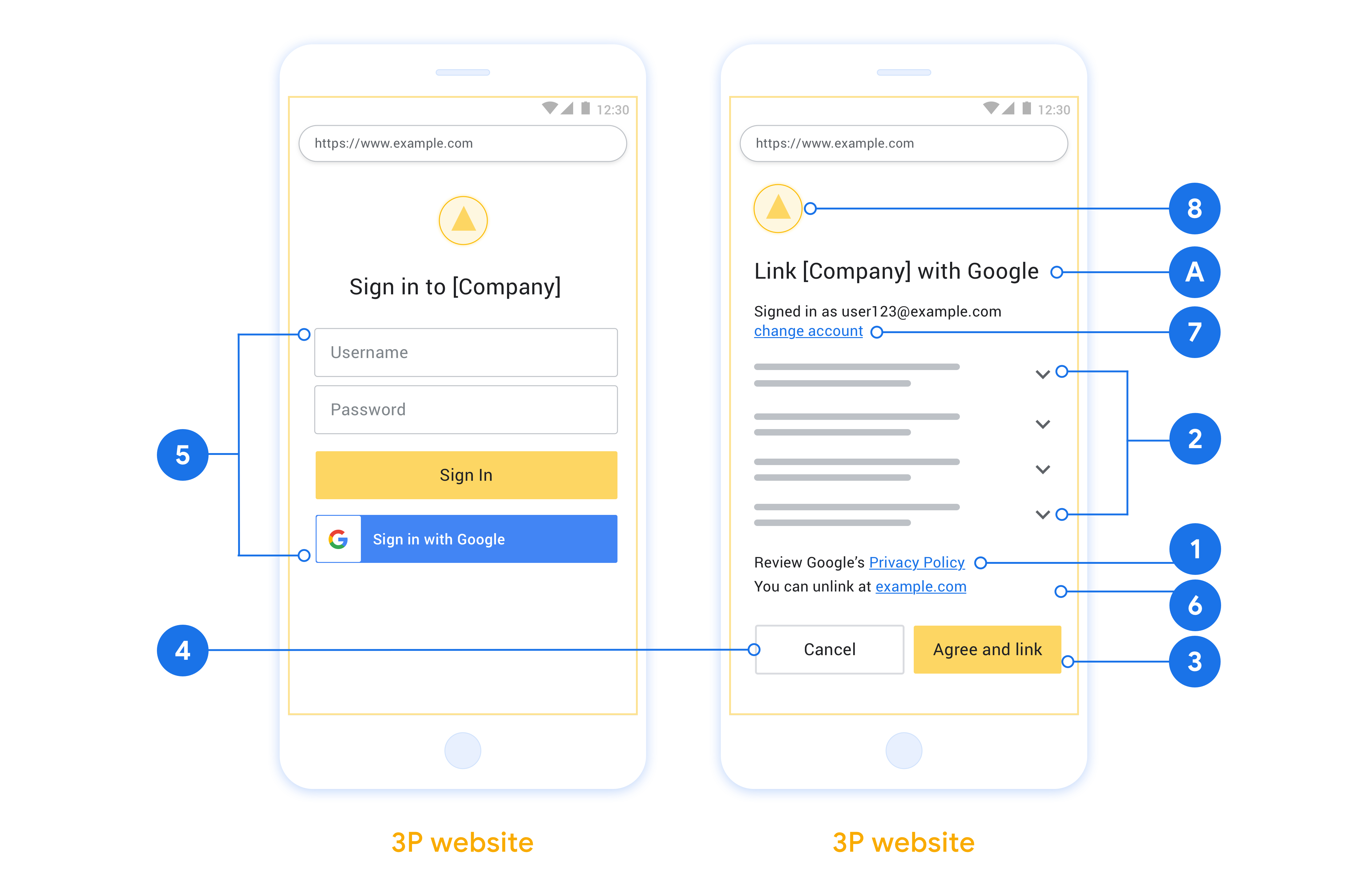

- Vous devez indiquer que le compte de l'utilisateur sera associé à Google, et non à un produit Google spécifique tel que Google Home ou l'Assistant Google.

Recommandations

Nous vous recommandons d'effectuer les opérations suivantes :

Afficher les règles de confidentialité de Google. Incluez un lien vers les Règles de confidentialité de Google sur l'écran de consentement.

Données à partager. Utilisez un langage clair et concis pour indiquer à l'utilisateur quelles données Google exige et pourquoi.

Incitation à l'action claire Énoncez une incitation à l'action claire sur votre écran de consentement, par exemple "Accepter et associer". En effet, les utilisateurs doivent comprendre quelles données ils doivent partager avec Google pour associer leurs comptes.

Possibilité d'annuler. Proposez aux utilisateurs la possibilité de revenir en arrière ou d'annuler s'ils choisissent de ne pas associer leur compte.

Procédure de connexion claire. Assurez-vous que les utilisateurs disposent d'une méthode claire pour se connecter à leur compte Google, comme des champs pour leur nom d'utilisateur et leur mot de passe ou Se connecter avec Google.

Possibilité de dissocier : Offrez aux utilisateurs un mécanisme de dissociation, par exemple une URL vers les paramètres de leur compte sur votre plate-forme. Vous pouvez également inclure un lien vers le compte Google, où les utilisateurs peuvent gérer leur compte associé.

Possibilité de changer de compte utilisateur Suggérez aux utilisateurs une méthode pour changer de compte. Cette fonctionnalité est particulièrement utile si les utilisateurs ont tendance à posséder plusieurs comptes.

- Si un utilisateur doit fermer l'écran d'autorisation pour changer de compte, envoyez une erreur récupérable à Google afin qu'il puisse se connecter au compte souhaité avec l'association OAuth et le parcours implicite.

Incluez votre logo. Afficher le logo de votre entreprise sur l'écran de consentement. Utilisez vos consignes de style pour placer votre logo. Si vous souhaitez également afficher le logo de Google, consultez la section Logos et marques.

Créer le projet

Pour créer votre projet afin d'utiliser l'association de comptes :

- Cliquez sur Create Project (Créer un projet).

- Saisissez un nom ou acceptez la suggestion générée.

- Confirmez ou modifiez les champs restants.

- Cliquez sur Créer.

Pour afficher l'ID de votre projet :

- Recherchez votre projet dans le tableau de la page de destination. L'ID du projet apparaît dans la colonne ID.

Configurer votre écran de consentement OAuth

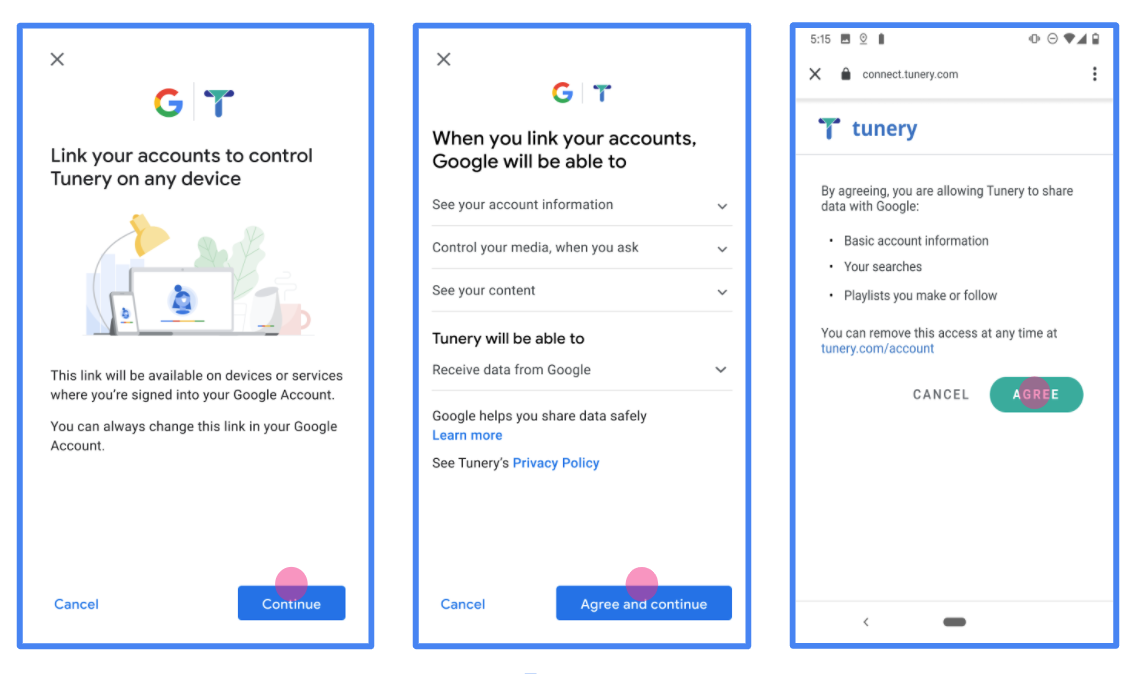

Le processus d'association de compte Google inclut un écran de consentement qui indique aux utilisateurs l'application qui demande l'accès à leurs données, le type de données demandé et les conditions applicables. Vous devrez configurer votre écran de consentement OAuth avant de générer un ID client Google API.

- Ouvrez la page Écran d'autorisation OAuth de la console Google APIs.

- Si vous y êtes invité, sélectionnez le projet que vous venez de créer.

Sur la page "Écran de consentement OAuth", remplissez le formulaire, puis cliquez sur le bouton "Enregistrer".

Nom de l'application : nom de l'application qui demande l'autorisation. Le nom doit refléter précisément votre application et être cohérent avec le nom de l'application que les utilisateurs voient ailleurs. Le nom de l'application s'affichera sur l'écran d'autorisation de l'association de compte.

Logo de l'application : image sur l'écran de consentement qui aidera les utilisateurs à reconnaître votre application. Le logo s'affiche sur l'écran de consentement pour l'association de compte et dans les paramètres du compte.

Adresse e-mail d'assistance : permet aux utilisateurs de vous contacter s'ils ont des questions concernant leur consentement.

Niveaux d'accès pour les API Google : les niveaux d'accès permettent à votre application d'accéder aux données Google privées de vos utilisateurs. Pour le cas d'utilisation de l'association de compte Google, le champ d'application par défaut (e-mail, profil, openid) est suffisant. Vous n'avez pas besoin d'ajouter de champs d'application sensibles. Il est généralement recommandé de demander les niveaux d'accès de manière incrémentielle, au moment où l'accès est requis, plutôt qu'à l'avance. En savoir plus

Domaines autorisés : pour vous protéger, vous et vos utilisateurs, Google limite l'utilisation de domaines autorisés aux applications qui s'authentifient à l'aide d'OAuth. Les liens vers vos applications doivent être hébergés sur des domaines autorisés. En savoir plus

Lien vers la page d'accueil de l'application : page d'accueil de votre application. Le site doit être hébergé sur un domaine autorisé.

Lien vers les règles de confidentialité de l'application : affiché sur l'écran de consentement pour l'association de comptes Google. Le site doit être hébergé sur un domaine autorisé.

Lien vers les conditions d'utilisation de l'application (facultatif) : doit être hébergé sur un domaine autorisé.

Figure 1 : Écran de consentement pour l'association d'un compte Google à une application fictive, Tunery

Vérifiez l'état de validation. Si votre application doit être validée, cliquez sur le bouton "Envoyer pour validation". Pour en savoir plus, consultez les exigences de validation OAuth.

Implémenter votre serveur OAuth

Pour prendre en charge le flux implicite OAuth 2.0, votre service accorde une autorisation un point de terminaison unique disponible via HTTPS. Ce point de terminaison est responsable de l'authentification l'obtention du consentement des utilisateurs pour l'accès aux données. Le point de terminaison d'autorisation présente une interface utilisateur de connexion aux utilisateurs qui ne sont pas déjà connectés et enregistre autoriser l'accès demandé.

Lorsqu'une application Google doit appeler l'une des API autorisées de votre service, Google utilise ce point de terminaison pour obtenir l'autorisation de vos utilisateurs d'appeler ces API en son nom.

Une session de flux implicite OAuth 2.0 typique lancée par Google possède le flux suivant:

- Google ouvre votre point de terminaison d'autorisation dans le navigateur de l'utilisateur. La se connecte (s'il ne l'est pas déjà) et autorise Google à accéder à leurs données avec votre API, s'ils ne l'ont pas déjà accordé.

- Votre service crée un jeton d'accès et le renvoie à Google Pour ce faire, redirigez le navigateur de l'utilisateur vers Google associé à la requête.

- Google appelle les API de votre service et associe le jeton d'accès chaque requête. Votre service vérifie que le jeton d'accès accorde à Google l'autorisation d'accès à l'API, puis termine l'appel d'API.

Gérer les requêtes d'autorisation

Lorsqu'une application Google doit associer un compte via une méthode OAuth 2.0 flux implicite, Google redirige l'utilisateur vers votre point de terminaison d'autorisation qui inclut les paramètres suivants:

| Paramètres du point de terminaison de l'autorisation | |

|---|---|

client_id |

ID client que vous avez attribué à Google. |

redirect_uri |

URL à laquelle vous envoyez la réponse à cette requête. |

state |

Une valeur de tenue de registre renvoyée à Google telle quelle dans le l'URI de redirection. |

response_type |

Type de valeur à renvoyer dans la réponse. Pour l'authentification OAuth 2.0

le type de réponse est toujours token. |

user_locale |

Le paramètre linguistique du compte Google RFC5646 format utilisé pour localiser votre contenu dans la langue préférée de l'utilisateur. |

Par exemple, si votre point de terminaison d'autorisation est disponible

https://myservice.example.com/auth, une requête peut se présenter comme suit:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token&user_locale=LOCALE

Pour que votre point de terminaison d'autorisation traite les requêtes de connexion, procédez comme suit : étapes:

Vérifiez les valeurs

client_idetredirect_uripour pour empêcher l'octroi d'accès à des applications clientes non intentionnelles ou mal configurées:- Vérifiez que

client_idcorrespond à l'ID client que vous attribué à Google. - Vérifiez que l'URL spécifiée par

redirect_uria la forme suivante:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- Vérifiez que

Vérifiez si l'utilisateur est connecté à votre service. Si l'utilisateur n'est pas signé suivez la procédure de connexion ou d'inscription de votre service.

Générez un jeton d'accès que Google utilisera pour accéder à votre API. La Le jeton d'accès peut correspondre à n'importe quelle valeur de chaîne, mais il doit représenter de manière unique le user et le client pour lequel le jeton est destiné et ne doit pas être devinable.

Envoyer une réponse HTTP qui redirige le navigateur de l'utilisateur vers l'URL spécifiée par le paramètre

redirect_uri. Incluez tous les les paramètres suivants dans le fragment d'URL:access_token: jeton d'accès que vous venez de générertoken_type: chaînebearerstate: valeur de l'état non modifié de l'original demander

Voici un exemple de l'URL obtenue:

https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Le gestionnaire de redirection OAuth 2.0 de Google reçoit le jeton d'accès et confirme

que la valeur state n'a pas changé. Une fois que Google a obtenu

pour votre service, le jeton est associé aux appels suivants

à vos API de service.

Gérer les requêtes userinfo

Le point de terminaison userinfo est une ressource protégée par OAuth 2.0 qui renvoie les revendications concernant l'utilisateur associé. L'implémentation et l'hébergement du point de terminaison userinfo sont facultatifs, sauf dans les cas d'utilisation suivants:

- Connexion à un compte associé avec Google One Tap.

- Abonnement simplifié sur Android TV.

Une fois que le jeton d'accès a été récupéré avec succès à partir du point de terminaison de votre jeton, Google envoie une demande à ce point de terminaison pour récupérer les informations de base du profil sur l'utilisateur associé.

| En-têtes de requête du point de terminaison userinfo | |

|---|---|

Authorization header |

Jeton d'accès de type Bearer. |

Par exemple, si votre point de terminaison userinfo est disponible à l'adresse

https://myservice.example.com/userinfo, une requête peut se présenter comme suit:

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

Pour que votre point de terminaison userinfo traite les requêtes, procédez comme suit:

- Extrayez le jeton d'accès de l'en-tête "Authorization" et renvoyez les informations concernant l'utilisateur associé au jeton d'accès.

- Si le jeton d'accès n'est pas valide, renvoyez une erreur HTTP 401 Opération non autorisée à l'aide de l'en-tête de réponse

WWW-Authenticate. Voici un exemple de réponse d'erreur userinfo:HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

Si le jeton d'accès est valide, renvoyez une réponse HTTP 200 avec l'objet JSON suivant dans le corps de la requête réponse:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }Réponse du point de terminaison userinfo subIdentifiant unique qui identifie l'utilisateur dans votre système. emailAdresse e-mail de l'utilisateur. given_nameFacultatif:prénom de l'utilisateur. family_nameFacultatif:nom de l'utilisateur. nameFacultatif:nom complet de l'utilisateur. pictureFacultatif:photo de profil de l'utilisateur.

Valider votre implémentation

Vous pouvez valider votre implémentation à l'aide de l'outil OAuth 2.0 Playground.

Dans l'outil, procédez comme suit:

- Cliquez sur Configuration pour ouvrir la fenêtre de configuration OAuth 2.0.

- Dans le champ OAuth flow (Flux OAuth), sélectionnez Client-side (Côté client).

- Dans le champ Points de terminaison OAuth, sélectionnez Personnalisé.

- Indiquez votre point de terminaison OAuth 2.0 et l'ID client que vous avez attribué à Google dans les champs correspondants.

- Dans la section Étape 1, ne sélectionnez aucun champ d'application Google. Laissez plutôt ce champ vide ou saisissez une portée valide pour votre serveur (ou une chaîne arbitraire si vous n'utilisez pas de portées OAuth). Lorsque vous avez terminé, cliquez sur Autoriser les API.

- Dans les sections Étape 2 et Étape 3, suivez le flux OAuth 2.0 et vérifiez que chaque étape fonctionne comme prévu.

Vous pouvez valider votre implémentation à l'aide de l'outil Démo d'association de comptes Google.

Dans l'outil, procédez comme suit:

- Cliquez sur le bouton Se connecter avec Google.

- Sélectionnez le compte que vous souhaitez associer.

- Saisissez l'ID du service.

- Saisissez éventuellement un ou plusieurs champs d'application pour lesquels vous demanderez l'accès.

- Cliquez sur Démarrer la démo.

- Lorsque vous y êtes invité, confirmez que vous pouvez accepter ou refuser la demande d'association.

- Vérifiez que vous êtes redirigé vers votre plate-forme.