Te damos la bienvenida a la edición de octubre de Progress in the Privacy Sandbox, en la que se hace un seguimiento de los logros importantes en la ruta para que dejen de estar disponibles las cookies de terceros en Chrome y se trabaja para lograr una Web más privada. Cada mes compartiremos una descripción general de las actualizaciones del cronograma de Privacy Sandbox junto con noticias de todo el proyecto.

Eventos

A partir del 3 de noviembre, organizaremos la Chrome Developer Summit. Podrás obtener una actualización sobre Privacy Sandbox en el discurso de apertura, junto con la oportunidad de hacer preguntas al equipo directivo en la AMA y tiempo para realizar preguntas más detalladas con los equipos de ingeniería en el horario de atención. Regístrate hoy mismo y esperamos verte allí.

Este mes, también se incluyó la conferencia anual del W3C (comúnmente conocida como TPAC), en la que se reúnen todos los grupos del W3C para debatir sobre diversos temas en toda la Web. Puedes ver los minutos y videos de las sesiones separadas, y a continuación, se incluyen las sesiones específicas, incluidos los temas de Privacy Sandbox.

Para continuar con la temporada de conferencias, el IETF (Internet Engineering Task Force) organizará su 112 plenaria técnica en línea habitual. Al igual que con TPAC, hay varias sesiones individuales en las que se analizan temas de Privacy Sandbox, como los grupos de trabajo PRIV (Privacy Respecting Incorporation of Values), PEARG (Privacy Mejoras and Assessments Research Group) y MASQUE (Sustancia de aplicaciones multiplexadas sobre Encriptación QUIC). Estos son debates técnicos profundos sobre los diseños de protocolos. Si tienes la experiencia y el interés adecuados en contribuir a estos debates, te recomendamos que te unas.

Fortalece los límites de privacidad entre sitios

Las cookies de terceros son un mecanismo clave que permite el seguimiento entre sitios. Poder eliminarlos gradualmente es un hito importante, pero también debemos abordar otras formas de almacenamiento entre sitios o comunicación.

API de Federated Credentials Management

La propuesta de Federated Credentials Management (FedCM) es el nombre nuevo y más significativo para WebID. La identidad federada es un servicio fundamental para la Web, pero dado que se trata de manera explícita de compartir aspectos de identidad con otros sitios, hay detalles de implementación que se superponen con el seguimiento entre sitios.

En la propuesta de Federated Credentials Management, se explora una gama de opciones, desde rutas de migración simples para soluciones existentes hasta métodos más privados de conexión a servicios con la mínima cantidad de información compartida.

Esta propuesta aún se encuentra en una etapa inicial y se puede seguir el debate en el Grupo de la comunidad de identidad federada de W3C. El grupo también organizó una sesión separada en TPAC en la que se analizó una descripción general de la propuesta. También hay una versión de prototipo muy antigua de la API disponible detrás de una función experimental de Chrome 89, pero es puramente para fines experimentales y cambiará a medida que el debate avance.

Unas galletas

A medida que avanzan las propuestas relacionadas con las cookies, debes auditar tus propias SameSite=None o cookies entre sitios y planificar las medidas que deberás tomar en tu sitio.

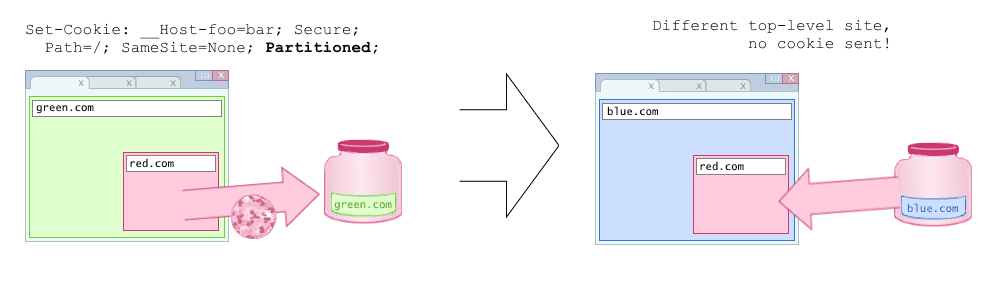

CHIPS

Si configuras cookies que se envían en contextos de varios sitios, pero en relaciones 1:1, como las incorporaciones de iframe o las llamadas a la API, debes seguir la propuesta de CHIPS o las cookies con estado particionado independiente. Esto te permite marcar las cookies como "Particionadas" y colocarlas en un frasco de cookies independiente para cada sitio de nivel superior.

El trabajo está avanzando en CHIPS y, si bien la función está disponible detrás de chrome://flags/#partitioned-cookies y la marca --partitioned-cookies de la CLI, aún no se encuentra en un estado que se pueda probar por completo. Proporcionaremos detalles actualizados de prueba y depuración una vez que la implementación esté más completa.

Conjuntos propios

Si configuras cookies para contextos entre sitios, pero solo entre sitios de tu propiedad (por ejemplo, si alojas un servicio en tu dominio .com que usa tu .co.uk), deberías seguir los Conjuntos propios. Esta propuesta define una manera de declarar qué sitios deseas que formen un conjunto y, luego, marcar las cookies como "SameParty" para que solo se envíen para contextos dentro de ese conjunto.

Los conjuntos propios están disponibles para pruebas de desarrolladores

locales detrás de las marcas

chrome://flags/#use-first-party-set y

chrome://flags/#sameparty-cookies-considered-first-party, lo que te permite

especificar tu propio conjunto de sitios relacionados y experimentar con el comportamiento de las

cookies en ellos.

Partición de almacenamiento

La plataforma web incluye otras formas de almacenamiento que pueden habilitar el seguimiento entre sitios. La sesión separada de TPAC sobre el estado de la partición de almacenamiento del navegador proporciona una descripción general del progreso de Chrome y el análisis de otros proveedores del navegador.

No es necesario realizar una acción inmediata del desarrollador, pero si usas SharedWorker, Web Storage, IndexedDB, CacheStorage, las APIs de FileSystem, BroadcastChannel, la API de Web Locks, los buckets de almacenamiento o alguna otra forma de API de almacenamiento o comunicación en la que confías en el acceso a esos datos en varios sitios debes realizar un seguimiento de este tema para futuras actualizaciones.

Cómo evitar el seguimiento encubierto

A medida que reducimos las opciones de seguimiento explícito entre sitios, también debemos abordar las áreas de la plataforma web que exponen la información de identificación que habilita la creación de huellas digitales o el seguimiento encubierto de los usuarios.

Reducción de strings de usuario-agente y Client Hints de usuario-agente

Ampliamos la prueba de origen para probar el formato de usuario-agente reducido de Chrome para incluir incorporaciones de terceros. Si proporcionas principalmente contenido entre sitios para otros servicios, puedes habilitar la opción de terceros cuando te registres en la prueba de origen para recibir el formato reducido en las solicitudes a tus recursos.

Puedes hacer un seguimiento del cronograma completo para la reducción de usuarios-agentes de Chrome, con otros ejemplos y detalles de las fases de lanzamiento. También deberás migrar a User-Agent Client Hints (UA-CH) si dependes de la versión de la plataforma, el dispositivo o la información de la versión de compilación completa en el formato User-Agent actual.

Continuamos estandarizando los nombres existentes para Client Hints. Para ello, agregamos el prefijo de encabezado Sec-CH- donde falta. Aprobación pendiente, esperamos expandir el rango de caracteres GREASE para UA-CH.

Muestra contenido y anuncios relevantes

A medida que avanzamos hacia la eliminación de las cookies de terceros, necesitamos ingresar las APIs que permiten los casos de uso que dependían de ellas, pero sin permitir el seguimiento entre sitios.

FLoC

FLoC es una propuesta para habilitar la publicidad basada en intereses sin la necesidad de realizar un seguimiento individual entre sitios. Estuvimos evaluando los comentarios de la prueba de origen anterior de FLoC antes de continuar con las pruebas del ecosistema. Mientras continuamos trabajando en los próximos pasos y decisiones para FLoC, deberías ver código de exploración en torno al concepto de temas (anteriormente mencionados) que pronto aparecerá en la base de código de Chromium. Como todo el desarrollo de Chrome se lleva a cabo de forma abierta, este trabajo será visible, pero no se pueden realizar acciones de inmediato para las pruebas de desarrolladores (esto tampoco se aplica a los usuarios). Esperamos seguir compartiendo estos debates y actualizaciones en el nuevo PATCG (Private Advertising Technology Community Group).

Mide los anuncios digitales

Como complemento para mostrar anuncios sin seguimiento entre sitios, necesitamos mecanismos que preserven la privacidad para medir la eficacia de esos anuncios.

API de Attribution Reporting

La API de Attribution Reporting te permite medir eventos en un sitio (como hacer clic o ver un anuncio) que generan una conversión en otro sitio, sin habilitar el seguimiento entre sitios.

Nos gustaría seguir probando la API de Attribution Reporting y planeamos extender la prueba de origen a Chrome 97. Los tokens de prueba de origen actuales vencieron el 12 de octubre, por lo que deberás solicitar tokens actualizados para continuar con las pruebas.

Combate el spam y el fraude en la Web

El otro desafío a medida que reducimos las plataformas disponibles para el seguimiento entre sitios es que estas mismas técnicas de creación de huellas digitales se suelen usar para la protección contra spam y fraude. Aquí también necesitamos alternativas que preserven la privacidad.

Tokens de confianza

La API de Trust Token es una propuesta que permite que un sitio comparta una declaración sobre un visitante, como "Creo que son humanos", y que otros sitios la verifiquen nuevamente sin identificar al individuo.

Los tokens de confianza son una parte de la estrategia general para combatir el spam y el fraude en la Web. En la Sesión de “Antifraude para la Web” del TPAC, representantes de todo el ecosistema analizaron algunos de los desafíos y enfoques actuales.

Comentarios

A medida que continuamos publicando estas actualizaciones mensuales y progresando en Privacy Sandbox como un todo, queremos asegurarnos de que tú, como desarrollador, recibas la información y la asistencia que necesitas. Cuéntanos en @ChromiumDev Twitter si hay algo que podamos mejorar en esta serie. Usaremos tus comentarios para seguir mejorando el formato.

También agregamos Preguntas frecuentes de Privacy Sandbox, que seguiremos expandiendo en función de los problemas que envíes al repositorio de asistencia para desarrolladores. Si tienes alguna pregunta sobre las pruebas o la implementación de cualquiera de las propuestas, comunícate con nosotros.