Kekse sind am besten frisch. Was sind also die neuesten Rezepte, damit du die gruselige Jahreszeit auch ohne alte Kekse genießen kannst?

Kekse sind am besten frisch. Was sind also die neuesten Rezepte, damit Sie die schaurige Jahreszeit auch ohne alte Kekse genießen können?

Wir sind auf dem Weg zur schrittweisen Einstellung von Drittanbieter-Cookies auf der gesamten Webplattform. Das ist ein wichtiger Meilenstein bei der Bewältigung von websiteübergreifendem Tracking, aber es ist Teil eines ziemlich langen Wegs. Werfen wir einen Blick darauf, wie weit wir gekommen sind und welche Süßwaren in der Zukunft zu erwarten sind...

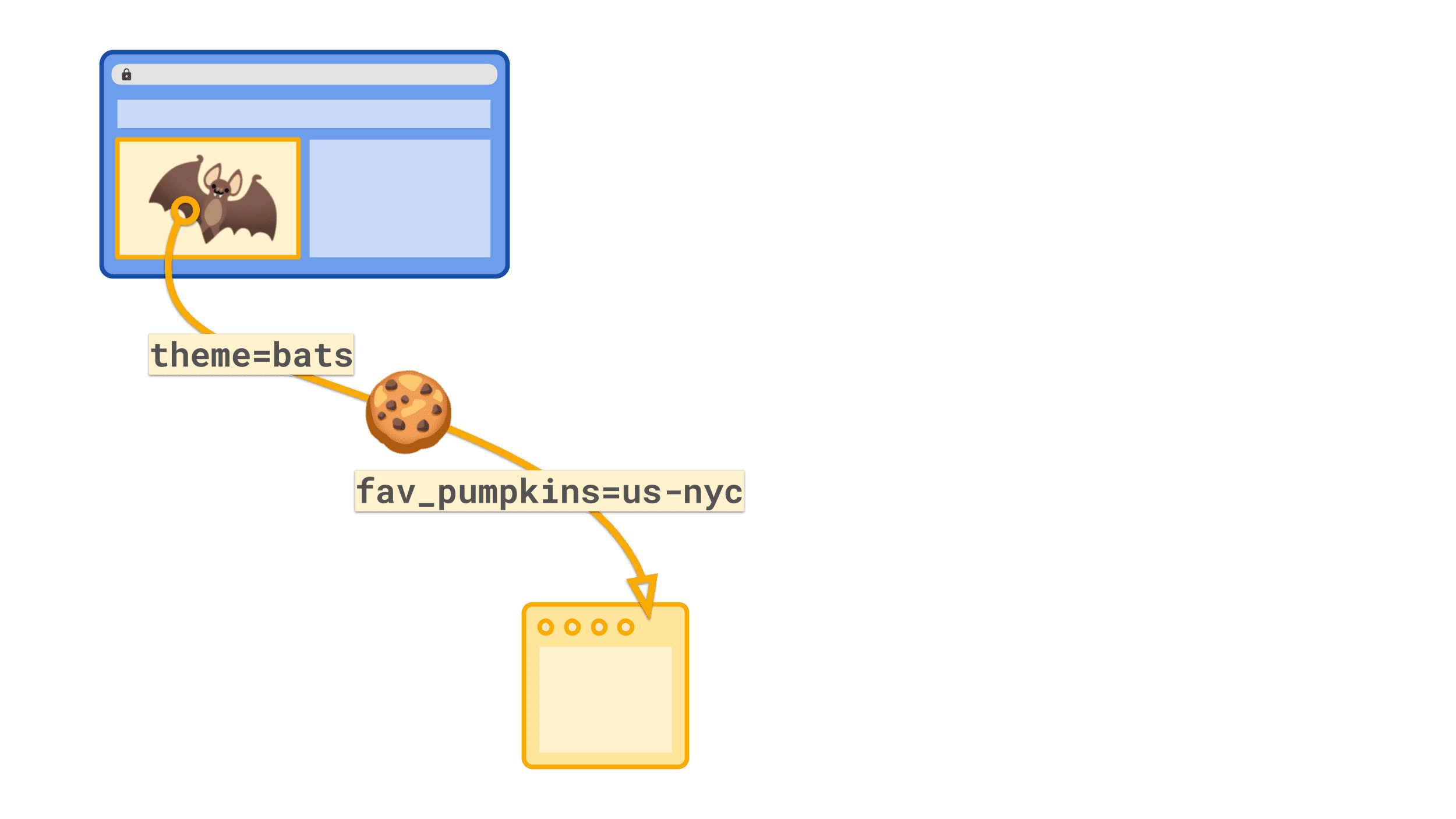

Grundsätzlich stellen Cookies einen einfachen Speicher für Schlüssel/Wert-Paare dar, der zwischen dem Browser und dem Server gesendet wird. Dadurch können auf einer Website nützliche Funktionen wie das Speichern einer Einstellung wie theme=bats oder die Sitzungs-ID eines angemeldeten Nutzers gespeichert werden.

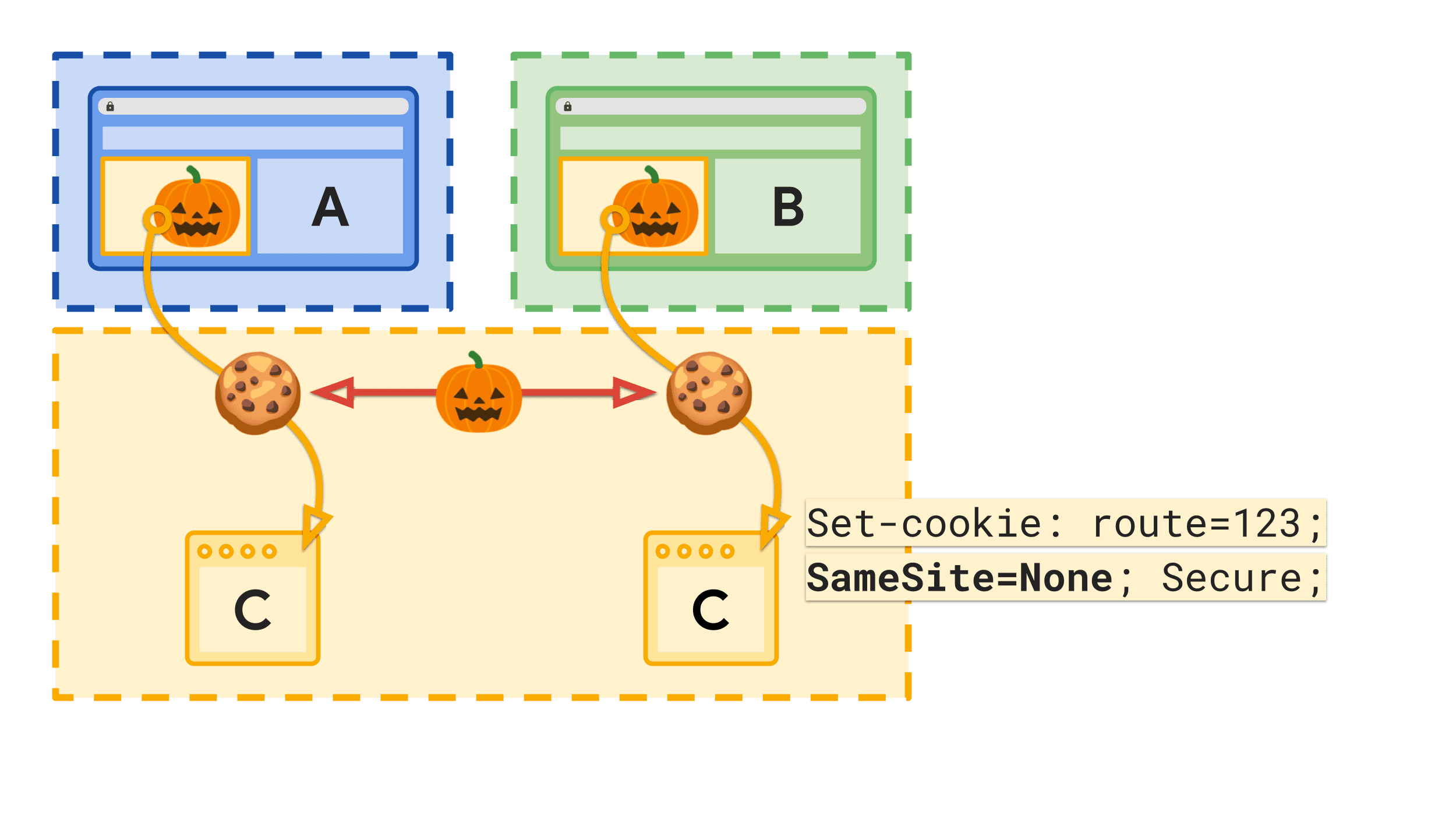

Wenn dieses Cookie auf derselben Website verwendet wird, von der es gesetzt wurde, nennen wir es in der Regel ein Erstanbieter-Cookie. Wenn sie auf einer anderen Website als der Website verwendet wird, auf der sie gespeichert wurde, bezeichnen wir dies als Drittanbieter-Cookie. Das theme=bats-Cookie wäre beispielsweise ein Erstanbieter-Cookie, wenn ich die Website besuche, von der es festgelegt wurde. Wenn es aber in einem iFrame oder einer anderen websiteübergreifenden Ressource als Teil einer anderen Website enthalten ist, wäre es ein Drittanbieter-Cookie.

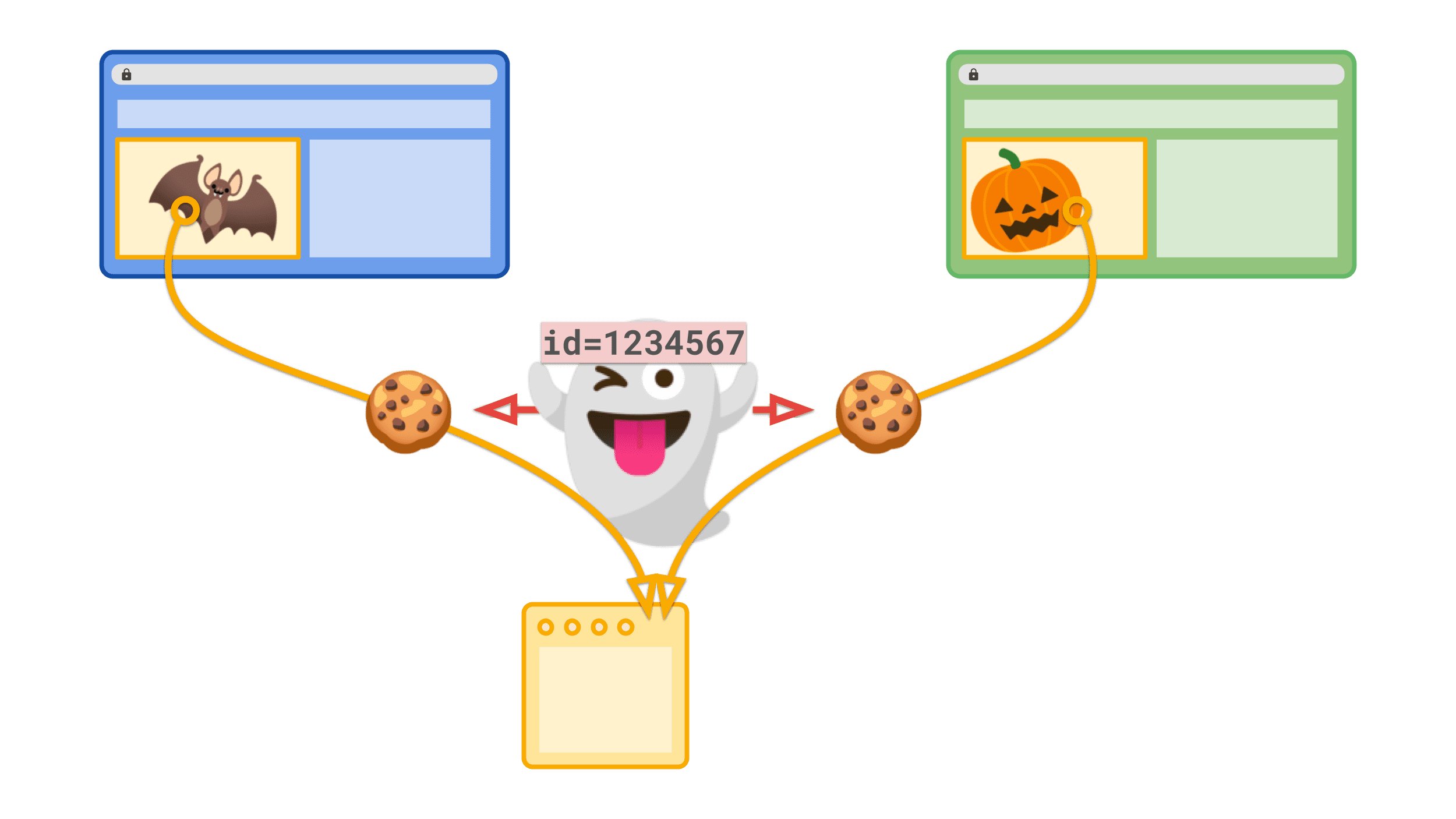

Das Problem bei Drittanbieter-Cookies ist, dass sie websiteübergreifendes Tracking ermöglichen. Anstatt ein Thema festzulegen, speichert der freigegebene Dienst möglicherweise eine ganze Kennung darin. Diese ID wird dann gesendet, wenn Sie verschiedene Websites aufrufen, die ein Cookie für freigegebene Dienste enthalten. Das bedeutet, dass ein Dienst Ihre Aktivitäten auf diesen Websites beobachten und verknüpfen kann.

Eigene Cookies standardmäßig

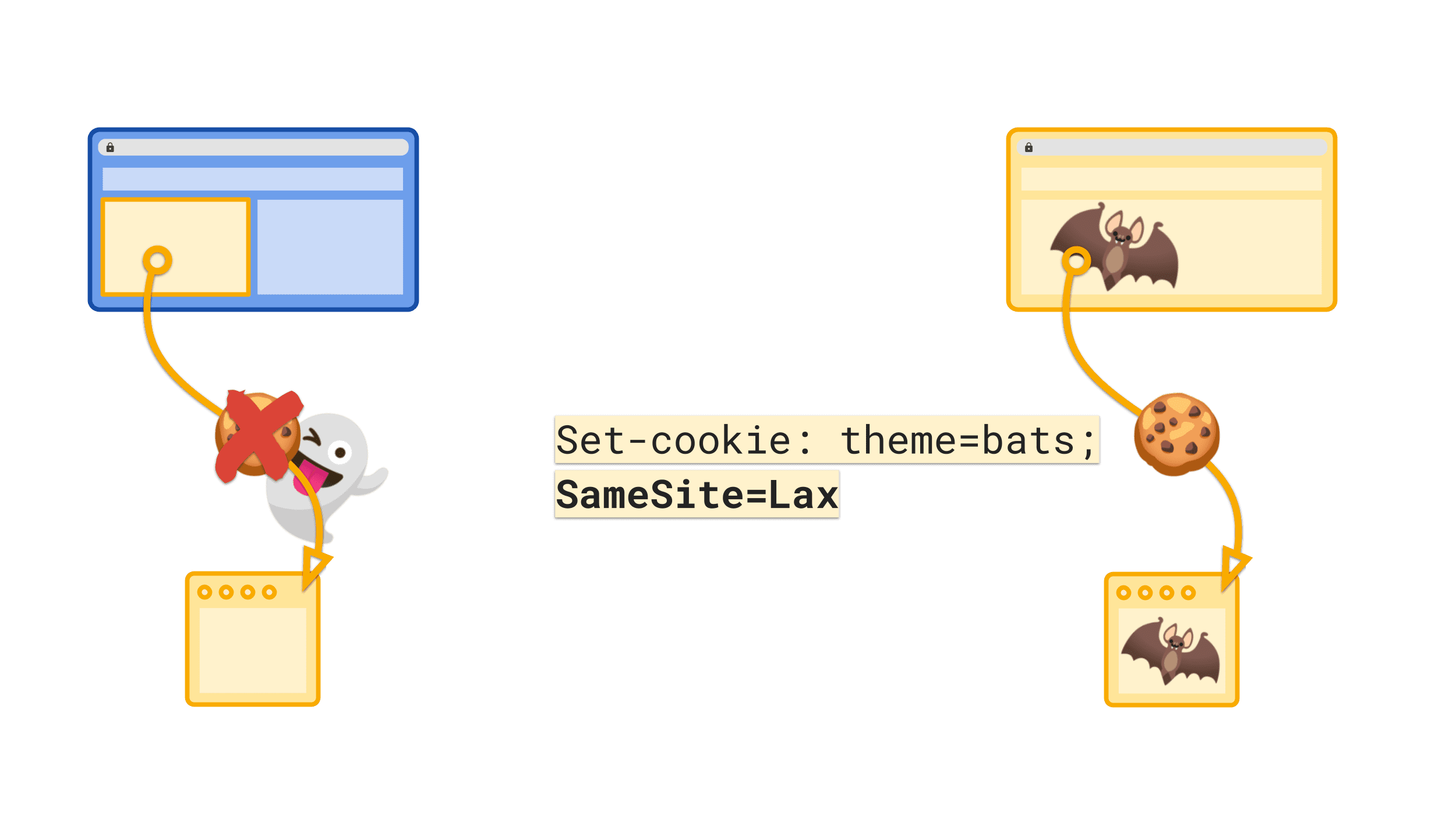

Auf unserem Weg hierher sind wir bereits gut vorangekommen. Früher wurde allein das Setzen eines einfachen Cookies (theme=pumpkins) in allen Kontexten gesendet, ob gleich- oder websiteübergreifend. Die meisten Websites möchten, dass ihre Cookies nur in einem Kontext zur selben Website gesendet werden. Dies kann über das Attribut SameSite für das Cookie gesteuert werden. Beispiel:

Set-Cookie: theme=bats; SameSite=Lax

Dadurch wird der Browser angewiesen, das Cookie nur zu senden, wenn die Ressource mit der Website der obersten Ebene übereinstimmt. Dies bedeutete jedoch, dass die Website angeben musste, wann das eigene Cookie verwendet werden soll. In puncto Sicherheit ist das ein wenig nach hinten gegangen, da Sie eigentlich fragen sollten, wenn Sie mehr Berechtigungen benötigen, nicht nur, um sie standardmäßig zu erhalten.

Jetzt ist SameSite=Lax die Standardeinstellung. Wenn Sie gerade theme=bats festlegen, wird sie nur im Kontext einer Website gesendet.

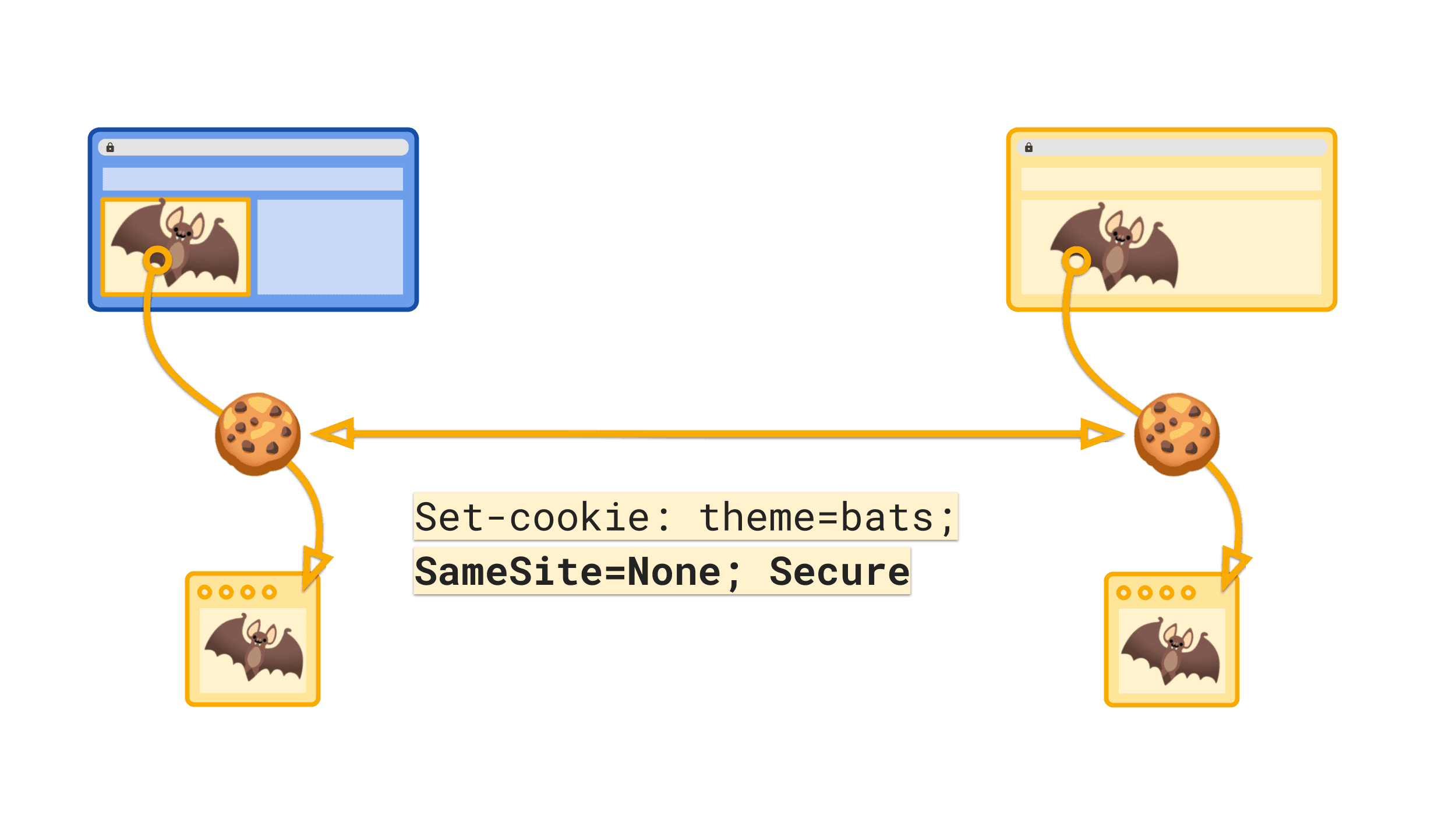

Wenn Sie ein website- oder Drittanbieter-Cookie wünschen (z. B. das Theme in einem eingebetteten Widget), müssen Sie Folgendes angeben:

Set-Cookie: theme=bats; SameSite=None; Secure

Dadurch wird dem Browser mitgeteilt, dass das Cookie in einem beliebigen websiteübergreifenden Kontext gesendet werden soll, aber wir möchten es auf sichere Verbindungen beschränken.

Noch leckere Erstanbieter-Cookies

Die Standardeinstellung ist zwar etwas besser geworden, Sie können dieses Rezept jedoch noch verbessern. Hier ein kleiner Vorgeschmack:

Set-Cookie: __Host-theme=bats;

Secure;

Path=/;

HttpOnly;

Max-Age=7776000;

SameSite=Lax;

So erhalten Sie ein eigenes Cookie, das auf nur eine Domain beschränkt bleibt, sichere Verbindungen, keinen Zugriff durch JavaScript und automatisch abläuft, bevor es veraltet ist, und natürlich nur in Kontexten derselben Website zulässig ist.

Kekse schmecken besser mit CHIPS!

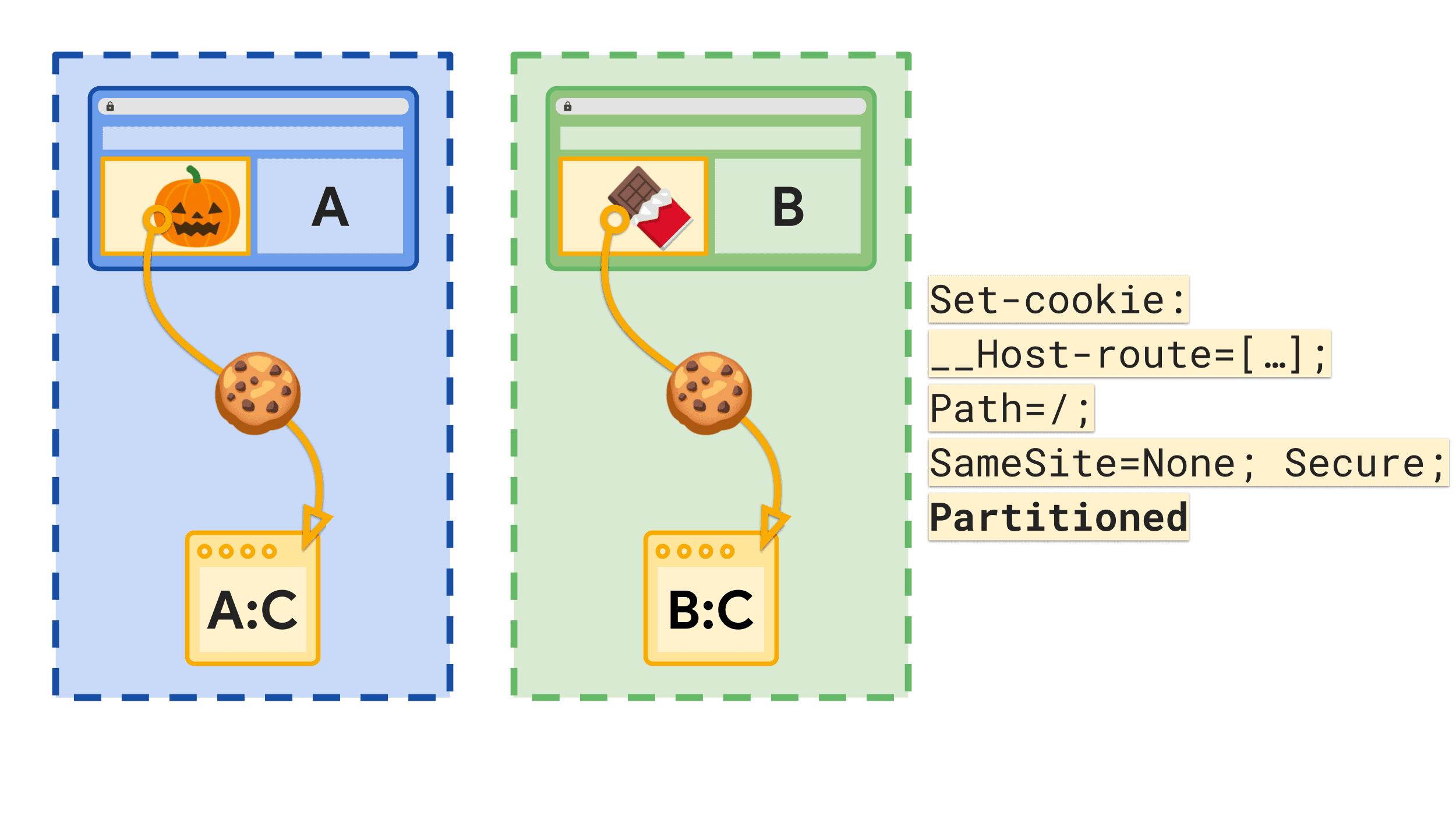

Einer der größten Vorteile des Webs ist die Möglichkeit, mehrere Websites zusammen zu erstellen. Nehmen wir an, ich möchte ein Karten-Widget erstellen, mit dem andere Websites die besten Kürbisfelder-Touren oder -Süßigkeiten-Touren zeigen können. Mein Dienst verwendet ein Cookie, damit die Nutzer ihren Fortschritt auf der Strecke speichern können. Das Problem ist, dass dasselbe Drittanbieter-Cookie sowohl auf der Pumpkin Patch-Website als auch auf der Trick-or-Treating-Website gesendet wird. Ich möchte Nutzer nicht zwischen Websites erfassen, aber der Browser verwendet nur ein Cookie-Archiv. Ich kann diese Nutzung nicht trennen.

Hier kommt der Vorschlag „Cookies Having Independent Partitioned State oder CHIPS“ ins Spiel. Anstelle einer gemeinsamen Cookie-JAR-Datei gibt es eine separate und partitionierte Cookie-JAR-Datei pro Website der obersten Ebene. Websites können dies durch Verwendung des Attributs Partitioned in ihren Cookies zulassen.

Set-Cookie: __Host-route=123;

SameSite=None;

Secure;

Path=/;

Partitioned;

Anstatt das Keksglas teilen zu müssen, bekommt jeder sein eigenes Gericht! einfacher, sicherer und hygienischer.

Wir haben gerade den Intent to Ship für Cookies Having Independent Partitioned State (CHIPS) in Chrome 109 gesendet. Im Dezember können sie dann als Betaversion getestet und ab Januar 2023 als stabile Version verwendet werden. Wenn ihr also nach einem guten Vorsatz fürs neue Jahr sucht, das Cookie-Rezept auf eurer Website zu verbessern, dann guckt mal, ob ihr CHIPS in diese websiteübergreifenden Cookies einfließen lassen könnt!

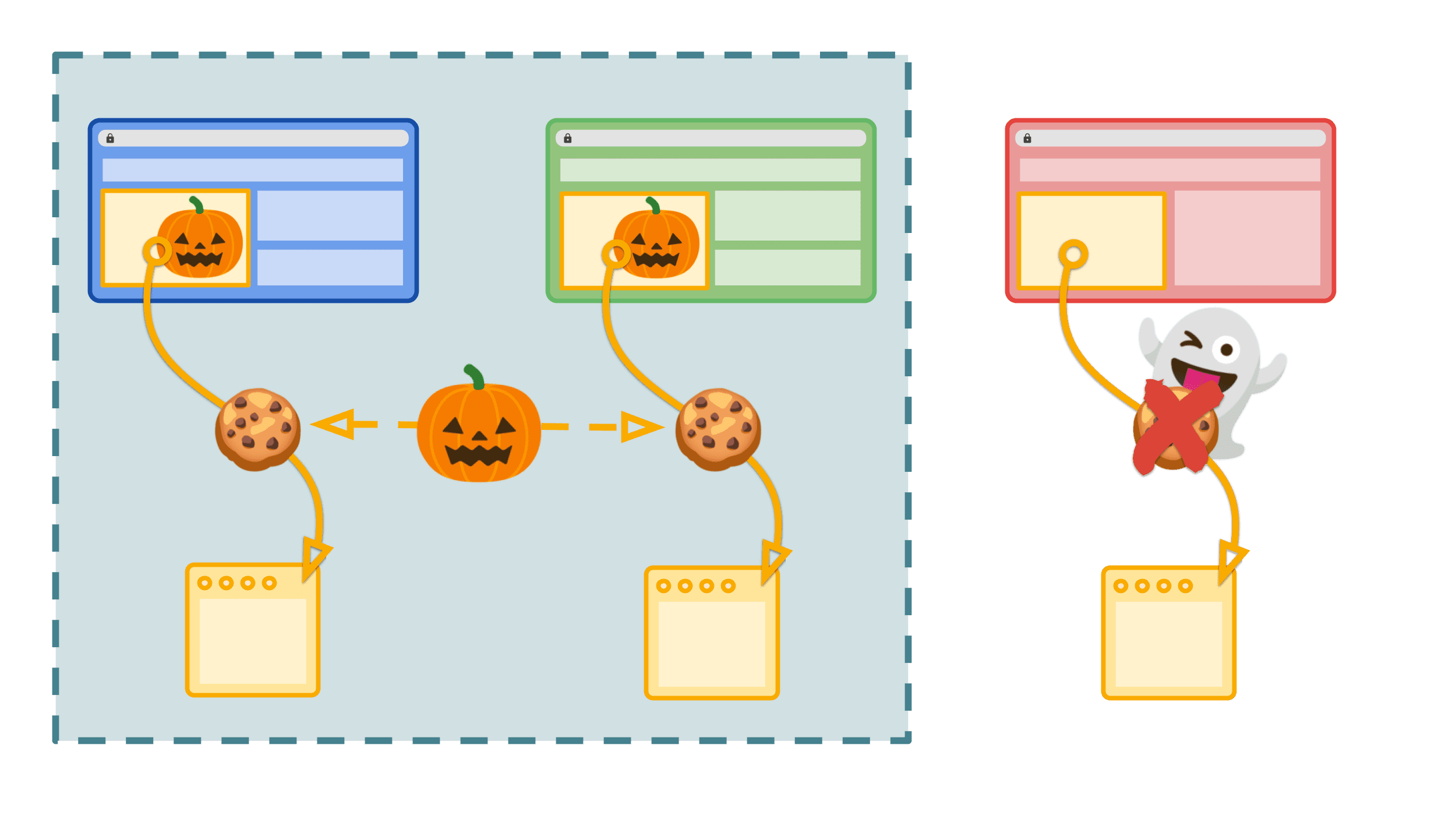

Mit First-Party-Sets Kekse zur Party einladen

In Bezug auf das Entwickler-Feedback haben viele von euch auch deutlich gemacht, dass es Situationen gibt, in denen ihr Dienste auf von euch verwalteten Websites teilt und Cookies auf diesen Websites verwenden möchtet, diese aber nicht im echten Drittanbieterkontext senden lassen möchtet. Vielleicht haben Sie beispielsweise pretty-pumpkins.com und pretty-pumpkins.co.uk. Vielleicht nutzen Sie ein cookiebasiertes System für die Einmalanmeldung (SSO), das für diese Websites funktioniert. CHIPS würde nicht funktionieren, da ich mich nur auf beiden Websites anmelden müsste – die Voraussetzung ist, dass ich dasselbe Cookie für alle ähnlichen Websites benötige.

Wir arbeiten an einem Vorschlag für „First-Party-Sets“, um dies zu ermöglichen. Wir haben einen Ursprungstest und zahlreiche Community-Diskussionen durchgemacht, wodurch wir die neueste Version mit folgendem Ziel ausgewählt haben:

- Geben Sie Organisationen die Möglichkeit, eine Gruppe von Websites zu definieren, die untereinander dieselben Websites sein sollen.

- Fordern Sie mit der Storage Access API Zugriff auf websiteübergreifende Cookies in diesem eigenen Set an.

Diese Kekse sind immer noch im Ofen, aber du kannst dir den Entwicklerleitfaden für First-Party-Sets ansehen, wenn es mehr zum Testen gibt, oder den Vorschlag WICG/first-party-sets aufrufen, wenn du zur Diskussion beitragen möchtest.

Achte darauf, dass deine Kekse nicht verfallen sind!

Unser Ziel ist es, die Unterstützung für Drittanbieter-Cookies in Chrome bis Mitte 2024 einzustellen. Es ist Zeit, sich vorzubereiten, aber Sie sollten jetzt mit der Planung beginnen.

- Überprüfe deinen Code mit

SameSite=Noneauf Cookies. Dies sind die Cookies, die aktualisiert werden müssen. - Wenn Sie keine Drittanbieter-Cookies verwenden, sollten Sie dafür sorgen, dass für Ihre SameSite-Cookies die besten Rezepte für eigene Cookies verwendet werden.

- Wenn Sie diese Cookies in einem vollständig enthaltenen, eingebetteten Kontext verwenden, prüfen und testen Sie den CHIPS-Vorschlag.

- Wenn Sie diese Cookies auf mehreren Websites benötigen, die eine zusammenhängende Gruppe bilden, prüfen Sie das Angebot „First-Party-Sets“.

- Sollte keine dieser Optionen auf Sie zutreffen, sehen Sie sich die anderen Privacy Sandbox-Angebote an, in denen wir maßgeschneiderte APIs für einzelne Anwendungsfälle entwickeln, die nicht auf websiteübergreifendem Tracking basieren.

Dies ist nur ein kurzer Überblick. Im Laufe der Arbeit werden wir weitere Neuigkeiten und Empfehlungen veröffentlichen. Wenn Sie Fragen haben, Probleme haben oder die Ergebnisse Ihrer eigenen Arbeit mit uns teilen möchten, bieten wir Ihnen viele Möglichkeiten zur Kontaktaufnahme.

Denk also daran: Kekse können lecker sein – aber immer nur wenige Kekse auf einmal und du solltest auf keinen Fall andere stehlen!