Se você já fez a integração com o Login do Google usando GoogleAuthUtil.getToken ou Plus.API, migre para a API Sign-In mais recente para ter mais segurança e uma melhor experiência do usuário.

Migrar do antipadrão de token de acesso

Não envie tokens de acesso recebidos com GoogleAuthUtil.getToken para

o servidor de back-end como uma declaração de identidade, porque não é possível verificar facilmente

se o token foi emitido para o back-end, o que deixa você vulnerável à inserção

de um token de acesso de um invasor.

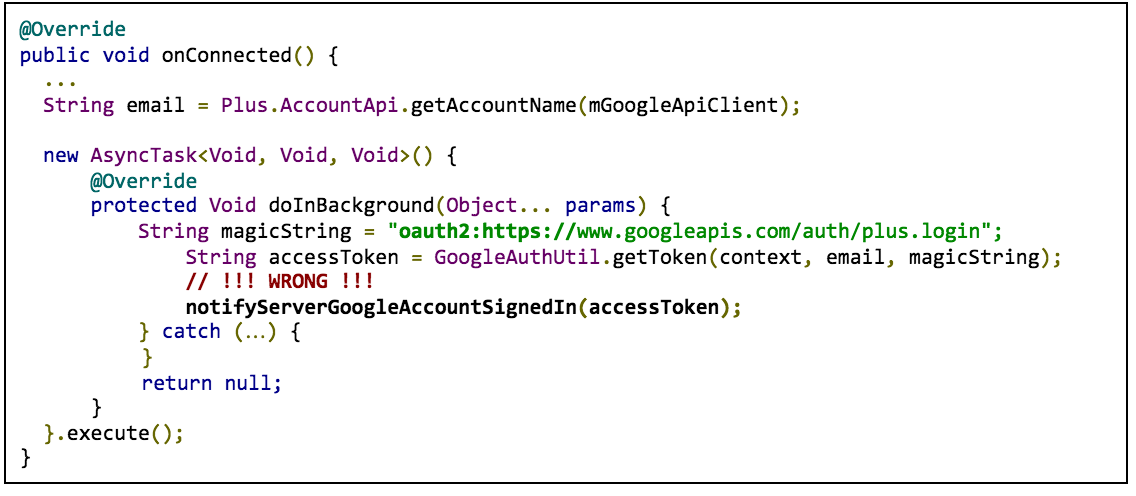

Por exemplo, se o código do Android for parecido com o exemplo abaixo, migre o app para as práticas recomendadas atuais.

No exemplo, as solicitações de token de acesso usam oauth2: e uma string de escopo como parâmetro scope para a chamada GoogleAuthUtil.getToken (oauth2:https://www.googleapis.com/auth/plus.login).

Em vez de autenticar com um token de acesso adquirido com GoogleAuthUtil.getToken, use o fluxo do token de ID ou do código de autenticação.

Migrar para o fluxo de tokens de ID

Se você só precisar do ID, do endereço de e-mail, do nome ou do URL da foto do perfil do usuário, use o fluxo de token de ID.

Para migrar para o fluxo de token de ID, faça as seguintes mudanças:

Lado do cliente do Android

- Remover a permissão

GET_ACCOUNTS(contatos) se você solicitar - Mude qualquer código que use

GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()ouAccountManager.newChooseAccountIntent()paraAuth.GOOGLE_SIGN_IN_APIcom configuraçãoGoogleSignInOptions.Builder.requestIdToken(...).

Lado do servidor

- Criar um novo endpoint para autenticação de token de ID

- Desative o endpoint antigo depois que os apps clientes forem migrados

Migrar para o fluxo do código de autenticação do servidor

Se o servidor precisar acessar outras APIs do Google, como o Google Drive, o YouTube ou os Contatos, use o fluxo de código de autenticação do servidor.

Para migrar para o fluxo de código de autenticação do servidor, faça as seguintes mudanças:

Lado do cliente do Android

- Remova a permissão

GET_ACCOUNTS(contatos) se você a solicitar. - Mude qualquer código que use

GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()ouAccountManager.newChooseAccountIntent()paraAuth.GOOGLE_SIGN_IN_APIcom configuraçãoGoogleSignInOptions.Builder.requestServerAuthCode(...).

Lado do servidor

- Crie um novo endpoint para o fluxo de código de autenticação do servidor.

- Desative o endpoint antigo depois que os apps clientes forem migrados

Você ainda pode compartilhar a lógica de acesso à API entre seus endpoints antigos e novos. Por exemplo:

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest(...); String accessToken = tokenResponse.getAccessToken(); String refreshToken = tokenResponse.getRefreshToken(); Long expiresInSeconds = tokenResponse.getExpiresInSeconds(); // Shared by your old and new implementation, old endpoint can pass null for refreshToken private void driveAccess(String refreshToken, String accessToken, Long expiresInSeconds) { GoogleCredential credential = new GoogleCredential.Builder() .setTransPort(...) ... .build(); credential.setAccessToken(accessToken); credential.setExpiresInSeconds(expiresInSeconds); credential.setRefreshToken(refreshToken); }

Migrar do fluxo de tokens de ID do GoogleAuthUtil

Se você usar GoogleAuthUtil para receber tokens de ID, migre para o novo fluxo de token de ID da API Login.

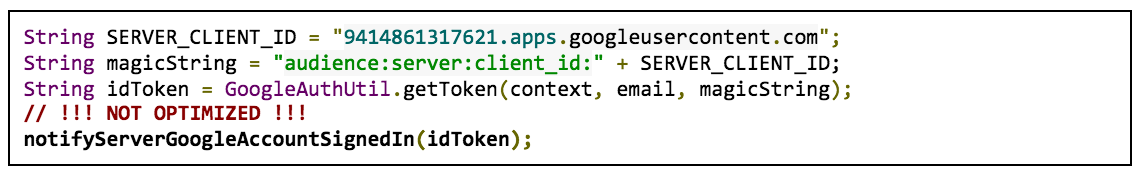

Por exemplo, se o código do Android for semelhante ao exemplo abaixo, será necessário migrar:

No exemplo, as solicitações de token de ID usam audience:server:client_id e o

ID do cliente do servidor da Web como o parâmetro "escopo" para a

chamada GoogleAuthUtil.getToken

(audience:server:client_id:9414861317621.apps.googleusercontent.com).

O novo fluxo de token de ID da API Sign-In tem os seguintes benefícios:

- Experiência de login simplificada com um toque

- Seu servidor pode receber informações do perfil do usuário sem uma chamada de rede extra

Para migrar para o fluxo do token de ID, faça as seguintes alterações:

Lado do cliente do Android

- Remover a permissão

GET_ACCOUNTS(contatos) se você solicitar - Mude qualquer código que use

GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()ouAccountManager.newChooseAccountIntent()paraAuth.GOOGLE_SIGN_IN_APIcom configuraçãoGoogleSignInOptions.Builder.requestIdToken(...).

Lado do servidor

A nova API Sign-In emite tokens de ID que obedecem à especificação do OpenID Connect, diferente do GoogleAuthUtil.getToken, que usa um formato descontinuado.

Especificamente, o emissor agora é https://accounts.google.com, com um esquema

https.

Durante o processo de migração, o servidor precisa verificar o token de ID dos clientes Android antigos e novos. Para verificar os dois formatos do token, faça a alteração que corresponde à biblioteca de cliente usada (se você usar uma):

- Java (bibliotecas de cliente de APIs do Google): faça upgrade para a versão 1.21.0 ou mais recente.

- PHP (bibliotecas de cliente de APIs do Google): se você usa a v1, faça upgrade para a 1.1.6 ou mais recente. Se você usa a v2, faça upgrade para a 2.0.0-RC1 ou mais recente.

- Node.js: faça upgrade para a versão 0.9.7 ou mais recente

- Python ou suas próprias implementações: aceite os dois emissores:

https://accounts.google.comeaccounts.google.com

Migrar do fluxo de código de autenticação do servidor do GoogleAuthUtil

Se você usa GoogleAuthUtil para receber um código de autenticação do servidor, migre para o

novo fluxo de código de autenticação da API Sign-In.

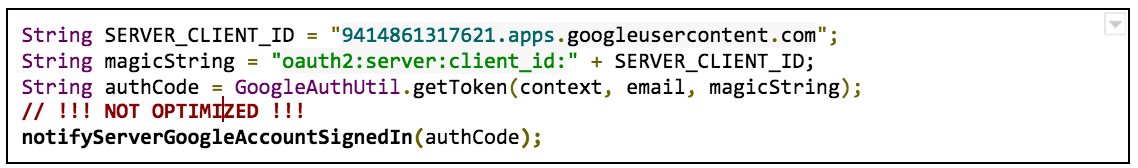

Por exemplo, se o código do Android for semelhante ao exemplo abaixo, será necessário migrar:

No exemplo, as solicitações de código de autenticação do servidor usam oauth2:server:client_id + o

ID do cliente do servidor da Web como o parâmetro scope para a

chamada GoogleAuthUtil.getToken (oauth2:server:client_id:9414861317621.apps.googleusercontent.com).

O novo fluxo de código de autenticação da API Sign-In tem os seguintes benefícios:

- Experiência simplificada de login com um toque

- Se você seguir o guia de migração abaixo, seu servidor poderá receber um token de ID com as informações do perfil do usuário quando você fizer a troca de código de autenticação.

Para migrar para o novo fluxo de código de autenticação, faça as seguintes mudanças:

Lado do cliente Android

- Remova a permissão

GET_ACCOUNTS(contatos) se você a solicitar. - Mude qualquer código que use

GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()ouAccountManager.newChooseAccountIntent()paraAuth.GOOGLE_SIGN_IN_APIcom configuraçãoGoogleSignInOptions.Builder.requestServerAuthCode(...).

Lado do servidor

Mantenha seu código atual, mas especifique https://oauth2.googleapis.com/token

como o endpoint do servidor de token ao criar o

objeto GoogleAuthorizationCodeTokenRequest para receber um token de ID

com o e-mail, o ID do usuário e as informações do perfil sem precisar de outra

chamada de rede. Esse endpoint é totalmente compatível com versões anteriores, e o código abaixo

vai funcionar para códigos de autenticação do servidor extraídos das implementações de cliente

Android antigas e novas.

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest( transport, jsonFactory, // Use below for tokenServerEncodedUrl parameter "https://oauth2.googleapis.com/token", clientSecrets.getDetails().getClientId(), clientSecrets.getDetails().getClientSecret(), authCode, REDIRECT_URI) .execute(); ... // You can also get an ID token from auth code exchange. GoogleIdToken googleIdToken = tokenResponse.parseIdToken(); GoogleIdTokenVerifier verifier = new GoogleIdTokenVerifier.Builder(transport, jsonFactory) .setAudience(Arrays.asList(SERVER_CLIENT_ID)) .setIssuer("https://accounts.google.com") .build(); // Refer to ID token documentation to see how to get data from idToken object. GoogleIdToken idToken = verifier.verify(idTokenString); ...