ระบบ Google OAuth 2.0 รองรับการโต้ตอบระหว่างเซิร์ฟเวอร์กับเซิร์ฟเวอร์ เช่น การโต้ตอบระหว่างเว็บ แอปพลิเคชันกับบริการของ Google สำหรับสถานการณ์นี้ คุณต้องมีบัญชีบริการ ซึ่งเป็นบัญชีที่เป็นของแอปพลิเคชันคุณ ไม่ใช่ของผู้ใช้ปลายทางแต่ละราย แอปพลิเคชันของคุณจะเรียก Google APIs ในนามของบัญชีบริการนั้น ผู้ใช้จึงไม่มีส่วนเกี่ยวข้องโดยตรง บางครั้งสถานการณ์นี้เรียกว่า "OAuth แบบ 2 ขา" หรือ "2LO" (คำที่เกี่ยวข้อง "OAuth แบบ 3 ทาง" หมายถึงสถานการณ์ที่แอปพลิเคชันของคุณเรียก Google APIs ในนามของผู้ใช้ปลายทาง และในบางครั้งอาจต้องได้รับความยินยอมจากผู้ใช้)

ดูข้อมูลเพิ่มเติมได้ที่ แนวทางปฏิบัติแนะนำสำหรับบัญชีบริการ

โดยปกติแล้ว แอปพลิเคชันจะใช้บัญชีบริการเมื่อใช้ Google API เพื่อทำงานกับข้อมูลของตัวเองแทนที่จะเป็นข้อมูลของผู้ใช้ ตัวอย่างเช่น แอปพลิเคชันที่ใช้ Google Cloud Datastore เพื่อความคงทนของข้อมูลจะใช้บัญชีบริการเพื่อตรวจสอบสิทธิ์การเรียกไปยัง Google Cloud Datastore API

ผู้ดูแลระบบโดเมน Google Workspace ยังสามารถ ให้สิทธิ์ระดับโดเมนแก่บัญชีบริการเพื่อเข้าถึงข้อมูลผู้ใช้ ในนามของผู้ใช้ในโดเมนได้ด้วย

เอกสารนี้อธิบายวิธีที่แอปพลิเคชันสามารถทำโฟลว์ OAuth 2.0 แบบเซิร์ฟเวอร์ถึงเซิร์ฟเวอร์ให้เสร็จสมบูรณ์ได้โดย ใช้ไลบรารีของไคลเอ็นต์ Google APIs (แนะนํา) หรือ HTTP

ภาคผนวก: การให้สิทธิ์บัญชีบริการโดยไม่มี OAuthภาพรวม

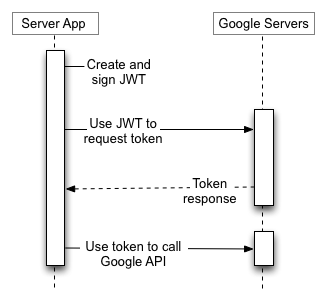

หากต้องการรองรับการโต้ตอบระหว่างเซิร์ฟเวอร์กับเซิร์ฟเวอร์ ให้สร้างบัญชีบริการสำหรับโปรเจ็กต์ใน API Consoleก่อน หากต้องการเข้าถึงข้อมูลผู้ใช้สำหรับผู้ใช้ในบัญชี Google Workspace ให้มอบสิทธิ์เข้าถึงทั่วทั้งโดเมนให้กับบัญชีบริการ

จากนั้นแอปพลิเคชันจะเตรียมพร้อมที่จะทำการเรียก API ที่ได้รับอนุญาตโดยใช้ข้อมูลเข้าสู่ระบบของบัญชีบริการเพื่อขอโทเค็นเพื่อการเข้าถึงจากเซิร์ฟเวอร์การตรวจสอบสิทธิ์ OAuth 2.0

สุดท้าย แอปพลิเคชันของคุณจะใช้โทเค็นเพื่อเข้าถึงเพื่อเรียก Google API ได้

สร้างบัญชีบริการ

ข้อมูลเข้าสู่ระบบของบัญชีบริการประกอบด้วยอีเมลที่สร้างขึ้นซึ่งไม่ซ้ำกัน และมีคู่คีย์สาธารณะ/ส่วนตัวอย่างน้อย 1 คู่ หากเปิดใช้การมอบสิทธิ์ทั่วทั้งโดเมน รหัสไคลเอ็นต์จะเป็นส่วนหนึ่ง ของข้อมูลเข้าสู่ระบบของบัญชีบริการด้วย

หากแอปพลิเคชันทำงานใน Google App Engine ระบบจะตั้งค่าบัญชีบริการโดยอัตโนมัติเมื่อคุณสร้างโปรเจ็กต์

หากแอปพลิเคชันทำงานบน Google Compute Engine ระบบจะตั้งค่าบัญชีบริการโดยอัตโนมัติเมื่อคุณสร้างโปรเจ็กต์ แต่คุณต้องระบุขอบเขตที่แอปพลิเคชันต้องมีสิทธิ์เข้าถึงเมื่อสร้างอินสแตนซ์ Google Compute Engine ดูข้อมูลเพิ่มเติมได้ที่เตรียมอินสแตนซ์เพื่อใช้บัญชีบริการ

หากแอปพลิเคชันไม่ได้ทำงานบน Google App Engine หรือ Google Compute Engine คุณต้องขอรับ ข้อมูลเข้าสู่ระบบเหล่านี้ใน Google API Consoleหากต้องการสร้างข้อมูลเข้าสู่ระบบของบัญชีบริการ หรือดูข้อมูลเข้าสู่ระบบสาธารณะที่คุณสร้างไว้แล้ว ให้ทำดังนี้

ก่อนอื่น ให้สร้างบัญชีบริการโดยทำดังนี้

- เปิด Service accounts page

- If prompted, select a project, or create a new one.

- คลิก สร้างบัญชี บริการ

- ในส่วนรายละเอียดบัญชีบริการ ให้พิมพ์ชื่อ รหัส และคำอธิบายของบัญชีบริการ แล้วคลิกสร้างและดำเนินการต่อ

- ไม่บังคับ: ในส่วนให้สิทธิ์เข้าถึงโปรเจ็กต์แก่บัญชีบริการนี้ ให้เลือกบทบาท IAM ที่จะมอบให้แก่บัญชีบริการ

- คลิกต่อไป

- ไม่บังคับ: ในส่วนให้สิทธิ์ผู้ใช้เข้าถึงบัญชีบริการนี้ ให้เพิ่มผู้ใช้หรือกลุ่ม ที่ได้รับอนุญาตให้ใช้และจัดการบัญชีบริการ

- คลิกเสร็จสิ้น

จากนั้นสร้างคีย์บัญชีบริการโดยทำดังนี้

- คลิกอีเมลของบัญชีบริการที่คุณสร้างขึ้น

- คลิกแท็บคีย์

- ในรายการแบบเลื่อนลงเพิ่มคีย์ ให้เลือกสร้างคีย์ใหม่

- คลิกสร้าง

ดูข้อมูลเพิ่มเติมได้ที่ แนวทางปฏิบัติแนะนำสำหรับการจัดการคีย์ของบัญชีบริการ

คุณกลับไปที่ API Console ได้ทุกเมื่อเพื่อดูอีเมล ลายนิ้วมือของคีย์สาธารณะ และข้อมูลอื่นๆ หรือเพื่อสร้างคู่คีย์สาธารณะ/ส่วนตัวเพิ่มเติม โปรดดูรายละเอียดเพิ่มเติมเกี่ยวกับข้อมูลเข้าสู่ระบบของบัญชีบริการใน API Consoleที่หัวข้อบัญชีบริการในไฟล์ความช่วยเหลือของ API Console

จดอีเมลของบัญชีบริการและจัดเก็บไฟล์คีย์ส่วนตัวของบัญชีบริการ ไว้ในตำแหน่งที่แอปพลิเคชันเข้าถึงได้ แอปพลิเคชันของคุณต้องใช้ข้อมูลดังกล่าวเพื่อทำการเรียก API ที่ได้รับอนุญาต

มอบสิทธิ์ระดับโดเมนให้กับบัญชีบริการ

ผู้ดูแลระบบ Workspace ขององค์กรสามารถให้สิทธิ์แอปพลิเคชันเข้าถึงข้อมูลผู้ใช้ Workspace ในนามของผู้ใช้ในโดเมน Google Workspace ได้โดยใช้บัญชี Google Workspace เช่น แอปพลิเคชันที่ใช้ Google Calendar API เพื่อเพิ่มกิจกรรมลงในปฏิทินของผู้ใช้ทั้งหมดใน โดเมน Google Workspace จะใช้บัญชีบริการเพื่อเข้าถึง Google Calendar API ใน นามของผู้ใช้ การให้สิทธิ์บัญชีบริการเพื่อเข้าถึงข้อมูลในนามของผู้ใช้ในโดเมน บางครั้งเรียกว่า "การมอบสิทธิ์ระดับโดเมน" ให้กับบัญชีบริการ

หากต้องการมอบสิทธิ์เข้าถึงทั่วทั้งโดเมนให้กับบัญชีบริการ ผู้ดูแลระบบขั้นสูงของโดเมน Google Workspace ต้องทำตามขั้นตอนต่อไปนี้

- จาก คอนโซลผู้ดูแลระบบของโดเมน Google Workspace ให้ ไปที่เมนูหลัก > ความปลอดภัย > การเข้าถึงและการควบคุมข้อมูล > การควบคุม API

- ในบานหน้าต่างการมอบสิทธิ์ทั่วทั้งโดเมน ให้เลือกจัดการการมอบสิทธิ์ทั่วทั้งโดเมน

- คลิกเพิ่มใหม่

- กรอกรหัสไคลเอ็นต์ของบัญชีบริการในช่องรหัสไคลเอ็นต์ คุณดูรหัสไคลเอ็นต์ของบัญชีบริการได้ใน Service accounts page

- ในช่องขอบเขต OAuth (คั่นด้วยคอมมา) ให้ป้อนรายการขอบเขตที่ควรให้สิทธิ์เข้าถึงแก่แอปพลิเคชัน เช่น หากแอปพลิเคชันต้องการสิทธิ์เข้าถึงแบบเต็มทั่วทั้งโดเมน สำหรับ Google Drive API และ Google Calendar API ให้ป้อน https://www.googleapis.com/auth/drive, https://www.googleapis.com/auth/calendar

- คลิกให้สิทธิ์

ตอนนี้แอปพลิเคชันของคุณมีสิทธิ์ในการเรียก API ในฐานะผู้ใช้ในโดเมน Workspace (เพื่อ "แอบอ้างเป็น" ผู้ใช้) เมื่อเตรียมที่จะทำการเรียก API ที่ได้รับมอบสิทธิ์เหล่านี้ คุณจะต้องระบุผู้ใช้ที่จะเลียนแบบอย่างชัดเจน

ทำการเรียก API ที่ได้รับมอบสิทธิ์

ส่วนต่อไปนี้แสดงวิธีเรียกใช้ API ที่ได้รับอนุญาตโดยใช้ไลบรารีไคลเอ็นต์ Google APIs หรือโดยการโต้ตอบกับระบบ OAuth 2.0 โดยตรงโดยใช้ HTTP

Java

หลังจากได้รับอีเมลไคลเอ็นต์และคีย์ส่วนตัวจาก

API Consoleให้ใช้

ไลบรารีการตรวจสอบสิทธิ์ของ Google สำหรับ Java

เพื่อสร้างออบเจ็กต์ GoogleCredentials จากข้อมูลเข้าสู่ระบบของบัญชีบริการและ

ขอบเขตที่แอปพลิเคชันของคุณต้องเข้าถึง เช่น

import com.google.auth.oauth2.GoogleCredentials; import com.google.api.services.sqladmin.SQLAdminScopes; // ... GoogleCredentials credentials = GoogleCredentials.fromStream(new FileInputStream("ServiceAccountKey.json")) .createScoped(Collections.singleton(SQLAdminScopes.SQLSERVICE_ADMIN));

หากคุณกำลังพัฒนาแอปใน Google Cloud คุณสามารถใช้ข้อมูลเข้าสู่ระบบเริ่มต้นของแอปพลิเคชันแทนได้ ซึ่งจะช่วยลดความซับซ้อนของกระบวนการ

มอบสิทธิ์ระดับโดเมน

หากคุณได้มอบสิทธิ์การเข้าถึงทั้งโดเมนให้กับบัญชีบริการและต้องการแอบอ้างเป็นบัญชีผู้ใช้ ให้ระบุอีเมลของบัญชีผู้ใช้ด้วยเมธอด createDelegated ของออบเจ็กต์ GoogleCredentials เช่น

GoogleCredentials credentials = GoogleCredentials.fromStream(new FileInputStream("ServiceAccountKey.json")) .createScoped(Collections.singleton(SQLAdminScopes.SQLSERVICE_ADMIN)) .createDelegated("workspace-user@example.com");

ออบเจ็กต์ GoogleCredentials ใช้เพื่อเรียกเมธอด createDelegated()

อาร์กิวเมนต์สำหรับเมธอด createDelegated() ต้องเป็นผู้ใช้ที่เป็นของบัญชี Workspace ของคุณ

โค้ดที่ส่งคำขอจะใช้ข้อมูลเข้าสู่ระบบนี้เพื่อเรียกใช้ Google

APIs โดยใช้บัญชีบริการของคุณ

Python

หลังจากได้รับอีเมลไคลเอ็นต์และคีย์ส่วนตัวจาก API Consoleแล้ว ให้ใช้ ไลบรารีของไคลเอ็นต์ Google APIs สำหรับ Python เพื่อทำตามขั้นตอนต่อไปนี้

- สร้างออบเจ็กต์

Credentialsจากข้อมูลเข้าสู่ระบบของบัญชีบริการและ ขอบเขตที่แอปพลิเคชันของคุณต้องมีสิทธิ์เข้าถึง เช่นfrom google.oauth2 import service_account SCOPES = ['https://www.googleapis.com/auth/sqlservice.admin'] SERVICE_ACCOUNT_FILE = '/path/to/ServiceAccountKey.json' credentials = service_account.Credentials.from_service_account_file( SERVICE_ACCOUNT_FILE, scopes=SCOPES)

หากคุณกำลังพัฒนาแอปใน Google Cloud คุณสามารถใช้ข้อมูลเข้าสู่ระบบเริ่มต้นของแอปพลิเคชันแทนได้ ซึ่งจะช่วยลดความซับซ้อนของกระบวนการ

- มอบสิทธิ์ระดับโดเมน

หากคุณได้มอบสิทธิ์เข้าถึงทั้งโดเมนให้กับบัญชีบริการและต้องการแอบอ้างเป็นบัญชีผู้ใช้ ให้ใช้วิธีการ

with_subjectของออบเจ็กต์ServiceAccountCredentialsที่มีอยู่ เช่นdelegated_credentials = credentials.with_subject('user@example.org')

ใช้ออบเจ็กต์ Credentials เพื่อเรียก Google APIs ในแอปพลิเคชัน

HTTP/REST

หลังจากได้รับรหัสไคลเอ็นต์และคีย์ส่วนตัวจาก API Consoleแล้ว แอปพลิเคชันของคุณต้องทำตาม ขั้นตอนต่อไปนี้

- สร้างโทเค็นเว็บ JSON (JWT ออกเสียงว่า "จ็อต") ซึ่งมีส่วนหัว ชุดการอ้างสิทธิ์ และลายเซ็น

- ขอโทเค็นเพื่อการเข้าถึงจากเซิร์ฟเวอร์การให้สิทธิ์ OAuth 2.0 ของ Google

- จัดการการตอบกลับ JSON ที่เซิร์ฟเวอร์การให้สิทธิ์ส่งคืน

ส่วนต่อไปนี้จะอธิบายวิธีทำตามขั้นตอนเหล่านี้

หากการตอบกลับมีโทเค็นเพื่อการเข้าถึง คุณจะใช้โทเค็นเพื่อการเข้าถึงเพื่อ เรียกใช้ Google API ได้ (หากการตอบกลับไม่มีโทเค็นเพื่อการเข้าถึง อาจเป็นเพราะ JWT และคำขอโทเค็นของคุณอาจมีรูปแบบไม่ถูกต้อง หรือบัญชีบริการอาจ ไม่มีสิทธิ์เข้าถึงขอบเขตที่ขอ)

เมื่อโทเค็นเพื่อการเข้าถึงหมดอายุ แอปพลิเคชันจะสร้าง JWT อีกรายการ ลงนาม และขอโทเค็นเพื่อการเข้าถึงอีกรายการ

ส่วนที่เหลือของส่วนนี้จะอธิบายรายละเอียดเกี่ยวกับการสร้าง JWT การลงนาม JWT การสร้างคำขอโทเค็นเพื่อการเข้าถึง และการจัดการการตอบกลับ

สร้าง JWT

JWT ประกอบด้วย 3 ส่วน ได้แก่ ส่วนหัว ชุดการอ้างสิทธิ์ และ

ลายเซ็น ส่วนหัวและชุดการอ้างสิทธิ์เป็นออบเจ็กต์ JSON ระบบจะแปลงออบเจ็กต์ JSON เหล่านี้เป็นไบต์ UTF-8 แล้วเข้ารหัสโดยใช้การเข้ารหัส Base64url การเข้ารหัสนี้ช่วยให้มีความยืดหยุ่น

ต่อการเปลี่ยนแปลงการเข้ารหัสเนื่องจากการดำเนินการเข้ารหัสซ้ำ ระบบจะต่อส่วนหัว ชุดการอ้างสิทธิ์ และ

ลายเซ็นเข้าด้วยกันโดยใช้เครื่องหมายจุด (.)

JWT มีโครงสร้างดังนี้

{Base64url encoded header}.{Base64url encoded claim set}.{Base64url encoded signature}สตริงฐานสำหรับลายเซ็นมีดังนี้

{Base64url encoded header}.{Base64url encoded claim set}สร้างส่วนหัว JWT

ส่วนหัวประกอบด้วย 2 ฟิลด์ที่ต้องระบุ ได้แก่ อัลกอริทึมการลงชื่อและรูปแบบของ การยืนยัน และรหัสคีย์ที่ไม่บังคับ

- ต้องระบุอัลกอริทึมและมีค่าเดียวเท่านั้นคือ

"alg": "RS256" - ต้องระบุรูปแบบและมีค่าเดียวเท่านั้นคือ

"typ": "JWT" - รหัสคีย์เป็นข้อมูลที่ไม่บังคับ และคือรหัสของคีย์บัญชีบริการที่ใช้ลงชื่อ JWT หากระบุรหัสคีย์ที่ไม่ถูกต้อง ระบบจะลองใช้คีย์ทั้งหมดที่เชื่อมโยงกับบัญชีบริการ หากไม่พบคีย์ที่ถูกต้อง ระบบจะปฏิเสธโทเค็น Google ขอสงวนสิทธิ์ในการ ปฏิเสธโทเค็นที่มีรหัสคีย์ไม่ถูกต้อง

บัญชีบริการใช้อัลกอริทึม RSA SHA-256 และรูปแบบโทเค็น JWT ดังนั้น การแสดงส่วนหัวเป็น JSON จะเป็นดังนี้

{"alg":"RS256","typ":"JWT", "kid":"370ab79b4513eb9bad7c9bd16a95cb76b5b2a56a"}

การแสดง Base64url ของข้อมูลนี้มีดังนี้

eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCIsICJraWQiOiIzNzBhYjc5YjQ1MTNlYjliYWQ3YzliZDE2YTk1Y2I3NmI1YjJhNTZhIn0=

สร้างชุดการอ้างสิทธิ์ JWT

ชุดการอ้างสิทธิ์ JWT มีข้อมูลเกี่ยวกับ JWT รวมถึงสิทธิ์ที่ ขอ (ขอบเขต) เป้าหมายของโทเค็น ผู้ออกโทเค็น เวลาที่ออกโทเค็น และอายุการใช้งานของโทเค็น ช่องส่วนใหญ่เป็นช่องที่ต้องกรอก เช่นเดียวกับส่วนหัวของ JWT ชุดการอ้างสิทธิ์ของ JWT เป็นออบเจ็กต์ JSON และใช้ในการคำนวณลายเซ็น

การอ้างสิทธิ์ที่จำเป็น

การอ้างสิทธิ์ที่จำเป็นในชุดการอ้างสิทธิ์ JWT อาจปรากฏในชุดการอ้างสิทธิ์ตามลำดับใดก็ได้

| ชื่อ | คำอธิบาย |

|---|---|

iss |

อีเมลของบัญชีบริการ |

scope |

รายการสิทธิ์ที่แอปพลิเคชันขอซึ่งคั่นด้วยช่องว่าง |

aud |

ตัวอธิบายเป้าหมายที่ต้องการของการยืนยัน เมื่อส่งคำขอโทเค็นเพื่อการเข้าถึง

ค่านี้จะเป็น https://oauth2.googleapis.com/token เสมอ |

exp |

เวลาหมดอายุของการยืนยัน ซึ่งระบุเป็นวินาทีนับตั้งแต่ 00:00:00 UTC วันที่ 1 มกราคม 1970 ค่านี้มีระยะเวลาสูงสุด 1 ชั่วโมงหลังจากเวลาที่ออก |

iat |

เวลาที่ออกข้อความยืนยัน โดยระบุเป็นวินาทีนับตั้งแต่ 00:00:00 UTC วันที่ 1 มกราคม 1970 |

นี่คือตัวอย่างการแสดง JSON ของฟิลด์ที่จำเป็นในชุดการอ้างสิทธิ์ JWT

{ "iss": "761326798069-r5mljlln1rd4lrbhg75efgigp36m78j5@developer.gserviceaccount.com", "scope": "https://www.googleapis.com/auth/devstorage.read_only", "aud": "https://oauth2.googleapis.com/token", "exp": 1328554385, "iat": 1328550785 }

การอ้างสิทธิ์เพิ่มเติม

ในบางกรณีขององค์กร แอปพลิเคชันสามารถใช้การมอบสิทธิ์ระดับโดเมนเพื่อดำเนินการในนาม ของผู้ใช้รายใดรายหนึ่งในองค์กรได้ ต้องให้สิทธิ์ในการดำเนินการปลอมตัวประเภทนี้ก่อน แอปพลิเคชันจึงจะปลอมตัวเป็นผู้ใช้ได้ ซึ่งโดยปกติแล้วผู้ดูแลระบบขั้นสูงจะเป็นผู้จัดการสิทธิ์ ดูข้อมูลเพิ่มเติมได้ที่ ควบคุมการเข้าถึง API ด้วยการมอบสิทธิ์ทั่วทั้งโดเมน

หากต้องการรับโทเค็นการเข้าถึงที่ให้สิทธิ์การเข้าถึงที่ได้รับมอบสิทธิ์แก่แอปพลิเคชันไปยังแหล่งข้อมูล

ให้ใส่อีเมลของผู้ใช้ในชุดการอ้างสิทธิ์ JWT เป็นค่าของฟิลด์ sub

| ชื่อ | คำอธิบาย |

|---|---|

sub |

อีเมลของผู้ใช้ที่แอปพลิเคชันขอสิทธิ์เข้าถึงแบบมอบสิทธิ์ |

หากแอปพลิเคชันไม่มีสิทธิ์ในการสวมบทบาทเป็นผู้ใช้ การตอบกลับคำขอโทเค็นเพื่อการเข้าถึงที่มีฟิลด์ sub จะเป็นข้อผิดพลาด

นี่คือตัวอย่างชุดการอ้างสิทธิ์ JWT ที่มีฟิลด์ sub

{ "iss": "761326798069-r5mljlln1rd4lrbhg75efgigp36m78j5@developer.gserviceaccount.com", "sub": "some.user@example.com", "scope": "https://www.googleapis.com/auth/prediction", "aud": "https://oauth2.googleapis.com/token", "exp": 1328554385, "iat": 1328550785 }

การเข้ารหัสชุดการอ้างสิทธิ์ JWT

เช่นเดียวกับส่วนหัวของ JWT ชุดการอ้างสิทธิ์ของ JWT ควรได้รับการซีเรียลไลซ์เป็น UTF-8 และเข้ารหัสแบบ Base64url-safe นี่คือตัวอย่างการแสดงชุดการอ้างสิทธิ์ JWT เป็น JSON

{ "iss": "761326798069-r5mljlln1rd4lrbhg75efgigp36m78j5@developer.gserviceaccount.com", "scope": "https://www.googleapis.com/auth/prediction", "aud": "https://oauth2.googleapis.com/token", "exp": 1328554385, "iat": 1328550785 }

คำนวณลายเซ็น

JSON Web Signature (JWS) คือข้อกำหนดที่แนะนำกลไกการสร้างลายเซ็นสำหรับ JWT อินพุตสำหรับลายเซ็นคืออาร์เรย์ไบต์ของเนื้อหาต่อไปนี้

{Base64url encoded header}.{Base64url encoded claim set}ต้องใช้อัลกอริทึมการลงนามในส่วนหัวของ JWT เมื่อคำนวณลายเซ็น อัลกอริทึมการลงนามเดียวที่เซิร์ฟเวอร์การให้สิทธิ์ Google OAuth 2.0 รองรับคือ RSA ที่ใช้อัลกอริทึมการแฮช SHA-256 โดยจะแสดงเป็น RS256 ในฟิลด์ alg

ในส่วนหัวของ JWT

ลงนามการแสดง UTF-8 ของอินพุตโดยใช้ SHA256withRSA (หรือที่เรียกว่า RSASSA-PKCS1-V1_5-SIGN ที่มีฟังก์ชันแฮช SHA-256) ด้วยคีย์ส่วนตัวที่ได้จาก Google API Consoleเอาต์พุตจะเป็นอาร์เรย์ไบต์

จากนั้นต้องเข้ารหัสลายเซ็นแบบ Base64url ระบบจะต่อส่วนหัว ชุดการอ้างสิทธิ์ และลายเซ็น

เข้าด้วยกันโดยใช้เครื่องหมายจุด (.) ผลลัพธ์ที่ได้คือ JWT โดยควรมีลักษณะดังนี้ (เพิ่มการขึ้นบรรทัดใหม่เพื่อความชัดเจน)

{Base64url encoded header}.

{Base64url encoded claim set}.

{Base64url encoded signature}นี่คือตัวอย่าง JWT ก่อนการเข้ารหัส Base64url

{"alg":"RS256","typ":"JWT"}.

{

"iss":"761326798069-r5mljlln1rd4lrbhg75efgigp36m78j5@developer.gserviceaccount.com",

"scope":"https://www.googleapis.com/auth/prediction",

"aud":"https://oauth2.googleapis.com/token",

"exp":1328554385,

"iat":1328550785

}.

[signature bytes]นี่คือตัวอย่าง JWT ที่ลงชื่อแล้วและพร้อมสำหรับการส่ง

eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJpc3MiOiI3NjEzMjY3OTgwNjktcjVtbGpsbG4xcmQ0bHJiaGc3NWVmZ2lncDM2bTc4ajVAZGV2ZWxvcGVyLmdzZXJ2aWNlYWNjb3VudC5jb20iLCJzY29wZSI6Imh0dHBzOi8vd3d3Lmdvb2dsZWFwaXMuY29tL2F1dGgvcHJlZGljdGlvbiIsImF1ZCI6Imh0dHBzOi8vd3d3Lmdvb2dsZWFwaXMuY29tL29hdXRoMi92NC90b2tlbiIsImV4cCI6MTMyODU1NDM4NSwiaWF0IjoxMzI4NTUwNzg1fQ.UFUt59SUM2_AW4cRU8Y0BYVQsNTo4n7AFsNrqOpYiICDu37vVt-tw38UKzjmUKtcRsLLjrR3gFW3dNDMx_pL9DVjgVHDdYirtrCekUHOYoa1CMR66nxep5q5cBQ4y4u2kIgSvChCTc9pmLLNoIem-ruCecAJYgI9Ks7pTnW1gkOKs0x3YpiLpzplVHAkkHztaXiJdtpBcY1OXyo6jTQCa3Lk2Q3va1dPkh_d--GU2M5flgd8xNBPYw4vxyt0mP59XZlHMpztZt0soSgObf7G3GXArreF_6tpbFsS3z2t5zkEiHuWJXpzcYr5zWTRPDEHsejeBSG8EgpLDce2380ROQ

ขอโทเค็นเพื่อการเข้าถึง

หลังจากสร้าง JWT ที่ลงชื่อแล้ว แอปพลิเคชันจะใช้ JWT ดังกล่าวเพื่อขอโทเค็นเพื่อการเข้าถึงได้

คำขอโทเค็นเพื่อการเข้าถึงนี้เป็นคำขอ HTTPS POST และเนื้อหาจะได้รับการเข้ารหัส URL

เช่น

https://oauth2.googleapis.com/token

ต้องระบุพารามิเตอร์ต่อไปนี้ในคำขอ HTTPS POST

| ชื่อ | คำอธิบาย |

|---|---|

grant_type |

ใช้สตริงต่อไปนี้ โดยเข้ารหัส URL ตามที่จำเป็น

urn:ietf:params:oauth:grant-type:jwt-bearer |

assertion |

JWT รวมถึงลายเซ็น |

นี่คือข้อมูลดิบของคำขอ HTTPS POST ที่ใช้ในคำขอโทเค็นเพื่อการเข้าถึง

POST /token HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded grant_type=urn%3Aietf%3Aparams%3Aoauth%3Agrant-type%3Ajwt-bearer&assertion=eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJpc3MiOiI3NjEzMjY3OTgwNjktcjVtbGpsbG4xcmQ0bHJiaGc3NWVmZ2lncDM2bTc4ajVAZGV2ZWxvcGVyLmdzZXJ2aWNlYWNjb3VudC5jb20iLCJzY29wZSI6Imh0dHBzOi8vd3d3Lmdvb2dsZWFwaXMuY29tL2F1dGgvcHJlZGljdGlvbiIsImF1ZCI6Imh0dHBzOi8vYWNjb3VudHMuZ29vZ2xlLmNvbS9vL29hdXRoMi90b2tlbiIsImV4cCI6MTMyODU3MzM4MSwiaWF0IjoxMzI4NTY5NzgxfQ.ixOUGehweEVX_UKXv5BbbwVEdcz6AYS-6uQV6fGorGKrHf3LIJnyREw9evE-gs2bmMaQI5_UbabvI4k-mQE4kBqtmSpTzxYBL1TCd7Kv5nTZoUC1CmwmWCFqT9RE6D7XSgPUh_jF1qskLa2w0rxMSjwruNKbysgRNctZPln7cqQ

นี่คือคำขอเดียวกันโดยใช้ curl

curl -d 'grant_type=urn%3Aietf%3Aparams%3Aoauth%3Agrant-type%3Ajwt-bearer&assertion=eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJpc3MiOiI3NjEzMjY3OTgwNjktcjVtbGpsbG4xcmQ0bHJiaGc3NWVmZ2lncDM2bTc4ajVAZGV2ZWxvcGVyLmdzZXJ2aWNlYWNjb3VudC5jb20iLCJzY29wZSI6Imh0dHBzOi8vd3d3Lmdvb2dsZWFwaXMuY29tL2F1dGgvcHJlZGljdGlvbiIsImF1ZCI6Imh0dHBzOi8vYWNjb3VudHMuZ29vZ2xlLmNvbS9vL29hdXRoMi90b2tlbiIsImV4cCI6MTMyODU3MzM4MSwiaWF0IjoxMzI4NTY5NzgxfQ.RZVpzWygMLuL-n3GwjW1_yhQhrqDacyvaXkuf8HcJl8EtXYjGjMaW5oiM5cgAaIorrqgYlp4DPF_GuncFqg9uDZrx7pMmCZ_yHfxhSCXru3gbXrZvAIicNQZMFxrEEn4REVuq7DjkTMyCMGCY1dpMa8aWfTQFt3Eh7smLchaZsU ' https://oauth2.googleapis.com/token

การจัดการคำตอบ

หากคำขอ JWT และโทเค็นเพื่อการเข้าถึงมีรูปแบบที่ถูกต้องและบัญชีบริการมี สิทธิ์ในการดำเนินการ การตอบกลับ JSON จากเซิร์ฟเวอร์การให้สิทธิ์ จะมีโทเค็นเพื่อการเข้าถึง ตัวอย่างการตอบกลับมีดังนี้

{ "access_token": "1/8xbJqaOZXSUZbHLl5EOtu1pxz3fmmetKx9W8CV4t79M", "scope": "https://www.googleapis.com/auth/prediction" "token_type": "Bearer", "expires_in": 3600 }

คุณสามารถใช้โทเค็นเพื่อการเข้าถึงซ้ำได้ในช่วงระยะเวลาที่ระบุโดยค่า expires_in

ข้อควรพิจารณาที่สำคัญด้านความปลอดภัย: การทำความเข้าใจการแอบอ้างเป็นบุคคลอื่น

เมื่อมอบสิทธิ์ทั่วทั้งโดเมน คุณไม่ได้ให้สิทธิ์เข้าถึงโดยตรงแก่บัญชีบริการ เพื่อเข้าถึงข้อมูลผู้ใช้ทั้งหมด แต่คุณกำลังให้สิทธิ์แอปในการแอบอ้างเป็นผู้ใช้ที่เฉพาะเจาะจงเมื่อทำการเรียก API- เข้าถึงในนามของผู้ใช้: แอปพลิเคชันของคุณต้องระบุผู้ใช้ที่จะใช้ในการแอบอ้างสำหรับคำขอ API แต่ละรายการ จากนั้นแอปพลิเคชันจะดำเนินการโดยใช้สิทธิ์ของผู้ใช้รายนั้นๆ ไม่ใช่สิทธิ์ที่ยกระดับหรือสิทธิ์ระดับโดเมน

- สิทธิ์ถูกจำกัด: การเข้าถึงของบัญชีบริการถูกจำกัดด้วย 2 ปัจจัย ได้แก่ สิทธิ์ของผู้ใช้ที่ถูกแอบอ้าง และขอบเขต OAuth ที่คุณให้สิทธิ์ในคอนโซลผู้ดูแลระบบ โดยจะ เข้าถึงข้อมูลที่ผู้ใช้ที่ถูกแอบอ้างไม่สามารถเข้าถึงไม่ได้

- หลักการให้สิทธิ์ขั้นต่ำที่สุด: เนื่องจากฟีเจอร์นี้อนุญาตให้เข้าถึงข้อมูลผู้ใช้ได้โดยไม่ต้องได้รับความยินยอมโดยตรงจากผู้ใช้ จึงจำเป็นอย่างยิ่งที่จะต้องปฏิบัติตามแนวทางปฏิบัติแนะนำด้านความปลอดภัย ให้สิทธิ์เข้าถึงขอบเขต OAuth ที่จำเป็นเท่านั้น และตรวจสอบว่าคุณเข้าใจผลกระทบด้านความปลอดภัย

เรียกใช้ Google APIs

Java

ใช้ออบเจ็กต์ GoogleCredentials เพื่อเรียก Google APIs โดยทำตามขั้นตอนต่อไปนี้

- สร้างออบเจ็กต์บริการสำหรับ API ที่ต้องการเรียกใช้โดยใช้ออบเจ็กต์

GoogleCredentialsเช่นSQLAdmin sqladmin = new SQLAdmin.Builder(httpTransport, JSON_FACTORY, credentials).build();

- ส่งคำขอไปยังบริการ API โดยใช้อินเทอร์เฟซที่ออบเจ็กต์บริการจัดหาให้

เช่น หากต้องการแสดงรายการอินสแตนซ์ของฐานข้อมูล Cloud SQL ในโปรเจ็กต์ exciting-example-123

ให้ทำดังนี้

SQLAdmin.Instances.List instances = sqladmin.instances().list("exciting-example-123").execute();

Python

ใช้ออบเจ็กต์ Credentials ที่ได้รับอนุญาตเพื่อเรียก Google APIs โดยทำตาม

ขั้นตอนต่อไปนี้

- สร้างออบเจ็กต์บริการสำหรับ API ที่ต้องการเรียก คุณสร้างออบเจ็กต์บริการ

โดยการเรียกใช้ฟังก์ชัน

buildด้วยชื่อและเวอร์ชันของ API และออบเจ็กต์Credentialsที่ได้รับอนุญาต เช่น หากต้องการเรียกใช้ Cloud SQL Administration API เวอร์ชัน 1beta3 ให้ทำดังนี้import googleapiclient.discovery sqladmin = googleapiclient.discovery.build('sqladmin', 'v1beta3', credentials=credentials)

- ส่งคำขอไปยังบริการ API โดยใช้อินเทอร์เฟซที่ออบเจ็กต์บริการจัดหาให้

เช่น หากต้องการแสดงรายการอินสแตนซ์ของฐานข้อมูล Cloud SQL ในโปรเจ็กต์ exciting-example-123

ให้ทำดังนี้

response = sqladmin.instances().list(project='exciting-example-123').execute()

HTTP/REST

หลังจากที่แอปพลิเคชันได้รับโทเค็นการเข้าถึงแล้ว คุณจะใช้โทเค็นเพื่อเรียกใช้ Google API ในนามของบัญชีบริการหรือบัญชีผู้ใช้ที่ระบุได้ หากได้รับขอบเขตการเข้าถึงที่ API ต้องการ โดยทำได้ด้วยการใส่โทเค็นเพื่อการเข้าถึงในคำขอไปยัง API โดยใส่พารามิเตอร์การค้นหา access_token หรือค่าส่วนหัว HTTP AuthorizationBearer หากเป็นไปได้

เราขอแนะนำให้ใช้ส่วนหัว HTTP เนื่องจากสตริงการค้นหามักจะปรากฏในบันทึกของเซิร์ฟเวอร์ ในกรณีส่วนใหญ่

คุณสามารถใช้ไลบรารีของไคลเอ็นต์เพื่อตั้งค่าการเรียกไปยัง Google API ได้ (เช่น เมื่อเรียกใช้ Drive Files API)

คุณลองใช้ Google APIs ทั้งหมดและดูขอบเขตของ API ได้ที่ OAuth 2.0 Playground

ตัวอย่าง HTTP GET

การเรียกไปยังปลายทาง

drive.files (Drive Files API) โดยใช้ส่วนหัว HTTP ของ Authorization: Bearer

อาจมีลักษณะดังนี้ โปรดทราบว่าคุณต้องระบุโทเค็นเพื่อการเข้าถึงของคุณเอง

GET /drive/v2/files HTTP/1.1 Host: www.googleapis.com Authorization: Bearer access_token

ต่อไปนี้คือการเรียก API เดียวกันสำหรับผู้ใช้ที่ได้รับการตรวจสอบสิทธิ์โดยใช้พารามิเตอร์สตริงการค้นหา access_token

GET https://www.googleapis.com/drive/v2/files?access_token=access_token

ตัวอย่างของ curl

คุณทดสอบคำสั่งเหล่านี้ได้ด้วยcurlแอปพลิเคชันบรรทัดคำสั่ง ต่อไปนี้คือตัวอย่างที่ใช้ตัวเลือกส่วนหัว HTTP (แนะนำ)

curl -H "Authorization: Bearer access_token" https://www.googleapis.com/drive/v2/files

หรือจะใช้ตัวเลือกพารามิเตอร์สตริงการค้นหาก็ได้

curl https://www.googleapis.com/drive/v2/files?access_token=access_token

เมื่อโทเค็นเพื่อการเข้าถึงหมดอายุ

โทเค็นเพื่อการเข้าถึงที่เซิร์ฟเวอร์การให้สิทธิ์ OAuth 2.0 ของ Google ออกให้จะหมดอายุหลังจากระยะเวลา

ที่ระบุโดยค่า expires_in เมื่อโทเค็นเพื่อการเข้าถึงหมดอายุ แอปพลิเคชันควรสร้าง JWT อีกรายการ ลงนาม และขอโทเค็นเพื่อการเข้าถึงอีกรายการ

รหัสข้อผิดพลาดของ JWT

error ฟิลด์ |

error_description ฟิลด์ |

ความหมาย | วิธีแก้ไข |

|---|---|---|---|

unauthorized_client |

Unauthorized client or scope in request. |

หากคุณพยายามใช้การมอบสิทธิ์ทั่วทั้งโดเมน บัญชีบริการจะไม่ได้รับอนุญาตใน คอนโซลผู้ดูแลระบบของโดเมนของผู้ใช้ |

ตรวจสอบว่าบัญชีบริการได้รับสิทธิ์ในหน้าการมอบสิทธิ์ทั่วทั้งโดเมนของคอนโซลผู้ดูแลระบบสำหรับผู้ใช้ในคำกล่าวอ้าง แม้ว่าโดยปกติจะใช้เวลาไม่กี่นาที แต่อาจใช้เวลาถึง 24 ชั่วโมงกว่าที่การให้สิทธิ์จะมีผลกับผู้ใช้ทุกคนในบัญชี Google |

unauthorized_client |

Client is unauthorized to retrieve access tokens using this method, or client not

authorized for any of the scopes requested. |

บัญชีบริการได้รับสิทธิ์โดยใช้ที่อยู่อีเมลของไคลเอ็นต์แทนรหัสไคลเอ็นต์ (ตัวเลข) ในคอนโซลผู้ดูแลระบบ หรือใช้กลุ่ม Google เพื่อให้สิทธิ์ | ในหน้า การมอบสิทธิ์ระดับโดเมนในคอนโซลผู้ดูแลระบบ ให้นำไคลเอ็นต์ออกแล้วเพิ่มอีกครั้ง โดยใช้รหัสตัวเลข หรือนำ Google Group ออกแล้วแทนที่ด้วยบริการหรือบัญชีผู้ใช้ แต่ละรายการ |

access_denied |

(ค่าใดก็ได้) | หากคุณใช้การมอบสิทธิ์ทั่วทั้งโดเมน แสดงว่าขอบเขตที่ขออย่างน้อย 1 รายการไม่ได้รับอนุญาต ในคอนโซลผู้ดูแลระบบ |

ตรวจสอบว่าบัญชีบริการได้รับสิทธิ์ในหน้า

การมอบสิทธิ์ทั่วทั้งโดเมนของคอนโซลผู้ดูแลระบบสำหรับผู้ใช้ใน

ยืนยันว่าการเข้าถึงบริการของ Google ไม่ถูกจำกัดโดยการตรวจสอบจัดการการเข้าถึงบริการที่ไม่มีการควบคุมแบบแยกแต่ละบริการ แม้ว่าโดยปกติจะใช้เวลาไม่กี่นาที แต่อาจใช้เวลาถึง 24 ชั่วโมงกว่าที่การให้สิทธิ์จะมีผลกับผู้ใช้ทุกคนในบัญชี Google |

admin_policy_enforced |

(ค่าใดก็ได้) | บัญชี Google ไม่สามารถให้สิทธิ์ขอบเขตอย่างน้อย 1 รายการที่ขอเนื่องจาก นโยบายของผู้ดูแลระบบ Google Workspace |

ดูข้อมูลเพิ่มเติมเกี่ยวกับวิธีที่ผู้ดูแลระบบอาจจำกัดการเข้าถึงขอบเขตทั้งหมดหรือขอบเขตที่มีความละเอียดอ่อนและถูกจำกัดจนกว่าจะมีการให้สิทธิ์เข้าถึงรหัสไคลเอ็นต์ OAuth ของคุณอย่างชัดแจ้งได้ที่บทความช่วยเหลือสำหรับผู้ดูแลระบบ Google Workspace ในหัวข้อควบคุมว่าจะให้แอปของบุคคลที่สามและแอปภายในรายการใดเข้าถึงข้อมูล Google Workspace ได้บ้าง |

invalid_client |

(ค่าใดก็ได้) |

ไคลเอ็นต์ OAuth หรือโทเค็น JWT ไม่ถูกต้องหรือกำหนดค่าไม่ถูกต้อง ดูรายละเอียดได้ในคำอธิบายข้อผิดพลาด |

ตรวจสอบว่าโทเค็น JWT ใช้ได้และมีคำกล่าวอ้างที่ถูกต้อง ตรวจสอบว่าได้กำหนดค่าไคลเอ็นต์ OAuth และบัญชีบริการอย่างถูกต้องแล้ว และคุณใช้อีเมลที่ถูกต้อง ตรวจสอบว่าโทเค็น JWT ถูกต้องและออกให้รหัสไคลเอ็นต์ในคำขอ |

deleted_client |

(ค่าใดก็ได้) |

ไคลเอ็นต์ OAuth ที่ใช้สร้างคำขอถูกลบไปแล้ว การลบอาจเกิดขึ้น ด้วยตนเองหรือโดยอัตโนมัติในกรณีของ ไคลเอ็นต์ที่ไม่ได้ใช้ คุณกู้คืนลูกค้าที่ถูกลบได้ภายใน 30 วันนับจากวันที่ลบ ดูข้อมูล เพิ่มเติม |

ใช้รหัสไคลเอ็นต์ที่ยังใช้งานได้ |

invalid_grant |

Not a valid email หรือ Invalid email or User ID. |

ไม่พบผู้ใช้ | ตรวจสอบว่าอีเมลในsubการอ้างสิทธิ์ (ฟิลด์) ถูกต้อง |

invalid_grant |

|

โดยปกติแล้วหมายความว่าเวลาของระบบในเครื่องไม่ถูกต้อง นอกจากนี้ยังอาจเกิดขึ้นหาก

ค่า exp อยู่ในอนาคตมากกว่า 65 นาทีจากค่า iat

หรือค่า exp ต่ำกว่าค่า iat |

ตรวจสอบว่านาฬิกาในระบบที่สร้าง JWT ถูกต้องแล้ว หากจำเป็น ให้ซิงค์เวลาของคุณกับ NTP ของ Google |

invalid_grant |

Invalid JWT Signature. |

การยืนยัน JWT ลงนามด้วยคีย์ส่วนตัวที่ไม่ได้เชื่อมโยงกับบัญชีบริการ ที่ระบุโดยอีเมลไคลเอ็นต์หรือคีย์ที่ใช้ถูกลบ ปิดใช้ หรือ หมดอายุ หรือการยืนยัน JWT อาจเข้ารหัสไม่ถูกต้อง โดยต้องเข้ารหัส Base64 โดยไม่มีบรรทัดใหม่หรือเครื่องหมายเท่ากับสำหรับ Padding |

ถอดรหัสชุดการอ้างสิทธิ์ JWT และยืนยันว่าคีย์ที่ลงชื่อการยืนยันเชื่อมโยงกับบัญชีบริการ โปรดลองใช้ไลบรารี OAuth ที่ Google จัดหาให้เพื่อให้แน่ใจว่าระบบสร้าง JWT อย่างถูกต้อง |

invalid_scope |

Invalid OAuth scope or ID token audience provided. |

ไม่มีการขอขอบเขต (รายการขอบเขตว่าง) หรือขอบเขตที่ขอรายการใดรายการหนึ่งไม่มีอยู่ (เช่น ไม่ถูกต้อง) |

ตรวจสอบว่าได้ป้อนข้อมูล โปรดทราบว่ารายการขอบเขตใน |

disabled_client |

The OAuth client was disabled. |

คีย์ที่ใช้ลงนามการยืนยัน JWT ถูกปิดใช้ |

ไปที่ Google API Consoleและในส่วน IAM และผู้ดูแลระบบ > บัญชีบริการ ให้เปิดใช้บัญชีบริการที่มี "รหัสคีย์" ที่ใช้ เพื่อลงนามในข้อความยืนยัน |

org_internal |

This client is restricted to users within its organization. |

รหัสไคลเอ็นต์ OAuth ในคำขอเป็นส่วนหนึ่งของโปรเจ็กต์ที่จำกัดการเข้าถึงบัญชี Google ใน องค์กร Google Cloud ที่เฉพาะเจาะจง |

ใช้บัญชีบริการจากองค์กรเพื่อตรวจสอบสิทธิ์ ยืนยันการกำหนดค่าประเภทผู้ใช้สำหรับแอปพลิเคชัน OAuth |

ภาคผนวก: การให้สิทธิ์บัญชีบริการโดยไม่ต้องใช้ OAuth

API ของ Google บางรายการอนุญาตให้คุณทำการเรียก API ที่ได้รับอนุญาตโดยใช้ JWT ที่ลงชื่อแล้วโดยตรงเป็นโทเค็นผู้ถือแทนโทเค็นเพื่อการเข้าถึง OAuth 2.0 เมื่อทำได้ คุณก็ไม่ต้องส่งคำขอเครือข่ายไปยังเซิร์ฟเวอร์การให้สิทธิ์ของ Google ก่อนที่จะเรียก API

หาก API ที่คุณต้องการเรียกมีคำจำกัดความของบริการที่เผยแพร่ใน ที่เก็บ GitHub ของ Google APIs คุณจะทำการเรียก API ที่ได้รับอนุญาตโดยใช้ JWT แทนโทเค็นการเข้าถึงได้ โดยทำดังนี้

- สร้างบัญชีบริการ โปรด เก็บไฟล์ JSON ที่คุณได้รับเมื่อสร้างบัญชี

- สร้าง JWT ที่มีส่วนหัวและเพย์โหลดเหมือนตัวอย่างต่อไปนี้โดยใช้ไลบรารี JWT มาตรฐาน เช่น ไลบรารีที่พบใน jwt.io

{ "alg": "RS256", "typ": "JWT", "kid": "abcdef1234567890" } . { "iss": "123456-compute@developer.gserviceaccount.com", "sub": "123456-compute@developer.gserviceaccount.com", "aud": "https://firestore.googleapis.com/", "iat": 1511900000, "exp": 1511903600 }

- สำหรับฟิลด์

kidในส่วนหัว ให้ระบุรหัสคีย์ส่วนตัวของบัญชีบริการ คุณดูค่านี้ได้ในช่องprivate_key_idของไฟล์ JSON ของบัญชีบริการ - สำหรับช่อง

issและsubให้ระบุอีเมลของบัญชีบริการ คุณดูค่านี้ได้ในช่องclient_emailของไฟล์ JSON ของบัญชีบริการ ค่านี้ระบุไคลเอ็นต์ได้อย่างไม่ซ้ำกัน และในทางปฏิบัติก็คือรหัสไคลเอ็นต์ - สำหรับฟิลด์

audให้ระบุปลายทาง API ตัวอย่างเช่นhttps://SERVICE.googleapis.com/ - สำหรับฟิลด์

iatให้ระบุเวลา Unix Epoch ปัจจุบัน และสำหรับฟิลด์expให้ระบุเวลาที่ตรงกับ 3600 วินาทีต่อมา ซึ่งเป็นเวลาที่ JWT จะหมดอายุ

ลงชื่อ JWT ด้วย RSA-256 โดยใช้คีย์ส่วนตัวที่อยู่ในไฟล์ JSON ของบัญชีบริการ

เช่น

Java

การใช้ google-auth-library-java และ java-jwt:

import com.google.auth.oauth2.ServiceAccountCredentials; ... GoogleCredentials credentials = GoogleCredentials.fromStream(new FileInputStream("MyProject-1234.json")); PrivateKey privateKey = ((ServiceAccountCredentials) credentials).getPrivateKey(); String privateKeyId = ((ServiceAccountCredentials) credentials).getPrivateKeyId(); long now = System.currentTimeMillis(); try { Algorithm algorithm = Algorithm.RSA256(null, privateKey); String signedJwt = JWT.create() .withKeyId(privateKeyId) .withIssuer("123456-compute@developer.gserviceaccount.com") .withSubject("123456-compute@developer.gserviceaccount.com") .withAudience("https://firestore.googleapis.com/") .withIssuedAt(new Date(now)) .withExpiresAt(new Date(now + 3600 * 1000L)) .sign(algorithm); } catch ...

Python

หากใช้ PyJWT ให้ทำดังนี้

iat = time.time() exp = iat + 3600 payload = {'iss': '123456-compute@developer.gserviceaccount.com', 'sub': '123456-compute@developer.gserviceaccount.com', 'aud': 'https://firestore.googleapis.com/', 'iat': iat, 'exp': exp} additional_headers = {'kid': PRIVATE_KEY_ID_FROM_JSON} signed_jwt = jwt.encode(payload, PRIVATE_KEY_FROM_JSON, headers=additional_headers, algorithm='RS256')

- เรียก API โดยใช้ JWT ที่ลงชื่อเป็นโทเค็นผู้ถือ

GET /v1/projects/abc/databases/123/indexes HTTP/1.1 Authorization: Bearer SIGNED_JWT Host: firestore.googleapis.com

ใช้การป้องกันแบบครอบคลุมหลายบริการ

อีกขั้นตอนหนึ่งที่คุณควรทำเพื่อปกป้องบัญชีของผู้ใช้คือการใช้การปกป้องข้ามบัญชีโดยใช้บริการการปกป้องข้ามบัญชีของ Google บริการนี้ช่วยให้คุณ สมัครรับการแจ้งเตือนเหตุการณ์ด้านความปลอดภัยซึ่งให้ข้อมูลแก่แอปพลิเคชันของคุณเกี่ยวกับการเปลี่ยนแปลงที่สำคัญในบัญชีผู้ใช้ จากนั้นคุณสามารถใช้ข้อมูลดังกล่าวเพื่อดำเนินการตามวิธีที่คุณเลือกตอบสนองต่อเหตุการณ์

ตัวอย่างประเภทเหตุการณ์ที่บริการการปกป้องข้ามบัญชีของ Google ส่งไปยังแอปของคุณมีดังนี้

-

https://schemas.openid.net/secevent/risc/event-type/sessions-revoked -

https://schemas.openid.net/secevent/oauth/event-type/token-revoked -

https://schemas.openid.net/secevent/risc/event-type/account-disabled

ดูข้อมูลเพิ่มเติมเกี่ยวกับวิธีใช้การป้องกันแบบครอบคลุมหลายบริการและรายการเหตุการณ์ทั้งหมดที่ใช้ได้ใน หน้าปกป้องบัญชีผู้ใช้ด้วยการป้องกันแบบครอบคลุมหลายบริการ