Mejora la experiencia del usuario de tu app con la integración continua de la autenticación sin contraseña con las llaves de acceso que usan el Administrador de credenciales. El Administrador de credenciales es una biblioteca de Android Jetpack que unifica la compatibilidad de la API con la mayoría de los métodos de autenticación principales, incluidas las llaves de acceso, las contraseñas y las soluciones de acceso federado (como Acceder con Google).

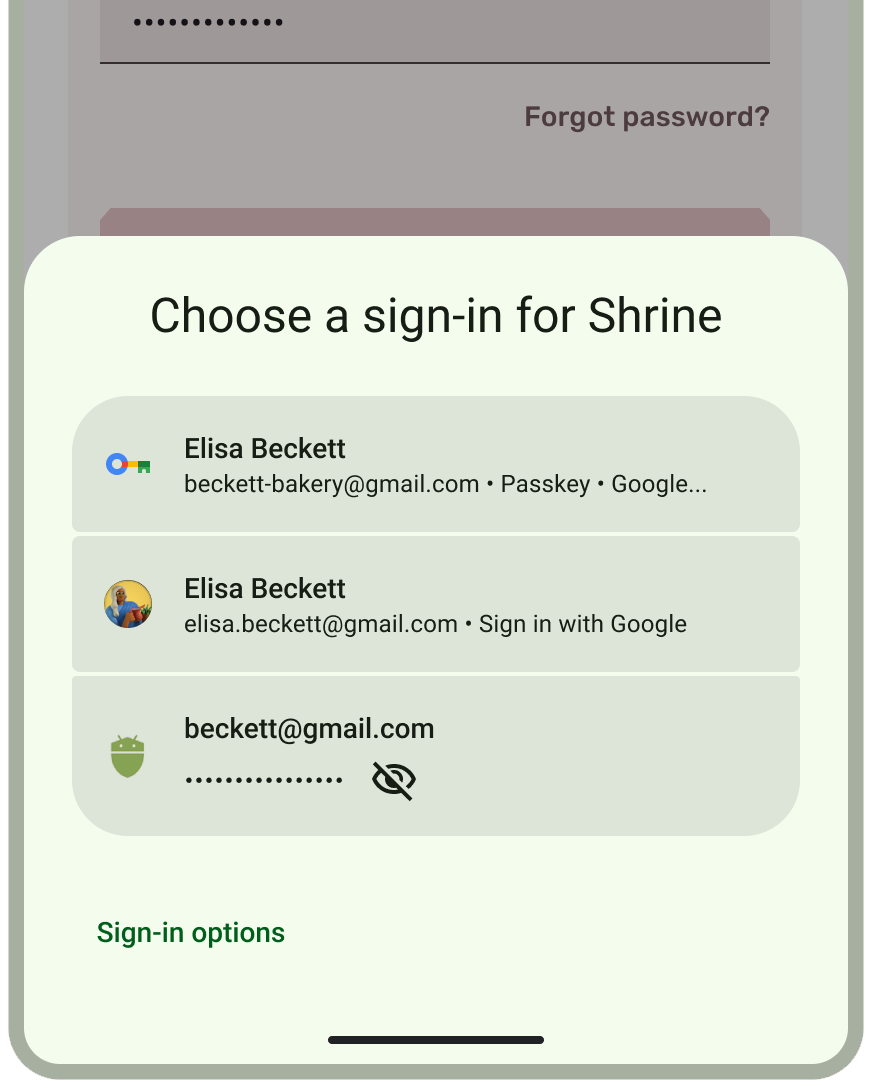

El Administrador de credenciales muestra automáticamente una hoja inferior unificada para los métodos de autenticación modernos y es el reemplazo moderno de las implementaciones de autenticación existentes, incluidas Smart Lock para contraseñas en Android y One Tap. La interfaz de acceso unificada del Administrador de credenciales les brinda a los usuarios una experiencia clara, familiar y coherente, reduce la deserción y mejora las velocidades de acceso y registro.

Obtén más información para integrar el Administrador de credenciales en tu app para Android:

- Cómo hacer que el usuario acceda con la guía para desarrolladores del Administrador de credenciales

- Guía de UX sobre la autenticación de usuarios con llaves de acceso

- Cómo integrar Credential Manager con Acceder con Google

- Cómo actualizar desde los flujos heredados del botón de Acceder con Google

- Cómo integrar Credential Manager con WebView

- Cómo migrar de Smart Lock para contraseñas a Credential Manager

- Cómo migrar de FIDO2 a Credential Manager

- Cómo migrar del Acceso con Google heredado al Administrador de credenciales

- Documentación de la API de androidx.credentials

- Llaves de acceso en la ruta de aprendizaje de Android

- Codelab: Aprende a simplificar los recorridos de autenticación con la API de Credential Manager en tu app para Android

Obtén más información para optimizar tus APIs de identidad y autenticación existentes para admitir llaves de acceso y mejorar la usabilidad con la API de Credential Manager: