Llaves de acceso

Introducción

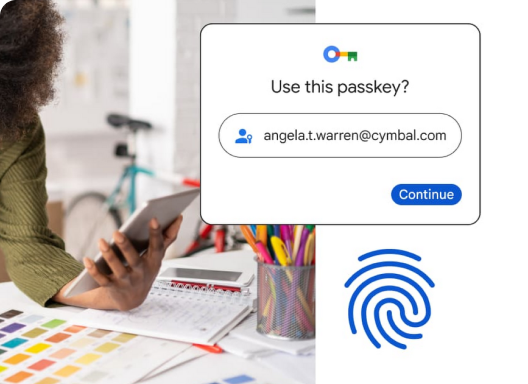

Las llaves de acceso son una alternativa más segura y sencilla a las contraseñas. Con las llaves de acceso, los usuarios pueden acceder a apps y sitios web con un sensor biométrico (como una huella dactilar o el reconocimiento facial), un PIN o un patrón, lo que evita que tengan que recordar y administrar contraseñas.

Tanto los desarrolladores como los usuarios odian las contraseñas: brindan una mala experiencia del usuario, agregan fricción a la conversión y generan responsabilidad de seguridad tanto para los usuarios como para los desarrolladores. El Administrador de contraseñas de Google en Android y Chrome reduce la fricción a través del autocompletado. Para los desarrolladores que buscan aún más mejoras en la conversión y la seguridad, las llaves de acceso y la federación de identidades son los enfoques modernos de la industria.

Las llaves de acceso brindan una protección sólida contra los ataques de phishing y pueden eliminar la necesidad de solicitar códigos de un solo uso basados en SMS o aplicaciones durante el acceso. Dado que las llaves de acceso están estandarizadas, una sola implementación permite una experiencia sin contraseñas en todos los dispositivos de un usuario, en diferentes navegadores y sistemas operativos.

Tanto los desarrolladores como los usuarios odian las contraseñas: brindan una mala experiencia del usuario, agregan fricción a la conversión y generan responsabilidad de seguridad tanto para los usuarios como para los desarrolladores. El Administrador de contraseñas de Google en Android y Chrome reduce la fricción a través del autocompletado. Para los desarrolladores que buscan aún más mejoras en la conversión y la seguridad, las llaves de acceso y la federación de identidades son los enfoques modernos de la industria.

Las llaves de acceso brindan una protección sólida contra los ataques de phishing y pueden eliminar la necesidad de solicitar códigos de un solo uso basados en SMS o aplicaciones durante el acceso. Dado que las llaves de acceso están estandarizadas, una sola implementación permite una experiencia sin contraseñas en todos los dispositivos de un usuario, en diferentes navegadores y sistemas operativos.

Las llaves de acceso son más fáciles

Los usuarios pueden seleccionar una cuenta para acceder. No es necesario escribir el nombre de usuario.

Los usuarios pueden autenticarse con el bloqueo de pantalla del dispositivo, como un sensor de huellas dactilares, reconocimiento facial o PIN.

Una vez que se crea y registra una llave de acceso, el usuario puede cambiar sin problemas a un dispositivo nuevo y usarlo de inmediato sin necesidad de volver a inscribirse (a diferencia de la autenticación biométrica tradicional, que requiere configuración en cada dispositivo).

Las llaves de acceso son más seguras

Las llaves de acceso protegen a los usuarios de los ataques de phishing. Las llaves de acceso solo funcionan en las apps y los sitios web registrados. No se puede engañar a un usuario para que se autentique en un sitio engañoso, ya que el navegador o el SO se encargan de la verificación.

Los desarrolladores solo guardan una clave pública en el servidor en lugar de una contraseña, lo que significa que es mucho menos valioso para una persona o entidad que actúe de mala fe hackear los servidores y que hay mucho menos trabajo de limpieza que hacer en caso de una vulneración.

Las llaves de acceso reducen los costos, ya que no es necesario enviar SMS, lo que las convierte en un medio de autenticación más seguro y rentable.

¿Qué son las claves de acceso?

Una llave de acceso es una credencial digital vinculada a una cuenta de usuario y a un sitio web o una aplicación. Las llaves de acceso permiten que los usuarios se autentiquen sin tener que ingresar un nombre de usuario o una contraseña, ni proporcionar ningún factor de autenticación adicional. Esta tecnología tiene como objetivo reemplazar los mecanismos de autenticación heredados, como las contraseñas.

Cuando un usuario quiere acceder a un servicio que usa llaves de acceso, su navegador o sistema operativo lo ayudará a seleccionar y usar la llave de acceso correcta. La experiencia es similar a la forma en que funcionan las contraseñas guardadas actualmente. Para asegurarse de que solo el propietario legítimo pueda usar una llave de acceso, el sistema le pedirá que desbloquee su dispositivo. Esto se puede realizar con un sensor biométrico (como una huella dactilar o el reconocimiento facial), un PIN o un patrón.

Para crear una llave de acceso para un sitio web o una aplicación, primero el usuario debe registrar una llave de acceso en ese sitio web o aplicación.

- Ve a la aplicación y accede con el método de acceso existente.

- Haz clic en el botón Crear una llave de acceso.

- Verifica la información almacenada con la nueva llave de acceso.

- Usa el desbloqueo de pantalla del dispositivo para crear la llave de acceso.

Cuando vuelvan a este sitio web o app para acceder, pueden seguir estos pasos:

- Ve a la aplicación.

- Presiona el campo de nombre de la cuenta para mostrar una lista de llaves de acceso en un diálogo de autocompletar.

- Selecciona su llave de acceso.

- Usa el desbloqueo de pantalla del dispositivo para completar el acceso.

Pruébalo

Puedes probar las llaves de acceso en esta demostración

¿Cómo funcionan las claves de acceso?

Las llaves de acceso se encriptan de forma segura en el dispositivo antes de sincronizarse y requieren que se desencripten en dispositivos nuevos. Las llaves de acceso se pueden almacenar en administradores de contraseñas, como el Administrador de contraseñas de Google, que sincroniza las llaves de acceso entre los dispositivos Android y los navegadores Chrome del usuario que accedieron a la misma Cuenta de Google. Los usuarios con SO Android 14 o versiones posteriores también pueden optar por almacenar sus llaves de acceso en un administrador de contraseñas de terceros compatible.

Los usuarios no están restringidos a usar las llaves de acceso solo en el dispositivo en el que están disponibles. Las llaves de acceso disponibles en teléfonos se pueden usar cuando se accede a una laptop, incluso si la llave de acceso no está sincronizada con la laptop, siempre y cuando el teléfono esté cerca de la laptop y el usuario apruebe el acceso en el teléfono. Como las llaves de acceso se basan en los estándares de FIDO, todos los navegadores pueden adoptarlas.

Los usuarios no están restringidos a usar las llaves de acceso solo en el dispositivo en el que están disponibles. Las llaves de acceso disponibles en teléfonos se pueden usar cuando se accede a una laptop, incluso si la llave de acceso no está sincronizada con la laptop, siempre y cuando el teléfono esté cerca de la laptop y el usuario apruebe el acceso en el teléfono. Como las llaves de acceso se basan en los estándares de FIDO, todos los navegadores pueden adoptarlas.

Beneficios de privacidad

Importante: Las llaves de acceso se diseñaron teniendo en cuenta la privacidad de los usuarios. A continuación, se mencionan algunas inquietudes que pueden plantear los usuarios finales. Para tranquilizarlos, los desarrolladores deben agregar un mensaje tranquilizador a la IU (p. ej., "Con las llaves de acceso, la información biométrica del usuario nunca se revela al sitio web ni a la app. El material biométrico nunca sale del dispositivo personal del usuario") y crear una sección de preguntas frecuentes o un artículo de asistencia en el que se explique mejor.

Esto se debe a que acceder con datos biométricos podría darles a los usuarios la falsa impresión de que se está enviando información sensible al servidor. En realidad, el material biométrico nunca sale del dispositivo personal del usuario.

Las llaves de acceso por sí solas no permiten rastrear a los usuarios ni los dispositivos entre sitios. Nunca se usa la misma llave de acceso en más de un sitio. Los protocolos de llave de acceso se diseñan cuidadosamente para que la información que se comparte con los sitios no se pueda usar como vector de seguimiento.

Los administradores de llaves de acceso protegen las llaves de acceso del uso y el acceso no autorizados. Por ejemplo, el Administrador de contraseñas de Google encripta los secretos de las llaves de acceso de extremo a extremo. Solo el usuario puede acceder a ellos y usarlos, y, aunque se cree una copia de seguridad en los servidores de Google, Google no puede usarlos para suplantar a los usuarios.

Beneficios de seguridad

Debido a que las llaves de acceso están vinculadas a la identidad de un sitio web o una app, son resistentes a los ataques de phishing. El navegador y el sistema operativo garantizan que una llave de acceso solo se pueda usar con el sitio web o la app que la creó. Esto libera a los usuarios de la responsabilidad de acceder al sitio web o la app auténticos.

-

Las llaves de acceso usan criptografía de clave pública.

La criptografía de clave pública reduce la amenaza de posibles violaciones de la seguridad de los datos. Cuando un usuario crea una llave de acceso con un sitio o una aplicación, se genera un par de claves pública y privada en su dispositivo. El sitio solo almacena la clave pública, pero esto por sí solo es inútil para un atacante. Un atacante no puede derivar la clave privada del usuario de los datos almacenados en el servidor, lo que se requiere para completar la autenticación. -

Resistencia a los ataques de phishing

Debido a que las llaves de acceso están vinculadas a la identidad de un sitio web o una app, son resistentes a los ataques de phishing. El navegador y el sistema operativo garantizan que una llave de acceso solo se pueda usar con el sitio web o la app que la creó. Esto libera a los usuarios de la responsabilidad de acceder al sitio web o la app auténticos.

Implementación de llaves de acceso

¿Todo listo para comenzar? Puedes implementar llaves de acceso en Android, la Web y iOS con nuestras guías de implementación que se indican a continuación.

En el servidor

Es una guía de implementación para servidores.

Android

Guía de implementación para Android.

Web

Es una guía de implementación para la Web.

iOS

Es una guía de implementación para iOS.

Recursos adicionales

- Casos de éxito de las llaves de acceso

- Casos de uso

- Guía para desarrolladores de llaves de acceso para terceros

- Suscríbete al boletín informativo para desarrolladores de las llaves de acceso de Google para recibir notificaciones sobre las actualizaciones de las llaves de acceso.