Tính năng liên kết tài khoản cho phép chủ sở hữu Tài khoản Google kết nối với các dịch vụ của bạn một cách nhanh chóng, liền mạch và an toàn. Bạn có thể chọn triển khai tính năng Liên kết Tài khoản Google để chia sẻ dữ liệu của người dùng trên nền tảng của bạn với các ứng dụng và dịch vụ của Google.

Giao thức OAuth 2.0 bảo mật cho phép bạn liên kết an toàn Tài khoản Google của người dùng với tài khoản của họ trên nền tảng của bạn, từ đó cấp cho các ứng dụng và thiết bị của Google quyền truy cập vào các dịch vụ của bạn.

Người dùng có thể liên kết hoặc huỷ liên kết tài khoản của họ và tuỳ ý tạo tài khoản mới trên nền tảng của bạn bằng tính năng Liên kết tài khoản Google.

Trường hợp sử dụng

Sau đây là một số lý do để triển khai tính năng Liên kết tài khoản Google:

Chia sẻ dữ liệu của người dùng trên nền tảng của bạn với các ứng dụng và dịch vụ của Google.

Phát nội dung video và phim bằng Google TV.

Quản lý và điều khiển các thiết bị được kết nối với Nhà thông minh của Google bằng ứng dụng Google Home và Trợ lý Google, "Này Google, bật đèn".

Tạo trải nghiệm và chức năng Trợ lý Google được người dùng tuỳ chỉnh bằng Thao tác trò chuyện, "Này Google, hãy đặt món tôi thường ăn ở Starbucks".

Cho phép người dùng nhận phần thưởng bằng cách xem các sự kiện phát trực tiếp đủ điều kiện trên YouTube sau khi liên kết Tài khoản Google của họ với một tài khoản đối tác trao thưởng.

Tự động điền sẵn dữ liệu được chia sẻ theo sự đồng thuận từ một hồ sơ Tài khoản Google vào tài khoản mới trong quá trình đăng ký.

Tính năng được hỗ trợ

Tính năng Liên kết Tài khoản Google hỗ trợ các tính năng sau:

Chia sẻ dữ liệu một cách nhanh chóng và dễ dàng bằng quy trình liên kết OAuth ngầm ẩn.

Tăng cường bảo mật bằng quy trình Mã uỷ quyền liên kết OAuth.

Đăng nhập cho người dùng hiện tại hoặc đăng ký cho người dùng mới đã được Google xác minh trên nền tảng của bạn, nhận sự đồng ý của họ và chia sẻ dữ liệu một cách an toàn bằng tính năng Liên kết đơn giản.

Giảm sự phiền hà bằng tính năng App Flip (Chuyển đổi ứng dụng). Từ một ứng dụng Google đáng tin cậy, chỉ cần nhấn một lần để mở ứng dụng Android hoặc iOS đã xác minh một cách an toàn, đồng thời chỉ cần nhấn một lần để cấp quyền đồng ý của người dùng và liên kết các tài khoản.

Cải thiện quyền riêng tư của người dùng bằng cách xác định phạm vi tuỳ chỉnh để chỉ chia sẻ dữ liệu cần thiết, tăng niềm tin của người dùng bằng cách xác định rõ cách sử dụng dữ liệu của họ.

Bạn có thể thu hồi quyền truy cập vào dữ liệu và dịch vụ được lưu trữ trên nền tảng của mình bằng cách huỷ liên kết các tài khoản. Việc triển khai điểm cuối thu hồi mã thông báo không bắt buộc cho phép bạn đồng bộ hoá với các sự kiện do Google khởi tạo, trong khi tính năng Bảo vệ nhiều tài khoản (RISC) cho phép bạn thông báo cho Google về mọi sự kiện huỷ liên kết diễn ra trên nền tảng của bạn.

Quy trình liên kết tài khoản

Có 3 quy trình Liên kết tài khoản Google, tất cả đều dựa trên OAuth và yêu cầu bạn quản lý hoặc kiểm soát các điểm cuối trao đổi mã thông báo và uỷ quyền tuân thủ OAuth 2.0.

Trong quá trình liên kết, bạn phát mã thông báo truy cập cho Google cho từng Tài khoản Google sau khi nhận được sự đồng ý của chủ sở hữu tài khoản để liên kết tài khoản của họ và chia sẻ dữ liệu.

Liên kết OAuth ("OAuth web")

Đây là quy trình OAuth cơ bản đưa người dùng đến trang web của bạn để liên kết. Người dùng được chuyển hướng đến trang web của bạn để đăng nhập vào tài khoản của họ. Sau khi đăng nhập, người dùng đồng ý chia sẻ dữ liệu của họ trên dịch vụ của bạn với Google. Tại thời điểm đó, Tài khoản Google của người dùng và dịch vụ của bạn sẽ được liên kết với nhau.

Tính năng Liên kết OAuth hỗ trợ mã uỷ quyền và các luồng OAuth ngầm ẩn. Dịch vụ của bạn phải lưu trữ một điểm cuối uỷ quyền tuân thủ OAuth 2.0 cho luồng ngầm ẩn và phải hiển thị cả điểm cuối uỷ quyền và điểm cuối trao đổi mã thông báo khi sử dụng luồng mã uỷ quyền.

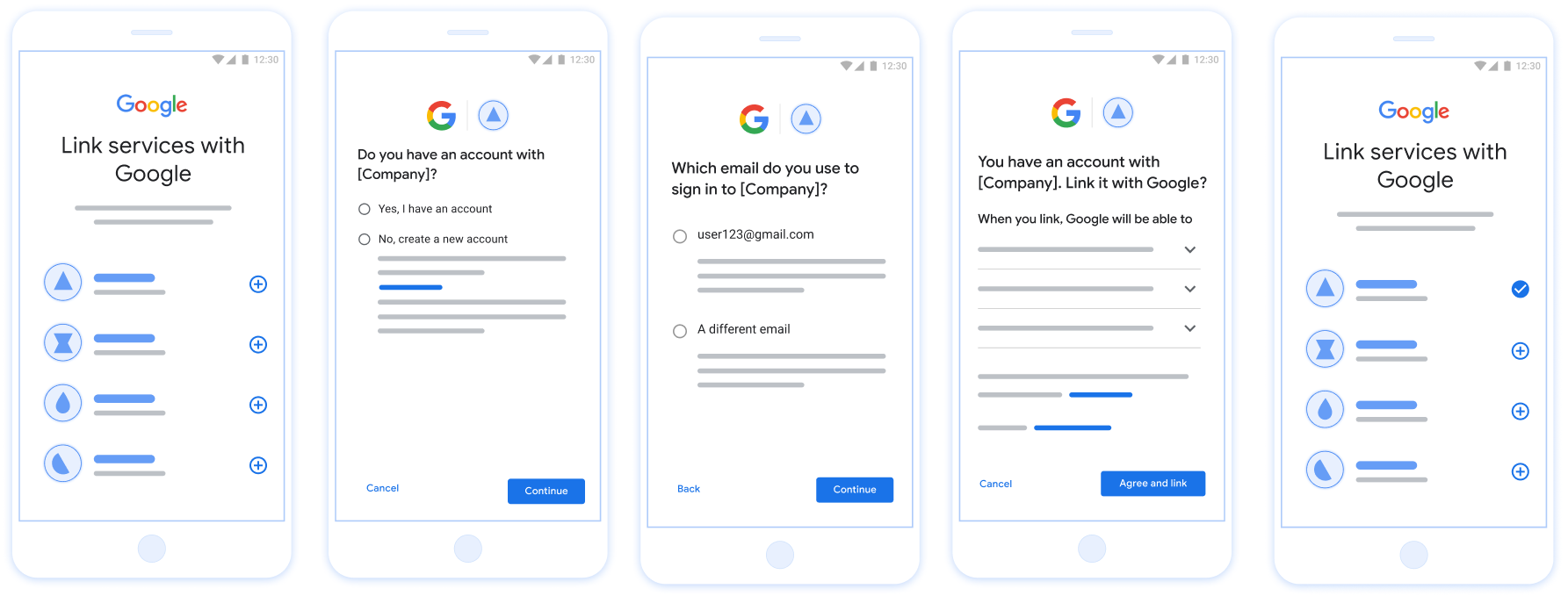

Hình 1 Liên kết tài khoản trên điện thoại của người dùng bằng OAuth trên web

Liên kết tính năng Lật ứng dụng dựa trên OAuth ("Lật ứng dụng")

Luồng OAuth đưa người dùng đến ứng dụng của bạn để liên kết.

Tính năng Liên kết App Flip dựa trên OAuth hướng dẫn người dùng khi họ di chuyển giữa các ứng dụng di động Android hoặc iOS đã xác minh của bạn và nền tảng của Google để xem xét các thay đổi về quyền truy cập dữ liệu được đề xuất và đồng ý liên kết tài khoản của họ trên nền tảng của bạn với Tài khoản Google của họ. Để bật tính năng Lật ứng dụng, dịch vụ của bạn phải hỗ trợ tính năng Liên kết OAuth hoặc Liên kết Đăng nhập bằng Google dựa trên OAuth bằng cách sử dụng quy trình mã uỷ quyền.

Tính năng Lật ứng dụng được hỗ trợ cho cả Android và iOS.

Cách hoạt động:

Ứng dụng Google kiểm tra xem ứng dụng của bạn đã được cài đặt trên thiết bị của người dùng hay chưa:

- Nếu tìm thấy ứng dụng, người dùng sẽ được "chuyển" đến ứng dụng của bạn. Ứng dụng của bạn sẽ thu thập sự đồng ý của người dùng để liên kết tài khoản với Google, sau đó "chuyển về" giao diện Google.

- Nếu không tìm thấy ứng dụng hoặc xảy ra lỗi trong quá trình liên kết ứng dụng, người dùng sẽ được chuyển hướng đến quy trình OAuth được đơn giản hoá hoặc quy trình OAuth trên web.

Hình 2. Liên kết tài khoản trên điện thoại của người dùng bằng tính năng App Flip

Liên kết đơn giản dựa trên OAuth ("Đơn giản")

Tính năng Liên kết đơn giản bằng tính năng Đăng nhập bằng Google dựa trên OAuth sẽ thêm tính năng Đăng nhập bằng Google vào quy trình liên kết OAuth, cho phép người dùng hoàn tất quy trình liên kết mà không cần rời khỏi nền tảng của Google, nhờ đó giảm thiểu sự phiền hà và tỷ lệ bỏ ngang. Tính năng Liên kết hợp lý dựa trên OAuth mang đến trải nghiệm người dùng tốt nhất với quy trình đăng nhập, tạo tài khoản và liên kết tài khoản liền mạch bằng cách kết hợp tính năng Đăng nhập bằng Google với tính năng liên kết OAuth. Dịch vụ của bạn phải hỗ trợ các điểm cuối trao đổi mã thông báo và uỷ quyền tuân thủ OAuth 2.0.

Ngoài ra, điểm cuối trao đổi mã thông báo của bạn phải hỗ trợ các câu nhận định Mã thông báo web JSON (JWT) và triển khai các ý định check, create và get.

Cách hoạt động:

Google xác nhận tài khoản người dùng và chuyển thông tin này cho bạn:

- Nếu có tài khoản của người dùng trong cơ sở dữ liệu của bạn, thì người dùng sẽ liên kết thành công Tài khoản Google của họ với tài khoản trên dịch vụ của bạn.

- nếu không có tài khoản nào cho người dùng trong cơ sở dữ liệu của bạn, thì người dùng có thể tạo một tài khoản bên thứ ba mới bằng thông tin mà Google cung cấp : email, tên và ảnh hồ sơ, hoặc chọn đăng nhập và liên kết với một email khác (điều này sẽ yêu cầu họ đăng nhập vào dịch vụ của bạn thông qua Web OAuth).

Hình 3. Liên kết tài khoản trên điện thoại của người dùng bằng tính năng Liên kết đơn giản

Bạn nên sử dụng luồng nào?

Bạn nên triển khai tất cả quy trình để đảm bảo người dùng có được trải nghiệm liên kết tốt nhất. Quy trình đơn giản hoá và quy trình lật ứng dụng giúp giảm sự phiền hà khi liên kết vì người dùng có thể hoàn tất quy trình liên kết chỉ trong vài bước. Việc liên kết OAuth trên web có mức độ nỗ lực thấp nhất và là một nơi phù hợp để bắt đầu, sau đó bạn có thể thêm các quy trình liên kết khác.

Làm việc với mã thông báo

Tính năng Liên kết tài khoản Google dựa trên tiêu chuẩn ngành OAuth 2.0.

Bạn phát hành mã thông báo truy cập cho Google cho từng Tài khoản Google sau khi nhận được sự đồng ý của chủ sở hữu tài khoản để liên kết tài khoản và chia sẻ dữ liệu.

Token types

OAuth 2.0 uses strings called tokens to communicate between the user agent, the client application, and the OAuth 2.0 server.

Three types of OAuth 2.0 tokens can be used during account linking:

Authorization code. A short-lived token that can be exchanged for an access and a refresh token. For security purposes, Google calls your authorization endpoint to obtain a single use or very short-lived code.

Access token. A token that grants the bearer access to a resource. To limit exposure that could result from the loss of this token, it has a limited lifetime, usually expiring after an hour or so.

Refresh token. A long-lived token that can be exchanged for a new access token when an access token expires. When your service integrates with Google, this token is exclusively stored and used by Google. Google calls your token exchange endpoint to exchange refresh tokens for access tokens, which are in turn used to access user data.

Token handling

Race conditions in clustered environments and client-server exchanges can result in complex timing and error handling scenarios when working with tokens. For example:

- You receive a request for a new access token, and you issue a new access token. Concurrently, you receive a request for access to your service's resource using the previous, unexpired access token.

- Your refresh token reply is yet to be received (or is never received) by Google. Meanwhile, the previously valid refresh token is used in a request from Google.

Requests and replies can arrive in any order, or not at all due to asynchronous services running in a cluster, network behavior, or other means.

Immediate and fully consistent shared state both within, and between, your and Google's token handling systems cannot be guaranteed. Multiple valid, unexpired tokens can coexist within or across systems short period of time. To minimize negative user impact we recommend you do the following:

- Accept unexpired access tokens, even after a newer token is issued.

- Use alternatives to Refresh Token Rotation.

- Support multiple, concurrently valid access and refresh tokens. For security, you should limit the number of tokens and token lifetime.

Maintenance and outage handling

During maintenance or unplanned outages Google might be unable to call your authorization or token exchange endpoints to obtain access and refresh tokens.

Your endpoints should respond with a 503 error code and empty body. In this

case, Google retries failed token exchange requests for a limited time. Provided

that Google is later able to obtain refresh and access tokens, failed requests

are not visible to users.

Failing requests for an access token result in a visible error, if initiated by a user. Users will be required to retry linking failures if the implicit OAuth 2.0 flow is used.

Recommendations

There are many solutions to minimize maintenance impact. Some options to consider:

Maintain your existing service and route a limited number of requests to your newly updated service. Migrate all requests only after confirming expected functionality.

Reduce the number of token requests during the maintenance period:

Limit maintenance periods to less than the access token lifetime.

Temporarily increase the access token lifetime:

- Increase token lifetime to greater than maintenance period.

- Wait twice the duration of your access token lifetime, enabling users to exchange short lived tokens for longer duration tokens.

- Enter maintenance.

- Respond to token requests with a

503error code and empty body. - Exit maintenance.

- Decrease token lifetime back to normal.

Đăng ký với Google

Chúng tôi cần thông tin chi tiết về chế độ thiết lập OAuth 2.0 và thông tin xác thực để bật tính năng liên kết tài khoản. Hãy xem phần đăng ký để biết thông tin chi tiết.