Présentation

L'association simplifiée Google Sign-In à Google Sign-In vient compléter l'association OAuth. Les utilisateurs de Google bénéficient ainsi d'une expérience fluide. De plus, ils peuvent créer un compte, ce qui leur permet de créer un compte sur votre service à l'aide de leur compte Google.

Pour effectuer l'association de comptes avec OAuth et Google Sign-In, procédez comme suit:

- Tout d'abord, demandez à l'utilisateur d'autoriser l'accès à son profil Google.

- Utilisez les informations de leur profil pour vérifier si le compte utilisateur existe.

- Pour les utilisateurs existants, associez les comptes.

- Si vous ne trouvez pas de correspondance pour l'utilisateur Google dans votre système d'authentification, validez le jeton d'ID envoyé par Google. Vous pouvez ensuite créer un utilisateur à partir des informations de profil contenues dans le jeton d'ID.

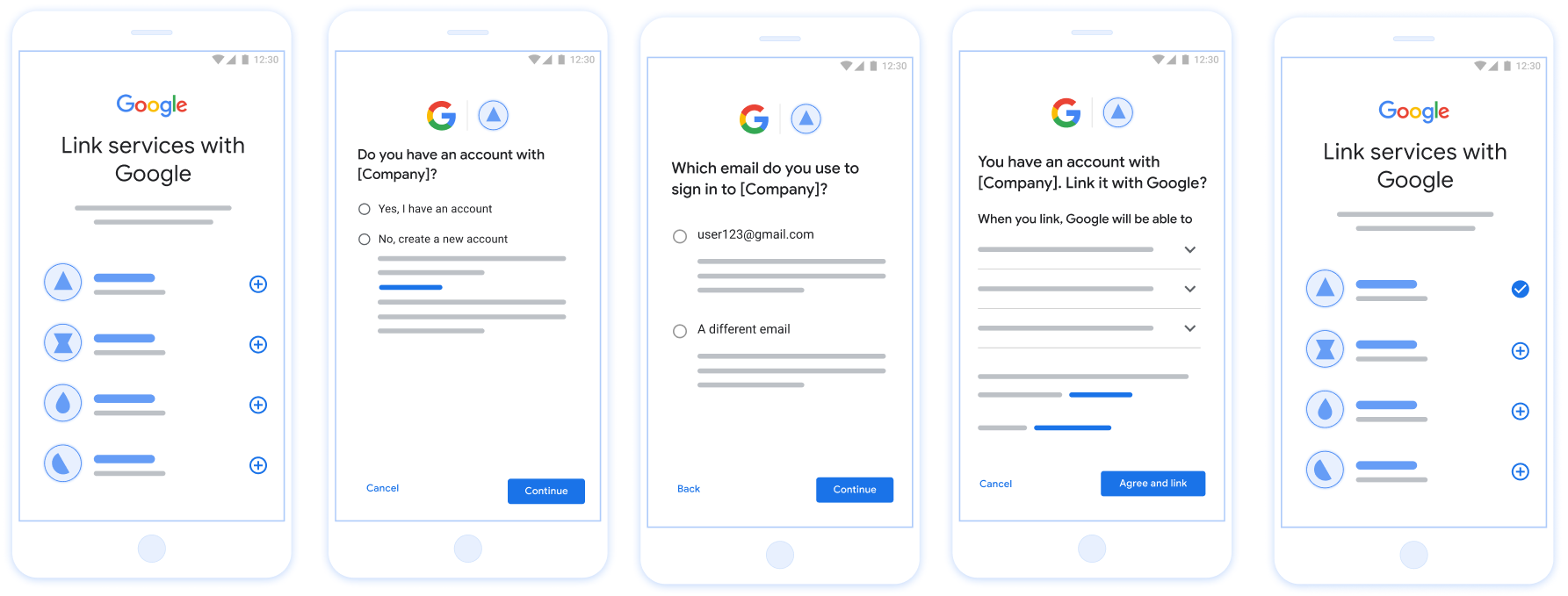

Figure 1 : Association de compte sur le téléphone d'un utilisateur avec l'association simplifiée

Conditions requises pour l'association simplifiée

- Mettez en œuvre le flux Association de base Web OAuth. Votre service doit être compatible avec les points de terminaison d'autorisation et d'échange de jetons conformes à OAuth 2.0.

- Votre point de terminaison Token Exchange doit accepter les assertions JSON Web Token (JWT) et implémenter les intents

check,createetget.

Implémenter votre serveur OAuth

Votre point de terminaison d'échange de jetons doit accepter les intents check, create et get. Vous trouverez ci-dessous les étapes terminées lors du processus d'association de comptes, ainsi que le moment où les différents intents sont appelés:

- L'utilisateur possède-t-il un compte dans votre système d'authentification ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : l'utilisateur se sert-il de l'adresse e-mail associée à son compte Google pour se connecter à votre plate-forme ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : l'utilisateur a-t-il un compte correspondant dans votre système d'authentification ? (

check intentest appelé pour confirmer).- OUI :

get intentest appelé et le compte est associé si l'intent get renvoie un résultat positif. - NON : Créer un compte ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : la méthode

create intentest appelée. Si l'intent de création est bien renvoyé, le compte est associé. - NON : le flux OAuth Web est déclenché, l'utilisateur est dirigé vers son navigateur et il a la possibilité de créer une association à une autre adresse e-mail.

- OUI : la méthode

- OUI :

- NON : le flux OAuth du Web est déclenché, et l'utilisateur est redirigé vers son navigateur et a la possibilité de créer une association à une autre adresse e-mail.

- OUI : l'utilisateur a-t-il un compte correspondant dans votre système d'authentification ? (

- NON : l'utilisateur dispose-t-il d'un compte correspondant dans votre système d'authentification ? (

check intentest appelé pour confirmer).- OUI :

get intentest appelé et le compte est associé si l'intent get renvoie un résultat positif. - NON :

create intentest appelé et le compte est associé si l'intent de création aboutit.

- OUI :

- OUI : l'utilisateur se sert-il de l'adresse e-mail associée à son compte Google pour se connecter à votre plate-forme ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

Rechercher un compte utilisateur existant (vérifier l'intent)

Une fois que l'utilisateur a autorisé l'accès à son profil Google, Google envoie une requête contenant une assertion signée de l'identité de l'utilisateur Google. L'assertion contient des informations qui incluent l'ID de compte Google, le nom et l'adresse e-mail de l'utilisateur. Le point de terminaison d'échange de jetons configuré pour votre projet gère cette requête.

Si le compte Google correspondant est déjà présent dans votre système d'authentification, votre point de terminaison d'échange de jetons répond avec account_found=true. Si le compte Google ne correspond à aucun utilisateur existant, le point de terminaison de votre échange de jetons affiche une erreur HTTP 404 "Introuvable" avec account_found=false.

La requête se présente comme suit:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=check&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Votre point de terminaison d'échange de jetons doit pouvoir gérer les paramètres suivants:

| Paramètres du point de terminaison du jeton | |

|---|---|

intent |

Pour ces requêtes, la valeur de ce paramètre est check. |

grant_type |

Type de jeton échangé. Pour ces requêtes, ce paramètre a la valeur urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Jeton Web JSON (JWT, JSON Web Token) qui fournit une assertion signée de l'identité de l'utilisateur Google. Le jeton JWT contient des informations qui incluent l'ID de compte, le nom et l'adresse e-mail du compte Google de l'utilisateur. |

client_id |

ID client que vous avez attribué à Google. |

client_secret |

Code secret du client que vous avez attribué à Google. |

Pour répondre aux requêtes d'intent check, le point de terminaison de votre échange de jetons doit procéder comme suit:

- Validez et décodez l'assertion JWT.

- Vérifiez si le compte Google existe déjà dans votre système d'authentification.

Validate and decode the JWT assertion

You can validate and decode the JWT assertion by using a JWT-decoding library for your language. Use Google's public keys, available in JWK or PEM formats, to verify the token's signature.

When decoded, the JWT assertion looks like the following example:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

In addition to verifying the token's signature, verify that the assertion's

issuer (iss field) is https://accounts.google.com, that the audience

(aud field) is your assigned client ID, and that the token has not expired

(exp field).

Using the email, email_verified and hd fields you can determine if

Google hosts and is authoritative for an email address. In cases where Google is

authoritative the user is currently known to be the legitimate account owner

and you may skip password or other challenges methods. Otherwise, these methods

can be used to verify the account prior to linking.

Cases where Google is authoritative:

emailhas a@gmail.comsuffix, this is a Gmail account.email_verifiedis true andhdis set, this is a G Suite account.

Users may register for Google Accounts without using Gmail or G Suite. When

email does not contain a @gmail.com suffix and hd is absent Google is not

authoritative and password or other challenge methods are recommended to verify

the user. email_verfied can also be true as Google initially verified the

user when the Google account was created, however ownership of the third party

email account may have since changed.

Vérifiez si le compte Google est déjà présent dans votre système d'authentification.

Vérifiez si l'une des conditions suivantes est remplie:

- L'ID de compte Google, figurant dans le champ

subdes assertions, se trouve dans votre base de données utilisateur. - L'adresse e-mail indiquée dans cette assertion correspond à un utilisateur de votre base de données.

Si l'une des deux conditions est remplie, l'utilisateur s'est déjà inscrit. Dans ce cas, renvoyez une réponse semblable à celle-ci:

HTTP/1.1 200 Success

Content-Type: application/json;charset=UTF-8

{

"account_found":"true",

}

Si ni l'ID de compte Google, ni l'adresse e-mail spécifiées dans l'assertion ne correspondent à un utilisateur de votre base de données, celui-ci ne s'est pas encore inscrit. Dans ce cas, le point de terminaison de votre échange de jetons doit répondre par une erreur HTTP 404 spécifiant "account_found": "false", comme dans l'exemple suivant:

HTTP/1.1 404 Not found

Content-Type: application/json;charset=UTF-8

{

"account_found":"false",

}

Gérer l'association automatique (obtenir l'intent)

Une fois que l'utilisateur a autorisé l'accès à son profil Google, Google envoie une requête contenant une assertion signée de l'identité de l'utilisateur Google. L'assertion contient des informations qui incluent l'ID de compte Google, le nom et l'adresse e-mail de l'utilisateur. Le point de terminaison d'échange de jetons configuré pour votre projet gère cette requête.

Si le compte Google correspondant est déjà présent dans votre système d'authentification, votre point de terminaison d'échange de jetons affiche un jeton pour l'utilisateur. Si le compte Google ne correspond à aucun utilisateur existant, le point de terminaison de votre échange de jetons renvoie une erreur linking_error et un login_hint facultatif.

La requête se présente comme suit:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Votre point de terminaison d'échange de jetons doit pouvoir gérer les paramètres suivants:

| Paramètres du point de terminaison du jeton | |

|---|---|

intent |

Pour ces requêtes, la valeur de ce paramètre est get. |

grant_type |

Type de jeton échangé. Pour ces requêtes, ce paramètre a la valeur urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Jeton Web JSON (JWT, JSON Web Token) qui fournit une assertion signée de l'identité de l'utilisateur Google. Le jeton JWT contient des informations qui incluent l'ID de compte, le nom et l'adresse e-mail du compte Google de l'utilisateur. |

scope |

Facultatif : toutes les habilitations que vous avez configurées pour les requêtes des utilisateurs. |

client_id |

ID client que vous avez attribué à Google. |

client_secret |

Code secret du client que vous avez attribué à Google. |

Pour répondre aux requêtes d'intent get, le point de terminaison de votre échange de jetons doit procéder comme suit:

- Validez et décodez l'assertion JWT.

- Vérifiez si le compte Google existe déjà dans votre système d'authentification.

Validate and decode the JWT assertion

You can validate and decode the JWT assertion by using a JWT-decoding library for your language. Use Google's public keys, available in JWK or PEM formats, to verify the token's signature.

When decoded, the JWT assertion looks like the following example:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

In addition to verifying the token's signature, verify that the assertion's

issuer (iss field) is https://accounts.google.com, that the audience

(aud field) is your assigned client ID, and that the token has not expired

(exp field).

Using the email, email_verified and hd fields you can determine if

Google hosts and is authoritative for an email address. In cases where Google is

authoritative the user is currently known to be the legitimate account owner

and you may skip password or other challenges methods. Otherwise, these methods

can be used to verify the account prior to linking.

Cases where Google is authoritative:

emailhas a@gmail.comsuffix, this is a Gmail account.email_verifiedis true andhdis set, this is a G Suite account.

Users may register for Google Accounts without using Gmail or G Suite. When

email does not contain a @gmail.com suffix and hd is absent Google is not

authoritative and password or other challenge methods are recommended to verify

the user. email_verfied can also be true as Google initially verified the

user when the Google account was created, however ownership of the third party

email account may have since changed.

Vérifiez si le compte Google est déjà présent dans votre système d'authentification.

Vérifiez si l'une des conditions suivantes est remplie:

- L'ID de compte Google, figurant dans le champ

subdes assertions, se trouve dans votre base de données utilisateur. - L'adresse e-mail indiquée dans cette assertion correspond à un utilisateur de votre base de données.

Si un compte est détecté pour l'utilisateur, émettez un jeton d'accès et renvoyez les valeurs d'un objet JSON dans le corps de votre réponse HTTPS, comme dans l'exemple suivant :

{

"token_type": "Bearer",

"access_token": "ACCESS_TOKEN",

"refresh_token": "REFRESH_TOKEN",

"expires_in": SECONDS_TO_EXPIRATION

}

Dans certains cas, l'association de comptes basée sur le jeton d'ID peut échouer. Si c'est le cas, pour une raison quelconque, votre point de terminaison d'échange de jetons doit répondre par une erreur HTTP 401 spécifiant error=linking_error:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Lorsque Google reçoit une réponse d'erreur 401 avec linking_error, il envoie l'utilisateur à votre point de terminaison d'autorisation avec le paramètre login_hint. L'utilisateur effectue l'association de compte à l'aide du flux d'association OAuth dans son navigateur.

Gérer la création de compte via Google Sign-In (créer un intent)

Lorsqu'un utilisateur doit créer un compte sur votre service, Google envoie une requête à votre point de terminaison d'échange de jetons qui spécifie intent=create.

La requête se présente comme suit:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&assertion=JWT&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Votre point de terminaison d'échange de jetons doit pouvoir gérer les paramètres suivants:

| Paramètres du point de terminaison du jeton | |

|---|---|

intent |

Pour ces requêtes, la valeur de ce paramètre est create. |

grant_type |

Type de jeton échangé. Pour ces requêtes, ce paramètre a la valeur urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Jeton Web JSON (JWT, JSON Web Token) qui fournit une assertion signée de l'identité de l'utilisateur Google. Le jeton JWT contient des informations qui incluent l'ID de compte, le nom et l'adresse e-mail du compte Google de l'utilisateur. |

client_id |

ID client que vous avez attribué à Google. |

client_secret |

Code secret du client que vous avez attribué à Google. |

Le JWT dans le paramètre assertion contient l'ID de compte, le nom et l'adresse e-mail Google que vous pouvez utiliser pour créer un compte sur votre service.

Pour répondre aux requêtes d'intent create, le point de terminaison de votre échange de jetons doit procéder comme suit:

- Validez et décodez l'assertion JWT.

- Validez les informations utilisateur et créez un nouveau compte.

Validate and decode the JWT assertion

You can validate and decode the JWT assertion by using a JWT-decoding library for your language. Use Google's public keys, available in JWK or PEM formats, to verify the token's signature.

When decoded, the JWT assertion looks like the following example:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

In addition to verifying the token's signature, verify that the assertion's

issuer (iss field) is https://accounts.google.com, that the audience

(aud field) is your assigned client ID, and that the token has not expired

(exp field).

Using the email, email_verified and hd fields you can determine if

Google hosts and is authoritative for an email address. In cases where Google is

authoritative the user is currently known to be the legitimate account owner

and you may skip password or other challenges methods. Otherwise, these methods

can be used to verify the account prior to linking.

Cases where Google is authoritative:

emailhas a@gmail.comsuffix, this is a Gmail account.email_verifiedis true andhdis set, this is a G Suite account.

Users may register for Google Accounts without using Gmail or G Suite. When

email does not contain a @gmail.com suffix and hd is absent Google is not

authoritative and password or other challenge methods are recommended to verify

the user. email_verfied can also be true as Google initially verified the

user when the Google account was created, however ownership of the third party

email account may have since changed.

Valider les informations utilisateur et créer un compte

Vérifiez si l'une des conditions suivantes est remplie:

- L'ID de compte Google, figurant dans le champ

subdes assertions, se trouve dans votre base de données utilisateur. - L'adresse e-mail indiquée dans cette assertion correspond à un utilisateur de votre base de données.

Si l'une des deux conditions est remplie, demandez à l'utilisateur d'associer son compte existant à son compte Google. Pour ce faire, répondez à la requête avec une erreur HTTP 401 indiquant error=linking_error et indiquant l'adresse e-mail de l'utilisateur comme login_hint. Voici un exemple de réponse:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Lorsque Google reçoit une réponse d'erreur 401 avec linking_error, il envoie l'utilisateur à votre point de terminaison d'autorisation avec le paramètre login_hint. L'utilisateur effectue l'association de compte à l'aide du flux d'association OAuth dans son navigateur.

Si aucune condition n'est remplie, créez un compte utilisateur avec les informations fournies dans le jeton JWT. Les nouveaux comptes n'ont généralement pas de mot de passe. Nous vous recommandons d'ajouter Google Sign-In à d'autres plates-formes pour permettre aux utilisateurs de se connecter avec Google sur les différentes plates-formes de votre application. Vous pouvez également envoyer à l'utilisateur un lien permettant de lancer la procédure de récupération de mot de passe pour lui permettre de définir un mot de passe pour se connecter sur d'autres plates-formes.

Une fois la création terminée, générez un jeton d'accès et un jeton d'actualisation , puis renvoyez les valeurs dans un objet JSON dans le corps de votre réponse HTTPS, comme dans l'exemple suivant :

{

"token_type": "Bearer",

"access_token": "ACCESS_TOKEN",

"refresh_token": "REFRESH_TOKEN",

"expires_in": SECONDS_TO_EXPIRATION

}

Obtenir votre ID client pour les API Google

Vous devrez fournir votre ID client pour l'API Google lors du processus d'enregistrement de l'association de comptes.

Pour obtenir votre ID client d'API à l'aide du projet que vous avez créé lors de la procédure d'association OAuth, procédez comme suit : Pour cela, procédez comme suit :

- Ouvrez la page Identifiants de la console Google APIs.

Créez ou sélectionnez un projet d'API Google.

Si votre projet ne dispose pas d'un ID client pour le type d'application Web, cliquez sur Créer des identifiants > ID client OAuth pour en créer un. Veillez à inclure le domaine de votre site dans le champ Origines JavaScript autorisées. Lorsque vous effectuez des tests ou un développement en local, vous devez ajouter

http://localhostethttp://localhost:<port_number>au champ Origines JavaScript autorisées.

Valider votre intégration

Vous pouvez valider votre implémentation en utilisant le Playground OAuth 2.0 outil.

Dans l'outil, procédez comme suit :

- Cliquez sur Configuration des pour ouvrir la fenêtre Configuration OAuth 2.0.

- Dans le champ d'écoulement OAuth, sélectionnez côté client.

- Dans le domaine Endpoints OAuth, sélectionnez Personnalisé.

- Spécifiez votre point de terminaison OAuth 2.0 et l'ID client que vous avez attribué à Google dans les champs correspondants.

- Dans la section Étape 1, ne sélectionnez pas de champs Google. Au lieu de cela, laissez ce champ vide ou saisissez une étendue valide pour votre serveur (ou une chaîne arbitraire si vous n'utilisez pas d'étendues OAuth). Lorsque vous avez terminé, cliquez sur Autoriser les API.

- Dans les étapes 2 et 3 sections, passez par le flux OAuth 2.0 et vérifiez que chaque étape fonctionne comme prévu.

Vous pouvez valider votre implémentation en utilisant le compte Google Linking Demo outil.

Dans l'outil, procédez comme suit :

- Cliquez sur le signe-avec le bouton Google.

- Choisissez le compte que vous souhaitez associer.

- Saisissez l'ID du service.

- Saisissez éventuellement une ou plusieurs étendues pour lesquelles vous demanderez l'accès.

- Cliquez sur Démarrer démo.

- Lorsque vous y êtes invité, confirmez que vous pouvez consentir et refuser la demande d'association.

- Confirmez que vous êtes redirigé vers votre plateforme.