アカウントは、業界標準の OAuth 2.0 インプリシット フローと認可コードフローを使用してリンクされます。サービスは、OAuth 2.0 準拠の認可エンドポイントとトークン交換エンドポイントをサポートする必要があります。

In the implicit flow, Google opens your authorization endpoint in the user's browser. After successful sign in, you return a long-lived access token to Google. This access token is now included in every request sent from Google.

In the authorization code flow, you need two endpoints:

The authorization endpoint, which presents the sign-in UI to your users that aren't already signed in. The authorization endpoint also creates a short-lived authorization code to record users' consent to the requested access.

The token exchange endpoint, which is responsible for two types of exchanges:

- Exchanges an authorization code for a long-lived refresh token and a short-lived access token. This exchange happens when the user goes through the account linking flow.

- Exchanges a long-lived refresh token for a short-lived access token. This exchange happens when Google needs a new access token because the one it had expired.

Choose an OAuth 2.0 flow

Although the implicit flow is simpler to implement, Google recommends that access tokens issued by the implicit flow never expire. This is because the user is forced to link their account again after a token expires with the implicit flow. If you need token expiration for security reasons, we strongly recommend that you use the authorization code flow instead.

Design guidelines

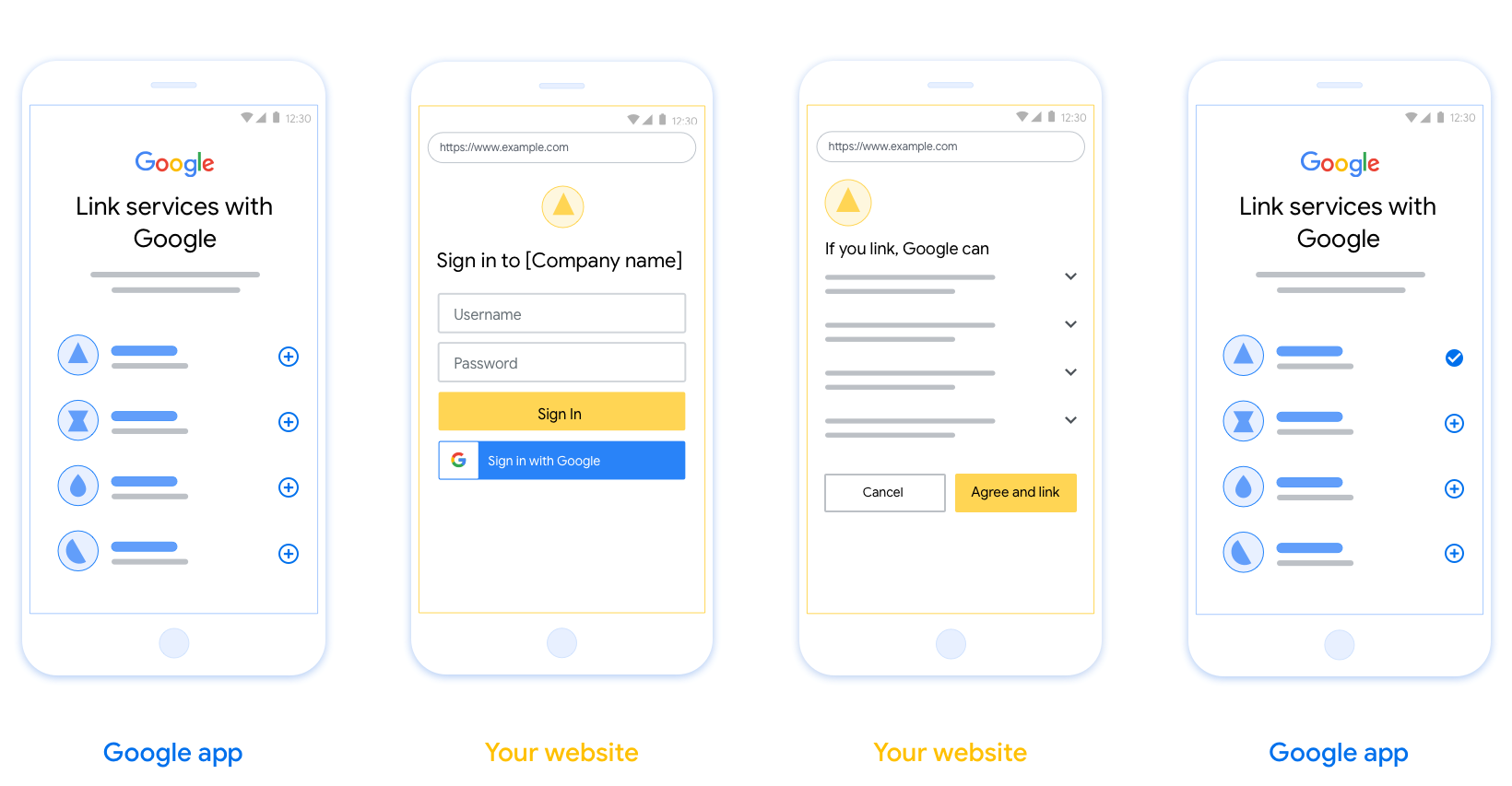

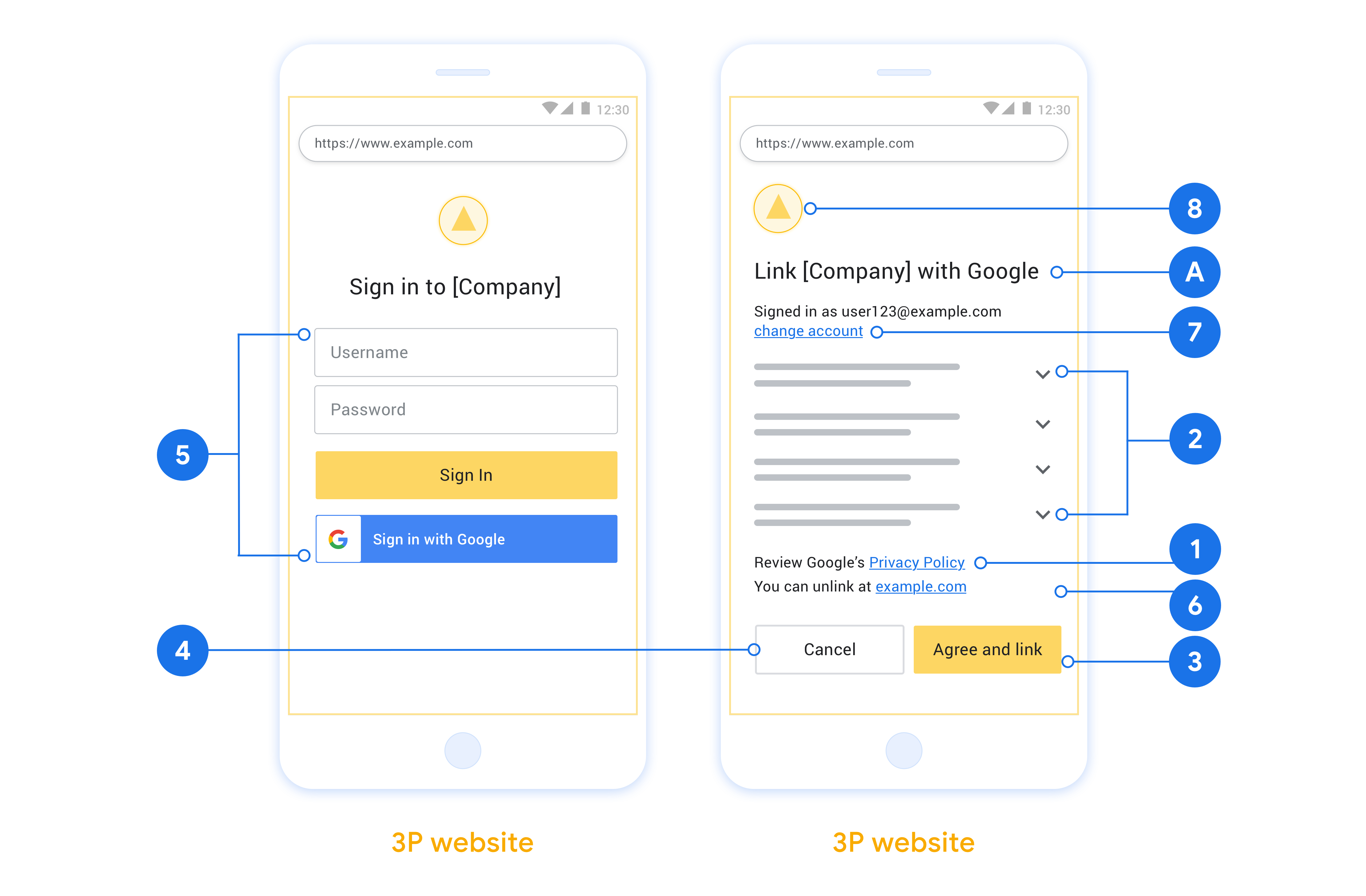

This section describes the design requirements and recommendations for the user screen that you host for OAuth linking flows. After it's called by Google's app, your platform displays a sign in to Google page and account linking consent screen to the user. The user is directed back to Google's app after giving their consent to link accounts.

Requirements

- You must communicate that the user’s account will be linked to Google, not a specific Google product like Google Home or Google Assistant.

Recommendations

We recommend that you do the following:

Display Google's Privacy Policy. Include a link to Google’s Privacy Policy on the consent screen.

Data to be shared. Use clear and concise language to tell the user what data of theirs Google requires and why.

Clear call-to-action. State a clear call-to-action on your consent screen, such as “Agree and link.” This is because users need to understand what data they're required to share with Google to link their accounts.

Ability to cancel. Provide a way for users to go back or cancel, if they choose not to link.

Clear sign-in process. Ensure that users have clear method for signing in to their Google account, such as fields for their username and password or Sign in with Google.

Ability to unlink. Offer a mechanism for users to unlink, such as a URL to their account settings on your platform. Alternatively, you can include a link to Google Account where users can manage their linked account.

Ability to change user account. Suggest a method for users to switch their account(s). This is especially beneficial if users tend to have multiple accounts.

- If a user must close the consent screen to switch accounts, send a recoverable error to Google so the user can sign in to the desired account with OAuth linking and the implicit flow.

Include your logo. Display your company logo on the consent screen. Use your style guidelines to place your logo. If you wish to also display Google's logo, see Logos and trademarks.

プロジェクトを作成する

アカウント リンクを使用するプロジェクトを作成するには:

- [プロジェクトの作成] をクリックします。

- 名前を入力するか、生成された候補をそのまま使用します。

- 残りのフィールドを確認または編集します。

- [作成] をクリックします。

プロジェクト ID を表示するには:

- ランディング ページの表でプロジェクトを見つけます。プロジェクト ID は [ID] 列に表示されています。

OAuth 同意画面を構成する

Google アカウントのリンク プロセスには、ユーザーのデータへのアクセスをリクエストしているアプリケーション、リクエストしているデータの種類、適用される条件をユーザーに知らせる同意画面が含まれます。Google API クライアント ID を生成する前に、OAuth 同意画面を構成する必要があります。

- Google API Console の [OAuth 同意画面] ページを開きます。

- プロンプトが表示されたら、作成したプロジェクトを選択します。

[OAuth 同意画面] ページで、フォームに記入して [保存] ボタンをクリックします。

アプリケーション名: 同意を求めるアプリケーションの名前。名前はアプリを正確に反映し、ユーザーが他の場所で見るアプリ名と一致している必要があります。アプリケーション名は、アカウント リンクの同意画面に表示されます。

アプリケーションのロゴ: 同意画面に表示される画像で、ユーザーがアプリを認識するのに役立ちます。ロゴは、アカウントのリンクの同意画面とアカウント設定に表示されます。

サポートのメールアドレス: ユーザーが同意について問い合わせる際に使用します。

Google API のスコープ: スコープを使用すると、アプリケーションはユーザーの非公開の Google データにアクセスできます。Google アカウントのリンクのユースケースでは、デフォルトのスコープ(email、profile、openid)で十分です。機密性の高いスコープを追加する必要はありません。一般的に、スコープは事前にリクエストするのではなく、アクセスが必要になったときに段階的にリクエストすることがベスト プラクティスです。詳細

承認済みドメイン: デベロッパーとユーザーを保護するために、Google では、OAuth を使用して認証するアプリケーションのみに承認済みドメインの使用を許可しています。アプリケーションのリンクは、承認済みドメインでホストする必要があります。詳細

アプリケーションのホームページへのリンク: アプリケーションのホームページ。承認済みドメインでホストされている必要があります。

アプリケーション プライバシー ポリシーへのリンク: Google アカウントのリンクの同意画面に表示されます。承認済みドメインでホストされている必要があります。

アプリケーション利用規約のリンク(省略可): 承認済みドメインでホストされている必要があります。

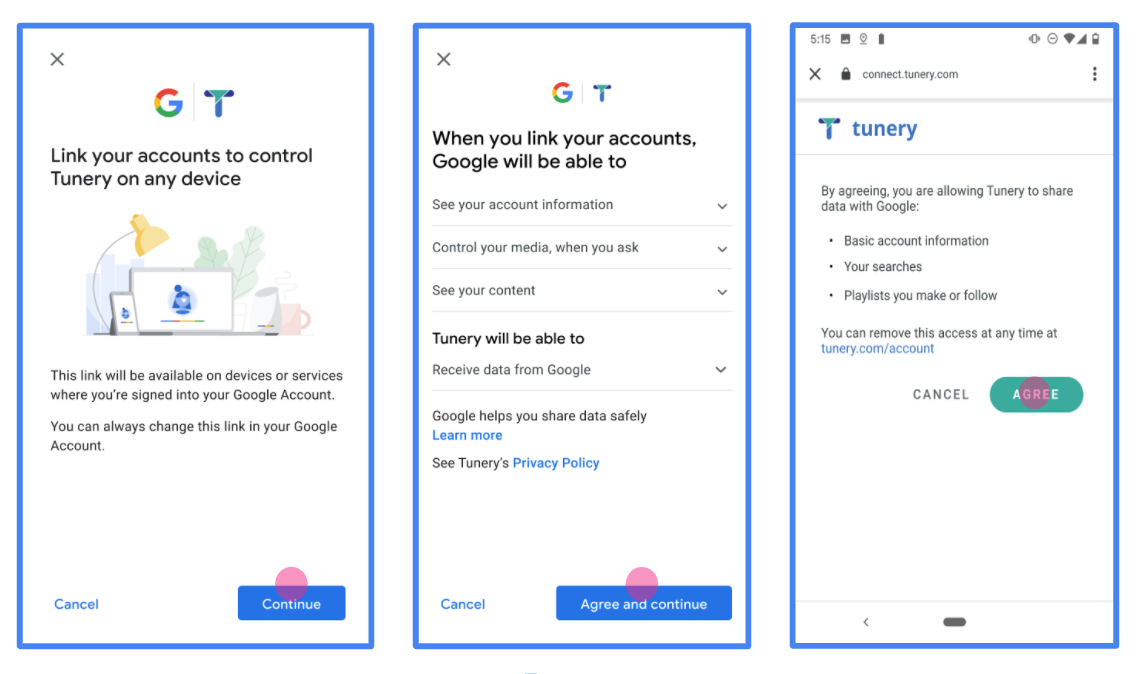

図 1. 架空のアプリケーション Tunery の Google アカウントのリンクの同意画面

[Verification Status](確認ステータス)を確認します。アプリケーションの確認が必要な場合は、[Submit For Verification](確認のために送信)ボタンをクリックして、確認のためにアプリケーションを送信します。詳しくは、OAuth の確認要件をご覧ください。

OAuth サーバーを実装する

To support the OAuth 2.0 implicit flow, your service makes an authorization endpoint available by HTTPS. This endpoint is responsible for authentication and obtaining consent from users for data access. The authorization endpoint presents a sign-in UI to your users that aren't already signed in and records consent to the requested access.

When a Google application needs to call one of your service's authorized APIs, Google uses this endpoint to get permission from your users to call these APIs on their behalf.

A typical OAuth 2.0 implicit flow session initiated by Google has the following flow:

- Google opens your authorization endpoint in the user's browser. The user signs in, if not signed in already, and grants Google permission to access their data with your API, if they haven't already granted permission.

- Your service creates an access token and returns it to Google. To do so, redirect the user's browser back to Google with the access token attached to the request.

- Google calls your service's APIs and attaches the access token with each request. Your service verifies that the access token grants Google authorization to access the API and then completes the API call.

Handle authorization requests

When a Google application needs to perform account linking via an OAuth 2.0 implicit flow, Google sends the user to your authorization endpoint with a request that includes the following parameters:

| Authorization endpoint parameters | |

|---|---|

client_id |

The client ID you assigned to Google. |

redirect_uri |

The URL to which you send the response to this request. |

state |

A bookkeeping value that is passed back to Google unchanged in the redirect URI. |

response_type |

The type of value to return in the response. For the OAuth 2.0 implicit

flow, the response type is always token. |

user_locale |

The Google Account language setting in RFC5646 format used to localize your content in the user's preferred language. |

For example, if your authorization endpoint is available at

https://myservice.example.com/auth, a request might look like the following:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token&user_locale=LOCALE

For your authorization endpoint to handle sign-in requests, do the following steps:

Verify the

client_idandredirect_urivalues to prevent granting access to unintended or misconfigured client apps:- Confirm that the

client_idmatches the client ID you assigned to Google. - Confirm that the URL specified by the

redirect_uriparameter has the following form:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- Confirm that the

Check if the user is signed in to your service. If the user isn't signed in, complete your service's sign-in or sign-up flow.

Generate an access token for Google to use to access your API. The access token can be any string value, but it must uniquely represent the user and the client the token is for and must not be guessable.

Send an HTTP response that redirects the user's browser to the URL specified by the

redirect_uriparameter. Include all of the following parameters in the URL fragment:access_token: The access token you just generatedtoken_type: The stringbearerstate: The unmodified state value from the original request

The following is an example of the resulting URL:

https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Google's OAuth 2.0 redirect handler receives the access token and confirms

that the state value hasn't changed. After Google has obtained an

access token for your service, Google attaches the token to subsequent calls

to your service APIs.

userinfo リクエストを処理する

userinfo エンドポイントは、OAuth 2.0 で保護されたリソースで、リンクされたユーザーに関するクレームを返します。userinfo エンドポイントの実装とホストは任意ですが、以下のユースケースを除きます。

- Google One タップによるリンクされたアカウントへのログイン。

- Android TV のスムーズな定期購入。

トークン エンドポイントからアクセス トークンが正常に取得されると、Google は、リンクされたユーザーに関する基本的なプロフィール情報を取得するためのリクエストを userinfo エンドポイントに送信します。

| userinfo エンドポイント リクエスト ヘッダー | |

|---|---|

Authorization header |

Bearer タイプのアクセス トークン。 |

たとえば、userinfo エンドポイントが

https://myservice.example.com/userinfo の場合、リクエストは次のようになります。

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

userinfo エンドポイントでリクエストを処理するには、次の手順を行います。

- Authorization ヘッダーからアクセス トークンを抽出し、そのアクセス トークンに関連付けられたユーザーの情報を返します。

- アクセス トークンが無効な場合は、

WWW-Authenticateレスポンス ヘッダーを使用して HTTP 401 Unauthorized エラーを返します。userinfo エラー レスポンスの例を次に示します。HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

アクセス トークンが有効な場合は、HTTPS の本文に次の JSON オブジェクトを含む HTTP 200 レスポンスを返します。 レスポンス:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }userinfo エンドポイント レスポンス subシステム内でユーザーを識別する一意の ID。 emailユーザーのメールアドレス。 given_name省略可: ユーザーの名。 family_name省略可: ユーザーの姓。 name省略可: ユーザーの氏名。 picture省略可: ユーザーのプロフィール写真。

実装の検証

実装を検証するには、OAuth 2.0 Playground ツールを使用します。

ツールで、次の操作を行います。

- [Configuration] をクリックして [OAuth 2.0 Configuration] ウィンドウを開きます。

- [OAuth flow] フィールドで、[Client-side] を選択します。

- [OAuth Endpoints](OAuth エンドポイント)で、[Custom](カスタム)を選択します。

- 対応するフィールドに、OAuth 2.0 エンドポイントと Google に割り当てたクライアント ID を指定します。

- [ステップ 1] セクションで、Google スコープは選択しないでください。代わりに、このフィールドを空白のままにするか、サーバーで有効なスコープを入力します(OAuth スコープを使用しない場合は任意の文字列を入力します)。完了したら、[API を承認] をクリックします。

- ステップ 2 とステップ 3 のセクションで OAuth 2.0 フローを実行し、各ステップが意図したとおりに機能することを確認します。

実装を検証するには、Google アカウント リンクのデモツールを使用します。

ツールで次の操作を行います。

- [Google でログイン] ボタンをクリックします。

- リンクするアカウントを選択します。

- サービス ID を入力します。

- 必要に応じて、アクセスをリクエストするスコープを 1 つ以上入力します。

- [デモを開始] をクリックします。

- リンク リクエストに同意できることを確認して、リクエストを拒否します。

- プラットフォームにリダイレクトされることを確認します。