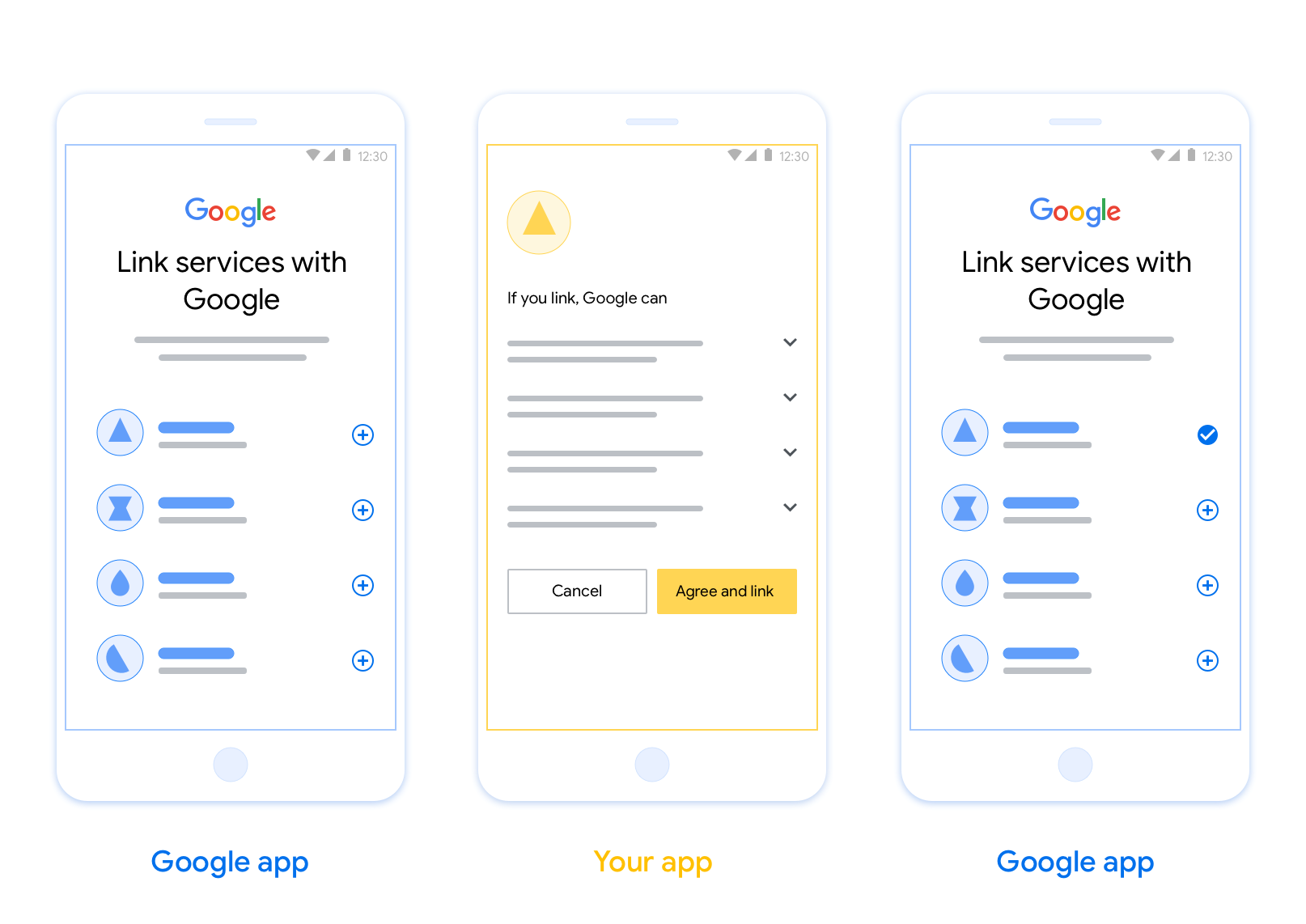

Łączenie aplikacji oparte na OAuth (App Flip) umożliwia użytkownikom łatwe i szybkie łączenie kont w Twoim systemie uwierzytelniania z ich kontami Google. Jeśli aplikacja jest zainstalowana na telefonie użytkownika, gdy ten rozpoczyna proces łączenia konta, użytkownik jest automatycznie przekierowywany do Twojej aplikacji w celu uzyskania autoryzacji.

Dzięki temu proces łączenia jest szybszy i prostszy, ponieważ użytkownik nie musi ponownie wpisywać nazwy użytkownika i hasła. Zamiast tego App Flip wykorzystuje dane logowania z konta użytkownika w Twojej aplikacji. Gdy użytkownik połączy swoje konto Google z Twoją aplikacją, będzie mógł korzystać z integracji, które zostały przez Ciebie opracowane.

Możesz skonfigurować przejście do aplikacji zarówno w przypadku aplikacji na iOS, jak i na Androida.

Wymagania

Aby zaimplementować App Flip, musisz spełniać te wymagania:

- Musisz mieć aplikację na Androida lub iOS.

- Musisz mieć serwer OAuth 2.0, którym zarządzasz i który obsługuje przepływ kodu autoryzacji OAuth 2.0.

Wskazówki dotyczące wyglądu

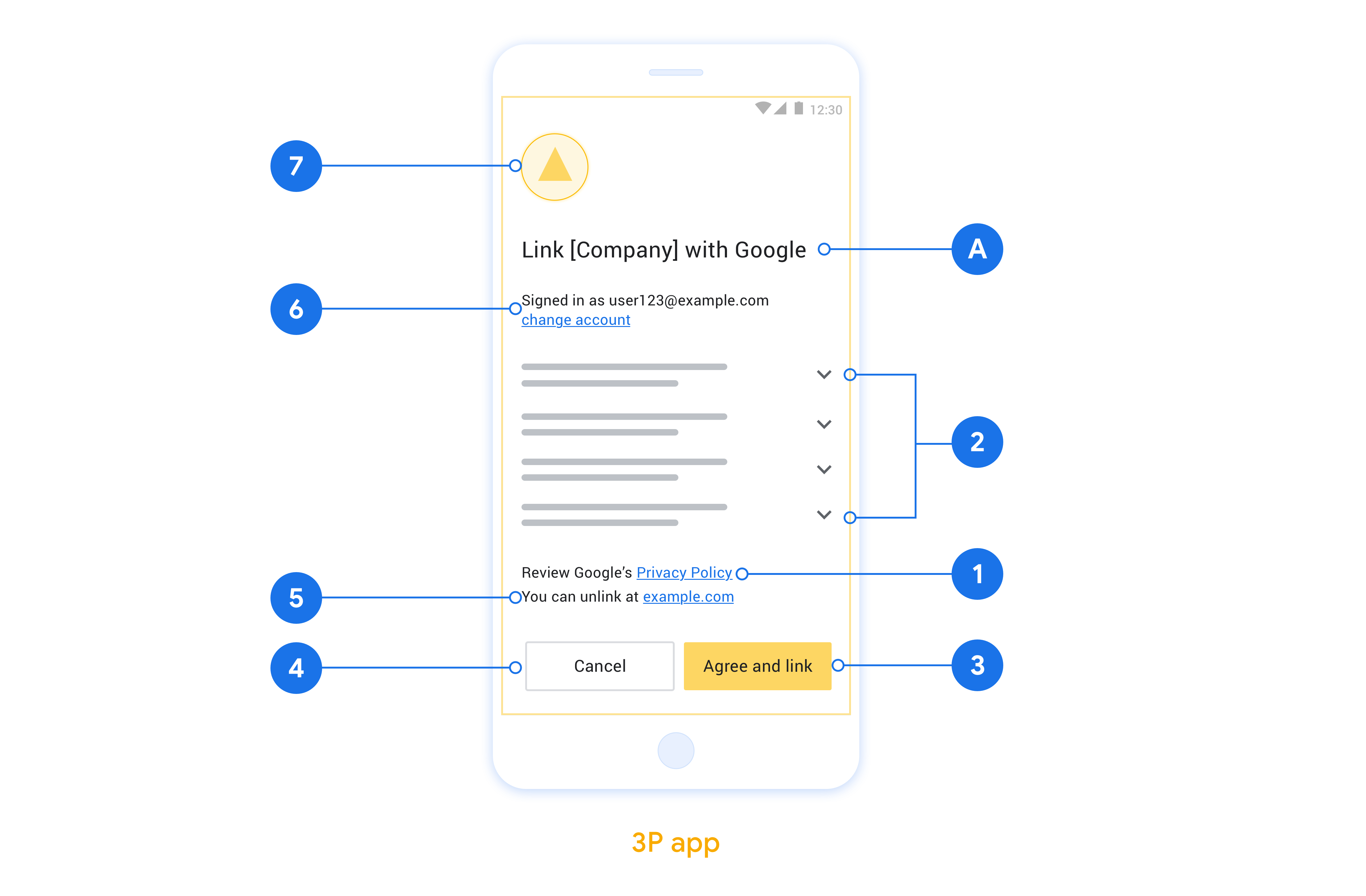

W tej sekcji opisujemy wymagania i zalecenia dotyczące projektu ekranu zgody na połączenie konta w przypadku aplikacji App Flip. Gdy Google wywoła Twoją aplikację, wyświetli ona użytkownikowi ekran zgody.

Wymagania

- Musisz poinformować użytkownika, że jego konto jest łączone z Google, a nie z konkretną usługą Google, np. Google Home lub Asystentem Google.

Rekomendacje

Zalecamy wykonanie tych czynności:

Wyświetl Politykę prywatności Google. Na ekranie zgody umieść link do Polityki prywatności Google.

Dane, które mają być udostępniane. Używaj jasnego i zwięzłego języka, aby poinformować użytkownika, jakich danych wymaga Google i dlaczego.

Jednoznaczne wezwanie do działania Na ekranie zgody umieść jasne wezwanie do działania, np. „Zgadzam się i łączę”. Użytkownicy muszą wiedzieć, jakie dane muszą udostępnić Google, aby połączyć swoje konta.

Możliwość odrzucenia lub anulowania. Zapewnij użytkownikom możliwość powrotu, odrzucenia lub anulowania połączenia, jeśli nie chcą go nawiązać.

Możliwość odłączenia Udostępniać użytkownikom mechanizm odłączania, np. adres URL do ustawień konta na Twojej platformie. Możesz też dodać link do konta Google, na którym użytkownicy mogą zarządzać połączonym kontem.

Możliwość zmiany konta użytkownika. Zaproponuj użytkownikom metodę przełączania kont. Jest to szczególnie korzystne, jeśli użytkownicy mają zwykle kilka kont.

- Jeśli użytkownik musi zamknąć ekran akceptacji, aby przełączyć konta, wyślij do Google błąd, który można naprawić, aby użytkownik mógł zalogować się na wybrane konto za pomocą połączenia OAuth i przepływu niejawnego.

Dodaj logo. Wyświetlanie logo firmy na ekranie zgody. Umieść logo zgodnie z wytycznymi dotyczącymi stylu. Jeśli chcesz wyświetlać logo Google, zapoznaj się z sekcją Loga i znaki towarowe.

Wdrażanie funkcji App Flip w aplikacjach natywnych

Aby wdrożyć App Flip, musisz zmodyfikować kod autoryzacji użytkownika w aplikacji, aby akceptował precyzyjny link z Google.

Aby umożliwić przełączanie aplikacji w aplikacji na Androida, postępuj zgodnie z instrukcjami podanymi w przewodniku po implementacji na Androida.

Aby umożliwić przełączanie aplikacji na urządzeniu z iOS, postępuj zgodnie z instrukcjami podanymi w przewodniku po implementacji.

Testowanie przejścia do aplikacji

Przełączanie aplikacji można symulować, używając przykładowych i testowych aplikacji, zanim dostępne będą zweryfikowane aplikacje produkcyjne i działający serwer OAuth 2.0.

Podczas przełączania aplikacji aplikacja Google najpierw otwiera Twoją aplikację, która prosi o odpowiedź z kodem autoryzacji z serwera OAuth 2.0. W ostatnim kroku odpowiedź jest przekazywana do aplikacji Google.

Wymagania wstępne

Aby symulować aplikację Google i uaktywnić intencję, która uruchamia Twoją aplikację, pobierz i zainstaluj narzędzie do testowania przełączania aplikacji na Android i iOS.

Pobierz i zainstaluj przykładową aplikację App Flip na Android i iOS, aby symulować aplikację i wybrać typ odpowiedzi OAuth 2.0.

Sekwencja testowa

- Otwórz narzędzie do testowania przełączania aplikacji.

- Naciśnij

Try Flip!, aby uruchomić aplikację App Flip Sample. - Wybierz odpowiedź za pomocą przycisków opcji w aplikacji Sample.

- Naciśnij

Send, aby zwrócić do narzędzia testowego symulowaną odpowiedź OAuth 2.0. - Sprawdź komunikaty z dziennika narzędzia Test Tool, aby znaleźć kod auth_code lub szczegóły błędu.

Testowanie w wersji produkcyjnej

App Flip można testować w środowisku produkcyjnym po zarejestrowaniu i wdrożeniu serwera OAuth 2.0.

Do testów automatycznych zalecamy użycie jednego konta Google i adresu e-mail do konkretnego zadania.

Stan połączenia kont można sprawdzić w sekcji Połączone konta po zalogowaniu się jako właściciel konta Google. Konta można też odłączyć między kolejnymi testami.

Opcjonalnie możesz zaimplementować RISC, aby automatycznie odłączyć urządzenie i powiadomić Google o zmianie.